面向移动终端的隐式身份认证机制综述

徐国愚,苗许娜,张俊峰,姜涛,马小飞

河南财经政法大学计算机与信息工程学院,郑州450002

面向移动终端的隐式身份认证机制综述

徐国愚,苗许娜,张俊峰,姜涛,马小飞

河南财经政法大学计算机与信息工程学院,郑州450002

1 引言

当前,以智能手机、智能手表为代表的移动终端已非常普及,移动办公、移动支付等应用也被广泛使用。但是,由于移动终端往往存储有个人隐私或银行账户信息,一旦丢失或者被盗,将会带来巨大的安全风险。

身份认证机制能够让移动设备对使用者的身份进行认证,保证设备使用的安全性。常见的身份认证机制包括口令、生物特征(指纹、人脸等)识别以及智能卡。但是,现有面向移动终端的认证机制存在着以下几个问题:首先,认证频繁。每次唤醒设备时都需要进行认证,用户即使查看天气预报也需要进行认证;其次,输入不便。移动设备输入屏幕小,使得口令的输入困难。上述问题导致部分用户不愿设置任何认证机制,使得移动设备处于风险之中[1]。因此,有必要设计一种兼顾安全与便捷的认证方式,满足移动用户的需求。

隐式身份认证机制是指通过采集移动终端传感器以及用户行为等信息,通过算法识别出当前使用者的身份,可以避免频繁使用口令、生物特征识别等显式认证方式,且能够对用户进行持续不间断的身份认证,因此能够兼顾用户的体验度与设备的安全性[2]。

隐式身份认证的目的一般可以分为两种维度:一种是提供可用性,即不需要用户频繁输入口令;另一种是提供额外的安全性,例如用户在输入口令时,不仅对用户口令的正确性进行验证,而且对用户输入时的行为动作进行验证,如果行为不一致则即使口令正确也不允许通过验证。

目前,隐式身份认证得到了越来越多的关注,特别是在RSA 2017大会创新沙盒大赛中隐式身份认证技术脱颖而出,获得了第一名的成绩[3]。RSA创新沙盒大赛被誉为“安全界的奥斯卡”,每届大赛都聚集了众多创造性尖端技术,因此夺得桂冠的隐式身份认证技术具有重要的研究意义与应用前景。

本文对现有隐式身份认证技术的研究现状进行介绍,第2章给出隐式身份认证的框架,第3章介绍设备数据采集的方式,第4、5章给出用户分类算法以及访问控制机制,第6章介绍机制所面临的关键性安全问题,第7章是总结与展望。另外,为了后续描述方便,在本文中将口令、生物特征识别等机制统称为显式身份认证。

2 隐式身份认证框架

根据隐式身份认证实施的网络位置,框架可以分为基于本地和基于网络两大类。下面对其分别进行介绍。

2.1 基于本地的隐式身份认证框架

文献[4-6]等分别给出了基于本地的隐式身份认证框架,本文将上述框架进行综合,给出了一个通用的框架,如图1所示。

图1 基于本地的隐式身份认证框架

框架底层为数据采集模块,其通过采集手机数据源信息为用户身份的认证提供原始数据输入,并将收集到的数据发送给上一层认证决策模块。认证决策模块首先对数据进行预处理,之后采用用户分类算法对数据进行综合分析,给出当前设备使用者合法性的判断。访问控制模块根据认证决策模块的反馈结果对设备使用者的权限进行控制,根据访问控制的粒度可以分为简单判断型和分级授权型两大类。管理接口及策略配置模块用于负责定义和管理安全策略,并且具有反馈机制,能够帮助认证决策模块根据用户行为和环境的改变做出调整。

2.2 基于网络的隐式身份认证框架

文献[7-8]等提出了基于网络的隐式身份认证框架,在该框架中将用户身份认证功能从本地转移至网络中的认证代理处实现,通过该方式可以有效降低本地认证负担,并通过多源信息收集提高认证的精度。

在该框架中,包括四个参与方:移动终端、应用服务器、认证代理和数据采集代理,如图2所示。当移动终端需要向应用服务器请求服务时需要首先向认证代理进行身份认证,移动终端将自身的环境和软件操作数据发送给数据采集代理,数据采集代理还可以从第三方处获取移动终端信息(如在线日程应用等)。认证代理从数据采集代理获取移动终端环境信息,并基于策略对移动终端进行认证。应用服务器可以根据客户请求的服务(网络读取或者支付服务)提供认证策略给认证代理,并最终根据认证结果与移动终端建立会话。

图2 基于网络的隐式身份认证框架

2.3 两种隐式身份认证框架的比较

两种框架各有其优缺点。基于本地的隐式身份认证框架的优点是:(1)不依赖网络连通性,即使在没有网络连接的情况下也可以使用;(2)隐私性好,无需将用户信息上传至网络。缺点是:对移动终端的资源消耗大,因为所有计算均在本地进行。

基于网络的隐式身份认证框架的优点是:对本地资源消耗较小,因为可以将复杂算法运行在远端数据采集代理;缺点是存在隐私泄露问题,因为需要将用户的信息上传至远端代理。

在具体方案实现中,可以根据应用的环境与需求对上述两种框架进行选择和取舍。

3 数据采集

为判断当前设备使用者是否为合法用户,隐式身份认证机制需要根据移动终端当前的物理环境以及用户操作行为来进行判断,因此,第一步是利用数据采集模块通过多种渠道采集信息。本章对数据采集类型进行了归纳,将其分为了五大类,并对数据采集所面临的主要问题进行了探讨。

3.1 数据采集类型

数据采集的来源主要包括设备传感器、应用软件以及网络,可以通过这些数据来识别用户身份。本文将其归纳为以下五种类型。

(1)设备位置数据。很多文献认为设备位置对于隐式认证非常重要,相关机制通过设备当前位置数据来判断设备所处环境的安全性,从而采取相应的安全认证机制。例如:当设备位于家中时是低风险级别,可以不采用任何显式认证机制;当设备位于办公室时是中等风险级别,可以采用中等显式认证机制;当设备处于户外或者陌生环境时认为是高风险级别,需要采用强显式认证机制。

文献[2,4,7,9-12]通过GPS信息来识别用户当前位置以及移动路径。文献[2,4,9]通过识别可信第三方设备的WiFi信号、蓝牙信号等识别认证设备的当前位置,这些信号可以作为GPS信号的补充。文献[2,4]利用日程安排软件,通过预期用户的位置来判断环境的安全性,例如设备在预期的时间内没有出现在预期的地点,则说明设备可能处于高风险环境。文献[13]利用加速计、触摸屏、光感器、温度及湿度传感器检测设备是否握在手中或者放在口袋里,若是则说明设备处于低风险环境,不需要重新认证。

上述数据采集的位置均位于本地。通过远程数据也能够获取设备位置特征,例如基础设施中的数据、云数据等。文献[2,14]通过收集接入网络的相关信息来识别设备的身份,可以实现远端网络对接入终端的身份识别,包括设备接入基站的信息(粗略位置)、IP地址等,并且可通过云日程安排等数据预测设备的预期位置。

(2)用户触摸行为数据。文献[15-17]认为用户在通过触摸屏输入口令、文字以及浏览网站时,每个用户都用其独特的输入特征,通过采集这些数据可以识别合法用户,并且能够对用户进行持续认证。采集的数据包括:击键模式、手指压力、触摸尺寸、触摸时间等。文献[18-20]通过采集用户拿起手机、使用应用程序、放下手机过程中的相关操作行为数据来识别用户,数据采集来源包括运动和姿态传感器,如加速计、陀螺仪、定位及磁传感器等。

(3)系统使用数据。文献[2,7]认为通过用户对手机系统的使用数据可以识别出非法用户,具体包括:通话模式、短消息、网站访问记录、软件使用情况、当时使用软件列表等。当相关数据发生显著改变时,则说明设备可能被非法使用。

文献[2,14]还通过收集接入网络的相关信息来识别设备的身份,比如通过基站获取相关设备的呼叫模式、语音数据、接入时间等。

(4)用户生理数据。文献[21]利用手机中的加速计传感器,通过识别用户步态来进行身份认证。文献[22]针对可穿戴设备的输入屏幕尺寸偏小,传统的认证方式较难应用的问题,利用语音、指纹、心率、体温、血压等数据来识别用户,其中心率、体温、血压等特别适合在可穿戴设备上应用。

(5)使用时间数据。文献[7]认为随着时间的流逝,设备的可信度会下降,需要重新进行显式的认证。例如长时间未用,则表明设备的安全风险加大,需要重新进行显式认证;而短时间频繁使用设备,则设备的安全风险较小,因此不需要进行显式认证。采集数据包括:最近一次认证成功时间、最近一次认证失败时间、最近一次操作手机时间等。

在表1中对数据采集进行了归纳。

表1 数据采集分类

3.2 数据采集面临的主要问题

相关文献均根据自身机制的需要,采集上述信息中的一种或者多种数据来进行隐式认证。但是在数据采集源的选择上还需考虑以下几个问题:(1)本地与远程数据采集源的选择问题。一方面,本地数据(如设备GPS信号、用户触摸行为等)采集速度快、保密性好,但是消耗资源较大;另一方面,远程数据(如接入基站、IP地址、云日程安排等)可以实现跨设备联合认证,且消耗本地资源少,但存在着隐私泄露、采集信息不精确等问题。(2)计算与能耗问题。移动终端的计算与电力资源有限,因此需要重点考虑计算与能耗问题[23-24]。首先,采集的数据种类越多,判断越准确,但是计算量与能耗也越大;其次,在同一类型数据收集中,不同信号的能量消耗也是不同的,比如GPS比WiFi信号精确但能耗也更大;最后,数据采集频率越高则数据越精确,但能耗也大,所以需要根据应用场景进行综合配置。

4 用户分类算法

用户分类算法(classifier)是认证决策模块的核心,通过对多个认证源信息进行计算来划分用户,为用户身份合法性的判断提供决策信息。根据采用的种类,本文将算法分为两类:(1)基于机器学习的用户分类算法;(2)其他用户分类算法。

4.1 基于机器学习的用户分类算法

目前,大部分隐式认证文献基于机器学习算法来进行用户分类。

文献[25]通过手指对屏幕的触摸移动来认证一个用户,文献收集了手指触摸行为的41种特征值,分别使用KNN以及SVM分类器来进行识别。实验表明,手指滑动次数对于分类的正确性非常重要,且在一些特定应用场景中,使用SVM算法比KNN算法的正确率高约2%。

文献[26]针对手指触摸以及手指点击操作等特征,使用SVM算法对用户输入口令时进行检测,并且采用两样本K-S检验来选取区分明显的特征值,算法正确率可以达到92.8%。文献[27]同样使用SVM算法,利用手指滑动特征对用户进行分类,算法的FAR为15%,FRR为10%。

PRISM[4]的分类算法可分为两层:在高层使用一种多视角贝叶斯网络模型技术—HARD-BN,综合利用多种底层算法来识别用户环境及行为;在底层则针对用户位置、动作、软件使用等不同数据集采用不同算法来建模。例如针对用户位置特征识别,PRISM采用KNN算法通过用户GPS、GSM数据来识别家或者工作单位等粗粒度位置,采用决策树算法通过WiFi BSSID以及RSSI来识别室内细粒度位置。

文献[22]针对可穿戴设备,采用轻量级的高效分类器—随机森林算法来进行分类,通过用户的身体动作进行划分,识别出正确的用户。

文献[28]提出了SmartYou系统,系统对用户的分类分为两步:首先,系统利用随机森林算法对用户使用环境进行识别,系统将用户使用环境分为静态和动态两大类,通过识别用户使用环境将有助于提高用户分类的正确性。其次,系统利用核岭回归算法(Kernel Ridge Regressions,KRR)[29]对用户进行分类,实验表明其准确率为98.1%,性能优于SVM、线性回归和朴素贝叶斯算法。

文献[30]利用一种人工神经网络算法—自适应神经模糊推理系统来进行身份认证,文献通过算法的自学习能力来识别每个用户的独特行为特征,并且引入时间窗口以及异常反馈机制实现对用户身份的实时监测,算法正确率达到95%。

2017年2月,在RSA 2017大会创新沙盒大赛中,UnifyID公司的隐式身份认证系统夺得桂冠,成为万众瞩目的焦点。UnifyID系统采集100多种特征值,并综合利用深度神经网络、决策树、贝叶斯网络等机器学习算法自动寻找各个特征值之间的关联来提高准确性,其正确拒绝率可以达到99.999%[31]。但是该系统目前仍处于开发阶段,尚未发布商业产品。

4.2 其他用户分类算法

文献[16]利用动态时间规整算法(Dynamic Time Warping,DTW)来判断使用者输入开机图形口令时的手势是否正确,能够与口令认证结合实现双因素认证。DTW算法起源于语音识别领域,其能够对两组基于时间序列的数据进行比较,计算两者的相似度。该文献利用DTW将当前用户的输入特征与合法用户样本特征进行比较判断,但实验表明该方案的准确率仅为70%,错误拒绝率(False Rejection Rate,FRR)为19%,错误接受率(False Acceptance Rate,FAR)为21%。

文献[20]提出了一种加权的多维动态时间规整决策算法。文献采集用户从拿起手机到唤醒手机这一过程的加速计以及陀螺仪的6个维度数据,对各个维度数据分别利用DTW算法进行计算,之后将结果进行加权求和,以提高决策的准确度。据文中显示,该方案的准确率为96.3%,FAR为2.1%。

文献[2]通过采集合法用户的历史系统使用数据,利用概率密度函数建立用户行为模型,在用户行为模型的基础上根据用户近期行为来计算设备信任值,当信任值低于阈值时则需要重新进行显式认证。另外,信任值随时间流逝逐渐降低,降低的速率则跟时间段有关,例如下午接打电话频繁则信任值下降速率快,而午夜时段接打电话少,则下降速率慢。

文献[15]通过采集用户手指输入口令时的手指点击操作特征,通过计算测试阶段与注册阶段各特征值间的差异分数来判断用户的合法性,如果差异分数大于阈值则判定为非法用户,其中在计算差异分数将注册阶段各特征值的标准方差作为权重,保证变化幅度小的特征权值大。在该机制中,即使非法用户输入合法的口令也能够拒绝其访问设备,从而实现双因素认证,弥补口令认证的缺陷。该方案的正确率为96.35%。

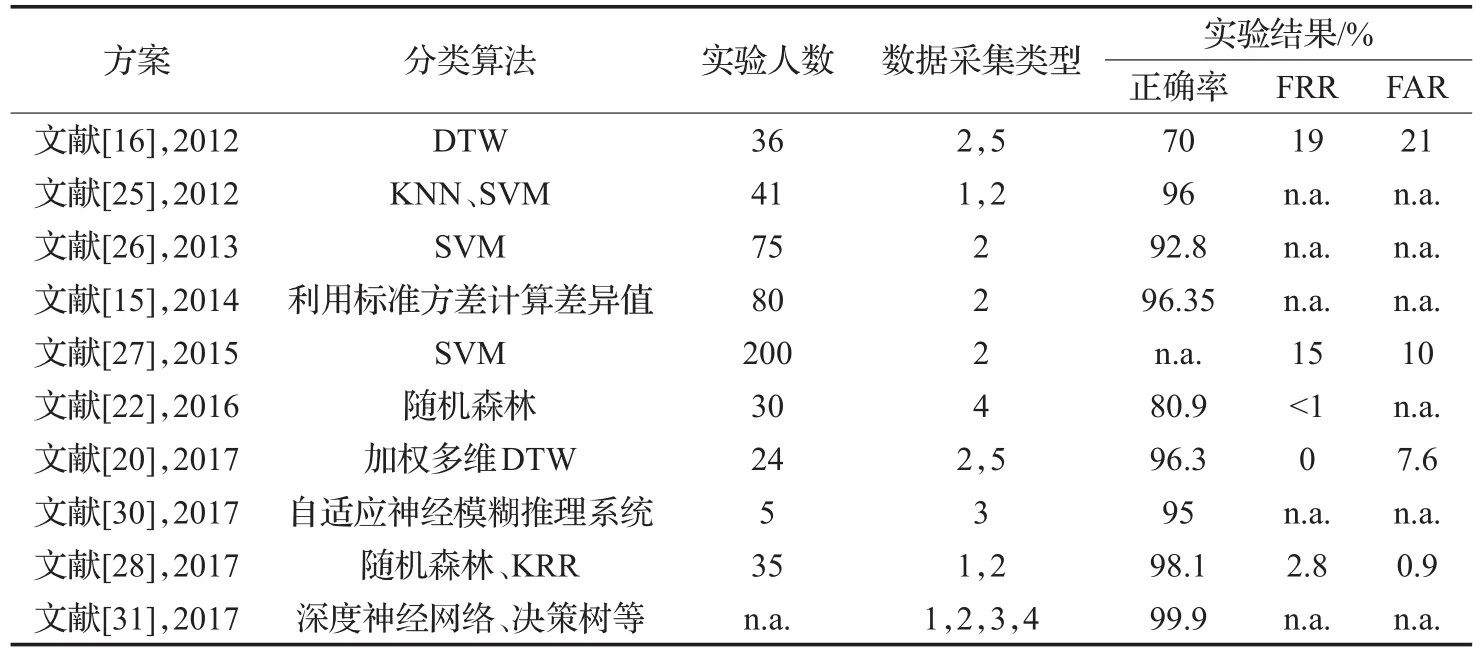

表2给出了各机制所使用的分类算法与实验结果,其中数据采集类型指该机制采用了本文3.1节中的那些数据类型,n.a.表示文献未给出该数据。

4.3 用户分类算法面临的主要问题

根据表2中各文献的发表时间可以看出,在早期的研究中各学者使用的方法差别较大,而近几年的文献多采用机器学习算法来实现,其中SVM、KNN以及决策树是使用最多的分类器[5,21,32-35]。但是上述机制还存在以下几个问题:(1)由于针对不同的数据集,各种机器学习算法的效果差异很大,所以单一采用某一种算法无法适应所有场合,因此需要针对不同的数据甚至是不同的应用软件采用不同的算法,但是,采用多种算法则对设备的资源提出了更高的要求,因此需要进行综合考虑。(2)上述机制多在实验环境下进行测试,效果较理想。但是在真实环境中使用,特别是随着时间推移,用户自身行为发生改变时,如何保证认证的准确性还有待进一步深入研究与验证。

表2 分类算法总结

5 访问控制机制

上述决策算法给出当前用户身份合法性的判断后,访问控制模块将采用访问控制机制对当前用户使用设备的权限进行控制,可以将机制分为简单判断与分级授权两大类。

一是简单判断类型。采用简单判断类型的系统有文献[2,7,15-16,25-26]。当系统发现用户处于非安全环境(例如户外)或者发现用户行为异常则锁定系统,要求用户输入口令解锁,对用户进行重新认证。

二是分级授权类型。文献[4,5,9,13,19,32,36-37]等采用分级授权机制进行访问控制。系统根据设备所处的环境以及当前使用软件的安全等级采用不同强度的访问控制机制,例如:音乐、导航程序的保密级别最低,在任何环境下都不用输入口令;通信录、短信、社交软件等应用的保密级别中等,在安全环境中使用(如家中)不需要进行认证,在非安全环境下(如户外)则需要进行认证。金融支付类等应用保密等级最高,不管在任何环境下都需要进行认证。另外,根据不同的环境可以要求用户进行简单口令认证或者复杂口令认证。

6 安全问题

隐式身份认证机制自身的安全性是一个非常重要的问题,本章重点介绍机制所面临的两个关键性的安全问题:模拟行为攻击以及用户隐私泄漏。

6.1 模拟行为攻击问题

文献[38-39]通过实验发现现有的基于手指触屏行为的隐式认证系统无法有效抵御模拟行为攻击,具体包括肩窥和离线训练攻击。在文献[25,40-41]中均假设攻击者是外部人员,且根据自身的手指触屏行为进行操作,在这种情况下,攻击者的成功率均低于5%。但是上述文献并未考虑攻击者刻意练习并模拟攻击的情况,在该文中假设攻击者是用户身边的人,比如朋友、家人或室友,攻击者可以通过肩窥的方式事先观看到用户触屏行为,之后模拟用户动作进行攻击。另外,攻击者还可以通过各种方法(如恶意软件等)获取用户的原始触屏行为数据,之后在其他机器上练习用户的行为后,伺机发起攻击。实验表明,肩窥攻击和离线训练攻击均具有很高的成功率。因此,单一靠某一种类型的传感信息可能很难实现对用户的准确认证,还需要通过结合地理位置等多种特征值来联合进行判断。

上述攻击是针对基于本地的隐私身份认证机制的攻击,基于网络的隐式身份认证机制则面临更多的问题,例如,如何保证用户特征值在传输过程中安全性以及如何保证设备发送来的用户特征值的真实性等问题。

6.2 用户隐私泄漏问题

隐式身份认证需要通过各种传感器以及软件获取用户的特征信息,这些信息包含了大量用户的隐私信息。基于本地的隐私认证机制可以通过加密等方法对本地信息进行存储,安全风险相对较低,但是在基于网络的隐式认证机制中,需要将相关信息上传至网络,由数据采集代理或者认证代理进行处理,因此如何在基于网络的隐式认证机制中防止用户隐私泄漏是一个关键性问题。

针对这一问题,文献[42]提出了一种具有隐私保护的隐式认证机制。在该机制中,手机获取用户的多种特征值,将特征值通过同态加密算法[43]加密后上传至认证代理,认证代理利用平均绝对离差(Average Absolute Deviation,AAD)和具有保持次序特性的对称加密算法(Order Preserving Symmetric Encryption,OPSE)[44]计算出用户特征值的总分数,据此来判断用户的合法性。由于同态加密算法以及OPSE可以在数据加密的情况下进行代数运算及排序操作,因此认证代理无法获得用户的真实特征值,实现了隐私保护。

但是,该机制的不足之处在于只能支持数值化的特征值,并且使用了两种加密算法,复杂性较高。针对该问题,文献[45]利用集合交运算来支持非数值化的特征值比较,并且只需要使用一种加密算法。但是该算法仍然只能对各个加密特征值进行简单的集合运算比较,如何与机器学习等算法进行结合是一个需要探讨的问题。

7 结束语

隐式身份认证机制能够避免用户频繁输入口令,并且能够持续监测用户的真实性,因此,可以在便捷性和安全性两个维度上增强现有显式认证机制。但是隐式身份认证机制目前还处于试验阶段,还需要进一步增强其识别的准确性和抗攻击性,尚未有成熟的产品能够使用。另外,隐式身份认证机制由于能够实现设备对用户身份的感知及识别,可以拓展应用到其他领域,如智慧城市、智能家居、预测移动计算等领域,能够为用户个性化服务提供身份识别功能,因此具有广泛的应用前景。

[1] Siciliano R.Keeping your mobile devices safe from cyber threats[EB/OL].(2017-01-12).https://www.thebalance.com/keeping-mobile-devices-safe-from-cyber-threats-4122471.

[2] Jakobsson M,Shi E,Golle P,et al.Implicit authentication for mobile devices[C]//Proceedings of the 4th USENIX Conference on Hot Topics in Security,2009:9-19.

[3] 雷锋网.RSA2017创新沙盒大赢家UnifyID到底是何方神圣?[EB/OL].(2017-02-15).https://baijiahao.baidu.com/s?id=1559388983765434&wfr=spider&for=pc.

[4] Ramakrishnan A,Tombal J,Preuveneers D,et al.PRISM:Policy-driven risk-based implicit locking for improving the security of mobile end-user devices[C]//International Conference on Advances in Mobile Computing and Multimedia,2015:365-374.

[5] Khan H,Atwater A,Hengartner U.Itus:An implicit authentication framework for android[C]//International Conference on Mobile Computing and Networking,2014:507-518.

[6] 黄海平,徐宁,王汝传,等.物联网环境下的智能移动设备隐式认证综述[J].南京邮电大学学报:自然科学版,2016,36(5):24-29.

[7] Chow R,Jakobsson M,Masuoka R,et al.Authentication in the clouds:A framework and its application to mobile users[C]//ACM Cloud Computing Security Workshop,2010:1-6.

[8] Lee W H,Lee R.Implicit smartphone user authentication with sensors and contextual machine learning[C]//International Conference on Dependable Systems and Networks,2017.

[9] Hayashi E,Das S,Amini S,et al.CASA:Context-aware scalable authentication[C]//Symposium on Usable Privacy and Security,2013:3-7.

[10] 李磊,周璟璐,陈静,等.移动云计算中的上下文相关身份认证[J].计算机应用与软件,2013(9):96-99.

[11] Buthpitiya S,Zhang Y,Dey A K,et al.n-Gram geotrace modeling[C]//International Conference on Pervasive Computing,2011,6696(1):97-114.

[12] Eagle N,Pentland A S.Eigenbehaviors:Identifying structure in routine[J].Behavioral Ecology and Sociobiology,2009,63(7):1057-1066.

[13] Riva O,Qin C,Strauss K,et al.Progressive authentication:Deciding when to authenticate on mobile phones[C]//Proceedings of Usenix Security Symposium,2012.

[14] 郭佳鑫,黄晓芳,徐蕾.基于移动终端的多属性决策隐式身份认证方法[J].西南科技大学学报,2016,31(4):73-77.

[15] Zheng N,Bai K,Huang H,et al.You are how you touch:User verification on smartphones via tapping behaviors[C]//IEEE International Conference on Network Protocols,2014:221-232.

[16] Luca A D,Hang A,Brudy F,et al.Touch me once and I know it’s you!:Implicit authentication based on touch screen patterns[C]//Sigchi Conference on Human Factors in Computing Systems,2012:987-996.

[17] Gurary J,Zhu Y,Alnahash N,et al.Implicit authentication for mobile devices using typing behavior[C]//International Conference on Human Aspects of Information Security,Privacy,and Trust.[S.l.]:Springer,2016:25-36.

[18] Conti M,Zachia-Zlatea I,Crispo B.Mind how you answer me!:Transparently authenticating the user of a smartphone when answering or placing a call[C]//Proceedings of the 6th ACM Symposium on Information,Computer and Communications Security,2011:249-259.

[19] Zhu J,Wu P,Wang X,et al.SenSec:Mobile security through passive sensing[C]//International Conference on Computing,Networking and Communications,2013:1128-1133.

[20] Lee W H,Liu X,Shen Y,et al.Secure pick up:Implicit authentication when you start using the smartphone[C]//Proceedings of the 22nd ACM on Symposium on Access Control Models and Technologies,2017:67-78.

[21] Nickel C,Wirtl T,Busch C.Authentication of smartphone users based on the way they walk using KNN algorithm[C]//2012 Eighth International Conference on Intelligent Information Hiding and Multimedia Signal Processing,2012:16-20.

[22] Zeng Y.Activity-based implicit authentication for wearable devices:Ph.D.forum abstract[C]//International Conference on Information Processing in Sensor Networks,2016:27.

[23] Lee W H,Lee R B.Multi-sensor authentication to improve smartphonesecurity[C]//InformationSystemsSecurity and Privacy(ICISSP),2015:1-11.

[24] Fridman L,Weber S,Greenstadt R,et al.Active authentication on mobile devices via stylometry,application usage,web browsing,and GPS location[J].IEEE Systems Journal,2017,11(2):513-521.

[25] Frank M,Biedert R,Ma E,et al.Touchalytics:On the applicability of touchscreen input as a behavioral biometricforcontinuousauthentication[J].IEEE Transactions on Information Forensics&Security,2012,8(1):136-148.

[26] Li L,Zhao X,Xue G.Unobservable re-authentication for smartphones[J].Ndss,2013.

[27] Yang L,Guo Y,Ding X,et al.Unlocking smart phone through handwaving biometrics[J].IEEE Transactions on Mobile Computing,2015,14(5):1044-1055.

[28] Lee W H,Lee R B.Implicit smartphone user authentication with sensors and contextual machine learning[J].arXiv preprint arXiv:1708.09754,2017.

[29] Suykens J A K,van Gestel T V,de Brabanter J D,et al.Least squares support vector machines[J].International Journal of Circuit Theory&Applications,2002,27(6):605-615.

[30] Yao F,Yerima S Y,Kang B J,et al.Continuous implicit authentication for mobile devices based on adaptive neuro-fuzzy inference system[C]//International Conference on Cyber Security and Protection of Digital Services,2017:1-7.

[31] Unifyid.How it works[EB/OL].[2017-08-01].https://unify.id.

[32] Khan H,Hengartner U.Towards application-centric implicit authenticationonsmartphones[C]//TheWorkshopon Mobile Computing Systems and Applications,2014:10.

[33] 周璟璐.基于决策树的移动终端中身份验证研究[D].郑州:郑州大学,2013.

[34] Lee W H,Lee R B.Implicit authentication for smartphone security[C]//International Conference on Information Systems Security and Privacy.Cham:Springer,2015:160-176.

[35] Amin R,Gaber T,Eltaweel G.Implicit authentication system for smartphones users based on touch data[M]//Intelligent Data Analysis and Applications.[S.l.]:Springer International Publishing,2015.

[36] Burgbacher U,Hinrichs K.An implicit author verification system for text messages based on gesture typing biometrics[C]//Sigchi Conference on Human Factors in Computing Systems,2014:2951-2954.

[37] Atwater A,Khan H,Hengartner U.Poster:When and howtoimplicitlyauthenticatesmartphoneusers[C]//ACM Sigsac Conference on Computer and Communications Security,2014:1415-1417.

[38] Khan H,Hengartner U,Vogel D.Targeted mimicry attacks on touch input based implicit authentication schemes[C]//International Conference on Mobile Systems,Applications,and Services,2016:387-398.

[39] Khan H.Evaluating the efficacy of implicit authentication under realistic operating scenarios[D].Waterloo University,2016.

[40] Bo C,Zhang L,Li X Y,et al.SilentSense:Silent user identification via touch and movement behavioral biometrics[C]//InternationalConferenceonMobileComputing&Networking,2013:187-190.

[41] Feng T,Yang J,Yan Z,et al.TIPS:Context-aware implicit user identification using touch screen in uncontrolled environments[C]//The Workshop on Mobile Computing Systems and Applications,2014:9.

[42] Safa N A,Safavi-Naini R,Shahandashti S F.Privacypreserving implicit authentication[M]//ICT Systems Security and Privacy Protection.Berlin Heidelberg:Springer,2014:471-484.

[43] Paillier P.Public-key cryptosystems based on composite degree residuosity classes[C]//Eurocrypt,1999,99:223-238.

[44] Boldyreva A,Chenette N,Lee Y,et al.Order-preserving symmetricencryption[C]//AdvancesinCryptology-EUROCRYPT 2009,2009:224-241.

[45] Domingo-Ferrer J,Wu Q,Blanco-Justicia A.Flexible and robust privacy-preserving implicit authentication[M]//ICT Systems Security and Privacy Protection.[S.l.]:Springer International Publishing,2015:18-34.

XU Guoyu,MIAO Xuna,ZHANG Junfeng,et al.Review of implicit authentication for mobile devices.Computer Engineering andApplications,2018,54(6):19-25.

XU Guoyu,MIAO Xuna,ZHANG Junfeng,JIANG Tao,MAXiaofei

College of Computer and Information Engineering,Henan University of Economics and Law,Zhengzhou 450002,China

The implicit authentication for mobile devices transparently and continuously authenticates users by monitoring information such as mobile devices environment and user behavior,which can enhance the availability and security of existing authentication mechanisms.This paper introduces the research of implicit authentication schemes.Firstly,the local and network-based architecture is introduced.Secondly,five types of data collection methods are summarized.Thirdly,user identification classification algorithms are introduced,which based on machine learning and so on.The correctness of each algorithm is analyzed and compared.Finally,two types of access control mechanisms are summarized,and the mimicry attacks and privacy leaks of implicit authentication are discussed.

implicit authentication;mobile device;user behavior;access control;information security

面向移动终端的隐式身份认证机制通过监测移动终端环境以及用户行为等信息对用户进行透明且持续地认证,能够增强现有身份认证机制的可用性与安全性。该文对隐式身份认证技术的研究现状进行介绍。介绍了基于本地与基于网络的隐式身份认证框架;归纳总结出五类数据采集方式;对基于机器学习等多种用户分类算法进行了介绍,分析比较了各算法的正确率;归纳出两类访问控制机制,并对隐式身份认证所面临的模拟行为攻击以及用户隐私泄漏安全问题进行了讨论。

隐式身份认证;移动终端;用户行为;访问控制;信息安全

2017-12-22

2018-02-08

1002-8331(2018)06-0019-07

A

TP309.2

10.3778/j.issn.1002-8331.1712-0323

国家自然科学基金(No.61602153,No.31700858,No.61702161,No.61309033);河南省科技攻关项目(No.182102210020);河南省高等学校重点科研项目(No.18B520003)。

徐国愚(1982—),男,博士,讲师,主要研究方向:安全协议;苗许娜(1977—),女,博士,讲师,主要研究方向:无线网络优化;张俊峰(1985—),男,博士,讲师,主要研究方向:计算机科学与技术;姜涛(1983—),男,博士,讲师,主要研究方向:数据管理;马小飞(1981—),男,讲师,主要研究方向:网络安全。