基于评估模型驱动的信息安全意识教学方案研究

孙夫雄,曹甜,吕锦

(中南财经政法大学信息与安全工程学院,湖北武汉430074)

0 引言

2016年3月举行的全国两会第四次会议将以网络安全为核心的网络强国战略作为“十三五”规划的重要组成部分。习近平总书记在中央网络安全和信息化领导小组第一次会议上提出,网络安全是事关国家安全和国家发展、事关广大人民群众工作生活的重大战略问题。同年4月份,习近平总书记再次对网络安全和信息化工作发表了重要讲话,强调在当今世界,信息化发展很快,网络安全威胁和风险日益突出,国家级、有组织的高强度网络攻击,对每一个国家来说都是一个难题。

网络安全的维护不仅需要信息安全高等教育人才,更需要具有较高素质和信息安全意识的全民参与和维护。大学生将在各个部门担任重要岗位,接触大量的信息资源,由于自身知识结构的局限性,可能因为信息安全意识不高或缺乏自我保护意识的问题,存在将国家或个人信息泄漏的风险,因此建立针对非计算机专业大学生的信息安全意识培养和评估模式尤为重要。

1 相关研究

针对日益严重的信息安全威胁,在信息安全人才与信息安全意识培养领域,国内外学者进行了大量卓有成效的研究。武汉大学张焕国教授论述了当前互联网+新时代下信息安全人才培养体系的现状与挑战[1];学者罗力提出了一个国民信息安全素养评价指标体系[2];文献[3-4]从课堂教学的角度,研究了信息安全风险评估和信息安全实践等方面的建设和改革;国外学者Gorbatov等研究了俄国高素质信息安全人才的培养方案[5];Waly在其博士论文中系统地研究了信息安全意识培训的目标、实施方案对组织信息安全的影响[6];VerineEtsebeth从诉讼成本论述了信息安全意识和培训的必要性,建议管理层必须意识到信息安全是一个业务的推动力,而不是一个商业的抑制剂[7];MarksA定量实证调查了435个高等教育机构,发现仅有1/3的被调查教育机构为学生和工作人员安排了安全意识的培训,并研究如何提高安全意识水平的模式[8]。

文献调研显示信息安全专业人才教育体系的改进和创新是当前国内外研究的焦点,但缺乏针对非计算机专业大学生,特别是人文社科类学生的信息安全意识培养体系。关于信息安全意识培养研究模式通常针对企事业单位的信息系统进行安全评估,调查工作人员对信息安全问题的想法、认识和态度,然后进行短期的安全意识培训[9],该模式对组织信息安全保障的有效性及是否能提高员工信息安全意识的水平是存疑的[10]。

在校大学生接受新事物的程度高且可塑性较好,系统地进行信息安全意识培养能达到更好的成效,笔者针对非信息安全专业大学生的特点,提出基于评估模型驱动的信息安全意识教学方案。

2 评估模型

2003年国际信息安全论坛(ISF,2003)定义信息安全意识是组织成员对信息安全重要性、信息安全对组织影响程度、对信息安全的个人责任感和行为等方面的认知程度。信息安全意识虽是一个不可见的模糊概念,但信息安全意识具有指向性,从某种程度上,信息安全知识决定了用户的安全态度,用户的安全态度决定了用户的行为。

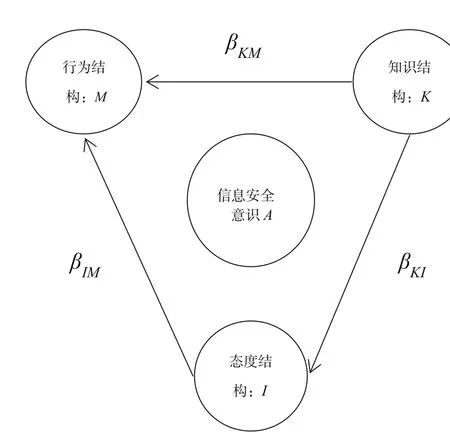

针对人员的信息安全意识调查和评估,现在有越来越多的文献致力于将现有的行为模型应用到信息安全领域。这些行为模型包括计划行为理论、健康信念模型、保护动机理论以及知识—态度—行为理论(KAB)模型。这些模型最开始是从健康、犯罪学和环境心理学领域发展起来的[11]。笔者借鉴KAB模型来构建评估模型,见图1。

图1评估模型W

图1 中评估模型W{A,K,I,M}定义如下:

(1)A=(A1,A2,A3)=K×I×M,代表信息安全意识等级高、中和低(h,m,l)。

(2)K=(K1,…,Ki,Kn)代表知识结构,大小为n×3,对应各个知识点的理解等级分为高、中和低(h,m,l)。

(3)I=(I1,…,Ii,In)代表态度结构,大小为n×3,对应各个安全问题所持态度等级分为高、中和低(h,m,l)。

(4)M=(M1,…,Mi,Mn)代表行为结构,大小为n×3,对应各个安全行为等级分为高、中和低(h,m,l)。

(5)βKI是知识结构和态度结构之间的相关系数,βIM是态度结构和行为结构之间的相关系数,βKM是知识结构和行为结构之间的相关系数。

对学习个体来说,模型中K为外部变量,I和M为内部变量。相关关系βKI、βIM和βKM显示学生通过信息安全知识的学习,对安全知识的态度和在使用计算机时的行为之间是否存在显著相关。

3 模型驱动的教学方案

模型驱动的教学方案是动态的、循环向上的过程。所谓的循环是一个时段的教学过程:信息安全知识教学、信息安全知识的考查和信息安全行为的调查。每次循环结束后计算各个结构之间的皮尔逊积矩相关系数,依据模型相关关系βKI、βIM和βKM的显著度对评估模型进行调整,包括知识结构、态度结构、行为结构以及教学方案。初始知识结构、态度结构、行为结构及教学方案设置如下。

1)知识结构K。

知识结构的选择贴合学生的知识背景和计算机使用状况,拟涵盖以下领域:密码管理、安全软件的使用、系统安全管理、数据安全存储、网络的使用、邮件的使用、社交网络的使用、事故报告、信息处理和移动计算等。初始设置较浅且易于接受的知识内容。

2)态度结构I。

针对各个知识点的特点,设计考查的内容,定量分析学生对知识的理解程度θ。例如对未知来源的软件是否安装的态度:①h不能安装;②m可以在虚拟机或沙箱中安装;③l直接安装。

3)行为结构M。

行为结构是对态度结构和知识结构的反映,行为结构和态度结构具有一定的重叠性。

(1)h:表示行为要求高技术性,并有强烈意图做出良性的行为来保护个人和学校的信息安全和资源。

(2)m:表示行为要求少量专业知识,并处于模糊意图来保护个人和学校的信息系统和资源。

(3)l:表示行为无恶意的滥用或幼稚的错误可能危害个人和学校的信息系统和资源。

行为结构数据的采集一般使用问卷调查、自我报告、面谈交流等方式。

4)教学方案Q。

教学方案的优劣直接影响学生的知识结构、态度结构、行为结构的形成,针对非信息安全专业学生的特点,笔者拟采用教学方式:KAB评估→知识点讲授→实践操作。依据每次循环的评估结果,应适当调整教学方案,主要包括知识点和案例的增减,讲授内容和实践操作的调整等。

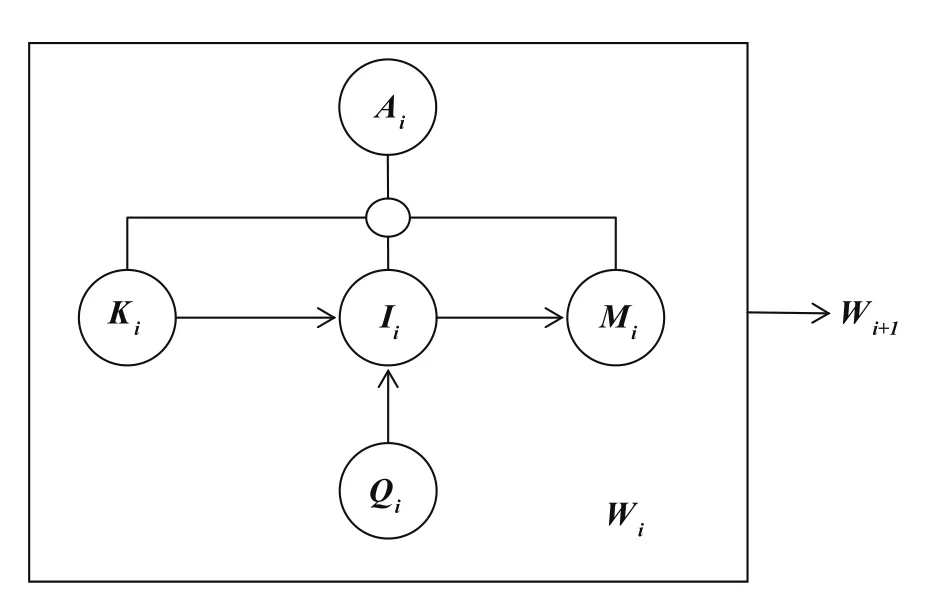

结合Q(外部变量),模型驱动的培养模式定义为W{A,K,I,M,Q},每次循环实现模型Wi{A,K,I,M,Q}→Wi+1{A,K,I,M,Q}的进化,见图2。

图2 模型驱动的培养模式

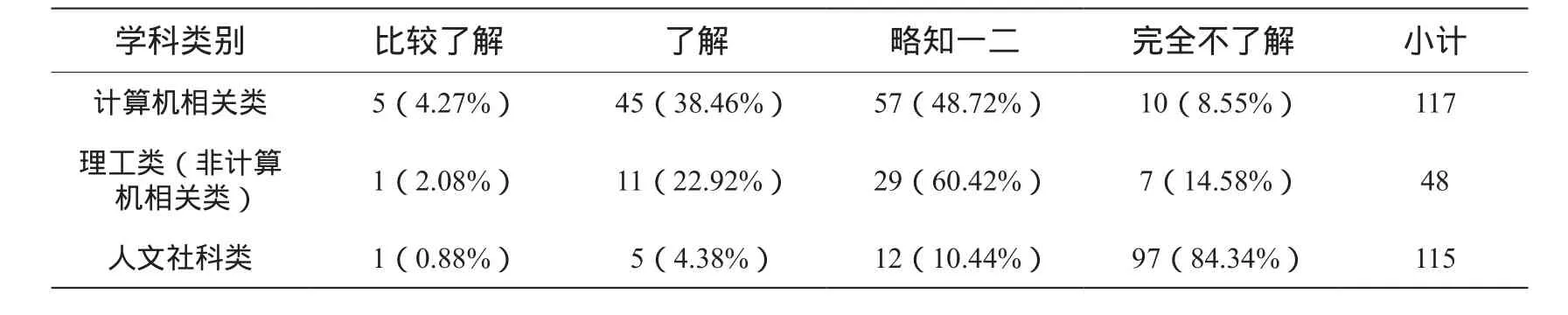

表1 对信息安全方面的知识了解程度

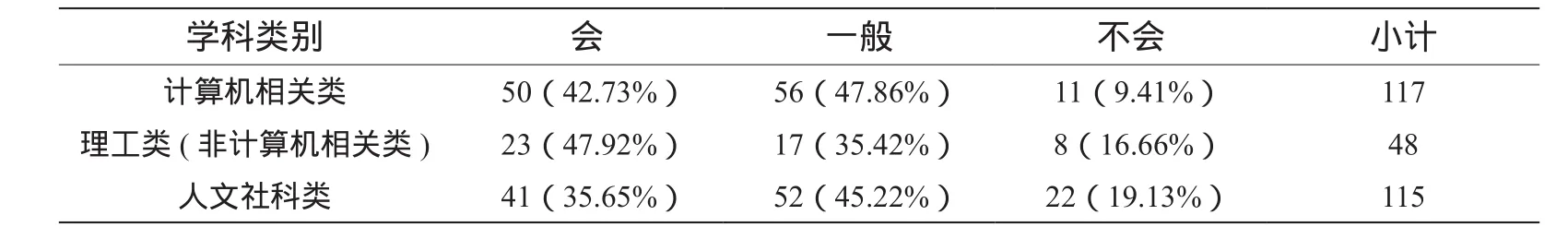

表2 知识统计

4 方案实施

笔者提出的教学方案研究是以某财经高校为背景,研究对象包括本科生和研究生,其专业包括计算机、非计算机理工类、经法管、文史哲教。教学过程中学生的知识、态度结构、行为的KAB结构评估采用问卷调查、自我报告、座谈讨论等方式,其中基于网络的问卷调查具有匿名性和便利性,是评估的主要手段。为保证采集数据的准确性,问卷设计时确保KAB结构内部项目的Cronbachα系数高于0.7[12],KAB结构之间项目的相关关系βKIgt;0.8、βIMgt;0.7和βKMgt;0.1,即知识和态度、态度和行为是强正相关,而知识和行为是弱正相关[13]。

首先整体评估教学对象对信息安全知识的了解程度,结果见表1,显示财经高校的学生对信息安全的了解程度比较低,十分有必要培养学生的信息安全意识。

评估的目的是优化当前的教学方案,即针对当前学生的KAB评估进行适当的调整,例如关于网络数据安全的KAB问题。

(1)知识:了解https协议的相关技术。

(2)态度:在网络中传输私密数据时,常常担心有风险。

(3)行为:在填写私密数据时,会检查网站是否使用了https功能。

调查结果见表2—4,结果显示针对信息安全专业知识点的了解,65.81%的计算机类学生的了解程度较好,45.83%的理工类学生的了解程度较差,而绝大多数人文社科类学生完全不了解。针对网络传输风险的问题,大部分学生的态度是比较谨慎的,可能是因为题目设置会引导学生下意识选择比较好的答案。针对信息安全风险的行为,各个专业学生的行为得分都不理想,尤其是人文社科类学生。

鉴于网络数据安全的KAB调查结果,该知识点的教学方案设置为通俗讲解https协议可以使学生增强对该技术的了解,威胁分析使学生端正态度,安全操作使学生学以致用,侧重于知识和行为的教学,提高系数βKM的相关性。一系列的KAB调查分析结果构成教学方案,体现“因材施教”的特点,阶段性的评估形成循环渐进的教学方案。

表3 态度统计

表4 行为统计

5 结语

评估模型可以及时发现学生信息安全意识的不足,动态调整培养方案和教学内容。教学过程具有动态循环和循序渐进的特点,每次在循环中培养模式的实施目标明确、可操作性强。

该模型从知识、态度、行为等方面评估大学生的信息安全意识,问卷题目的设计贴合KAB模型考察的角度,总的来说效果很成功,真实反映了影响大学生信息安全意识的因素。然而,该模型存在一些缺陷,其问题在于并没有准确算出KAB结构之间的相关关系βKI、βIM和βKM,教学过程中学生的知识、态度、行为的KAB结构评估采用网络问卷调查的方式,与教学方案实施后的效果对比只能采取主观判断,不够客观准确,这也是我们下一步的研究重点。

[1]张焕国.信息安全人才培养体系现状与挑战[J].信息网络安全,2013(3):6.

[2]罗力.国民信息安全素养评价指标体系构建研究[J].重庆大学学报(社会科学版),2012,18(3):81-86.

[3]毛新月,潘平,朱璇.信息载体安全风险评估课堂教学设计[J].计算机教育,2017(4):149-154.

[4]李红灵.面向应用的信息安全及实践课程建设与改革[J].计算机教育,2017(2):22-24.

[5] Gorbatov V, Maluk A, Miloslavskaya N. Tolstoy A.Highly qualified information security personnel training in Russia[EB/OL].[2017-07-03]. http://link.springer.com/chapter/10.1007%2F1-4020-8145-6_10.

[6] Nesren S W. Improving organizational information security management: The impact of training and awareness-evaluating thesocio-technical impact on organisational information security policy management[D]. Bradford: Informatics and Media Universityof Bradford, 2013.

[7] Verine E. Information security awareness and training-the legal cost of untrained personal[EB/OL]. [2017-07-03]. http://icsa.cs.up.ac.za/issa/2005/Proceedings/Research/053_Article.pdf.

[8] Marks A. Exploring universities’ information systems security awareness in a changing higher education environment: Acomparative case study research[D]. Salford: University of Salford, 2007.

[9] Siponen M, Pahnila S, Mahmood M A. Compliance with information security policies: An empirical investigation[EB/OL]. [2017-07-03]. http://dl.acm.org/citation.cfm?id=1731117.

[10] Schultz E. Security training and awareness -fitting a square peg in a round hole[J]. ComputersSecurity, 2004(23): 1-2.

[11] James C. Information systems user security: A structured model of the knowing–doing gap [J]. Computers in Human Behavior ,2012(28): 1849-1858.

[12] Arachchilage N. A game design framework for avoiding phishing attacks[J]. Computers in Human Behavior, 2013(29): 706-714.

[13] Agata M, Tara Z, Kathryn P. Individual differences and Information Security Awareness[J]. Computers in Human Behavior,2016(69): 151-156.