一种不可靠环境中的智能电表数据安全采集方案

周 林

(上海电力学院 计算机科学与技术学院, 上海 200090)

一种不可靠环境中的智能电表数据安全采集方案

周 林

(上海电力学院 计算机科学与技术学院, 上海 200090)

智能电表已广泛应用于智能电网的用户侧数据采集,但开放式的采集和运行环境给数据的真实性、传输的可靠性和设备的安全性都带来了挑战,甚至会对智能电网的安全运行带来不利影响.从身份认证、数据完整性角度提出了一种适用于智能电表的安全数据采集方案,能够较好地确保用户侧数据采集真实可靠;同时针对特殊指令设置了二次确认机制,结合入侵检测和深度报文检测手段,避免恶意攻击的发生.

智能电表; 用户侧数据采集; 数据完整性; 深度报文检测

智能电网是被公认为具有自愈、安全、兼容、交互等特点的“互动电网”.智能电网互动技术是提高电网承载新能源能力、保证电网电能质量的关键技术.互动技术依赖于用户侧负荷监测、系统运行稳态监测、发电变电动态监测等多项实时数据.随着智能电网的建设,智能电表及智能控制设施部署普及,用户侧负荷数据、运行中监测数据采集的真实性、准确性和可信性等安全问题将对发电侧的电力负荷预测、分时电价制定、电力调度、电力生产过程产生重大影响.2014年10月,研究人员发现西班牙所使用的智能电表中存在安全漏洞,该漏洞可以导致电费欺诈,甚至进入电路系统导致大面积停电[1].随着能源互联网概念的提出,在物联网基础上,通过传感器、控制设施和软件,将能源的生产端、传输端、消费端数以亿计的设备、机器、系统连接起来,在优化能源生产和消费端运作效率的同时,各种安全风险也随之而来.

智能电网运行环境注重设施及通讯的实时性,使用繁杂的通讯协议,电力生产运行中使用的工业控制设施其运算能力、存储能力等远远弱于计算机网络系统,无法承载复杂的加密解密运算,且电力生产运行过程中讲究系统的稳定性,监测数据的丢失、破坏或篡改都会导致整个系统的连锁反应,瞬间带来严重后果,因此不能使用暂停网络通讯来恢复系统,或是重启系统来排除故障这些手段.

以上特征都要求智能电网的安全防护策略应该是预防为重,将问题消除于未然.国家电网公司于2009年结合我国电力工业的具体国情,提出了“坚强智能电网”的分阶段发展规划,迫切需要在用户之间、用户和电网之间、电网运行区间形成安全的通信渠道,实现安全的双向信息交互,有效可靠地传递实时监测数据及控制指令,避免虚假或恶意数据给电网的运营和控制带来安全隐患.

根据国家电网制定的智能电表技术规范要求,所有智能电表必须具有统一的通信方式和模块化的通讯接口(目前要求支持RS485/PLC低压电力载波/GPRS和CDMA无线)[2-3],全部采用DL/T645—2007版通讯规约,智能电表内必须安装国家电网公司统一的嵌入式安全存取模块(Embedded Security Access Module,ESAM)安全模块芯片用于加密解密及认证.ESAM 模块中内嵌安全处理器,能够进行数据加密标准(Data Eneryption Standard,DES)和3DES(Triple DES)加密运算,同时运算过程中加入随机数.

要实现电表及采集设备间的身份验证,基于公钥基础设施(Public Key Infrastructure,PKI)获取签名的方式在连接成千上万个智能电表的网络中并不合适,其通信及储存需求都十分巨大.完全依赖数字签名及公钥加密方式密集部署的电表环境,因计算和储存需求会带来处理上的诸多不便.比较理想的方式是不需要PKI的协助,由电表和采集端共同完成验证[4].文献[4]提出了基于会话密钥的数据加密通信方案,会话密钥每次通信都不同,以防止中间人攻击和重放攻击.在该方案中,数据中心被视为是可靠的,且表具在安装前就已经拥有了私钥公钥对,不需要与数据中心进行密钥交换.表具启动后,定期用对称加密密钥向中心发送数据,表具自身与中心互相验证,不需要PKI机制.不过该方案考虑到加密开销,仅在设备启动阶段通过数字证书进行身份验证,密钥交换、公钥对更新阶段使用公钥加密,且数据中心需要派发一个生存期在1至2天的通信密钥,以便形成后续的会话密钥.该方案并未很好地利用电表已具备对称密钥这一特点,额外要求电表产生公钥私钥对,产生会话密钥,使运算的任务繁重.

文献[1]提出了一种双向互动、多重防护安全通信协议(BIMP),电表和主站之间通过预置的密钥解密握手报文来验证双方的身份,但未考虑握手内容的完整性,虽然与其他协议相比,此方案在协商数据通信时,通信双方交换加密信息的次数已减少到5次,但对于处理能力较弱的智能电表一侧而言,需要完成的加密解密运算还是过多.文献[5]提出了基于可信根的无线环境电表通信框架,以可信平台模块(TPM)和可信网络连接(TNC)为基础,由于TPM紧密集成于系统内,具有不可更改性,因此它可以提供系统可信启动的验证手段.为确保整个系统的完整性,方案要求每个采集节点都参与进行相互间的连续监测,构建一种分布式的认证环境,以验证邻居的软硬件完整性.但在实际的用电侧环境中,该方案并不现实,电表间互相监督不太适合有线数据传输,在设有加密数据传输的链路中,相互监测会带来更多的运算负担.

为防范数据采集时的各种危险,文献[6]提出了一种基于一次性密钥的认证方法.采集器需首先向数据中心验证自己,然后由数据中心为其提供对称密钥以便其读取相应的电表.采集器通过向数据中心提供信息,包括表具ID,采集器ID,全球定位系统(Global Positioning System,GPS),时间等,然后由数据中心根据这些信息返回用于表具和采集器的密钥,采集器用此密钥验证自己可以访问表具,然后进行数据读取.该方案中,数据中心和采集器间使用非对称方式加密,两者间通过验证双方的时间戳来确定两者间的会话的有效性.出于运算性能的考虑,电表端使用对称密钥与采集器之间进行验证,但为降低对称密钥的不安全因素,该对称密钥是一次性的,因此产生的计算量不太适合使用有线连接的、定期的数据采集环境.

仅有加密和认证对于智能电表环境不够安全,需要借助入侵检测系统(Intrusion Detection System,IDS)加以辅助[7].作为数据通信安全的补充,深度数据包检测和入侵检测等主动防御手段十分关键.文献[8]讨论了针对电表的主要攻击手段,比如针对协议、设施、带宽,结合NS3模拟器仿真分析了在无线连接情形下,不同比例电表被利用进行拒绝服务(Denial of Service,DoS)攻击给整个系统带来的延迟影响.文中给出的预防策略是采用IDS系统,但并未给出针对电表采集环境的IDS具体分析.文献[9]则较为细致地讨论了基于模型为智能电表构建IDS系统的方法,讨论了智能电表本身存在内存限制、运算能力限制等因素时,如何增加防范手段,并且维持较小的系统开销.该系统建立在开放式的智能电表开发平台和网络通信接口硬件基础之上,但主要聚焦在电表中代码执行的分析方面,不涉及隐私方面的攻击或是DoS攻击的防范.

在此基础上,本文提出了一种用户侧智能电表数据采集的可信数据通信方案,以期达到安全通信的目标.

1 数据采集的安全需求

根据国家电网公司2015年1月的一份用电信息采集分析报告统计,多数本地信道采用的是电力线宽带载波及 RS-485总线,短时期内并无基于以太网通信的可能.一方面,采集终端大都处于无人监测的地理位置,容易遭受物理攻击和分析应用程序、协议的逻辑攻击等.另一方面,终端发往主站的数据基于公网传输,极有可能被黑客恶意仿造大量上行数据,造成网络拥塞,甚至主站被控制,导致主站系统产生误判或误操作,影响一次系统的可靠运行.为规避风险,需要对终端数据采取认证、加密、完整性保护等措施.

本文讨论的用电信息数据采集拓扑结构如图1所示.

图1 智能电表数据采集环境示意

图1中的数据采集器是用于定期收集电表端数据的专用设备,其与数据中心相连的通信网络可以是电力专网,也可以是普通公共网络,图1中只标注了一个,实际中可能有多个设备.由于电表端基本采取电力载波通信或485通信,所以采集器端需要有相应的通信转接接口,图1中给出的是一种常用的、使用以太网到485的协议转换器(与有线还是无线以太网连接无关),以最大程度简化了网络.

数据采集环境的设计目标是建立“可信终端+可信通信+可信指令”的平台.本文中假设硬件终端本身是可信的,但由于各个终端(电表或采集器)都处于风险环境中,因此各个终端通信中需要向通信的对方证明自己的真实性.本文从以下3个方面进行了考虑.

(1) 终端并不简单执行收到的请求,需首先结合随机计算的序列号相互验证每次会话.采集器本身出厂可信,预存有可信密钥,无对应密钥时,则向第三方(即数据中心)申请.

(2) 区分常规指令和特殊指令,对于普通读数据指令允许验证后直接执行,而特殊指令需再次确认非仿冒或非授权用户所发.

(3) 整体系统工作于终端硬件可信、数据中心自身可信基础之上,具体操作步骤为:电表等采集终端自启时完成自身可信性检查;收到指令或数据反馈后,根据密钥、签名、会话ID等进行身份验证、完整性检查,会话ID的产生涉及随机数、时间戳,对应密钥,不易伪造;入侵及深度检测系统对收到的数据依据预设的安全规则和模型进行检测,符合规则的数据放行,不符合的分流至分析器进一步进行审核.

2 基于密钥和认证的数据采集方案

本文所提方案的前提如下:数据中心是安全的,数据中心所处的是封闭环境,相对安全性更高;电表采集器是可靠的;通信链路是不可靠的(即便是专用线路);电表的密钥、采集器的密钥、中心的密钥都已事先分发,不存在需要分发密钥的情况(因为都是指定产品,统一生产、安装,但密钥更新除外).

方案中协议转换器被看做是透明的,没有必要将其升级为具有安全验证的功能,但这并不会减轻电表端在安全处理方面的压力,相反会要求电表厂商提供协议转换设备,针对本厂电表指令进行验证.对于第三方生产的协议转换设备在技术上不可行,因为无法要求电表厂商公开其安全验证机制.

2.1 采集器与电表之间的认证

由于公钥等都是出厂时置于各个设备中,所以不需要可信第三方颁发证书,来证明各设备的公钥的真实性.采集器定期与电表通信,读取电表数据,或向电表发出特权指令.电表收到任何指令后,都需要检查指令的真实性,即是否来自特定的采集器.但DL/T645—2007规约中并无对密文等的处理约定[10],实际操作中需要适当修改.

鉴于双方都预留了对方的密钥(参考前面假设),采集器直接发送经加密的指令,指令格式为:

(IDSM,{SNSM,T,N,CODE}K-SM1,H(SNSM,T,N,CODE))

其中,IDSM表示智能电表编号;SNSM表示采集数据授权号,一个事先预留且惟一的访问编号,针对特定电表,由中心加密发出,授权给采集器预存,预防采集器泄密;T表示采集器当前时间戳;N表示采集器本次指令产生的随机数;CODE表示指令内容;K-SM1表示SM1加密密钥;H()表示哈希运算.

对应的智能电表收到报文后,对其进行解密,并通过哈希运算验证所收到信息的完整性.之后电表检查本次指令中的SN是否与自己已预存的相符,否则忽视该指令.然后比对已记录的时间戳,如果已有相同或早于已记录的上次指令时间,则忽视该次请求(目的在于防止重放攻击).接下来电表检查指令内容,是读取类的,则直接返回需要的结果.回送报文的格式为:

(IDSM,{SID,DATA}K-SM1,H(SID,DATA))

其中,SID表示本次会话唯一序号,计算方式为:SID=H(IDSM,SNSM,T,N,K-SM1).

对于特殊指令(如断开、重启、复位、修改参数等),电表端则会发起认证挑战(要求发送方证明自己的意图),即指令二次确认.电表端发回的认证挑战格式为:

(IDSM,{SID,CODE,QUES}K-SM1,H(SID,CODE,QUES))

其中,QUES表示特殊指令预留问题.

采集器收到以上回送报文后,经解密并验证数据签名后,检查SID的与自己计算的是否一致,验证正确后才保留收到的数据.如果发现送回的是指令挑战,采集器收到挑战后,解密并验证签名,随后检查本次会话SID,然后发送挑战要求给数据中心.

数据中心收到挑战要求后,同样经过解密验证和签名认证,查实自己之前发出的命令要求,一致后返回的应答格式为:

(IDSM,{SID,CODE,ANS}K-SM1,H(SID,CODE,ANS))

其中,ANS表示特殊指令预留问题回答.

电表端在收到回应并解密验证后,检查会话ID一致、问题答案正确、指令重复一致后,执行特殊指令.

电表端的工作流程见图2.

图2 电表端加密/验证流程

采集器与电表之间是区域化操作,即一个采集器只在固定区域使用,区域范围在安装时确定.区域之间并不混用,即A区域的采集器无法与B区域的电表相互验证通过.且电表间不能相互访问并彼此验证.如果数据中心直接与电表通信,其验证方法与上述的情况类似.

2.2 采集器与中心之间的数据访问

中心与采集器之间也是定期进行数据交换,只是其频度不像电表与采集器间那么频繁.数据中心向采集器提出数据访问请求时,报文格式为:

(IDDCU,{SNC,TC,NC,CODEC}PUB(D),H(SNC,TC,NC,CODEC))

其中,IDDCU表示采集器ID;SNC表示数据中心授权号;PUB(D)表示采集器公钥.

考虑到隐秘性,此格式中使用的数据中心授权号不是直接用数据中心地址这类较容易获取的信息.采集器用自己的私钥解密后,验证收到的报文.然后采集器会验证数据中心发来的授权号与自己预留的是否一致,符合后才会解析指令并执行.对于读数据指令,则加密后按以下格式返回需要的内容:

(IDDCU,{SIDDCU,DATADCU}PUB(C),H(SIDDCU,DATADCU))

其中,SIDDCU表示本次会话惟一ID,计算方式为:SIDDCU=H(IDDCU,SNC,TC,NC,PUB(D),PUB(C));PUB(C)表示数据中心公钥.

如果涉及数据库修改、删除记录等特殊操作,则要对指令的发起方进行认证挑战,挑战的形式与智能电表端类似.采集器发回的认证挑战报文格式如下:

(IDDCU,{SIDDCU,CODEC,QUESC}PUB(C),H(SIDDCU,CODEC,QUESC))

其中,QUESC表示采集器预留特殊指令验证问题.

此报文使用数据中心公钥加密.数据中心收到挑战报文后,解密并验证报文签名,核对本次会话ID后,再次发送指令格式如下:

(IDDCU,{SIDDCU,CODEC,ANSC}PUB(D),H(SIDDCU,CODEC,ANSC))

挑战应答指令以采集器公钥加密,采集器收到密钥并解密后验证签名,然后在会话ID一致、指令重复一致、预留问题答案正确后执行指令.

3 方案安全性分析

3.1 防范身份冒用

本方案设计中采用密钥加签名的身份识别手段,主要用于在开放式通信环境中明确通信双方的真实性.在电表数据采集环境中,这种真实性分为两个方面:一是数据来源,二是指令来源.

在数据来源方面,考虑到电表和采集器都处于开放环境,易遭受攻击、被篡改或仿冒,无论是数据中心或采集器,任何一方在收到返回的数据报文后,都需要使用对应密钥进行解密和签名验证,这是方案中身份识别的第一步.如果这一步发现异常,则认为数据报文为伪造,并向本系统的监测点发出警示信息,安全监测点则会进一步关注该异常节点和其通信报文.

如果存在某个电表或采集器被劫持,那么它提供的数据也将是不可靠的.被劫持的电表或采集器可能会提供正确的加密报文和签名,骗过第一步身份验证,但除非收到来自正常节点的数据采集要求,否则无法主动提供错误数据,因为后续的数据交换是基于授权号、时间戳、随机数进行的,具有一次性的特征,能够抵御重放攻击这类风险.另外,电表或采集器不会主动要求数据中心提供数据反馈,凡是无故向数据中心或采集器提出数据反馈要求的都可看作异常或是攻击行为.

在指令来源方面,本方案中除了基于使用加密、签名等方法进行身份识别以外,还附加以“挑战-应答”的方式要求双方对特殊指令进行二次确认,以回答预留问题方法作为辅助的身份认证的手段.

万一出现电表被劫持这种极端情况(非硬件被破解、密码泄露等),攻击方也仅是利用被劫持电表的加密功能和身份,传递错误的数据,但这类数据可以在数据中心通过分析与挖掘的手段进行异常排查.如果是采集器被劫持,攻击者也无法通过采集器操控其对应辖区内的智能电表,进行断电、复位等特殊操作,因为本方案要求的认证挑战必须是经由数据中心完成的.而且在方案中不允许电表之间、采集器之间直接的相互通信和认证,在一定程度上避免了个别电表、采集器被入侵而可能产生的相同设备间的交叉感染.

3.2 防范拒绝服务攻击

本方案中均使用加密传输,因此针对明文协议的攻击手段不再奏效.风险较大的是对于通信链路可用性的攻击(无论有线还是无线),比如采用DoS攻击.如果在电表和采集器间使用了协议转换器,那么该转换接口将会是遭受DoS攻击的典型位置.就目前广泛使用的协议转换器而言,多数都是为了便于协议通信和接口连接,将RS485和Modbus等协议转换为更为方便的TCP协议进行通信,而且目前提供该产品的厂家也较多,已形成较为统一的厂商标准.但目前该类产品均无网络安全防范手段,完全属于透明开放式产品,将安全防范交由电力数据采集系统的实施方来处理.通过实验验证,直接暴露在通信网络中的协议转换节点不仅传递的报文内容可以被轻易捕获,而且在DoS攻击下,正常的通信也会严重超时.

DoS攻击的主要是消耗被攻击方的资源,导致正常数据通信无法进行.针对电表和采集器,本方案采取周期性通讯窗口的策略进行应对,以减缓遭受攻击的风险.在周期性通讯窗口中,电表或采集器收到的请求指令内容中包含有窗口周期和通信周期,接收方根据这个周期决定数据通信开始的时间窗口、传输持续的时间,即传输窗口开始时间为指令中的时间戳T,持续时间为通信周期.时间戳和接收方的本地时钟并不需要完全同步,只是作为收发双方的参考依据.持续时间由发送方根据通信延迟、上次数据传递情况等参数进行动态修正,下次的窗口周期由收发双方在本次通信中协商而定(根据数据采集的频次等要求),这样每次指令中使用的窗口周期和通信周期都会不一样.电表或采集器对在通讯窗口外的任何请求均不予响应,直到下一次通讯周期到来为止.

当然,周期性通讯窗口策略只能在一定程度上减缓DoS攻击的影响,并不能排除攻击发生时正好处于通讯窗口中的情况,还需要结合防火墙、入侵检测等辅助手段进行补充.

3.3 防范中间人攻击

由于电表或采集器都处于开放网络环境,与之通信的另一方不可见,本方案中要求通信的双方必须向对方证实自己,以避免中间人攻击情况的出现.当电表收到自称是采集器(或数据中心)的操作请求时,请求方必须证实自己是所声称的那一方.在本方案中,除了要求请求方在发出的报文中提供签名来证明自己以外,还要求请求方提供访问授权号、对应电表的加密密钥,而这些秘密信息都是设备出厂前预置在硬件芯片中,并没有后期分发的环节.攻击方使用中间人攻击手段想要达到目的,必须知晓用于签名的哈希函数、某个采集器(或数据中心)的授权号(不同的采集器不一样)、对应电表的加密密钥,3个要素缺一不可.攻击者通过暴力破解方式获取全部3项机密的可能性微乎其微.此外,这3个要素的生成是在硬件生产时完全依靠加密系统自动完成的,机密信息直接封存于内部闪存,没有人为管理和暂存环节,也就减少了人为泄密的可能.

考虑到极端情况,如果某个电表被攻破,攻击者获取了该电表的密钥,进而可以得到某个采集器的授权号,但攻击者并不能籍此获得其他电表的机密信息(如密钥),即便电表是相同批次的产品,相互之间也没有关联性,攻击者也无法利用该电表主动从采集器处获得更多的信息,因为本方案将电表发出的所有主动数据请求均视为异常.如果某个采集器被破解,攻击者并不能从该处获取与电表端相关的密钥、授权号等信息,这些机密内容均是加密后暂存在采集器中,采集器只有使用的权限,但无法知晓具体内容.而采集器自己的私钥泄露也只影响到其与数据中心之间的会话,而不会影响其所在区域的各个电表,并且被破解采集器的异常数据访问请求将被入侵检测环节发现并被及时移除.

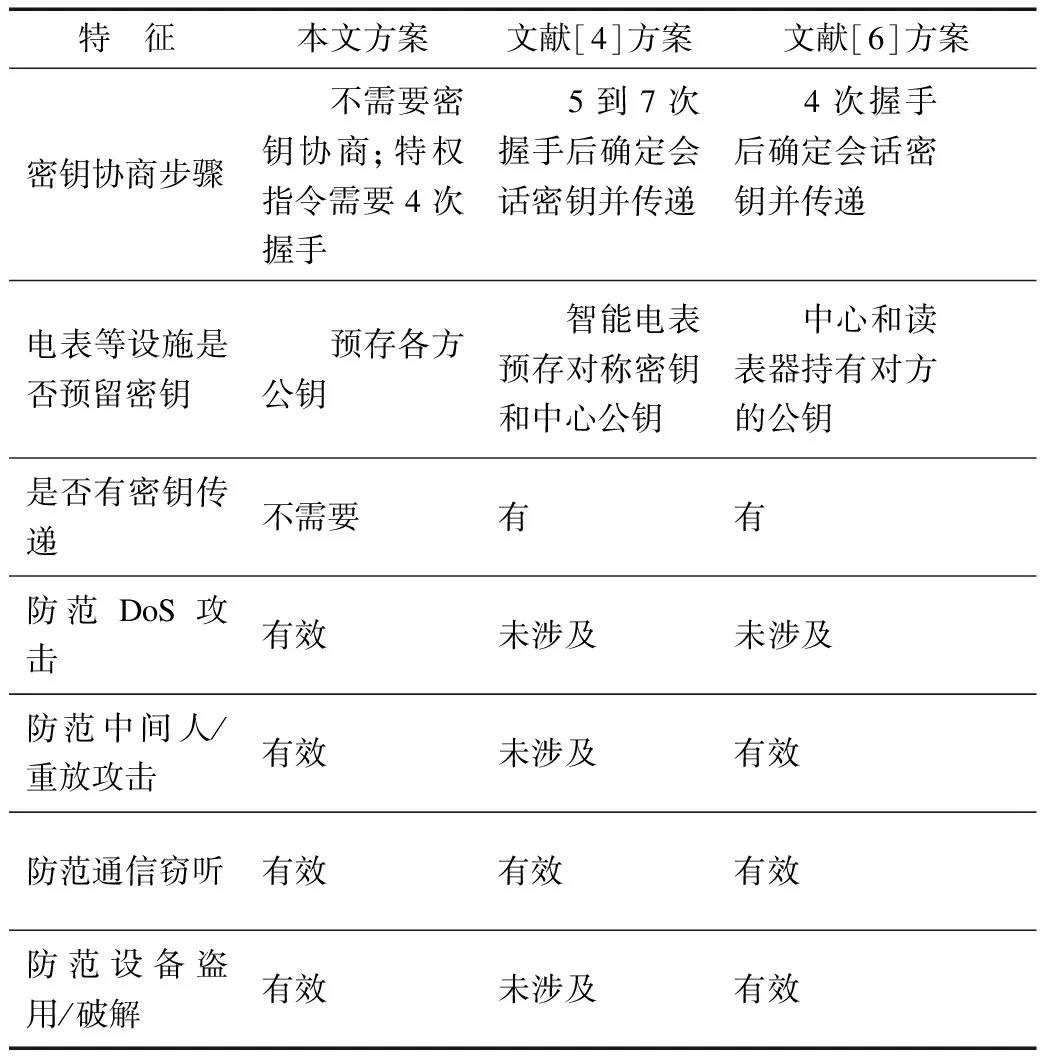

表1给出了本方案与文献[4]和文献[6]所提方案的对比.

表1 3种方案的特征对比

4 深度数据检测与入侵检测

身份验证策略只是电力数据采集安全防范的一个环节,能够在一定程度上排除假冒节点的入侵.但对于遭受木马类恶意代码入侵的终端而言,终端的身份是真实的,但行为可能是恶意的.要排除这类风险,必须通过报文深度检测、入侵检测等多重手段来协助完成.深度检测的含义是指不仅仅查看通信报文中的地址内容,还需要检查报文中携带的指令内容.由于在本方案中传递的是加密内容,因此无法在通信链路环节进行深度检测,即检测点设置在通信网络交换节点的传统方案不可行.本方案中将深度检测的位置设在终端设备内部,电表端深度检测模块功能结构如图3所示.考虑到硬件成本因素,在电表中内置的深度检测模块可以相对简化,类似白名单方式,预设正常指令模型,对于超出此范围的指令访问都将视为异常,进而触发异常报警.当异常累积到一定阈值,电表将停止与外界的通信,周期性向数据中心通报警示信息,直到人为干预后复位为止.采集器一侧的检测系统结构与图3相似,而采集器的硬件相对电表而言功能更强,在深度检测模型上可以更复杂丰富,如何设计新的检测方法也将是后续的研究课题.

图3 电表端深度检测模块功能结构

入侵检测是用于发现已知威胁和预防未知威胁的一种有效手段.可以在电表协议转换和采集器端安装分布式入侵探测器,既有报文检测又具备入侵检测触角,以便及时发现可疑末端设备,采取应对措施.在实际环境中,采集器和协议转换器处于相同的物理位置,因此可以将针对Modbus RTU/Modbus ASCII这类协议的报文检测设置在此处,结合采集器的运算能力和精简的Snort入侵检测系统[11],完成对数据采集期间通信链路上各种报文的侦测.

5 结 语

本文提出的方案在电表、采集器和数据中心可信的前提下,实现了通信双方身份真实性验证.结合可信硬件的预设密钥,通信双方生成一次性会话密钥,并利用自身已有密钥完成通信双方的身份验证,并将验证过程中的通信与运算次数降到最低.方案中使用特权指令二次验证的策略,有效地抵御基于中间人手段的攻击行为.且数据通信过程中采取了随机协商通信窗口的方案,能够有效地防止针对链路和服务的DoS攻击行为.虽然用于身份验证的信息加密和二次验证环节会带来一定的通信延迟,对于智能电表这类定期采集数据的设备,没有实时响应的时间限制,因此适用这种多次握手的验证方案.本文中未涉及电表端密钥、采集器密钥周期更新等问题,这将是后续进一步探讨与研究的重点.

[1] 赵兵,翟峰,李涛永,等.适用于智能电表双向互动系统的安全通信协议[J].电力系统自动化,2016,40(17):93-98.

[2] 国家电网公司.Q/GDW 1365—2013 智能电能表信息交换安全认证技术规范[S].北京:中国电力出版社,2013.

[3] 张明远,徐人恒,张秋月,等.智能电能表数据通讯安全性分析[J].电测与仪表,2014(23):24-27.

[4] KUMAR V,HUSSAIN M.Secure communication for advance metering infrastructure in smart grid[C]//India Conference.IEEE,2014:1-6.

[5] DETKEN K O,GENZEL C H,RUDOLPH C,etal.Integrity protection in a smart grid environment for wireless access of smart meters[C]//International Symposium on Wireless Systems Within the Conferences on Intelligent Data Acquisition and Advanced Computing Systems:Technology and Applications.IEEE,2014:79-86.

[6] SHA K,XU C,WANG Z.One-time symmetric key based cloud supported secure smart meter reading[C]//International Conference on Computer Communication and Networks.IEEE,2014:1-6.

[7] BERTHIER R,SANDERS W H.Specification-based intrusion detection for advanced metering infrastructures[C]//IEEE Pacific Rim International Symposium on Dependable Computing.Pasadena,California,USA:DBLP,2011:184-193.

[8] GUO Y,TEN C W,HU S,etal.Modeling distributed denial of service attack in advanced metering infrastructure[C]//Innovative Smart Grid Technologies Conference.IEEE,2015:1-5.

[9] TABRIZI F M,PATTABIRAMAN K.A Model-based intrusion detection system for smart meters[C]//IEEE International Symposium on High-assurance Systems Engineering.IEEE,2014:17-24.

[10] 中华人民共和国国家发展和改革委员会.DL/T 645—2007多功能电能表通讯规约[S].北京:中国电力出版社,2007.

[11] MORRIS T,VAUGHN R,DANDASS Y.A retrofit network intrusion detection system for MODBUS RTU and ASCII industrial control systems[C]//Hawaii International Conference on System Science.IEEE,2012:2 338-2 345.

(编辑 桂金星)

AnIdentificationandIDSBasedSchemeforSmartMeterDataAcquisition

ZHOULin

(SchoolofComputerScienceandTechnology,ShanghaiUniversityofElectricPower,Shanghai200090,China)

Since smart meters are widely used in smart grid for user side data acquisition,but the need of data integrity,data reliability,and safe data transmission are so important in an open network environment that any attacks on smart meter or false data collection may cause disaster to the whole smart grid system.A security solution for smart meter data collection based on authentication and integrity mechanism is presented for delivering smart meter data and control message securely.IDS and deep packet inspection technologies are also used to mitigate different types of attacks on smart meters.

smart meter; user side data acquisition; data integrity; deep packets inspection

10.3969/j.issn.1006-4729.2017.04.008

2017-03-09

周林(1968-),男,硕士,副教授,浙江宁波人.主要研究方向为计算机网络与应用.E-mail:733488@126.com.

上海市科学技术委员会地方能力建设项目(15110500700).

TP274.2;TM933.4

A

1006-4729(2017)04-0346-07