云计算安全研究综述

拱长青,肖 芸,李梦飞,郭振洲

(沈阳航空航天大学 计算机学院,沈阳 110136)

名家综述

云计算安全研究综述

拱长青,肖 芸,李梦飞,郭振洲

(沈阳航空航天大学 计算机学院,沈阳 110136)

对云计算安全相关问题进行了系统综述,分析了云计算安全问题的来源、云计算安全面临的威胁、与传统信息安全和网络安全的异同点;根据云计算安全的研究现状,归纳总结了一个覆盖所述云计算安全关键技术的云计算安全体系结构,重点分析归纳了云计算安全关键技术的7个领域,包括:访问控制与身份认证、数据加密与隐私保护、密文检索、安全云外包计算、数据完整性与数据删除、虚拟化安全、可信云计算;最后总结探讨了云计算安全未来的发展方向。

云计算安全;访问控制;加密;隐私;虚拟化

云计算能够像提供水电一样通过网络提供按需计算服务,这些可配置的计算、存储、网络等服务以资源池的形式存在,它的技术核心是资源共享。

云计算应用迅速普及,深入到科研、生产、教育、消费、娱乐等社会生活的各个领域,云计算本身的安全问题也日渐凸显。因为失去了对资源的完全掌控,云计算用户更担忧数据与计算信息的安全与隐私问题[1-3];由于云计算的共享本质和虚拟化技术的应用,云计算服务商需要更加谨慎地应对多租户安全与虚拟化安全威胁[4-6]。

下面将根据云计算安全与传统安全的异同点,分析云计算安全面临的威胁,进而介绍当前学术界和产业界的研究热点和解决方案,并引出本文的研究内容。

1 概述

1.1 云计算安全的历史沿革

从历史发展来看,信息安全问题由来已久,加密技术是保障信息安全的重要手段;计算机网络问世之后,信息安全演变为网络安全,非法访问、拒绝服务、恶意代码传播成为威胁网络安全的主要问题;随着云计算的应用,网络安全问题又发展为云计算安全问题,共享技术给云计算带来了巨大利好,但也因此萌生了许多新的安全问题[7-9]。信息安全的重点是加密和隐私保护,网络安全的关键是防范非法访问与恶意代码,而云计算安全的核心则是共享技术的安全利用,涉及数据安全、隐私保护、虚拟化安全等内容[10-12]。

从信息安全、网络安全、到云计算安全,始终不变的安全需求是信息的机密性、隐私保护。变化的信息处理模式和应用场景则带来了新的安全威胁:当信息处理从单一结点或中心,扩展到网络环境时,非法访问、病毒与蠕虫等问题随之而来;当信息和计算服务从网络模式发展到云计算模式时,数据的安全可用、虚拟化安全成为云计算安全关注的核心[13-15]。

1.2 云计算安全特点分析

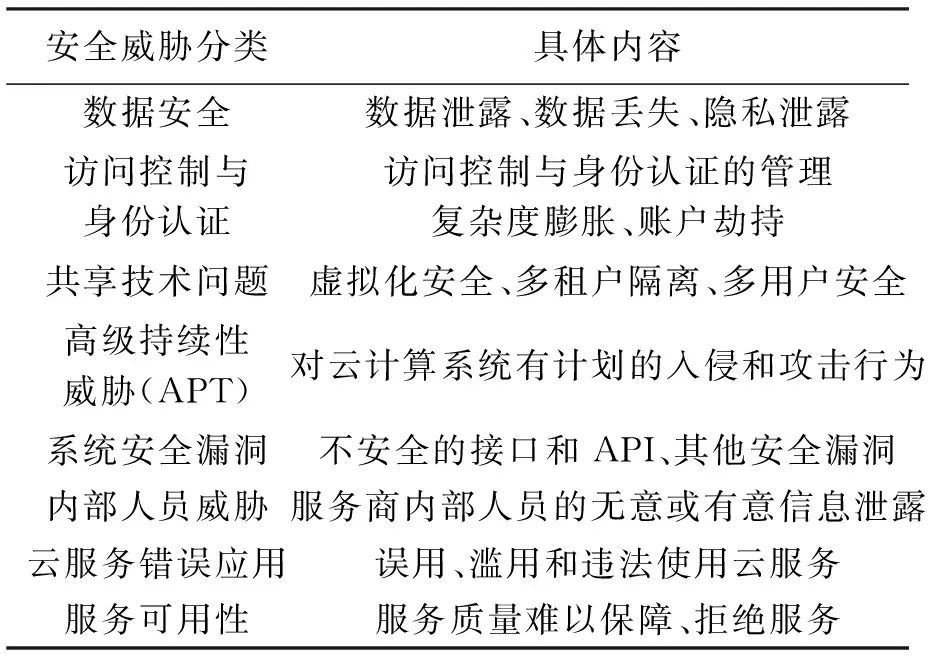

根据云安全联盟CSA的年度报告[16],综合文献[1-15]相关学者的研究成果,我们可以归纳出云计算安全面临的威胁如表1所示[13-16]:

表1 云计算安全面临的威胁

云计算采用服务外包模式,其核心技术包括虚拟化、多租户和跨域共享等,因而其既面临传统的安全威胁,也受到新的安全挑战。

(1)数据安全:数据泄露、数据丢失、隐私泄露,数据存取权限管理复杂、数据销毁困难等;由于云计算采用服务外包模式,隐私泄露的风险尤为突出。

(2)访问控制与身份认证:因为涉及海量共享资源的管理,访问控制与身份认证的管理复杂度剧烈膨胀,一旦发生账户劫持,则往往带来更加严重的后果。

(3)虚拟化安全:虽然服务商都设计实现了看似完备的虚拟机隔离策略,但虚拟机之间的攻击仍无法完全避免;虚拟服务使得协同攻击更易发生和难以追踪;虚拟机迁移时还会导致安全域的变化。虚拟化技术使传统主机的边界变得模糊,以主机为粒度的安全策略需要改变。

(4)多租户和跨域共享:多租户隔离、多用户安全需要得以保障;跨域共享使得服务授权和访问控制变得更加复杂,云计算实体之间的信任传递需要重新审视。

(5)高级持续性威胁(Advanced Persistent Threat,APT):APT是对云计算系统长期有计划的入侵和攻击行为,这种行为日渐增多,并形成了一些地下利益链条。

(6)系统安全漏洞:由于云计算系统服务庞杂,众多服务商管理和服务水平不一,因此总是存在不安全的接口和API,系统中的其他安全漏洞也会由于云计算的规模效应放大其危险。

(7)内部人员威胁:服务商内部人员的无意或有意的信息泄露,往往使得针对外部攻击的安全策略难以奏效,这已成为当下云计算安全的一个重要议题。

(8)云服务错误应用:误用、滥用和违法使用云服务;云计算的误用会给用户、服务商或第三方带来困扰,通常表现为信息处理效率的下降;云服务的滥用和违法使用,则会造成严重后果。

(9)服务可用性:服务质量难以保障、拒绝服务。因为社会对云计算服务的依赖程度在逐年增加,一旦某个云服务的可用性受到影响,形成的损失也在逐步加重。近年很多云计算安全事件,都表现为云计算服务的不可用;防范拒绝服务攻击已然成为各大云服务商的一个重要安全目标。

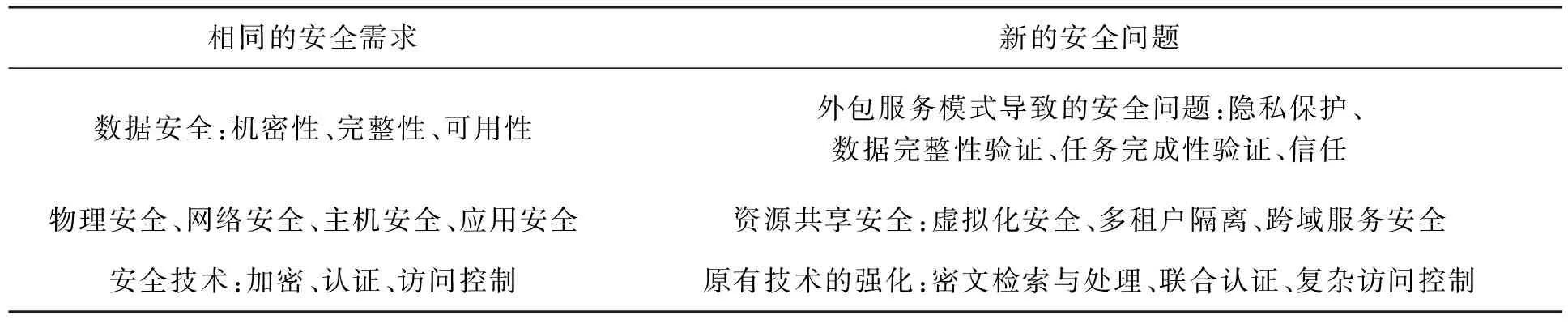

综上,可总结云计算安全与传统安全的相同点、不同点如表2所示[11-12]:

表2 云计算安全与传统安全的异同点

首先二者具有相同的安全需求。构成云计算服务的基本物理要素,包括客户端、网络、服务入口、服务器、云计算数据中心、计算资源、存储资源、网络资源等,也是传统网络与信息安全的构成要素,因而云计算系统也面临着各类传统的安全威胁,如数据安全、物理安全、网络安全、主机安全及应用安全等。由于云计算系统的资源集中程度和架构复杂程度更高,这些安全问题对云计算系统的威胁更大。因此,传统的加密、认证、访问控制等安全技术,在云计算安全中仍然要发挥作用,但需要改进和强化,以适应云计算安全的具体需求。

其次有新出现的安全问题。云计算采用服务委托外包和资源共享技术,具有数据所有权和管理权分离、虚拟化、多租户、跨域服务等特点,加上云计算系统的资源集中程度和架构复杂程度非常之高,因而云计算安全在技术和管理方面需要研究如下问题:云计算安全体系结构模型、数据安全、适应云计算模式的加密方法、密文检索和处理技术、隐私保护方案、访问控制与身份认证、虚拟化安全、多租户隔离、跨域服务安全等。

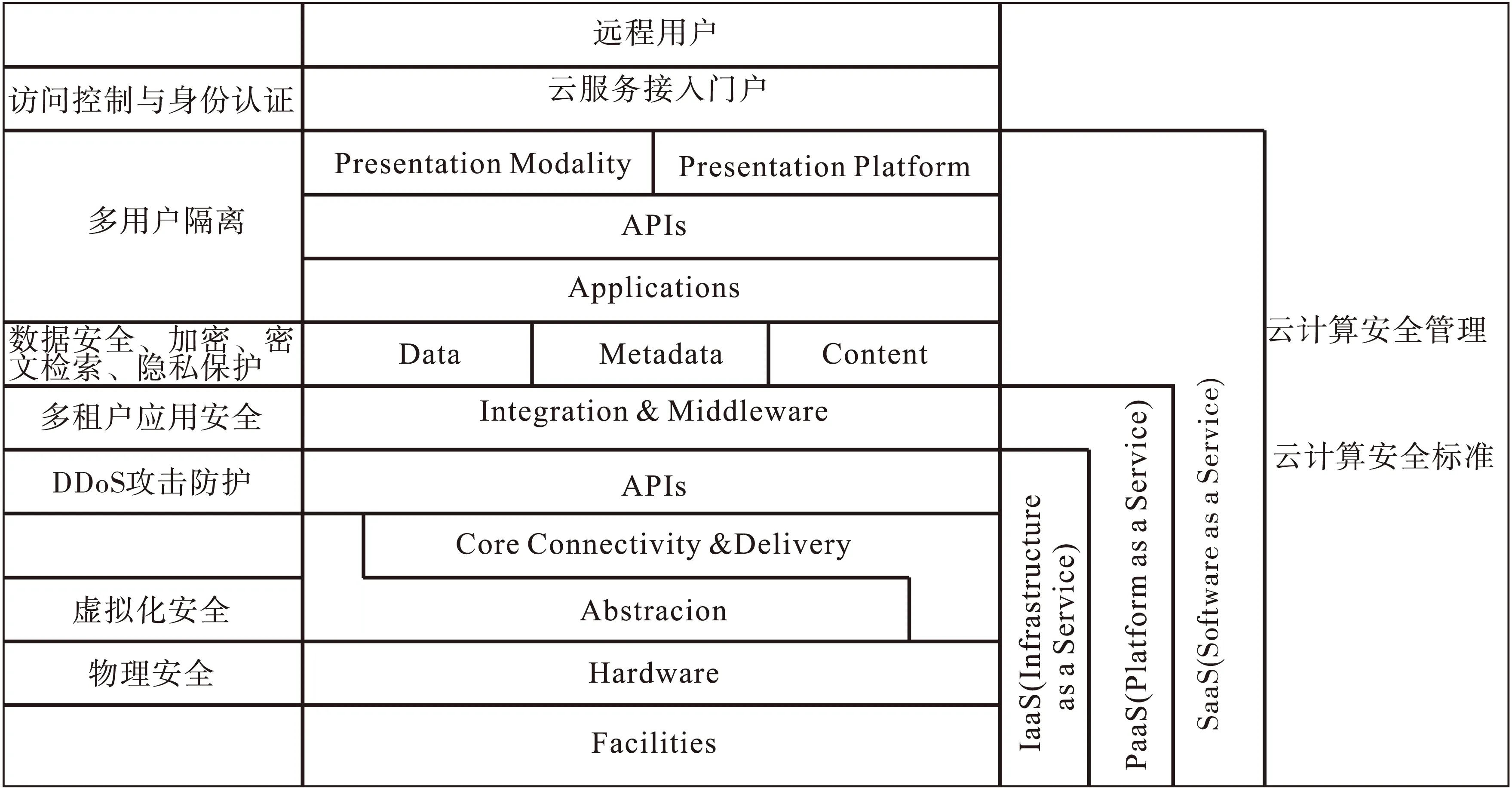

综上,根据学术界和产业界对云计算模型达成的基本共识,按现阶段云计算三种服务模式的层次划分,即IaaS(Infrastructure as a Service)、PaaS(Platform as a Service)、SaaS(Software as a Service),我们可归纳总结出一个覆盖本文所述云计算安全关键技术的云计算安全体系结构,如图1所示。

图1 云计算安全体系结构

上图中,中间部分的云计算参考模型来自于云计算安全联盟(Cloud Security Alliance,CSA)今年7月末发布的《云计算关键领域安全指南v4.0》(The Security Guidance for Critical Areas of Focus in Cloud Computing v4.0),其中描述了按层次划分的IaaS(Infrastructure as a Service)、PaaS(Platform as a Service)、SaaS(Software as a Service)[16]。以该云计算参考模型为基础,可以按层次描述云计算安全的体系结构[22-24]:SaaS需要多用户隔离策略,PaaS需要多租户应用安全方案,IaaS需要虚拟化安全机制;数据安全(可包括数据可用性、完整性、删除等技术)、加密、密文检索和处理技术、隐私保护技术,都可对应到其中的数据层;云服务接入时需要访问控制与身份认证;而可信云计算技术则可能是这些安全技术与管理标准等综合作用的结果;安全云外包也可粗略纳入加密门类,但其不仅涉及数据的变换,还可能涉及服务的变换、计算的变换等过程,在层次模型中不宜简单对应。

根据前述分析,我们认为云计算安全的关键技术涉及以下几个方面:访问控制与身份认证、数据加密与隐私保护、密文检索、安全云外包计算、数据完整性与数据删除、虚拟化安全、可信云计算[1,3,11]。本文的后续部分将按这7个方面来展开。

2 访问控制与身份认证

2.1 访问控制

访问控制是云计算安全体系的一个重要组成部分,能够限制云计算用户对云计算服务端的访问,规范用户对云计算资源的使用能力及使用范围,以确保云计算资源不被非法使用和访问。

与传统访问控制技术相比,云计算环境下的访问控制面临以下新的挑战[17-19]:(1)由于资源的共享和分布式特性,使得用户和管理者对资源的控制不足,通常表现为间接控制和部分控制资源;(2)虚拟化和多租户技术使得访问控制模型发生变化,访问主体角色模糊、被访问对象的边界模糊;(3)用户和云服务商间的信任程度差异较大,当涉及计算和服务的跨域传递时,信任的传递变得较为复杂,计算迁移技术也可导致数据安全域的变更。针对上述问题,云计算环境下的访问控制研究可包括三大领域:云计算环境下的访问控制模型,基于加密机制的访问控制,虚拟化环境的访问控制[17]。

云计算访问控制模型中,原来完全可信的服务商也成为被约束限制的对象,研究比较多的有基于任务的访问控制模型、基于属性模型的云计算访问控制、基于UCON模型的云计算访问控制、基于BLP模型的云计算访问控制等[18]。

基于加密机制的访问控制,是通过控制用户对密钥的获取来实现访问控制,目前多落到基于属性加密(attribute-based encryption,ABE)的访问控制上,包括ABE细粒度访问控制研究、用户属性撤销研究、ABE在多授权中心方案的研究等[19]。

基于对称加密的访问控制:需要访问控制的数据文件用对称密钥加密,再将该密钥分发给需要访问此文件的用户。存储在云端的一份加密文件可采用两种加密方法:为每个用户提供独立的加密密钥,或所有用户共享同样的密钥。文献[18]采取文件组概念,相同属性的文件组采用相同密钥加密。

基于公钥加密的访问控制:需要访问控制的数据文件用授权用户公钥加密,用私钥解密[19]。

基于对称密钥和基于公钥的加密,其密钥管理均与用户数量相关,不适合用户数量庞大的云计算系统。

基于属性加密的访问控制:在密钥策略ABE(key-policy attribute-based encryption,KP-ABE)中[20],解密密钥对应于访问控制策略树,密文对应于属性集合,当解密方属性匹配访问控制策略树时才能获得解密密钥。KP-ABE适合于大规模网络环境下的密钥管理[21]。在密文策略ABE(cipher-policy attribute-based encryption,CP-ABE)[22]中,密文对应于访问控制策略树,解密密钥对应于属性集合,当解密方属性匹配访问控制策略树时才能获得解密密钥。与KP-ABE相比,CP-ABE更适合云计算的访问控制。

基于混合加密的访问控制:HBE联合使用多种加密方法,降低系统开销。 一般利用对称加密算法加密文件,然后使用其他技术发布该对称密钥,如秘密共享、公钥机制和基于属性加密技术等[23]。

虚拟化环境的访问控制,目前主要研究云中多租户及虚拟化访问控制,包括对多租户的隔离实现访问控制、将多租户技术与RBAC模型相结合进行访问控制、通过hypervisor实现虚拟机的访问控制等[17]。

2.2 身份认证

身份认证是信息系统确认登录者身份的过程,进而确定其访问权限。传统身份认证可根据被认证方出示的证物进行分类:基于秘密知识的身份认证(口令、密码等)、基于物品的身份认证(USB Key、身份证、护照等)、基于生物特征的身份认证(指纹、声音等)、双因子身份认证等,在P2P应用环境中也有类似若干举荐人的认证方法[24]。

与前述的访问控制不同,云计算环境中的身份认证与传统身份认证差异不大,安全需求类似,实现的功能都是客户向服务方证明身份、进而获得相应的访问权限,所以,云计算环境的身份认证研究通常是将传统身份认证技术进行升级强化,尤其是在保护出示证物的隐私方面关注较多。由于云计算的用户数量巨大、服务繁杂,其身份认证是重度任务,加上跨域服务的需求,所以常采用单点登录或统一认证方式,并且对于信息泄露的防范要求更高。云计算环境中可采用的身份认证技术包括如下[24-26]:基于SAML的身份认证(Security Assertion Markup Language,SAML),以XML为基础,面向Web应用服务的认证和授权[25];基于OAuth的身份认证(Open Authorization,OAuth),允许授权第三方网站访问用户存储在云端的信息,并可保障用户的敏感信息不泄露[26];基于OpenID的身份认证,OpenID将URL作为身份标识,是一种典型的单点登录协议,登录一次便能够访问相互信任的其他应用系统。OpenID具有去中心化、开放、自由及分散等特征[27]。OpenID是云计算中身份认证的主要应用技术。OpenID没有对终端的可信性进行验证,没有在云计算多租户环境中提供强有力的隔离功能,不可伪造性较弱。

文献[28]基于SSL认证协议和云计算的分层身份认证模型(identity-based hierarchical model for cloud computing,IBHMCC),提出了一种云计算服务的身份认证协议协议,该认证协议比SAP更轻量级、更高效,适合大规模云计算。

文献[29]提出了一种基于身份加密和生物认证的云计算安全数据访问方案。

文献[30]提出了一种面向服务的身份认证隐私保护方法,将用户端相关信息加入模糊集作为认证交换条件,根据信息安全水平动态调整访问控制策略,实现细粒度的身份认证,以最大限度地保护个人隐私。

文献[31]利用基于身份的签名方案,提出了一种移动云计算环境的隐私感知认证方案(privacy-aware authentication,PAA),以解决开放无线通信环境身份认证过程中的隐私保护问题。

文献[32]采用双密钥强身份验证,改善了SSL(Security Socket Layer)协议,强制通信双方的身份验证,以确保用户身份认证安全;同时采用基于双向表验证的一次一密方案,以抵御统计破解。

文献[33]针对云计算的跨域身份认证问题,分析研究了基于网关的跨域认证模型、基于令牌的跨域认证模型、基于代理的跨域认证模型、基于声明的身份认证技术、SSL协议等,提出了一种基于联合身份的云计算跨域身份认证方案。该方案参考网关跨域认证模型、并利用联合身份提供者代替网关,结合声明机制,采用SAML交换不同域间的用户身份信息,从而实现本地认证的Windows域用户无需再次认证就能够访问云端资源。

综上所述,目前的访问控制与身份认证存在以下问题需进一步探索[17,24]:(1)基于虚拟化的访问控制技术研究;(2)基于信息资源属性变化的访问控制技术研究;(3)基于信任关系的访问控制技术;(4)跨域身份认证的安全性研究;(5)身份认证的隐私保护等。

3 数据加密与隐私保护

3.1 数据加密

与传统数据加密技术相比,云计算环境下的数据加密,更加强调隐私保护,同时还要兼顾密文的可操作性。更加强调隐私保护,原因在于云计算模式的特点是用户的数据放置到云端相对开放的存储环境,隐私泄露的风险更高,不但需要防范传统攻击者的信息窃取,还要避免其他共享云计算资源用户的有意或无意的“偷窥”,也需提防具有半可信性质的云计算服务商的“监守自盗”。兼顾密文的可操作性,是因为加密后的数据存储到云端服务器之后,还需要由云端提供给用户使用,因此云端需要能够在一定程度上对这些密文进行操作和处理:例如能够提供密文检索服务,或者对密文进行一定的统计加工等[1]。

目前,同态加密技术表现出了很好的密文可操作、可处理特性,是学术界研究的热点[34]。

3.1.1 传统数据加密技术

对称密码体系中的加密和解密使用相同的密钥,加解密操作较为成熟高效。云计算系统应用对称密码时,一般适用于个人用户的非大数据操作;如果需要应用到多用户场景,需要设计密钥分配与密钥管理策略,以便于下载密文的用户正确解密恢复明文;由于云端对密文数据管理困难、不易操作,因而不适用于大规模数据处理。

非对称密码体系的加密密钥和解密密钥不同,所以能够构建公钥密码体制如RSA,并可广泛应用于云计算系统的访问控制、身份认证、数据加密、隐私保护当中。基于PKI体系的可信CA和公钥发布机制,将公钥密码体制应用于云计算系统时,可以设计出安全可行的密钥分发方案。但是,云端仍然存在密文管理与操作的困难问题。

3.1.2 同态加密技术概念

同态加密(Homomorphic Encryption)指对加密的数据进行处理得到一个密文输出,将这一输出进行解密,其结果与用类似方法处理未加密原始数据得到的输出结果相同。即:如存在运算⊕和运算☉,使得对任意S1,S2,有E(S1)☉E(S2)=E(S1⊕S2),则称加密函数E是同态的[34]。

根据能够实现的密文计算的操作符的种类,现有同态加密方案大致可分3类:部分同态加密(Partially Homomorphic Encryption,PHE)、浅同态加密(Somewhat Homomorphic Encryption,SWHE)和全同态加密(Fully Homomorphic Encryption,FHE)。部分同态加密只能实现某一种代数运算(例如,或、乘、加),浅同态加密能同时实现有限次的加运算和乘运算,全同态加密(完全同态加密)能实现任意次的加运算和乘运算,可处理密文的多种计算模式,更好地保护用户隐私,但算法复杂度较高[35]。

依据能够实现的密文计算的操作数的定义域,现有同态加密方案可以划分为:基于理想格、基于环、基于实数、基于整数的同态加密方案[36]。

同态加密最早用于对统计数据进行加密,由算法的同态性,保证用户可以对敏感数据进行操作但又不泄露数据信息;目前,一个很有前景的应用方向是医疗信息的隐私保护计算。同态加密机制还可应用于电子选举投票、匿名认证、密钥协商等领域;亦可应用到版权保护、安全委托计算、安全多方计算、远程文件存储环境。云计算领域对同态加密的利用集中在密文数据检索、排序、分类等云端独立操作上[36]。

3.1.3 同态加密技术的研究现状

文献[34-36]综述了同态加密技术的研究历程,从同态加密Homomorphic Encryption思想的问世,到全同态加密FHE机制的诞生,总结了部分同态加密PHE、浅同态加密SWHE的技术特点,以及在云计算环境下的应用,最后指出未来的研究方向:降低计算复杂度,早日实现实用化。

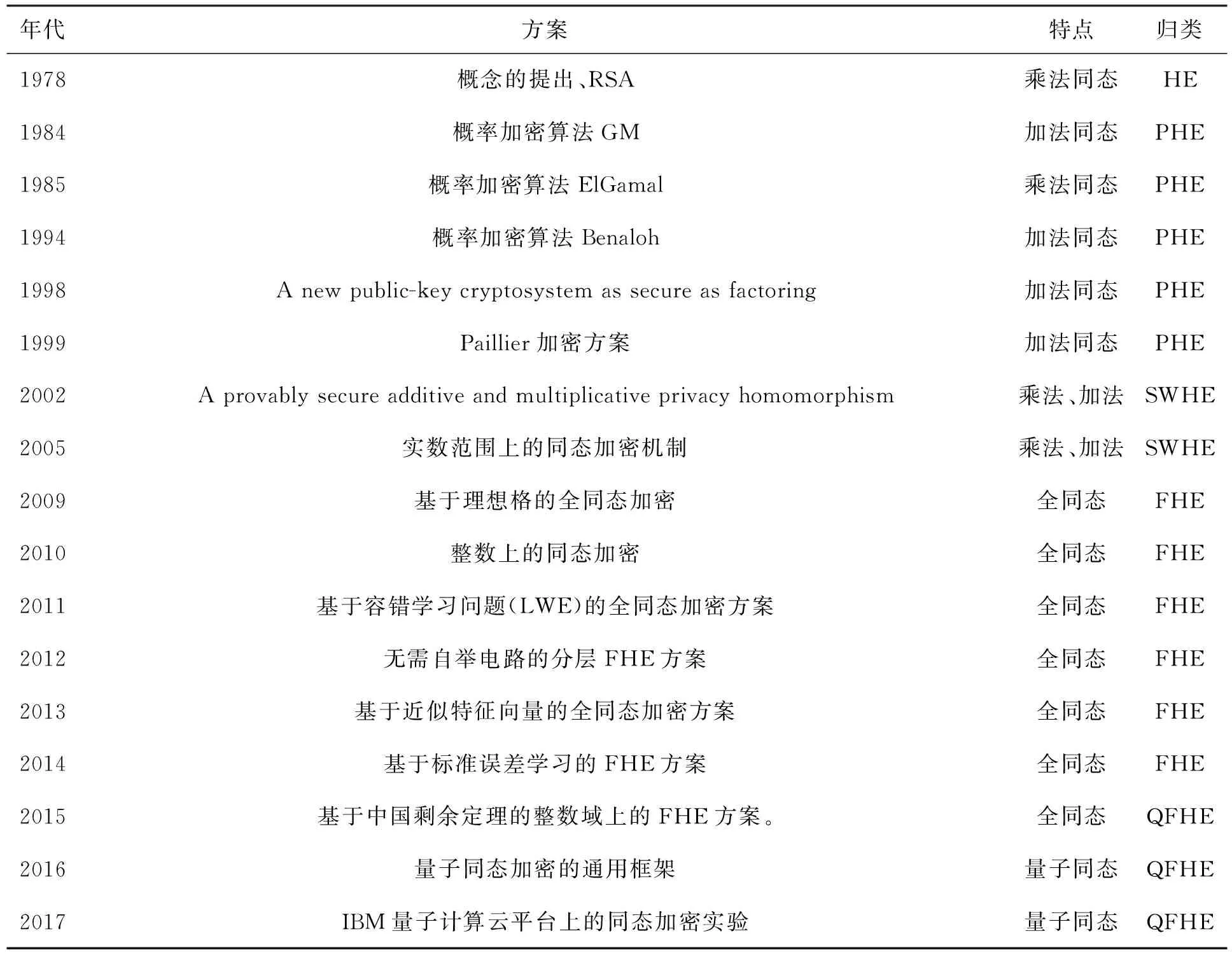

表3归纳了近年来重要的同态加密技术进展,并列举了其相关属性[34-36]。

1978年文献[37]提出RSA公钥加密算法,满足乘法同态特性,是部分同态加密方案。

2009年文献[38]提出基于理想格的第一个全同态加密方案,首先构造一个类同态加密方案,即随着密文运算深度的增加其解密误差会逐渐变大,则当密文运算到一定深度可能会导致密文无法正确解密;其次对解密电路进行压缩,使得压缩后的解密算法在密文解密时噪音变小,能够正确解密密文;最后采用自举转换技术对运算后的密文进行重加密操作以降低在密文运算过程中产生的误差,使得该方案可以对密文进行任意次数的同态运算,该方案复杂且低效。

2010年文献[39]用整数模运算取代复杂向量空间运算,提出基于整数的同态加密方案(DGHV),其安全性基于大整数难分解,DGHV虽然运算简单加密效率高,但是其加密过程产生的噪音可能会影响解密的正确性,随着密文运算深度的增加,方案可能不再满足密文运算的同态性。

表3 同态加密技术研究进展

2011年文献[40]提出基于容错学习问题(LWE)的全同态加密方案,不需要重加密操作。

2012年文献[41]提出无需电路自举的分层FHE方案。

2013年文献[42]提出了一个基于近似特征向量的全同态加密方案,不需要密钥交换技术和模交换技术就可以实现层次型全同态加密方案。

近年来,量子计算与量子信息加密的理论发展逐步完善,其实用化进展也表现得指日可待。量子计算具有并行加速的特性,量子信息加密拥有高度安全的特点,因此有学者开始探索量子同态加密问题。量子同态加密是对量子信息进行的同态加密运算,在理论上其安全性极高。

文献[43]给出两种基于通用Cliord群门的量子同态加密方案,并讨论了其复杂度和安全性问题。

文献[44]讨论了安全量子同态加密在信息理论上的局限性,认为如需得到完美安全的确定性全同态加密,必然会带来指数级别的开销。

文献[45]研究了量子同态加密的通用框架,提出了一种通用的构造量子同态加密算子的方法,进而建立了构造量子同态加密方案的一种通用框架;通过二值和三值量子态的酉变换,利用该框架构造了相应的量子同态加密方案。

文献[46]首次利用IBM的量子计算云计算平台,实现了同态加密计算应用,成功地实现了一个线性方程组的量子算法,极大地保护了数据隐私。

综上所述,目前的同态技术研究与应用存在以下问题需进一步探索[34-36]。

(1)提高效率:加密运算效率很低,大多只能实现若干比特的加密,且密文空间膨胀严重;

(2)强化安全:方案大多基于未论证的困难问题,安全基础不够稳固;算法大多只能达到选择明文不可区分安全(indistinguishability under chosen plaintext attack IND-CPA),少数能达到选择密文攻击下的不可区分性安全(indistinguishability against chosen-ciphertext attack,IND-CCA1);

(3)完善理论:现有方案理论繁复,论证庞杂,过程拖沓,需要消除噪音措施,设计具有自然同态性的全同态加密方案依然困难;

(4)拓展应用:在云计算安全、安全多方计算、密文数据处理领域仅有初步应用探索。

总之,全同态加密的应用前景广阔,目前仍处于理论研究阶段,如何设计基于代数系统的全同态加密方案依然是未来研究的重点。

3.2 隐私保护

云计算环境下的访问控制、数据加密、密文检索、安全外包、安全多方计算、数据销毁技术等都是为了保护用户的隐私安全[47],本小节将进一步讨论隐私保护的一般概念,并论及除了这几类技术之外的云计算隐私保护方法。

隐私保护涉及对用户的敏感数据或相关特征的保护,以避免其外泄或扩散[48]。传统用户隐私包括用户的身份信息、账号、密码等,云计算环境下的用户隐私还包括云端存储的照片、购物历史、财务数据、位置信息、通信数据、系统使用历史、操作习惯和操作状态、云端存储的用户其他敏感数据等。

传统数据隐私保护技术中,基于数据变换的隐私保护技术是利用加密、混淆等方法来变换、隐藏敏感信息;基于匿名的隐私保护技术是利用匿名、假名等方法实现个人身份与数据的解耦合;基于完整性验证的隐私保护技术是利用秘密共享技术对敏感数据进行拆分、再基于完整性校验来保障用户数据的完整可用。文献[49]提出了一种基于有损分解的隐私保护方法,文献[50]提出了针对多敏感属性隐私数据发布的多维桶分组技术,文献[51]采取加密技术使数据难以理解,利用分片方法分解敏感信息,提出了一个数据集合上的隐私保护方案。文献[52]通过混入噪声数据保护数据处理隐私。

在云计算环境下的隐私保护方法中,隐私按级分类是保护隐私的系统化方法,将用户隐私属性按等级分类进行差异化的保护,在云计算系统中的可行性和保护效率更高[53]。云计算中服务等级协议(Service Level Agrement,SLA)的应用研究较为成熟,将云计算的隐私需求与SLA进行结合是较为稳妥的规范措施[53]。在云计算系统中建立灵活高效的隐私反馈机制,将隐私风险及时地通知给用户有也是未来的研究方向。隐私风险评估能够对用户进行云计算应用部署的风险进行合理评估,精准度量隐私保护程度[54]。

云存储可采取数据隔离、数据加密、数据切分的方式来保护隐私;而云软件应用需要用数据隔离、虚拟机隔离和操作系统隔离来避免风险;数据传输时的私密性可采用传输层加密技术如SSL、VPN等来保障。

文献[55]针对云计算的Map/Reduce机制,讨论了数据处理过程中的隐私保护问题;文献[56]研究了云计算环境下的隐私保护问题,认为应将隐私保护也作为云服务提供给用户;文献[57]设计了一种隐私管理器,以期更有效地实现用户的隐私保护。文献[58]讨论了云计算环境下的安全多方计算问题,认为提高计算效率是其需要解决的问题。

综上,云计算环境的隐私保护,除了传统的加密变换、匿名、拆分等技术,秘密共享、安全多方计算、同态加密是近年来的研究热点;隐私按级分类地规范保护,及时开展隐私风险评估,是云计算应用的当务之急;隐私保护服务也应作为云服务来按需提供。

4 密文检索(可搜索加密)

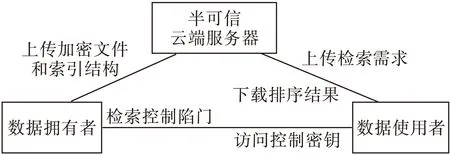

密文检索的一般模型可见图2[59]:系统构成元素包括数据拥有者、数据使用者、半可信云端服务器。数据拥有者将文档加密、上传云端存储。数据使用者检索时,需要提交检索控制陷门给云端,以表明其检索请求;这个陷门既要与其真正的检索关键词相关,又要通过加密的方式进行隐藏,以防云端获得秘密信息;该陷门的产生需要数据拥有者的协助,可以分为基于对称加密的方式和基于公钥的方式。云端基于检索用户提交的陷门,作为类似明文检索时的关键词,与密文文件集进行类似匹配的操作,最后返回结果。

图2 密文检索的一般模型

从密文检索的核心技术分类,可分为对称可搜索加密和非对称可搜索加密;如果按是否利用同态加密技术,也可分为同态密文检索和一般密文检索技术。从密文检索的发展历程来看,其正在经历从采用单一技术到综合利用和构建复杂索引数据结构的变化[60-64]。

2000年文献[65]提出基于密文扫描思想的SWP方案,将明文文件划分为“单词”并对其分别加密,通过对整个密文文件扫描和密文单词进行比对,就可确认关键词是否存在,甚至统计其出现的次数。

2004年文献[66]提出基于公钥加密的关键词检索算法,可按加密后的关键字进行布尔检索。

2004年文献[67]提出基于安全索引的密文搜索算法,利用预先建立的关键字索引结构实施检索,可提高检索效率和安全性。

2007年文献[68]提出安全排序的密文搜索算法,能够返回按相似度排序的检索结果。

2010年文献[39]提出整数上同态加密算法,同时论述了相应的密文检索机制。

2011年文献[69]提出基于单断言的安全的密文区间检索的密文检索方案,采用单断言实现敏感数据的区间判断,同时使用可逆矩阵对区间索引和区间陷门进行安全保护,不仅减少了整个方案的信息泄露,而且保证了区间索引和区间陷门的安全。

2012年文献[70]提出了云环境下一种隐私保护的高效密文排序查询方法,通过设计无证书认证的支持关键词检索的公钥加密方案,来实现强隐私保护的密文查询。

2013年文献[71]提出了一个云存储环境下的同态加密密文检索算法,客户不需要向云端传递密钥,保障了用户隐私。

2014年文献[72]提出了一个基于TF-IDF的同态密文检索方法,将TF-IDF向量检索模型应用于同态加密密文检索方案中,以提高检索效率,但其没有充分利用云端的计算能力。

2014年文献[73]提出了一种基于密文的全文检索服务系统,基于B+树构建安全密文全文索引结构,索引中不存储索引词的位置信息和词频信息,可有效抵御已知明文攻击、选择明文攻击和词频统计攻击。

2015年文献[74]提出一个基于同态加密方案的关系数据库系统,以保持数据的完整性和机密性;系统基于同态加密方案,对加密的数据执行SQL查询,可实现基本SQL操作。

2016年文献[75]提出了基于相似查询树的快速密文检索方法,通过设置聚类中心和成员之间的最大距离对文档向量进行聚类,在查询阶段仅需检索查询向量相邻的聚类即可,提高了密文检索效率。

2016年文献[76]提出云计算里一种陷门无法识别的公钥搜索加密方案,方案利用服务器公钥加密关键字和数据文件,提出一种陷门无法识别性方案,可有效抵御外部攻击、关键字猜测攻击。

2017年文献[77]提出加密云数据下基于Simhash的模糊排序搜索方案,将文档关键词做n-gram处理并得到Simhash指纹来实现模糊搜索,并设计了双因子排序算法对查询结果进行排序,提高了搜索效率。

综上,密文检索的研究正在按两条技术路线发展:基于同态加密技术、基于非同态加密技术。其中,基于同态加密技术的密文检索研究刚刚起步,还有很多问题需要解决(主要是由于同态加密技术本身的不完善);基于非同态加密技术的密文检索研究相对成熟,分成两个分支:对称可搜索加密和非对称可搜索加密。对称可搜索加密存在的问题包括密文文件动态更新、查询方式扩展、查询结果优化、安全性优化;非对称可搜索加密的问题包括:安全性完善、查询方式扩展。密文检索的研究中需要继续研究的问题包括:多服务器系统模型下的关键词检索问题、多用户共享模式下潜在的密钥泄漏问题、多用户单服务器模型下的查询结果排序问题等。

5 安全云外包计算

安全云外包计算是指基于云计算商业模式应用的服务外包,用户将计算任务外包给云端执行,同时需要保障用户的数据等隐私不泄露给云端[78]。安全云外包与同态加密有异曲同工之处,但是并不完全等同:同态加密通常涉及一般意义上的通用计算,而安全云外包大都侧重于某种特殊计算的隐私保护方法、并不具有通用性。外包计算和云外包计算,其安全需求基本相当,以下将不区分。

外包计算的前提,是将客户的重度计算任务委托给外部强大的计算资源。外包计算通常都涉及复杂计算任务,如高维矩阵计算、大型线性方程组求解、模幂运算等,可分如下几类:(1)矩阵外包计算;(2)线性问题外包计算;(3)模幂运算外包计算;(4)集合运算外包计算;(5)非线性规划外包计算;(6)其他外包计算等。

矩阵外包计算方面,文献[78]提出一个矩阵求逆运算的安全可验证云计算外包协议,协议中利用克罗内克(Kronecker)函数和随机置换构造密钥矩阵并完成加密,利用蒙特卡罗(Monte Carlo)验证算法验证结果的正确性;文献[79]利用盲化技术,为矩阵乘积、矩阵行列式、矩阵求逆分别设计了一个切实可行的安全可验证云计算外包协议。文献[80]提出了一个矩阵乘法的安全外包云计算方案,以保障隐私安全;文献[81]提出了安全可验证的方阵幂安全外包云计算,以解决大维数方阵的高次幂计算问题。

线性问题安全外包计算方面,文献[82-84]针对大规模的线性方程组求解问题,提出了一系列安全可验证的外包计算方法;文献[85]综述了安全可行的线性规划云外包计算研究现状。

模幂运算外包计算方面,文献[86]对底数和指数均任意的模幂运算提出一个安全外包计算方案,以保证数据的隐私性;文献[87]针对底数固定指数变化和底数变化指数固定两种情形的模幂运算,分别提出了一个高效的批量安全外包云计算协议;文献[88]提出了多个模指数运算的安全外包方案,提高了用户的计算效率和外包结果的可验证概率。

集合运算外包计算方面,文献[89]提出了一种保护隐私集合并集外包计算协议,基于集合的多项式根表示法使用 Pailliar同态加密方案和拉格朗日多项式插值公式提出了集合并集外包计算协议。

非线性规划安全外包计算方面,文献[90]提出了可验证的凸二次规划安全外包协议,通过置换技术将原始问题盲化转换,然后外包给云服务器求解。

多元多项式外包计算方面,文献[91]提出了一个隐私保护的可验证多元多项式外包计算方案。

除了上述领域,文献[92-95]论述了关系运算、密钥生成、位置关系判定等方向上的外包计算探索工作。

安全云外包的前景展望:如果全同态加密技术获得重大突破,达到实用化标准,那么可以想见,安全云外包技术在某种程度上就会成为多余的技术,失去用武之地;只会在一些特殊、异常复杂的计算场景中存在。鉴于全同态加密技术目前的发展遇到了计算复杂度瓶颈,因此安全云外包技术仍有发展空间。

6 数据完整性与数据删除

6.1 数据完整性

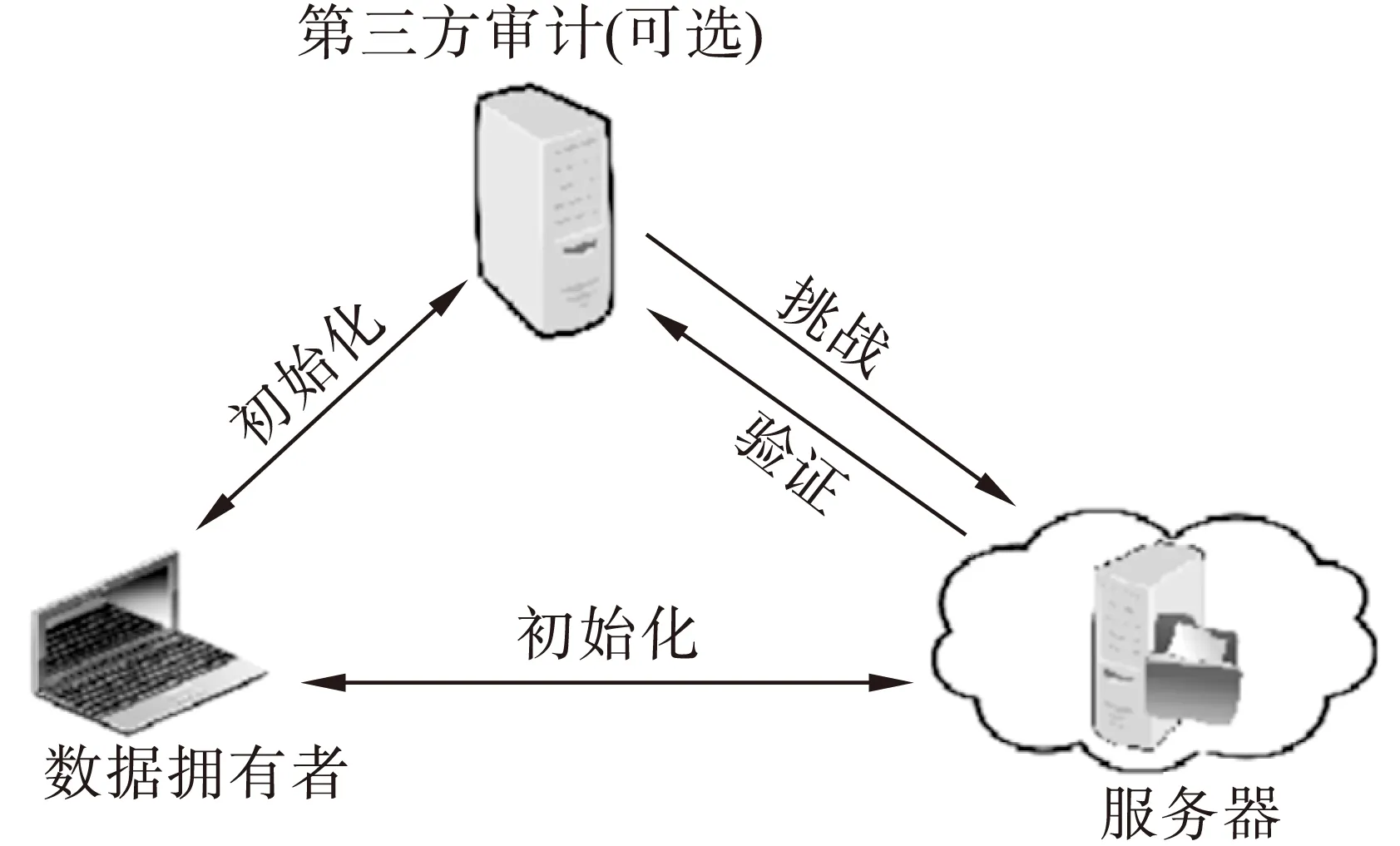

云计算环境下的数据完整性验证,可检验用户存储在云端数据的完整性与可用性。云计算环境下的数据完整性验证模型通常包括用户、云服务器和可信第三方审计者,如图3所示;用户可以仅与云服务器合作完成验证,但通常是授权可信第三方审计者完成验证。数据完整性验证技术可包括:基于数字签名的验证方法、基于验证数据结构的验证方法、基于概率的验证方法[96-97]。

数据完整性验证机制分为数据持有性证明PDP机制(Provable Data Possession,PDP)和数据可恢复证明POR机制(Proofs of Retrievability,POR)。PDP机制能快速判断远程节点上数据是否损坏,更多的注重效率,而POR机制不仅能识别数据是否已损坏,且能恢复已损坏的数据[97-99]。

图3 数据完整性验证的一般模型

2007年文献[100]提出可恢复证明方案(POR),既可验证远程数据的完整性,又可以一定概率恢复受损数据,但主要面向静态数据存储。

2009年文献[101]改进了PDP模型,支持存储数据的动态更新。

2011年文献[102]提出了云存储服务中实现隐私保护的公共审计方案,基于第三方审计实现数据完整性动态审计。

6.2 数据删除

云计算环境下的数据删除机制研究,目前主要集中在安全删除技术领域。数据安全删除包括两种方法:安全覆写和密码学保护。安全覆写方法先对数据进行破坏,然后使用新数据对原有数据进行覆写。密码学保护方法先对数据进行多次加密,然后再上传云端存储;数据被删除时,云端的密文数据、密钥管理者持有的解密密钥都被删除,即使云端保留了数据副本也无法解密[103]。

安全覆写技术方面,2010年文献[104]提出一种基于安全覆写的文件删除方案,删除数据时将数据所有字节的最高有效位和最低有效位反转,但需要云服务商配合。2011年文献[105]提出了云计算中的数据隐私性保护与自我销毁方法,依托可信计算技术,保证用户数据隐私,并可在用户指定时间销毁。

密码学保护技术方面,2011年文献[106]提出电子数据的安全自毁方案,将解密密钥和密文的一部分分发到分布式哈希表(DHT)网络中,以此抵御多种攻击。2012年文献[107]提出一种适于云存储的数据确定性删除方法,利用DHT网络的动态特性实现密钥的确定性删除。2014年文献[108]提出基于信任值的云存储数据确定性删除方案,对DHT节点进行可信度评价,密钥分量的存储选择可信度较高的节点,以实现高效安全的确定性删除。

由前述可见,云计算环境下的数据完整性保证主要依赖于各种摘要计算技术、可信第三方审计,数据删除则更多地有待于密码学保护技术的发展、探索更加高效安全的密钥组织数据结构;可信云计算的发展也将促进本领域研究的实际应用。

7 虚拟化安全

虚拟化是大多数云计算平台采用的共享技术基础,可以整合分散的资源、形成各种资源池,以便按需提供给云用户。采用虚拟化技术提高了资源利用效率,但也引入了一些新的安全问题[109-111]。

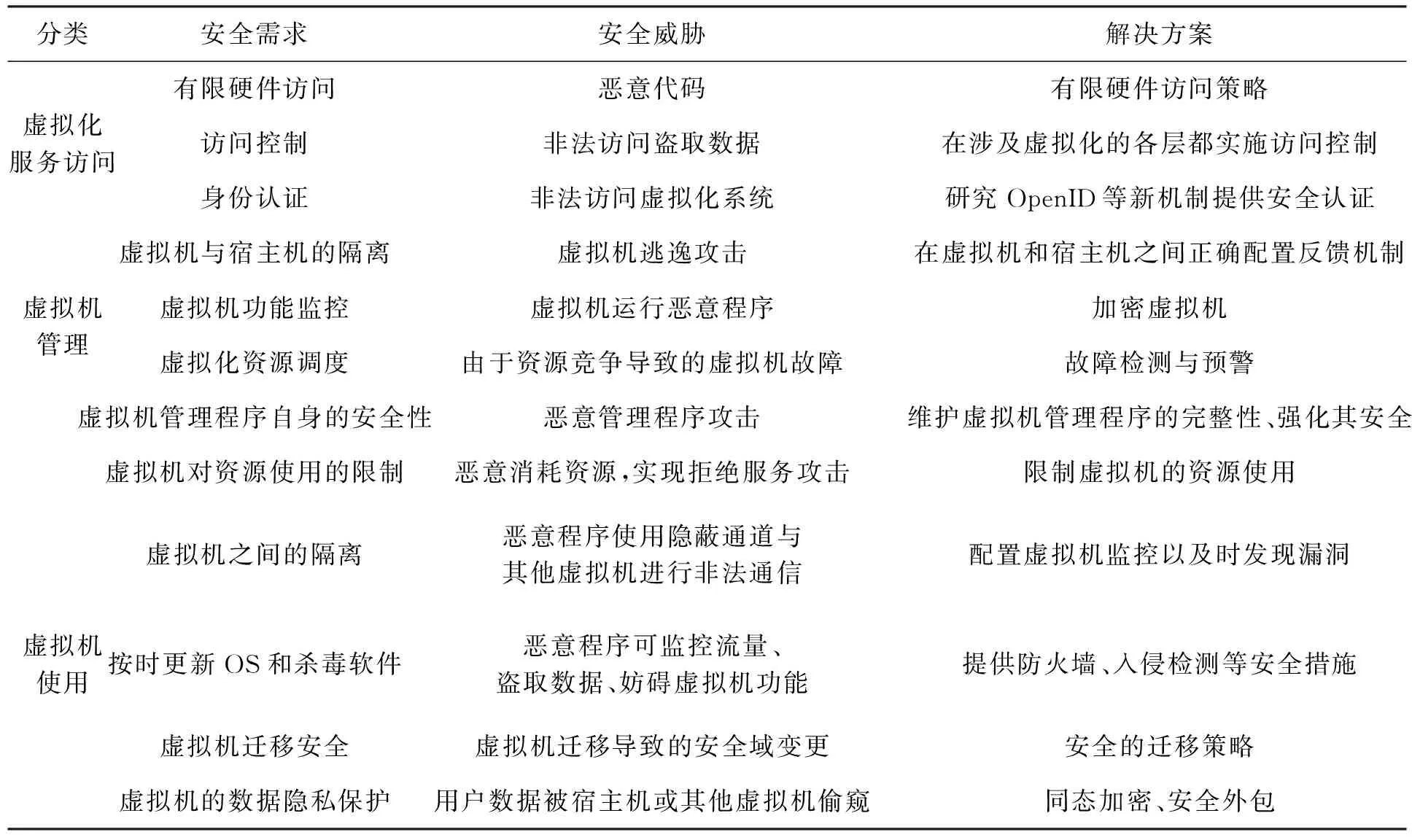

虚拟化环境面临的主要安全威胁如表4所示[112-114]。

由表4可见,虚拟化安全的内涵包括:有限硬件访问策略、虚拟化环境接入的访问控制与身份认证、虚拟机间信息流控制、虚拟化资源调度、虚拟机监控、虚拟机隔离、虚拟机迁移、虚拟机对资源使用的限制、虚拟机的数据隐私保护等。综合起来可以归结为两个方面:虚拟化管理的安全、虚拟机使用的安全。

虚拟化环境面临的主要安全威胁包括:非法访问、虚拟机之间共享资源竞争与冲突、失去对虚拟机的控制、虚拟机数据安全存在风险等[115]。

由目前的研究现状看来,云计算的虚拟化安全问题主要集中在以下几点:(1)虚拟机侧通道攻击;(2)虚拟机逃逸攻击;(3)拒绝服务攻击;(4)防范恶意程序;(5)迁移攻击。虚拟化安全问题的解决,一方面要依赖于虚拟化技术本身的成熟和完善,另一方面也要借助于同态加密、安全云外包计算来彻底解决。归根结底,虚拟化安全应该归属到共享安全技术范畴,就是不论采取何种方式,客户和他人共享了各种计算资源,在此情形下如何保障客户的信息安全与隐私;需要营造一个尽量“封闭”的“独立”计算环境,必要的信息输入和输出都需要得到安全审计,占用的CPU、缓存、内存、硬盘、网络等资源都需要及时清洗,系统对此“封闭”的“独立”计算环境的任何管理操作都需要得到客户的觉察[116-117]。

表4 虚拟化安全研究现状

8 可信云计算

如果云计算系统都是完全可信的,云计算安全的很多问题将不复存在。因此,作为可信计算研究的自然扩展,可信云计算进入了学者们的研究范畴。

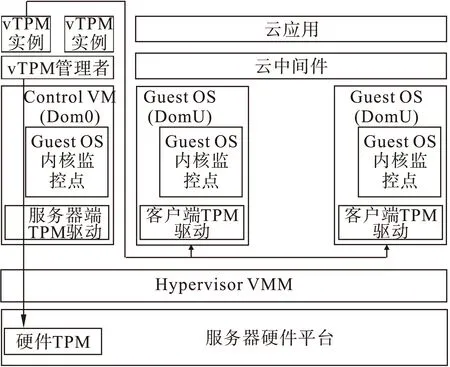

可信云计算的一般研究模型如图4所示,利用可信平台模块(Trusted Platform Module,TPM)在云环境下对用户或资源实施监控分析,以保证虚拟环境、客户、服务方的可信性[118-119]。

2009年文献[119]提出了可信云计算平台(Trusted Cloud Computing Platform,TCCP)的概念,将可信计算与云计算结合,利用可信平台模块中的TPM芯片作为可信基,通过一个外部的可信协调者(TC)来认证内置可信芯片的服务器,并参与到虚拟机启动与动态迁移的过程中,可信节点(内置可信芯片且安全运行的服务器)通过可信虚拟机监视器(TVMM)来保证运行的虚拟机内部数据不被黑客或有特权的管理人员监视或修改;这样,云服务节点都成为可信节点,系统形成可信云计算平台。

图4 基于可信平台模块的可信云计算一般模型

2014年文献[120]引入一个云计算环境下新的根信任机制,称为可信虚拟环境模块(Trusted Virtual Environment ModuleTVEM)。该TVEM是软件设备,在现有的可信平台模块虚拟化技术下为云虚拟环境提供增强功能,包括改进的API、加密算法、可配置的模块化结构。

2015年文献[121]提出可信云计算中的多级管理机制,提高云服务透明度,用户可参与管理自己的服务和数据。

2015年文献[122]总结可信云服务的概念,从用户信任预期、安全威胁来源和技术针对的安全目标等角度对可信云服务研究技术的类型进行了划分。

2016年文献[123]综述了基于可验证计算的可信云计算研究,可验证计算协议可分为使用简单编译器和使用复杂编译器的可验证计算协议;也可分为基于交互式证明系统和基于论证系统的可验证计算协议。

2017年文献[124]结合可信计算与虚拟化技术提出安全虚拟机完整性监控机制SVMIM(Security Virtual Machine Integrity Monitor),设计了面向透明可控要求的可信云租户隔离机制,云租户可测量和验证云租户的隔离。

2017年文献[125]构建了基于可信平台控制模块(trusted platform control module,TPCM)与可信软件基(trusted software base,TSB)的服务器平台体系结构,提出了结合带外管理系统的上电时序控制及信任链设计方案,对虚拟可信根的基本实现要求与思路进行阐述,并给出了虚拟可信度量根的设计方案。

2017年文献[126]结合可信计算和云计算安全,构建了一个具有证书授权机构(CA)和可信平台模块(TPM)的信任系统,虚拟机的各种管理操作都借助TPM来完成。

2017年文献[127]利用可信计算组(Trusted Computing Group,TCG)提供的信任链基本功能,构建可问责的云计算系统。

综上所述,可信云计算研究的主流是结合TPM和云计算组件,探索可信根建立、信任链传递、可信隔离与安全接入等机制,以保障云计算系统的可信性;未来将更加注重可信性的评价、可信管理的透明等研究方向。

9 结论

围绕云计算安全问题,本文论述了访问控制与身份认证、数据加密与隐私保护、密文检索、安全云外包计算、数据完整性与数据删除、虚拟化安全、可信云计算等关键技术;分析了各个技术领域的研究现状,针对其存在的问题,探讨了需要进一步研究的议题。

云计算安全的未来,有赖于下述领域的研究:(1)应用模式的拓展:提供“云计算安全组件”,利用云计算提供的强大计算能力,解决自身的安全问题;(2)技术层面的进步:保护隐私的访问控制与身份认证、同态加密、安全云外包、安全多方计算、量子同态加密等;(3)管理层面的规范;(4)商业应用实践的成熟。

致谢:

感谢柔莹莹、邹良开、李玉杰、韩守飞、王平、黄思铭、刘然、俞德龙、唐嘉诚、李艳婷、张鹏飞等同学在收集资料、加工素材方面的工作。

[1] 冯登国,张敏,张妍,等.云计算安全研究[J].软件学报,2011,22(1):71-83.

[2] 吴吉义,沈千里,章剑林,等.云计算:从云安全到可信云[J].计算机研究与发展,2011,48(s1):229-233.

[3] 林闯,苏文博,孟坤,等.云计算安全:架构、机制与模型评价[J].计算机学报,2013,36(9):1765-1784.

[4] 俞能海,郝卓,徐甲甲,等.云安全研究进展综述[J].电子学报,2013,41(2):371-381.

[5] VERMA A,KAUSHAL S.Cloud Computing security issues and challenges:A survey[C]// International Conference on Information and Communication Technology for Competitive Strategies.ACM,2016:1-7.

[6] NADEEM A.Cloud Computing:Security Issues and Challenges[J].Journal of Wireless Communications,2016,1(1):10-15.

[7] AGRAWAL T,SINGH S K.Analysis of security algorithms in cloud computing[C]// International Conference on Computing for Sustainable Global Development.IEEE,2016.

[8] ULLAH K,KHAN M N A.Security and Privacy Issues in Cloud Computing Environment:A Survey Paper[J].International Journal of Grid & Distributed Computing,2016,7(s1-6):238-252.

[9] PATEL A,TAGHAVI M,BAKHTIYARI K.Review:An intrusion detection and prevention system in cloud computing:A systematic review[J].Journal of Network & Computer Applications,2016,36(1):25-41.

[10]金瑜,王凡,赵红武,等.云计算环境下信任机制综述[J].小型微型计算机系统,2016,37(1):1-11.

[11]张玉清,王晓菲,刘雪峰,等.云计算环境安全综述[J].软件学报,2016,27(6):1328-1348.

[12]陈晓峰,马建峰,李晖,等.云计算安全[M].科学出版社,2016.

[13]王国峰,刘川意,潘鹤中,等.云计算模式内部威胁综述[J].计算机学报,2017,40(2):296-316.

[14]RADWAN T,AZER M A,ABDELBAKI N.Cloud computing security:challenges and future trends[J].International Journal of Computer Applications in Technology,2017(2):158.

[15]陈龙,肖敏,罗文俊,等.云计算数据安全[M].科学出版社,2017.

[16]云计算安全联盟(Cloud Security Alliance,CSA).云计算关键领域安全指南v4.0(The Security Guidance for Critical Areas of Focus in Cloud Computing v4).2017.

[17]王于丁,杨家海,徐聪,等.云计算访问控制技术研究综述[J].软件学报,2015,26(5):1129-1150.

[18]KALLAHALLA M,RIEDEL E,SWAMINATHAN R,et al. Plutus:scalable secure file sharing on untrusted storage[C]. Fast,2003,3:29-42.

[19]DONG C,RUSSELLO G,DULAY N. Shared and searchable encrypted data for untrusted servers[J]. Journal of Computer Security,2011,19(3):367-397.

[20]OSTROVSKY R,SAHAI A,WATERS B.Attribute-Based encryption with non-monotonic access structures[C].In:Proc.of the 14th ACM Conf.on Computer and Communications Security.New York:ACM Press,2007:195-203.

[21]ATTRAPADUNG N,IMAI H.Conjunctive broadcast and attribute-based encryption[C].In:Shacham H,Waters B,eds.Proc.of the Pairing-Based Cryptography-Pairing 2009.Berlin:Springer-Verlag,2009:248-265.

[22]ZHU Y,MA D,HU CJ,HUANG D.How to use attribute-based encryption to implement role-based access control in the cloud[C].In:Proc.of the Cloud Computing,2013:33-40.

[23]XIANG H,ZHANG X,YAO D,et al. Towards end-to-end secure content storage and delivery with public cloud[C]. Proceedings of theSecond ACM Conference on Data and Application Security and Privacy. ACM,2012:257-266.

[24]周长春,田晓丽,张宁,等.云计算中身份认证技术研究[J].计算机科学,2016,43(s1):339-341+369.

[25]OASIS Standard.SAML V2.0[EB/OL].(2005).http://docs.oasis-open.org/security/saml/v2.0

[26]江伟玉,高能,刘泽义,等.一种云计算中的多重身份认证与授权方案[J].信息网络安全,2012(8):7-10.

[27]秦晓娜,郝平,何恩.基于OpenID安全认证的Web 实时通信系统[J].信息安全与通信保密,2013(4):70-72.

[28]LI H,DAI Y,TIAN L,et al.Identity-based authentication for cloud computing[C]// International Conference on Cloud Computing.Springer-Verlag,2009:157-166.

[29]CHENG,HONGBING,RONG,et al.Identity based encryption and biometric authentication scheme for secure data access in cloud computing[J].Chinese Journal of Electronics,2012,21(2):254-259.

[30]LI X,HE J,ZHANG T.A service-oriented identity authentication privacy protection method in cloud computing[J].International Journal of Grid & Distributed Computing,2013,6(1):77-86.

[31]HE D,KUMAR N,KHAN M K,et al.Efficient privacy-aware authentication scheme for mobile cloud cmputing services[J].IEEE Systems Journal,2017,(99):1-11.

[32]李明.云计算中身份认证和服务访问安全方案研究[D].武汉:华中科技大学,2014.

[33]李欣.云计算跨域身份认证技术研究[D].西安:西安电子科技大学,2015.

[34]巩林明,李顺东,郭奕.同态加密的发展及应用[J].中兴通讯技术,2016,(1):26-29.

[35]ACAR A,AKSU H,ULUAGAC A S,et al.A survey on homomorphic encryption schemes:Theory and implementation[J].arXiv:1704.03578v1[cs.CR]12 Apr 2017.

[36]V BIKSHAM,D VASUMATHI.Homomorphic encryption techniques for securing data in cloud computing:A survey[J].International Journal of Computer Applications(0975-8887)Volume 160-No.6,February 2017.

[37]R RIVEST,L ADLEMAN,M.Dertouzos.On data banks and privacy homomorphisms[J].In Foundations of Secure Computation,1978:169-180.

[38]GENTRY C.Fully homomorphic encryption using ideal lattices[C]/ /Proc of the 41st Annual ACM Symposium on Theory of Computing.New York:ACM Press,2009,9(4):169-178.

[39]VAN DIJK,GENTR Y,HALEV I,et al. Fully homomorphic encryption over the integers[C]/ / Proc of the 29th Annual International Conference on Theory and Applications of Cryptograhic Techniques.Berlin:Springer-Verlag,2010:24-43.

[40]BRAKERSKI Z,VALIKUNTANATHAN V.Fully Homomorphic Encryption from Ring-LWE and Security for Key Dependent Messages[M].Advances in Cryptology-CRYPTO 2011.Germany:Springer Berlin Heidelberg,2011:505-524.

[41]BRAKERSKI Z,GENTRY C,VAIKUNTANATHAN V.(Leveled)Fully homomorphic encryption without bootstrapping[C]//Proceeding of the 3rd Innovations in Theoretical Computer Science Conference.ACM,2012:309-325.

[42]GENTRY C,SAHAI A,WATERS B.Homomorphic Encryption from Learning with Errors:Conceptually-Simpler,Asymptotically-Faster,Attribute-Based.2013,8042:75-92.

[43]BROADBENT A,JEFFERY S.Quantum homomorphic encryption for circuits of low T-gate complexity[J].Eprint Arxiv,2014(9216):609-629.

[44]YU L,PEREZDELGADO C A,FITZSIMONS J F.Limitations on information theoretically secure quantum homomorphic encryption[J].Physical Review A,2014,90(5).

[45]王育齐,佘堃.通用的量子同态加密框架[J].计算机科学与探索,2016,10(11):1571-1576.

[46]HE-LIANG,HUANG,YOU-WEI,et al.Homomorphic encryption experiments on IBM′s cloud quantum computing platform[J].物理学前沿(英文版),2017,12(1):120305.

[47]AM WALEED,C LI.User Privacy and Security in Cloud Computing[J].International Journal of Security and its Applications,2016,10(2):341-352.

[48]JOSEPH N M,DANIEL E,VASANTHI N A.Survey on privacy-preserving methods for storage in cloud computing[C]// Foundation of Computer Science(FCS),2013:1-4.Amrita International Conference of Women in Computing(AICWIC’13)Proceedings published by International Journal of Computer Applications?(IJCA).

[49]刘玉葆,黄志兰,傅慰慈,等.基于有损分解的数据隐私保护方法[J].计算机研究与发展,2009,46(7):1217-1225.

[50]杨晓春,王雅哲,王斌,等.数据发布中面向多敏感属性的隐私保护方法[J].计算机学报,2008,31(4):574-587.

[51]CIRIANI V,VIMERCATI S D C D,FORESTI S,et al.Fragmentation and encryption to enforce privacy in data storage[C]// European Conference on Research in Computer Security.Springer-Verlag,2007,13(3):171-186.

[52]KALLAHALLA M,RIEDEL E,SWAMINATHAN R,et al.Plutus:scalable secure file sharing on untrusted storage[C]//Fast.3,2003:29-42.

[53]周胜利,陈光宣,吴礼发.基于信誉的云计算隐私保护研究进展[J].计算机科学,2016,43(b12):142-145.

[54]GHORBEL A,GHORBEL M,JMAIEL M.Privacy in cloud computing environments:a survey and research challenges[J].Journal of Supercomputing,2017,73(6):2763-2800.

[55]DAMIANI E5 dI VIMERCATI S,FORESTI S,et al.Key management for multi-user encrypted databases[C]//Proceedings of the 2005 ACM workshop on Storage security and survivability.ACM,2005:74-83.

[56]ITANI W,KAYSSI A,CHEHAB A.Privacy as a service:Privacy-aware data storage and processing in cloud computing architectures[C]//Dependable,Autonomic and Secure Computing,2009.DASC’09.Eighth IEEE International Conference on.IEEE,2009:711-716.

[57]MOWBRAY M,PEARSON S.A client-based privacy manager for cloud computing[C]//Proceedings of the fourth international ICST conference on communication system software and middleware.ACM,2009:1-8.

[58]蒋瀚,徐秋亮.基于云计算服务的安全多方计算[J].计算机研究与发展,2016,53(10):2152-2162.

[59]李晖,孙文海,李凤华,等.公共云存储服务数据安全及隐私保护技术综述[J].计算机研究与发展,2014,51(7):1397-1409.

[60]朱艳琴,王琴琴,王婷婷,等.基于云计算的可查询加密研究综述[J].南京师大学报(自然科学版),2014,37(1):8-16.

[61]李经纬,贾春福,刘哲理,等.可搜索加密技术研究综述[J].软件学报,2015,26(1):109-128.

[62]徐鹏,金海.可搜索加密的研究进展[J].网络与信息安全学报,2016,2(10):8-16.

[63]CUI S,ASGHAR M R,GALBRAITH S D,et al.Secure and practical searchable encryption:A position paper[C].Australasian Conference on Information Security and Privacy.Springer,Cham,2017:266-281.

[64]WU X,FU Z,SUN X.Text-based searchable encryption in cloud:A survey[J].Journal of Internet Technology,2017,18:207-213.

[65]SONG D,WAGNER D,PERRIG A.Practical Techniques for Searches on Encrypted Data[C].Proceedings of the IEEE Symposium on Security and Privacy(S&P′00).Piscataway,NJ,USA:IEEE,2000:44-55.

[66]BONEH D,CRESCENZO G,OSTROVSKY R,et al.Public Key Encryption with Keyword Search[C].Advances in Cryptology,Proceedings of the 23rd Annual International Conference on the Theory and Applications of Cryptographic Technique8(EUROCRYPT’04).Berlin,Germany:Springer-Verlag,2004:506-522.

[67]DONG J P,KIM K,LEE P J.Public key encryption with conjunctive field keyword search[C].International Conference on Information Security Applications.Springer-Verlag,2004:73-86.

[68]SWAMINATHAN A,MAO Y,SU G M,et al.Confidentiality-preserving rank-ordered search[C].ACM Workshop on Storage Security and Survivability,Storagess 2007,Alexandria,Va,Usa,October.DBLP,2007:7-12.

[69]蔡克,张敏,冯登国.基于单断言的安全的密文区间检索[J].计算机学报,2011,34(11):2093-2103.

[70]程芳权,彭智勇,宋伟,等.云环境下一种隐私保护的高效密文排序查询方法[J].计算机学报,2012,35(11):2215-2227.

[71]宋丹劼.基于同态加密的云存储系统设计与实现[D].北京:北京邮电大学,2013.

[72]魏瑞琪.基于全同态加密算法的密文检索模型的设计与实现[D].西安:西安电子科技大学,2014.

[73]宋伟,彭智勇,王骞,等.Mimir:一种基于密文的全文检索服务系统[J].计算机学报,2014(5):1170-1183.

[74]GAHI Y,GUENNOUN M,ELKHATIB K.A secure database system using homomorphic encryption schemes[J].Computer Science,2015:54-58.

[75]田雪,朱晓杰,申培松,等.基于相似查询树的快速密文检索方法[J].软件学报,2016,27(6):1566-1576.

[76]赵洋,包文意,熊虎,等.云计算里一种陷门无法识别的公钥搜索加密方案[J].信息网络安全,2016(1):1-5.

[77]杨旸,杨书略,柯闽.加密云数据下基于Simhash的模糊排序搜索方案[J].计算机学报,2017,40(2):431-444.

[78]LEI X,LIAO X,HUANG T,et al.Outsourcing large matrix inversion computation to a public cloud[J].IEEE Transactions on Cloud Computer,2013,1(1):78-87.

[79]胡杏,裴定一,唐春明.可验证安全外包矩阵计算及其应用[J].中国科学:信息科学,2013,43(7):842-852.

[80]FU S,YU Y,XU M.A secure algorithm for outsourcing matrix multiplication computation in the cloud[C]// ACM International Workshop on Security in Cloud Computing.ACM,2017:27-33.

[81]刘午阳,廖晓峰.方阵幂安全外包云计算[J].计算机应用,2015,35(2):383-386.

[82]蔡建兴,任艳丽.大型线性方程组求解的可验证外包算法[J].计算机应用研究,2017,34(2):536-538.

[83]张兴兰,刘祥.安全高效的可验证大型线性方程组求解外包计算方案[J].网络与信息安全学报,2017,3(6).

[84]ZHANG J,YANG Y,WANG Z.Outsourcing large-scale systems of linear matrix equations in cloud computing[C]// IEEE,International Conference on Parallel and Distributed Systems.IEEE,2017:438-447.

[85]V SUDARSAN RAO,N.Satyanarayana.Secure and practical outsourcing of linear programming in cloud computing:A survey,international journal of computer applications(0975-8887)Volume 159-No.4,February 2017.

[86]HOOHENBERGER S,LYSYANSKAYA A.How to securely outsource cryptographic computations[C]//TCC 2005:Proceedings of the Second Theory of Cryptography Conference,LNCS 3378.Berlin:Springer,2005:264-282.

[87]MA X,LI J,ZHANG F.Efficient and secure batch exponentiations outsourcing in cloud computing[C]// ICINCoS2012:Proceedings of the 2012 4th International Conference on Intelligent Networking and Collaborative Systems.Piscataway:IEEE,2012:600-605.

[88]聂光辉,任艳丽.多个模指数运算的安全外包方案[J].计算机应用研究,2017(6):1790-1793.

[89]孙茂华,宫哲.一种保护隐私集合并集外包计算协议[J].密码学报,2016,3(2):114-125.

[90]刘振华,李宾,白翠翠.可验证的凸二次规划安全外包协议[J].哈尔滨工程大学学报,2016,37(9):1307-1312.

[91]任艳丽,谷大武,蔡建兴,等.隐私保护的可验证多元多项式外包计算方案[J].通信学报,2015,36(8):23-30.

[92]黄汝维,桂小林,陈宁江,等.云计算环境中支持关系运算的加密算法[J].软件学报,2015,26(5):1181-1195.

[93]张维纬,冯桂,刘建毅,等.云计算环境下支持属性撤销的外包解密DRM方案[J].计算机研究与发展,2015,52(12):2659-2668.

[94]任艳丽,蔡建兴,黄春水,等.基于身份加密中可验证的私钥生成外包算法[J].通信学报,2015,36(11):61-66.

[95]陈振华,李顺东,黄琼,等.云外包计算中空间位置关系的保密判定[J].计算机学报,2017,40(2):351-363.

[96]秦志光,吴世坤,熊虎.云存储服务中数据完整性审计方案综述[J].信息网络安全,2014,(7):1-6.

[97]谭霜,贾焰,韩伟红.云存储中的数据完整性证明研究及进展[J].计算机学报,2015,38(1):164-177.

[98]THANGAVEL M,VARALAKSHMI P,SINDHUJA R,et al.A survey on provable data possession in cloud storage[C]// Eighth International Conference on Advanced Computing.IEEE,2017:25-31.

[99]ZAFAR F,KHAN A,MALIK S U R,et al.A survey of cloud computing data integrity schemes[J].Computers & Security,2017,65(C):29-49.

[100]JUELS A,KALISKI JR B S.PORs:Proofs of retrievability for largefiles[C]//Proceedings of the 14th ACM conference on Computer and communications security.ACM,2007:584-597.

[101]ERWAY C,KÜPÇÜ A,PAPAMANTHOU C,et al.Dynamic provable datapossession[C]//Proceedings of the 16th ACM conference on Computer and communications security.ACM,2009:213-222.

[102]WANG Q,WANG C,REN K,et al.Enabling public auditability and data dynamics for storage security in cloud computing[J].Parallel and Distributed Systems,IEEE Transactions on,2011,22(5):847-859.

[103]陈驰,于晶.云计算安全体系[M].北京:科学技术出版社,2014:180-182.

[104]PAUL M,SAXENA A.Proof of erasability for ensuring comprehensive data deletion in cloud computing[C]// International Conference on Network Security and Applications.Springer Berlin Heidelberg,2010:340-348.

[105]张逢喆,陈 进,陈海波,等.云计算中的数据隐私性保护与自我销毁[J].计算机研究与发展,2011,48(7):1155-1167.

[106]YUE F,WANG G,LIU Q.A secure self-destructing scheme for electronic data[C]// Ieee/ifip,International Conference on Embedded and Ubiquitous Computing.IEEE,2011:651-658.

[107]王丽娜,任正伟,余荣威,等.一种适于云存储的数据确定性删除方法[J].电子学报,2012,40(2):266-272.

[108]冯贵兰,谭良.基于信任值的云存储数据确定性删除方案[J].计算机科学,2014,41(6):108-112.

[109]朱鸿伟.虚拟化安全关键技术研究[D].浙江大学,2008.

[110]余秦勇,童斌,陈林.虚拟化安全综述[J].信息安全与通信保密,2012(11):41-43.

[111]刘宇涛,陈海波.虚拟化安全:机遇,挑战与未来[J].网络与信息安全学报,2016,2(10):17-28.

[112]朱民,涂碧波,孟丹.虚拟化软件栈安全研究[J].计算机学报,2017,40(2):481-504.

[113]KAZIM M,MASOOD R,SHIBLI M A,et al.Security aspects of virtualization in cloud computing[C]// Ifip Tc8 International Conference,Cisim.2017:229-240.

[114]NAGESH O,KUMAR T,VENKATESWARARAO V.A survey on security aspects of server virtualization in cloud computing[J].International Journal of Electrical & Computer Engineering,2017,7(3):1326-1336.

[115]ALOUANE M,BAKKALI H E.Virtualization in cloud computing:existing solutions and new approach[C]// International Conference on Cloud Computing Technologies and Applications.IEEE,2017:116-123.

[116]郑显义,史岗,孟丹.系统安全隔离技术研究综述[J].计算机学报,2017,40(5):1057-1079.

[117]PAN W,ZHANG Y,YU M,et al.Improving virtualization security by splitting hypervisor into smaller components[J].2017,7371:298-313.

[118]王含章.可信云计算平台模型的研究及其改进[D].合肥:中国科学技术大学,2011.

[119]SANTOS N,GUMMADI K P,RODRIGUES R.Towards trusted cloud computing[C]// Conference on Hot Topics in Cloud Computing.USENIX Association,2009:3.

[120]KRAUTHEIM F J,PHATAK D S,SHERMAN A T.Introducing the trusted virtual environment module:A new mechanism for rooting trust in cloud computing[C].International Conference on Trust and Trustworthy Computing.Springer-Verlag,2010:211-227.

[121]马威,韩臻,成阳.可信云计算中的多级管理机制研究[J].信息网络安全,2015,(7):20-25.

[122]丁滟,王怀民,史佩昌,等.可信云服务[J].计算机学报,2015,38(1):133-149.

[123]王佳慧,刘川意,王国峰,等.基于可验证计算的可信云计算研究[J].计算机学报,2016,39(2):286-304.

[124]石勇.面向云计算的可信虚拟环境关键技术研究[D].北京:北京交通大学,2017.

[125]刘刚,吴保锡,张尧.云环境下可信服务器平台关键技术研究[J].信息安全研究,2017,3(4):323-331.

[126]YU Z,ZHANG W,DAI H.A trusted architecture for virtual machines on cloud servers with trusted platform module and certificate authority[J].Journal of Signal Processing Systems,2017,86(2-3):327-336.

[127]CONTRACTOR D,PATEL D.Accountability in cloud computing by means of chain of trust[J].International Journal of Network Security,2017,19(2):251-259.

(责任编辑:陈素清 英文审校:赵亮)

Summaryofcloudcomputingsecurityresearch

GONG Chang-qing,XIAO Yun,LI Meng-fei,GUO Zhen-zhou

(College of Computer Science,Shenyang Aerospace University,Shenyang 110136,China)

A systematical review of cloud computing security was presented in this paper.We analyzed the security problems of cloud computing and the related threats.We also compare cloud computing security to traditional information security and network security to show the similarities and differences.In this paper,according to the current state-of-the-art of cloud computing security,the architecture of cloud computing security covering the security critical technologies is further presented.We focus on analyzing and summarizing seven key aspects of cloud computing security as followings:access control and identity authentication,data encryption and privacy protection,secure cloud computing outsourcing,ciphertext retrieval,data integrity and data deletion,virtualization security,and trusted cloud computing.Finally,the future research of cloud computing security is predicted.

cloud computing security;access control;encryption;privacy;virtualization

2017-05-09

中航工业技术创新基金(基础研究类)(项目编号:2013S60109R);辽宁省教育厅科学基金(项目编号:L2013064)

拱长青(1965-),男,内蒙古呼伦贝尔人,教授,主要研究方向:网络通信与云计算,E-mail:gongchangqing@sau.edu.cn。

2095-1248(2017)04-0001-17

TP309

: A

10.3969/j.issn.2095-1248.2017.04.001