电子商务中网络安全的方法研究

金伟

摘 要:电子商务日常的安全运行依靠企业计算机操作系统管理员、网络管理员和网络安全工程师的维护。应该经常对电子商务的安全进行检查,及时了解黑客入侵攻击方法,做到知己知彼,百战不殆。本文主要研究除路由器及专用防火墙以外的阻止黑客入侵的方法。

关键词:电子商务 黑客 网络

中图分类号:F724 文献标识码:A 文章编号:2096-0298(2017)01(b)-013-03

电子商务日常安全运行依靠企业计算机操作系统管理员、网络管理员和网络安全工程师的维护。企业计算机操作系统管理员、网络管理员和网络安全工程师必须承担计算机网络安全运行的责任,要经常对电子商务安全进行检查,特别要熟悉计算机网络操作系统有关安全的各项功能,不断提高计算机专业技术水平,及时了解黑客入侵的攻击方法,做到知己知彼,百战不殆。本文主要研究涉及除路由器及专用防火墙以外的阻止黑客入侵的方法。

1 黑客入侵计算机网络的风险防范

1.1 防止后台遭遇攻击的措施

原因:上网时用户浏览了恶意网页或点击了恶意链接,黑客将黑客程序kern123.exe伪装成计算机操作系统文件kernl23.exe,偷偷存储在用户计算机硬盘里。注意,黑客程序“kern123.exe”中的“1”是阿拉伯数字1,而不是英文大写字母I;Windows操作系统中有一个非常重要的文件是“kernl23.exe”,其中“I” 是英文大写字母I,而不是阿拉伯数字1。黑客正是利用了屏幕在显示阿拉伯数字1和英文大写字母I难以区分的情况,企图鱼目混珠。用户每次启动计算机,黑客程序也会一起自动启动。

后果:一旦用户上网,黑客就会在用户不知情下操控用户的计算机。

解决方法:(1)启动计算机后,用户同时按住“Alt”、“Ctrl”和“Delete”三个键,启动“Windows 任务管理器”。

(2)用鼠标单击“进程”,在“映像名称”栏目下找到黑客程序“kern123.exe”。

用鼠标单击黑客程序“kern123.exe”,单击“结束进程”,结束黑客程序kern123.exe在内存里的运行。

(3)使用“我的电脑”或“资源管理器”里的“搜索”功能,找到在计算机硬盘存储的黑客程序kern123.exe所在位置,将其删除。

这样,用户就清除了黑客程序kern123.exe。

1.2 防止用户财产损失的措施

原因:上网时用户浏览了恶意网页或点击了恶意链接,黑客将黑客程序植入官方应用程序。用户每次使用官方应用程序,黑客程序也会一起运行。

后果:黑客为了侵财。

用户责任:立即向警方举报,阻止刑事犯罪。

解决方法:(1)用户在从官方网站下载应用程序时,特别是有资金往来功能的应用程序,必须记录文件长度大小,一旦发现在原有文件长度的基础上增加若干KB长度,文件增加的长度随黑客程序的长度而变化,就要立即删除全部有关程序。

(2)用户必须重新再次从官方网站下载该应用程序,并记录文件长度大小。

(3)用户应该立即向警方举报,阻止刑事犯罪。

1.3 防止计算机被远程入侵,盗取商业机密

原因:计算机硬件和软件制作商主观故意在其产品中存有后门账号或者为用户预留的公开账号被偷偷使用。

后果:用户上网时,使用后门账号远程入侵者就会完全掌控用户计算机。

解决方法:删除后门账号。

后门账号的拥有者千方百计地隐藏后门账号,防止被用户删除。有许多后门账号是不能用现有的工具软件或通常的方法删除的。

以下方法能够删除WindowsXP的各类后门账号:

(1)用鼠标单击“开始→所有程序→附件→命令提示符”,由键盘输入 msconfi g.exe 按“Enter”键。

屏幕弹出“系统配置实用程序”窗口,点击“服务”,移动窗口右侧滑块找到Task Scheduler,在其左侧口内填√,单击“确定”按钮,选择“重新启动”。

(2)重新启动后,如果此刻操作系统时间是8:45。

用鼠标单击“开始→所有程序→附件→命令提示符”, 由键盘输入

at 8:50 /interactive regedit.exe 按“Enter”键。

屏幕显示:新增加了一项作业,其作业ID=1。

即8:45開始计时,五分钟之后——8:50,操作系统自动运行注册表编辑器regedit.exe程序。

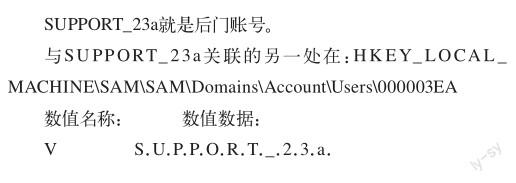

(3)在注册表编辑器找到后门账号:HKEY_LOCAL_ MACHINE\SAM\SAM\Domains\Account\Users\Names\ SUPPORT_23a。

用鼠标单击“V→编辑→修改”, 在“数值数据:”中,用户能够找到“S.U.P.P.O.R.T._.2.3.a.”字样,表明000003EA与SUPPORT_23a是同一后门账号。

(4)将SUPPORT_23a和000003EA全部删除。

用同样方法将其余所有后门账号删除。

(5)重新启动计算机。

再上网时,SUPPORT_23a后门账号就不会暗中入侵到用户的计算机。

2 记录入侵黑客IP地址,为追踪黑客提供线索

2.1 制作记录入侵黑客IP地址的批处理文件

具体操作步骤如下。

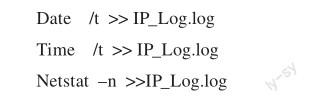

(1)用鼠标单击“开始→所有程序→附件→记事本”,由键盘输入以下内容:

(2)文件→保存,将该文件命名为IP_Log.bat,文件名后缀“.bat”为批处理文件。

2.2 记录和查看入侵黑客IP地址

(1)在用户上网时,用鼠标双击IP_Log.bat,运行批处理文件IP_ Log.bat,记录并保存入侵黑客IP地址。

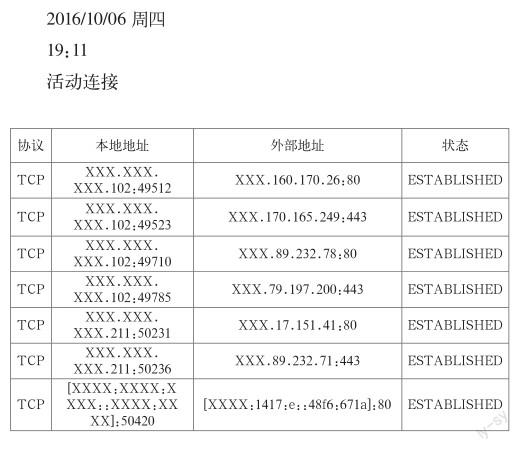

(2)用鼠标双击IP_Log.log文件,打开IP_Log.log文件,查看入侵黑客IP地址,其文件会像以下格式内容:

由以上文件内容可以知道,外部地址栏I P地址为XXX.160.170.26由其80端口与用户计算机网络建立联接成功,IP地址为XXX.170.165.249由其443端口与用户计算机网络建立联接成功。

注意:上述文件的最后一行,黑客使用经过加密了的IP地址。

XXXX:1417:e::48f6:671a,企图防止用户的追踪。通过解密是能够知道其真实IP地址的。

用户通过查看IP_Log.log文件的外部地址栏IP,就能够知道黑客使用的IP地址。当然,黑客可能采用“蛙跳”战术,也就是说外部地址栏IP不是黑客最初使用的IP地址。但沿着外部地址栏IP地址,顺藤摸瓜,最终会查到黑客最初使用的IP地址,找到黑客。每年都有众多通过互联网实施犯罪的犯罪分子被抓获,就是通过记录入侵黑客IP地址最终抓住黑客的最好例证。

因此,用户适时运行批处理文件IP_Log.bat,保存好IP_Log.log文件作为证据,对侦破案件会起到重要作用。

3 黑客恶性攻击导致电子商务彻底瘫痪

现象:用户无法从计算机硬盘启动计算机,开机后黑屏,无硬盘盘符。

原因:上网时,用户浏览了恶意网页、点击了恶意链接或下载安装了恶意软件,黑客用计算机病毒程序,取代了硬盘引导程序,硬盘分区表被破坏。计算机病毒程序存储在硬盘分区表所在位置。当计算机从硬盘启动时,计算机主板上存储BIOS芯片的自检程序,机械地将位于硬盘分区表位置的计算机病毒程序读入内存,导致不能读入正确的硬盘分区表内容。

后果:用户开机后根本见不到硬盘盘符,更不可能使用现有硬盘管理工具对硬盘进行修复、分区和格式化,也不能重新安装计算机操作系统,通常此类病毒程序也会删除硬盘里所有存储的信息。

解决方法:避开硬盘启动,使病毒程序不起作用,使用汇编语言对硬盘重新物理格式化。然后,重新安装计算机操作系统。

具体操作步骤如下。

(1)启动计算机,按“Esc”、“F1”或者“Delete”键,不同的计算机主板进入BIOS设置所按键不同,进入BIOS设置,将启动顺序设置为光驱、USB口设备、A驱动器,将事先制作能够在DOS操作系统环境下启动计算机并且必须包含有动态调试程序Debug的系统盘(光盘、软盘或者USB口设备),插入相应设备,重新启动计算机。这样。就避开了硬盘启动,使病毒程序不起作用,重新启动的计算机处在无病毒程序运行的环境。

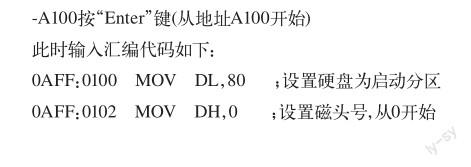

(2)进入DOS操作系统后,输入Debug,按“Enter”键,运行动态调试程序Debug。屏幕上出现提示符 “-”。

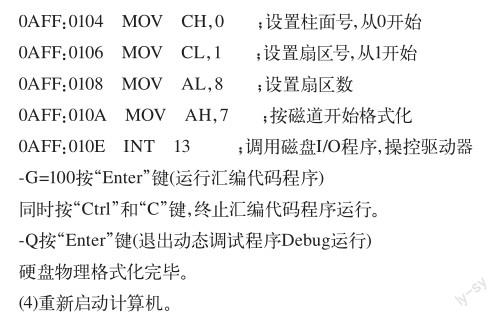

(3)在动态调试程序Debug环境下,用汇编语言编制汇编代码,直接调用磁盘I/O中断,对硬盘进行物理格式化。

注意:此舉将删除硬盘里存储的所有内容,因此,平时应该经常在其他存储设备上备份硬盘里的重要内容。

(5)重新安装计算机操作系统,也可以使用现有的硬盘管理程序对硬盘分区和格式化。

这样,硬盘就能够起死回生。

参考文献

[1] 沈美明,温冬婵.汇编语言程序设计[M].清华大学出版社, 1991.

[2] McClure,Secmbray,Kurtz.黑客大暴光[M].扬继张,译.清华大学出版社,2006.

[3] 王国荣.Visual Basic 6.0 数据库程序设计[M].人民邮电出版社,1999.