从工控物联网领域大事件解析安全威胁

◎国家网络空间安全发展创新中心 单 征

2016年,全球工业控制信息安全权威机构——美国工业控制系统网络应急响应小组(Industrial Control Systems Cyber Emergency Response Team,ICS-CERT)公布了工控物联网领域四件重大安全事件,每个事件都给有关国家和地区造成了重大的经济损失或社会影响。本文介绍了这些事件发生的过程,从多个方面深入解析了事件发生的原因,并对我国工控物联网安全提出了具体建议。

一、事件分析

(一)HAVEX针对SCADA OPC的APT分析

2014年6月25日,ICS-CERT发布了题为“ICS Focused Malware”的安全通告ICSALERT-14-176-02。通告称:发现多个厂商的主站以这种方式被攻入,其网站上提供的软件安装包中包含Havex病毒,Havex是一种类似Stuxnet(震网)的病毒,该病毒是专门针对工业控制系统编写的破坏性病毒。

遭受病毒攻击的厂商分别位于德国、瑞士和比利时,这些公司开发面向工业领域的设备和软件,其中两个公司为ICS系统提供远程管理软件,1个公司开发高精密工业摄像机及相关软件。

目前能够发现的Havex病毒用来通信的C&C服务器多达146个,并且有超过1500个IP地址正在向C&C服务器发送数据。 Havex家族可查编制超过88个,并正在不断繁衍。

CrowdStrike披露了一项被称为“Energetic Bear”的网络间谍活动,在这项活动中黑客们可能试图通过俄罗斯联邦渗透欧洲、美国和亚洲能源公司的计算机网络。据CrowdStrike称,网络攻击中所用的恶意软件就是Havex RAT和SYSMain RAT,同时Havex RAT可能是SYSMain RAT的更新版,这两个工具至少在2011年就被攻击者使用过。

C&C服务器会指示受感染的计算机下载并执行更进一步的组件。当分析此组件时,发现它会枚举局域网,并寻找连接的资源和服务器。该程序调用了微软的COM对象接口(CoInitializeEx,CoCreateInstanceEx ),来连接特定的服务。上述两个接口是用OPC标准基金会定义的OPCEnum.exe来实现的,这段代码的目的就是访问局域网中运行的OPCEnum.exe程序,通过调用IID_OPCServerList2接口来获取机器上运行的OPCServer程序。收集到的情报以bzip格式压缩,然后利用RSAEuro进行加密,最后保存为.yls文件,放置于机器的临时文件夹下。文件中记录了OPCServer中的较为详细的信息,包括OPCServer中的组情况、Tag名称、类型等。通过Tag数量就能大概推断出工厂的规模,某些Tag很敏感,对数据值进行强行修改会产生对控制系统运行非常严重的后果。某些厂商的OPCServer中可能存在漏洞,利用这些已知的、未知的漏洞可以进一步侵入OPCServer。

2017年2月13日,佐治亚理工的网络安全研究人员基于上述方法开发了一种针对能够模拟接管控制水处理厂的勒索软件。Formby 和 Beyah使用搜索程序找到了1400个可以通过Internet 直接访问的PLC。该软件在获取访问权限后,能够命令可编程逻辑控制器(PLC)关闭阀门,添加水、氯含量等操作,能够显示错误的读数。他们的模拟攻击针对三个不同的设备,并测试了他们的安全设置,包括密码保护和设置。他们模拟了进入系统,并向水中倾倒大量的氯!

(二)乌克兰东部停电事件还原与元凶BE Killdisk分析

2015年12月23日下午,乌克兰首都基辅部分地区和乌克兰西部的140万名居民突然发现家中停电。这次停电不是因为电力短缺,而是遭到了黑客攻击。黑客利用欺骗手段让电力公司员工下载了一款恶意软件“Black Energy”(黑暗力量)。该恶意软件最早可追溯到2007年,由俄罗斯地下黑客组织开发并广泛使用,包括用来“刺探”全球各国的电力公司。当天,黑客攻击了约60座变电站。黑客首先操作恶意软件将电力公司的主控电脑与变电站断连,随后又在系统中植入病毒,让电脑全体瘫痪。与此同时,黑客还对电力公司的电话通讯进行了干扰,导致受到停电影响的居民无法和电力公司进行联系。

乌克兰停电事件发生后,2016年1月6日Malware Benchmark首先在国内报道了该事件。1月7日,我们就从乌克兰获取了Black Energy的相关恶意代码样本,并在国际范围内首先发布了killdisk的简要分析报告。同时,向CERT、国安、公安、国电、南网等相关部门提交了样本。接下来,受邀参加了多个相关大型国企的安全排查工作,并形成了系列分析报告。

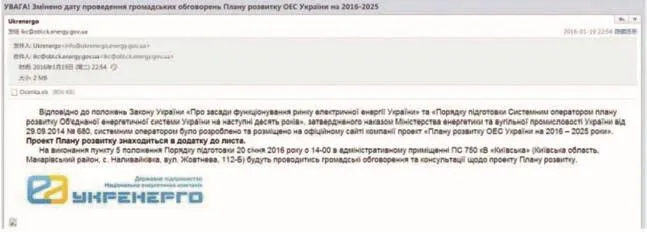

事后分析乌克兰东部停电事件原因,发现此次重大停电事件竟源于一封主题为“注意!2016-2025 年OEC乌克兰发展计划研讨会变更举行日期”伪造钓鱼邮件引发的“血案”,恶意代码隐藏在邮件的附件—《乌克兰2016年至2025年联合能源系统发展规划》中。

恶意代码的入侵过程是:

1.枚举系统进程及提权操作;

2.读取电脑账户;

3.计时操作(定时触发);

4.创建本地线程;

5.枚举进程;

引发乌克兰东部停电事件的钓鱼邮件

6.修改敏感的系统文件;

7.在系统目录释放敏感文件;

8.写文件、查找文件、删除文件、修改文件;

9.设置对象安全信息;

10.修改硬盘引导扇区;

11.直接操作物理设备。

据统计,91%的网络安全事件源于类似的钓鱼邮件!此次事件也使Malware Benchmark一役成名。

(三)欧洲能源公司遭入侵事件还原与元凶SFG分析

被称为 “SFG”的恶意软件已经感染至少一个欧洲能源公司,并正在西欧国家呈蔓延趋势。事件发生后,2016年12月2日Malware Benchmark首先在国内报道了该事件。我们获取了SFG恶意代码样本,并在国际范围内首先发布了简要分析报告。

该基于windows的恶意软件可以“查杀”反病毒进程,直到它可以安全运行。同时,加密了关键功能的代码,以至于很难被发现和分析。它还有“抗虚拟执行”功能,在沙盒环境中,它不会执行。

该恶意软件支持对人脸识别、指纹扫描仪和其他先进的生物识别访问,并获取系统控制权限。SFG主要利用的漏洞包括:CVE-2014-4113 和CVE-2015-1701,支持提权。一旦它已获得了一台计算机的管理控制权,恶意软件调查已连接的网络,向其运营者报告受感染的网络信息,以等待进一步的指令,给有针对性的工业控制系统安装后门。

该恶意软件通过大量的检查,来判定它是否处在沙箱中,或者计算机系统中是否已经安装杀毒软件。恶意代码编写者如何逃避沙箱和杀软的阻碍呢?

据分析,恶意代码编写者采用如下两种策略:

1.如果检测到运行在虚拟机或者沙箱中,或者有分析员手动分析,恶意代码将加密 .data部分,并且提前终止程序。

2.如果检测到计算机系统已安装杀毒软件,将仔细启用或禁用恶意感染行为,以逃避检测。

程序使用RC4 加密.data 区域。加密区域包含三个blob:

●有效的payload(一个windows本地API应用);

●带有 UAC的DLL;

●针对CVE-2014-4113 开发的64 位可执行文件。

RC4密码“dqrChZonUF”,而RC4 执行看起来像在 FreeBSD 和 XNU 内核中找到的代码的直接复制。payload从受感染的机器收集信息并通过HTTP报告回其C2服务器。收集的特征显示HTTP主机字段始终为nullptr。

2016年较2015年网络攻击数量增加了110%。尤其是针对数据采集与监控(SCADA)系统的攻击显著增加,其中针对SCADA暴力破解攻击占了很大比重,原因是被攻击的SCADA系统有些时候会暴露在互联网上,并且存在弱密码。

在大量的攻击行为里使用了SMOD的渗透测试框架,这个工具2016年1月在GitHub发布,它可以扫描Modbus串行通信协议脆弱点,也可以用来做暴力破解攻击。

针对攻击源的分析表明,大多数攻击者来自美国(60%),其次是巴基斯坦(20%)和中国(12%)。美国也是攻击目的地的前5名国家之一。专家认为这一数据也是正常的,因为美国拥有世界上最多的连接互联网的ICS系统。

(四)美国东部断网事件还原与元凶Mirai分析

2016年10月21日,一场始于美国东部的大规模互联网瘫痪席卷全美。断网事件源于,以迪恩和亚马逊为代表的网络服务提供商,遭到了受Mirai等恶意代码控制的号称“百万”物联网设备的DNS攻击,参与此次攻击的物联网设备类型多样,有百万台之多,一次攻击流量超过1Tbps。不久,美国东部再次遭受断网。事件发生前,Malware Benchmark在9月发布了BashLite家族的分析报告,在10月5日就发出了互联网可能发生大规模DoS攻击的警告,并于10月9日、11日发布了Mirai的分析报告,但灾难还是发生了!此次事件并没有就此结束,随后新加坡StarHub(星和)和我国也受到了此类攻击,流量超500G。欧盟委员会、德国等世界各地发生多起类似事件。事件中华为海思芯片及相关主板的海康威视、大华、雄迈等厂商产品是主要受害者,甚至包括华为和中兴的打印机、路由器。据统计,我国境内已查证受控设备远超10万台。

此次事件,黑客利用的漏洞包括:弱口令、SSHowDowN Proxy、Bash Shell后门等。部分恶意代码兼具传播、渗透功能,可以加载更多的功能模块。例如Mirai的load模块提供了用户可定制的功能,DYREZA恶意代码能够通过路由器传播大量的渗透工具。黑客采用DDoS攻击的方式本身没有改变,而是寻找到了新的模式,如Malware-as-Service、Ransomware-as-Service, 而开放源代码犹如打开了“潘多拉盒子”,加速了这一过程。

Mirai已升级为Rakos,呈家族化,并对全球物联网安全造成重要影响。目前,受控设备已经遍布全球164个国家,越南占据榜首12.8%,其后是巴西11.8%,美国10.9%,中国8.8%和墨西哥8.4%。韩国、台湾、俄罗斯、罗马尼亚和哥伦比亚等十个国家或地区受影响最严重。黑山、塔吉克斯坦和索马里等偏远地区也未能“豁免”;目前物联网受控设备包括Web服务器、路由器、调制解调器、网络连接存储(NAS)设备、闭路电视系统和工业控制系统等种类,数目超过百万。

此次攻击事件,黑客充分利用了DNS脆弱性本质特点:1.DNS服务的公开性;2.DNS访问的匿名性;3.DNS查询的复杂性。同时,更重要的原因是物联网设备的安全机制缺失,物联网面临的威胁源头和本质是:1.管理疏忽,无专业人员运维;2.企业忽视,成本压力大;3.缺乏自主创新,技术陈旧。实际上大多数物联网设备不在保密、等保等政策和法规要求范围之内,业务领域缺乏政策引导和监督,也没有规模化专业安全企业提供相关服务。

二、关于工控物联网安全威胁的反思

物联网及其应用已经深入渗透到社会的方方面面,与能源、交通、金融等国家关键基础设施、智慧城市管理运营等紧密相关,是网络空间的重要组成部分,其安全威胁不容小觑,造成的影响,有可能更甚于传统安全领域。

作为网络技术的发源地,美国在应对工控物联网安全威胁方面值得研究和借鉴。美国的具体做法包括:

(一)加强信息共享

建立运营信息共享与分析组织(ISAOs)。通过“2015网络安全法案”,国土安全部已经取得了建立ISAOs运作标准的授权,加强整个联邦政府机构信息共享、检测和响应方面网络安全的要求,并加强网络从业人员团队建设。2014年中心共收到约97000份事故报告,在联邦和非联邦系统上检测到约64000个漏洞。

InfraGard助力美工业行业开展网络防护。早在2003年,联邦调查局和其他安全机构,通过FBI的商业伙伴InfraGard,与多家商业企业共享企业网络数据,建立了网络空间内威胁、情报、犯罪和安全事件的信息交换机制。

(二)开展评估演练

开展大数据分析安全威胁评估。例如iSIGHT Partners用大数据分析通过GridStrike发现可造成全美停电的变电站,给出15个变电站作为电力系统的骨干网,即瘫痪这些变电站将导致全国性的大停电。

开展多方模拟演练。例如英国和美国在2016年进行一场联合演习,模拟“黑客”攻击核电站时可能会出现的情景,以此来测试政府和公用事业公司的应变能力和措施。

(三)加快立法研究

国会研究立法。国会提出自2017年到2025年,每年拨专款1亿美元用于网络安全的研究和发展、培训和配套的措施,强化对电网的攻防测试、测评。提案得到参议院能源委员、白宫、网络安全界人士支持。

三、加强工控物联网安全的建议

物联网设备和网络大部分时间涉及HMI(人机界面)较少,容易成为网络空间安全领域的“死角”,由于长期受到忽视,急需补课。实际上物联网面临着与互联网同样的安全威胁,但是,物联网网络安全威胁的新源头不是原理层面,更多是管理层面。为加强我国工控物联网安全,我们建议:

(一)加强物联网设备的安全机制建设

加强政策引导和监督。包括:加强相关法规建设;在重点行业、区域、领域实施审查和准入制;加强相关管理运维制度建设;在相关领域建立合适的奖励激励机制。

成立相关机构或部门。加强物联网安全领域专业的执法监督、应急响应、测评、测试、咨询、监理机构建设;建设物联网领域高效合理的安全事件通报和应急响应机制、体系;构建物联网领域的CA体系;与其它国家和境外企业、用户建立国际协同的通报、预警、防御和响应机制。

加强相关技术手段建设。加强相关物联网安全标准和基线建设;建设国家级物联网态势感知系统;建设物联网安全领域靶场和试验床。

同时,基于上述政策、机构和技术手段支撑,开展物联网安全的专业化常态化检查评估;开展安全事件实时分析、通报、监控及预警;引导和指导相关机构和厂商开展核心技术攻研,协同用户安全防御;扶持相关专业安全厂商与服务队伍;开展相关知识的宣讲和人员培训;做好舆论准备和积极应对策略等工作。

(二)加强工控安全法律法规及技术标准规范的建设

建议在信息泄露控制方面,有效控制威胁源头、减少暴露面;加大信息共享,建立信息发布/共享机制、明确共享范围;实施等保分保,推进分级分域管理,推广成熟模式;开展检测评估,包括设备、体系、验收、事故调查等;制定应急响应预案,建立相应队伍,开发技术工具;通过岗位认证,提高人员意识和专业技术能力,建立数据留存规程标准作为取证依据;支持自主可控,夯实安全基础。建立完善工控安全管理体制、政策、激励机制,保证法律法规及技术标准规范有效实施。