自主深空DTN组密钥管理方案*

周 健,孙丽艳

1.安徽财经大学 管理科学与工程学院,安徽 蚌埠 233041

2.北京邮电大学 计算机学院,北京 100083

自主深空DTN组密钥管理方案*

周 健1,2+,孙丽艳1

1.安徽财经大学 管理科学与工程学院,安徽 蚌埠 233041

2.北京邮电大学 计算机学院,北京 100083

深空DTN(delay tolerant networks)网络难于提供可靠的端到端服务,因此在组密钥管理中密钥管理中心不能及时有效地执行密钥更新过程。针对这一问题,提出了一种自主组密钥管理方案。通过单加密密钥多解密密钥密钥协议设计逻辑密钥树,树中的叶子节点为成员的秘密加密密钥,非叶子节点为公开加密密钥,组成员具有和密钥管理中心相同的能力——更新逻辑密钥树中公钥,并且保证组密钥更新的前向和后向安全性。与LKH(logical key hierarchy)方案对比,建议的组密钥管理方案加入更新消息开销减少一半,退出更新消息开销为常数,与组成员规模无关,无需密钥管理中心支持,满足长延时深空DTN网络安全需求。

深空DTN;自主组密钥管理;多解密密钥密钥协议

1 引言

深空通信网络[1-3]是深空探测的重要组成部分[4-5]。在深空探测中,探测器和飞行器与地球距离遥远,地面控制中心通过深空通信网络发送指令控制飞行器和探测器[6],加之空间环境复杂多变,导致数据传输延时较长,链路具有间断连通的特点[7]。针对这一问题,深空DTN(delay tolerant networks)[8-9]被提出,研究非可靠端到端传输下深空网络通信问题[10-11]。

密钥管理作为网络安全技术的基础,是深空DTN安全研究必不可少的内容[12]。目前,密钥管理方案分为3类[13-15]:集中式、非集中式和分布式。在集中式方案中,密钥管理中心(key management center,KMC)在提供可靠端到端服务的前提下管理密钥,密钥管理的安全性和资源开销主要由KMC负责。在非集中式密钥管理方案中,网络被分为多个层次[16-17]或簇[18-19],由层或簇中的簇头节点负责密钥管理任务,降低了密钥管理的规模,适合规模较大的网络[20]。在分布式方案中[21-22],网络中没有KMC提供密钥管理服务,全体成员在密钥管理中具有相同的地位[23],密钥管理需要成员合作完成,一旦成员加入或退出需重新协商密钥,网络资源开销较大。目前这3类方案任何一种都不适合稀疏的深空DTN密钥管理任务。分布式方案没有考虑KMC的作用,而且降低了深空DTN网络资源利用率;集中式密钥管理方案不能保证密钥管理的实时性。目前对深空网络的密钥管理研究主要集中在卫星网络[24-26],如文献[27-29]在LKH(logical key hierarchy)[30]方案的基础上根据卫星网络的拓扑特点进行优化,但仍需KMC负责密钥管理任务;文献[31]对卫星网络采用分层分簇,减少密钥更新开销;文献[32]针对近地空间网络使用基于身份的密钥协议消除对证书的依赖,并使用分簇方法提高更新效率;文献[33]采用结合LKH和GDH[34]的方案提高卫星网络的带宽利用率。上述密钥管理方案适合延时较短的地面与卫星间的通信网络,KMC能够提供实时密钥管理服务,因此该类方案不适合长延时、间断连通的深空DTN组密钥管理任务需要。

由于空间任务日益复杂化,自主的深空DTN被提出[35-36],通过感知本地网络环境变化,自适应地调整网络管理策略,降低地面控制中心人为干预的复杂度,增强深空网络实时应对环境变化的能力[37]。将自主化思想引入组密钥管理,降低KMC管理组密钥任务的复杂度,即在KMC无法提供可靠端到端服务支持组密钥管理的情况下,网络成员能够自我管理组密钥任务[38]。但是,本地成员自主地管理组密钥,可能暴露密钥资料,破坏其他成员组密钥的安全性,威胁组密钥更新的前向和后向安全性。因此自主组密钥管理中的安全具有4层含义:(1)在无KMC支持的情况下,成员能够保证组密钥管理任务正确地执行;(2)动态成员在执行密钥管理任务中不会降低系统的安全性,保护密钥更新的前向和后向安全性;(3)动态成员执行密钥管理任务不会破坏其他节点的安全性,其他成员的私有秘密值不能被篡改;(4)深空网络成员具有根据本地网络环境实施安全管理策略的能力。

本文针对深空DTN网络中KMC不能提供实时密钥管理和安全问题,设计了一种自主密钥管理方案(autonomic group key management,AGKM),基于单加密密钥多解密密钥密钥协议设计逻辑密钥树,只有合法成员具有修改逻辑密钥树中公开加密密钥的能力,保证密钥更新中的前向安全性和后向安全性。对比LKH方案,AGKM方案摆脱了密钥更新对KMC的依赖,降低了消息开销,减少了密钥更新延时,实现了消息开销和计算开销的折中,支持网络成员自主执行组密钥更新任务,适合长延时、间断连通的深空DTN组密钥管理任务需要。

2 单加密密钥多解密密钥密钥协议

2.1 生成加密密钥和解密密钥

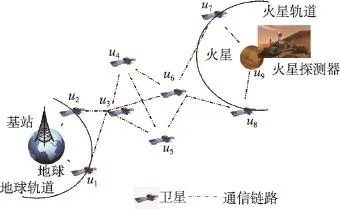

深空网络具有实体KMC和n个网络成员ui,实体成员贡献自己的秘密值ki(i=1,2,…,n),这些秘密值组成解密密钥集合Ssk={ki},KMC使用{ki}计算公开加密密钥 pk,Ssk中任意ki能对pk加密的密文成功解密。协议步骤如下:

步骤1 KMC和成员选择素数阶有限域Gp和乘法循环群的任一生成元g。

步骤2成员ui(i∈{1,2,…,n})从集合{1,2,…,p-2}内随机选择一个秘密值xi(i∈{1,2,…,n}),通过安全信道发送给KMC。

步骤3 KMC执行下列计算:

搜集n个秘密值xi后,从{1,2,…,p-2}内随机选择秘密值u,生成{Pi}。

协议结束后,每个成员的秘密解密密钥为ki=xi,公开加密密钥pk=<h=gumodp,{Pi,i∈{1,2,…,n}}>。

2.2 加密过程

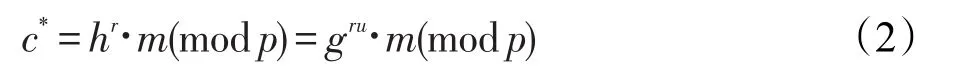

步骤1从{1,2,…,p-2}内随机选择秘密值r和公钥中的h,m为明文,计算如下公式:

步骤2对{Pi}计算:

步骤3加密者将<c*,{Pi′},i∈{0,1,…,n}>发送给解密者。

2.3 解密过程

步骤1 uj使用自己秘密值xj计算;

步骤2uj执行解密过程,解密过程如下:

3 深空DTN自主组密钥管理

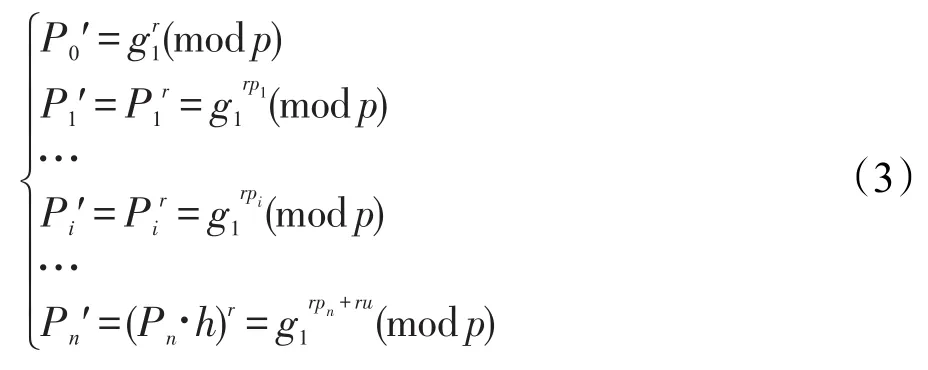

如图1所示,在地球和火星之间建立火星探测网,成员u1、u2为地球轨道卫星,成员u3、u4、u5、u6为深空探测骨干网,成员u7、u8为火星轨道卫星,成员u9为火星探测器。KMC建立在地球基站内,上述成员在网络中的拓扑环境具有显著的差别,距离地球越近的成员具有较高的计算和存储能力,反之距离地球越远的成员面临的通信环境更为复杂,如骨干网络和火星轨道上卫星具有机会通信的特点。设在单加密密钥多解密密钥密钥协议中,公钥生成过程为∏(sk1,sk2,…,skn)=pk,等式左边为执行单加密密钥多解密密钥协议,括号内ski为解密密钥,等式右边结果为单加密密钥多解密密钥协议的公开加密密钥,加密和解密过程为Epk(·)和Dski(·)。

Fig.1 Mars exploration network图1 火星探测网

3.1 逻辑密钥树

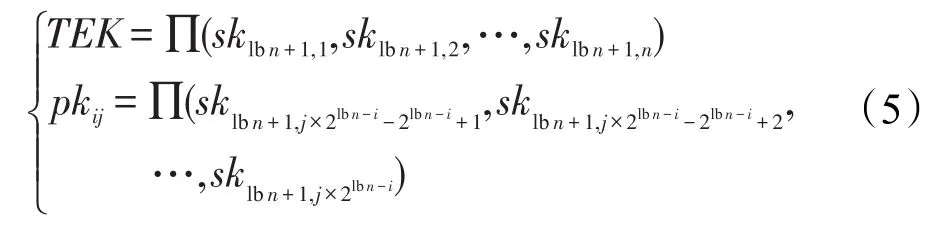

设网络成员的数量为n,组网前网络成员uj向KMC提供独有的解密密钥sklbn+1,j,KMC使用集合{sklbn+1,j}执行单加密密钥多解密密钥协议计算加密密钥{pki,j′},建立由{sklbn+1,j}和{pki,j′}组成的逻辑密钥树。

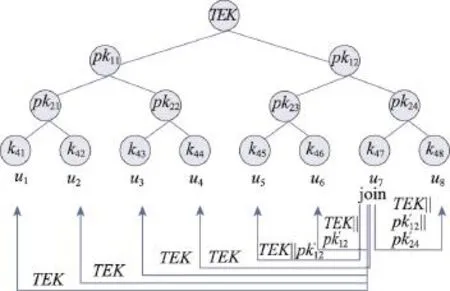

如图2所示,基于单加密密钥多解密密钥的逻辑密钥树结构(logical key tree based on one-encryptionkey multi-decryption-key,OMLKT)是一棵二叉树,树中叶子节点对应深空DTN网络成员,具有秘密解密密钥。在图2中,成员uj拥有解密密钥sklbn+1,j,lbn+1为OMLKT的高度。树中非叶子节点为执行基于单加密密钥多解密密钥协议后的公钥,公钥满足如下公式:

Fig.2 Logical key tree structure图2 逻辑密钥树结构

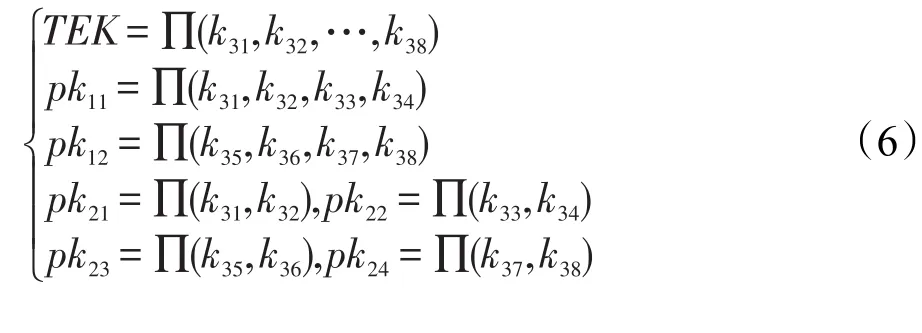

根据式(5),以图1为例,则对应根节点TEK是一个公开加密密钥,其对应的解密密钥为全部成员的解密密钥,则图1中成员间协商的公开加密密钥满足如下公式:

网络成员保存OMLKT中对应叶子节点到根节点的路径上的密钥,包括一个秘密解密密钥和lbn个公开加密密钥。

3.2 成员加入

当有成员加入时,由于深空网络KMC无法及时有效地和网络中的所有成员取得联系(基于三次握手的TCP连接需要25 min),由加入节点执行密钥更新过程。设新成员为ux,执行如下步骤(前提是ux身份已经得到合法确认,且ux的密钥 sklbn+1,x已经在KMC注册):

步骤1ux根据在OMLKT中位置,得到从叶子节点到根节点的加密密钥集合,如果x为奇数,则公钥集合为{pki,[(x+1)/2lbn-i+1]+1},如果 x为偶数,则公钥集合为。

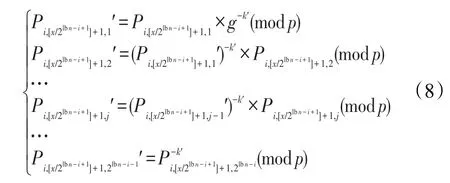

步骤2 ux使用秘密解密密钥 sklbn+1,x=k′修改{pki,[(x+1)/2lbn-i+1]+1} 或 {pki,[x/2lbn-i+1]+1} ,不 失 一 般 性 ,设,计算如下公式,得到新的公钥集合 {pki,[(x+1)/2lbn-i+1]+1′}或。

步骤3 新节点将发布更新后的加密密钥集合{pki,[(x+1)/2lbn-i+1]+1′}或{pki,[x/2lbn-i+1]+1′},网络成员根据对应位置更新公开加密密钥。

以图1为背景,如图3所示,当卫星u7加入时,更新的公开加密密钥为TEK、pk12和 pk24。加入前pk12为,更新后 pk12′为,。其他更新公钥同理。

3.3 成员退出

Fig.3 New node joining图3 新节点加入

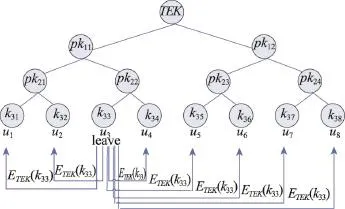

AGKM方案由退出节点执行密钥更新过程。设退出成员为ux,执行如下的步骤(前提是ux的身份已经得到确认是合法的,并且ux对应的解密密钥sklbn+1,x已经在KMC注册)。

步骤1ux使用密钥TEK执行单加密密钥多解密密钥的加密过程加密自己的密钥 sklbn+1,x,即ETEK(sklbn+1,x),将其发送给其他成员。

步骤2成员uj接受ETEK(sklbn+1,x)后,使用解密密钥解密Dsklbn+1,j(ETEK(sklbn+1,x)),得到sklbn+1,x=k′。

步骤3非退出节点成员计算对应OMLKT树中需要更新的公开加密密钥,如果x为奇数,则公钥集合为{pki,[(x+1)/2lbn-i+1]+1},如果 x为偶数,则公钥集合为;不失一般性,设更新的计算过程如下;

如图4所示,当卫星u3退出网络时,更新的公开加密密钥为TEK、pk11和pk22。u3使用TEK执行单加密密钥多解密密钥协议的加密过程ETEK(k33),由于每个成员都有TEK对应的解密密钥,成功解密得到k33。使用k33更新,例如 pk11,更新前 pk11为{gk1+k2+k3+k4(modp),gk1k2+k1k3+k1k4+k2k3+k2k4+k3k4(modp),gk1k2k3+k1k2k4+k1k3k4+k2k3k4,更新后,。

Fig.4 Node leaving图4 节点退出

4 安全性分析

基于DDH(decisional Diffie-Hellman)和CDH(computational Diffie-Hellman)难解问题[39],证明方案安全性。

4.1 被动安全性

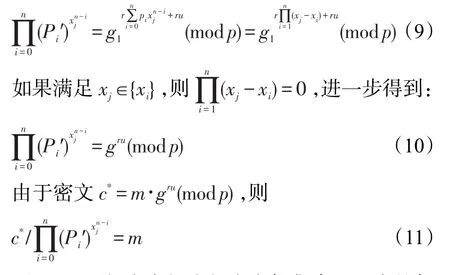

密钥更新中,退出成员的私钥使用公开加密密钥保证了密钥传输的安全性。针对解密过程的正确性,式(4)的分母计算结果为:

因此,只要解密者拥有解密密钥集合{ski}中的任意一个,解密者就可以对使用唯一公钥加密的信息进行正确解密,满足解密过程的正确性。如果xj∉{xi},则,因此。协议基于DDH问题,攻击者成功破解秘密值r、u,计算gru(modp)的概率是可忽略的函数。

引理1[40]G是一个有限群,x为G中任意一个元素,选择一个随机的生成元g,令ˆ=gx(modp),得到的ˆ与在G中随机选择的y具有相同的分布,即对任意的ˆ∈G,有下式成立:

定理1具有多项式时间的攻击者从公开信息中获取grt(modp)的概率是一个可忽略的函数。

证明 攻击者获取的公开信息有P0′=gr(modp)、 h=gu(modp)和,根据CDH问题,已知P0′=gr(modp)、h=gu(modp),求gru(modp)是难解问题。在中,r和u为随机选择的数,{xi}为固定的值,因此Pn′的分布与从Gp随机选择Pn′的分布相同,即满足

因此攻击者正确计算gru(modp)的概率是一个可忽略的函数。 □

4.2 密钥独立性

首先,解密密钥集合{xi}中任意秘密值xi是域{1,2,…,p-2}中随机选择,因此{xi}中元素之间不具有相关性,已知ui的值xi,不能推导出uj(i≠j)的值xj。其次,从公开信道获取公开加密密钥{Pi}求解xj,假设已知除 xj之外的 {xi},则 Pi可以表示为Pi=gaixj+bi,由于{Pi}、{ai}和{bi}都是已知值,最终归结为根据gxjmodp求解xj。因此攻击者使用{Pi}和xi求出xj的概率是一个可忽略的函数。AGKM满足密钥独立性。密钥独立性和密钥更新过程中交互资料为公开加密密钥使得退出和加入节点对公钥的更新不会破坏其他节点的秘密解密密钥。

4.3 前向和后向安全性

在AGKM方案中,退出节点公开加密的解密密钥ETEK(k)′,只有合法成员具有TEK的解密密钥,得到退出成员的k′,为防止退出节点欺骗,成员使用k′加密解密,如果成功,则视k′为合法解密密钥,执行公开加密密钥的更新。更新后k′不再是方程 f(x)=的根,因此不能对更新后的公开加密密钥加密的信息解密,从而保证了前向安全性。同理,当节点加入网络前,k′不能满足,不是公开加密密钥对应的解密密钥,因此更新前的公开加密密钥加密的信息不能被新成员解密,从而保护了后向安全性。

5 效率性分析

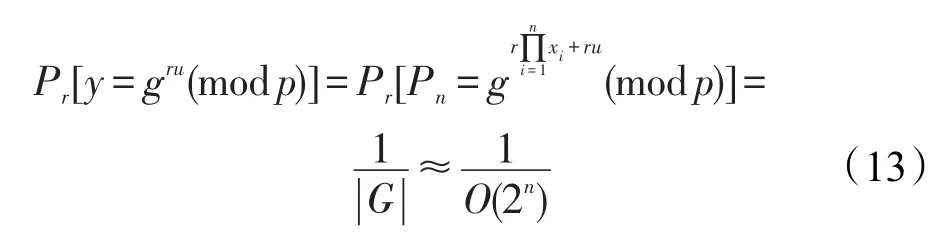

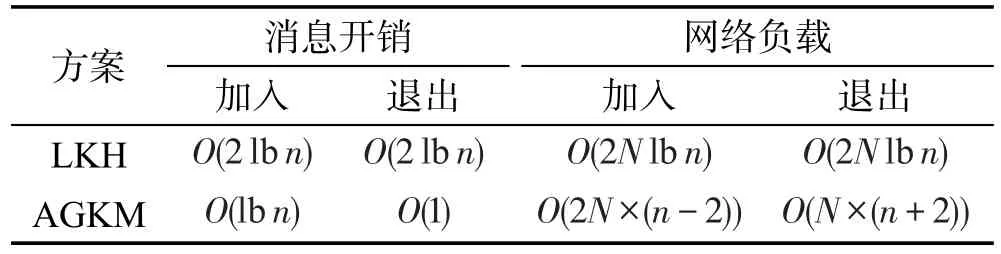

结合空间技术发展背景和应用场景分析AGKM的性能,目前LKH在卫星组播中得到广泛应用,AGKM和LKH方案的性能对比如表1和表2所示。设密钥和密钥资料的单位体积为N,Ek(·)为对称密钥加密算法。单加密密钥多解密密钥密钥协议的计算开销主要指模指数运算mod。

Table 1 Performance comparison between LKH and AGKM on message cost and network load表1LKH和AGKM方案的更新性能对比(消息开销和网络负载)

Table 2 Performance comparison between LKH and AGKM on storage cost and computation cost表2LKH和AGKM方案的更新性能对比(存储开销和计算开销)

5.1 存储开销

在LKH方案中,每个成员存储从叶子节点到根节点的密钥,存储开销为O(lbn)×N。在AGKM方案中,每个成员存储一个秘密密钥和从叶子节点到根节点的公开加密密钥,公钥的体积与该公钥所在OMLKT的层高l相关,总和为(2+4+…+2l)+1=2l+1-1,因为l=lbn,所以存储开销为(2n-1)×N,与网络成员的规模成线性关系。AGKM的存储开销比LKH方案高出一个级别,但是随着大容量的存储设备被广泛应用于空间飞行器,AGKM的存储开销是可以容忍的。

5.2 计算开销

在LKH方案中,KMC需要更新从动态节点到根节点路径上的密钥,由于使用不同的加密密钥执行对称密钥加密算法,因此执行的计算量为2lbnEk(·)。在AGKM方案中,加入节点只需使用现有的公开加密密钥执行模指数运算,计算新的加密密钥并公开,无需执行加解密计算,计算量与加密密钥的层次相关,计算开销总和为(2+4+…+2l)= 2l+1-2,即为2(n-2)。退出过程的计算开销类似加入过程,但是增加了对ETEK(k′)的解密过程,计算开销为n,第lbn层的公开加密密钥无需计算,且每层的模指数运算减少一次,因此计算开销总和为((4-1)+ (8-1)+…+(2l-1))=2l+1-l-2,即计算开销为 3nlbn-2,AGKM方案的计算开销与成员的规模成线性关系,退出过程的计算量大于加入过程的计算量。AGKM的计算开销比LKH方案高出一个级别,但是随着第三代空间飞行器X2000 System Flight Computer(SFC)(PowerPC 750CPU)扩展到64位,空间实体执行复杂的密钥算法是可行的,且其运算速度低于秒级,远低于空间信道的传输延时级别。因此对比传输延时代价,计算延时代价可以忽略不计。

5.3 网络带宽开销

在LKH方案中,网络负载为O(2Nlbn)。在AGKM方案中,加入节点发布从叶子节点到根节点的公开加密密钥,每个公开加密密钥的体积与层次相关,总的网络负载为(2+4+…+2l)=2l+1-2,即为2(n-2)。在退出过程中,退出节点发布ETEK(k′),该消息体积为n+2。AGKM方案的网络负载与网络规模成线性关系。

5.4 消息开销

在LKH方案中,无论退出或加入,KMC需要更新从动态节点到根节点路径上的密钥,由于使用不同的加密密钥执行对称密钥加密算法,更新消息的开销为O(2lbn),以图1为例,KMC从地球到火星实施更新,即使链路是可靠的情况下,更新延时也是无法容忍的。在AGKM方案中,加入过程,由新加入节点发布更新后的公开加密密钥,由于公开加密密钥无需保密,更新消息开销为O(lbn),降低对深空长距离传输安全信道的依赖。在退出过程中,退出节点通过TEK加密自身的解密密钥并发布,更新消息开销为1。对比LKH方案,AGKM方案降低了更新开销,减少了密钥更新的延时,而且退出消息开销为常数,与网络规模无关,因此比LKH方案更适合对延迟要求苛刻的网络。

5.5 密钥管理的自主性

对比LKH方案,AGKM方案最大的优点不仅体现在降低更新消息开销。而是在组密钥管理中,无需KMC支持,组密钥就可以安全地实现更新。考虑到KMC建立可靠端到端连接的长延迟、间断和无法预测,AGKM方案只需要退出或加入节点执行密钥更新,无需KMC和退出加入节点间可靠连接,实现了组密钥管理自主化,而且方案保证了组密钥管理的前向和后向安全性。尽管AGKM方案对计算量和存储量需求较高,公开加密密钥初始化过程需要执行较多的计算,这部分工作可以由KMC来执行,充分利用了KMC功能较强,但无法提供实时服务的特点。

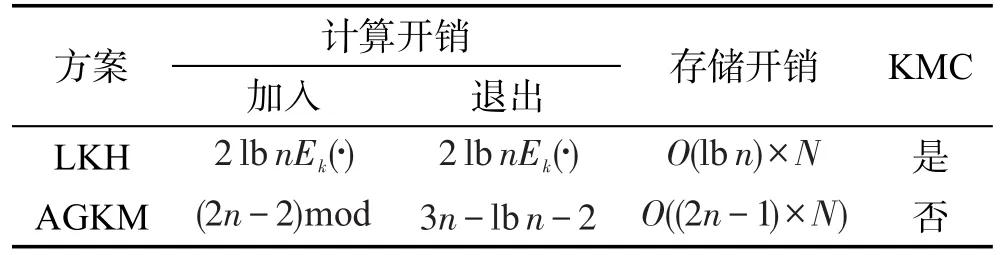

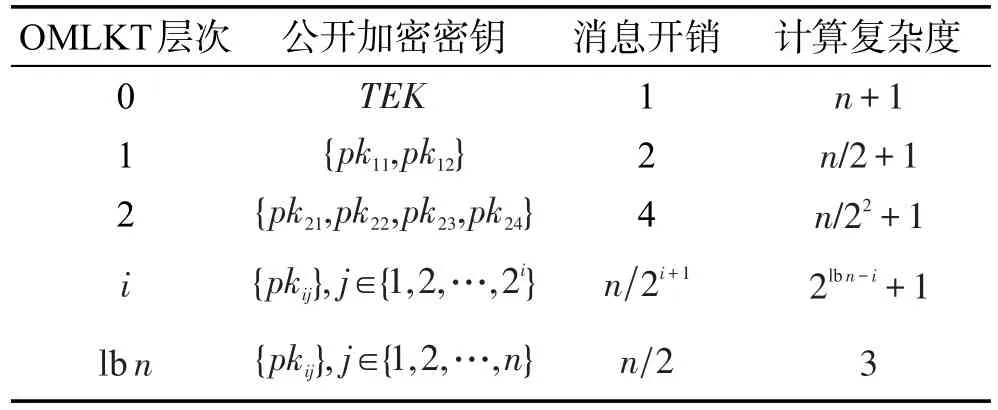

由于深空网络的能量消耗也受到严格限制,在AGKM方案中,退出节点使用TEK加密解密密钥,虽然可以减少消息开销,但是计算量最大。AGKM方案支持更为灵活的更新方式,平衡计算开销和消息开销。退出节点也可以根据自身能量水平和更新延时要求,选择OMLKT中其他层次的公开加密密钥传送解密密钥,其代价是消息复杂度增加。其性能对比如表3所示,当密钥更新对更新时延要求苛刻时,选用较高层次的密钥加密,如第零层TEK,消息开销为1,而解密计算开销较大,为n;如果密钥更新中能源消耗受到限制,则可以使用较低层次的公开加密密钥,但是消息开销增加,如使用lbn层,加密计算开销降低为3,但是消息开销为n/2。相邻层次性能关系为,第i层的更新消息开销是第i-1层的一半,但是解密计算开销是第i-1层的一倍。因此,在AGKM方案中,网络成员可以根据环境的变化在计算开销和消息开销间折中。

Table 3 Comparison of message cost and computation cost when selecting different OMLKT layers表3选择OMLKT不同层次加密密钥的消息开销和计算开销

以图1的场景为例,火星探测器对能量消耗和消息开销有严格要求,密钥更新时选择OMLKT树中间层次的密钥发送消息,适度增加消息数量,减少计算开销,减少能量消耗。在深空骨干网络上的卫星,具有较高的能量水平,但是因为轨道具有机会通信的缺陷,所以选择OMLKT树顶层密钥减少消息开销。在地球轨道的卫星,鉴于易维护和高性能,可以根据链路状态选择OMLKT树中的密钥,提高其他成员接受消息的成功率。因此本文方案中深空实体可根据本地环境和能力从OMLKT树中折中消息开销和能量开销,OMLKT树结构比LKH树结构更能灵活应对深空通信的复杂多变需求。

6 结论

本文根据深空通信的长延时和非可靠端到端特点,提出了一种基于单加密密钥多解密密钥密钥协议的组播密钥管理方案,根据深空探测的网络拓扑特点,位于地球具有高性能的KMC承担组密钥初始化工作,建立逻辑密钥树,为组成员发布秘密解密密钥和多个公开加密密钥,降低了组成员的网络资源开销。深空网络成员能够根据自身拓扑环境和能力使用解密密钥修改逻辑密钥树中从自身叶子节点到根节点的加密密钥,因此当有成员加入或退出时,该节点能够自主地修改公开加密密钥,更新过程无需KMC的端到端的可靠连接支持。对比LKH方案,AGKM方案加入更新消息开销降低一半,退出更新消息开销为常量,与网络规模无关,减少了密钥更新时延,且退出节点可根据网络环境在消息开销和计算开销间折中,降低了深空网络对密钥更新延时和链路可靠性的需求。在安全性上,该方案支持组密钥管理的独立性和前向后向安全性。综合上述,AGKM方案比LKH方案更适合深空DTN网络组密钥管理应用。

[1]Posner E C,Stevens R.Deep space communication—past, present and future[J].IEEE Communications Magazine, 1984,22(5):8-21.

[2]Williamson M.Deep space communications[J].IEE Review, 1998,44(3):119-122.

[3]Cesarone R J,Abraham D S,Deutsch L J.Prospects for a next-generation deep-space network[J].Proceedings of the IEEE,2007,95(10):1902-1915.

[4]Bhasin K,Hayden J,Agre J R,et al.Advanced communication and networking technologies for Mars exploration[C]// Proceedings of the 19th International Communications Satellite Systems Conference and Exhibit,Toulouse,France, Apr 17-20,2001.

[5]Weber W J,Cesarone R J,Abraham D S,et al.Transforming the deep space network into the interplanetary network[J]. ActaAstronautica,2006,58(8):411-421.

[6]Bhasin K,Hayden J L.Space Internet architecture and technologies for NASA enterprises[J].International Journal of Satellite Communications,2002,20(5):311-332.

[7]Zhang Naitong,Li Hui,Zhang Qinyu.Thought and developing trend in deep space exploration and communication[J]. Journal ofAstronautics,2007,28(4):786-793.

[8]Ye Jianshe,Song Shijie,Shen Rongjun.Research on DTN for deep space communications[J].Journal of Astronautics, 2010,31(4):941-949.

[9]Chen Yu,Meng Xin,Zhang Lei.Analysis of protocol of space information network[J].Computer Technology and Development,2012,22(6):1-5.

[10]Burleigh S,Hooke A,Torgerson L,et al.Delay tolerant networking:an approach to InterPlaNetary Internet[J].IEEE Communications Magazine,2003,41(6):128-136.

[11]Sarkar M,Shukla K K,Dasgupta K S.Delay resistant trans-port protocol for deep space communication[J].International Journal of Communications,Network and System Sciences, 2011,2(4):122-132.

[12]Roy-Chowdhury A,Baras J S,Hadjitheodosiou M,et al. Hybrid networks with a space segment-topology design and security issues[C]//Proceedings of the 2005 Military Communications Conference,Atlantic City,USA,Oct 17-20,2005. Piscataway,USA:IEEE,2005,3:1414-1420.

[13]Van Der Merwe J,Dawoud D,McDonald S.A survey on peer-to-peer key management for mobile ad hoc networks [J].ACM Computing Surveys,2007,39(1):1-46.

[14]Challal Y,Seba H.Group key management protocols:a novel taxonomy[J].International Journal of Information Technology,2005,2(2):105-119.

[15]Rani T P,Kumar C J.Survey on key pre-distribution for security in wireless sensor networks[C]//Proceedings of the 2nd International Conference on Computer Science and Information Technology,Bangalore,India,Jan 2-4,2012.Berlin, Heidelberg:Springer,2012:248-252.

[16]Li Dandan,Zhang Runtong,Wang Chuanchen.Efficient group key management scheme with hierarchy structure[J]. Chinese Journal of Electronics,2012,21(2):249-253.

[17]Seba H,Lagraa S,Kheddouci H.Alliance-based clustering scheme for group key management in mobile ad hoc networks [J].Journal of Supercomputing,2012,61(3):481-501.

[18]Son J H,Lee J S,Seo S W.Topological key hierarchy for energy-efficient group key management in wireless sensor networks[J].Wireless Personal Communications,2010,52 (2):359-382.

[19]Konstantinou E.Efficient cluster-based group key agreement protocols for wireless ad hoc networks[J].Journal of Network and ComputerApplications,2011,34(1):384-393.

[20]Klaoudatou E,Konstantinou E,Kambourakis G,et al.A survey on cluster-based group key agreement protocols for WSNs [J].IEEE Communications Surveys&Tutorials,2011,13 (3):429-442.

[21]Wang Zhiwen,Li Shaozi.A secure and high-efficient dynamic key management scheme for group communication using optimized GDH[J].ICIC Express Letters,2012,6(7): 1815-1820.

[22]Xiao Peng,He Jingsha,Fu Yingfang.Distributed group key management in wireless mesh networks[J].International Journal of Security and Its Applications,2012,6(2):115-120.

[23]Suganthi N,Sumathi V,Mohanapriyha R S.Secure group key management for dynamic sensor networks[J].Journal of Computer Sciences,2011,7(7):997-1002.

[24]Sheng Yingli,Cruickshank H,Moseley M,et al.Security architecture for satellite services over cryptographically heterogeneous networks[C]//Proceedings of the 6th International ICST Conference on Communications and Networking, Harbin,China,Aug 16-19,2011.Washington:IEEE Computer Society,2011:1093-1098.

[25]Drakakis K E,Panagopoulos A D,Cottis P G.Overview of satellite communication networks security:introduction of EAP[J].International Journal of Security and Networks, 2009,4(3):164-170.

[26]Yoon E J,Yoo K Y,Hong J W,et al.An efficient and secure anonymous authentication scheme for mobile satellite communication systems[J].EURASIP Journal on Wireless Communications and Networking,2011,86:1-10.

[27]Howarth M P,Iyengar S,Sun Z,et al.Dynamics of key management in secure satellite multicast[J].IEEE Journal on SelectedAreas in Communications,2004,2(2):308-319.

[28]Arslan M G,Alagöz F.Security issues and performance study of key management techniques over satellite links [C]//Proceedings of the 11th International Workshop on Computer-Aided Modeling,Analysis and Design of Communication Links and Networks,Trento,Italy,Jun 8-9,2006. Piscataway,USA:IEEE,2006:122-128.

[29]Ahmad K,Bassem B,Assad S E,et al.A scalable key management scheme for secure IP multicast over DVB-S using chaos[C]//Proceedings of the 16th IEEE Mediterranean Electrotechnical Conference,Yasmine Hammamet,Tunisia, Mar 25-28,2012.Piscataway,USA:IEEE,2012:736-740.

[30]Wong C K,Gouda M,Lam S S.Secure group communications using key graphs[J].IEEE/ACM Transactions on Networking,2000,8(1):16-30.

[31]Wang Zhen,Du Xuehui,Sun Yi.Group key management scheme based on proxy re-cryptography for near-space network[C]//Proceedings of the 2011 International Conference on Network Computing and Information Security,Guilin, China,May 14-15,2011.Washington:IEEE Computer Society,2011:52-56.

[32]Zhong Yantao,Ma Jianfeng.Identity based group key management scheme for LEO/MEO double-layer space information network[J].Journal of Astronautics,2011,32(7): 1551-1556.

[33]Arslan M G,Alagoz F.Security issues and performance study of key management techniques over satellite links [C]//Proceedings of the 11th International Workshop on Computer-Aided Modeling,Analysis and Design of Communication Links and Networks,Trento,Italy,Jun 8-9,2006. Piscataway,USA:IEEE,2006:122-128.

[34]Steiner M,Tsudik G,Waidner M.Diffie-Hellman key distribution extended to groups[C]//Proceedings of the 3rd ACM Conference on Computer and Communications Security,New Delhi,India,Mar 14-15,1996.NewYork:ACM,1996:31-37.

[35]Peoples C,Parr G,Scotney B,Moore A.Autonomic contextaware management in interplanetary communications systems[J].IEEE Aerospace and Electronic Systems Magazine,2011,26(2):26-33.

[36]Bokor E.Automating operations for NASA's deep space network(DSN)[C]//Proceedings of the 2001 IEEE Aerospace Conference,Big Sky,USA,Mar 10-17,2001.Piscataway,USA:IEEE,2001,7:3383-3390.

[37]Wódczak M.Future autonomic cooperative networks[C]// Proceedings of the 2nd International ICST Conference on Mobile Networks and Management,Santander,Spain,Sep, 22-24,2010.Berlin,Heidelberg:Springer,2010:71-78.

[38]Coronado-García L C,Pérez-Leguízamo C.An autonomous decentralized public key infrastructure[C]//Proceedings of the 10th International Symposium on Autonomous Decentralized Systems,Tokyo,Japan,Mar 23-27,2011.Washington:IEEE Computer Society,2011:409-414.

[39]Bao Feng,Deng R H,Zhu Huafei.Variations of Diffie-Hellman problem[C]//LNCS 2836:Proceedings of the 5th International Conference on Information and Communication Security,Hohhot,China,Oct 10-13,2003.Berlin,Heidelberg:Springer,2003:301-312.

[40]Jonathan K,Yehuda L.Introduction to modern cryptography [M].[S.l.]:Chapman&Hall/CRC Press,2007.

附中文参考文献:

[7]张乃通,李晖,张钦宇.深空探测通信技术发展趋势及思考[J].宇航学报,2007,28(4):786-793.

[8]叶建设,宋世杰,沈荣骏.深空通信DTN应用研究[J].宇航学报,2010,31(4):941-949.

[9]陈宇,孟新,张磊.空间信息网络协议体系分析[J].计算机技术与发展,2012,22(6):1-5.

[32]钟焰涛,马建峰.LEO/MEO双层空间信息网中基于身份的群组密钥管理方案[J].宇航学报,2011,32(7):1551-1556.

ZHOU Jian was born in 1979.He is an associate professor and M.S.supervisor at Anhui University of Finance and Economics.His research interests include key management,security and privacy of mobile systems,cognitive radio networks and secure protocol design in wireless networks,etc.

周健(1979—),男,安徽凤阳人,博士,北京邮电大学博士后,安徽财经大学副教授、硕士生导师,主要研究领域为密钥管理,移动网络安全,认知无线电网络,无线网络安全协议设计等。发表SCI/EI论文10多篇,主持国家自然科学基金和省部级基金。

SUN Liyan was born in 1976.She is an associate professor at Anhui University of Finance and Economics.Her research interests include key management,security and privacy of mobile systems,Ad Hoc networks and secure protocol design in wireless networks,etc.

孙丽艳(1976—),女,内蒙古包头人,硕士,安徽财经大学副教授,主要研究领域为密钥管理,移动网络安全,Ad Hoc网络,无线网络安全协议设计等。发表SCI/EI论文10多篇,主持多项省部级基金。

Autonomic Group Key Management in Deep Space DTN*

ZHOU Jian1,2+,SUN Liyan1

1.School of Management Science and Engineering,Anhui University of Finance and Economics,Bengbu,Anhui 233041,China

2.School of Computer Science and Technology,Beijing University of Posts and Telecommunications,Beijing 100083,China

+Corresponding author:E-mail:ac_zj_course@163.com

Because a reliable end-to-end link is not available in deep space DTN(delay tolerant networks),the rekey process is not implemented efficiently by a key management center in key management.In order to deal with the question,this paper puts forward an autonomic group key management scheme,a key management center designs a logical key tree based on one-encryption-key multi-decryption-key key protocol,in which each leaf node corresponds to a network member having a secret decryption key,each non-leaf node corresponds to an encryption key which is computed by the secret decryption keys of leaf nodes that are in the subtree of non-leaf nodes.In proposed scheme,the capability of each member is same to the key management center on rekeying,and the forward security and backward security is guaranteed.With theory analysis,the rekeying message of the proposed scheme is half of LKH(logical key hierarchy)scheme when new node joins,and message cost is constant value when node leaves,sothe proposed scheme is suitable to deep space DTN.

deep space DTN;autonomic group key management;multi-decryption-key key protocol

10.3778/j.issn.1673-9418.1601012

A

TP309

*The National Natural Science Foundation of China under Grant Nos.61402001,61402147(国家自然科学基金);the Natural Science Fund of Anhui Provincial High School under Grant No.KJ2013B001(安徽省高等学校自然科学基金资助项目);the Key Project of Anhui University of Finance and Economics under Grant No.ACKY1517ZDB(安徽财经大学重点项目).

Received 2016-01,Accepted 2016-07.

CNKI网络优先出版:2016-07-14,http://www.cnki.net/kcms/detail/11.5602.TP.20160714.1616.002.html

ZHOU Jian,SUN Liyan.Autonomic group key management in deep space DTN.Journal of Frontiers of Computer Science and Technology,2017,11(4):577-586.