云计算环境下应用资源访问控制架构研究

许 静,苗 炬,许 峥

(1.中国电子科技集团公司第五十四研究所,河北 石家庄 050081;2.中国移动通信集团河北有限公司,河北 石家庄 050035)

云计算环境下应用资源访问控制架构研究

许 静1,苗 炬1,许 峥2

(1.中国电子科技集团公司第五十四研究所,河北 石家庄 050081;2.中国移动通信集团河北有限公司,河北 石家庄 050035)

针对私有云环境下应用资源访问控制问题,分析研究了用户权限定制、资源有效性管理以及授权动态调整等关键技术,提出了以专业服务为中心的访问控制架构。该架构对身份认证、用户信息、资源和授权服务的职责进行严格划分,运用面向服务的设计思想构建了专业化服务,统一了基于组织机构的用户管理和认证机制,通过资源的分层管理模式加深了数据、服务和软件的控制粒度,使得用户主体与资源主体分离,避免了授权管理控制的紧耦合问题,从而提高了动态性、灵活性,对云环境下同类项目的研究具有参考价值。

访问控制;云计算;授权管理;资源管理

0 引言

云计算是继分布式计算、网格计算、对等计算之后的一种新型计算模式[1],其核心是通过整合分布式资源,构建能够应对多种服务要求的计算环境,以满足用户定制化需求,由此使得IT领域按需服务的理念得到了真正体现[2]。由此,云环境下用户所需的应用程序、数据和服务通过计算机网络为通信手段大规模服务集群来实现,存储的信息或数据则保存在计算机网络的服务数据中心。

云计算实现了服务使用的解耦,具有资源共享、高效利用等特点,但同时也具有高度的动态和不确定性。文献[3-5]论述了云计算的发展正面临许多关键性问题,而安全问题首当其冲。特别是对于私有云的使用者而言,所遇到的最大问题就是数据安全问题[6]。如何在有效的监管下,妥善地解决好非授权用户不能访问数据和服务,同时授权的用户也不能被限制而造成使用困难[7]的问题成为促进云发展的关键点之一。

本文旨在研究一种高可用、有效的资源访问控制体系架构,按照组织结构分职能、分应用阶段的细化访问控制的各类资源,对主体、客体、权限和授权[8]等进行专业分工,建立起了以服务为中心的柔性访问控制架构,并通过应用实例进行了验证。

1 问题域分析

私有云通常被一个组织管理[9],拥有自己的基础设施和组织机构,对整个云资源使用情况有极高水平的控制能力。管理私有云的组织涉及多个部门或下属单位,而各个部门及下属单位之间既有联系又相互隔离,因此要严格区分其使用的数据、应用以及服务的权限,以防止非法访问的发生[10]。

通过上述分析,在私有云环境下实现资源共享可控,就需要满足以下几个条件:

① 具有严格的身份认证管理机制,只有通过认证的用户方能进入云环境使用其资源。身份认证的方式可以采用密码、密钥、令牌和生物特征识别等技术手段的一种或多种的联合[11];

② 所有数据、服务和应用均依托统一的用户身份。即在使用数据、服务和应用时,若这些资源与用户相关,则必需使用经过身份认证的用户,不允许使用自行建立的用户信息,这一点对历史遗留的应用尤为重要;

③ 用户根据其在该组织中的职务,使用其所必须的数据、服务和应用,不允许在未经许可的情况下跨职能部门非法使用资源;

④ 私有云环境下的各种资源均得到有效管理并可方便地提供使用,即具有高可用性。在该环境下,各类不同用户可以便捷地获取其所需的资源,同时控制该用户无法检索、下载和使用那些没有使用权限的资源;

⑤ 为适应云计算环境的分布式、高扩展性等特点,尽量多地采用松耦合设计,减少各种资源和服务的相互影响;若确实不能消除依赖关系,则需考虑在访问控制过程中妥善处理好其间的依赖。

鉴于云计算环境下各类使用资源具有实时、动态变化的特点,因此无论采用何种访问控制架构,必须要适应云计算环境的分布式、高扩展性和动态性。此外,在系统安全机制完善的情况下还应尽量提高系统的方便性和可用性。

2 应用资源访问控制总体架构

云计算环境下采用访问控制模型,实质上可以认为是控制用户获取云服务资源[12]。因此,在私有云环境下,经过分析用户对应用资源访问控制的问题后,可以得到如下几个访问控制基本元素:

① 身份认证:负责对用户身份的合法性进行认证;

② 用户信息:包括私有云内所有用户、组织关系等信息;

③ 数据资源:可以为不同服务、应用提供数据支撑,且组织内各个部门使用的数据相互隔离;

④ 服务资源:为各类应用提供服务,也可直接为用户提供服务;

⑤ 应用资源:用户可直接使用的系统应用;

⑥ 授权管理:负责根据角色对有身份的用户进行各种资源的授权。

从上述基本元素中还可派生出:组织机构、角色等元素,而这些元素之间并不是相互孤立的。为了使访问控制架构达到高可变性的目的,这里采用文献[13-15]所论述的面向服务的架构 (Service Oriented Architecture,SOA)核心思想,利用服务这个最核心的抽象手段,将访问控制过程划分为一系列粗粒度的业务服务和业务流程,使得服务之间的交互是动态的,位置是透明的。由此得到两点好处:① 它适应变化的灵活性;② 当某个服务的内部结构和实现逐渐发生改变时,不影响其他服务。应用资源访问控制的总体架构如图1所示。

图1 应用资源访问控制总体架构示意

使用者首先在用户信息的支持下通过身份认证进入系统,在权限管理的控制下从资源集合中搜索其所要的数据、服务和应用资源,并根据所授权限下载、使用。其中用户信息不仅与其身份有着一一对应的关系,同时还统一了各种应用资源中的用户信息,特别是对于历史遗留的应用。由此便划分出了身份认证、用户信息管理、资源管理和授权管理4个核心服务,通过这4个服务的相互协作完成了应用资源的访问控制过程。

3 架构设计

3.1 建立服务

根据总体架构的设想,需建立身份认证、用户信息管理、资源管理和授权管理4个服务。

3.1.1 身份认证服务

由于私有云中的每个用户只能通过身份认证才能使用云环境下的资源,因此每个用户的身份具有唯一性。身份认证除包括终端认证设备外,还有身份认证接入网关和身份认证服务;身份认证服务根据用户数量可以扩充为多个,并通过其内部的负载平衡机制提高服务水平。本文为说明访问控制架构,仅涉及与资源访问控制有关的身份认证服务功能,而忽略了用户的身份认证过程。

3.1.2 用户信息管理服务

用户首先是隶属于组织中的某个部门或下属单位,因此该服务不仅要提供所有的用户的属性信息,还要提供组织机构层次关系和用户在组织机构中的隶属关系。

组织机构描述组织的框架体系[16],其层次关系通过组织结构树描述:组织结构树的每一分支为一个部门,叶子结点均为用户;每一个用户至少隶属于一个部门,一个用户可以同时隶属于组织机构中的多个部门;

用户信息则包括:身份卡号、姓名、在职状态、性别、职务和隶属部门编码;其中,在职状态包括:在编、离职、借调和休假4种状态。

3.1.3 资源管理服务

应用资源的类型主要分为3个层次:数据、服务和应用软件。数据处于底层为服务和应用软件提供数据支撑,而数据和服务共同为应用软件提供支持。由此可见,数据、服务和应用软件三者之间存在依赖关系,这种依赖关系要通过资源描述来体现。

数据资源用以下信息描述:数据编码、数据名称、数据存储类型、使用类型、所属部门编码、数据存储地址、启用时间和驱动名称;服务资源用以下信息描述:服务名称、服务编码、发布时间、版本号、功能描述、服务地址、依赖的数据和依赖的服务;应用软件资源用以下信息描述:软件名称、软件编码、软件类型、发布时间、版本号、功能描述、所占空间、执行命令、依赖的数据和依赖的服务。

用户在使用时可按照其权限检索数据、服务和应用软件资源的信息,并下载使用。

3.1.4 授权管理服务

由于各部门之间的数据等资源有隔离使用的需求。因此,用户的应用资源权限首先由其隶属的部门来确定。

授权管理服务便建立了与组织机构对应的角色,并根据该角色在组织机构中的位置来建立角色授权模板。角色的授权模板包括允许该角色使用的数据、服务和应用软件3类资源的编码及授权类型,授权类型包括:使用、可见和可维护。在给用户授权时,只要选定其所属的角色,便可将该角色所拥有的权限赋予该用户。而用户是可以有多个角色的[17],其最终获得的权限是所有角色权限的叠加。

除此之外,授权管理服务还提供了直接为用户授权的功能,以便实现特殊用户的使用要求。

3.2 资源授权

身份认证、用户信息管理、资源管理和授权管理这4个服务并不是相互孤立的,它们通过明确定义的接口(如由WSDL定义的接口),来进行信息传递,以驱动整个访问控制过程的实现,如图2所示。

图2 应用资源访问控制的各服务交互示意

用户信息管理首先定义组织机构各部门的编码,并建立树状结构的组织机构。之后,在身份认证服务端获取所有用户的唯一身份卡号,并在此基础上补充姓名、在职状态、性别、职务以及用户所隶属的组织机构代码等。此时,用户信息管理服务便可对外提供组织机构信息和组织内各用户的基本信息,而其主要的服务对象是授权管理服务和各个应用软件。

资源管理服务在资源库中分别载入数据、服务和应用软件资源,并在资源描述信息中记录其间的依赖关系。资源管理服务除对外提供各种资源外,还提供资源描述信息,以便资源使用者查阅。

授权管理服务在完成应用资源访问授权时,需首先获得用户信息管理服务提供的组织机构,据此建立角色;然后,授权管理服务从资源管理服务获取的各类资源描述信息,为角色建立授权模板。授权管理服务依据用户在组织机构中所属的部门,赋予该用户所属部门对应的角色,由此用户便获得了资源的使用权。若此时用户需增加资源使用权限,则只能通过修改用户的角色或角色的授权模板来实现。

由此可见,身份认证、用户信息管理、资源管理和授权管理这4个服务避免了服务请求者对于服务提供者状态的依赖,服务的功能实体是完全独立自主的,实现了自我管理和控制。

3.3 动态调整

通过上述过程就完成了用户的应用资源访问授权,但这一过程并非一成不变,而是随着用户、组织结构和资源的变化而及时动态调整,授权管理服务需定时同步用户信息管理和资源管理服务所提供的信息,并随之动态调整已授权限。

3.3.1 组织机构调整

首先用户的隶属关系将随组织机构的变化而改变;授权管理服务则修改对应的角色,并根据变更后的角色重新建立授权模板,而用户对应用资源的访问权限也根据角色授权模板的改变而发生了变化。

3.3.2 应用资源变更

由于数据、服务和应用软件资源之间存在依赖关系,因此在资源变化时应根据依赖约束进行变更,特别是在删除资源时应维护其有依赖关系的资源描述信息,具体方式如下:

① 当数据资源删除时应首先检查使用该数据资源的服务资源、应用软件资源是否能继续使用;若不能使用,则需同时删除与之相关的服务资源、应用软件资源;若能够使用则需首先去除其间的依赖关系,然后再删除该数据资源;

② 当服务资源删除时应首先检查使用该服务资源的应用软件资源和其他服务资源是否能继续使用;若不能使用,则需同时删除与之相关的服务资源、应用软件资源;若能够使用则需首先去除其间的依赖关系,然后再删除该服务资源。

当应用资源变化时,授权管理服务也应根据资源的变化对角色模板进行调整,使得用户应用资源的访问权限也将随之动态调整。

3.3.3 特殊权限控制

为了适应跨部门调用数据等多样化使用要求,授权管理服务还提供了与组织机构无关的角色,且定义其状态为“专用”,以区别于其他角色。此外,授权管理服务还可为每个用户提供不基于角色的应用资源授权,以提高使用的灵活性。

4 应用实例及效果分析

为验证上述应用资源的访问控制架构的有效性,在私有云环境下,实际构建了身份认证、用户信息管理、资源管理和授权管理服务,并通过真实使用环境进行了验证。

4.1 应用环境

实际应用中,为提高云环境的性能,这里使用了高性能服务器和磁盘阵列,如图3所示。虚拟化服务器集群通过双存储区域网络(Storage Area Network,SAN)交换机连接后端的磁盘阵列,实现了应用系统的虚拟化服务;而虚拟化服务器集群与各应用服务器一起通过机房的万兆交换机对外部的云客户端提供访问服务。

图3 云应用硬件环境示意

其中虚拟化服务器集群采用华为机架服务器RH2288V2,其主要指标为:处理器型号:Intel Xeon E5-2640,主频2.0 GHz,6核;处理器数量:2个;内存:DDR3 128 GB,最大支持768 GB;板载网络:4个千兆网口;硬盘:2个15 000转300 GB SAS;RAID支持:支持RAID0、1、5、6。

华为机架服务器RH2485V2则用于高数据吞吐量或高性能的应用服务,如授权管理服务等。其主要指标为:处理器型号:Intel Xeon E5-4610,主频2.3 GHz 8核;处理器数量:4个;内存:DDR3 256 GB,最大支持1.5 TB;板载网络:4个千兆网口;硬盘:8个2.5英寸7 200转1 TB SATA;RAID支持:支持RAID0、1、5、6。

桌面虚拟化平台为华为FusionAccess,用以完成数据中心、资源池和虚拟机的管理及维护。

4.2 系统工作过程

应用资源访问控制的工作过程分为3个阶段:安装部署阶段、上线运行阶段和授权调整阶段。

安装部署阶段首先要在上述环境下建立各服务,之后通过用户信息管理服务录入用户信息并建立与身份认证的对应关系;通过资源管理服务登记各类数据、服务、应用软件资源;最后应用授权管理服务按照组织架构关系完成不同层级用户的使用资源授权。

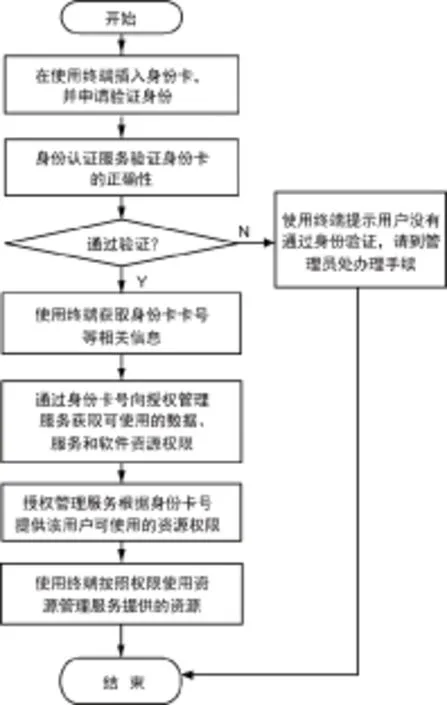

系统部署完成上线运行后,用户便可根据设置好的资源使用权限使用资源管理服务中的数据、服务和应用软件资源,其使用资源的流程如图4所示。

图4 用户使用授权资源的流程

用户的资源权限在使用过程中不仅可以适应3.3节所述的各种变化,还可在用户在职状态和资源使用类型的变更而调整授权。

① 用户的在职状态发生变化:当在职状态为“在编”时,可正常对其所需使用的资源进行授权并可以使用已授权的资源;在职状态为“离职”时,则不能进行授权也不能使用任何资源;在职状态为“借调”时,可对其所需使用的资源进行授权并可以使用已授权的资源,在职状态为“休假”时,则撤销该人员的所有资源使用权限。

② 用户对资源使用类型发生了变化:数据资源信息中使用类型为“共享”时,则对其他使用者给予该数据资源的“使用”权限,否则仅将“使用”、“可维护”权限授予其隶属部门所对应的角色。对服务、软件资源授予使用、可见和可维护权限时,应对其依赖的数据、其他服务和软件资源赋予使用权限。

4.3 应用效果

该应用资源访问控制架构,分别建立了身份认证服务、用户信息管理服务、资源管理服务和授权管理4个专业服务,基于组织结构实现了对不同层级用户使用资源的自动定制。根据实际运行结果,并与之前的系统对比发现,其具体效果如下:

① 避免了授权管理中用户、角色、资源和授权之间紧耦合的问题,使得用户主体与资源主体分离,身份认证过程与授权过程相互独立,提高了用户使用的灵活性;

② 通过建立数据、服务和软件这种层次化的资源管理机制,不仅将数据也作为授权资源的一种,而且还建立了资源之间的依赖关系,从而使得包括数据在内的使用资源得以有效控制。

③ 将整个授权及其使用过程划分成认证、授权、使用和维护等独立部分,简化了授权过程,降低了使用门槛。

5 结束语

随着云计算的蓬勃发展,如何在复杂用户关系下对资源安全、合理、有效地使用始终是云计算发展的重要方向。为了建立具有松耦合、扩展性强、易于使用的访问控制架构,这里以组织机构为基本框架,运用面向服务的思想建立了职责分明的专业化服务,从数据、服务和应用软件等层面,为不同层级的用户提供了使用资源的自动定制,解决了系统在权限控制方面紧耦合的难题,屏蔽了用户、角色和资源在授权过程中的相互影响。此外,资源层次化管理机制有效的解决了资源间的依赖,简化了授权过程,不仅易于维护、扩展性强,还明显提高了使用效率。综上所述,该应用资源访问控制架构对云环境下资源的使用控制提供了参考模式,对提升类似系统能力具有借鉴价值。

[1] 陈 全,邓倩妮.云计算及其关键技术[J].计算机应用,2009,29(9):2 562-2 567.

[2] 林 闯,苏文博,孟 坤,等.云计算安全:架构、机制与模型评价[J].计算机学报,2013,36(9):1 765-1 784.

[3] TAKABI H,JOSHI J B D,AHN G J.Security and Privacy Challenges in Cloud Computing Environments[J].IEEE Computer and Reliability Societies,2010,8(6):24-25.

[4] 冯登国,张 敏,张 妍,等.云计算安全研究[J].软件学报,2011,22(1):71-83.

[5] 房 晶,吴 昊,白松林.云计算安全研究综述[J].电信科学,2011(4) :37-42.

[6] 韩燕波,王 磊,王桂玲,等.云计算导论—从应用视角开启云计算之门[M].北京:电子工业出版社,2015:213-214.

[7] 杨文志.云计算技术指南:应用、平台与架构[M].北京:化学工业出版社,2010:13-14.

[8] 吴文康.云计算服务中基于角色的访问控制授权安全性要求[D].长沙:湖南大学,2014(7):9-11.

[9] 李 乔,郑 啸.云计算研究现状综述[J].计算机科学,2011,38(4):32-37.

[10] 伍宗文,王欲晓,陈雪军.网络信息安全体系结构研究[J].无线电工程,2008,38(10):10-13.

[11] 郭亚军,宋建华,李 莉,等.信息安全原理与技术[M].北京:清华大学出版社,2013:149-152.

[12] 林果园,贺 珊,黄 皓,等.基于行为的云计算访问控制安全模型[J].通信学报,2012,33(3):59-66.

[13] DAVID S.Service-oriented Architectures[J].Scientific Computing and Instrumentation,2004,21(6):26-28.

[14] 李千日,许满武,张 宏,等.软件体系结构设计[M].北京:清华大学出版社,2008:136-142.

[15] 王晓明,牛立栋.基于SOA 的企业应用集成技术分析[J].无线电工程,2012,42(1):54-57.

[16] 徐 震,冯登国.一种使用组织结构的访问控制方法[J].计算机工程,2006,32(13):20-22.

[17] 张文栋.嵌入式实时数据库系统基于任务—角色访问控制[D].武汉:华中科技大学,2010(5):12-24.

许 静 女,(1972—),高级工程师。主要研究方向:信息系统、信息处理。

苗 炬 男,(1968—),高级工程师。主要研究方向:信息系统、信息处理。

Research on the Access Control Architecture of Application Resources in Cloud Computing Environment

XU Jing1,MIAO Ju1,XU Zheng2

(1.The54thResearchInstituteofCETC,ShijiazhuangHebei050081,China; 2.ChinaMobileGroupHebeiCo.,Ltd.,ShijiazhuangHebei050035,China)

The paper,in terms of access control of application resources in the private cloud environment,makes an insightful analysis of such key technologies as customized user authority,effective resource management and dynamic authorization adjustment and proposes the professional service-centered access control architecture.This architecture places a rigid division of the responsibilities of identity authentication,user information,application resource and authorization;constructs,with the service-oriented design idea,professional services;unifies the organization-based user management and authentication mechanisms;tightens the control of data,service and software with the mode of fine-grained resource control.As a result,it realizes the separation between the user subject and resource subject,avoids the tight coupling of authorization management control,and improves the dynamics and flexibility of the system,which is of reference value to the similar researches in the cloud environment.

access control;cloud computing;authorization management;resource management

10.3969/j.issn.1003-3106.2017.04.02

许 静,苗 炬,许 峥.云计算环境下应用资源访问控制架构研究[J].无线电工程,2017,47(4):7-11,34.

2017-01-08

海洋公益性科研专项基金资助项目(201505002)。

TP311.5

A

1003-3106(2017)04-0007-05