一种基于路径的双向认证机制

孙亚慧,李 峰

(江苏大学 计算机科学与通信工程学院,江苏 镇江 212013)

一种基于路径的双向认证机制

孙亚慧,李 峰

(江苏大学 计算机科学与通信工程学院,江苏 镇江 212013)

针对现有无线传感网络的安全认证机制在资源浪费方面的问题,结合传感器节点有限的计算能力,文中提出了一种通过记录路径来实现数据源双向认证的方案。该方案定义了路径标识的概念,利用路径标识对数据包所经路径进行记录,并通过路径上的每一跳节点来完成对上一跳节点及数据源合法性的验证,在确保数据源合法性的同时,还实现了数据源的双向认证。实验结果表明,该方案能在确保数据通信安全的基础上,降低整个网络开销。

无线传感器网络;安全;合法路径;双向认证

随着物联网技术[1]的快速发展及移动设备的大量普及,无线传感器网络[2](Wireless Sensor Network, WSN)被广泛应用于各个领域。而由于传感器网络自身自组织和松散的特性,致使其受到外来攻击[3]的可能性大幅增加。

在WSN中,节点资源受限[4]的问题会成为数据校验和安全认证的最大障碍。这也直接导致了传统的安全机制无法很好地为WSN所用,因此如何在原有技术的基础之上构建出计算量小且能耗低的安全认证机制,已成为当前该领域的一个研究热点。

在现有的WSN安全认证机制[5]中,多采用分层管理[6]的模式,从一定程度上减轻了汇聚节点的能耗开销。但在WSN中无法时刻确保簇头节点的安全,因此需要更为完善的认证机制来对WSN的安全给予保障。

本方案中提出的通过路径认证方案可弱化簇头节点的概念,并利用路径标识来实现双向认证[7-8]的过程。方案不但可对数据进行认证,还能对路径上的节点进行身份认证,使节点具有更好的抗捕获能力。

1 相关认证协议分析

在传统的安全认证机制中采用广播的方式来实现单向认证,并利用非对称加密机制来对认证数据进行加密,这样会大量增加网络的系统能耗,因此A.Perrig等人在TESLA协议[9]基础之上提出了μTESLA广播认证协议[10],其中利用对称密钥[11]来完成对数据包的加解密。该方案可以解决WSN的资源受限的问题,但由于在网络初始化时需预先完成对密钥认证信息和 密钥链的配置,因此在网络维护后期会缺少较好的扩展性。

在现有的无线传感器网络中,还无法实现在任意两个节点之间均共享一个私有密钥,因此一种逐跳认证方式[12]被提出,在此方案中虽能保证通信链路上每一跳的安全,但只要链路上有节点被捕获,通信安全就无法得到保障。针对此方案的缺陷,Harald Vogt等人提出了一种虚拟多路径认证[13]的方案。该方案利用上一跳节点来指定下一跳节点,并通过比对消息认证码MAC来完成对数据源的验证。但在此方案中每一个节点在指定下下跳节点时,可能出现同一节点被多次指定为下一跳节点的情形,因此会出现重复转发或延迟的可能。

杨金翠等人提出了一种双向认证技术[14]。该方案通过比对设备号与随机数级联加密后的值,来实现后台与终端设备之间的双向认证。尽管该方案对于接入设备的身份增加了认证强度,但只是实现了端到端的认证。

通过对现有技术的研究,本文提出了一种基于路径的双向认证机制的方案。本方案中,每个节点与所有邻居节点两两之间共享一个随机数,传送数据时,利用下一跳节点来完成对上一跳节点的身份认证;同时在数据包中嵌入路径标识,以供回传确认包时完成双向认证。

2 系统模型结构

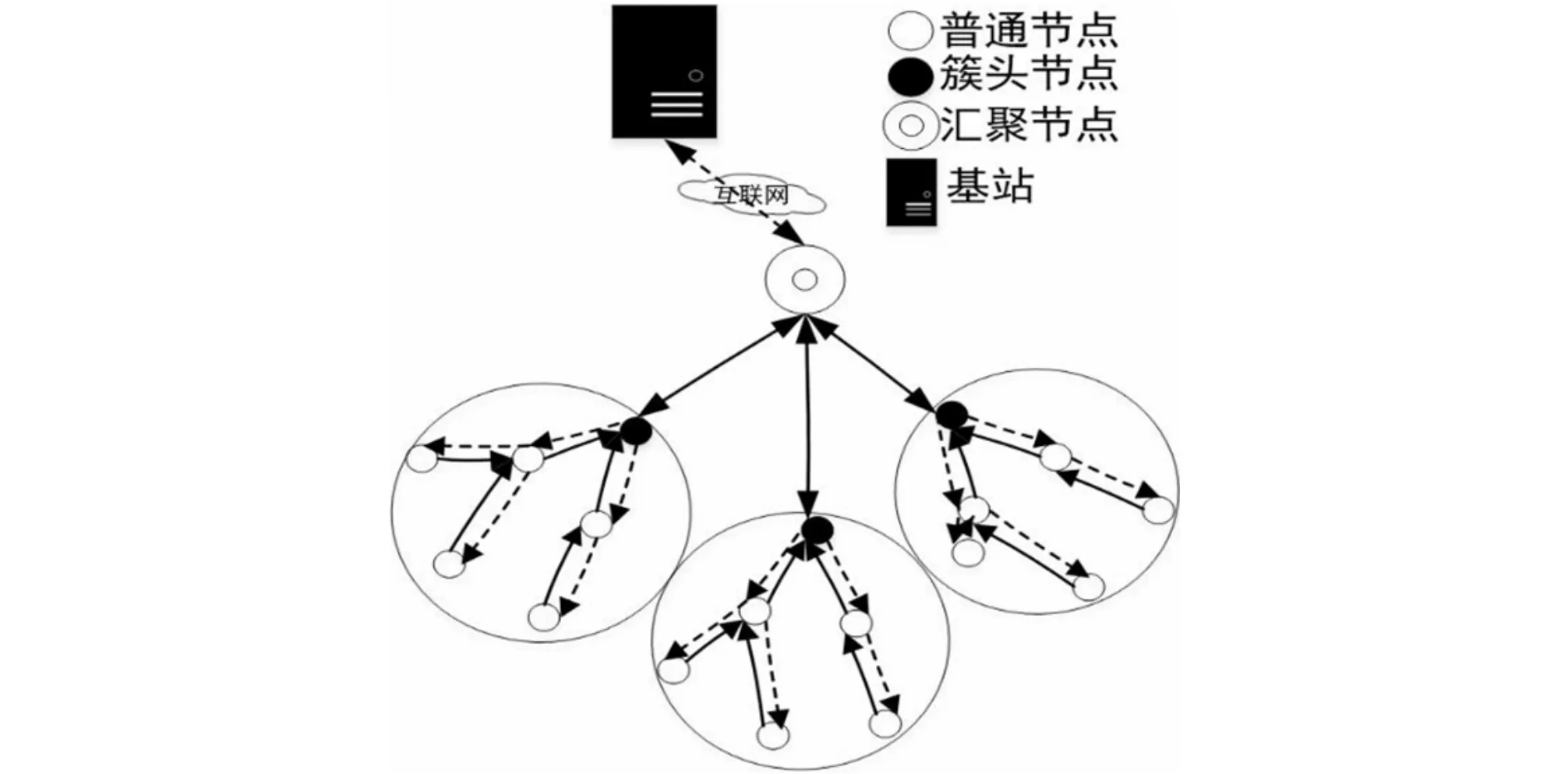

本方案中将节点分为基站、汇聚节点(Sink Node,SN)、簇头节点(Cluster Head,CH)和普通节点(node),如图1所示。在本方案中,各节点均可对数据进行验证以确保数据源的合法性;汇聚节点向上可确保所传送数据的正确性,向下可监测网络中数据的传送情况;基站则可监测整个网络中节点的工作情况,并在节点失效时重新进行部署和分配[15]。

图1 系统结构图

3 数据认证方案

本方案将根据无线传感器网络的特性,主要针对初始化、数据传送和数据确认3个阶段给出相应措施。具体方案如下:

(1)初始化阶段。节点在接入网后,首先由基站为其分配唯一的身份标识idi,此外基站还需生成一个与每个节点共享的随机数R,经过加密后通过广播的方式加载至每个节点中,用于消息的加密和验证。

当节点在获得身份标识后需搜寻通信范围内的相邻节点,并完成互相通信以此来确认合法身份和建立相关路由信息;在相邻节点互相通信时两节点需协商生成一个随机数r(idi,idj),用于数据传送阶段节点身份的认证;

(2)数据传送阶段。当分布在各监测区域内的节点捕获到事件发生,首先对事件T进行Hash函数加密(采用MD5加密算法):EN=Hash(T‖id1),并转发给所在簇的簇头节点;若簇头节点同时接收到多个相同事件的消息,则对该事件只进行一次处理转发。

当普通节点node1(id1)在捕捉到事件后,对事件进行加密处理并封装进数据包后,根据自身的路由表信息选择下一跳节点node2(id2),对id1、id2、R和r进行Hash级联加密:HEY=Hash(id1‖id2‖R‖r(id1,id2)),将KEY、id1、经过加密的事件以及路径标识Mark共同封装进数据包内后转发至T:MSG{id1|KEY|EN|Mark}。

1)身份验证。当node2接收到来自node1的数据包后,首先提取消息中的第一字段判断是否来自于邻居节点,若不是则丢弃数据包;否则对自身id2、id1、R和r(id1,id2)进行Hash加密得到KEY′,判断KEY是否等于KEY′,如验证相等,则由node2对KEY字段重新进行加密计算,并根据路由信息选择下一跳节点node3。假设路径上的某一节点nodei接收到数据包:MSG{idi-1|KEY|EN|Mark},节点随即判断以下两个条件:

(b)KEY′=Hash(idi-1‖idi‖R‖r(idi-1,idi)),KEY=KEY′。

若结果相等则认证成功,由此节点选择下一跳节点并转发数据包;

2)路径标识。节点在捕获到事件后,便对事件进行编码用作路径标识。基站根据不同WSN中节点所监测事件的特性,为每个类型事件赋予特定的编号,并根据事件被捕获簇的簇头节点idCH组成一个新的编号,并对该编号同样采用MD5加密算法进行封装编码,作为消息中的Mark字段。该字段将对数据包在簇外的转发情况进行标识,由簇头节点选择下一跳节点进行转发直至数据包到达SN,在此期间,路径上的每一个节点在完成认证后,将保存Mark字段,用于数据确认阶段的路径选择和身份认证;

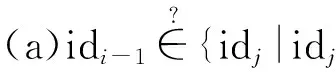

(3)数据确认阶段。基站在接收到数据包后,按照同样的方式对数据包进行认证处理;处理完成后,基站若需对该事件给出确认命令,则按照数据传送阶段的方式对数据包进行加密封装,并提取Mark字段为Mark′值作为数据确认阶段时路径选择的依据。在回传过程中每一跳节点均可向所有邻居节点发送该数据包,但只有缓存中存有Mark字段的节点才对该数据包进行转发,其余节点则不进行转发。

至此整个过程完成了从数据包转发认证到确认回传的所有步骤,并通过对路径的认证完成了双向认证的过程,如图2所示。

图2 路径标识原理图

4 实验分析

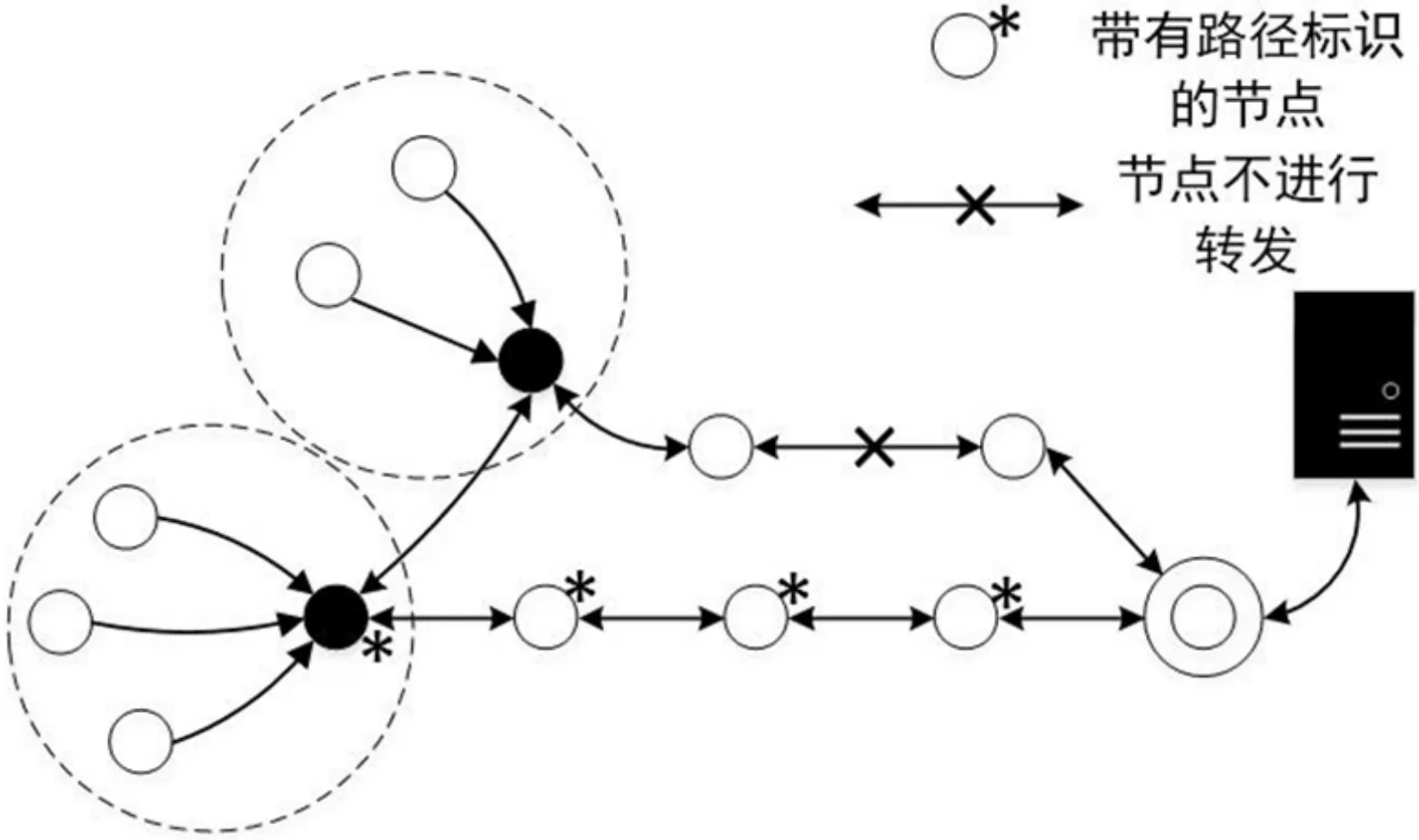

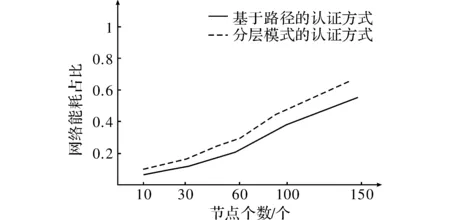

针对本文中的无线传感器网络环境,本章内容采用NS2网络仿真软件[16]来实现。通过模拟不同网络规模(即网络中节点数量的不同)来比较对于网络能量损耗的大小。利用脚本生成工具,在NS2下搭建完成该拓扑结构,如图3所示,形成相应的无线传感器网络。在此基础上,分别建立拥有30个、60个、100个及150个节点的网络进行模拟测试,并与分层认证模型进行比较,得到如图4所示结果。

图3 NS2下仿真无线传感器网络拓扑结构图

从图中可看出,当网络节点数量较少时,两种认证方式间的能耗相差较小,但当网络规模扩大时,相比较而言,本文中的认证方式在网络能耗上有一定程度的减少。

图4 实验结果比对图

由于方案中采用生成简单的随机数来完成对数据源的认证,节点id为16 bit,随机数为64 bit,在一次传送中节点需要完成一次加密对比和一次加密转发,无需额外地运算,实现方法简单,有效降低了网络的计算量,且一旦有节点被捕获,也可立刻通过简单的重新生成随机数来确保整个网络的安全,使得网络具有一定的抗捕获性。

5 结束语

本文提出了一种利用路径标识来实现对数据源双向认证的方案。方案在数据包中嵌入路径标识来对所经路径进行记录,同时利用随机数加密进行身份认证,并利用所记录路径完成对消息的双向认证,在保证了数据完整性的同时,使网络具有更低的能耗和较高的安全性。

[1] 孙其博,刘杰,黎羴,等.物联网:概念、架构与关键技术研究综述[J].北京邮电大学学报,2010,33(3):1-9.

[2] 王群.链路层安全隐患及防范技术[J].电子技术应用,2011,37(4):133-137.

[3] 钱志鸿,王义君.面向物联网的无线传感器网络综述[J].电子与信息学报,2013,35(1): 215-227.

[4] Hao W C,Adrian P.Security and privacy in sensor networks[J].Computer,2003,36(10): 103-105.

[5] 何道敬.无线网络安全的关键技术研究[D].杭州:浙江大学,2012.

[6] 曾迎之,苏金树,夏艳,等.无线传感器网络安全认证技术综述[J].计算机应用与软件,2009,26(3):55-58.

[7] 龚汝洪,周燕.双向认证机制的算法设计与应用[J].电脑知识与技术,2008(5):829-832.

[9] Perrig A,Ran C,Song D,et al.Efficient and secure source authentication for multicast[J]. Network & Distributed System Security Symposium Ndss,2001(2):35-46.

[10] Perrig A, Stankovic J, Wagner D.Security in wireless sensor networks[J].Communications of the ACM,2004,47(6):53-57.

[11] 马建庆.无线传感器网络安全的关键技术研究[D].上海:复旦大学,2007.

[12] 周贤伟,施德军,覃伯平.无线传感器网络认证机制的研究[J].计算机应用研究,2006,23(12):108-111.

[13] Vogt H. Integrity preservation for communication in sensor networks[M].Zurich:ETH,2004.

[14] 杨金翠.物联网环境下的控制安全关键技术研究[D].北京:北京邮电大学,2013.

[15] 张浩军.无线局域网认证安全基础架构研究与设计[D].郑州:解放军信息工程大学,2006.

[16] 杨少军,史浩山,刘利章.无线传感器网络分析与仿真[J].计算机工程,2006,32(22):116-118.

A Mutual Authentication Mechanism Based on the Path

SUN Yahui,LI Feng

(School of Computer Science and Communication Engineering, Jiangsu University, Zhenjiang 212013, China)

This paper proposes a scheme of mutual authentication by recording path to address the waste of resources in existing wireless sensor network security authentication mechanism and limited computing power sensor nodes. The scheme defines the path identifier and records the path by it. Besides, the scheme can complete the verification of the last hop node and legitimacy of data by each hop node. So the scheme not only ensures the legitimacy of the data source, but also realizes mutual authentication of data source at lower cost.

wireless sensor network; data security; legal path; mutual authentication

2016- 04- 07

孙亚慧(1990-),女,硕士研究生。研究方向:嵌入式软件及物联网技术。李峰(1968-),男,博士后。研究方向:嵌入式计算及视频图像处理。

10.16180/j.cnki.issn1007-7820.2017.02.046

TN926;TP393.08

A

1007-7820(2017)02-177-03