基于扩频技术的数字指纹编码系统

张学典,秦 敏

(上海理工大学 光电信息与计算机工程学院,上海 200093)

基于扩频技术的数字指纹编码系统

张学典,秦 敏

(上海理工大学 光电信息与计算机工程学院,上海 200093)

数字产品因其快速传播和易复制的特点,使得盗版现象频发。针对此问题,文中提出了一种基于位置标定和扩频处理的指纹编码嵌入算法。用于提高数字指纹编码的安全性和抗合谋的效果,从而维护数字产品版权所有者的利益。并通过Matlab仿真平台对算法进行了实验仿真,从数学的角度对其嵌入指纹前后的图像进行保真性量化分析,峰值信噪比PSNR达到了45.235,说明该算法具有良好的保真效果,再对合谋追踪进行测试,结果表明在被平均合谋后再30%压缩的情况下,该算法依旧能准确追踪到所有参与合谋的用户,证明了该算法有较好的合谋追踪效果。

版权保护;数字指纹;合谋攻击;保真

各种形式的多媒体作品在互联网上传播的同时,也面临着被他人转换成非法私有产品进行传播的危险。所以数字产品的知识产权迫切需要得到有效的保护,而侵权行为也需要得到有效的制止[1]。

1 数字指纹的基本概念和模型

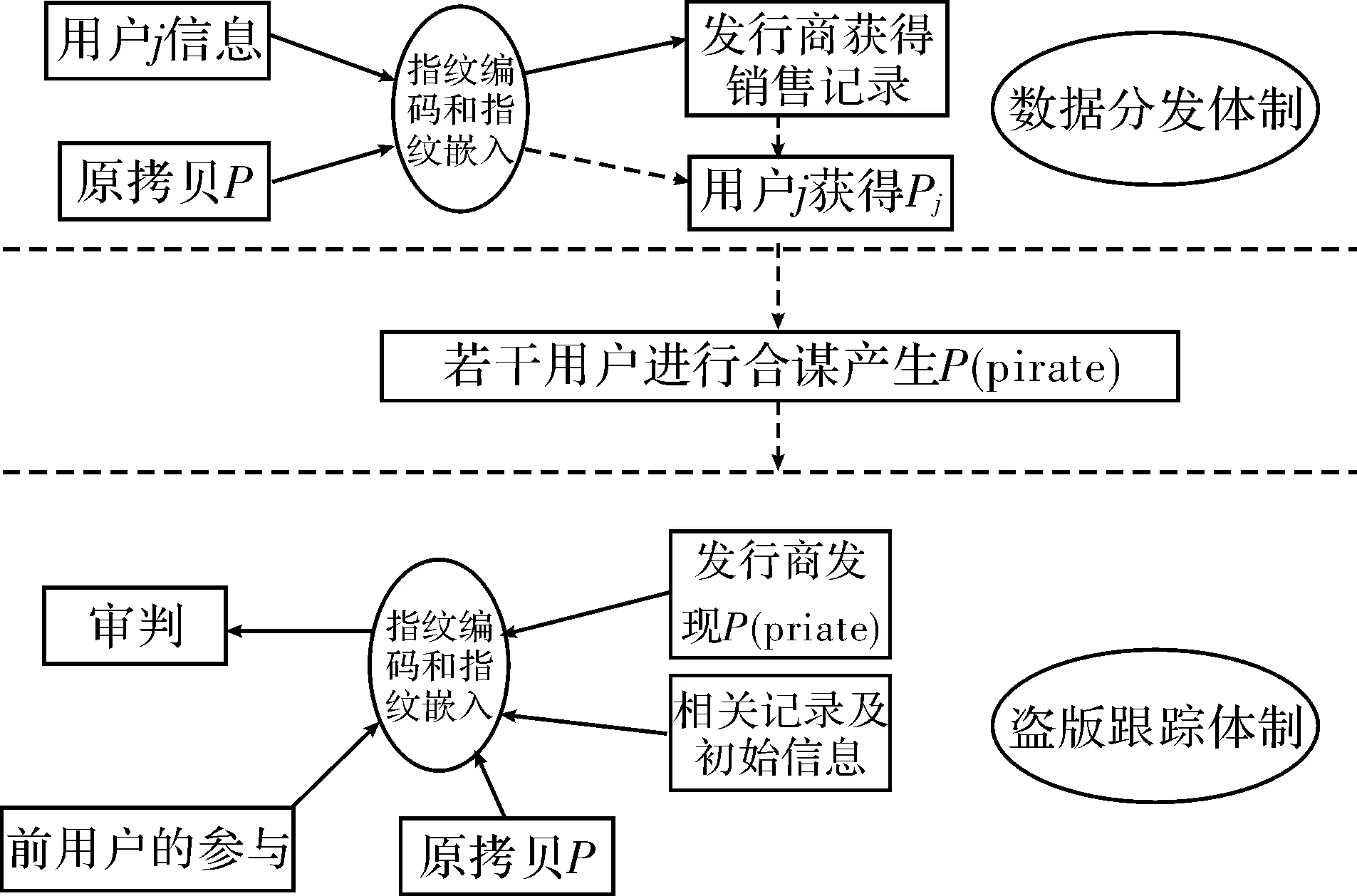

指纹是指一个事物客体所具有的一种特有的模式,其具有唯一性。因此,可将各个不同的客体区分开来。指纹的思想被应用到数字产品上,即产生了数字指纹[2],数字指纹指一段能用来唯一标识某个数字产品唯一使用者身份的信息,这个信息可以是一个字符串或向量。对应的版权侵犯行为的主要方式合谋是指多个使用者利用自身所拥有的合法产品进行数字产品比对和数字产品合成,从而形成一个新的但非法的数字产品的过程[3]。一个统一的数字指纹的基本模型如图1所示。

图1 数字指纹的基本模型

在该模型中可看出,数字产品发行商将原拷贝P和用户信息j进行指纹编码后,通过一定的嵌入技术,嵌入到原拷贝中得到Pj,并将Pj分配给用户j,发行商同时对该分配信息进行登记销售记录。这部分叫分配机制。盗版跟踪机制是数字产品发行商发现非法合谋的数字产品Ppirate后,根据相关的销售登记信息和原拷贝P,通过指纹提取解码和跟踪技术,追踪到参与合谋的一个或多个用户,并将该证据提交给相关的审判机构,进行审判[4]。

2 指纹编码嵌入算法

在数字指纹系统中,指纹的处理一般包括指纹位置标定、指纹扩频处理、指纹嵌入和指纹提取[5-6]。

2.1 指纹的位置标定

在指纹位置标定中,首先为每个合法的购买者分配一个编号进行用户个人身份的区分。为了更为真实的模拟现实情况下,合法购买者用户众多的问题,本方案为了尽可能增加系统用户人数,将采用二维位置标定的方法进行标定。即将多个用户分为一组,又有多个编码组,即类似一个学校有多个班,每个班又有多个学生的思想。将需要嵌入标定位置的序列分为两段,前段代表组用户段,后段代表组内用户段。用数学表示即为:设合法用户共有M个组,每个组又有N个用户,这样共可以产生 个合法用户。假设分配第i组的第j个用户一个二维坐标 ,则其嵌入的位置分别为前半段(组)的第i个位置和后半段(组内)第j个位置,其指纹分组示意图如图2所示。

图2 二维位置标定指纹分组示意图

可以看出,通过上述二维位置标定,在前半段和后半段的对应位置分别嵌入一个相同或不同的数值,便可明显标记出一个合法用户。

2.2 指纹的扩频处理

扩频系统主要由信号的调制,扩频调制,射频调制及对应的解调技术组成[7-8]。将其与数字指纹模型进行对比可发现,数字指纹系统和扩频系统具有高度的相似性。将信息类比成指纹,信号所传输的信道类比成数字指纹系统的载体,多个用户的信息在同一信道内进行传输类比成多个合法用户将自己获取的合法版本进行合谋,信号的扩频解码即类似数字指纹的提取过程[9]。通过上述类比可发现,若借用现代移动通信的扩频技术进行数字指纹的编码和提取过程,具有重要的理论和现实意义。

利用图像多小波分解后高频子带系数具有较好的近似高斯分布的特点,以及构造基于多小波的视觉掩蔽模型来达到指纹自适应嵌入的目的,提出了一种新颖的基于多小波变换的扩频CDMA数字指纹方案[10]。

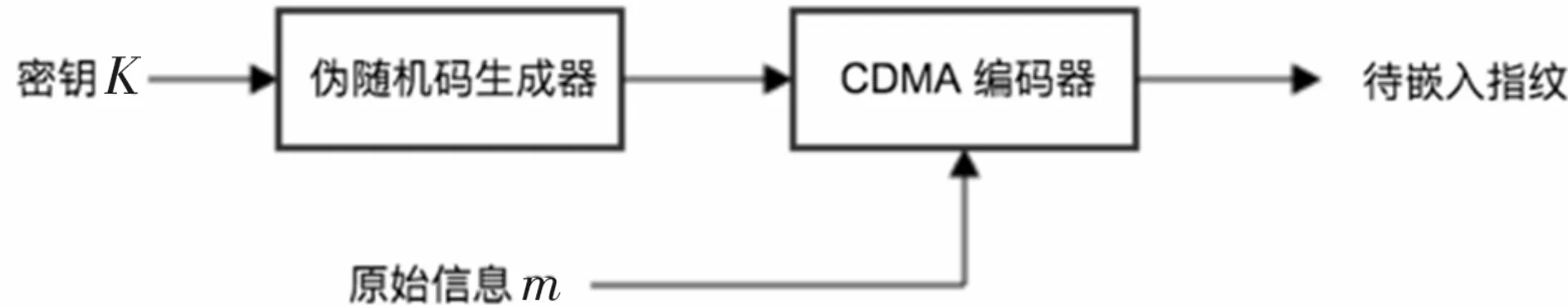

采用多个正交伪随机序列的线性组合,其系数为原始信息的各位,这种方式借用了码分多址通讯(CDMA)的思想,故称为CDMA指纹生成方式,原理如图3所示。设原始信息为双极性二值序列,长度为N,即

m={mi|mi∈{-1,1},0≤i≤N-1}

(1)

图3 CDMA 扩频指纹生成原理图

为使最终生成的指纹的长度为M=N·cr,首先需要产生N个相互正交的长度为M的伪随机序列Pi

Pi={Pik|Pik∈{-1,1},0≤k≤M-1}

(2)

则最终的扩频指纹序列为各伪随机序列的线性组合,可用矩阵乘法表示为

(3)

式中,w为M×l列向量,P为M×N矩阵,m为N×l列向量。该式相当于把长度为N的原始信息扩成长度为M=N·cr的伪随机序列,且每一位原始信息分布在扩频指纹的每一维分量中。值得注意的是,这里得到的扩频序列w的各元素不再是二值的,而是一定范围内的整数,且可正可负。

2.3 指纹的嵌入

在将指纹扩频处理后,指纹加性嵌入时,嵌入指纹信息直接叠加到宿主信号(图像经过小波变换后的小波系数)中。假设宿主信号是用向量X表示,嵌入用户指纹后的数据Yi=X+Si正分发给每个用户。在指纹检测前,由于压缩或者源于攻击者试图干扰指纹检测的攻击的影响,数据可能会产生加性失真。因此有两种阻碍检测的干扰源:宿主信号X和失真Z。将这两种干扰合并表示为d以简化符号。用户i的待检测数据Y,可用数学表示为:Yi=Si+d

嵌入数据被认为是在噪声环境下要检测到的信号[11]。对于普通的扩频嵌入,可通过下面简化的双极性模型的研究实现

(4)

式中,{S(i)}为已确定的扩频序列,该序列每个分量通常被乘以一个合适的强度因子α;α由人眼视觉系统模型的感知差异确定;b用于S(i)的双极性调制;d(i)为所有噪声;N为扩频长度。

指纹序列选择由{0,l}组成的二进制序列,用f(x)=2X-1映射到{-1,1}上,成为序列{b1,b2,…,bi},再用乘上强度因子的双极性伪随机码{s1,s2,…,sn},分别对应每个比特扩频,得到待嵌入序列。同时将原始图像经过Mallat小波塔式分解后,得到原始图像的Mallat的塔式分解图,此时选择分解图的高频子带系数(HL,LH,HH)来嵌入用户指纹信息。经过加密后将指纹信息叠加到宿主信号上,得到携有指纹信息的图像的小波系数,再对这些小波系数进行小波反变换(IDWT)得到指纹图像[12-13]。这样用不同指纹标记所得到的不同指纹图像就可以分发给不同的合法用户。

2.4 指纹的提取

指纹的提取过程即指纹的嵌入过程的逆过程,为了更好地还原出数字指纹,追踪到合谋用户,本算法将采用盲检测指纹提取策略,其无需要大量的存储资源,没有从大数据库中进行图像匹配的运算负荷,这对于由分布式校验引擎实现指纹检测有特别积极的意义。然而盲检测情形中的宿主信号对检测器而言是未知的,通常形成一个噪声源妨碍指纹的检测[14-15]。这里提到的噪声d(i)用独立分布的高斯信号N(0,σd2)模型表示。最优检测算法为关于检测统计量TN的(标准化)相关算法

(5)

在d独立分布和高斯假设下,TN满足高斯分布,单位方差均值为

(6)

若b取-1和1等概率,最优检测规则是看TN是否大于门限值0来判断是H0或H1。在这种情况下,错误概率为Q(E(TN)),Q(x)为高斯随机变量X~N(0,1)的概率P(X>x)。

3 算法仿真和实验结果

实验在Matlab平台进行实验仿真,选取大小为512×512RGB彩色图像Village的进行编码嵌入算法实验。

首先从数学的角度对其嵌入指纹前后的图像进行保真性量化分析,在进行量化分析时[16],一般利用图像嵌入指纹前后的像素值进行峰值信噪比(PSNR)计算

(7)

式中MSE是嵌入指纹前后的均方误差。

经过计算,其PSNR=45.235,这可定量得出该算法具有较高的峰值信噪比,保真性较高。

为进一步研究其抗合谋特性和抗压缩特性,在实验中,对嵌入的指纹进行了仿真的平均合谋攻击,再在此基础上,并次进行了压缩比为3∶1、4∶1的 JPEG 2000压缩比压缩。此后对这图像进行指纹提取和合谋追踪。

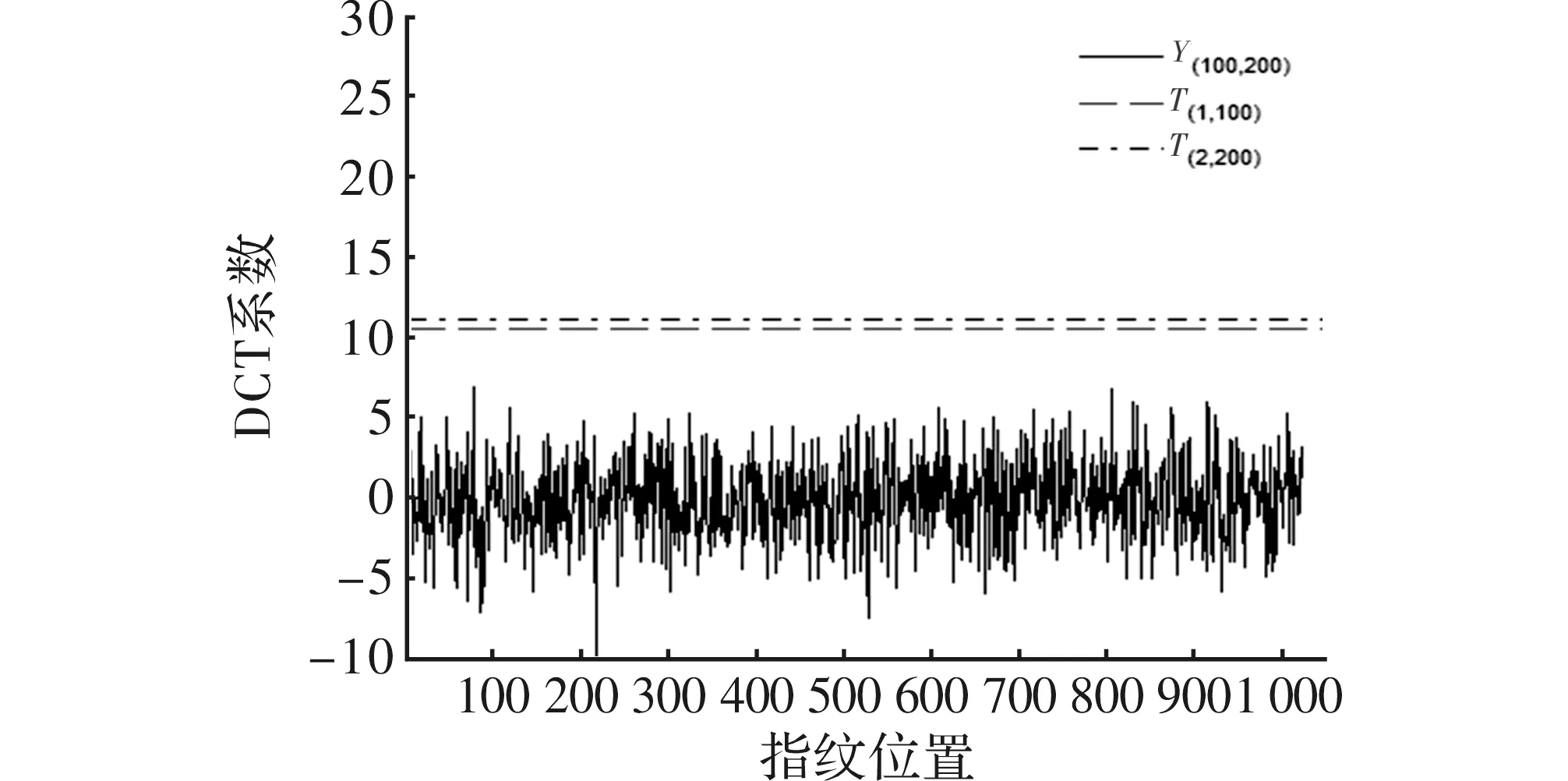

图4 参与合谋用户(150,450)追踪

图5 未参与合谋用户(100,200)追踪

图4和图5分别表示合谋用户(150,450)和未参与合谋用户(100,200)的指纹提取追踪情况。对比两个图可看出,参与合谋用户(150,450)在序列的位置450、962两处的数值分别明显超过了设定的阈值T(1,450)、T(2,450)。而未参与合谋的用户(100,200)则在对应的点100、712处的数值较小,明显未超过设定的阈值T(1,100)、T(2,200),准确追踪出了该合谋用户。

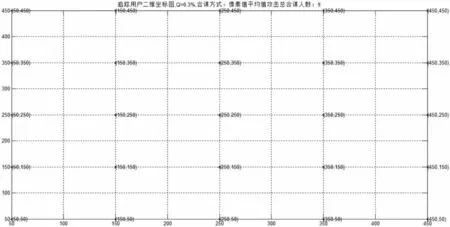

图6 20个用户参与合谋的追踪情况

图6为在100个系统用户,其中20个用户参与合谋时,进行平均攻击后,进行4∶1的压缩比压缩后,提取指纹进行追踪,被诬陷概率在10-5的概率下,追踪出的合谋用户。从图中可看出,该算法追踪出的合谋用户即为参与合谋的所有用户。因此,参与合谋的用户全部被追踪到,表明该算法在抗合谋和抗压缩方面的良好效果。

4 结束语

文中主要对数字指纹的编码算法进行了研究,介绍了数字指纹当前的背景以及数字指纹的基本模型。基于目前移动通信模型,与数字指纹模型进行了类比分析,提出了一种基于位置标定和扩频技术的数字指纹编码算法。最后,在实验室的条件下,通过Matlab仿真平台,对算法进行了实验仿真,进一步证明了文中提出的两种算法的可靠性和抗合谋的效果。

[1] 王丽娜,张焕国,叶登攀,等.信息隐藏技术与应用[J].武汉:武汉大学出版社,2012.

[2] 李敏.抗合谋数字指纹技术研究[D].合肥:合肥工业大学,2009.

[3] 李敏.抗合谋数字指纹嵌入提取技术研究: [D].武汉:武汉理工大学,2007.

[4] 吕述望,王彦,刘振华.数字指纹综述[J]. 中国科学院大学学报,2004,21(3):289-298.

[5] 张杰勇,刘守义.数字指纹技术的攻击方法概述[J].计算机与信息技术,2008(12):69-71.

[6] Dinitz J H,Stinson D R.Contem porary design theory:A colleetion of curvey[M]. New York : Wiley Press,1992.

[7] Lindner C C,Rodger C A.Design theory[M].London: Boea Raton,1997.

[8] 李栋,卢增详,路海明.数字指纹编码与嵌入假设[J].计算机科学,2007,34(11):224-228.

[9] 孙圣和,陆哲明,牛夏牧.数字水印技术及应用[M].北京:科学出版社,2004.

[10] 王威.抗合谋图像数字指纹技术的研究[D].长沙:湖南大学,2010.

[11] 岳殿武.分组编码学[M].西安:西安电子科技大学出版社,2007.

[12] Barg A,Blakley G R,Kabatiansky G A. Digital fingerprinting codes:problem statements, constructions,identification of tractors[J]. IEEE Transactions on Information Theory,2003,49(4):852 -865.

[13] Schaathum H G.The boneh shaw fingerprinting scheme is better than we thought[J]. IEEE Transactions on Information Foren Security,2006,1(2):248-255.

[14] Dittmann J,Behr A,Stabenau M,et al.Combining digital watermarks and collusion secure fingerprints for digital images[C].USA:Proceeding of SPIE,Electronic Imaging,1999.

[15] 曹长修,柏森.改进的图象小波域水印算法[J].贵州科学,2002,20(4):5-9.

[16] 王彦,吕述望,刘振华.一种基于秘密分享的非对称数字指纹体制[J].中国科学技术大学学报,2003,33(2):237-242.

A Digital Fingerprint Coding System Based on Spread Spectrum Technology

ZHANG Xuedian,QIN Min

(School of Optical-Electronic Information and Computer Engineering, University of Shanghai for Science and Technology, Shanghai 200093, China)

This paper puts forward a new algorithm based on position calibration and spread spectrum processing to prevent piracy of digital products with better digital fingerprint coding and anti collusion, so as to protect the interests of the copyright owners of digital products. A quantitative analysis of the images fidelity before and after the embedded fingerprint is performed by Matlab simulation, which shows a peak signal to noise ratio (PSNR) of 45.235, indicating a good fidelity effect. Following tests on the collusion tracking show that the algorithm is capable of accurate tracking of all the collusion of users after the average collusion at a 30% compression, demonstrating a good collusion tracking performance.

copyright protection; digital fingerprint; collusion attacks; fidelity

2016- 04- 09

秦敏(1992-),女,硕士研究生。研究方向:图像处理。

10.16180/j.cnki.issn1007-7820.2017.02.045

TP309

A

1007-7820(2017)02-173-04