网络攻击及其分类技术研究

刘龙龙,张建辉,杨 梦

(国家数字交换系统工程技术研究中心 第3研究部,河南 郑州 450000)

网络攻击及其分类技术研究

刘龙龙,张建辉,杨 梦

(国家数字交换系统工程技术研究中心 第3研究部,河南 郑州 450000)

针对网络安全问题,文中介绍计算机网络攻击的一般流程情报收集、目标扫描、实施攻击、维持访问、擦除痕迹,以及网络攻击方式包括口令入侵、木马攻击、Web应用程序攻击、拒绝服务攻击、安全漏洞攻击,并对常见的攻击方式进行了类别划分,并总结了网络攻击技术的发展趋势,为网络攻击技术研究提供文献依据。

网络安全;网络攻击技术;发展趋势;类别划分

1 网络攻击技术

计算机网络攻击(Computer Network Attack,CNA)是指任何试图窃取、修改、阻塞、降低或破坏存储在计算机系统或计算机网络中的信息,或者计算机系统与计算机网络本身的一切动作的集合[1-2]。主要通过收集攻击目标的信息,并加以分析和整理以发现目标的漏洞,然后制定有针对性的攻击策略入侵目标系统,达到信息窃取、监控或破坏的目的。

1.1 网络攻击的流程

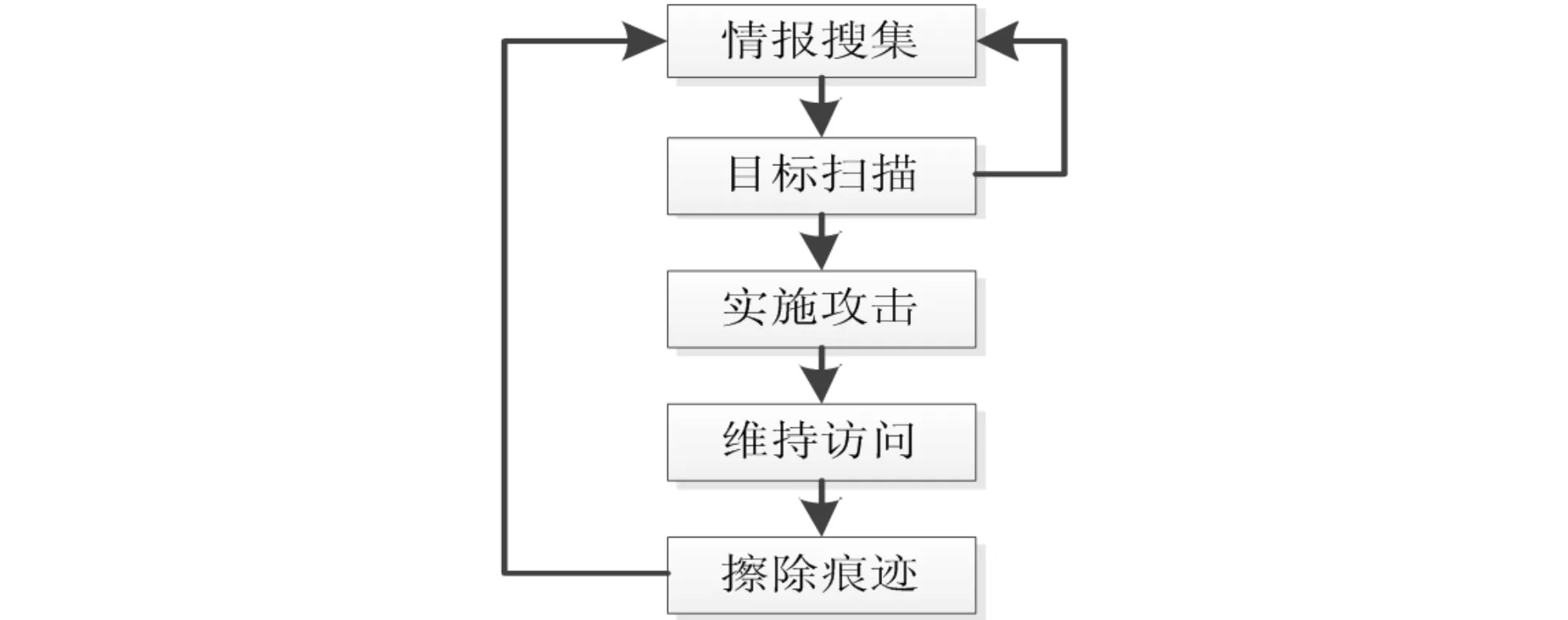

网络攻击是一个不断迭代的过程,随着对攻击目标信息的不断收集,攻击者对攻击目标的掌控和控制会不断加强。在网络攻击的一次迭代过程中,一般分为情报收集、目标扫描、实施攻击、维持访问、擦除痕迹5个阶段[2]。

图1 网络攻击流程图

1.1.1 情报收集

黑客在进行一次网络攻击前,会尽可能详细的收集有关目标的情报信息,多数时间这类信息可以从互联网网站,如Google或专注于信息共享和社交媒体的网站获得。互联网域名服务器也可以透漏有关目标的信息,有时甚至一封电子邮件就可以追踪到具体的组织结构。黑客使用的情报搜集手段主要包括Google Hacking、社会工程学、网络踩点、扫描侦测、被动监听等[4-7]。

1.1.2 目标扫描

黑客在对攻击目标的情报做充分分析和整理后就会进入扫描阶段。在该阶段黑客的主要目标是确定攻击目标的物理及逻辑信息系统的结构。确定连接到目标网络的计算机和其他设备的信息,并寻找可用的主机,确定节点的类型(台式机、笔记本、服务器、网络设备等)、操作系统、提供的可用的公开服务(Web应用程序、SMTP、FTP等),运气好的话黑客甚至能发现目标中存在的可利用的漏洞[8]。扫描是通过一系列的工具进行的,如扫描神器Nmap、Nessus和SATAN等。

1.1.3 实施攻击

经过前期的情报搜集和目标扫描后,攻击者探测连接到目标网络上的每台主机以寻找目标网络存在的安全漏洞。通过深入分析目标网络的网络协议、网络安全防护设备(防火墙、入侵检测系统、VPN等)以及连接到目标网络的主机操作系统[9],在此基础上分析目标网络的缺陷和安全隐患,然后制定相应的攻击策略,如端口扫描、口令猜测、缓冲区溢出攻击、拒绝服务攻击、IP地址欺骗以及会话劫持等。

1.1.4 维持访问

黑进一台计算机、网络设备或者一台Web服务器不是一个黑客的最终目的,黑客的最终目的是要维持访问被入侵的系统,以便能够持续的控制和监听目标网络。目前维持访问的技术主要有木马、后门程序以及Rootkit等[9-11]。

1.1.5 擦除痕迹

黑客完成一次攻击后,会小心的擦除实施攻击后产生的日志信息,以避免被网络管理员发现,同时建立隐藏文件和秘密通道以便后续的访问和实施攻击。

1.2 网络攻击常见方式

1.2.1 口令入侵

口令入侵是黑客最常见的攻击方式,所谓口令入侵是指破解用户口令或者屏蔽口令安全防护。口令是网络安全的第一道屏障,但是随着计算机技术的发展,针对口令的各种攻击技术层出不穷,口令已经很难保障用户的安全和隐私[12]。黑客破解口令时常采用一些自动化工具,这些工具所采用的技术是仿真对比,其利用与原始口令程序相同的方法,通过对比分析,用不同的加密口令去匹配原始口令。

网络上的服务器大多运行的是Unix或者类Unix操作系统,而Unix操作系统把用户的登录ID和口令存放在ETC/PASSWD文件中。黑客如果获取到服务器上的口令文件,就可以通过一些暴力破解的方式获取到用户口令,特别是一些弱口令比如123456、admin、以及用户生日类的口令,可在极短的时间内被破解[13]。

1.2.2 木马攻击

木马程序是指任何提供了隐藏的,用户不希望的功能的程序。木马常常隐藏在一个合法程序中,随着合法程序的下载使用而进入到网络系统中。一旦用户使用了隐藏有木马的程序,木马就会在后台启动运行。木马实际上是一个基于S/C架构的程序,被木马入侵的主机相当于一台服务器,会持续不断的向攻击者泄漏被入侵系统的私有信息,甚至于攻击者会利用木马程序控制整个被入侵系统[14]。木马程序隐蔽性很强,难以被发现,在它被发现之前可能已经存在几个星期甚至几个月了,在这期间攻击者很可能已经获取了整个系统的Root权限,这样攻击者可以随意的篡改系统设置,即使后来木马被发现,攻击者在系统中也已经留下了管理员注意不到的漏洞,给整个网络系统带来了新的安全威胁[15]。

1.2.3 Web应用程序攻击

随着国内计算机网络的普及和飞速发展,基于B/S架构的Web应用程序也得到了快速的发展,吸引了越来越多的程序设计人员参与其中。但是由于程序设计人员的水平和经验参差不齐,许多程序员在编写代码时没有考虑安全控制问题,没有对用户输入的合法性做出判断和验证,导致整个应用程序存在安全隐患[16]。攻击者可以通过状态操纵或者SQL代码注入的方式达到入侵的目的。

1.2.4 拒绝服务攻击

拒绝服务攻击(Denial of Service, DOS)就是向目标服务器发送大量要求回复的信息,消耗网络带宽和系统资源,导致服务器不能正常提供服务,甚至于瘫痪而停止服务。DOS的威力有限,所以就出现了DDOS(Distributed Denial of Service)分布式拒绝服务攻击[17],DDOS可以看成是大量的DOS集合,DDOS的攻击方式与DOS基本相同,但是DDOS是由攻击者控制大量傀儡机向目标同时发送访问请求,其威力可想而知,其缺点就是攻击者需要收集足够数量的傀儡机才能发动一次攻击。而另外一种反射式DDOS攻击则不需要大量傀儡机,它充分利用TCP协议3次握手机制的特点[18]。攻击者向一台高带宽的服务器发送TCP SYN数据包,在发包前攻击者将源地址修改为其要攻击的主机IP地址,这样服务器就会将SYN-ACK数据包回送给攻击目标,只要带宽足够,一台机器就可以发动一次大规模的攻击足以至瘫一个大型网站。

图2 DOS攻击过程图 3 DDOS攻击原理

1.2.5 安全漏洞攻击

网络上许多系统都存在这样那样的安全漏洞,有的是操作系统本身的原因,有的是应用软件造成的。其中缓冲区溢出是最常见的安全漏洞,统计表明网络安全漏洞中有超过30%的都是缓冲区溢出漏洞。攻击者通过发送精心编制的指令字符串,造成缓冲区溢出,使得计算机执行设计好的指令,进而攻击者可以获得整个网络的控制权限[19]。

协议漏洞是另一类经常被攻击者利用的漏洞,如攻击者利用POP3一定要在根目录下运行这一特性发动攻击,可获得超级用户权限。ICMP协议则常被攻击者用来发动拒绝服务攻击。

2 网络攻击常规分类

为了理解网络攻击以及方便解决与网络攻击相关的问题,人们尝试从多个角度研究了网络攻击的分类方法,以下是几种常见的分类方法。

2.1 根据攻击对信息资源的影响划分

根据攻击对信息资源的影响可将网络攻击分为主动攻击和被动攻击。主动攻击主要破坏传输数据的完整性和可用性,其采用的技术手段可分为中断、篡改、和伪造3种[20],攻击者可以查看和控制途径的数据包,进而可以篡改、扩展、删除以及重发数据包。被动攻击主要破坏传输数据的保密性,攻击者在不影响网络正常使用的情况下,监听和窃取重要的机密信息[21]。

2.2 根据攻击发起的位置划分

根据攻击发起的位置可将攻击分为远程攻击和本地攻击。远程攻击是指攻击者通过技术手段,从目标网络以外的地方向目标网络或者其内部的系统发动攻击,本地攻击是指在目标网络内部向本网络内的其他系统发动的网络攻击。

2.3 根据攻击的手段和要达到的目的划分

根据攻击者采用的技术手段以及要达到的目的可将网络攻击划分为以下几类:

(1)欺骗攻击。分为IP地址欺骗和虚假消息欺骗,IP地址欺骗通过冒充合法的网络主机以窃取敏感的信息,而虚假消息欺骗是通过设置一些虚假消息来实施欺骗攻击,主要包括:ARP缓存欺骗、DNS高速缓存污染、伪造电子邮件以及网络钓鱼攻击等[22];

(2)漏洞攻击。攻击者首先使用漏洞扫描器,扫描目标网络系统可能存在的漏洞,然后针对发现的漏洞实施相应的攻击,而且随着新的漏洞的不断发现,漏洞攻击的手段也在不断的发展更新,即使是安装了入侵检测系统,有时也难以检测出漏洞攻击,令人难以防范;

(3)控制攻击。控制类攻击试图获得对目标主机的控制权。常见的有口令攻击、木马攻击、缓冲区溢出攻击。口令截获和破译,目前仍然是最有效的口令攻击的手段。针对木马攻击技术,目前攻击者在着重研究新的隐藏技术和秘密信道技术[23]。缓冲区溢出是常用的控制类攻击技术,早期攻击者主要针对系统软件自身存在的缓冲区溢出漏洞而进行攻击,现在攻击者主要采用人为触发的缓冲区溢出进行攻击;

(4)阻塞攻击。阻塞类攻击是指攻击者试图强制占用信道资源、网络连接资源以及存储空间资源,使得服务器瘫痪而无法对外继续提供服务。DOS是典型的阻塞类攻击,常见的技术手段有:泪滴攻击、UDP/TCP泛洪攻击、LAND攻击、电子邮件炸弹等多种方式[24]。然而随着网络技术的发展网络带宽资源变得越来越富足,常规的DOS攻击已经不能起效,因此又演变出了DDOS即分布式的DOS攻击技术;

(5)病毒攻击。计算机病毒已经从单机病毒发展到了网络病毒,从早期针对DOS的病毒发展到了目前针对Win XP、Win7平台甚至更高Windows版本的计算机病毒,而且针对Unix/Linux平台的计算机病毒也已经出现。

随着计算机网络技术的发展,网络攻击技术也在不断的更新,上述网络攻击技术已经呈现出了融合发展的趋势,特别是将木马技术、缓冲区溢出技术、拒绝服务攻击技术结合到一起的攻击技术使得网络安全防范变得越来越困难[25]。

3 网络攻击发展趋势

随着计算机网络技术的发展以及网络设备的更新换代,网络攻击技术越来越多样化,攻击手段也越来越高明和隐蔽,攻击造成的破坏性也越来越大,目前来看网络攻击技术呈现出如下的发展趋势:

(1)网络攻击的智能化及自动化程度在不断提高。计算机网络技术的发展也使得网络攻击技术越来越智能化,网络攻击工具的自动化程度也在不断提高。攻击工具的开发者采用了目前比较先进的技术,使得攻击工具攻击时的行为特征更加难以被侦测,一些高级的攻击工具甚至具有了反侦测的特征。攻击工具自动化程度的不断增强,使得网络攻击不同阶段的效果及影响都发生了变化[26];

(2)安全漏洞被利用的速度越来越迅速。信息技术的发展使得更多的人投入到网络安全研究的工作中,越来越多的漏洞被发现,每年提交到各种漏洞平台的安全漏洞在不断增加。由于攻击技术的自动化智能化程度的不断提高,黑客往往能够在管理员修补这些漏洞之前对这些漏洞加以利用,而且即使软件厂商修补了漏洞,个人用户也往往不能及时打补丁,这为黑客争取了更多的可利用时机;

(3)攻击门槛越来越低。以前网络攻击者都有深厚的计算机技术功底,需要掌握汇编语言、网络协议原理、甚至微机原理与接口技术,实施攻击时使用的工具都是自己编制的,针对性目的性很强。但是随着技术的不断发展,攻击工具的智能化自动化程度不断提高,容易使人用自动化的攻击工具实施远程扫描甚至攻击。

4 结束语

网络安全的问题依然严峻,受利益的驱使网络攻击技术在不断的发展,但这也会促使安全防御技术快速的发展,安全软件厂商会不断的推出满足用户需求与时俱进的产品。因此,对网络攻击技术的研究也会促使安全防护技术快速的发展。

[1] 杨文涛.网络攻击技术研究[D].成都:四川大学,2004.

[2] 张义荣,赵志涛,鲜明,等.计算机网络扫描技术研究[J].计算机工程,2004,40(2):173-176.

[3] 王启.计算机网络安全技术分析及防范策略研究[J].科技广场,2011(7):111-114.

[4] 王威,刘百华,孟凡清.计算机网络安全与防范方式[J].电子科技,2012,25(4):122-123,126.

[5] 张友纯.计算机网络安全[M].武汉:华中科技大学出版社,2012.

[6] 胡建伟,汤建龙,杨绍全. 网络对抗原理[J].西安:西安电子科技大学出版社,2011.

[7] 王清. 0day安全:软件漏洞分析技术[M]. 2版. 电子工业出版社,2011.

[8] 罗艳梅. 浅谈黑客攻击与防范技术[J]. 网络安全技术与应用,2009(2):31-33.

[9] 刘欣然. 网络攻击分类技术综述[J]通信学报,2004(7):30-36.

[10] Richard Stevens W.TCP/IP 详解(卷 1:协议)[M].北京:机械工业出版社,2000.

[11] 许太安.木马攻击原理及防御技术[J].网络安全技术与应用,2014(3):97-98.

[12] 刘帅.SQL注入攻击及其防范检测技术的研究[J].电脑知识与技术,2009,5(28):7870-7872,7898.

[13] 卿斯汉.安全协议[M].北京:清华大学出版社,2005.

[14] 刘翠.渗透测试技术的应用分析[J].产业与科技论坛,2014(11):65-66.

[15] 诸葛建伟,陈力被,孙松柏,等.Metasploit渗透测试魔鬼训练营[M].北京:机械工业出版社,2013.

[16] 刘修峰,范志刚.网络攻击与网络安全分析[J].网络安全技术与应用,2006(12):46-48.

[17] 吕金刚,王永杰,鲜明.计算机网络信息安全技术与分析[J].中国新通信,2006(15):21-25.

[18] 杨光.无线网络安全性的研究和探讨[J].机械管理开发,2011(3):208-209.

[19] 李雄伟,于明,周希元.信息网络对抗技术概论[J].无线电工程,2004,34(10):14-18.

[20] 彭沙沙,张红梅,卞东亮.计算机网络安全分析研究[J].现代电子技术,2012,35(4):109-112,116.

[21] 罗艳梅.浅谈黑客攻击与防范技术[J].网络安全技术与应用,2009(2):31-33.

[22] Michael E Whitman,Herbert J Mattord.信息安全原理[M].2版.徐焱,译.北京:清华大学出版社,2006.

[23] 戚文静,刘学.网络安全原理与应用[M].北京:中国水利水电出版社,2005.

[24] 高晓俊,刘何东.网络渗透测试技术研究[J].计算机安全,2007,24(4):285-288.

[25] 孔亮,李东,张涛.网络攻击图的自动生成[J].计算机应用与研究,2006(3):119-122.

[26] 陈波.SYN Flood攻击源代码分析[J].计算机工程与应用,2003(7):36-40.

勘 误

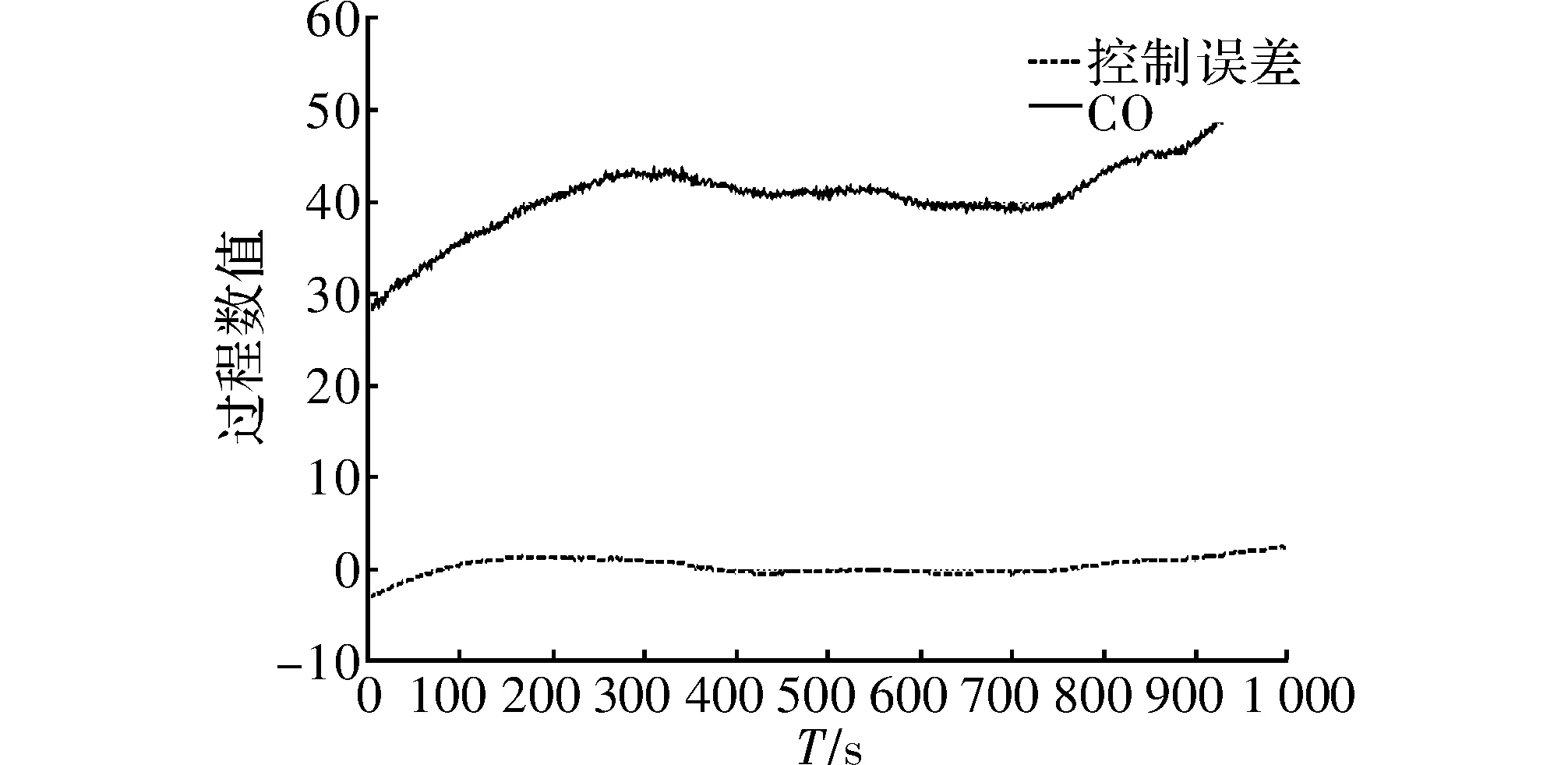

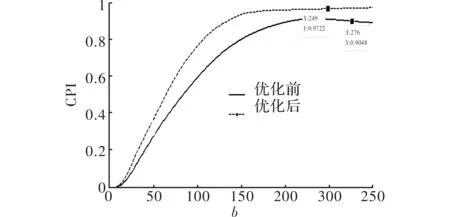

我刊2016年第29卷8期第135页图3和图4排版错误,正确的应为

Research on Network Attacks and Their Classification

LIU Longlong,ZHANG Jianhui,YANG Meng

(Third Research Department, National Digital Switching System Engineering Technology Research Center, Zhengzhou 450000, China)

This paper introduces the computer network attacks, the general process of information collection, scan the target, attacking, maintain access, erase traces, and the main network attacks including password invasion, Trojan attacks, web application attacks, denial of service attacks, vulnerabilities, and classification of common attack method. Finally the development trend of the technology of network attack is summarized.

network security; network attack technology; development trend; category classification

图3 优化后采集的回路数据

图4 扩展时域图

2016- 03- 28

国家自然科学基金创新群体资助项目(61521003)

刘龙龙(1989-),男,硕士研究生。研究方向:网络安全。张建辉(1977-),男,博士,副教授。研究方向:网络安全。

10.16180/j.cnki.issn1007-7820.2017.02.044

TP393.08

A

1007-7820(2017)02-169-04