无线传感器网络网络层的攻击与防御技术研究

王振华

(曲阜师范大学,山东 日照 276826)

无线传感器网络网络层的攻击与防御技术研究

王振华

(曲阜师范大学,山东 日照 276826)

无线传感器网络由于其自身网络特征,使得网络层路由协议极易受到各式各样的攻击。文章通过阐述无线传感器网络安全威胁、安全机制,分析无线传感器网络网络层的攻击,对无线传感器网络网络层防御技术策略展开探讨,旨在为促进无线传感器网络网络层有序运行提供一些思路。

无线传感器网络;网络层;攻击;防御

无线传感器网络是一项实现信息获取与处理模式结合的新型网络技术,有别于传统网络,其网络层有着无线通信方式弱点、面临众多物理安全问题、节点资源高度受限、数据汇集信息采集方式等特征,此类因素使得无线传感器网络网络层时常会受到各式各样的攻击[1]。由此可见,对无线传感器网络网络层的攻击与防御技术开展研究,有着十分重要的现实意义。

1 无线传感器网络安全威胁、安全机制

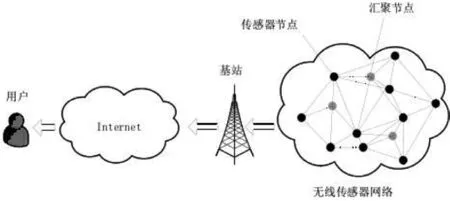

无线传感器网络是一项实现信息获取与处理模式结合的新型网络技术,凭借其硬件成本经济、节点能耗低以及分布式通信等特征,近年来在军事、工业、环境等领域得到广泛推广。无线传感器网络组成成分包括传感器节点、基站、汇聚节点等,体系结构如图1所示。

图1 无线传感器网络体系结构示意

1.1 无线传感器网络安全威胁

无线传感器网络作为一种大规模分布式自组织网络,其一般部署于工作人员难以企及且条件恶劣的复杂网络环境下,其中众多节点均仅被使用一次,能量一旦耗尽便会向网络增添新的节点。因为无线传感器网络部署策略有着多样性特征,再加上经部署产生的网络拓扑结构一般不可预知,节点所需完成的任务时常会出现转变,所以相较于传统网络,无线传感器网络更容易被不法攻击者所侵袭。对无线传感器网络安全威胁开展分析,主要包括下述几方面:

(1)外部攻击。外部攻击发起方多为有着不法身份或恶意攻击行为的网络外部设备,依据攻击可见性可划分成显性攻击、隐性攻击。其中,前一种显性攻击是攻击者朝网络中注入错误或者不良路由信息,致使网络中产生各式各样无效路由信息,进一步造成系统资源损耗。后一种隐性攻击则是攻击者经由非法监听网络中节点传送数据包的方式达成的攻击。由于无线传感器网络中节点相互间通信大都推行无线射频通信方式,因此攻击者可利用相关手段对节点相互间数据帧进行监听、截取,而此类攻击方式相对隐蔽[2]。

(2)内部攻击。内部攻击发起方多为网络内部被捕获节点或者被复制节点。因为这两类节点与常规传感器节点大致相同,所以它们发动的攻击往往难以被发现,并且只要进行攻击便会造成严重的破坏性,就好比,传送虚假消息、恶意更改被捕获节点中数据等。内部攻击的产生以节点被捕获或者被复制为主要原因,攻击者仅通过常规工具便可于短期内将传感器节点存储器中有价值信息读取出,并对对应程序代码进行恶意添加、修改。

(3)节点级攻击与微计算机级攻击。对于节点级攻击而言,攻击者借助一个或者多个与传感器节点能力对等的设备,对网络开展攻击。对于微计算机级攻击而言,攻击者则以一系列计算、存储能力十分强大的设备为基础,对网络开展攻击。

1.2 无线传感器网络安全机制

由于无线传感器网络面临各式各样种类攻击,且不同种类攻击有着不同特征、攻击方式影响,所以务必要制定科学针对的安全机制,以对各种攻击进行抵御。

(1)加解密技术。加解密技术常应用于保护信息安全。加密算法包括对称加密、非对称加密,较为常见的对称加密技术有DES,RC5,IDEA等,非对称加密算法有ECC,RSA等。通过实施加解密技术一方面可防范链路层遭受注入、窃听等攻击,一方面可规避攻击者经由更改网络层路由信息进入网络。不过,因为传感器节点面临一系列资源制约,所以较为轻量级的对称加密算法被界定为是较为适宜无线传感器网络的加密算法。

(2)安全路由协议。安全路由协议一方面要确保对应传送信息可经由多跳到达目的节点,一方面要防御信息不受到攻击者的更改、丢弃等攻击,从而确保对应收集数据的全面性、实时性、准确性等需求。无线传感器网络作为一个大规模网络,各节点不仅是信息的接收方、传送方,还有着路由器的功能,所以多条路由方式可为攻击者创造极大的攻击便利。攻击者可经由捕获物理节点,并对其内存中数据、程序开展分析,进而对整个网络的协议层次实施攻击,且可制造出各式各样的恶意节点,好比Sinkhole攻击、Wormhole攻击、Sybil女巫攻击等均属于此类攻击。所以,在对安全路由协议进行研究设计过程中,务必要对一系列攻击特征进行考虑,从而确保协议运行期间数据的可靠性、有效性。

(3)入侵检测,入侵检测指的是网络对攻击者不法行为的觉察。结合攻击者的实际情况,可将网络攻击划分成外部攻击、内部攻击。其中,对于外部攻击而言,入侵检测通常经由签名认证方式开展识别;对于内部攻击而言,因为合法节点经被攻击者捕获转变成攻击者控制的恶意节点,且还具备全面合法节点对应存储的信息,所以入侵策略不可单凭签名认证对其开展识别,此时应将消息认证与身份认证进行结合,以用于联合检测。

2 无线传感器网络网络层的攻击

2.1 Sinkhole攻击

攻击节点意图吸引一系列邻居节点将自身用以下一跳,谎称自身具备充足的能力,可实现数据可靠、高效的转发,而一旦攻击节点接收到数据包后,便会实施部分转发或更改数据包内容后转发的手段来对网络层展开攻击。攻击者主要目的是对网络中一系列数据包进行吸引,并经其控制的节点开展传送,构筑起一个紧紧围绕攻击节点的黑洞。对于Sinkhole攻击而言,攻击者往往会选取具备强劲功能的处理器对受控节点予以替代,使其路由质量、传输功率、通信能力等得以显著提升,很大程度上提升了通过其路由转至基站的可能性,达成引来大量邻居节点选择通过它的路由的目的。

2.2 Wormhole攻击

Wormhole攻击较为普遍的攻击方式为:两个间隔一定距离的恶意节点之间串通起来,合谋开展攻击。一般来说,在基站局部存在恶意节点,在距离基站较远位置存在另一个恶意节点,离基站相对远的节点假称自身可与基站局部节点构建高带宽、低延迟链路,进一步引来邻近节点将它们数据包发往此处[3]。此类情形下,距离基站较远的恶意节点本质上即为一个Sinkhole节点。Wormhole攻击一般与其他攻击方式联合开展使用,包括Sybil、选择转发等。

2.3 Sybil女巫攻击

Sybil攻击这一概念由Brian Zill于新世纪初首次提出,而它的具体定义则源自Douceur,其指出P2P网络中产生的经由伪造对等节点身份的相关攻击就是Sybil攻击,该种攻击方式可对P2P网络信誉系统造成极大损坏。Sybil攻击作用机制为:处在相关位置的某一恶意节点经不断宣传自身“多重”身份,使其于邻近节点面前表现出各式各样的身份,所以极易转变成邻近节点的路由节点,进一步吸引数据传送至这一恶意节点[4]。Sybil攻击可对以位置信息为基础的路由算法造成极大的威胁。2.4 HELLO洪泛攻击

传感器网络中很大一部分协议需要节点由节点经广播HELLO数据包来找出其附近节点,倘若节点接收到这一数据包,则其便会认为自身在发送方发送范围以内,也就是相互处于同一簇内。如果攻击者依托高功率无线设备广播路由或者其他相关信息,其便可促进网络中一些或是所有节点收到此信息,进而认为攻击者即为其邻近节点。如此一来,攻击者便能够与在其传送范围中的节点构建安全连接,网络中攻击节点覆盖区域中各节点为了与基站开展通信,均希望对这一路由进行使用,然而受一些节点离攻击者存在一定距离影响,并且其传输能力不足,传输的消息难以到达攻击者,致使数据包丢失,网络无法顺利运行。

2.5 Select forwarding选择性转发攻击

选择性转发攻击是一种具备普适性的网络层路由协议攻击方式,其存在十分高的隐蔽性,检测难度大。选择性转发攻击开展期间,恶意节点于源节点传送路由请求时,经采取仿冒相关信息的手段来抢占路由加入网络。而一旦恶意节点加入网络,并转入至常规数据传输上,其便会结合既定选择转发规则,对收到的数据包开展选择性转发,以达成攻击目的。

3 无线传感器网络网络层防御技术策略

无线传感器网络是一项实现信息获取与处理模式结合的新型网络技术,凭借其硬件成本经济、节点能耗低以及分布式通信等特征,近年来在诸多领域得到广泛推广。全面无线传感器网络在时代发展新形势下,要与时俱进,大力进行改革创新,引入先进科技、成功发展经验逐步强化对无线传感器网络网络层攻击的防御,如何进一步促进无线传感器网络网络层有序运行可以从以下相关策略着手。

3.1 对Sinkhole攻击的防御

针对Sinkhole攻击,可依托信任管理机制开展防御,对于信任管理机制而言,其设计思想为:对节点历史行为信息予以收集记录,依据信誉计算方法对节点开展信誉判定,再对节点信誉信息判定结果与预先设定信任阀值展开对比,结合对比结果对节点实施针对措施。以下对几类较为常见的信任管理机制进行阐述:

(1)CORE机制,CORE机制作为一种分布式对称的信誉模型,其依托直接信誉、间接信誉来对节点信誉信息开展更新。对于CORE机制而言,节点信誉信息涵盖了直接信誉、间接信誉以及功能性信誉。于这一机制中,节点信誉值会伴随时间发展而逐步转变,因此要加大节点相互间协作力度,如此方可确保节点保持在一定信誉值,以免被信任阀值隔离出网络。

(2)DRBTS机制,DRBTS机制是首个将信誉概念引入节点定位中对恶意簇头界定展开排除的,其属于一个把信任系统应用至无线传感器网络安全定位的鲜活例子。这一机制依托直接信誉、间接信誉对节点信誉信息进行维护,机制中包括两方面种类的节点,即普通传感器节点、簇头节点,相较于普通传感器节点,簇头节点更为多元丰富,适用于信任等级信息、广播位置信息等[5]。

(3)此外,还有相关研究人员提出了以信任等级为前提的证书撤销机制,这一机制基于贝叶斯算法原理,经由各节点相互间开展合作来构建信任等级,倘若各节点相互历史信息无法构建信任,要想构建信任则要得到第三方的推荐。

3.2 对Wormhole攻击的防御

对Wormhole攻击开展检测的最佳手段是:通过对路由选择协议进行科学合理设计,尽可能防止路由选择竞争条件,促使虫洞“隧道”的形成不具备实质性意义。相关研究人员针对无线传感器网络中Wormhole攻击,制定出一项对其进行检测、阻止的方案,此方案依托地理或者临时约束前提对数据包最大传送数据进行限制,并提出了一项新型高效协议TIK,依托该项协议可对收到的数据包开展实时认证。此外,还有研究人员制定出一种借助有GPS节点、非GPS节点相互协作的途径来防御Wormhole攻击的手段,并这一手段予以了验证。还有研究人员制定出选取定向天线对Wormhole攻击进行防御的方案,此类方案要求设计出一项节点共享方向性信息的合作协议,从而防御Wormhole节点对局部节点进行假冒。

3.3 对Sybil攻击进行抵御

最初的随机密钥预分布模型由Eschenauer等人首次提出,主要是为了确保每一节点相互间构建安全通道,同时最大限度降低模型对节点资源的要求。随机密钥预分布作用机理在于:构建一个相对大的密钥池,网络中不管是哪个正常节点均可获得密钥池中一定份额的密钥,倘若节点相互间具备一对一致密钥,则它们便能够构建安全通道[6]。

倘若将此部分预存储密钥信息与节点身份信息开展有效关联,出于攻击者不可对ID相对应密钥信息进行伪造,由此可防止攻击者对正常节点的伪造。此外,攻击者存在可能会对相关传感器节点进行捕获,然而因为密钥信息通常为随机分配,所以攻击者无法凭借其捕获密钥信息中对ID相对应密钥信息展开推到,值得注意的是,倘若捕获节点数目升高,攻击者获取ID相对应密钥信息概率同样会一定程度增大。选取随机密钥预分布对Sybil攻击进行抵御,优点在于无需额外消耗节点过多的资源,不足在于加大了节点存储空间。

3.4 对HELLO洪泛攻击的防御

要想对HELLO洪泛攻击进行防御,最简便的方法即为:节点在收到某一数据包时,第一步要对是否属于双向连接开展验证,以确认其超出通信范围与否。不过,倘若攻击者使用功能强大的接收装置、发射装置,则该项防御技术将无法收获多大的成效。此类攻击者可轻易为节点设计一个蠕虫洞,以为此部分节点相互连接是双向的,致使以上技术方法难以对HELLO洪泛攻击进行及时觉察或抵制。面对此类情形,应当采取的方法为:经由一个可信性的基站依托身份鉴别协议为各节点证实其的邻居。

3.5 对选择性转发的防御

选取多路径路由是对选择性转发开展防御的一种有效方法,多路径可一定程度强化数据传送可靠性,一方面,就算是恶意节点造成数据包被丢失,数据包依旧可自其他路径向目标节点传送;一方面,可经认证源路由来对某一数据包合法与否予以明确。

4 结语

总而言之,近年来,无线传感器网络在诸多领域得到广泛推广,安全问题越来越为人们所关注,网络层作为无线传感器网络中极为重要的一环,其安全性直接影响着整个网络。鉴于此,相关人员务必要努力研究、总结经验,清楚认识无线传感器网络安全威胁、安全机制,全面分析无线传感器网络网络层的攻击,开展好对Sinkhole攻击、Wormhole攻击、Sybil攻击等的防御,积极促进无线传感器网络安全性的有效提升。

[1]龙吟,吴银锋,王霄,等.无线传感器网络的网络层服务质量的评价方法研究[J].传感技术学报,2010(12):1766-1771.

[2]杜可君,周兴社,李志刚.无线传感器网络中基于网络层的能源有效性研究[J].计算机应用研究,2006(6):74-75.

[3]WEI W,FENGYUAN X,CHIU C,et al.SybilDefender:a defense mechanism for Sybil attacks in large social networks[J].IEEE Transactions on Parallel and Distributed Systems,2013(12):2492-2502.

[4]HU Y,PERRIG A,JOHNSON D B.Packet leashes: a defense against wormhole attacks in wireless networks[J]. International Conference on Computer,2003(2):1976-1986.

[5]SAHU N,SINGH T D,PATHAK N.A Hybrid Approach to Modifed AODV Protocol to Detect and Avoid Wormhole Effected Path over MANET[J].Chinese Physics B,2008(17):2655-2661.

[6]李洪兵,熊庆宇,石为人,等.无线传感器网络中网络层故障容错技术研究进展[J].计算机应用研究,2013(7):1921-1928.

Research on attack and defense technology of wireless sensor network layer

Wang Zhenhua

(Qufu Normal University, Rizhao 276826, China)

Due to its own network characteristics,wireless sensor networks (WSNs) make network layer routing protocols vulnerable to a wide range of attacks. This paper discusses the network layer defense technology of wireless sensor networks, and discusses the network layer defense technology strategy of wireless sensor network by analyzing the security threats and security mechanisms of wireless sensor networks.The aim of this paper is to provide some advice for how to promote the orderly operation of wireless sensor network layer.

wireless sensor network; network layer; attack; defense

王振华(1996— ),男,山东临沂,本科;研究方向:网络通信。