一种半脆弱数字水印算法

樊 洁,李建军

(内蒙古科技大学 信息工程学院,内蒙古 包头 014010)

一种半脆弱数字水印算法

樊 洁,李建军

(内蒙古科技大学 信息工程学院,内蒙古 包头 014010)

随着移动设备的广泛使用,利用微信、QQ、邮箱等APP平台传播多媒体数据越来越便捷。为了保护多媒体数据的完整性,并对多媒体数据的完整性进行认证,数字水印技术应运而生。针对完整性认证和篡改定位,提出了一种半脆弱数字水印算法。通过将原始图像进行整数小波变换,以避免浮点数的舍入误差;将图像进行二级整数小波变换,利用矩阵范数量化方法,将水印嵌入到整数小波域的中、高频细节子带中;采用Logistic混沌序列对水印信息进行加密,以达到提高水印安全性的目的。再利用整数小波逆变换,得到含水印图像。通过涂改、剪切、压缩、加噪等常用攻击方法,实验结果表明,算法兼具鲁棒性、脆弱敏感性,能够准确定位篡改区域,是一种有效的半脆弱数字水印方案。

半脆弱数字水印;整数小波;矩阵范数量化;奇异值分解;混沌置乱

0 引 言

随着网络技术的发展,多媒体信息很容易被篡改,因此多媒体数据的完整性和真实性越来越受重视。基于此,需要对多媒体数据进行保护和认证,数字水印技术中的一个分类—认证水印技术可以很好地完成这项任务。

文献[1]把水印进行分块,将分块的水印信息嵌入到原图的空域中,并进行Hash函数置乱,然后进行异或运算得到含水印图像;文献[2]研究了半脆弱数字水印算法,将图像进行小波变换后嵌入水印信息;文献[3]对于抗JEPG压缩攻击设计了半脆弱水印;文献

[4]将原始图像进行奇异值分解,在图像的奇异值中嵌入水印信息。

半脆弱水印的特点是具有鲁棒性,同时具有脆弱敏感性。文中通过将原始图像进行整数小波变换,以避免浮点数的舍入误差;将图像进行二级整数小波变换,利用矩阵范数量化方法,将水印嵌入到整数小波域的中、高频细节子带中;采用Logistic混沌序列对水印信息进行加密,以达到提高水印安全性的目的。然后利用整数小波逆变换,得到含水印图像。通过涂改、剪切、压缩、加噪等常用攻击方法,实验结果表明,算法能够准确定位篡改区域。

1 相关理论

1.1 奇异值、矩阵范数

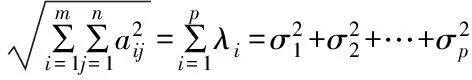

若矩阵A∈Rm×n非负,则

A=USVT

(1)

UTAV=S=diag(σ1,σ2,…,σp)

(2)

其中,p=min(m,n);σi为A的奇异值,满足σ1≥σ2≥…≥σp;U、V是奇异值向量。

定义:矩阵A的2-范数和F-范数定义如下[5]:

(3)

(4)

矩阵的2-范数是奇异值得最大值,矩阵的F-范数是所有奇异值的平方和。

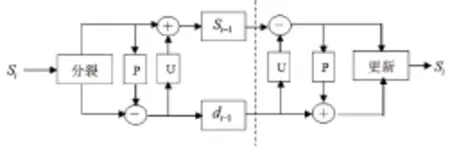

1.2 整数小波变换

传统小波变换的计算量较大,具有浮点数舍入误差[6]。整数小波变换(LWT)可以克服上述问题。LWT变换后系数是整数,计算速度较快[7]。整数小波变换在经典小波变换的基础上经过分裂、预测和更新得到整数小波变换过程[8],如图1所示。

图1 整数小波变换

2 一种半脆弱数字水印算法

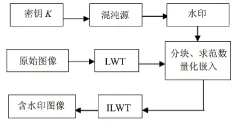

采用LWT以避免浮点数的舍入误差。由于图像的低频参数具有鲁棒性、高频系数具有脆弱性、中频系数介于二者之间,文中在原始图像整数小波域的中、高频细节子带中嵌入水印,以保证鲁棒性、脆弱敏感性。为使篡改定位精准,将各细节子带进行分块,计算各块矩阵的2-范数,在2-范数值中嵌入水印信息。采用Logistic混沌序列对水印加密,保证水印的安全性。

图2为水印嵌入过程。

图2 水印嵌入过程

第一步:利用Logistic混沌序列对水印进行加密。

Logistic混沌序列产生:

xk+1=μxk(1-xk)

(5)

其中,分支参数μ∈(3.569 945,4];xk∈(0,1)。

设定初值x0、分支参数μ,密钥为K(x0,μ),生成混沌序列X,加密水印W具体过程如下:

(1)将序列X重新进行升序排列,得到X'、索引序列l。

[X',l]=sort(X)

(6)

(2)将l按列排列变成二维矩阵L。

(3)根据矩阵L重排原始水印W,将水印W'置乱。

第二步:整数小波变换。

首先选用9/7正交小波基,将原始图像I进行二级整数小波变换,得到7个子带:HL2、LH2、HH2、HL1、LH1、HH1、LL1。

第三步:嵌入水印。

(2)修改矩阵2-范数。

(3)修改水印参数[10]。

(7)

其中,t为修正量,取值为:

(8)

则

(9)

第四步:进行2级整数小波逆变换得到含水印图像I'。

提取水印过程如下:

(1)对待检测图像进行LWT。

(2)提取水印。

(3)对水印进行解密。

通过Logistic混沌序列逆排序将提取出的置乱水印进行解密,得到水印W*,通过主观判断水印是否被篡改;此外,采用相关检测函数(SIM)、篡改评估函数(TAF)来判断水印的篡改程度。

(10)

(11)

3 实验仿真

文中采用Matlab平台,选用标准灰度图像Lena、Boat、Cameraman等进行实验[11-12]。以Lena(512×512)灰度图像为例,水印嵌入如图3所示。

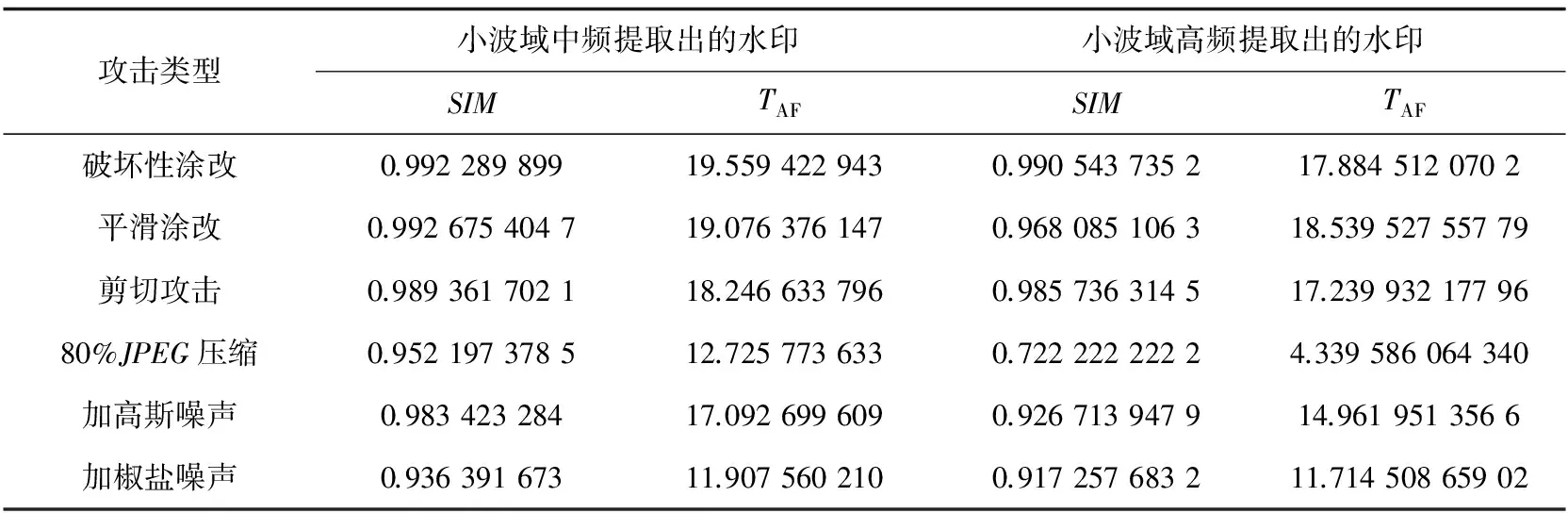

为了检测该算法的鲁棒性和脆弱性,对含水印图像进行涂改攻击、剪切攻击、JPEG压缩攻击以及加噪攻击等[8,13]。图4为受到攻击后提取的水印图像。

图3 水印嵌入

图4 受攻击后提取的水印图像

表1为半脆弱水印相关检测值和篡改可信度。

通过图4和表1可见,该算法可以对篡改区域进行定位,且可抵抗以上常用攻击。

表1 受到攻击后提取出水印的SIM值和TAF值

4 结束语

提出了一种半脆弱数字水印算法。对水印进行Logistic混沌置乱加密,保证了算法的安全性;为了避免浮点数舍入误差,采用整数小波变换,在小波域的不同层细节子带的奇异值中嵌入水印;采用在矩阵2-范数中嵌入水印,方法简单可行,计算量小;通过对各层频带分块嵌入水印,可以较精确定位图像篡改区域。

在Matlab平台进行了实验仿真,结果表明该算法对于常见攻击具有一定的鲁棒性,而且可以定位篡改区域,是一种有效的半脆弱数字水印算法。

[1]WongPW.Apublickeywatermarkforimageverificationandauthentication[C]//ProceedingsoftheIEEEinternationalconferenceonimageprocessing.Chicago,Illinois,USA:IEEE,1998:455-459.

[2]KundurD,HatzinakosD.Digitalwatermarkingfortelltaleta-mperproofingandauthentication[C]//ProceedingsoftheIEEEspecialissueonidentificationandprotectionofmultimediainformation.[s.l.]:IEEE,1999:1167-1180.

[3] 董 刚,张 良,张春田.一种半脆弱性数字图像水印算法[J].通信学报,2003,24(1):33-38.

[4] 陈 帆,和红杰,朱大勇.基于图像奇异值的脆弱水印方案[J].计算机应用,2006,26(1):93-95.

[5]ZhouB,ChenJ.AgeometricdistortionresilientimagewatermarkingalgorithmbasedonSVD[J].JournalofImageandGraphics,2004,9(4):506-512.

[6]BergmanC,DavidsonJ.UnitaryembeddingfordatahidingwiththeSVD[C]//ProceedingsofSPIEonsecuritysteganographyandwatermarkingofmultimedia.SanJose,CA:[s.n.],2005.

[7] 张宪海,杨永田.基于DFT-SVD域抗几何攻击图像水印算法[J].计算机工程,2006,32(18):120-121.

[8] 李旭东,张振跃.利用矩阵范数实现的公开水印技术[J].计算机辅助设计与图形学学报,2005,17(8):1857-1861.

[9] 张小华,孟红云,刘 芳,等.一类有效的脆弱型数字水印技术[J].电子学报,2004,32(1):114-117.

[10] 王丽君,刘宏斌,王克刚,等.多目的的图像水印方案[J].计算机工程与应用,2008,44(4):104-106.

[11] 刘九芬,黄达人,胡军全.数字水印中的双正交小波基[J].中山大学学报:自然科学版,2002,41(4):1-4.

[12] 肖 亮,韦志辉,吴慧中.一种利用人眼视觉掩盖的小波域数字水印[J].通信学报,2002,23(3):100-106.

[13] 徐 仲,张凯院,陆 全,等.矩阵论简明教程[M].第2版.北京:科学出版社,2005:27-30.

A Semi-fragile Digital Watermarking Algorithm

FAN Jie,LI Jian-jun

(School of Information Engineering,Inner Mongolia University of Science and Technology,Baotou 014010,China)

With the widespread use of mobile devices,WeChat,QQ,mail and other APP platform to spread multimedia data is more convenient.In order to protect and authenticate the integrity of the multimedia data,the digital watermarking technology is emerged.Aiming at its integrity authentication and tamper location,a semi-fragile digital watermarking algorithm is proposed.Integer wavelet transform is made for the original image to avoid rounding error of floating-point numbers,and that of second level is conducted for image to embed watermarks to intermediate and high frequency progeny details of integer wavelet domain with matrix norm quantization.In order to guarantee the security of watermark,the watermark information is encrypted by the Logistic chaotic sequence.Then the inverse integrated wavelet transform is applied to obtain the watermarking image.By altering,shearing,compression,noise adding and other common attack methods,the experiments show the algorithm has both robustness and sensitivity,and also exactly locates distorted parts,which is an effective semi-fragile digital watermarking method.

semi-fragile digital watermarking;integer wavelet;matrix norm quantization;SVD;chaotic scrambling

2015-12-02

2016-04-20

时间:2017-01-10

中央高校基本科研业务专项资金项目(GK201504017);包头市科学技术项目(2014S2001-2-1-15)

樊 洁(1991-),女,硕士,研究方向为计算机应用技术、信号处理等。

http://www.cnki.net/kcms/detail/61.1450.TP.20170110.0941.004.html

TP391

A

1673-629X(2017)02-0069-03

10.3969/j.issn.1673-629X.2017.02.016