网络空间安全威胁情报及应用研究*

徐 锐,陈剑锋,刘 方

(1.中国电子科技网络信息安全有限公司,四川 成都 610041;2.中国电子科技集团公司第三十研究所,四川 成都 610041;3.保密通信重点实验室,四川 成都 610041)

网络空间安全威胁情报及应用研究*

徐 锐1,陈剑锋2,3,刘 方2,3

(1.中国电子科技网络信息安全有限公司,四川 成都 610041;2.中国电子科技集团公司第三十研究所,四川 成都 610041;3.保密通信重点实验室,四川 成都 610041)

面对当前日益严峻的安全形势,安全专家们需要改变传统的安全防御思路,通过对网络安全威胁特征、方法、模式的追踪、分析,以主动方式实现对网络安全新威胁的及时识别与有效防护。在实现这一转变过程中,安全威胁情报的作用不容忽视。与实体空间的战争冲突类似,网络空间对抗也极度依赖安全威胁情报来开展。网络空间安全威胁情报是基于证据的知识,包括场景、机制、威胁指示和可操作建议等。围绕安全威胁情报的基本特征和面临的挑战,重点从网络防御的视角介绍安全威胁情报的作用和工作流程,设计安全威胁情报即服务(TIaaS)的体系架构图,作为支撑安全威胁情报应用研究的一个创新性的技术和工程框架,并探讨安全威胁情报的应用场景和研究热点。

网络威胁情报;网络空间安全;威胁指示;威胁情报即服务

0 引 言

孙子兵法中的“知己知彼,百战不殆”,体现了情报在军事斗争中的重要性。与之相应,在当前网络空间的攻防博弈中,网络空间安全威胁情报也占据着重要地位。近年来,随着网络空间安全局势的日益严峻,频发的网络攻击、网络犯罪和网络恐怖主义不断挑战着网络空间安全防御的应对能力。网络空间安全威胁情报作为一种新的应对措施,受到各国越来越多的关注和研究,如美国高度重视网络空间威胁情报的研究,在策略方面积极推动相关情报政策出台和标准制订,不断加大网络空间攻击属性和告警的研究;建立网络安全和通信整合中心(NCCIC),负责推动政府与企业之间网络威胁信息的共享,如2015年由国家情报总监领导,美国成立了 “网络威胁情报整合中心”(CTIIC),用于避免机构间壁垒造成的信息交互弊端,补齐处理安全事件时缺乏沟通的短板。CTIIC通过跨部门协作,共同对抗外来的网络威胁,捍卫公民安全和排除潜在隐患。同时,企业和组织在防范外部的攻击过程中越来越依赖充分、有效的网络安全威胁情报,以帮助其更好地应对安全威胁。于是,安全威胁情报市场应运而生、蓬勃发展。国内相继成立了几家安全威胁情报中心;学术界关于安全威胁情报的获取、处理、共享方面的研究也逐渐成为研究热点。

本文由五部分组成,第一节对文章的研究背景进行概括性描述,第二章阐述网络空间安全威胁情报的现状及面临的挑战,第三章从网络空间安全防御的视角概括安全威胁情报在防御中所起的作用和工作流程,第四章则展望网络空间安全威胁情报的应用和应重点关注的问题,第五章是全文的小结。

1 安全威胁情报现状与面临挑战

1.1 定义及基本特征

情报是指被传递的知识或事实,是知识的激活,是运用一定的媒体,越过空间和时间传递给特定用户,解决具体问题所需要的特定知识和信息[1]。根据Gartner的定义,安全威胁情报是针对已经存在或正在显露的威胁或危害资产行为,基于证据知识,包含情境、机制、影响和应对建议,用于帮助解决威胁或危害进行决策的知识[2]。

威胁的三要素包括意图、能力和机会,如果攻击者有意图有能力,但是攻击对象没有脆弱性或者说没有机会,那么攻击者并不构成威胁。因此,安全威胁情报应是在先了解自己的基础上去了解对手,即先知已后知彼[3]。

安全威胁情报涉及智能、情报和信息。从战略角度讲,安全威胁情报体现人、机器之间的对抗,利用人的智能、设备的功能,构建以数据为核心的防护体系。当前,安全威胁情报备受关注,因为安全威胁情报的出现将从传统被动式防御转移到主动式防御[4]。与传统情报应具备准确性、针对性和及时性等特征相比,安全威胁情报的基本特征主要有:

(1)时效性:安全威胁情报的时效性取决于攻击意图、攻击能力等,即与攻击者战略、技术和过程等信息相关。对于一般攻击者,安全威胁情报的时效周期可能只有数秒至数分钟;而对于APT攻击,情报即使在恶意代码注入后数周、数月后才得悉,也具有非常重要的价值。

(2)相关性:安全威胁情报应与使用者的网络与应用环境直接相关,安全威胁情报是关于场景、机制等要素的知识,这样情报使用者才可以基于这些信息对当前网络安全状态做出准确评估。

(3)准确性:安全威胁情报应是正确、完整、无歧义的,即在描述威胁情报时给出一个威胁指标的定量和定性描述及威胁指示(IOC),通常包括原子级、可计算类、行为类等[3]。

(4)可操作性:安全威胁情报要能够在描述性内容之外,为情报消费者给出针对威胁的消减或响应处置的启发性、权威性的建议。

1.2 安全威胁情报面临的挑战

第一,安全威胁情报的信息获取和共享缺乏必要的制度和法规保障。由于缺乏政策法规保护,使得安全网络情报的信息获取十分困难。同时,由于缺乏统一规范,使得跨部门间的情报共享效率低下,存在机构间情报共享的壁垒。

第二,缺乏有效的分析工具和手段。一方面,企业和组织安全体系架构日趋繁复,各种类型的安全数据越来越庞杂,性能和实时性的要求使得传统分析工具明显力不从心。另一方面,新型威胁的兴起使传统的分析方法存在诸多缺陷,急需发展基于大数据分析的威胁情报分析工具和手段。

第三,安全威胁情报应用存在泄密的风险。因为安全威胁情报在某种意义上反映了防御方的系统特征和目前具备的安全能力,所以攻击者依此可以推断出关于企业信息架构的更多知识;另一方面,攻击者在得知TTP已被全部或部分暴露后,将及时更换攻击模式,重新设计工具,这将使防御方陷入被动境地。

第四,安全威胁情报应用中存在合规性、隐私保护的问题。相同的安全威胁情报对于不同企业、组织的敏感性、意义和价值是不同的,因而无法使用统一尺度对情报的安全进行标准化,访问控制过程缺乏权威依据;情报中包含的个人信息、商业信息和竞争信息需要进行隐藏,以避免泄露。

2 安全威胁情报在网络空间安全防御体系中的作用

2.1 安全威胁情报的作用

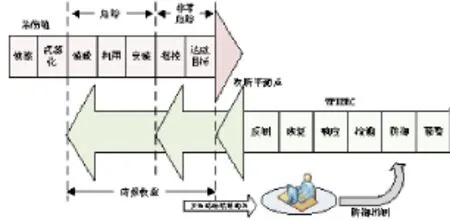

在网络攻防博弈过程中,攻击方根据攻击意图和能力,通过杀伤链7个步骤(侦察、武器化、装载、利用、安装、控制、达成目标)向攻击目标发起攻击,而防御方则依赖主动防御的思想采取WPDRRC(预警、防御、检测、响应、恢复、反制)模型的纵深动态防御机制[5]。在该博弈过程中,安全威胁情报与攻防双方的关系如图1所示。

图1 威胁情报与网络安全攻防博弈的关系

如图1所示,由于攻防双方信息的非对称性,使得传统的防御方大多处于被动局面,即攻击方在暗处而防御方的信息已先期被侦察、掌握。从杀伤链来看,越早发现攻击者的踪迹,就能使防御方越早控制攻击进程,使攻击陷入被动。这也正是安全威胁情报在化解攻击杀伤链过程中的价值所在。即安全专家以基于大数据的威胁情报分析为有力武器,通过跨部门、跨组织边界的威胁情报共享,使关于攻击者和攻击手段的各种信息逐步明朗起来,使防御方对正在和即将面临风险的不确定性逐渐消失,并针对安全威胁加固资产,进而成功阻断/瓦解攻击方的进攻。随着安全威胁情报不断优化,实现防御者从被动防御到主动防御的转变,从而重新获取网络空间防御的主动权。

2.2 安全威胁情报的流程

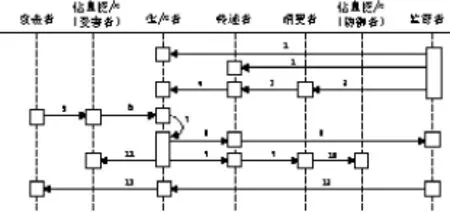

基于安全威胁情报应用系统包含生产者、传递者、消费者、监管者四类主体,这些主体通过系统边界提供的感知、控制功能与网络空间其他实体进行信息的交互,在监管者的组织下持续、高效运行。运行的流程图如图2所示。

图2 安全威胁情报应用系统的运行流程

(1)监管者对网络空间安全威胁情报的运行进行监督和管理,对生产者、传递者获取情报、提供情报服务的流程提出合规性要求。(2)监管者为消费者提供合法的情报提供商清单。(3)消费者通过情报传递者的服务门户查询、订阅服务。(4)传递者将消费者的情报需求提交至生产者。(5)攻击者对受害者信息资产发动攻击,获取经济或政治利益。(6)受害者将损害、破坏情况和能够采集到的攻击活动线索上报至情报生产者。(7)生产者对上报的信息进行理解、分析和提炼,形成具有操作和行动价值的威胁情报。(8)生产者将安全威胁情报发布至传递者服务门户。(9)传递者将安全威胁情报交付消费者。(10)消费者利用安全威胁情报中的有效信息开展防御工作。(11)生产者向信息资产受害者提供攻击情报及修复建议。(12)监管者要求生产者对攻击者进行溯源和追踪。(13)生产者试图取得攻击者的相关信息。

必须指出的是,该系统的一般流程并不在任何时候都是线性的、完整的循环周期。系统漏洞的暴露和攻击发起的随机性都会对流程的运行造成影响,导致某些步骤提前、滞后或往复运行。

3 安全威胁情报应用研究

3.1 安全威胁情报应用

网络安全是全局性问题,任何一个网络安全问题都不能靠单一的部门来解决。不同部门掌握不同的数据源,将各单位、各部门的资源整合在一起,有分析能力的部门进行数据的分析计算,就有可能形成更有价值的威胁情报信息,构建更有实用性的安全威胁情报库,进而为政府机构、安全厂商、企事业用户提供更好的支持[6]。

3.1.1 对现有安全基础产品设施的有益补充

企业在网络安全防御方面不断引入各种基础安全产品设施,如下一代防火墙、防病毒、入侵检测、漏洞扫描等产品,但这类产品在应对高级持续性威胁、新威胁等时显得力不从心。通过引入安全威胁情报产品,可以更有助于企业对高级对手、新型威胁进行识别、消减和响应处理。

3.1.2 具备自适应风险管理能力

美国NIST《关键基础设施网络安全框架》中提到,一个组织如何看待网络安全风险并对其进行管理,可以划分为四个递进的层次,即Partial(局部可评估)、Risk Informed(全局可评估)、Repeatable(可重复评估)、Adaptive(自适应)。企业面临的安全风险不仅与自身的信息设施架构、人员素质、设备投入相关,还与网络空间环境、所在行业、时间节点等因素关联。对于企业而言,安全分析及事件响应中的多种工作可以依赖安全威胁情报来更简单、高效地进行处理,通过持续地评估情报需要和情报效果,有目的、有选择性地结合外部的安全威胁情报进行精确的、适时的信息共享,在可承受的风险和付出的成本之间进行平衡。

3.1.3 支撑网络安全战略规划和应急响应

何以安全,须知已知彼,即对内外环境和潜在的威胁予以探知,才能决定后续的行为指向[7]。安全威胁情报试图通过提供关于攻击者TTP和防御者安全能力的充分信息,以可视化的方式呈现网络空间安全态势,并给出安全威胁的走向趋势,使安全管理者能够从宏观角度进行思考和决策。

3.2 安全威胁情报即服务(TIaaS)

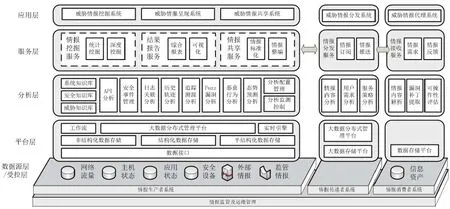

按照以网络为中心和安全功能服务化的思想,将安全威胁情报视为网络空间安全体系的有机组成部分,创新性地设计威胁情报即服务(TIaaS, Threat Intelligence as a Service)框架,纵向贯穿五个情报应用层次,横向包含情报生产者系统、情报传递者系统和情报消费者系统三个情报生态要素,从而为安全威胁情报生命周期的运转提供可靠支撑。

TIaaS可以替代现有SOC、SIEM系统间用于信息共享的业务逻辑,从全局集中点实现安全威胁情报的统一汇聚和融合处理。通过建立跨部门、区域、跨层次、跨网络的一体化TIaaS基础设施,为网络空间防御、安全治理和应急响应服务。

如图3所示,威胁情报即服务体系架构由数据源层/受控层、平台层等5个层次构成。

(1)数据源层/受控层:情报生产者从网络流量、主机和应用状态等数据源采集原始数据,情报消费者依据获得的情报配置相关安全设施和设备策略;

(2)平台层:实现面向数据源和数据接口,支持非结构化、结构化和半结构化数据存储的数据平台,提供分布式文件存储的并行处理,支持大数据的高可扩展存储,通过提供一致性用户存储访问接口,实现工作流配置和数据实时处理引擎;

(3)分析层:实现基于原始安全数据的多维情报生成、处理和解析,管理和维护系统知识库、安全知识库和威胁知识库;

图3 威胁情报即服务体系架构

(4)服务层:以松耦合方式提供应用系统所需的情报挖掘服务、结果报告服务、情报共享服务、分发服务和接收服务;

(5)应用层:用户通过人机界面可访问的应用系统,包括威胁情报挖掘系统、呈现系统、共享系统、分发系统和用户端代理系统。

情报生产者、传递者和消费者通过位于服务层的情报共享、分发及接收服务接口进行交互。情报在服务框架的每个层次以不同的粒度存在,在不同层次间转换时会成为更具体(南向接口,贴近实际的事件数据)或更抽象(北向接口,贴近宏观的安全态势)的形式,以便于对应功能模块的使用处理。

此外,TIaaS的服务框架还包括一个全局的情报监管及运维管理,即建立一整套情报规范、使用标准和管理制度,对系统的组织架构、交互方式、作用条件等进行限制和约束,通过政策、指导和监督来确保标准化和统一化的实现。

3.3 安全威胁情报的标准化及安全问题

3.3.1 标准化

标准化是安全威胁情报在多个生产者、传递者、消费者间交互和共享的必要前提。另外,使用标准化的方式定义情报格式,能够在最大程度上减少信息语义损失和歧义,同样也可以避免日后因为接口和规范不同而造成较大的改动和不必要的资源浪费。目前,在威胁情报标准化交换方面,存在以下较有影响力的框架、协议和标准[8]:

(1)IODEF(Information Operations,Description Exchange Format),信息操作、描述和交换格式。

(2)CIF(Collective Intelligence Framework),集体智慧框架。

(3)STIX(Structured Threat Information Expression),结构化威胁信息描述语言。

(4)O p e n I O C(O p e n I n d i c a t o r s o f Compromise),开放式威胁指示标准。

(5)Veris(Vocabulary for Event Recording and Incident Sharing),事件记录与共享词汇表

结构化威胁信息描述语言(STIX)是规范网络威胁信息的规范,主要适用于以下场景:1)威胁分析。实现威胁的判断、分析、调查和记录;2)威胁特征分类。以人工方式或自动化工具,将威胁特征进行分类。3)威胁及安全事件应急处理。用于安全事件的防范、侦测、处理、总结等,相较传统的安全事件处置过程更为详尽和规范。4)威胁情报分享。用标准化的框架进行描述与分享。目前,许多企业已经采用STIX进行威胁情报共享[9]。

STIX主要从以下8个方面的属性对威胁情报进行结构化的定义:

(1)可观测行为:我们能够观察到的行为。它们威胁情报中最基本的信息,比如网络堵塞、系统遭受到的破坏等现象,是日后事件处理的关键信息。

(2)威胁指标:表征这个威胁的特征指标。通过查看这些特征可以判定信息资产是否真的遭受了这个威胁的攻击。包括威胁处理的条件、可能的影响、有效时间、建议处置方法、检测或测试方法和指标来源等。

(3)安全事件:包含安全事件的描述,包括时间、位置、影响、相关威胁指标、攻击意图,影响评估,响应的前置条件、已采取的行动、事件的日志信息源等。

(4)手段、技术和过程:分手段、技术、过程三个维度分析威胁情报中的关键信息,包括恶意攻击的行为、采用了什么工具、受害目标、利用了什么弱点、影响及后果、杀伤链信息等。

(5)动机:攻击者为什么要发起这次攻击,包括攻击者特征、意图、所属组织、成功率等。

(6)被利用的目标:被攻击系统属性、以及被利用的系统漏洞等信息。

(7)行动指南:针对被利用的目标所采取的行动,以提升防护能力,降低安全事件造成的影响。

(8)攻击溯源:攻击发起方的具体信息。

3.3.2 安全及隐私保护

从信息安全角度而言,威胁情报的安全是指在情报的收集、处理、传递、分发、销毁等过程中保证资源客观性与权属的安全,防止情报被故意或偶尔因非法授权的操作而泄露、更改、破坏或控制。在安全威胁情报应用过程中,需要注意的安全及隐私问题包括:

(1)情报信息的安全等级应得到标识,约定其使用范围,避免情报被越权使用。

(2)情报信息在传输、存储中应加密以保护信息的机密性和完整性。

(3)情报信息在分发、传输时应确保使用者身份可信,且权限合法。

(4)情报中的URL、域名、IP、文件名等信息中,不能包含可能推断出被攻击者的信息。

(5)用于共享的报文不能包含登录凭证、财务、健康、任务信息及表单的提交数据等。

(6)文件样本中不能包括任何与事件响应人员无关的敏感信息。

(7)网络流量样本中不能暴露员工行为或企业中与分析响应无关的内容。

(8)恶意代码样本中不能包括用户业务或个人相关信息。

另外,情报的使用需要遵从相关的协议或法规,这在跨国、跨行业的安全威胁情报应用中十分重要。

4 结 语

安全威胁情报作为未来安全智能(Security Intelligence)的重要组成部分,是当前网络空间安全研究的热点。在当前安全形势具有尖锐性、严峻性和复杂性的背景下,开展网络空间威胁情报的研究,被业界普遍认为是应对当前网络空间新威胁的一种有效手段。其研究领域不仅包含安全威胁情报标准化、共享、安全等问题,还涵盖了大数据分析、人工智能、辅助决策等,是值得广大安全研究人员不断持续深入研究的领域。

[1] 百度百科.情报[EB/OL].(2013-12-01)[2016-05-17]. http://baike.baidu.com/link?url=ij6R13VhACgZrx-wrG KVfl9Z8k2LOjbvr62RQvupS0HId6bQX05tOcsGN0TR 53K8d9-8GOV3l1WoqnWiOndPKAdqCoBAP0-MO_ jQC6QX_zK. Baidu Encyclopedia.Information[EB/OL].(2013-12-01)[2016-05-17].http://baike.baidu.com/ link?url=ij6R13VhACgZrx-wrGKVfl9Z8k2LOjb vr62RQvupS0HId6bQX05tOcsGN0TR53K8d9-8GOV3l1WoqnWiOndPKAdqCoBAP0-MO_jQC6QX_zK.

[2] 军芳.乍暖还寒时分,网络安全威胁情报价值凸显,隐秘的网络安全威胁情报[J].信息安全与通信保密,2015(12):76-77. JUN Fang.Network Security Threat Intelligence Network Security Threat Intelligence to Highlight the Value of the Secret[J].Information Security and Communications Privacy,2015(12):76-77.

[3] 比特网.安全威胁情报有效使用的基础[EB/OL]. (2016-01-26)[2016-05-17].http://sec.chinabyte. com/180/13682680.shtml. Chinabyte.The Basis for the Effective Use of Security Threat Intelligence[EB/OL].(2016-01-26)[2016-05-17].http://sec.chinabyte.com/180/13682680.shtml.

[4] 王培.中国信息安全市场现状与未来展望[J].中国信息安全,2015(03):79-81. WANG Pei.Present Situation and Future Prospects of Information Security Market in China[J].China Information Security,2015(03):79-81.

[5] 周海刚,邱正伦,肖军模.网络主动防御安全模型机体系结构[J].解放军理工大学学报,2005,6(01):40-43. ZHOU Hai-gang,QIU Zheng-lun,XIAO Jun-mo. Network Active Defensive Security Model and Architecture[J].Journal of PLA University of Science and Technology,2005,6(01):40-43.

[6] 云晓春.威胁情报助力互联网响应[J].信息安全与通信保密,2015(10):21. YUN Xiao-chun.Threat Intelligence Helping the Internet response[J].Information Security and Communications Privacy,2015(10):21.

[7] 张家年,马费成.美国国家安全情报体系结构及运作的研究[J].情报理论与实践,2015(07):7-14. ZHANG Jia-nian,MA Fei-cheng.Research on the Structure and Operation of American National Security Intelligence System[J].Information Studies Theory and Application,2015(07):7-14.

[8] Sec-un网.安全威胁情报标准STIX介绍[EB/OL]. (2015-09-15)[2016-05-17].http://www.sec-un.org/ security-threat-intelligence-introduce-standard-stix.html. Sec-un.Introduction of Security Threat Intelligence Standard Stix[EB/OL].(2015-09-15)[2016-05-17]. http://www.sec-un.org/security-threat-intelligenceintroduce-standard-stix.html.

[9] 博客.STIX:一个网络空间威胁情报分享的标准[EB/OL].(2012-07-05)[2016-05-17].http://yepeng. blog.51cto.com/3101105/941387/. Blog.STIX:A Cyber Threat Intelligence Sharing Standard[EB/OL].(2012-07-05)[2016-05-17].http:// yepeng.blog.51cto.com/3101105/941387/.

徐 锐(1977—),女,硕士,高级工程师,主要研究方向为信息安全、网络空间对抗;

陈剑锋(1983—),男,博士,高级工程师,主要研究方向为信息安全、大数据安全;

刘 方(1982—),女,博士,高级工程师,主要研究方向为网络空间对抗、数据挖掘。

Research on Cyber Threat Intelligence and Applications

XU Rui1,CHEN Jian-feng2,3,LIU Fang2,3

(1.China Electronics Technology Cyber Security Co.,LTD,Chengdu Sichuan 610041,China; 2.Southwest Institute of Communications,Chengdu Sichuan 610041,China; 3.Science and Technology on Communication Security Laboratory,Chengdu Sichuan 610041,China)

Facing the increasingly flinty security position, the security experts need to change the idea of security defense, which can realize the timely identification and effective defense for all the new cyber threats through the active methods, which is through the tracing and analysis for the characteristic, method and mode of the cyber threat. The function of the cyber threat intelligence(CTI) is very important during the process of change, the Cyber counterwork is also deeply depended on CTI as the battle conflict in the entity space. The CTI is the knowledge based on evidence, including scene, mechanism, indicator of compromise (IOC) and operative suggestions. The paper introduces the function and flow of the CTI in the Cyber security field along with the basic characteristic and challenge of CTI,design a security threat intelligence service (TIaaS) architecture diagram, as an innovative technology and engineering framework for supporting security threat intelligence applications.Meanwhile,discusses the application scene of the CTI and the hotspot of research.

Cyber Threat Intelligence;Cyberspace Security;Indicator of Compromise;Threat Intelligence as a Service

TP393.08

:A

:1002-0802(2016)-06-0758-06

10.3969/j.issn.1002-0802.2016.06.020

2016-02-08;

:2016-05-03 Received date:2016-02-08;Revised date:2016-05-03