云端数据异地容灾验证方案研究

周洪丞,杨 超,马建峰,张俊伟

(西安电子科技大学,陕西西安 710000)

云端数据异地容灾验证方案研究

周洪丞,杨 超,马建峰,张俊伟

(西安电子科技大学,陕西西安 710000)

云存储中,应用异地容灾备份的方式,可有效防止大规模停电和天灾发生情况下的数据丢失.目前对于异地容灾能力的保障大多基于云存储服务提供商的合同约束,还没有高效且安全的数据异地容灾能力验证机制.针对此问题,本文提出了一种对云端数据的异地容灾能力进行验证的方案——DPBDL(Data disaster-tolerant Proving Based on Different Location),其核心思想是使用时延与数据可恢复性验证结合的方法,对云端数据的异地容灾能力进行远程验证;并且,对其安全性和性能进行了理论分析与实际测试,分析与测试结果表明该方案能够达到可证明的安全强度,并能较好的判断云端数据的异地容灾能力.

云存储;异地容灾;数据完整性验证

1 引言

当使用云存储时,用户可能会要求存储服务商在多个地理位置为其存储多个文件备份.这样有多个优点:首先,可以在某个存储数据中心地区发生大规模停电或严重自然灾害时保证数据仍然可以被用户获得;其次,可以根据请求的地理位置选择距离最近的文件备份,并发送给用户.

据我们所知,目前还没有高效且安全的数据异地容灾能力验证机制.所以,亟需一种数据的异地容灾验证方案,在损失未发生时,对云端的数据进行异地容灾验证.

早期,RSA公司的Juels和EMC公司的Kaliski提出的基于岗哨的可恢复证明系统POR[1].其基本思想是首先用对称加密体制将文件加密并用纠错码编码,然后在编码后文件的一些随机位置插入和文件数据不可区分的“岗哨”;检查者在数据请求时要求服务器返回一些随机位置的岗哨.然而,这种方案的缺点在于每次需要消耗掉一个岗哨,此外,在文件需要更新时,需要找出所有未使用的岗哨,然后重新编码.POR方案只能进行有限的验证,因此不能很好满足异地容灾验证的要求.

几乎与POR同时,Ateniese等人提出了可证明数据持有(Provable Data Possession,PDP)模型[2].PDP通过检查一个小的采样数据块完整性,来判断更大数据的完整性.但是,此方案计算开销较大.在数据异地容灾能力验证过程中,可能需要对较大的数据进行完整性验证,采用PDP方法会消耗过多的时间,因而并不适用.

后来,Bowers等人[3]建立一个协议,允许用户验证他们的数据是否被复制存储在同一地理位置的多个磁盘上.其思想是,同时读取多个文件数据块,根据读取时间判断是否在同一磁盘上.但这种方案无法扩展到多个地理位置存储中.

接下来,Benson等[4]提出了一种验证云端存储数据是否在声明的某几个地理位置的协议.在此协议中,用户指定哪些数据中心应该存储文件备份,他们使用基于传输时间的方案,使用多个地标,向多个数据中心进行数据请求,并假设已知所有数据中心的位置,验证者如果能够在某个指定时间内获得数据,可由此判定数据中心存储有数据备份.但是,此方案存在以下问题:

(1)不能验证容灾数据完整性.由于未使用数据可恢复性验证方案,客户端不能验证文件的完整性.

(2)数据中心准确位置难以确定.该方案需要知道所有数据中心的准确位置,但实际情况中,大多云存储服务提供商不会提供数据中心的准确位置.

(3)异地容灾验证结果误差大.此方案在进行异地容灾验证时,要求服务器将部分验证文件发回到地标进行验证,造成过大的传输延迟,因此不能准确判断地理位置.

近期,Watson等人[5]提出方案,在很大的地理范围内使用地标服务器,并利用数据可恢复性算法来验证数据的完整性,从而判断数据被完整的存储在某个区域.方案不是确定文件被存储在多个位置,而是要确定某个地理位置确实存储有文件的完整备份.但是,这种方案需要借助数量众多的地理位置已知的验证服务器,且此方案的目的是验证某个确定地理位置存储有文件的完整备份,而非验证数据的异地容灾能力,其与本文针对的问题不尽相同.

关于验证云存储服务商是否达到承诺的存储容错问题,其他研究人员针对不同的侧面也进行了相关研究.例如,文献[6]提出一种基于约束的数据地理定位,使用包括拓扑感知模型的通用模型,并对Amazon S3上的数据进行测试.文献[7,8]讨论云环境下共享同一台物理机的两台虚拟机可能存在信息泄露,设计一种检测两份文件是否存在于同一个物理硬盘的方案.文献[9]研究如何验证是否存储了多个备份,其特点是无需知道文件的存储布局.文献[10]允许用户指定某个地理区域内禁止存放数据,且使用基于零知识证明和基于属性的加密.文献[11,12]使用了带有GPS的验证者,并对文件进行分块,加入随机字符并加密存储,将地理位置验证与云端文件认证相结合.文献[13]研究了如何在不可信的与存储服务器上对损坏的文件进行自我修复.同样,也有许多方案例如文献[14,15]等,都对云端数据的完整性验证的问题进行的分析和研究,以及一些关于云端数据确认性删除的研究[16].但以上文献研究的问题与本文研究的如何验证云存储服务商是否将文件存储在不同的地理位置从而保证云端数据的异地容灾能力不同,其提出的方案不能适用于本文针对的场景与问题.

针对上述问题,本文提出了数据的异地容灾能力验证DPBDL(Data disaster-tolerant Proving Based on Different Location)方案.方案的基本思路是:首先,利用数据可恢复性验证方案验证数据是否完整的存储在某个服务器上;其次,利用地标服务器对云端数据进行数据请求时记录数据请求和响应的时间,利用时间差计算云端数据与验证服务器的距离[17],并利用此距离判断数据是否来源于不同的地点.

2 系统存储模型

本文考虑的应用场景包括如下四个角色,如图1所示,用户(User,U)、云存储服务提供商(Cloud Storage Service Provider,CSP)、云存储服务器(Cloud Storage Server,S)、验证地标(Landmark,L).

用户User是文件拥有者,他将要在云端存储的文件进行对称加密,并添加冗余码,为其指定分节数并生成文件标签,最后将文件及文件标签一起上传至云存储服务提供商CSP.

云存储服务商CSP接收到用户上传的文件和文件标签后,根据用户要求选择满足条件的云存储服务器S,并根据云存储服务器特征码对文件标签进行重编码,最后将文件及重编码后的标签发送给对应的云存放服务器S,将存储文件的存储服务器信息返回给用户.

云存储服务器S接收云存储服务提供商发送来的文件及文件标签并对其进行存储,在接收到地标L的数据请求时,按照指定参数对请求进行响应,并将响应结果返回给发送请求的地标L.

地标L为地理位置已知的可信服务器,其主要负责生成对云存储服务器S的数据请求,向S发送数据请求和接收S的响应,并对收到的响应进行验证,判断云存储服务器S是否确实按照协议要求在不同的地理位置完整存储用户的文件.

由于本论文的目的是要验证文件被存储在不同的地理位置,从而判断用户文件是否具有异地容灾能力.所以只需要判定数据是否存储在距离较远的多个云存储服务器即可,从而体现异地容灾能力.而将距离较近的服务器组合认为是一组整体的存储服务器,他们不具有异地容灾能力,也不需要进行异地性的区分.

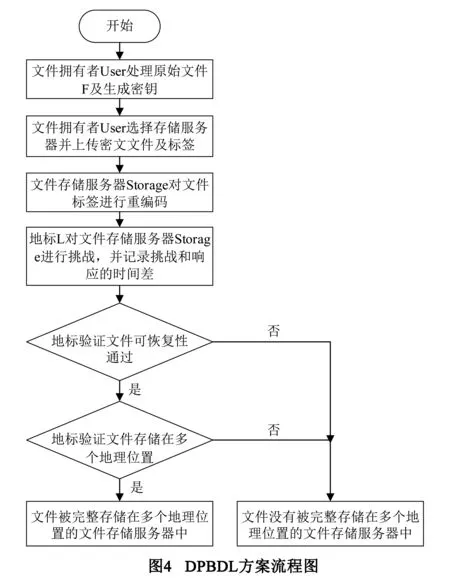

3 DPBDL方案设计型

DPBDL方案主要包括两个部份:云端数据异地性验证和云端数据完整性验证.云端数据异地性验证完成对数据中心是否位于不同地理位置进行验证;云端数据完整性验证主要完成对云端数据的完整存储进行验证和判断的功能,最终实现数据的异地容灾能力验证功能.

DPBDL方案特点:

(1)利用比较成熟的数据可恢复性验证方案CPoR[18],在存储文件的同时,存储文件的标签,在进行文件的数据可恢复性验证的时候只需要传输少量的数据,即可对文件的可恢复性进行验证.从而避免了传输大量数据对判断存储服务器位置操作的判断误差.

(2)本方案利用地理位置已知的地标对云存储服务器的地理位置进行判定,结合CPoR方案,能够较准确地利用时延判断存储服务器的距离,并区分不同的存储服务器.

下面先给出云端数据异地性验证的子方案设计,然后将其与云端数据完整性验证子方案进行统一,并给出DPBDL整体方案的详细设计.

3.1 云端数据异地性验证子方案

我们假设云存储服务提供商CSP提供的满足用户要求的存储位置为s1和s2.首先,我们假设服务商并没有恶意,而只是为了节省费用而违反约定,从而没有按照约定在指定的不同位置进行数据存储.同时,我们做出如下假设:

假设1 云存储服务提供商CSP提供的存储服务器位置都是已知的,并且,所有的数据都被存储在这些数据中心中.

假设2 CSP的不同数据中心之间没有专用的高速网络连接.

假设3 对于每一个存储服务器,都有一个已知地理位置的地标L,且地标L可以直接与所有数据中心进行相互通信以及存取数据.

位置确定具体方案如下:

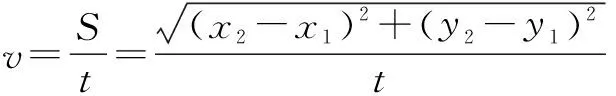

(3)从L1向s1和s2请求数据,延迟时间为t11和t21;从L2向s1和s2请求数据,延迟时间为t12和t21.根据这些时间,可以计算得到数据中心距离L1和L2的距离为:

s1到L1距离

s2到L1距离

s1到L2距离

s2到L2距离

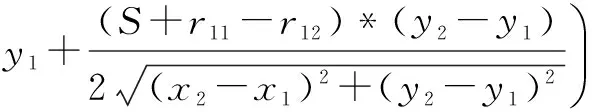

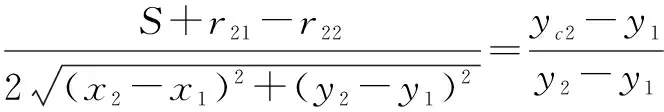

(4)通过测量的时间延迟得到L1、L2之间的距离,可以判断测得数据是否正常:

如果r11+r22>S,可以判定最终画图结果得到的区域会有相交,如图2所示;

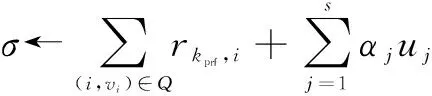

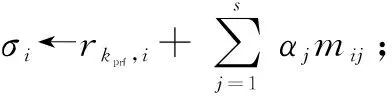

如果r11+r12 其他情况,能得到两个不相交的区域,判定为s1和s2的可能区域,如图3所示. (5)由此可以得到四个圆形方程,分别为: (1) (6)首先考虑根据画图得到数据中心s1的可能位置.计算两圆相交区域中心点距L1距离应该为r11-(r11+r12-S)/2=(S+r11-r12)/2.根据三角形相似原则得到公式 计算其坐标为 同理,可得到计算s2中心位置的公式如下 计算其坐标为 如果一组数据库在位置上彼此非常接近,我们可以将在某个地理区域内的数据中心分为一个组,并且验证在这个区域内至少存在一份数据备份,这也是用户想要达到的目的. 3.2 DPBDL方案详细设计 DPBDL方案的流程如图4所示. 其详细设计步骤如下: 步骤1 利用加盐数据{α1,α2,…,αs}和加密后的文件F′,分别计算密文文件F′每一块文件对应的标签σi,其计算公式如下: (2) 步骤2 文件拥有者User根据需求选择一个存储服务器集合C,将密文文件F′及其标签σi一起上传云储存服务商,云存储服务商将密文文件F′及其标签σi发送至服务器集合C中的每一个文件存储服务器. 步骤3 云存储服务商Provider为每个文件存储服务器Storage分配一个唯一的服务器标记ρ,并利用ρ对文件标签σi进行重编码,计算过程表示如下. σρ,i←σi+hskr(ρ) (3) 其中,skr是文件标签进行重编码时使用的密钥,ρ是存储服务器的标签,hskr(ρ) 是以ρ为输入的哈希算法,σi是文件上传者生成的第i块文件的文件标签,σρ,i是存储服务器ρ对文件标签σi进行重编码后得到的新文件标签. 步骤4 地标服务器L对文件存储服务器Storage进行数据请求. (b)地标服务器L使用伪随机数生成方案,生成一组数据请求Q,发送给某个文件存储服务器Storage,并由存储服务器计算标签响应值和文件块响应值,标签的响应值σρ计算如下: (4) 文件块响应值μj的计算公式如下: (5) 文件存储服务器Storage将计算得到的标签响应值σρ和文件响应值{μ}发送给地标服务器L,地标服务器L接收响应并记录时间为tre. 步骤5 地标服务器L判断文件的完整性和地理位置. (a)地标服务器L使用收到的文件响应值{μ},得到结果标签σL,其计算公式如下: (6) (b)地标服务器L验证结果标签σL与收到的标签响应值σρ是否相同,根据发送数据请求时间tch和接收响应的时间tre,计算存储服务器与地标服务器L的距离:r=V*(tre-tch); (c)文件拥有者User分别以所述的地标服务器L、L′的位置为圆心,以r与r′为半径作圆,用该两圆的交汇区域作为存储服务器Storage的测量位置. 步骤6 文件拥有者User按照步骤5,计算服务器集合C中所有存储服务器的测量位置,判断所有存储服务器测量位置是否满足User对地理位置的要求. (7) 我们看到数据请求者在攻击者A的q次协议执行中退出的概率为: (8) 这个概率是可以忽略的. 证毕 据我们所知,目前还没有类似针对云端数据的异地容灾能力进行验证的可行方案,因此本文与现有的方案没有可比性,所以本文的测试方案只是分别对云端数据的异地存储验证DPBDL方案进行测试及DPBDL方案中各参数对验证的影响进行测试和分析. 5.1 DPBDL方案性能的理论分析 5.1.1 DPBDL方案的整体性能理论分析 DPBDL数据完整性验证子方案的性能:采用CPOR[11],其在初始化阶段的计算开销为O(ns),在响应阶段的计算开销为O(s),验证阶段的计算开销为O(s),传输开销为O(s),存储开销为O(n),其中n为文件的分块数,s为文件的分节数. 总体看来,DPBDL方案的整体计算开销为O(ns),方案的计算开销是很小的,即此方案是可行的. 5.1.2 初始化阶段与参数选择的关系 每个文件块的标签计算需要s次乘法和s次加法,假设每次加法需要处理时间为t1,每次乘法需要的计算时间是t2.则可以计算每个文件标签计算时间为s×(t1+t2),而所有文件标签计算时间之和为 即,文件的所有标签计算时间应该是与文件的分节数无关的,仅与文件大小成正比. 5.1.3 数据请求和验证阶段与参数选择的关系 生成响应的过程中,响应数据大小与数据块分节数即每节大小相关.设数据分节数为s,每一小节的文件大小为λ.生成的响应数据大小应为(s+1)×λ,在分节数和每节数据大小固定的情况下,计算得到的响应数据大小是相同的. 为了避免响应数据的大小不同对响应传输时间造成影响,从而影响对存储文件距离的估算,我们将响应数据的前1024位作为响应标记首先返回至地标,再将响应数据整体返回并与响应标记对比.因此,响应标记的返回时间应该与文件大小和分节数等无关,而只与云端存储文件与地标的距离有关. (9) 可得: (10) n、q和c都已知的情况下,可以得到t的计算式为: (11) 这里我们假设数据块数n=1000,每次数据请求是数据块数为20,如果需要数据请求的数据块总数为459块[19~21],代入上式计算得到t=31,即需要31次测试可以在概率上覆盖459块数据块. 5.2 DPBDL方案实际测试与结果分析 5.2.1 测试场景 为了测试方案对异地存储文件的性能,我们租用4台云服务器,服务器具体参数如表1所示. 表1 云服务器参数 5.2.2 测试方案 在使用DPBDL方案对云端数据异地容灾能力进行测试的过程中,我们需要云端数据异地性以及云端数据完整性验证的参数选择进行测试. 首先,我们分别使用云端主机A、B、C和D对数据的异地性进行测试;接着对数据可恢复性验证过程中的各个参数进行测试分析,分别包括不同分节数、不同文件大小和不同数据请求组数,具体方案分为如下四点. (1)数据的异地性测试. (a)学习阶段:使用主机A和B作为存储服务器和地标服务器,并分别进行100组测试; (b)测量时间:使用主机A和主机B作为地标验证服务器,主机C和主机D作为数据存储服务器,分别进行100组测试,并选择100组测试结果的中值作为每两个主机之间的延迟时间. (2)对于固定大小的文件,分别将文件分节数设置为100、200、400、800、1600、3200和6400,并验证产生数据标签的大小、计算标签的时间、响应数据的大小、响应数据的计算时间、响应传输时间以及验证时间. (3)针对不同大小的文件,采用相同的分节数,文件大小包括100KB、1MB、10MB、100MB和1GB的文件,分别测试响应数据的大小和验证时间. (4)针对相同大小的文件和相同的分节数,采用不同的数据请求组数,分别测量响应大小、数据请求时间、响应计算时间、传输时间以及验证时间. 5.2.3 测试结果与分析 (1)数据异地性验证方案准确性测试 (a)学习阶段:结果如图5所示. 为了学习阶段的准确性,我们分别进行了100组测试,分别得到测试阶段时间的最低值、最高值、平均值和中值.计算得到,L1对L2进行测试的时间最小值为34194μs,中值为34364μs,L2对L1进行测试的时间最小值为34098μs,中值为34328μs,我们使用测量结果中的两个中值的平均值34346μs作为测试结果,如图6所示. 由图6可以看出,使用L2对L1进行数据请求的时间无论最大值、最小值或平均值都小于L1对L2的数据请求.经测试发现,两个方向的路由不完全相同,因此造成了一定的差异,但由于差异很小,可以忽略不计. (b)测量阶段:结果如图7所示. 由图7可以看出无论L1或L2对存储服务器S1进行数据请求时,都会有一些测试时间远大于其他值,由此我们推测,迅速互联所提供的服务器网络情况并不稳定. 我们在百度地图上测量北京与杭州之间的距离为1130km.根据之前学习阶段和测试阶段的时间,可以在百度地图上画出相应的距离半径.根据测试阶段得到的时间,可以计算出地标与存储服务器之间的距离,分别得到L1-S1距离为117.3km,L1-S2距离为998.5km,L2-S1距离为1101.2km,L2-S2距离为214km.在地图上分别以L1和L2为圆心,以相应距离为半径画圆,得到图8. 由图8可以看出,有北京和杭州的地标服务器发出了数据请求,将位于北京和上海的存储服务器进行数据请求的时间,转换为在地图上的显示距离.根据此测试时间计算得到的存储服务器位于相距很远的不同地理位置. 我们可以使用之前得到的公式,计算出两个存储服务器之间的距离,我们得到r11=117.3km,r12=998.5km,r21=1101.2km,r22=214km. (2)分节数对方案性能的影响 随着分节数s的增大,在可恢复性证明中的性能变化.如图9~12所示. 图9产生的原因是,随着分节数s的增多,分块数n是在不断减小的,每块文件生成的tag大小是固定的λ位,所以生成的tag总大小是会随着减小的. 图10产生的原因是,对于不同的分块和分节方案,都需要对每一节文件进行处理,而且在计算过程中是在Zp域内进行的,不会因为参与计算的数据块数增多而是数据量变得很大从而减慢计算速度. 图11产生的响应数量是与文件的分节数相关联的,即响应块数量与分节数相同,而与文件大小及分块数量n无关. 图12原因是在进行计算前的准备阶段和结束阶段花费了一定的时间,而进行计算响应的时间基本上是成倍增长的. 对不同分节数情况下响应的传输时间进行测量.结果如图13所示. 验证地理位置的响应使用的是响应结果的前1024字节.在接收完验证地理位置的信息后再传输完整的验证结果并进行比对.如图14所示. 由图14可以看出,对于不同的文件大小应该选择的文件分节数不完全相同. (3)文件大小对方案性能的影响 随着文件大小的增加,tag大小、计算tag时间等数据都是增加的.响应大小基本保持不变原因是响应大小是与文件分节数相关的,在采用相同分节数的情况下,数据请求大小基本保持不变,如图15所示. 图15从侧面证明了需要针对不同的文件大小选择不同的分节数,否则在文件大小增大时可能会使验证时间急剧增大. (4)数据请求数对方案性能的影响 具体结果如图16所示.图16产生的原因是,数据请求数量增多,计算响应时参与计算的文件块数增多,因此对应的计算时间也会增加. 云计算越来越受到当今学术界和企业界的关注.在发生大规模停电和天灾时要防止数据丢失,其关键是实现云端数据的异地备份容灾.在现有的云存储环境下,还没有一种对云端数据的异地备份进行验证的可行方法.针对该问题,本文提出了一种基于数据可恢复性验证的数据多地理位置验证方案.该方案中,用户不需要下载数据,就可以对数据的多地理位置及数据完整性进行检查.性能分析和测试证明该方案具有较低的计算、存储和传输负载.下一步研究的重点是在进行申请第三方公开性验证时,如何确保数据的机密性,或者不需要引入可信第三方就可以实现公开性验证,以及如何对动态数据的持有性进行多副本的验证等[22~24]. [1]Juels A,Kaliski Jr B S.PORs:Proofs of retrievability for large files[A].Proceedings of the 14th ACM Conference on Computer and Communications Security[C].USA:ACM,2007.584-597. [3]Bowers K D,van Dijk M,Juels A,et al.How to tell if your cloud files are vulnerable to drive crashes[A].Proceedings of the 18th ACM Conference on Computer and Communications Security[C].USA:ACM,2011.501-514. [4]Benson K,Dowsley R,Shacham H.Do you know where your cloud files are?[A].Proceedings of the 3rd ACM Workshop on Cloud Computing Security Workshop[C].USA:ACM,2011.73-82. [5]Watson G J,Safavi-Naini R,Alimomeni M,et al.LoSt:location based storage[A].Proceedings of the 2012 ACM Workshop on Cloud Computing Security Workshop[C].USA:ACM,2012.59-70. [6]Gondree M,Peterson Z N J.Geolocation of data in the cloud[A].Proceedings of the Third ACM Conference on Data and Application Security and Privacy[C].USA:ACM,2013.25-36. [7]Wang Z,Sun K,Jajodia S,et al.Disk storage isolation and verification in cloud[A].IEEE Global Communications Conference (GLOBECOM)[C].USA:IEEE,2012.771-776. [8]Wang Z,Sun K,Jing J,et al.Verification of data redundancy in cloud storage[A].Proceedings of the 2013 International Workshop on Security in Cloud Computing[C].USA:ACM,2013.11-18. [9]Wang Z,Sun K,Jajodia S,et al.Terracheck:Verification of dedicated cloud storage[A].Data and Applications Security and Privacy XXVII[M].Berlin Heidelberg:Springer,2013.113-127. [10]Noman A,Adams C.Providing a data location assurance service for cloud storage environments[J].Journal of Mobile Multimedia,2012,8(4):265-286. [11]Albeshri A,Boyd C,Nieto J G.Geoproof:proofs of geographic location for cloud computing environment[A].Proceedings of the 32nd International Conference on Distributed Computing Systems Workshops (ICDCSW)[C].USA:IEEE,2012.506-514. [12]Albeshri A,Boyd C,Nieto J G.Enhanced GeoProof:improved geographic assurance for data in the cloud[J].International Journal of Information Security,2014,13(2):191-198. [13]Chen B,Curtmola R.Towards self-repairing replication-based storage systems using untrusted clouds[A].Proceedings of the Third ACM Conference on Data and Application Security and Privacy[C].USA:ACM,2013.377-388. [14]BOWERS K D,JUELS A,OPREA A.HAIL:Ahigt-aviailability and integrity layer for cloud storage[A].Proceedings of the 16th ACM Conference on Computer and Communications Security[C].USA:ACM,2009.67-76. [15]周恩光,李舟军,郭华,贾仰理.一个改进的云存储数据完整性验证方案[J].电子学报,2014,42 (1):150-154. ZHOU En-guang,LI Zhou-jun,GUO Hua,JIA Yang-li.An improved data integrity verification scheme in cloud storage system[J].Acta Electronica Sinica,2014,42 (1):150-154.(in Chinese) [16]王丽娜,任正伟,余荣威,韩凤,董永峰.一种适于云存储的数据确定性删除方法[J].电子学报,2012,40(2):266-272. WANG Li-na,REN Zheng-wei,YU Rong-wei,HAN Feng,DONG Yong-feng.A data assured deletion approach adapted for cloud storage[J].Acta Electronica Sinica,2012,40(2):266-272.(in Chinese) [17]沈钢,魏震,蔡云泽,许晓鸣,何星,张卫东.一种实时以太网介质访问控制协议的时延性能分析[J].电子学报,2003,31(2):175-179. SHEN Gang,WEI Zhen,CAI Yun-ze,XU Xiao-ming,HE Xing,ZHANG Wei-dong.Delivery delay analysis of a real-time ethernet MAC protocol[J].Acta Electronica Sinica,2003,31(2):175-179.(in Chinese) [18]Shacham H,Waters B.Compact proofs of retrievability[A].Advances in Cryptology-ASIACRYPT[M].Berlin Heidelberg:Springer,2008.90-107. [19]Curtmola R,Khan O,Burns R,et al.MR-PDP:Multiple-replica provable data possession[A].Proceedings of the 28th International Conference on Distributed Computing Systems (ICDCS'08)[C].USA:IEEE,2008.411-420. [20]李超零,陈越,谭鹏许,杨刚.基于同态 hash 的数据多副本持有性证明方案[J].计算机应用研究,2013,30(1):265-269. Li Chao-ling,Chen Yue,Tan Peng-xu,Yang Gang.Multiple-replica provable data possession based on homomorphic hash[J].Application Research of Computers,2013,30(1):265-269.(in Chinese) [21]Yang C,Ren J,Ma J.Provable ownership of file in de-duplication cloud storage[A].Proceedings of Global Communications Conference (GLOBECOM)[C].USA:IEEE,2013.695-700. [22]Erway C,Kupcu A,Papamanthou C,et al.Dynamic provable data possession[A].Proceedings of the 16th ACM Conference on Computer and Communications Security[C].USA:ACM,2009.213-222. [23]李超零,陈越,谭鹏许,杨刚.一种高效的动态数据持有性证明方案[J].小型微型计算机系统,2013,34(11):2461-2466. LI Chao-ling,CHEN Yue,TAN Peng-xu,LI Min,YANG Gang.An efficient provable data possession scheme with data dynamics[J].Journal of Chinese Computer Systems,2013,34(11):2461-2466.(in Chinese) [24]胡德敏,余星.一种基于同态标签的动态云存储数据完整性验证方法[J].计算机应用研究,2014,31(5):1362-1365,1395. HU De-min,YU Xing.Dynamic cloud storage data integrity verifying method based on homomorphic tags[J].Application Research of Computers,2014,31(5):1362-1365,1395.(in Chinese) 周洪丞 男,1989年生,山东威海人.西安电子科技大学硕士,主要研究方向为云计算和存储安全. 杨 超 男,1979年生,陕西西安人.西安电子科技大学副教授,主要研究方向为密码学与网络安全、云计算及移动智能计算安全. E-mail:chaoyang@mail.xidian.edu.cn A Study Off-Site Disaster Recovery Performance of Cloud Data ZHOU Hong-cheng,YANG Chao,MA Jian-feng,ZHANG Jun-wei (XidianUniversity,Xi’an,Shaanxi710000,China) Implementation of file fault tolerance is the key to preventing data loss in cloud,especially the off-site disaster recovery,which can prevent large-scale power outage and natural disaster occurs from losing data.Currently disaster recovery guarantees for multi-cloud-based storage service provider agreement.To solve these problems,we propose a remote disaster recovery capability for cloud data to validate the program——DPBDL,whose theory is to use time delay and the proofs of retrievability to check the off-site data recovery of cloud data.Then,we analysis its security and performance theoretically and practically,and the analysis result shows that its security and be able to accurately determine the cloud data off-site disaster recovery capabilities. cloud storage;off-site disaster recovery;data integrity verification 2015-02-15; 2015-08-31;责任编辑:孙瑶 国家自然科学基金青年基金(No.61303219,No.61472310);陕西省自然科学基础研究计划(陕西省自然科学基金)(No.2014JQ8295);中央高校基本科研业务费(No.JB140303) TP309 A 0372-2112 (2016)10-2485-10 ��学报URL:http://www.ejournal.org.cn 10.3969/j.issn.0372-2112.2016.10.029

4 DPBDL方案安全性分析

5 DPBDL方案性能分析与评估

6 结论