基于安全中断概率的D2D安全接入策略

陈亚军,季新生,2,3,黄开枝,康小磊

(1. 国家数字交换系统工程技术研究中心,河南 郑州 450002;2. 东南大学移动通信重点实验室,江苏 南京 211189;3. 移动互联网安全技术国家工程实验室,北京 100876 )

基于安全中断概率的D2D安全接入策略

陈亚军1,季新生1,2,3,黄开枝1,康小磊1

(1. 国家数字交换系统工程技术研究中心,河南 郑州 450002;2. 东南大学移动通信重点实验室,江苏 南京 211189;3. 移动互联网安全技术国家工程实验室,北京 100876 )

针对D2D蜂窝系统通信安全性受资源限制的问题,考虑到蜂窝链路和D2D链路的同频干扰能够为两者带来安全增益,基于此,提出一种基于安全中断概率的D2D用户接入策略。首先理论分析了蜂窝用户和D2D用户的安全中断概率,并给出了基于安全中断概率最小化的 D2D用户功率优化算法。在上述分析的基础上,选择安全中断概率最小的D2D用户接入复用蜂窝用户的无线资源,同时提高D2D通信链路和蜂窝上行链路的安全性。最后,仿真结果证明了所提算法的有效性。

D2D通信;物理层安全;中断概率;功率优化;安全接入

1 引言

D2D (device to device)通信是一种在蜂窝小区基站的控制下,用户终端之间不通过基站中继而进行直接数据传输的通信技术[1,2]。该技术具有较高的频谱利用率、改善边缘用户的服务质量、节省终端发射功率等诸多优势[3,4],因此受到业内人士越来越多的关注和研究,成为下一代通信(5G)的关键技术之一。和传统无线通信网络一样,D2D通信由于无线传播的开放性也同时受到相应的安全威胁问题,而传统解决 D2D通信安全的方法主要来自高层加密,但由于终端天线数、功率等资源受限,加之无线传输的开放性,导致 D2D通信仍然难以防范物理层窃听问题。

Alam等[5]详细总结了D2D的工作模式以及可能面临的安全威胁,并提出了基于LTE-A蜂窝系统的D2D系统安全架构。Zhu等[6]证明了D2D通信模式的安全性高于传统的蜂窝通信模式。Kang等[7]针对 D2D蜂窝通信的下行链路,提出了一种基于人工噪声辅助的 D2D安全通信方法。但上行链路由于终端设备天线数、功率等资源受限,上行链路安全成为了无线通信的安全瓶颈。但在 D2D通信场景下,D2D用户和蜂窝用户(CU,cellular user)复用相同的无线资源,相互间存在同频干扰。但在物理层安全问题中,此干扰因素同时也对窃听者造成一定的影响,从而降低窃听者窃听信号的能力。因此在 D2D上行链路中,如何通过有效的方法将有“害”的干扰转化为有“利”因素来提高安全性能是目前研究的热点问题。Yue等[8]将D2D链路的信号作为有益的干扰来对抗窃听,并证明了其可以提高 CU的保密速率。基于此,Zhang等[9]将蜂窝覆盖下的D2D用户安全通信与CU联合起来,建立合二为一的CU信道容量模型,衡量了该模型下的系统吞吐量,并提出最优化功率分配算法。Zhang等在文献[10]中考虑了更为一般场景下的CU和D2D用户资源复用情况。Chu等[11]在D2D MISO系统中,假设合法发送端未获得完美信道状态信息(CSI,channel state information)的情况下,提出2种同时保障CU安全通信和D2D正常通信的顽健性优化方案。Zhang等[12]将CU与D2D用户联合考虑,以两者的保密速率之和作为优化目标,并基于图论给出了D2D用户无线资源复用的分配方案。但文献[8~11]仅考虑了CU的安全性,没有考虑D2D的安全需求,特别是窃听者离D2D用户非常近时,D2D用户间的通信将面临较大的被窃听威胁;而文献[12]用两者的保密速率之和来衡量系统的安全性能,考虑了D2D用户的安全性,但有可能出现系统保密速率很大,但CU的保密速率很小,而在实际系统中CU的优先级高于D2D用户,因此在允许D2D用户接入通信前,必须首先保障CU的安全通信需求,因此文献[12]中的模型存在一定的不合理性。

针对上述问题,提出一种基于安全中断概率的D2D用户接入策略。文中首先建立了系统安全中断概率模型,该模型在保证CU用户安全通信的基础上,以最小化 D2D用户安全中断概率为目标。然后,在假设Eve端不存在自然噪声的情况下,分别推导了CU和D2D用户的安全中断概率并分析了其性质,并根据理论分析结果给出了基于安全中断概率最小化的 D2D功率优化算法,通过此算法使可复用CU资源的D2D用户安全中断概率最小。在此基础上,提出一种D2D安全接入策略。为使D2D用户和CU复用资源时存在的同频干扰不影响CU的正常通信,该策略首先根据D2D用户与CU分别到基站的信道方向的性质,确定可复用CU无线资源的D2D用户集合;其次对所确定的D2D用户集合中的用户一一进行功率优化;最后选择安全中断概率最小的D2D用户复用CU资源接入网络进行通信。该策略不但使D2D用户对CU的干扰受限,而且保证了系统的安全性能。

命名规则及符号说明如下:B代表基站,Ck代表第k个CU,DDn代表第n个D2D用户对,其中Tn和Dn是第n个D2D用户DDn的发送端和接收端,表示i配置的天线数目,窃听者用Eve表示,[]+⋅表示和分别表示模和 Frobenius范数,H(⋅)表示矩阵共轭转置,表示随机变量的期望, ()card S表示集合S的元素个数。

2 系统模型和问题描述

2.1 系统模型

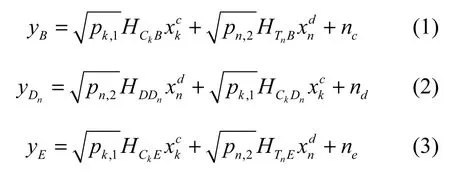

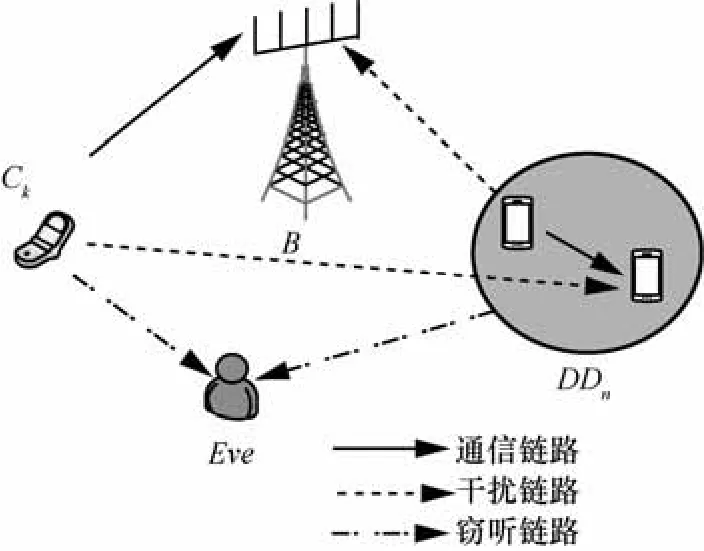

D2D蜂窝上行通信的系统模型如图1所示,假设存在K个CU即和N个D2D用户对即其中,每个DDn包括一个发送端Tn和一个接收端Dn。基站B为CU统一分配相互正交的无线资源进行通信,从而CU之间不存在相互干扰。为提高频谱效率,D2D用户选择复用模式与CU共享相同的无线资源进行通信。为了便于分析,在本文中假设每个CU的无线资源至多被一个D2D用户复用,假设Tn复用Ck的无线资源。在上述通信过程中,Eve被动窃听CU的上行链路信号或D2D用户之间的信号。假设CU、D2D用户和 Eve都配置单天线即基站B配置多天线,即则基站B、D2D用户的接收端Dn和Eve的接收信号可分别表示为

其中,HCkB、HTnB、 HCkDn、HDDn、HCkE和HTnE分别表示Ck→B、Tn→B、 Ck→Dn、Tn→Dn、Ck→E、Tn→E间的信道。pk,1和 pk,2分别表示Ck和Tn的发送功率。nc、nd和ne分别表示在BS、Dn和Eve的高斯白噪声,分别服从CN(0,Nc),CN(0,Nd)和CN(0,Ne),文中假设Nc=Nd=N0。

图1 系统模型

相比普通的终端,假设Eve具有更加优越的接收性能,它可以通过功率、调制等不同区分的信号,从而选择窃听一种用户的信号,因此,Ck和Dn的可达保密速率 CCk和CTn分别为

本文中所有无线信道模型同时考虑大尺度衰落和小尺度衰落模型。大尺度衰落采用标准路径衰落模型即其中,dij表示节点i和 j之间的距离,κ是衰落系数。根据不同的场景,κ取值不同,一般要求κgt;2;小尺度衰落假设采用独立准静态瑞利衰落模型。由于Eve是被动窃听,合法发送端未知其瞬时 CSI,仅已知其统计 CSI。在此情况下,现有文献一般利用遍历保密速率[13~15]或安全中断概率[16~18]对其安全性进行衡量。本文利用安全中断概率来度量系统的安全性。

2.2 问题描述

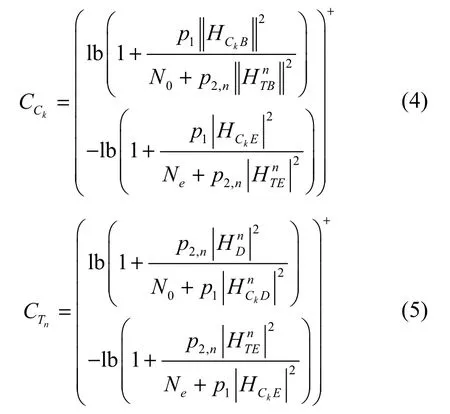

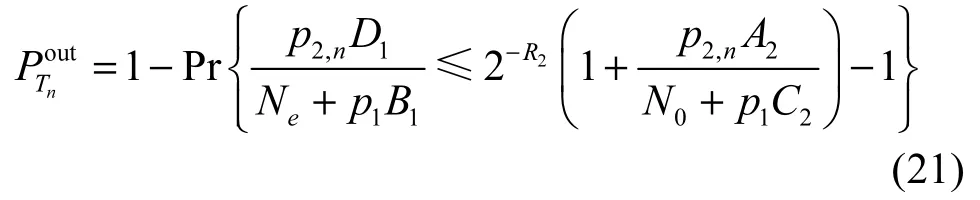

根据安全中断概率的定义,假设Ck和Tn的安全速率门限为R1、R2,则Ck和Tn的安全中断概率可表示为

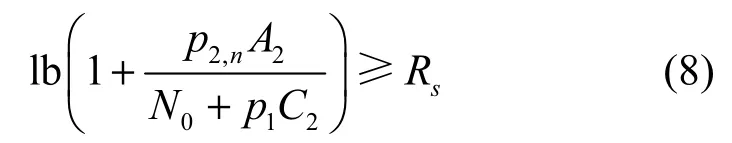

假设所有合法用户的 CSI在发送端通过反向导频训练的方法可完全获取。因此,实际通信过程中,D2D复用CU的无线资源进行安全通信,首先需保证 D2D能够实现正常通信,即否则 D2D用户采用静默方式不进行通信。对于 D2D用户来说,需满足

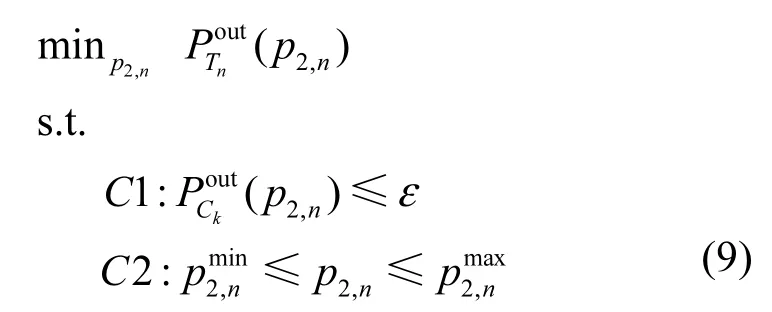

由式(9)可以看出,该模型在保证CU用户安全通信的基础上,以最小化 D2D用户安全中断概率为目标,从而保证系统的安全性能。下文在考虑最差(Eve端不存在自然噪声)的情况下,首先分别推导了CU和D2D用户的安全中断概率,并根据理论分析结果给出了基于该模型的D2D功率优化算法,通过此算法使可复用CU资源的D2D用户安全中断概率最小。最后,为保证系统的安全通信,提出一种基于安全中断概率的D2D用户接入策略。

3 D2D功率优化算法

本节在未知Eve瞬时CSI的条件下,首先分别推导了CU和D2D用户的安全中断概率,并根据其性质提出一种D2D功率优化算法。

3.1 CU的安全中断概率

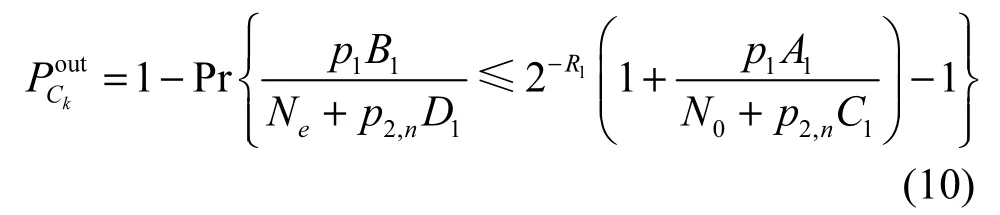

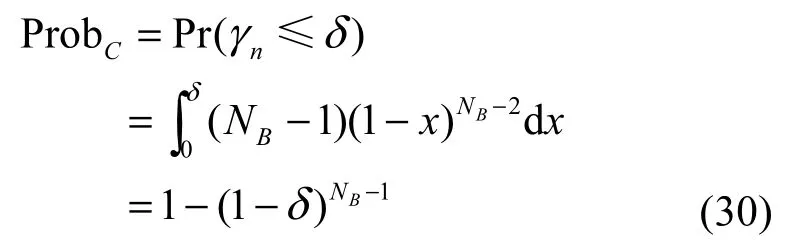

对于Ck来说,式(6)的安全中断概率可表示为

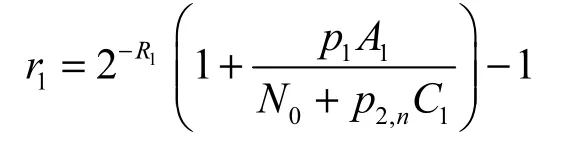

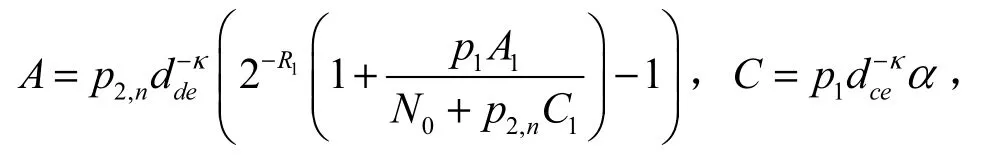

其中,为方便计算,在下文中记

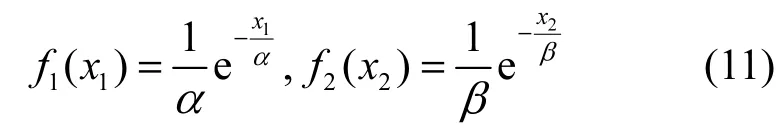

在实际系统中,由于Eve的噪声功率未知,本文考虑最差的情况,即假设Eve的自然噪声为0,即相当于假定Eve具有相当高的信道增益。本文同时考虑大尺度衰落和小尺度衰落,则信道增益建模为其中,x1和x2分别为服从指数分布的随机变量,且相互独立,假设两者的概率密度函数分别为

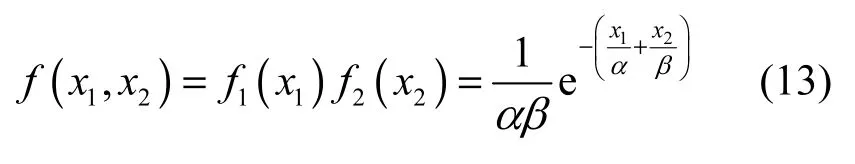

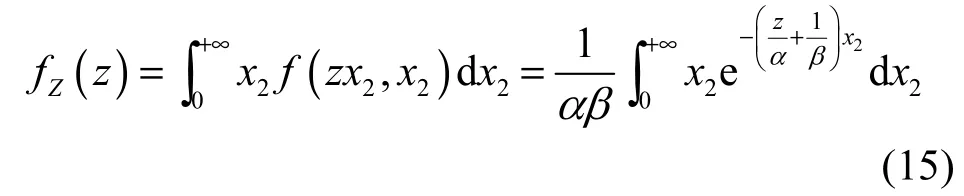

证明因为x1和x2相互独立,则x1和x2的联合概率函数为

根据概率密度函数的定义,由式(14)得Z的概率密度函数为

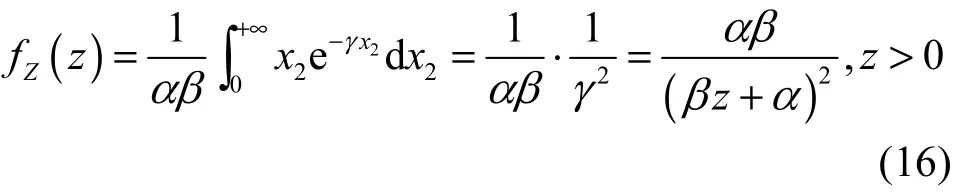

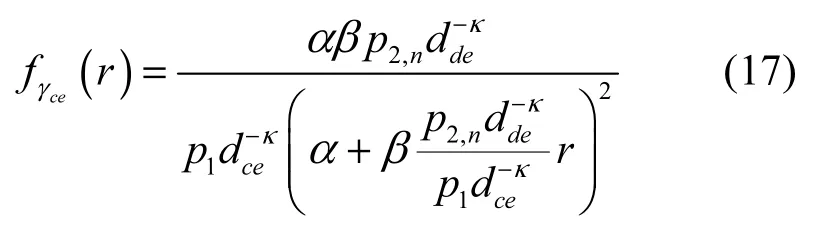

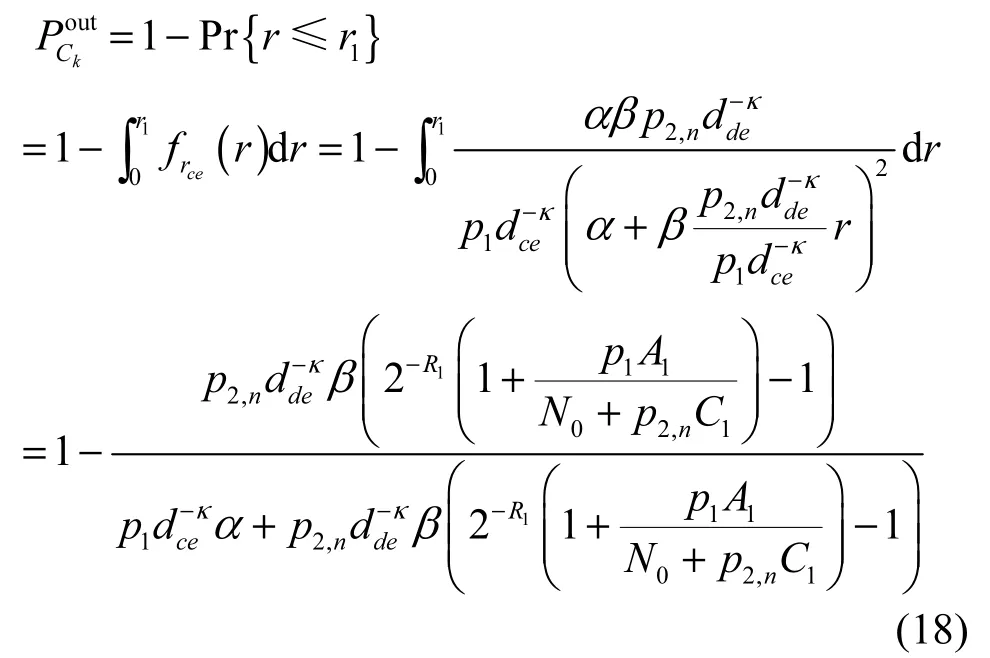

由上式可计算出Ck的安全中断概率

引理 1Ck的安全中断概率随着α的增大而增大,但随着β的增大而减小。

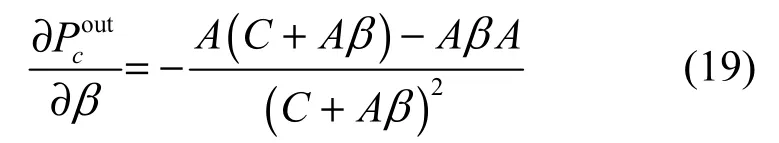

证明由式(18)很容易得到:随着α的增大而增大,在此不做证明。为方便计算,定义

则

这是因为α越大,说明Ck到Eve的信道平均增益越大即信道质量越好,Eve越容易窃听CU的信号,导致安全速率降低,从而安全中断概率增加。但随着β的增大,复用资源的D2D用户对窃听CU信号的Eve造成的同频干扰较大,相应的安全速率会增大,安全中断概率会相应减小。因此,引理 1的结论与实际场景相符。

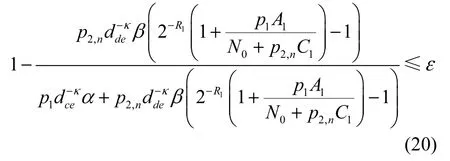

由式(18)可得式(9)的约束条件C1可表示为

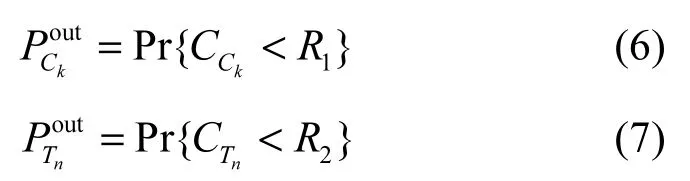

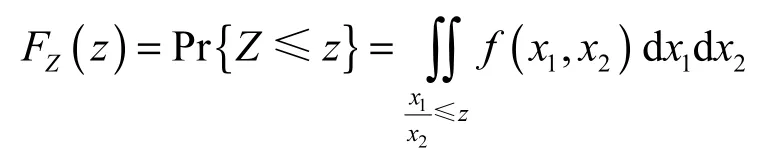

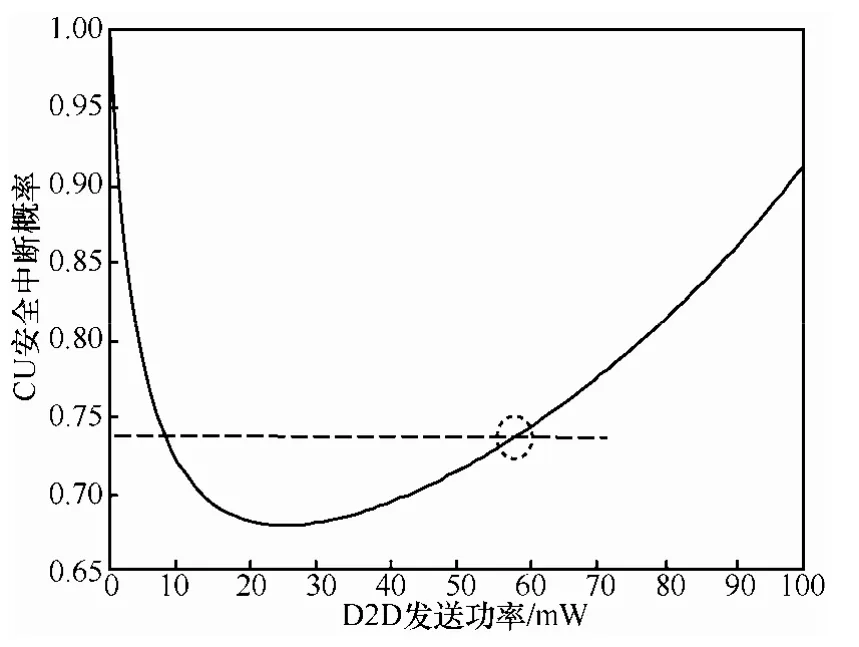

由式(20)可以看出,很难通过解析方法直接得到D2D最优发送功率。Ck的安全中断概率与D2D发送功率的关系如图2所示。

图2 Ck安全中断概率与D2D发送功率的关系

由图2可以看出,当满足Ck的安全通信需求即时,此时 D2D的发送功率不能太大或太小,而处于一定范围内。当ε=0.7时,D2D的发射功率。因此,由图2可以看出通过数值方法很容易得到D2D的最优发送功率。

3.2 D2D用户的安全中断概率

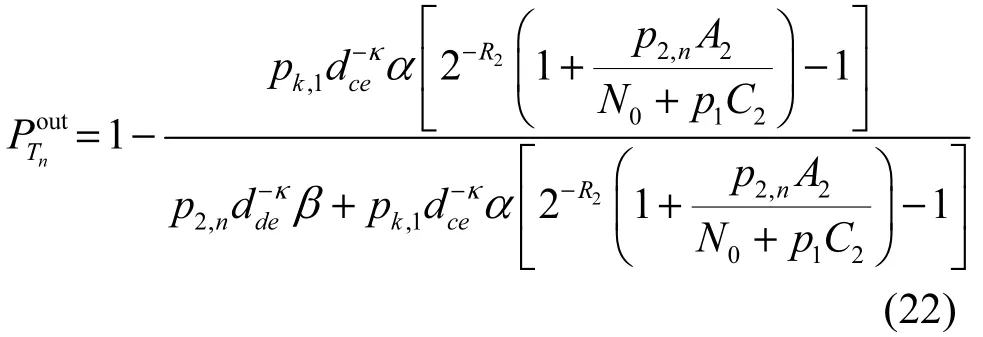

对于DDn的发送端Tn来说,式(7)的安全中断概率可表示为

引理 2Tn的安全中断概率随着β的增大而增大,但随着α的增大而减小(相似证明可参考引理1的证明过程)。

这是因为β越大,说明Tn到Eve的信道平均增益越大,即信道质量越好,Eve越容易窃听CU的信号,导致安全速率降低,则安全中断概率越大。但随着α的增大,CU用户对Eve在窃听D2D信号时造成的同频干扰较大,相应的安全速率会提高,则安全中断概率减小。因此,引理2的结论与实际相符。

3.3 D2D功率优化算法

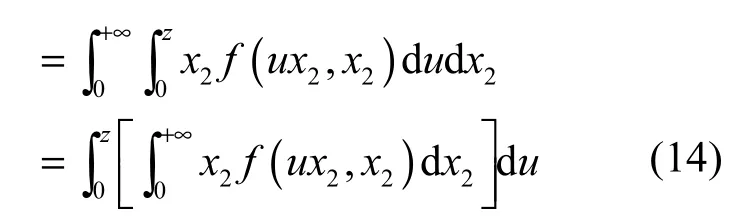

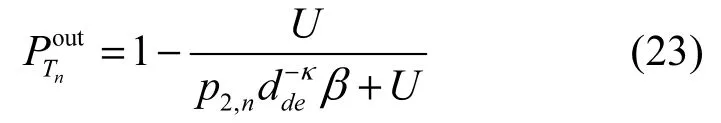

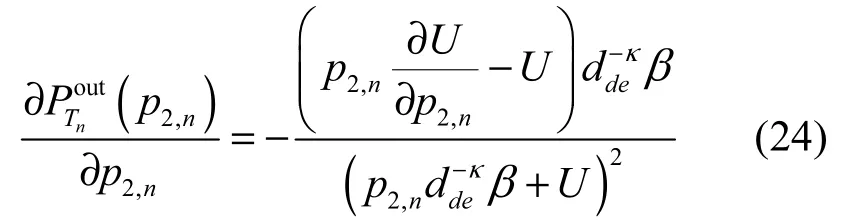

引理3随着D2D功率p2,n的增大而单调非增。具体证明如下。

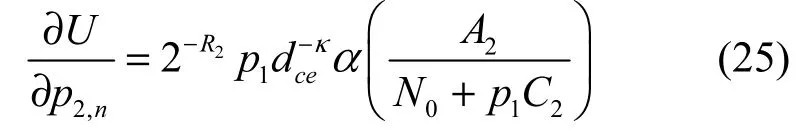

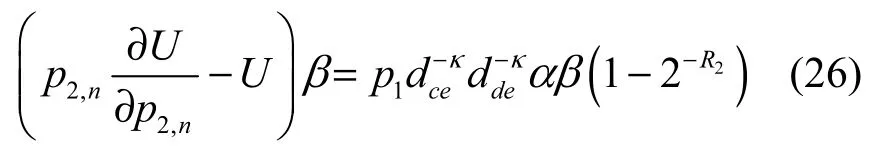

而U的一阶导可表示为

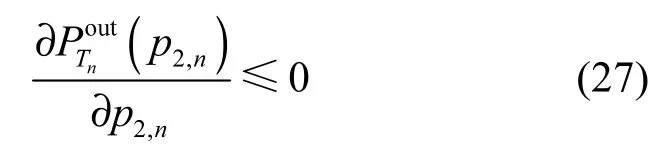

由式(24)、式(25)化简可得到

其中, R2≥0,p1gt;0,αgt;0,βgt;0,则恒成立。因此,得到

经上述分析,D2D最优发送功率可表示为

4 D2D安全接入策略及其复杂度分析

根据上述理论分析,本节提出一种基于安全中断概率的D2D用户接入策略。由于D2D用户与CU复用相同的无线资源,相互间存在同频干扰,因此在允许D2D用户接入之前需保证CU用户的正常通信需求。首先利用D2D用户和CU分别到基站的信道方向性质,确定可复用CU无线资源的D2D用户集合;然后,利用第3节中的D2D功率优化算法对该集合中的D2D用户进行功率优化并选择安全中断概率最小的 D2D接入网络进行通信;最后,对本文所提的安全接入策略的复杂度进行了分析。

4.1 D2D安全接入策略

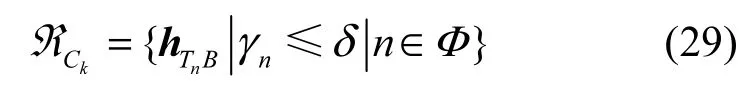

假设蜂窝系统中需复用无线资源进行通信的所有D2D用户的集合为Φ。假设Tn到B的归一化信道为:为减小Tn对Ck的干扰,所选择复用资源的Tn到B的归一化信道应尽量处于Ck到B信道的零空间即允许复用无线资源的 D2D用户的信道条件应满足

经上述分析,文中所提的 D2D安全接入策略可通过以下方式实现:在TDD(时分双工)系统中,首先,Ck和D2D发送端Tn向基站B发送各自的导频信息,而B可根据相应的导频信息估计出瞬时信道状态并根据式(24)的准则,确定可复用其无线资源的 D2D集合其中表示集合元素个数为M;然后从集合中确定能够满足Ck安全需求的 D2D集合即满足式(9)的约束条件C1,记为集合,其中,并利用上节中的功率优化算法对中的功率进行优化处理,最后从中选择安全中断概率最小的D2D用户被允许与Ck复用相同的无线资源,即

综上所述,算法1给出了D2D安全接入策略的步骤。

算法1D2D安全接入策略

初始化设置δ、ε的初始值

步骤1Ck和D2D发送端Tn向基站B发送各自的导频信息,而基站B根据相应的导频信息估计出瞬时信道状态

步骤 2利用式(29),确定可复用Ck无线资源的D2D用户集ℜ。

步骤3利用第3节的功率优化算法对步骤2集合ℜ中的D2D用户进行功率优化。

步骤4选择安全中断概率最小的D2D用户接入复用Ck的无线资源。

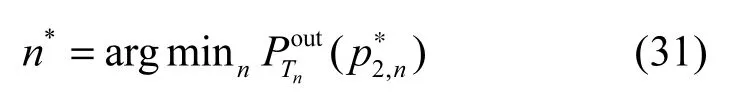

4.2 复杂度分析

本小节对本文所提的安全接入策略和基于干扰最小化的传统接入策略的复杂度进行了对比分析。假设系统模型存在K个CU、N个潜在的D2D用户对计划与CU共享相同的资源进行通信。2种策略信道估计时,都需要估计所有潜在的 D2D用户对的信道状态并计算则两者复杂度相同,都为 O(2 KN);步骤2根据γn值的大小依次判断是否满足式(29)和查找最小值(干扰最小),两者算法的复杂度为O( KN)。对于Ck,假设步骤2利用式(29)确定的 D2D用户集的元素个数为M,即步骤3和步骤4中,本文所提策略需对中M个D2D用户分别进行功率优化和选择最小中断概率的接入,而传统接入策略仅需要对干扰最小的D2D用户进行功率优化并使其接入,因此两者在步骤 3和步骤 4中的复杂度分别为和O( K),具体步骤的复杂度如表1所示。

表1 算法复杂度分析

在实际通信过程中,基站根据蜂窝用户所请求的业务类型,设置相应的安全性能需求(ε)和干扰受限(δ),且所需的先验信息(ε、δ等)在基站均已知,无需额外的信令交互。信道估计和接入决策在传统的接入策略中也是必不可少的,相比传统的接入策略,本文策略仅额外地增加了对 D2D用户的功率优化。通过上述理论分析可知所提接入策略的复杂度并未明显增加,接入策略中包括的信道估计、功率优化、接入决策等步骤都在基站侧进行,而基站具有丰富的资源和较强的计算能力,因此,本文接入策略带来的资源消耗和时间复杂度均在系统承受的范围之内。

5 仿真分析

本节利用蒙特卡洛实验证明文中所提算法的有效性。假设小区半径 R=500 m ,基站位置为(0,0),其中一个 CU位置为(50,0),Eve位置为(200,0)。在该小区范围共存在100个D2D用户希望与蜂窝用户共享资源进行通信,D2D用户的发送端在小区内均匀分布且两者通信距离为50 m。所有信道服从路径损耗模型且信道衰落系数κ=3。D2D最大发射功率为20 dBm,CU发射功率为20 dBm。CU、D2D用户和Eve均配置单天线,基站天线数目为合法用户接收端的噪声功率为假设,干扰门限值δ=0.05 ,蒙特卡洛实验次数M=10 000。

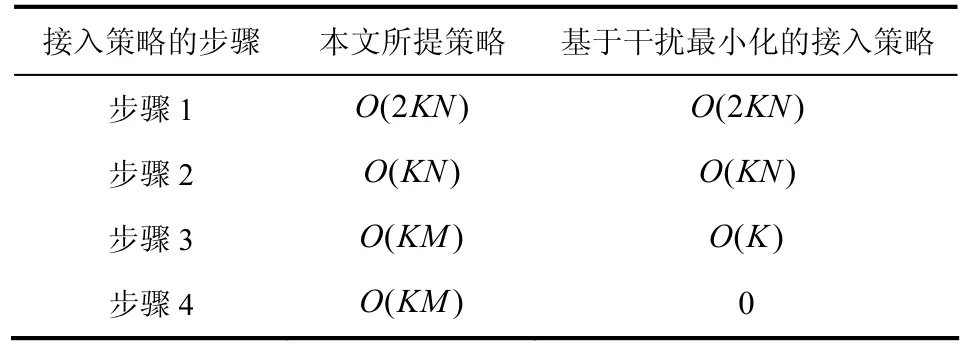

图 3表示在不同干扰门限值的情况下,能够与CU复用无线资源的D2D累积分布函数。由图3可以看出,仿真结果与利用蒙特卡洛实验的仿真结果完全吻合,说明了根据信道方向的性质确定复用CU无线资源的D2D用户集合的有效性,且在相同干扰门限值的情况下,随着基站天线数目的增加,多天线带来的分集增益越大,因此对基站接收的CU有效信号来说,D2D用户所造成的干扰相对影响较小,从而满足条件且与CU复用无线资源的D2D用户越多。

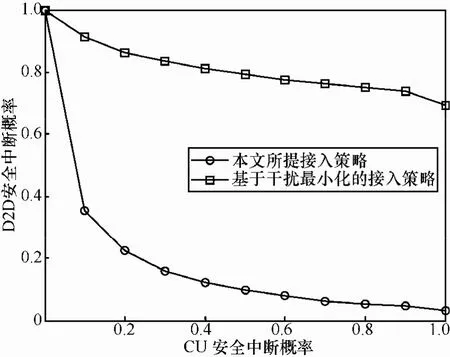

图4表示信道增益参数一定的条件下,2种不同接入策略下的D2D安全中断概率与CU安全中断概率的关系。其中,信道增益α=β=1,干扰最小化算法是指选择对CU造成干扰最小的D2D用户接入,由图 4可知:利用文中所提策略接入的 D2D用户安全中断概率小于利用干扰最小算法接入的D2D用户,这是因为干扰最小算法仅仅保证了所接入的D2D用户对CU的干扰最小,但对Eve的干扰可能也比较小,因此从安全因素考虑并非是最优的,也说明了文中所提策略的有效性。

图3 D2D累积分布函数与干扰门限值的关系

图4 D2D安全中断概率与CU安全中断概率的关系

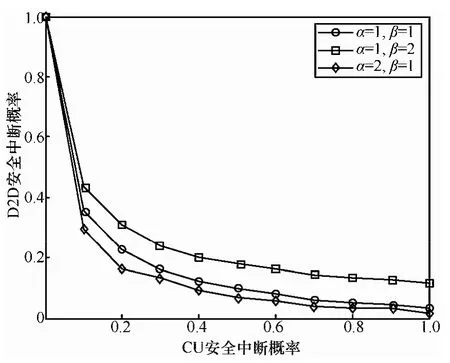

图5表示在信道增益均值不同的条件下,接入D2D的安全中断概率与CU安全中断概率的关系。由图5可知,CU在相同安全需求的条件下,安全中断概率相同,D2D安全中断概率随着参数β的增大而增大,但是随着参数α的增大而减小。这是因为β越大,Tn到Eve的信道平均增益越大即信道质量越好,Eve越容易窃听CU的信号,导致安全速率降低,则安全中断概率增大。但随着α的增大,CU用户对Eve在窃听D2D信号时造成的同频干扰较大,安全速率会提高,安全中断概率会相应减小,证明了引理2的正确性。

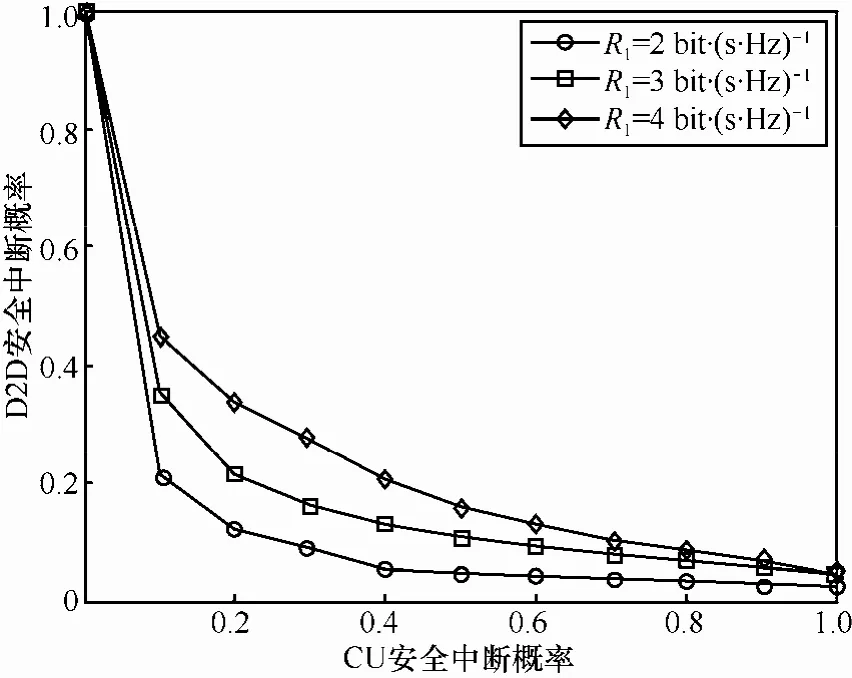

图6表示在CU安全约束速率不同的条件下,接入D2D的安全中断概率与CU安全中断概率的关系。由图6可知,CU在相同安全需求的条件下,CU的安全速率门限值越大,而D2D安全中断概率越大。这是因为CU在相同安全需求的条件下,CU的安全速率门限值越大,因此需共享CU无线资源的D2D用户对其造成的干扰越小,从而D2D用户需要较小的发送功率。由引理3可知,发送功率越小,而安全中断概率越大,从而证明了引理3的正确性。

图5 信道增益参数不同时,D2D安全中断概率与CU安全中断概率的关系

图6 CU安全速率约束不同时,D2D安全中断概率与CU安全中断概率的关系

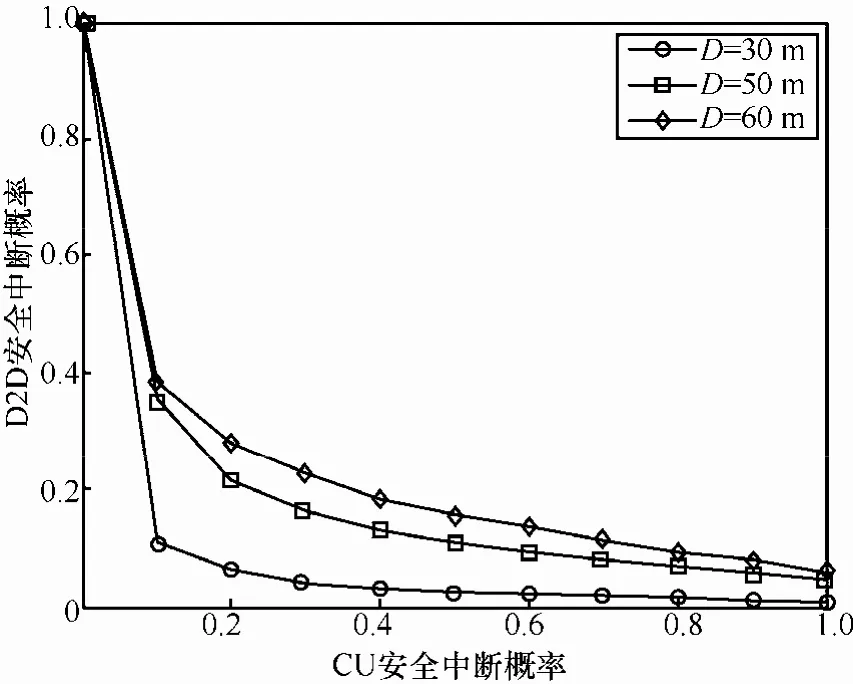

图7 D2D通信距离不同时,D2D安全中断概率与CU安全中断概率的关系

在满足CU安全需求的条件下,本文还衡量了D2D用户之间的通信距离对D2D安全中断概率的影响,如图7所示。由图7可知,CU在相同安全需求的条件下,D2D通信距离越远,D2D安全中断概率越大。这是由于 D2D通信的相对距离越远,两者之间信道衰落越严重,信道容量越小,因此,D2D的可达安全速率越小,从而导致较大的安全中断概率。

6 结束语

本文针对 D2D上行通信链路的安全问题,提出一种基于安全中断概率的 D2D安全接入策略。文中基于安全中断概率的模型同时考虑了 CU和D2D用户的安全通信需求。然后在自然噪声不存在的情况下,分别推导了CU和D2D用户的安全中断概率,并根据理论分析给出了基于安全中断概率最小化的 D2D功率优化算法,通过此算法使可复用CU资源的D2D用户安全中断概率最小。在上述分析的基础上,选择安全中断概率最小的 D2D用户接入复用蜂窝用户的无线资源,同时提高 D2D通信链路和蜂窝上行链路的安全性。最后,仿真验证了所提算法的有效性。在未来的工作中,需对更复杂的D2D场景进行研究,如异构蜂窝系统的D2D通信、多个D2D用户同时复用某个CU的资源等。

[1]JANIS P,YU C,DOPPLER K,et al. Device-to-device communication under-laying cellular communications systems[J]. International Jounal Communications,Network and System Sciences,2009,2(3):169-178.

[2]DOPPLER K,RINNE M,RIBEIRO C,et al. Device to-device communication as an underlay to LTE-advanced networks[J]. IEEE Communications Magazine,2009,47(12): 42-49.

[3]FODOR,DAHLMAN G,MILDH E,et al. Design aspects of network assisted device-to-device communications[J]. IEEE Communications.Magazine,2012,50(3): 170-177.

[4]DOPPLER K,RINNE M P,JANIS P,et al. Device-to-device communications: functional prospects for LTE-advanced networks[C]//IEEE International Conference on Communications. c2009: 1-6.

[5]ALAM M,DU Y,RODRIGUEZ J,et al. Secure device-to-device communication in LTE-A[J]. IEEE Communications Magazine,2014,52(4): 66-73.

[6]ZHU D H,SWINDLEHURST A L,FAKOORIAN S A A,et al. Device-to-device communications: the physical layer security advantage[C]//2014 IEEE International Conference on Acoustics,Speech and Signal Processing (ICASSP). c2014: 1606-1610.

[7]康小磊,季新生,黄开枝. 基于人工噪声辅助的D2D异构蜂窝安全通信方法[J]. 通信学报,2015,36 (10): 149-156.KANG X L,JI X S,HUANG K Z. Secure D2D underlaying cellular communication based on artificial noise assisted[J]. Journal on Communications,2015,36(10):149-156.

[8]YUE J,MA C,YU H,et al. Secrecy-based channel assignment for device-to-device communication: an auction approach[C]//2013 IEEE International Conference on Wireless Communications amp; Signal Processing (WCSP). Hangzhou,China,c2013: 1-6.

[9]LIU Z,PENG T,XIANG S,et al. Mode selection for device-to-device(D2D)communication under LTE-Advance networks[C]//2012 IEEE International Conference on Communications (ICC). c2012: 5563-5567.

[10]ZHANG R,CHENG X,YANG L. Cooperation via spectrum sharing for physical layer security in device-to-device communications underlaying cellular networks[C]//2015 IEEE Global Communications Conference (GLOBECOM). c2015: 1-6.

[11]CHU Z,CUMANAN K,XU M,et al. Robust secrecy rate optimizations for multiuser multiple-input-single-output channel with device-to-device communications[J]. IET Communications,2015,9 (3):396-403.

[12]ZHANG H,WANG T Y,SONG L Y,et al. Radio resource allocation for physical-layer security in D2D underlay communications[C]//2014 IEEE International Conference on Communications (ICC). c2014:2319-2324.

[13]KHISTI A,WORNELL G W. Secure transmission with multiple antennas: the MISOME channel[J]. IEEE Transactions on Information Theory,2010,56(7): 3088-3104.

[14]ZHOU X,GANTI R K,ANDREWS J G,et al. On the throughput cost of physical layer security in decentralized wireless networks[J]. IEEE Transactions on Wireless Communications,2011,10(8): 2764-2775.

[15]ZHOU X,MCKAY M R. Secure transmission with artificial noise over fading channels: achievable rate and optimal power allocation[J]. IEEE Transactions on Vehicular Technology,2010,59(8): 3831-3842.

[16]BLOCH M,BARROS J,RODRIGUES M,et al. Wireless Information-theoretic Security[J]. IEEE Transactions on Information Theory,2011,54(6): 2515-2534.

[17]BASHAR S,DING Z,LI Y. On secrecy of codebook-based transmission beamforming under receiver limited feedback[J]. IEEE Transactions on Wireless Communications,2011,10(4): 1212-1223.

[18]ZHOU X,MCKAY M R,MAHAM B,et al. Rethinking the secrecy outage formulation: a secure transmission design perspective[J]. IEEE Communication Letters,2011,15(3): 302-304.

[19]ROH J C,RAO B D. Transmit beamforming in multiple-antenna systems with finite rate feedback: a VQ-based approach[J]. IEEE Transactions on Information Theory,2006,52(3): 1101-1112.

Secrecy outage probability based access strategy for device-to-device communication underlaying cellular networks

CHEN Ya-jun1,JI Xin-sheng1,2,3,HUANG Kai-zhi1,KANG Xiao-lei1

(1. National Digital Switching System Engineering and Technological Research Center,Zhengzhou 450002,China;2. National Mobile Communications Research Laboratory,Southeast University,Nanjing 211189,China;3. National Engineering Lab for Mobile Networking Security,Beijing 100876,China)

A secure access strategy for D2D (device-to-device)communications underlaying cellular networks based on the secrecy outage probability was proposed. Firstly,the secrecy outage probability in the worst case was derived and a transmission power optimization scheme for D2D pairs was given. An access control strategy was further presented to allow the D2D pair with the minimum secrecy outage probability to reuse the cellular resource,which improved the secure communications for D2D links and cellular uplinks. Finally,simulation results showed that the proposed scheme was effective.

D2D communications,physical layer security,secrecy outage probability,power optimization,secure access

s:The National High Technology Research and Development Program of China (863 Program)(No.SS2015AA011306),The National Natural Science Foundation of China (No.61379006,No.61521003),The Open Research Fundation of National Mobile Communications Research Laboratory,Southeast University (No.2013D09)

TN925

A

2016-03-04;

2016-06-03

国家高技术研究发展计划(“863”计划)基金资助项目(No.SS2015AA011306);国家自然科学基金资助项目(No.61379006,No.61521003);东南大学移动国家重点实验室开放研究基金资助课题(No.2013D09)

10.11959/j.issn.1000-436x.2016159

陈亚军(1988-),男,河南商丘人,国家数字交换系统工程技术研究中心博士生,主要研究方向为无线物理层安全、D2D通信技术、无线定位技术等。

季新生(1968-),男,江苏南通人,国家数字交换系统工程技术中心教授、博士生导师,主要研究方向为移动通信网络、拟态安全等。

黄开枝(1973-),女,安徽滁州人,国家数字交换系统工程技术中心教授、博士生导师,主要研究方向为移动通信网络、物理层安全等。

康小磊(1986-),男,陕西咸阳人,国家数字交换系统工程技术研究中心博士生,主要研究方向为无线物理层安全、D2D通信技术等。