一种新的隐私保护型车载网络切换认证协议

周治平 张惠根 孙子文 李 静

一种新的隐私保护型车载网络切换认证协议

周治平*张惠根 孙子文 李 静

(江南大学物联网技术应用教育部工程研究中心 无锡 214122)

该文针对现有车载网络切换认证协议存在的安全性、隐私等方面的不足,在LIAP协议的基础上提出改进方案。首先将随机数与伪标识串联,再用二次模运算对串联的信息进行加密,以生成动态身份标识保护用户位置隐私;与此同时,在移动终端切换过程中,新路侧单元重新生成新会话秘密序列,并与终端伪标识进行异或加密,对LIAP协议中存在的平行会话攻击进行安全防护。理论分析及实验表明,改进协议不仅满足终端匿名性和抵御各种攻击的安全需求,也实现了较快的切换速度,与同类切换认证协议相比,实用中具明显优越性。

车载网络;切换认证;二次剩余定理;隐私防护;平行会话攻击

1 引言

由于无线网络信息传输无物理连接链路,攻击者可以在信息到达指定接收者之前侦听、分析并修改任何传输信息。因此,无线网络尤其是车载网络切换认证协议中的安全和隐私问题已成为无线网络安全领域的严重关切[1,2]。一般而言,性能优越的切换认证协议应符合以下认证需求[3]:(1)双向验证;(2)用户匿名性和不可追踪性;(3)有条件的隐私保护;(4)提供用户撤销功能;(5)抗攻击性;(6)低切换延时。

为避免由于切换而导致的连接中断,通常对切换过程施加严格的时间限制。例如,IEEE建议切换延迟不应超过50 ms,其认证过程更应低于20 ms[4,5]。因此,设计一种兼具安全隐私防护和快速切换的认证协议极具挑战性。

2012年,文献[6]基于双线性对映射原理提出了一种无服务器式的切换认证协议,该协议利用双线性映射函数验证通信实体的合法性,切换认证过程无需服务器参与,也无需在各网络接入点之间建立信任关系,相比传统基于AAA服务器的切换认证协议更具高效性。文献[7]也基于该思想提出了类似的切换认证协议,但考虑到移动终端有限的运算能力和存储空间,该协议中多次双线性对映射的使用对终端计算能力提出了较高要求。随后,文献[8]发现文献[6]中存在密钥破译问题,一旦敌方获取用户签名证书后即可根据互质性破译出用户私钥。2013年,文献[9]创新性地提出了一种基于动态会话秘密过程的车载网络切换认证协议(Lightweight Identity Authentication Protocol, LIAP),该协议中车载终端只使用了哈希散列、异或、随机序列生成等轻量级运算,具有认证延时低、切换速度快等优点,但经仔细分析,该协议易遭受位置追踪攻击及平行会话攻击[10]。2014年,文献[11]基于双陷门变色龙哈希函数和椭圆曲线签名理论提出了一种可证明安全的切换认证协议,该协议在通信过程中明文传输了终端标识及证书,同样易遭受位置追踪隐患。随后,文献[12~14]相继提出了新的用户匿名保护、防位置追踪的切换认证协议,此类协议为解决匿名追踪问题,预配置阶段服务器需为移动终端加载一系列防位置链接的伪标识对,终端每次发起登录或切换请求时均需向接入点发送一未使用的伪标识对,因此该方案对终端内存开销较大;文献[15]和文献[16]又利用双线性映射理论相继提出了新的车载网络切换认证协议,其中文献[15]的切换认证过程需新旧路侧单元和车载终端的三方参与,认证中心需为各路侧单元建立信任关系,且双线性映射函数的使用代价较高。文献[17]基于变色龙哈希函数及椭圆曲线签名理论为车载终端设计了一种动态标识,有助于切换过程的匿名隐私保护,但较多的点乘运算使得传输的数据包信息字节数较大,增长的通信开销反而会影响协议性能;文献[18]提出了一种基于代理签名的认证方案,但模幂、模乘运算的多次执行难以满足漫游切换的快速性。2015年,文献[19]为解决位置追踪隐患同样采用了预配置阶段加载一系列伪标识对的方法,因此该协议也存在文献[12~14]的不足。

为设计出一种满足安全快速、匿名隐私防护的切换认证协议,本文首先指出并分析了LIAP协议存在的隐私及安全隐患;然后针对其认证方式和安全威胁提出了改进方案;最后,详细分析了新协议的安全性、效率及开销。

2 LIAP协议相关描述

2.1系统模型与假设

车载网络由一个服务器、多个网络接入点(路侧单元)和移动设备(车载终端)组成,网络接入点能提供合法终端用户相应的网络服务,但每个用户在访问网络资源前须在服务中心注册帐号、密码等信息。一般地,终端和网络接入点的传输信道为不安全的,攻击者能使用双向侦听技术获取该信道的所有信息,并尝试利用获取的信息伪装合法装置。

2.2协议符号说明

LIAP协议由4个阶段组成:预配置阶段、初始化阶段、快速切换认证阶段以及更新阶段。协议中所用符号注释说明如表1所示。该协议采用了动态会话秘密过程DSSP来减少终端与接入点之间的网络接入与切换认证延时,相关过程详见文献[9]。

表1协议使用符号及相应注释

2.3存在的安全隐患

2.3.1隐私追踪问题 注意到LIAP协议中车载终端每次向路侧单元接入点发送接入网络或切换认证的请求时,发送的消息均为,而,尽管LIAP协议未直接明文传输终端用户真实ID,而是采用伪标识metaUID的形式隐藏了该信息,但是该车载终端在连接入网和接入点切换过程中公共信道中传输的metaUID是由服务器公钥加密而得是固定不变的。一旦敌方的这些窃听装置在一定时间内侦听到相同的接入或切换请求信息,便可对该车辆实行跟踪,攻击者后台处理中心也可利用部署在各个接入点附近的侦听装置分析出该车载终端用户的行驶路径,出入信息,行为习惯等私密信息,敌方甚至可以根据分析的结果对该特定用户进行尾随、埋伏。因此LIAP协议易遭受用户位置追踪攻击。

图1 平行会话攻击流程

通过上述分析,攻击者即使没有认证密钥或凭证,也可凭借截获的抢先于真实用户完成网络接入点的切换,而一旦上述攻击得手,服务器端注册表便执行错误的数据更新,导致合法用户在需要访问网络时无法及时连接入网。

3 新协议描述

为简便,新协议将更新阶段并入初始化阶段,因此新协议由:预配置、初始化(更新)、快速切换认证3个阶段组成。

3.1 预配置阶段

新协议预配置阶段大致与LIAP协议相同,动态会话秘密序列挑战应答协议DSSP执行过程详见文献[9],新协议补充之处在于:认证中心预先产生2个大素数,作为私钥,计算出对应的公钥。认证中心再将,和分别存储至各路侧单元和车载终端内存中。新协议中所用符号注释说明同样如表1所示。

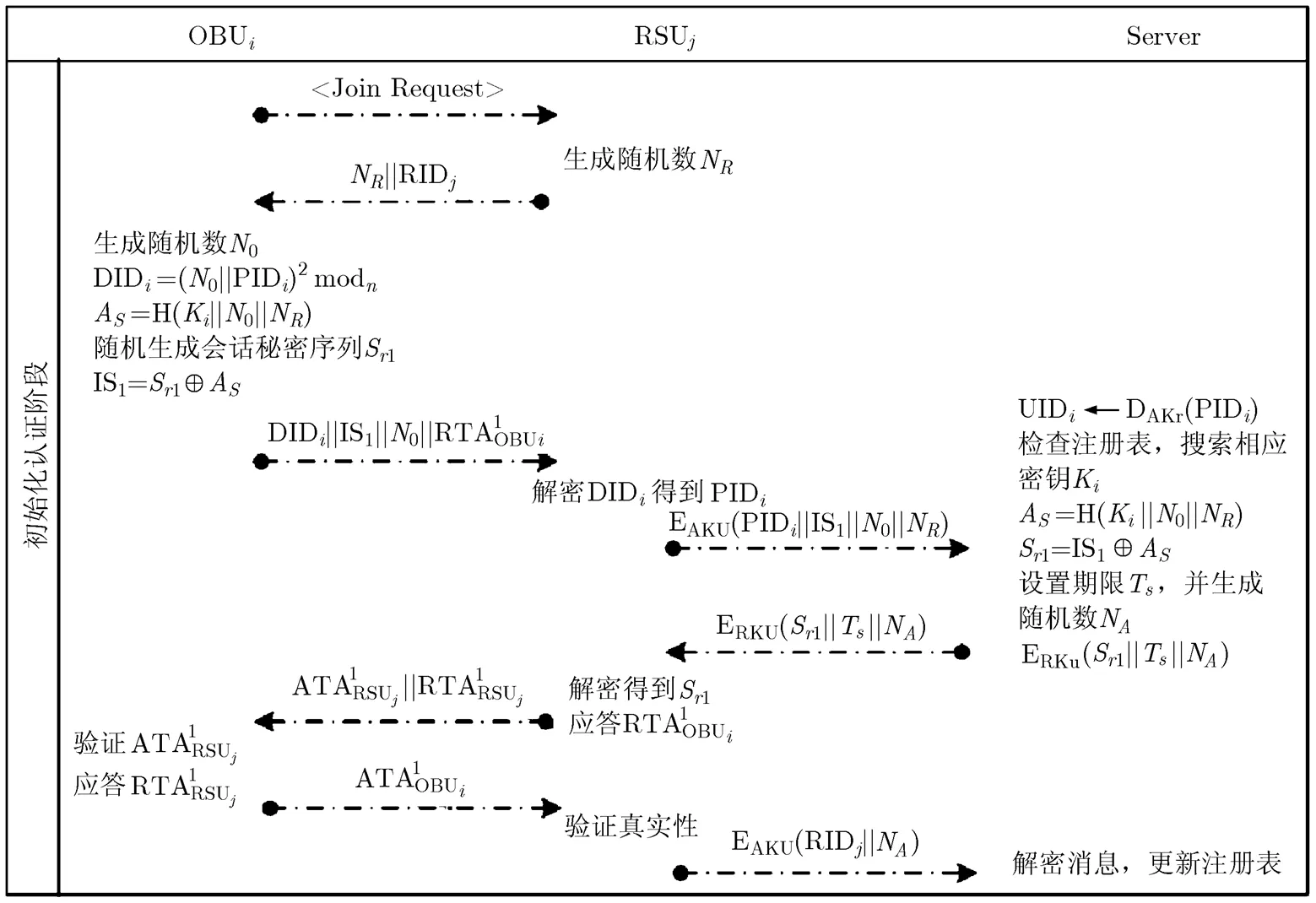

3.2 初始化阶段

该阶段由车载终端发起,流程如图2所示,并按如下步骤执行。

图2 初始化认证流程

步骤3 车载终端收到信息后立即生成随机数0,计算和凭证,再生成会话秘密随机序列S1,计算,再将消息发送至路侧接入点;

步骤5 服务器收到信息后用其私钥解密,并解密出OBU的真实身份,服务器利用其检索注册表搜索出该用户对应密钥K,计算,,并对凭证设置期限T,再生成随机数N,用接入点RSU的公钥加密并向其发送;

步骤6 RSU收到信息后解密得到S1,执行DSSP操作对挑战请求进行应答,再根据S1生成新的挑战请求,再发送至OBU;

步骤7 车辆OBU对进行验证,再执行DSSP操作生成的应答序列;

步骤8 RSU对进行验证,通过后即认证了用户身份的真实性,允许其访问该接入点资源,RSU再向服务器发送信息以便服务器端对用户注册表及时更新;

3.3 切换认证阶段

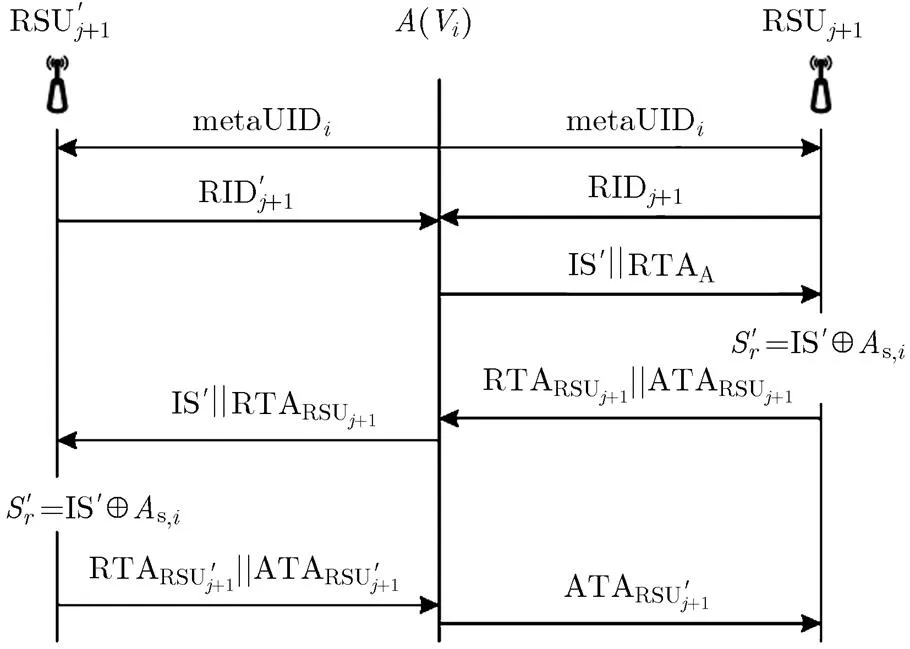

该阶段同样由车载终端发起,具体流程如图3所示,并按下述步骤进行。

图3 切换认证流程

步骤2 当车辆发起切换认证请求时,车载终端先生成新随机数1,计算并将发送至新路侧单元RSU+1;

步骤3 RSU+1收到切换请求后以前述同样方式先对解密得到车载设备的伪标识PID,并依据其搜索待切换列表查阅是否有相应凭证序列,若有则回复其ID;

步骤5 RSU+1收到消息后利用待切换列表中对应的凭证计算出,再执行DSSP操作对进行应答生成,新路测单元再随机生成新的会话秘密序列,计算;将一并发送至;

步骤7 RSU+1验证的准确性,通过则允许该车载终端切换连接入网,再向服务器发送加密信息;

步骤8 服务器解密消息,对该车辆和其接入点信息进行更新。

4 改进协议性能分析

本节从安全性、所需开销2个方面对现有协议和新协议进行分析比较。

4.1 安全性分析

假设攻击者具有如下能力:双向侦听、重放先前消息、冒充合法装置,此外本文同样假设车载终端的内存空间至少为位(S:1位,:2位,0:3位,N:4位),哈希函数采用SHA-1。此处分析总结了新方案抵御各种攻击行为的能力如下:

相互认证:新协议同样采用了挑战-应答的方式完成接入点和车载设备(用户)的相互认证,动态会话秘密序列的使用既简化了认证过程又隐藏了车载终端的认证凭证。协议中序列IS用于保护认证凭证,其中认证凭证包含两个元素:认证序列A和会话秘密序列S,由于S具有单次秘本属性,仅有合法的接入点和网络服务器才能从IS中分离出S,换言之,A和S在交互过程中已被直接隐藏,仅合法用户和路侧单元才能被彼此识别。

秘密会话序列猜测攻击:考虑到最坏情况下,认证过程中动态会话秘密序列使用的形式为,每个应答序列最多从序列中选取位元素,在认证过程中,路侧单元与车载终端根据序列各进行挑战应答一次,若这两次挑战请求中的元素不重复,则攻击者在一次认证会话中能成功重构出会话序列的概率为。实际应用中,序列长度可变,例如认证过程中车载终端和路侧单元所使用序列的随机性决定了的长度,因此敌方欲从单次认证过程获取完整的序列非常困难。

冒充攻击:一方面,初始化认证过程中,为成功冒充合法用户(合法车载终端),攻击者需计算出有效的认证请求并正确应答出路侧单元的挑战请求,攻击者由于缺少用户标识信息无法计算出服务器端能识别的正确的伪标识,敌方也因缺少密钥无法计算出正确的凭证,同时,由于认证凭证由随机值的参与而构成,较短时间间隔中不易重复,另外在切换认证过程中,敌方因缺少伪标识信息,故无法从隐藏序列中提取出,无法回复正确的挑战应答。故对于攻击者而言,若要冒充合法用户,其需同时满足两个条件:(1)敌方足够幸运能在单次认证过程中获取完整的序列,(2)随机数在较短时间内重复。因为有种可能,故上述条件难以成立;另外敌方缺少接入点和服务器的私钥,,和,故同样无法冒充路侧单元或服务器,因此新协议能抵御冒充攻击,同样也提供了防御侦听和重放攻击的保护。

平行会话攻击:原切换认证协议LIAP动态会话挑战应答过程中,为实现对方身份的识别,终端和路侧单元均根据终端生成的会话序列发起挑战或应答,如此便造成平行会话攻击,而新协议中,路侧单元重新生成了新的动态会话序列,并根据其进行挑战提问,再将该序列与该终端伪标识异或形成消息隐藏序列,敌方即使将路测单元的挑战提问转发至路侧单元,路侧单元收到挑战后将与异或形成错误的,并做出错误的应答,敌方若再将其转发至原路侧单元,显然不能通过验证,如此便有效解决了平行会话攻击。

综上,本文又将新协议和现有典型的无线车载网络切换认证协议就安全性及隐私保护进行比较如表2所示。经比较,仅文献[15~17]和本文所提协议在满足安全性需求的同时对终端匿名性、位置隐私提供了防护。

表2安全性能比较

注:Y表示提供;O表示不安全;√表示安全。

4.2 切换认证开销分析

此部分从车载终端内存开销、切换过程中通信开销以及切换延时3方面评估文献[9,14~17]与新协议的性能。为便于统一分析,文中设定随机数、随机数秘密序列、身份(伪)标识、哈希输出、共享密钥、证书、挑战请求及应答序列均为160 bit,时间戳为24 bit,公私钥均为160 bit;有限域上的超奇异曲线或非超奇异曲线的阶,分别设为512 bit和160 bit。

通信开销方面,实际应用中车载终端较服务器和路侧单元资源相对受限,因此本文侧重于比较车载终端收发数据包的大小。对比结果如表3所示,文献[17]通信开销最大,为512000 B,文献[14]通信开销最小,仅为100 B;本文切换认证协议由于使用隐藏了、故增加便于路侧单元解密,又在接入点DSSP应答环节增加了新会话序列以防平行会话攻击,车载终端通信开销为180B,低于文献[16~17],较LIAP协议增加了40 B,但考虑到新协议在安全性及隐私方面的优势,增加的些许开销是可以接受的。

终端内存开销方面,首先,LIAP及本文协议只使用了哈希函数和随机数生成算法,而文献[14~17]相比之下还需分别存储基于椭圆曲线的双线性映射函数、变色龙哈希函数、双陷门变色龙哈希函数等算法,因此终端存储开销更大[18];再者,为便于分析,此部分比较终端所存储的公共参数、共享密钥、预计算结果、证书、以及服务器公钥等切换过程较重要的信息,各协议终端存储开销如表3所示。文献[15~17]由于需存储基于椭圆曲线密码体制的公共参数[11]、服务器公钥以及终端用户证书等信息,所需内存空间均不低于100 B。而文献[14]采用预配置阶段加载一组不可链接伪标识对的方法,伪标识对由标量乘计算而得,根据上述参数假设,存储一个伪标识对就需3220 B,存储个伪标识对就需 (3220) B,因此该方案终端内存空间需求随着伪标识对数量的增加而线性增长。相比LIAP协议,新协议中车载终端多存储了一个公共参数,因此比LIAP协议稍高20 B,为60 B,但相比前述几种方案节省了较多空间。

表3 切换认证开销比较

注:PM(点乘),Pair(双线性映射),H(哈希),MM(模乘),MR(模开方),EN(AES加密),DE(AES解密),--(忽略),(伪标识对数量)

切换延时方面,本文仅考虑计算相对较耗时的双线性映射、点乘、模乘、模开方等运算,而忽略随机数生成、模加/减、异或、移位比较等轻量级计算。基于开源标准密码库MIRCAL[20],仿真环境为:Intel Core i3-2.27 GHz, RAM-2 GB;由于每次运行时间有细微差异,故测试20次取平均值。点乘运算耗时约为3.352 ms,双线性映射耗时约为8.975 ms, AES加密耗时1.102 ms, AES解密耗时为8.493 ms,模乘运算耗时约为1.896 ms,模开方运算约为3.481 ms,哈希运算约为0.028 ms,评估各协议认证延时如表3中所示,相较其他文献,LIAP协议中车载终端只使用了随机数生成、异或、移位比较等轻量级运算,新路侧单元只需执行一次加/解密操作即可,故其切换认证延时最小,仅为9.595 ms,文献[14~17]由于进行了多次复杂运算,认证耗时均超过15 ms,而新协议相比LIAP协议只增加了模乘、模开方运算各一次,计算耗时为14.972 ms。综上,所提方案在增强系统安全性、隐私保护的同时并未增加太多开销,相比现有大多文献,切换认证速度更快。

5 结束语

本文分析介绍了现有无线网络切换认证协议的特点及设计要求,并指出现有车载网络切换认证协议中存在的高认证延时和安全隐患难以确保实际应用中的通信服务质量和安全性需求,迫切需要构建一个低开销、安全快速的切换认证协议。基于此,本文又详细分析了LIAP协议的不足之处,在此基础上提出了一个改进的基于动态会话过程的切换认证协议,不仅实现了车载终端、路侧单元和后端服务器的相互认证,提高了终端使用者的隐私防护,同时也满足无线网络中登录、快速切换过程中的所有安全需求。相比现有大多切换协议,改进协议兼具隐私防护和低认证延时的优点,因此,实用性更好。

参考文献

[1] LEE J H and BONNIN J M. HOTA: Handover optimized ticket-based authentication in network-based mobility management[J]., 2013, 230(5): 64-77.doi:10.1016/j.ins.2012.11.006

[2] JIA X D, CHANG Y F, ZHANG Z Z,. A critique of a lightweight identity authentication protocol for vehicular network[J]., 2015, 6(3): 183-188.

[3] YANG X, HUANG X, HAN J,. Improved handover authentication and key pre-distribution for wireless mesh networks[J].:, 2015, 42(9): 621-628.doi: 10.1002/cpe.3544.

[4] XIAO P, HE J, and FU Y. An access authentication protocol for trusted handoff in wireless mesh networks[J].&, 2014, 36(3): 480-488.

[5] CHOI H H. Ad hoc cooperative vertical handover for next- generation heterogeneous networks[J]., 2015, 69(10): 1557-1561.

[6] HE D, CHEN C, CHAN S,. Secure and efficient handover authentication based on bilinear pairing functions[J]., 2012, 11(1): 48-53.

[7] TSAI J L, LO N W, and WU T C. Secure handover authentication protocol based on bilinear pairings[J]., 2013, 73(3): 1037-1047.

[8] YEO S L, YAP W S, LIU J K,. Comments on “analysis and improvement of a secure and efficient handover authentication based on bilinear pairing functions”[J]., 2013, 17(8): 1521-1523.

[9] LI J S and LIU K H. A lightweight identity authentication protocol for vehicular networks[J]., 2013, 53(4): 425-438.

[10] JURCUT A D, COFFEY T, and DOJEN R. Design guidelines for security protocols to prevent replay & parallel session attacks[J].&, 2014, 45(6): 255-273.

[11] ZHANG Y, CHEN X, LI J,. Generic construction for secure and efficient handoff authentication schemes in EAP-based wireless networks[J]., 2014, 75(12): 192-211.doi:10.1016/j.comnet.2014.10.009.

[12] HE D, BU J, CHAN S C,. Handauth: efficient handover authentication with conditional privacy for wireless networks[J]., 2013, 62(3): 616-622.

[13] WANG W and HU L. A secure and efficient handover authentication protocol for wireless networks[J]., 2014, 14(7): 11379-11394.

[14] HE D, CHAN S, and GUIZANI M. Handover authentication for mobile networks: security and efficiency aspects[J]., 2015, 29(3): 96-103.

[15] YEH L Y and HUANG J L. PBS: a portable billing scheme with fine-grained access control for service-oriented vehicular networks[J]., 2014, 13(11): 2606-2619.

[16] WU H T, YEIN A D, and HAIEH W S. Message authentication mechanism and privacy protection in the context of vehicular Ad Hoc networks[J]., 2015, 501(12): 1-11.

[17] GUO S, ZENG D, and XIANG Y. Chameleon hashing for secure and privacy-preserving vehicular communications[J]., 2014, 25(11): 2794-2803.

[18] CAO J, LI H, MA M,. A simple and robust handover authentication between HeNB and eNB in LTE networks[J]., 2012, 56(8): 2119-2131.

[19] LI G, JIANG Q, WEI F,. A new privacy-aware handover authentication scheme for wireless networks[J]., 2015, 80(2): 581-589.

[20] SHAMUS SOFTWARE LTD. Miracllibrary[OL]. http://www.shmus.ie/index.php?pages=home,2012.

Improved Privacy Protection Handover Authentication Protocol for Vehicular Ad Hoc Networks

ZHOU Zhiping ZHANG Huigen SUN Ziwen LI Jing

(,,214122,)

To overcome the shortages in security and privacy of existing handover authentication protocols for vehicle network, an improved scheme based on the Lightweight Identity Authentication Protocol (LIAP) protocol is proposed in this paper. Firstly, terminal’s pseudo-identity is concatenated with a random number, then quadratic residues operation is utilized to encrypt the connected information and to generate a dynamic identity, which can protect the user’s location privacy.Meanwhile, the new road side unit regenerates a new session secret sequence and computes the challenge sequence with the terminal user’s pseudo-identity by XOR encryption, which can provide secure protection against parallel session attack during the handover process. Theoretical analysis and experiments show that the proposed protocol can not only meet security requirements of providing terminal anonymity and defending various attacks, but also achieve a faster switching speed. Therefore, the improved protocol shows obvious superiorities over most existing schemes.

Vehicle network; Handover authentication; Quadratic residue theorem; Privacy protection; Parallel session attack

TP309.2

A

1009-5896(2016)10-2633-07

10.11999/JEIT160015

2016-01-04;改回日期:2016-05-19;网络出版:2016-07-15

周治平 zzp@jiangnan.edu.cn

国家自然科学基金(61373126); 中央高校基本科研业务费专项资金(JUSRP51510); 江苏省自然科学基金(BK20131107)

The National Natural Science Foundation of China (61373126), The Fundamental Research Funds for the Central Universities (JUSRP51510), The Natural Science Foundation of Jiangsu Province (BK20131107)

周治平: 男,1962年生,博士,教授,研究领域为检测技术与自动化装置、信息安全等.

张惠根: 男,1990年生,硕士生,研究领域为物联网安全认证.

孙子文: 女,1968年生,博士,教授,研究领域为无线传感器网络理论与技术,信息隐藏、模式识别与图像处理等.

李 静: 女,1992年生,硕士生,研究领域为检测技术与自动化装置.