基于无线信道参数的物理层安全密钥容量

王 旭 金 梁 宋华伟 黄开枝

基于无线信道参数的物理层安全密钥容量

王 旭 金 梁*宋华伟 黄开枝

(国家数字交换系统工程技术研究中心 郑州 450002)

利用无线信道参数提取物理层安全密钥时,密钥容量受加性噪声、信道测量时差、终端移动速度、采样周期和采样点数等因素影响。针对这一问题,该文在均匀散射环境中利用单输入单输出无线信道定量分析密钥容量,推导了密钥容量的闭式解以确定最佳采样周期的约束条件。仿真分析表明该结论同样适用于非均匀散射环境,同时验证将物理层密钥提取技术应用于无线通信系统的可行性。

物理层安全;物理层密钥提取;密钥容量;无线信道参数;最佳采样周期

1 引言

随着移动通信应用领域的拓展,安全问题逐渐成为制约其发展的主要瓶颈之一。现有移动通信安全依靠高层密钥加密机制,但是在资源受限的新兴网络(如物联网、传感器网络等)中高层密钥的分发和管理存在一定的安全隐患。而无线信道具有天然的密钥特征,通信双方通过测量同一无线信道提取相同的物理层密钥,实现密钥分发,并辅助高层加密机制实现安全增强。现有物理层密钥研究[1,2]主要分为密钥提取技术和密钥容量分析。其中,密钥容量分析为密钥提取技术提供理论指导,具有重要理论研究价值。

文献[9]和文献[10,11]首先提出利用无线信道作为共同随机源提取密钥,并引入信息论分析密钥容量。物理层密钥提取的前提是无线信道的互易性,当通信双方同时测量同一无噪信道时,能够得到完全相同的信道参数,此时密钥容量无限大。但是实际系统中加性噪声、信道测量时差、终端移动等因素破坏了无线信道的互易性。文献[16]综合考虑了终端移动和噪声两个因素对密钥容量的影响,并给出了密钥容量的频域表达式。上述文献均只考虑利用单信道样值提取密钥时的密钥容量,但此时即使提取的密钥数达到密钥容量,其密钥数也难以满足需求。因此,需要研究多信道样值时的密钥容量问题,由此引入采样周期和采样点数。文献[17]在均匀散射环境[18]中分析了信道参数的空间和时间相关性对密钥容量的影响,同时指出存在最佳采样周期使得密钥容量最大。但没有给出综合信道测量时差、终端移动速度、加性噪声、采样周期、采样点数等因素的密钥容量的闭式解,也没有给出最佳采样周期应该满足的约束条件。

针对上述问题,本文定量分析了上述5个因素对密钥容量的影响,确定最佳采样周期的约束条件以最大化物理层安全密钥数。首先在均匀散射环境中,分析没有直达径(NLOS)的单输入单输出(SISO)无线信道的统计特性,并给出信道采样方案;随后,提出一种利用任意维随机变量进行密钥提取时,密钥容量分析方案,推导更加普适的密钥容量闭式解;最后分别在均匀散射环境和非均匀散射环境中验证推导结果的正确性和适用性。推导与仿真结果表明通过合理控制上述因素可提升密钥数,能够指导物理层密钥提取方案中的参数设计。

2 系统模型

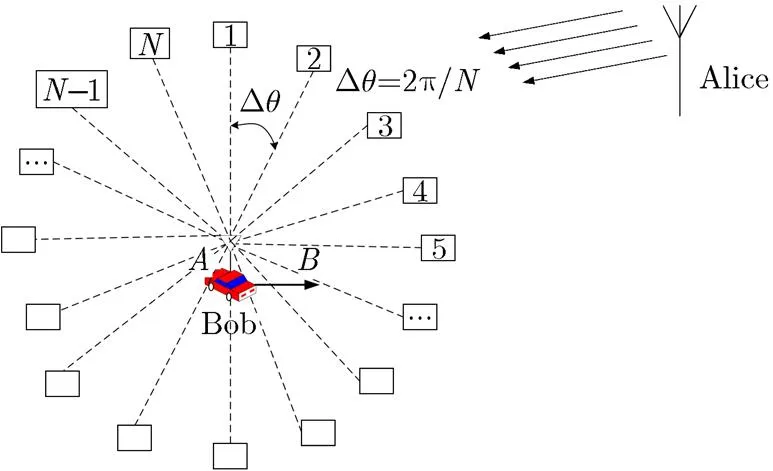

考虑一个散射丰富且没有直达径的移动通信场景,基站Alice位置固定,移动终端Bob以沿着某一方向做直线运动,其中Alice和Bob均配置单天线,且Bob周围存在大量散射体。同时,假设系统中存在单天线被动窃听者Eve,即Eve可以被动接收信号但是不能够发送信号干扰信息传输。由于人工或者自然散射体的散射、反射、折射、衍射等效应,导致工作在超高频或者更高频段的电磁波经历快衰落。均匀散射环境[18,19]能够较为准确建模这一典型移动通信场景的幅度、相位、空间相关性、频域相关性等特性。如图1所示[20],在该模型中散射体密集分布在Bob四周,以保证入射功率(Incoming Power[19])来自各个方向,且该模型假设经各个散射体到达终端的电磁波幅度相同。设终端周围有个散射体,则第个散射体到达终端的角度为,其中。

图1 密集散射环境[20]

为提升密钥数,双方可利用多次信道采样增加双方共享的随机性,此处采用固定采样周期增加采样点数的采样方案。如图2所示,假设Alice与Bob的信道测量时差为,从0时刻开始,Alice和Bob以为采样周期进行次信道采样,一般情况下。

图2 Alice和Bob采样示意图

从上述分析可以看出,利用信道参数提取物理层安全密钥时,密钥容量受到信道测量时差、终端移动速度、加性噪声、采样周期、采样点数等5个因素影响。为了提高物理层密钥数、衡量密钥提取方法的有效性,需要定量分析上述因素对密钥容量的影响。

3 密钥容量分析

根据文献[17]可得当Eve距离Alice和Bob足够远时(大于几个波长),可近似认为Eve和Alice(或Bob)之间信道参数与Alice和Bob之间的信道参数相互独立,此时Eve利用信道相关性窃取的密钥数可以忽略。因此本文假设Eve与Alice和Bob距离均超过几个波长,此时可以利用Alice与Bob测量信道参数间的互信息,代替存在Eve被动窃密时的条件互信息计算密钥容量[9,10]。本节首先扩展了文献[17]提出的密钥容量表达式;随后定量分析各项因素对密钥容量的影响,得到密钥容量的闭式解;并据此确定最佳采样周期满足的约束条件以最大化物理层安全密钥容量。本文中密钥容量指的是以个周期性信道采样值为一个样本整体,能够提取的有效密钥位数的上界。

3.1密钥容量分析方案

由第2节分析可知,均匀散射环境中通信双方测量的信道参数是相关的复高斯随机矢量。本小节提出一种利用高斯随机矢量提取物理层安全密钥时密钥容量的分析方案。由于I/Q分量分析思路相同,因此在不失一般性的前提下选用I分量对密钥容量进行分析。

同理,利用式(4)~式(6)的分析步骤可得利用Q分量提取的物理层安全密钥容量。需要说明的是,虽然式(6)由周期性采样所得的信道参数推导出,但是适用于利用两组任意维高斯矩阵提取密钥的场景。例如,对于维的高斯随机矩阵,其密钥容量分析过程只需增加一步矩阵按列矢量化过程,即将变成维的高斯随机矢量,之后重复式(4) ~式(6)即可。

3.2密钥容量推导

由3.1节分析可得,利用信道参数序列提取物理层安全密钥时,密钥容量由Alice和Bob测量的信道参数的协方差矩阵决定,而协方差矩阵代表序列之间的相关性。因此本小节将定量分析信道参数相关性的影响因素,推导密钥容量的闭式解,进而确定最佳采样周期的约束条件。

假设采样过程中Bob移动距离远小于Alice经过散射物到达Bob的路径长度,且采样过程中障碍物的位置保持不变。则可认为Alice发射的信号经过第个散射点到达Bob的路径损耗保持不变。又均匀散射环境中假设入射功率相同,所以终端移动速度及多普勒频移保持不变,其中。相位偏移为,其中为载波频率,为从Alice发射且经过第个散射点到达Bob的电磁波的传输时延。则当时,有式(7)成立。

因为零阶贝塞尔函数满足式(9)。

由式(10)可得,信道参数I分量的自相关函数只依赖于信道采样时间差,因此信道参数的I分量是宽平稳随机过程,因此有,。同理可得式(11)的结论。

比较文献[17]式(7)可知,其表达式为本文式(13)在,时的特例。实际系统中由系统决定,SNR受无线信道环境制约,而是可控的。给定时,式(13)为的函数,据此可确定出最佳采样周期的约束条件。

4 仿真分析

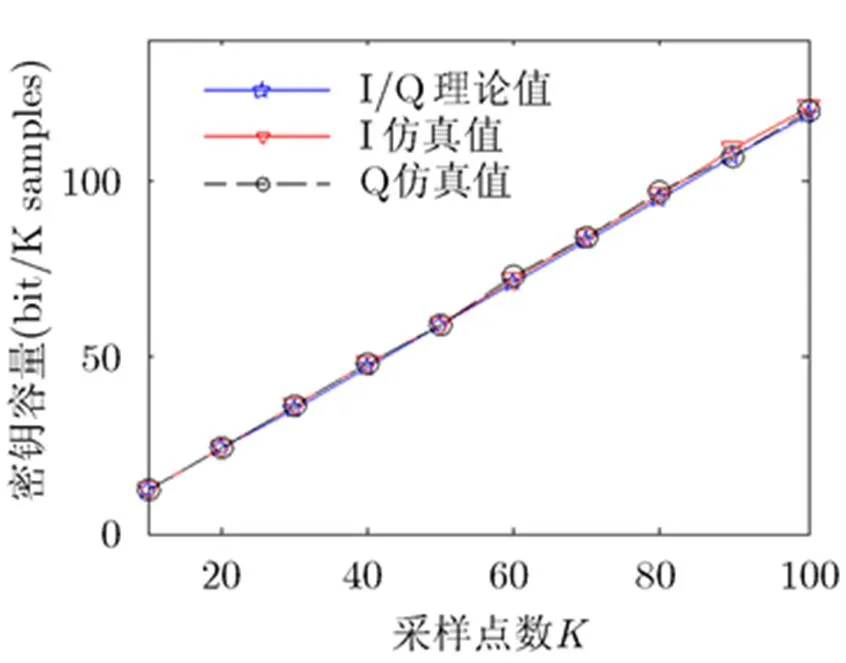

本节首先在均匀散射环境中验证密钥容量的正确性,并分析信噪比SNR,采样点数,采样周期,移动速度,信道测量时差等因素对密钥容量的影响;随后在非均匀散射环境中验证推导结论的适用性(适用性指式(13)不仅适用于均匀散射环境,也适用于非均匀散射环境)。其中,I/Q分量的密钥容量仿真值通过文献[22-24]给出的互信息估计算法得到。

4.1正确性验证

如图3所示,在文献[25]给出的典型均匀散射仿真环境中,验证推导结果正确性。仿真结果通过次蒙特卡洛实验得到,仿真条件如下:

图3 均匀散射环境仿真示意图[25]

(1)各角度入射功率相同且Alice与Bob之间没有直达径,每经历一个波长相位变化,载波频率为2 GHz,且;

(3)信道参数为Alice与Bob之间经过一次散射的电磁波的叠加。

仿真步骤如下:

(4)根据文献[24]的式(16)~式(20),利用仿真数据进行互信息估计。

图4 密钥容量随变化图

图5 密钥容量随采样周期变化图

图6 密钥容量随移动速度变化图

图4~图6中的波浪现象是由于贝塞尔函数的特性造成的。由图4~图6可得,由系统误差引起的信道测量时差与加性噪声和终端移动共同作用,确定了Alice和Bob第次信道测量值和之间的相关性,进而确定了利用单次信道采样提取密钥的密钥容量。周期性采样的时延能够降低Alice(或Bob)第次和第次信道测量值和之间的相关性。当以后,可近似认为第次和第次信道测量值相互独立,以次信道测量值为一个整体提取的密钥数约为单独利用一次信道测量值进行密钥提取时的倍。因此,本文利用周期性采样增加采样点数(即增加共享随机性)的方法,解决信道测量时差和加性噪声降低信道相关性的问题。

图7 密钥容量随SNR变化图

图8 密钥容量随采样点数变化图

由图4~图8可知,利用式(13)计算的密钥容量理论值与密钥容量仿真值一致性较好,从而论证了密钥容量推导结果的正确性。

4.2 适用性验证

如图9所示,改变仿真环境使得不再满足均匀散射环境条件,通过与式(13)比较论证推导结果的适用性。仿真结果通过次蒙特卡洛实验得到,仿真条件如下:

图9 非均匀散射仿真环境示意图

(1)电磁波衰减遵循自由空间路径损耗规律,每经历一个波长相位变化, Alice和Bob之间存在一条直达径,载波频率为2 GHz,且;

(3)信道参数为Alice与Bob之间经过一次散射的电磁波的叠加。

仿真步骤如下:

(4)根据文献[24]的式(16)~式(20),利用仿真数据进行互信息估计。

图10 密钥容量随增加变化图

图11 密钥容量随增加变化图

图12 密钥容量随增加变化图

由图10~图12可得,该环境下仿真结果与理论值存在差异,但是变化趋势相同。这是由于密集分布的散射体依然能够保证Alice与Bob之间的信道参数近似服从高斯分布,从而使得推导结论依然具有适用性。商用4 G TD-LTE信道测量时差[26]为μs。作为5 G移动通信研究热点的同时同频全双工(CCFD)技术,其信道测量时差来自于系统授时时差,而当前授时系统(如:GPS、北斗等)的最大授时时差为μs。由图10~图12可知,其信道测量时差对工作于TD-LTE和CCFD系统中的通信双方提取密钥的影响不大,从而验证物理层密钥提取技术可应用于4G和5G通信系统中。

5 总结

该文在均匀散射环境中,推导了利用信道参数提取物理层安全密钥时密钥容量的闭式解。可定量分析加性噪声、信道测量时差、终端移动速度、采样周期和采样点数等因素对密钥容量的影响。首先分析了均匀散射环境中NLOS SISO信道的统计特性,并介绍了信道采样方案。随后,给出了利用两个任意维高斯随机矩阵提取物理层安全密钥时,密钥容量的分析方法,并推导了密钥容量的闭式解。最后,仿真验证了推导结果的正确性和适用性。该结论可确定最佳采样周期的约束条件,指导实际采样方案的设计。除此之外,该文利用TD-LTE和CCFD参数验证了将物理层密钥提取技术应用于移动通信系统的可行性。

参考文献

[1] SHEHADEH Y E H and HOGREFE D. A survey on secret key generation mechanisms on the physical layer in wireless networks[J]., 2015, 8(2): 332-341. doi: 10.1002/sec.973.

[2] WANG T, LIU Y, and VASILAKOS A V. Survey on channel reciprocity based key establishment techniques for wireless systems[J]., 2015, 21(6): 1835-1846. doi: 10.1007/s11276-014-0841-8.

[3] PREMNATH S N, JANA S, CROFT J,. Secret key extraction from wireless signal strength in real environments[J]., 2013, 12(5): 917-930. doi: 10.1109/TMC.2012.63.

[4] CHOU T H, DRAPER S C, and SAYEED A M. Key generation using external source excitation: capacity, reliability, and secrecy exponent[J]., 2012, 58(4): 2455-2474. doi: 10.1109/ TIT.2011.2176311.

[5] LIU Y, DRAPER S C, and SAYEED A M. Exploiting channel diversity in secret key generation from multipath fading randomness[J]., 2012, 7(5): 1484-1497. doi: 10.1109/ TIFS.2012.2206385.

[6] WALLACE J W and SHARMA R K. Automatic secret keys from reciprocal MIMO wireless channels: Measurement and analysis[J]., 2010, 5(3): 381-392. doi: 10.1109/TIFS.2010. 2052253.

[7] TSOURI G R and WAGNER D M. Threshold constraints on symmetric key extraction from rician fading estimates[J]., 2013, 12(12): 2496-2506. doi: 10.1109/TMC.2012.226.

[8] 戴峤, 宋华伟, 金梁, 等. 基于等效信道的物理层认证和密钥分发机制[J]. 中国科学: 信息科学, 2014, 44(12): 1580-1592. doi: 10.1360/N112013-00041.

DAI Q, SONG H W, JIN L,. Physical-layer authentication and key distribution mechanism based on equivalent channel[J]., 2014, 44(12): 1580-1592. doi: 10.1360/N112013-00041.

[9] MAURER U M. Secret key agreement by public discussion from common information[J]., 1993, 39(3): 733-742. doi: 10.1109/18. 256484.

[10] AHLSWEDE R and CSISZ R I. Common randomness in information theory and cryptography. Part I: Secret sharing[J]., 1993, 39(4): 1121-1132. doi: 10.1109/18.243431.

[11] AHLSWEDE R and CSISZ R I. Common randomness in information theory and cryptography. Part II: CR capacity[J]., 1998, 44(1): 225-240. doi: 10.1109/18.651026.

[12] PATWARI N, CROFT J, JANA S,. High-rate uncorrelated bit extraction for shared secret key generation from channel measurements[J]., 2010, 9(1): 17-30. doi: 10.1109/TMC. 2009.88.

[13] SHEHADEH Y E H, ALFANDI O, and HOGREFE D. On improving the robustness of physical-layer key extraction mechanisms against delay and mobility[C]. Proceedings of International Wireless Communications and Mobile Computing Conference, Limassol, Cyprus, 2012: 1028-1033. doi: 10.1109/IWCMC.2012.6314347.

[14] SHEHADEH Y E H, ALFANDI O, and HOGREFE D. Towards robust key extraction from multipath wireless channels[J].2012, 14(4): 385-395. doi: 10.1109/JCN.2012.6292245.

[15] NITINAWARAT S and NARAYAN P. Secret key generation for correlated Gaussian sources[J]., 2012, 58(6): 3373-3391. doi: 10.1109/ TIT.2012.2184075.

[16] WU X F, SONG Y, ZHAO C,. Secrecy extraction from correlated fading channels: an upper bound[C]. Proceedings of International Conference on Wireless Communications & Signal Processing, Nanjing, China, 2009: 1-3. doi: 10.1109/ WCSP.2009.5371757.

[17] CHEN C and JENSEN M. Secret key establishment using temporally and spatially correlated wireless channel coefficients[J]., 2011, 10(2): 205-215. doi: 10.1109/TMC.2010.114.

[18] CLARKE R. A statistical theory of mobile-radio reception [J]., 1968, 47(6): 957-1000. doi: 10.1002/j.1538-7305.1968.tb00069.x.

[19] JAKES W C and COX D C. Microwave Mobile Communications[M]. New Jersey: Wiley-IEEE Press, 1994: 13-39.

[20] GOLDSMITH A. Wireless Communications[M]. Cambridge: Cambridge University Press, 2005: 63-76.

[21] COVER T M and THOMAS J A. Elements of Information Theory[M]. New York: John Wiley & Sons, 2012: 247-252.

[22] ZENG X and DURRANI T. Estimation of mutual information using copula density function[J]., 2011, 47(8): 493-494. doi: 10.1049/el.2011.0778.

[23] MA J and SUN Z. Mutual information is copula entropy[J].&, 2011, 16(1): 51-54. doi: 10.1016/S1007-0214(11)70008-6.

[24] 韩敏, 刘晓欣. 基于Copula熵的互信息估计方法[J]. 控制理论与应用, 2013, 30(7): 875-879. doi: 10.7641/CTA.2013. 21262.

HAN M and LIU X X. Mutual information estimation based on Copula entropy[J].&, 2013, 30(7): 875-879. doi: 10.7641/CTA.2013. 21262.

[25] FONT N F P and ESPI EIRA P M. Modelling the Wireless Propagation Channel: a Simulation Approach with Matlab [M]. New York: John Wiley & Sons, 2008: 105-111.

[26] STEFANIA S, ISSAM T, and MATTHEW B. LTE, the UMTS Long Term Evolution: from Theory to Practice[M]. New York: John Wiley & Sons, 2009: 430-453.

Physical Layer Secret Key Capacity Based on WirelessChannel Parameters

WANG Xu JIN Liang SONG Huawei HUANG Kaizhi

(&,450002,)

Physical layer secret key capacity is affected by such factors as additive noise, the time difference of channel sampling, terminal’s moving speed, sampling period, and the number of samples, whose effects on the physical layer secret key capacity are analyzed quantitatively using the single-input single-output wireless channel over the uniform scattering environment. Specifically, a closed-form solution to the secret key capacity is derived to determine the constraints on the optimal sampling period. Analysis and simulation results reveal that the results can also be applied to the nonuniform scattering environment. Furthermore, the feasibility to utilize the physical layer secret key extraction techniques in the mobile communication systems is verified.

Physical layer security; Physical layer secret key extraction; Secret key capacity; Wireless channel parameters; Optimal sampling period

TN918.91

A

1009-5896(2016)10-2612-07

10.11999/JEIT160032

2016-01-11;改回日期:2016-06-06;网络出版:2016-08-26

金梁 liangjin@263.net

国家863计划项目(2015AA01A708),国家自然科学基金(61171108, 61471396)

The National 863 Program of China (2015AA01A708), The National Natural Science Foundation of China (61171108, 61471396)

王 旭: 男,1990年生,博士生,研究方向为无线通信网络与信息安全.

金 梁: 男,1969年生,教授,博士生导师,研究方向为移动通信网络与信息安全.

宋华伟: 男,1978年生,副研究员,研究方向为移动通信安全.