移动网络可信匿名认证协议

张鑫 杨晓元 朱率率

摘要:针对终端接入移动网络缺乏可信性验证问题,提出一种移动网络可信匿名认证协议,移动终端在接入网络时进行身份验证和平台完整性认证。在可信网络连接架构下,给出了可信漫游认证和可信切换认证的具体步骤,在认证时利用移动终端中预存的假名和对应公私钥对实现了用户匿名隐私的保护。安全性分析表明,协议满足双向认证、强用户匿名性、不可追踪性和有条件隐私保护。协议中首次漫游认证需要2轮交互,切换认证需1轮即可完成,消息交换轮数【和终端计算代价优于同类可信认证协议。

关键词:可信计算;可信网络连接;移动网络;漫游认证;可信认证

中图分类号:TP309.7

文献标志码:A

0引言

无线网络技术迅速发展,移动网络变得越来越普遍。在移动网络中,由于本地网络覆盖范围有限,当用户移动到本地网络之外时,为获得通信服务,须同外地网络进行验证才能使用外地网络资源。但移动网络存在多种安全威胁,移动终端也存在软硬件被篡改(病毒感染、植入木马等)或软件存在漏洞、版本过期,不仅影响用户的信息安全,也是整个网络的安全隐患。

为了确保移动设备的安全,同时考虑到移动终端在处理器、电源容量和存储空间等的限制,可信计算组织(Trusted Computing Group, TCG)[1]的移动电话工作组以可信平台模块(Trusted Platform Module, TPM)为基础,针对移动设备的特性进行了重新定义和修改,发布了可信移动模块(Mobile Trusted Module,MTM)规范。同时为了解决网络访问控制中存在的安全问题,TCG还提出了将可信计算技术同网络接入控制技术相结合的可信网络连接(Trusted Network Connect, TNC)[2]。终端在接入网络时,首先对终端的身份进行验证,接着完整性度量层会对终端软、硬件的状态进行检查:若度量的状态满足指定的安全策略则允许终端接入网络;否则,对终端进行隔离修复,将终端的可信状态扩展到整个网络。在2011年12月,TCG组织发布了架构指导“ARCHITECTS GUIDE: Mobile Security Using TNC Technology”[3],对TNC架构下的移动安全设计方面的问题给出了指导。

TNC架构下的移动网络接入引起了学术界的关注,文献[4]在分析可信网络连接架构存在的安全缺陷后,提出了一种可证明安全的可信网络连接模型;文献[5]提出了移动互联网下可信移动平台的接入机制,定义了移动互联网下的本域服务和跨域访问两种访问模式,运用通用组合模型对方案进行了安全性分析;文献[6]提出了一种无双线性对无证书的无线局域网(Wireless Local Area Network, WLAN)可信接入协议,将平台身份和平台完整性验证同用户身份认证结合,并且证明了协议在eCK(extended Canetti-Krawczyk)模型下是安全的;文献[7]提出了可信无线匿名认证协议,对移动用户身份和终端平台可信性进行认证,认证每个阶段使用不同的密钥保证匿名性,但协议执行时外地服务器都需要在本地服务器协助下才完成漫游信息的证明;文献[8]提出了移动互联网下移动可信匿名漫游协议,外地网络通过本地为移动终端颁发的漫游证明完成认证,但用户变换漫游地时需要重新向本地服务器申请漫游证明。

针对现有文献可信漫游认证存在的不足,本文提出一种移动网络可信匿名漫游协议,分别讨论了首次漫游接入网络认证和接入点(Access Point, AP)间高效切换认证,通过移动终端中预存的假名实现用户的匿名。协议通过基于身份的密钥交换机制实现用户认证和密钥交换,利用可信计算技术完成平台的完整性验证。在漫游认证时无需借助本地服务器进行验证或使用指定漫游地的可信漫游证明,同现有的可信漫游协议相比具有更高的灵活性和实用性。

1协议框架模型

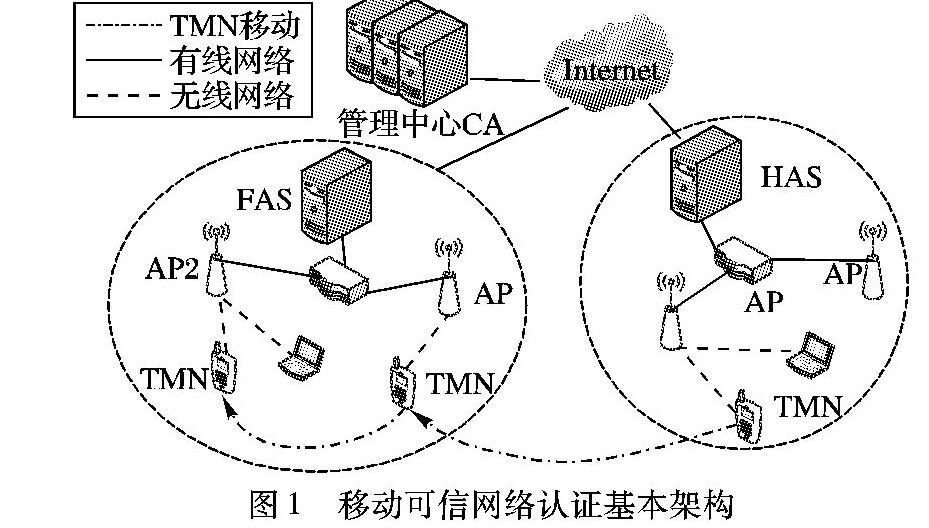

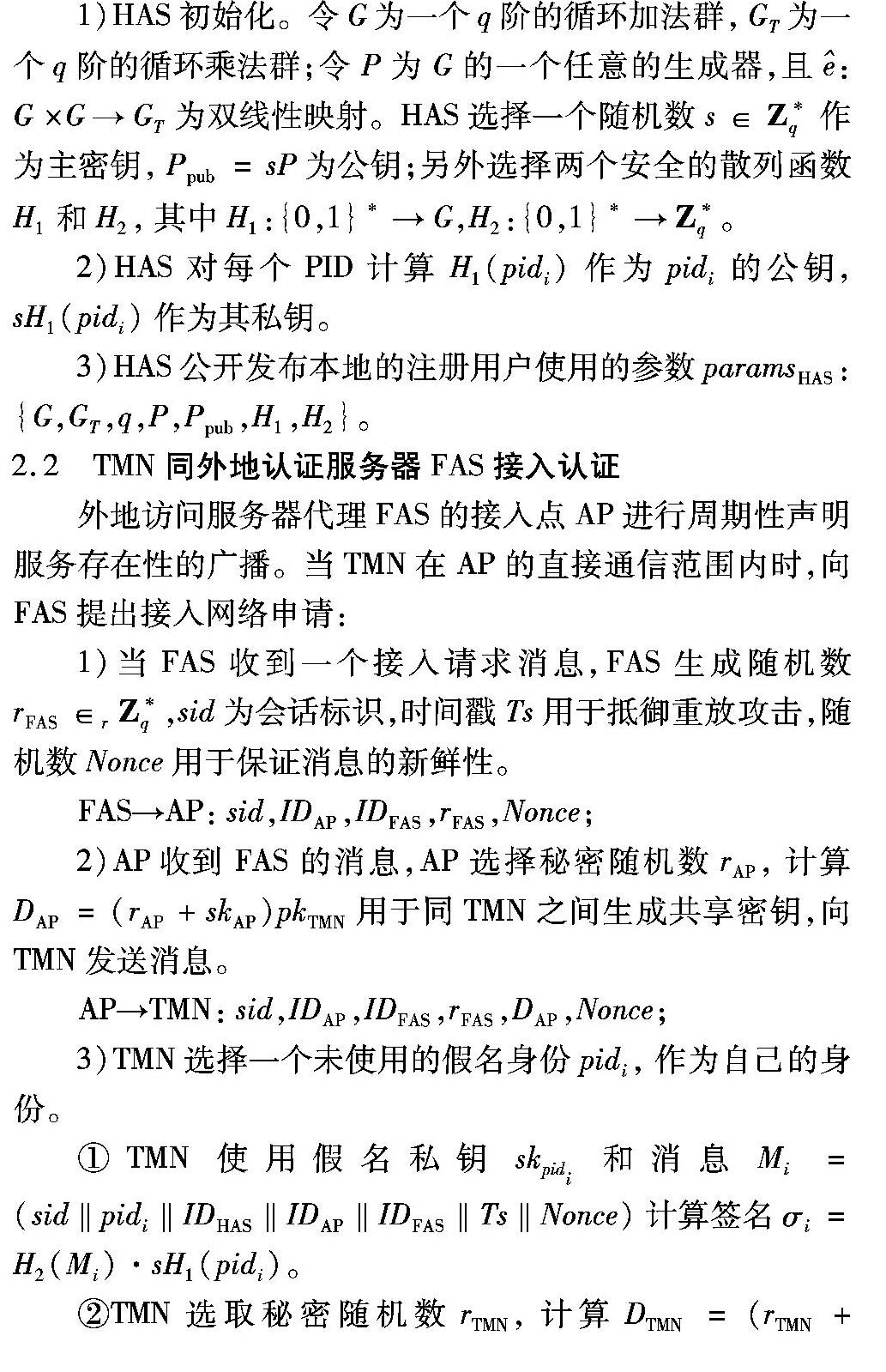

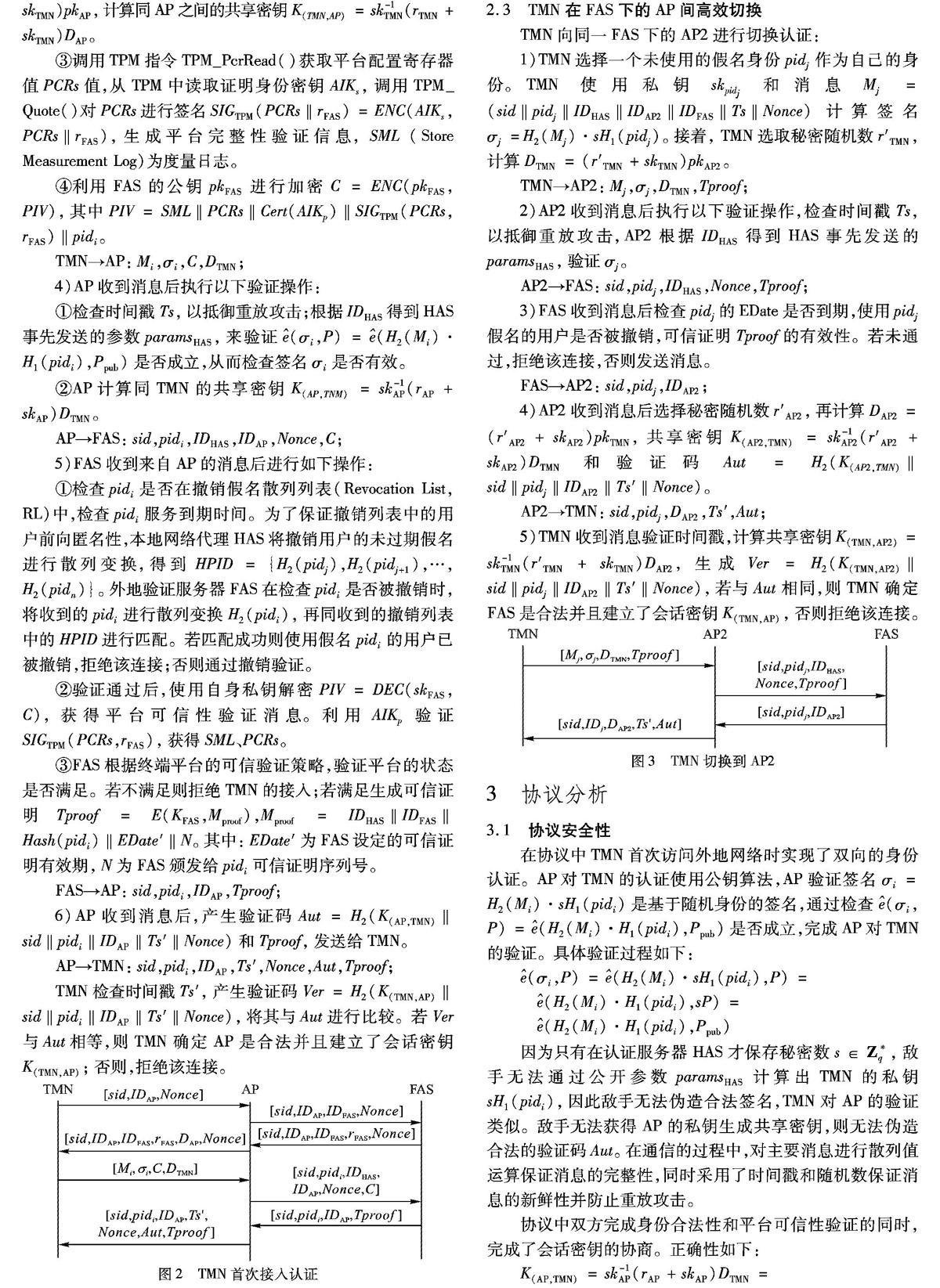

如图1所示,协议在可信计算下的移动网络,主要由可信移动终端(Trusted Mobile Node, TMN)、本地验证服务器(Home Authentication Server, HAS)和外地认证服务器(Foreign Authentication Server, FAS)组成,还包括可信第三方互联网管理中心——认证中心(Certification Authority, CA)。

本协议基于可信计算技术,协议中的网络接入实体TMN需要完成用户身份认证以及密钥协商,同时还需要认证服务器(Authentication Server, AS)(包括HAS/FAS)完成平台的身份和完整性的验证。为简化协议,给出以下假设:

1)协议中的实体具有可信平台模块;

2)同传统无线网络一样,AP和AS之间存在安全信道;

3)AS是可信实体,控制所在整个网络并且诚实地响应每一个接入请求;

4)TMN已经向隐私证书中心申请了身份认证证书Cert(AIKP);

5)本地的认证服务器HAS为本地注册的TMN建立了撤销列表,并向外提供撤销列表的查询下载服务。

本文使用的相关符号定义如下:n为大素数;rA代表A选取的随机数,IDA代表A的身份标识,pidi标识用户所使用的第i个假名,CertA代表A的身份证书,〈PKA,SKA〉代表A的一对公私钥,〈AIKp,AIKS〉代表安全芯片(TPM或MTM)的身份密钥,Cert(AIKp)代表可信计算平台的平台身份密钥(Attestation Identity Key, AIK)证书,SK-1A代表A的私钥SKA的求逆运算值,并且要使得用户的私钥求逆运算值与公钥的乘积为常数,即SK-1APKA=Q(Q为常数),2.1节假名的公私钥在注册时生成,无需满足上述要求。

本文使用的相关运算定义如下:E(K,m)和D(K,c)代表使用对称密钥进行加密/解密;ENC(SK,m)和DEC(PK,c)分别代表使用非对称密钥进行加密/解密运算;SIGA(m)代表A对消息M进行数字签名;H(m)代表标准散列算法。

3.2用户匿名性

协议中交互的消息中使用预存的一系列不可链接的假名pidi,未出现用户的真实身份;并且不同的移动终端使用的假名是不同的,其他用户无法获得。TMN使用假名加密传输给HAS,实现了用户真实身份对HAS的匿名性,即使假名遭到泄露,攻击者也无法获得用户的真实身份,也无法将截获的假名同其他通信过程进行关联。用户多次访问网络都是使用不同的假名,具有不可跟踪性。

由于撤销列表RL是由被撤销用户假名的散列值构成HPID={H2(pidj),H2(pidj+1),…,H2(pidn)}。FAS进行检查时将收到的假名先进行散列变化H2=(pidi),再同列表进行匹配。由于散列函数的单项性,FAS仅能判断收到的假名是否在撤销列表中,而无法获得撤销用户的所有假名信息。

由于本地认证服务器HAS存储了用户所有的假名信息,在紧急情况下HAS可以向法律权威报告用户所有假名,则用户的隐私信息(身份、位置等)将不具有匿名性,因此协议满足有条件的隐私保护。

3.3平台可信性

在认证服务器安全可靠的情况下,TMN平台的软硬件配置信息不会泄露给网络之中的其他合法用户,也不会泄露给AP,有效保护了平台的有效隐私性。终端首次接入外地网络时,TMN向AP发送了用AIKp签名PCRs值、AIK证书以及度量日志SML,以证明平台的完整性。TMN使用AIKp对PCRs值和FAS传输过来的随机值rFAS进行签名,利用rFAS保证了平台配置信息的新鲜性;平台配置信息使用了FAS的公钥进行加密,避免了平台配置信息被AP或其他用户获知,保证了TMN的匿名性。当TMN在AP间进行切换时,使用FAS颁发的可信证明Tproof进行验证,由于可信证明Tproof是由FAS的对称密钥加密而来,使得AP或其他用户无法将其与TMN之前所使用的身份绑定,保证了切换时用户的匿名性不被破坏。

3.4抗平台替换攻击

文献[4]中指出可信网络接入架构中存在平台替换攻击,本文方案是抗平台替换攻击的。用户A和用户B都是合法用户,A控制可信平台PA,B控制不可信平台PB。若B通过非法手段获取了用户A的平台验证信息,向验证服务器申请验证。因A的验证信息中封装了其临时假名身份pidi,而B无法获得假名身份的公私钥信息。所以用户B无法利用用户A的平台验证信息证明其身份合法性和平台可信性。

3.5接入认证灵活性

传统的移动用户漫游认证方案中,部分采用三方(终端、本地服务器、外地服务器)漫游结构[10-11],验证时需要本地服务器参与,可能存在连接失败或本地服务器单点登录失败。而两方(终端、外地服务器)漫游协议则通常使用一些复杂的密码技术(例如:组签名[12]),给用户和外地服务器带来了较高的计算开销。在本文协议中,用户在外地网络进行身份验证和可信验证时,使用预存的假名PID={pid1,pid2,…,pidn}及其公私钥对进行匿名通信。本地服务器HAS事先已发送公共参数paramsHAS,FAS便可以利用paramsHAS对来自HAS的漫游用户进行独立验证。因此FAS无需同HAS进行通信交互,减少了通信延迟及验证服务器负担。本文协议中的用户也无需使用复杂密码技术或者向HAS申请文献[8]中的指定漫游目的地的漫游证明,使得用户漫游更加自主和便捷。

3.6性能分析

由于移动网络中终端计算能力有限,终端不能有过多的计算开销。协议执行效率主要用协议中终端完成的各种计算来衡量,包括指数运算、散列运算、对称加解密、公钥加解密和消息交换轮数。本文分别对终端CPU和TPM的计算开销进行了分析。本文的协议的效率比照了文献[7]和文献[8]方案在进行网络接入认证时终端的运算量。从表1可以得到,移动终端平台CPU执行了一次散列运算、两次非对称加解密运算,消息的交换轮数为两轮。这些运算只需要较小的计算量,对移动终端产生影响较小。与文献[7-8]的方案相比,本文协议中终端的计算量有优势。

4结语

传统漫游、切换协议无法满足平台的可信认证需求,本文提出一种移动网络可信匿名认证协议。以可信网络连接TNC架构为基础,用户在进行漫游访问或AP间切换认证时,将用户身份认证同平台可信性认证结合起来,实现了高效的可信接入。终端使用预存的假名保护用户的匿名性,假名与用户真实身份没有关联,保证了用户的身份和位置等信息机密性和有条件的隐私保护,分析表明协议计算开销相比现有协议减少并且接入认证更加灵活、自主。本文漫游认证协议在可信移动互联网中完成终端可信认证,增加了安全性。但终端负载有所增加,同时对无可信平台模块的终端和传统网络环境下的兼容性、扩展性问题,还需要进一步探讨和研究。

参考文献:

[1]Trust Computing Group. TPM main part 1: design principles specification, version 1.2 revision 62 [S]. Geneva: International Organization for Standardization (IOS), 2009.

[2]Trust Computing Group. TCG trusted network connect architecture for interoperability specification version 1.4 [EB/OL]. (2009-05-18) [20015-11-18]. http://www.trustedcomputinggroup.org.

[3]Trust Computing Group. Architects guide: mobile security using TNC technology [EB/OL]. (2011-12-29) [2015-10-18]. http://www.trustedcomputinggroup.org/developers/mobile.

[4]马卓,马建峰,李兴华,等.可证明安全的可信网络连接协议模型[J].计算机学报,2011,34(9):1669-1678. (MA Z, MA J F, LI X H, et al. Provable security model for trusted network connect protocol [J].Chinese Journal of Computers, 2011, 34(9): 1669-1678.)

[5]吴振强,周彦伟,乔子芮.移动互联网下可信移动平台接入机制[J].通信学报,2011,31(10):158-169. (WU Z Q, ZHOU Y W, QIAO Z R. Access mechanism of TMP under mobile network [J]. Journal on Communications, 2011, 31(10): 158-169.)

[6]马卓,张俊伟,马建峰,等.可证明安全的无双线性对无证书可信接入认证协议[J].计算机研究与发展,2014,51(2):325-333. (MA Z, ZHANG J W, MA J F, et al. Provably secure certificateless trusted access protocol for WLAN without pairing [J]. Journal of Computer Research and Development, 2014, 51(2): 325-333.)

[7]杨力,马建峰,朱建明.可信的匿名无线认证协议[J].通信学报,2009,30(9):29-35. (YANG L, MA J F, ZHU J M. Trusted and anonymous authentication scheme for wireless networks [J]. Journal on Communications, 2009, 30(9): 29-35.)

[8]周彦伟,杨波,张文政.可证安全的移动互联网可信匿名漫游协议[J].计算机学报,2015,38(4):733-748. (ZHOU Y W, YANG B, ZHANG W Z. Provable secure trusted and anonymous roaming protocol for mobile Internet [J]. Chinese Journal of Computers, 2015, 38(4): 733-748.)

[9]RAYA M, HUBAUX J-P. Securing vehicular Ad Hoc networks[J]. Journal of Computer Security — Special Issue on Security of Ad-hoc and Sensor Networks, 2007, 15(1): 39-68.

[10]侯惠芳,季新生,刘光强.异构无线网络中基于标识的匿名认证协议[J].通信学报,2011,32(5):153-161. (HOU H F, JI X S, LIU G Q. Identity-based anonymity authentication protocol in the heterogeneous wireless network [J]. Journal on Communications, 2011, 32(5):153-161.)

[11]侯惠芳,刘光强,季新生,等.基于公钥的可证明安全的异构无线网络认证方案[J].电子与信息学报,2009,31(10):2385-2391. (HOU H F, LIU G Q, JI X S, et al. Provable security authentication scheme based on public key for heterogeneous wireless network [J]. Journal of Electronics & Information Technology, 2009, 31(10):2385-2391.4)

[12]YANG G, HUANG Q, WONG D S, et al. Universal authentication protocols for anonymous wireless communications [J]. IEEE Transactions on Wireless Communications, 2010, 9(1):168-174.