动态实时身份认证的方法研究

毛传武,程阳,余文明

(华中科技大学自动化学院,湖北 武汉 430074)

动态实时身份认证的方法研究

毛传武,程阳,余文明

(华中科技大学自动化学院,湖北 武汉 430074)

为减小身份伪冒给企业和组织带来的内部威胁,提出了一种全场景下动态实时身份认证方法。利用伪造的鼠标异常构建动态身份认证场景;当出现连续的动态认证异常时,系统引导用户进行了由记忆游戏构建的固定场景身份认证。对15位用户进行了身份认证实验,得到了3.0%的拒真率、1.8%的容错率以及8.12 s的认证时间。实验表明,动态场景和固定场景身份认证的有效配合,不仅克服了固定场景无法实时身份认证的弊端,而且保证了用户的体验,同时提高了身份认证的准确率。

内部威胁;身份认证;身份识别;支持向量机;鼠标动力学

1 引言

内部攻击对组织信息安全的威胁一直都是最大的挑战[1~3]。2015年1月,Vormetric发布的《内部威胁报告》显示,93%的美国组织易受内部威胁的影响。2015年12月,NUIX安全专家的一篇题为《人的行为是企业安全的最大威胁》的报告指出,员工几乎成为信息安全的最大软肋。

身份伪冒攻击是内部威胁最常用的手段之一。身份伪冒攻击是指内部员工将自己伪装成其他合法用户来窃取信息[4]。相比普通的外部攻击,内部攻击给安全人员带来的挑战更大[5]。一方面,内部攻击者可以合法地访问内部网络,常用的防护技术如防火墙等无法监控到其攻击行为;另一方面,攻击者对系统安全规则更加熟悉,更容易绕过现有的安全防护技术[5]。

常用的身份验证技术可分为3种:记忆性的,如密码等;携带性的,如ID卡等;生理特征的,如指纹等。这些方法虽然在一定程度上能够识别出身份伪冒攻击,但是都只能用于系统登录前的一次性身份认证,无法在计算机使用过程中持续地监控用户身份。

基于生物行为特征的身份认证是一种持续型的认证,主要分为键盘动力学和鼠标动力学的身份认证[4]。随着图形界面的普及,键盘输入减少,严重影响了利用击键动力学的认证效果。相比击键行为,利用鼠标行为的身份认证更有优势。首先,监控鼠标不需记录用户的敏感信息,减小了用户的隐私威胁[6];其次,鼠标结构更简单,不易受到尺寸和布局的影响[7]。

2 相关工作

基于鼠标动力学的身份认证最早是由Ahmed 在2003年提出的。Ahmed等[8]利用鼠标移动的速度、移动的距离实现了主机用户身份的认证。Pusara等[7]采集用户在浏览同一网页时的鼠标行为,采用决策树算法对用户的18个行为习惯进行了研究。Gamboa等[9]邀请了50个志愿者参与玩一种测试记忆力的游戏,提取鼠标移动轨迹的速度、角速度等特征,采集90 s的鼠标数据,得到的身份认证准确率是采用手写签名身份认证的5倍。

国内对于鼠标行为特征身份认证的研究比较晚。2008年,Fang等[10]提出了一种利用鼠标动力学行为特征进行身份识别的方法,利用神经网络分类算法,得到了0.48 %的容错率(FAR,false acceptance rate)和2.86 %的拒真率(FRR,false rejection rate)。2010年,Shen等[11]从人机交互和生理行为层面上对计算机用户的鼠标行为进行研究,得到了1.67%的FAR和3.68%的FRR。2013年,Wang等[12]研究并实现了3种截获用户鼠标行为数据的方法,最高达到了94%的认证准确率。2014年,Wang等[13]结合鼠标行为和键盘行为进行身份认证,得到了最高96.6%的认证准确率。

基于鼠标动力学的身份认证研究虽取得了一定的成果,但这些方法有共同的限制。它们的认证时间平均需要几分钟甚至更长的时间,认证需要收集足够多的鼠标行为数据。而在实际情况下,内部攻击人员可能只需几秒钟(如复制敏感信息,植入病毒等)即可完成攻击。

文献[1,4,14]提出了基于介入式场景的身份认证方法,有效地解决了身份认证的实时性问题。文献[1]提出了一种基于行为跟踪的身份认证系统,提取用户在光标隐藏和固定两种异常场景下的鼠标行为,认证时间仅需5 s,得到了最好2.86%的FRR和3.23%的FAR。文献[4]通过随机地注入鼠标光标隐藏和光标固定两种场景进行身份认证,分别得到了 3.9%的 FAR、2.56%的FRR和4%的FAR、2.86%的FRR,认证时间最快也是 5 s。文献[14]提出了基于鼠标隐藏场景的实时身份认证方法,得到了2.6%的FAR和3.3%的FRR,而消耗的验证时间也只有几秒。

可以看出,介入式场景的身份认证仅需采集几秒内的用户行为数据即可完成认证,大大地缩短了认证时间。然而,人的短时行为容易受到情绪、身体健康状况、应用场景等因素的影响而表现出不确定性[4],势必会影响介入式场景身份认证的准确率。

本文在介入式身份认证的基础上提出了固定场景的身份认证,通过介入式动态场景身份认证和固定场景身份认证的结合,有效地提高了身份认证的实时性和准确率。

3 全场景身份认证系统

3.1全场景身份认证系统介绍

为解决企业由于内部员工采用身份伪冒方式对他人主机带来的威胁问题,本文提出了一种全场景身份认证系统。系统的流程如图1所示。若是新用户,系统先分别进行动态场景和固定场景的离线训练,否则,便进行实时身份认证。系统进行身份认证的主要步骤如下。

1)等待合适的时机构建注入异常事件,以减小主机资源的消耗、保证用户的体验。

2)构建光标异常认证场景,包括鼠标光标的跳变、隐藏和呆滞3种异常场景。

3)采集用户在异常场景发生时的鼠标行为数据,提取特征向量。

4)利用SVM方法,根据已知模板对当前的用户进行分类,判断是否为正常用户。若为正常,等待进入动态场景环境;若为异常,判断当前是否是连续第二次动态场景异常,若不是则继续跳转到2),构建光标异常场景,继续进行动态认证,否则进入5)。

5)利用记忆游戏构建固定场景身份认证,若为正常,存储该特征向量,达到一定数量后更新模板库;若为异常,则发出报警,进行相应的处理。

每一次提取的鼠标行为特征向量,根据身份认证的结果,存储该特征向量,达到一定数量后更新模板库,适时更新模板库。

3.2动态场景身份认证

3.2.1介入式身份认证介绍

介入式身份认证,是指用户在使用电脑的过程中,由某一后台程序为得到用户的操作行为,有目的地注入一些特定的异常场景,从而诱导用户进入一种短时认证场景[4]。目前,介入式场景主要是模拟光标短时间内失控,如光标突然静止、消失、跳变、移动速度变慢、移动轨迹发生较大偏移等。在异常突然发生时,用户所表现出来的往往是下意识的行为,具有较高的个体差异性和辨识度。实验中,本文采集了2个不同用户在不同的光标异常场景下的鼠标行为轨迹,如图2所示,实线和虚线分别代表用户1和用户2的鼠标轨迹。图 2(a)是在光标图标突然闪跳状态下,2位用户的鼠标轨迹;图2(b)是在光标突然消失状态下,2位用户的鼠标轨迹;图 2(c)是在光标移动速度突然变慢的状态下,2位用户的鼠标轨迹。

图1 全场景身份认证系统

图2 不同用户在不同光标异常场景下的鼠标轨迹

3.2.2动态场景身份认证

为了解决身份认证的实时性问题,本文通过介入式的手段构建了动态身份认证场景。动态身份认证,是指无需引导用户进入特定的应用,直接在用户使用主机的整个过程中,在适当的时候注入介入式事件,采集用户在介入式场景下的行为,进行实时身份认证。为了节省系统的资源,减少对用户体验的影响,构建异常场景时机包括4种,具体如下。

1)异常报警,当主机的安全软件检测到可疑信息时,诱导用户进入异常场景。

2)重要位置,如开启某些软件(如远程登录、邮件、文件传输等)。

3)动态场景异常,由于动态认证采集的是短时行为,正常用户的某一次鼠标行为可能出现较大异常。若不是连续的动态认证异常,继续让用户进行另一种异常场景的身份认证。

4)随机时刻,若当前身份认证正常,又不满足1)和2)的情况,则系统在一定的时间内随机注入异常场景,进行身份认证。本文后续的实验中选定时间为30 s。

动态场景的身份认证流程如下。

1)当动态场景构建完成后,采集5 s内的用户鼠标行为数据,若当前用户没有操作鼠标,则继续构建动态异常场景。

2)当获取到鼠标数据以后,对获取到的数据进行预处理,提取行为特征向量。

3)采用SVM分类方法,根据已知的模板库对当前的特征向量进行模式分类。若为正常行为,继续等待注入动态异常场景的时机,否则,判断当前异常是否是连续第二次发生:若是第一次发生则进入动态场景构建,构建另一种异常行为,跳转到1)继续执行;若是连续第二次发生,则引导用户进入固定场景身份认证,同时保存当前的特征向量,判断如果保存的特征向量达到一定数量,则执行4)。

4)对当前保存的特征向量进行建模,更新模板库。

3.3固定场景身份认证

为了解决主客观因素对动态身份认证准确性的影响,本文提出了固定场景的身份认证系统。当连续两次动态身份认证均异常时,系统引导用户进行固定场景身份认证。固定场景身份认证,是指在用户使用主机的过程中,引导用户进入固定的应用,采集用户的行为数据进行身份认证。

本文设计了一款记忆性的拼图游戏作为固定场景的应用。与动态场景的身份认证相比,固定场景的身份认证应用固定,游戏带有记忆性,初始条件固定,因此,正常用户相比其他用户的行为会存在明显的差异。固定场景的身份认证流程如下。

1)采集用户进行拼图游戏过程中的鼠标行为、时间戳等数据,直到拼图游戏完成。

2)对采集到的数据进行适当的预处理,提取鼠标行为特征向量。

3)数据SVM分类方法,利用已知的模板对提取的特征向量进行分类,若为异常,则进行身份报警。

4)保存当前的特征向量,当达到一定数量时,生成相应的模板,更新模板库。

4 系统实现

4.1场景的构建

4.1.1动态场景的构建

动态场景的构建是通过Windows用户层API创建一个和当前屏幕大小相同的非模态透明窗口,然后设置该层的鼠标光标的属性。在这种情况下,用户移动鼠标,仍然可以通过钩子函数对鼠标行为数据进行抓取,但是用户却看不到鼠标的移动。动态异常场景分为3种,具体如下。

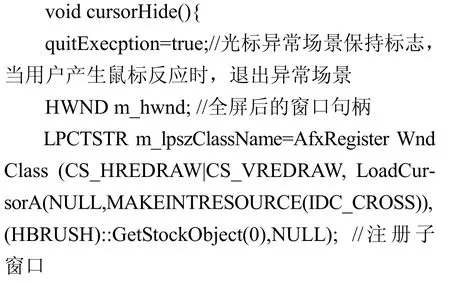

1)光标隐藏:光标的隐藏是通过后台程序产生一个和当前屏幕大小相同的透明置顶窗口,设置该窗口的鼠标光标显示属性为FALSE。用户无法看到鼠标光标,但后台程序仍在记录鼠标的行为。若当前用户无鼠标行为,则保持光标隐藏;否则,退出光标隐藏场景。

光标隐藏场景的核心代码如下。

2)光标跳变:光标跳变场景是指让用户感觉鼠标的光标在不停地闪烁,可以通过光标交替显示即可构建。核心代码同光标隐藏场景核心代码类似,只需将while循环进行如下修改。

3)光标呆滞:光标呆滞的场景是指用户在移动鼠标的过程中,随机地让光标在当前位置稍作停留,并将鼠标的光标形状改为缓冲的形状。调用的API函数如下。

4.1.2 固定场景的构建

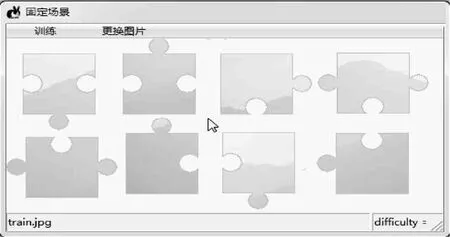

固定场景的构建主要是通过设定记忆性的拼图游戏,如图3所示。进入游戏后,通过SetCursorPos(x,y)函数将鼠标光标初始化到一个固定位置,调用ClipCursor(&rect)函数将鼠标限制在拼图游戏的界面内。游戏中的图片由正常用户自己选取,选定图片以后,第一次开始训练时,系统随机地将图片分成8小块,以后每次进入游戏时,各个小块的初始形状、位置和内容都保持不变,直到更换新的图片进行新的训练。这样正常用户便能够熟练快速地完成认证。

图3 固定场景身份认证游戏界面

其中,新用户可以通过软件左上角的“训练”按钮进行训练,可以通过“更换图片”按钮选择自己熟悉的图片进行训练。对于动态认证异常的用户,进入固定场景认证到完成认证期间,这 2个按钮均不可单击。待认证为合法用户以后,才允许用户进行新的训练。

4.2数据的获取

利用Windows系统钩子WH_MOUSE_LL来截获介入式场景发生时的鼠标行为数据,如图 4所示,包括鼠标的事件类型参数;鼠标动作类型,其中,MOUSEMOVE表示鼠标移动、LBTDN表示左键按下、LBTUP表示左键抬起、MOUSEWHELL表示滚轮滚动、RBTDN表示右键按下、RBTUP表示右键抬起;像素坐标,其中,第一维是屏幕横向像素坐标,第二维是屏幕纵向像素坐标,系统采用的屏幕分辨率为1 366×768;鼠标所在窗口以及当前系统时间。

图4 系统钩子提取的鼠标数据描述

4.3特征的获取

4.3.1动态场景特征选择

从图2中可以看出,在动态认证场景下,不同的用户在介入式场景发生时,鼠标移动的轨迹明显不同,因此,本文选择从鼠标的轨迹特征入手,提取不同鼠标轨迹的有效特征。

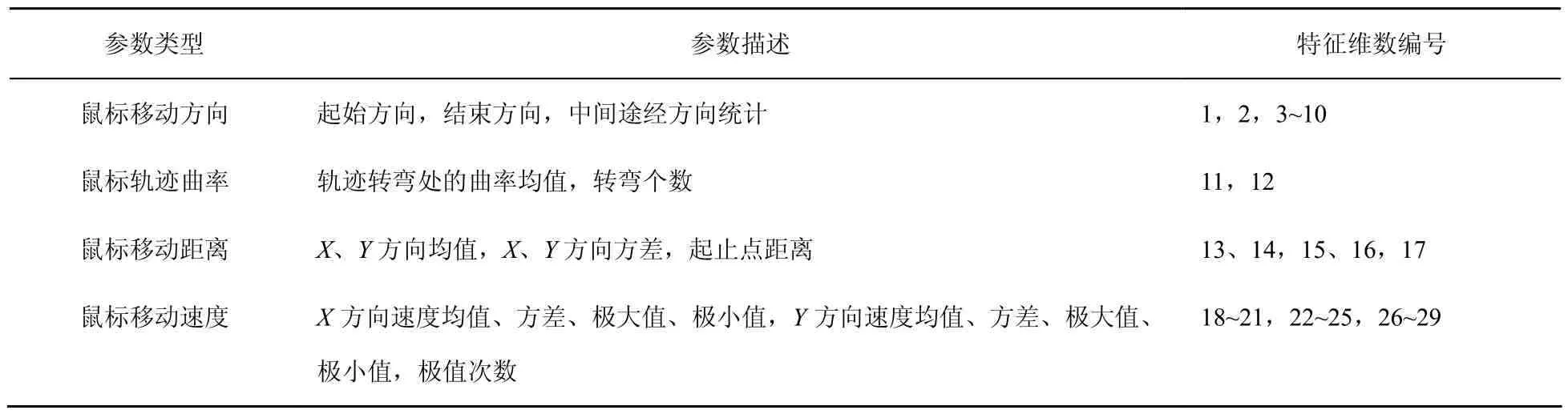

所选取的特征如表1所示。主要提取了轨迹的移动方向、弯曲程度、移动距离以及移动速度4种特征,构成一个共29维的特征向量。其中,第 1、2维描述移动鼠标的开始和结束方向;第3~10维是8个方向的移动次数统计,从0~2π,每隔为一个方向区域;第11、12维描述轨迹拐角的曲率均值以及拐角的个数;文献[14]通过实验证明,用户移动鼠标时,鼠标在各个方向上的移动速度以及速度随着方向的变化趋势均存有差异,因此,第13~29维用以描述轨迹沿着X轴和Y轴移动距离和速度的均值、方差以及欧式距离。

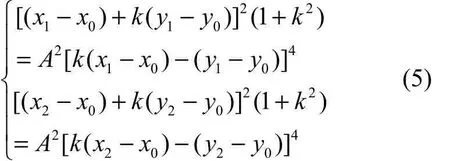

4.3.2轨迹拐点曲率计算

本文采用抛物线模型表征鼠标轨迹在拐角处的弯曲程度。该抛物线由拐角处的点作为顶点以及顶点前后的几个点拟合而成,模型如图5所示。曲线L1:ax+by+c=0表示抛物线的对称轴。根据a、b的值,抛物线可以分为两类,具体如下。

表1 动态场景鼠标行为特征向量参数说明

图5 鼠标轨迹拐角曲率模型

1)ab ≠0,即抛物线的对称轴既不平行于标准的X轴也不平行于标准的Y轴。这种抛物线无法直接用标准方程表示,可采用基坐标系变化,如图 5(a)所示,变换后的基坐标系以抛物线的顶点为坐标原点,对称轴为Y'轴,开口方向为Y'轴正方向。抛物线在变换后的基坐标系中的方程为:y'=Ax'2。

由(x0,y0),(x1,y1),(x2,y2)构成的抛物线可以得到式(1)和式(2),则可得到式(3)

设(x1,y1),(x3,y3)组成的直线方程为则可得到式(4)

同理设(x2,y2),(x4,y4)组成的直线方程为

由式(5)可以得到

从式(5)可以看出,2个方程一共有2个未知数A和k,求解k需要复杂的高阶运算,消耗了系统资源。通过大量实验发现,用户移动鼠标的轨迹在拐角处方向发生较大的变化,拐点附近的轨迹像素点比较密集,拐点前后的几对轨迹像素的中点分布在对称轴附近。因此,为了简化k的计算,可以通过接近抛物线顶点的几组像素点的中点规划出对称轴。

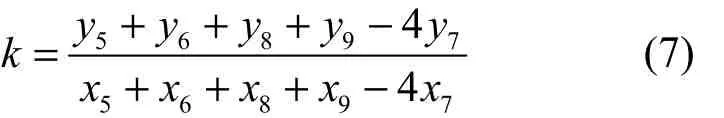

如图5(b)所示,轨迹的拐点,即抛物线的顶点为O点,B点为点(x6,y6)和点(x8,y8)的中点,C点为点(x5,y5)和点(x9,y9)的中点。D点为B点和C点的中点。抛物线的对称轴近似为直线 LOD。由此可知,对称轴的斜率

将式(7)代入式(6)即可得到抛物线Y'=AX'2的A值,由标准抛物线的的曲率为可知,对于规整化后的抛物线的曲率即为

2)ab=0,即抛物线的对称轴平行于标准的X轴或Y轴。该类抛物线只需简单地平移即可转化为标准类型的抛物线,很容易求出曲率。

4.3.3固定场景特征选择

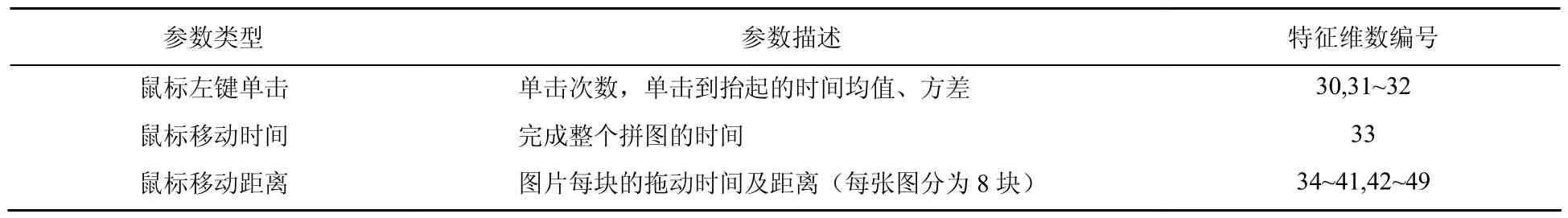

固定场景认证的实现如4.1.2节所示。可以看出,动态场景认证时,主要关注的是鼠标的移动行为。对于固定场景,鼠标的单击动作比较频繁,而且鼠标的移动范围很有限,初始条件固定,因此,提取的特征可以更多,顽健性更好。本文对于固定场景的数据特征向量在动态特征向量的基础上添加了20维,如表2所示。

5 实验结果

表2 固定场景鼠标行为特征向量新增参数说明

5.1特征分析

5.1.1动态场景特征分析

从4.3.1节可以看出,动态场景主要是提取用户移动鼠标的轨迹特征,包括移动速度、移动方向、移动距离 3方面的特征。本文随机选取了正常用户和其他用户近50次动态异常场景下的鼠标移动轨迹,提取了其中的4维特征,如图6所示。不带结点的折线表示正常用户的特征,带圆形实结点的折线表示其他用户的特征。图6(a)展示了动态场景下单次移动鼠标的欧式距离,图6(b)展示了动态场景下单次移动鼠标X方向上的平均距离,图 6(c)表示了动态场景下单次移动鼠标的平均移动速度,图6(d)展示了动态场景下单次移动鼠标的轨迹在拐点处的曲率。

从图6可以看出,正常用户移动鼠标提取的特征基本稳定,而其他用户移动鼠标提取的特征个体间存在较大的差异。实验表明,系统选取的特征能够在一定程度上区分不同的用户。

图6 动态身份认证场景提取特征对比

图7 固定场景身份认证不同用户鼠标行为特征

5.1.2固定场景特征分析

固定场景身份认证主要提取的是鼠标移动拼图的特征。与动态场景相比,固定场景身份认证使用的是正常用户所熟悉的拼图游戏,如图7所示,正常用户和其他用户的特征基本上没有交集,由此可以很容易地区分正常用户与其他用户。无结点折线表示正常用户的特征,带圆形结点的折线表示其他用户的行为特征。图 7(a)展示的是完成拼图游戏的总时间,图7(b)展示的是完成拼图鼠标单击图片总的移动次数。可以看出,正常用户基本稳定在10 s以内即可完成,平均移动次数基本稳定在 20次以内。这里考虑到实际应用环境,选取了其他10位用户,共完成30次拼图,每连续的3次是同一位用户完成的。可以看出,其他用户连续3次完成拼图游戏所用时间和移动次数都呈减小趋势,总体上比正常用户完成速度慢、移动次数更多。

表3 全场景实时身份认证结果

5.2用户身份认证结果

本文采集15位用户两周内的介入式场景下的鼠标数据,提取一共436 730条特征向量。每位用户训练数据将其他14位用户的鼠标行为作为异常数据。利用LIBSVM模式分类算法对用户进行分类。LIBSVM是林智仁教授设计的开源软件包。LIBSVM使用的数据格式为

其中,5位用户的认证结果以及这15位用户的平均认证结果如表3所示。可以看出,通过全场景的认证,平均的FRR为3.0%,FAR为1.8%,而平均的认证时间仅为8.12 s。

6结束语

本文构建动态的介入式场景进行身份认证,不仅节省了系统的资源,而且大大地减少了身份认证的时间。当连续两次不同的动态场景身份认证出现异常时,利用记忆游戏构建固定场景进行身份认证,有效地克服了动态场景身份认证的短时行为容易受到主客观因素影响的弊端,增强了系统的顽健性。通过动态场景身份认证和固定场景身份认证的有效配合,既保证了身份认证的实时性,又提高了认证结果的准确率。

[1]CHEN X J,SHI J Q,XU R,et al. PAITS:detect masquerader via short-lived interventional mouse dynamics[M]. Berlin:Springer,2014:231-242.

[2]CHEN X J,XU F,XU R,et al. A practical real-time authentication system with identity tracking based on mouse dynamics[C]//IEEE INFOCOM. c2014:121-122.

[3]CHEN X J,FANG B X,TAN Q F,et al. Inferring attack intent of malicious insider based on probabilistic attack graph model[J]. Chinese Journal of Computers,2014,37(1):62-72.

[4]魏梓丞. 面向身份伪冒的主机异常行为检测[D]. 北京:北京邮电大学,2014. WEI Z C. Abnormal behavior detection of host computer for identity based intrusion detection[D]. Beijing:Beijing University of Posts and Telecommunications,2014.

[5]陈小军,时金桥,徐菲,等.面向内部威胁的最优安全策略算法研究[J]. 计算机研究与进展,2014,51(7):1565-1577. CHEN X J,SHI J Q,XU F,et al. Research on the optimal security policy algorithm for internal threats[C]//Computer Research and Development,2014,51(7):1565-1577.

[6]ZHENG N,PALOSKL A,WANG H. An efficient user verification system via mouse movements[C]//ACM Conference on Computer & Communications Security. c2011:139-150.

[7]PUSARA M,BRODLEY C E. User re-authentication via mouse movements[C]//Workshop on Visualization & Data Mining for Computer Security.c2004:1-8.

[8]AHMED A,TRAORE I. Detecting computer Intrusions using behavioral biometrics[C]//The third Annual Conference on Privacy,Security and Trust. c2005:91-98.

[9]GAMBOA H,FRED A. A behavioral biometric system based on human-computer interaction[C]//The International Society for Optical Engineering. c2004:381-392.

[10]房超,蔡忠闽,沈超,等. 基于鼠标动力学模型的用户身份认证与监控[J]. 西安交通大学学报,2008,10(40):1235-1239. FANG C,CAI Z M,SHEN C,et al. Authentication and monitoring of user identities based on mouse dynamics[J].Journal of Xi'an Jiaotong University,2008,10(40):1235-1239.

[11]沈超,蔡忠闽,管晓宏,等. 基于鼠标行为特征的用户身份认证与监控[J]. 通信学报,2010,31(7):68-75. SHEN C,CAI Z M,GUAN X H,et al. User identity authentication and monitoring based on the behavior of the mouse[J].Journal of Communication,2010,31(7):68-75.

[12]王森,蔡忠闽,沈超等. 行为截获技术对鼠标动力学身份认证的影响[J].微电子学与计算机,2013,30(4):14-21. WANG S,CAI Z M,SHEN C,et al. The influence of the technology on the dynamic identity authentication of the mouse[J]. Mi-Croelectronics and Computer,2013,30(4):14-21.

[13]王鑫,王梦莹,梁金.基于鼠标键盘行为的身份认证[J].中国教育技术装备,2014(22):50-53. WANG X,WANG M Y,LIANG J. Identity authentication based on the behavior of the mouse and keyboard[J]. China Educational Technology and Equipment,2014(22):50-53.

[14]WEI Z,CHEN X,PU Y,et al. A real-time authentication method based on cursor-hidden scene[J]. International Workshop on Cloud Computing & Information Security,2013,52(1391):346-350.

Method of dynamic real-time authentication

MAO Chuan-wu,CHENG Yang,YU Wen-ming

(School of Automation,Huazhong University of Science and Technology,Wuhan 430074,China)

To solve the problem organization's insider threats which was brought by internal staff through identity spoofing. A method of dynamic real-time authentication was presented. By faking exceptions of mouse to build dynamic authentication,when continuously consecutive authentication were abnormal,user was forced into fixed scene certification which was building of memory game. An identity verification experiment,in which 15 participants were involved,showed that the performance of proposed method was encouraging with FAR of 1.8% and FRR of 3.0% and authentication time of 8.12 s for authentication. The experiment shows that the method is not only real-time but also has a better user experience and accuracy.

insider threat,identity authentication,identity monitoring,SVM,mouse dynamics

TP309

A

10.11959/j.issn.2096-109x.2016.00040

2016-02-17;

2016-03-04。通信作者:毛传武,924550750@qq.com

毛传武(1991-),男,湖北武汉人,华中科技大学硕士生,主要研究方向为网络信息安全。

程阳(1986-),男,湖北武汉人,华中科技大学博士生,主要研究方向为人工智能与模式识别。

余文明(1991-),男,湖北黄冈人,华中科技大学硕士生,主要研究方向为网络信息安全。