可支持属性撤销的基于CP-ABE可搜索加密方案

陈燕俐,杨华山

(南京邮电大学 计算机学院,南京 210023)

可支持属性撤销的基于CP-ABE可搜索加密方案

陈燕俐,杨华山

(南京邮电大学 计算机学院,南京 210023)

摘要:针对目前基于属性的可搜索加密方案存在密钥泄露以及不支持属性撤销的问题,提出了一种云环境下,安全高效、可支持属性撤销的基于CP-ABE (ciphertext-policy attribute based encryption)的可搜索加密方案。该方案不仅可支持细粒度的访问控制,具有较高的计算效率,且用户密钥使用随机值盲化后提交服务器,保证了用户密钥的保密性和安全性。该方案支持用户属性的撤销,并在属性撤销过程中,将密文更新的大部分工作转移给云服务提供商完成,方案在保证安全性的前提下,进一步降低了用户的计算代价。方案的安全性基于DL(decisional linear)假设,在通用模型下具有选择明文攻击安全,抗合谋攻击,前向安全和后向安全。

关键词:可搜索加密;属性撤销;基于属性加密; 访问控制结构;云计算

0引言

随着云计算和云存储技术的发展,越来越多的用户将数据存储于云服务端,以获得云端庞大便宜的存储和检索能力。由于可对加密数据进行高效的检索,以保证外包数据的安全性,可搜索加密目前已成为了云计算中加密系统中的研究热点。可搜索加密是一种支持用户在密文上进行关键字查询的密码学原语,可实现在不解密密文的前提下,对密文进行查询操作。在云计算环境中,数据属主可利用可搜索加密机制加密数据,并将加密好的数据上传至云服务器端。当用户需要搜索某个关键字时,产生一个对应关键字的门限值,将此门限值传送至云服务器端。云服务器收到门限后,将此门限值和密文关键字进行匹配,若匹配成功则将对应密文返回给用户,而用户只需对返回的密文进行解密。可搜索加密技术不仅保证了外包数据的安全性和隐私,且不需要在对密文解密的情况下即可实现密文的关键字搜索。此外,用户不需要解密没有包含关键字的密文,节省了本地的计算资源。

大部分可搜索加密方案中,加密方与查询方是多对一的关系。这在云环境的大背景下,显然不能满足用户对数据共享的需求。越来越多的用户希望将加密的数据提供给满足条件的一群人共享。基于属性的可搜索加密方案可以实现高效的数据共享和搜索功能,并且能实现细粒度的访问控制和一对多的通信。但是目前基于属性的可搜索加密方案中,存在用户密钥泄露、访问控制结构不够灵活,计算效率不高的问题,并普遍不支持属性撤销功能,因此不能真正地实现细粒度的访问控制。针对上述问题本文提出了一种支持属性撤销功能、安全、高效的基于属性的可搜索加密方案。

1相关工作

1.1相关介绍

2000年,Wagner等[1]首次提出了可搜索加密(searchable encryption, SE)这一概念,要求在不解密密文的前提下,能对密文进行查询操作。之后改进的对称可搜索加密方案也相继被提出[2-4]。2003年,Boneh等[5]首次提出了基于身份的加密方案(identity based encryption, IBE)。基于身份的加密方案不使用证书,直接将用户身份作为公钥,简化公钥基础设施中基于证书的密钥管理过程。2004年,Boneh等[6]首次提出了公钥可搜索加密(public key encryption with keyword search, PEKS) 。数据发送方使用数据接收者的公钥加密数据,将加密后的数据上传至云服务器。数据接收者使用自身密钥产生一个搜索门限值,将门限值发送至云服务器。若云服务存在包含门限关键字的密文,服务器将密文发送给接收者由接收者解密。之后具有连接关键词,模糊关键词以及一些高效率和高安全性的公钥可搜索加密方案相继被提出[7-10]。

2005年,Sahai等[11]在模糊的基于身份的加密算法基础上首次提出了基于属性的加密方案(attribute based encryption, ABE)。在基于属性的加密方案中,用户的密钥和密文由一系列的属性如性别、年龄、职位等所标识,加密者无需知道解密者的详细身份信息,而是掌握了解密者的一系列的描述属性,当用户的密钥与密文的标识属性相匹配时用户就可以解密密文。Goyal等[12]提出基于属性的加密体制可以分为密文策略的属性加密体制(ciphertext-policy attribute based encryption,CP-ABE)和密钥策略的基于属性的加密体制(key-policy attribute based encryption,KP-ABE)。在密文策略的基于属性的加密体制中,密文对应一个访问结构而密钥由用户的属性集合来描述,当密钥的属性集合满足密文的访问结构时用户才可以解密;在密钥策略的基于属性加密体制中,密钥对应一个访问结构而密文对应一个属性集合,当密文的属性集合满足密钥的访问结构时用户可以解密。2007年,Bethencourt等[13]提出在通用模型下可证明安全的CP-ABE。2011年,Waters[14]利用线性秘密共享(linear secret-sharing schemes,LSSS)访问控制结构提出了一种具有更高效率和安全性的属性加密方案,并在标准模型下证明了该方案的安全性。在CP-ABE中访问控制策略的设定由数据属主完成。与KP-ABE相比CP-ABE更加适用于云环境。基于属性的加密方案能够提供细粒度的访问控制,但是它限制了加密数据的共享和搜索。

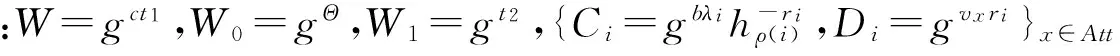

2013年,Kulvaibhavh等[15]构造了基于CP-ABE可搜索加密的方案,该方案数据属主利用访问结构加密关键词,当用户想要进行密文搜索时,根据自身属性生成密钥,加密待检索的关键字生成关键字门限Trap,将Trap传递给服务器。服务器先判断用户密钥属性是否满足密文的访问结构,当属性满足时才能进行关键词验证。只有属性和关键字同时匹配的情况下,服务器将包含该搜索门限的密文返回给用户。该方案采用计算效率较低的树形访问控制结构,且该方案在查询过程中将密钥在没有加密的情况下直接上传给云服务器,这种做法显然存在密钥泄露等不安全因素。2014年,Zheng等[16]提出了一种可验证的基于CP-ABKS的可搜索加密方案,该方案在加密过程中利用不同的访问控制策略加密不同的关键字,在服务器执行验证算法过程中对不同的访问策略产生不同的返回信息,用户根据返回的信息可以判断服务器是否严格执行了验证算法。该方案的不足之处在于方案采用效率较低的树形访问结构。2014年,李双等[17]提出了一种基于KP-ABE的可搜索加密方案,该方案的访问控制结构也采用树形访问控制结构,在将门限交给服务器过程中将用户密钥在不加密情况下直接上传服务器,这同样存在用户密钥泄露问题。2015年,Liang等[18]提出了一种具有快速解密功能,支持关键字更新功能的密钥策略的基于属性可搜索加密方案,但是采用密钥策略的属性加密,数据属主无法对密文的访问策略进行设定,并且该方案不支持用户的属性撤销。2015年,Li等[19]提出了一种密文策略支持多关键字搜索的可搜索加密方案,用户可以一次检索多个关键字,提高了检索效率和精确度,该方案的不足之处是访问控制结构采用树形访问控制。2015年,Liao等[20]提出了一种隐藏访问向量的基于属性可搜索加密方案,该方案隐藏了用户的属性向量,提高了属性加密的安全性,但是该方案的不足之处在于不能支持用户的属性撤销。表1对目前基于属性的可搜索加密方案性能做出了对比。其中,N表示系统中属性个数,n表示用户属性个数,|G|表示群G中元素位长度。

表1 基于属性可搜索加密方案性能对比

在云计算环境中用户的属性是动态变化的。例如当用户权限降低,用户会失去部分属性,但此时失去的部分属性对应的密钥仍然在该用户手中,因此如果不对用户失去的属性进行撤销,该用户仍能访问和检索加密的消息和文件,则云计算环境下密文访问控制和检索的安全性得不到保障。因此,对于基于属性加密的密文访问控制和搜索方案,支持属性撤销是非常必要和关键的。

1.2本文贡献

针对云环境下可搜索加密方案不支持用户属性撤销,用户密钥存在泄露,普遍采用计算效率较低的树形访问结构等问题,本文提出了一个基于LSSS访问结构的高效的支持属性撤销功能的可搜索加密方案。本文创新点如下。

1)针对传统基于CP-ABE可搜索加密的方案中普遍采用效率较低的树形访问结构的问题,提出一个效率较高基于LSSS矩阵的密文策略基于属性的可搜索加密方案。

2)针对目前基于属性的可搜索加密方案中,用户在检索密文时直接将自身密钥提交给服务器而不做任何处理,存在密钥泄露这一问题,本文将用户密钥盲化后再提交服务器。保证了用户密钥的保密性和安全性。

3)用户属性撤销问题是基于属性的可搜索加密算法的一个至关重要的问题,在基于属性的可搜索加密算法中用户属性是一直变化的,而每个属性被多个用户共享,当某个用户失去部分属性,必须对用户属性进行撤销,否则该用户仍然具备访问和检索加密数据的能力。针对目前大部分基于属性的可搜索加密方案不支持用户属性撤销的问题,本文提出了一个能支持用户属性撤销的基于属性的可搜索加密方案。

2预备知识

2.1访问结构

定义1令P={P1,P2,…,Pn}为参与者的集合,若存在访问结构A⊆2P,如果对于任意的集合B,C有B∈A并且B⊆C,有C⊆A,那么称A是单调的访问结构。访问结构A是集合2P的一个非空子集。访问结构A中的集合称之为授权集合,不在访问结构A中的集合称之为非授权集合。

2.2双线性配对

定义2令G,GT为2个阶为素数p的循环群,g是G的一个生成元。双线性映射e:G×G→GT,同时满足以下性质:

1)双线性:∀a,b∈Zp:e(ga,gb)=e(g,g)ab。

2)非退化性:存在g∈G,使得e(g,g)≠1。

3)可计算性:∀(u,v)∈G,e(u,v)都能有效的计算。

2.3线性秘密共享(LSSS)

一个定义在实体集P上的LSSS∏是指:

1)所有实体的共享组成Zp上的一个向量:

2.4困难性假设

本文的安全性基于DL假设(DecisionalLinearAssumption),本文对DL假设做如下阐述。选择一个阶为q的群G,挑战者选定生成元g,h,f,随机值r1,r2∈Zp,敌手在获得Y={g,f,h,fr1,gr2}以及G中一个随机值Q后,敌手必须将hr1+r2∈G与G中的随机值Q区分出来。定义输出b∈{0,1}的算法解决判定DL的优势为ε,若(1)式成立,则有定义3。

|Pr[λ(g,f,h,fr1,gr2,hr1+r2)=1]-Pr[λ(g,f,h,fr1,gr2,Q)=1]|≥ε

(1)

定义3如果在任何多项式时间内敌手只能以可以忽略的优势攻破DL假设,那么我们认为DL假设成立。

3模型和攻击游戏

3.1系统模型

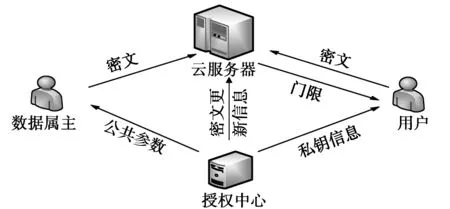

本文构造的系统模型如图1所示。系统中有4个实体:授权中心,云服务提供商,数据属主,用户。授权中心为系统产生公钥和主密钥参数,并为用户产生密钥,用户的密钥与自身属性相关。数据属主决定访问策略,使用访问策略加密关键字,将加密后的关键字和密文上传给云服务器。云服务器存储数据属主上传的已加密关键字,在属性撤销过程中负责密文更新,服务器使用用户上传的门限值对存储的关键字进行检索,当用户的属性满足访问策略,并且门限关键字和密文关键字匹配时,服务器才将检索到的密文返回给用户。

图1 系统模型图Fig.1 System model

3.2方案的一般模型

令U表示全局的属性集合,Α表示U上的访问结构,vx表示属性x的版本号。支持属性撤销功能的基于CP-ABE的可搜索加密方案描述由以下7个算法组成。系统建立(Setup),密钥产生(KeyGen),加密(Enc),门限产生(TokenGen),验证(Test),密钥及门限的更新(TokKeyUp),密文更新(CiphUp)。

系统建立(U,l):输入全局属性集合U和一个安全的系统参数l,产生系统公共参数PK和系统主密钥MK。

密钥产生(Att,MK,PK):输入用户属性集合、系统主密钥及公共参数,产生用户密钥SK。

加密(A,Kw,PK):输入用户定义的访问结构Α、待加密关键字Kw和系统公共参数,输出密文CT。

验证(CT,Trap):输入密文CT和门限值Trap,当用户属性满足访问结构,并且待查关键字与密文关键字相匹配时输出yes,否则输出⊥。

3.3安全模型

在云计算环境下,可搜索加密系统中,授权中心为可信方,云服务器是一个可信但具有好奇心(严格执行系统操作但是会试图获得额外信息)。安全的可搜索加密方案要求云服务器不能获得搜索结果以外的任何关于明文信息。在文献[16]中作者定义一个安全的可搜索加密方案必须满足关键字的隐私性和密文关键字的选择安全。密文关键字选择安全是指,敌手在没有获得匹配的门限情况下,不能获得密文关键字的任何明文关键字信息。关键字隐私性要求,敌手从关键字密文中获得关键字信息的概率以可以忽略的优势大于关键字随机猜测成功的概率。本方案中我们通过敌手模型形式化上述的安全定义,其中,IEnc表示与密文相关联的访问策略,IKeyGen表示与密钥相关的属性集合,函数F(IEnc,IKeyGen)=1表示密钥的属性集合满足密文的访问策略。在系统建立之前由敌手决定要挑战的访问策略IEnc。

3.3.1选择关键字攻击游戏

w0,w1∉Lkw是为了防止敌手通过OTokenGen()产生Trap来猜测λ。

猜测:敌手输出λ′,若λ′=λ。则敌手赢得游戏。

定义4若敌手在安全参数l下以一个可以忽略的优势赢得选择关键字明文攻击,则基于CP-ABE的可搜索加密方案是安全的。

3.3.2关键字隐私性游戏

系统建立:挑战者执行系统建立算法,产生系统公共参数pm和系统主密钥mk。

阶段1敌手可以在二项式时间内多次查询以下预言机。

OKeyGen(IKeyGen):挑战者运行密钥产生算法产生一个相应的密钥SK,将SK返回给敌手。将IKeyGen加入LKeyGen。LKeyGen初始时为空。

OTokenGen(IKeyGen,w):敌手输入IKeyGen,挑战者产生一个SK,挑战者以SK,w输入执行门限产生算法产生一个门限值Trap,并返回给敌手。

猜测:敌手查询了q个不同的关键字之后,敌手输出w′,若w′=w*。则敌手赢得游戏。

4本方案描述

令U={u1,u2,…,un}表示系统所有属性的集合。|U|表示U中元素个数。ui∈Zp。

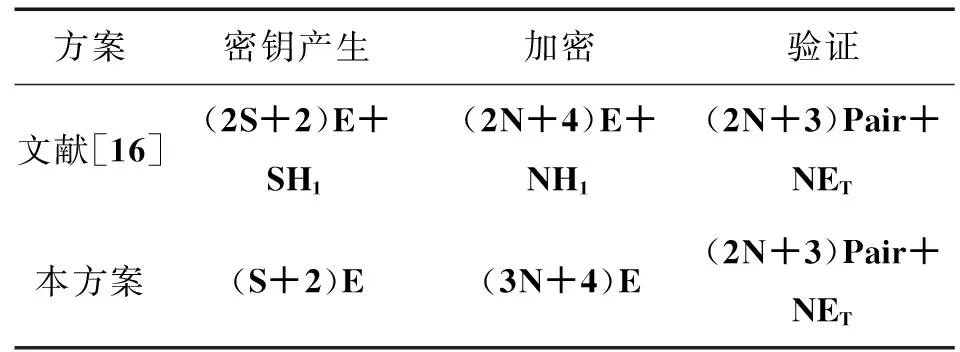

1)系统建立(U,l)。

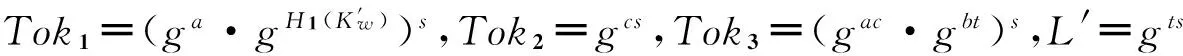

2) 密钥产生(Att,PK,MK)。

当一个新的用户进入系统,授权中心根据用户身份分配一个属性集合Att。然后授权中心将用户属性集Att和系统公共参数作为输入为用户生成密钥。授权中心随机选取t∈Zp,然后计算密钥为

(2)

3)加密((M,ρ),Kw,PK)。

用户输入密钥和待查关键字。算法首先产生一个随机值s,然后计算门限值:

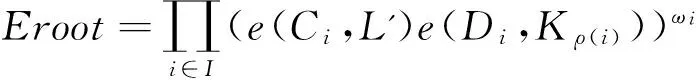

5)验证(CT,Trap)。

T1=e(W0,Tok2).Eroot,

T2=(W,Tok1)e(W1,Tok3)。

当加密关键字和门限关键字相等时,即T1=T2。

正确性验证:

显然当密文关键字和门限关键字相等时T1=T2。

6)密钥和门限更新(vx,PKx)。

7)更新密文(CT)。

当某个用户的属性被撤销时,系统需要对用户的属性密钥进行更新,并且需要对密文进行同步更新。若将密文更新的工作交给数据属主,将会给属主带来巨大的计算负担。本方案采用代理重加密技术,将重加密的任务交给云服务器,这样能大大降低属主的计算负担。

5安全性分析与证明

5.1关键字隐私性

挑战者随机选择a,b,c∈Zp,f∈G,H1(单向的哈希函数)。系统主密钥MK={a,b,c},公共参数PK={e,g,ga,gb,gc,f}。对∀i∈[1,|U|],挑战者随机选择αi∈Zp,返回gαi作为属性值。

阶段1敌手可以在任意多项式时间内查询以下预言机。

ΟKeyGen(Att):挑战者产生sk←KeyGen(Att,MK),

将sk返回给敌手,将Att添加至一个初始状态为空的IkeyGen链中。

ΟTokenGen(Att,w):挑战者执行密钥产生算法产生sk,然后计算门限值Trap,并将Trap返回给敌手。

挑战阶段:敌手选择一个属性集合Att*,挑战者选定一个访问控制策略(M,ρ),并且属性集合满足访问策略。调用KeyGen(mk,Att*)产生一个SK*,挑战者从关键字空间中随机平均地选择一个关键字w*,调用加密和门限产生算法输出密文和门限cph*,Tok*。

猜测阶段:敌手输出关键字w'给挑战者。挑战者计算密文cph←Enc(w,(M,ρ)),调用验证算法,若返回值为yes。敌手赢得游戏。

因此本方案能够达到关键字的隐私性。

5.2选择密文安全

引理1在通用模型下若DL假设成立,则不存在多项式时间,敌手以不可忽略的优势区分选择关键字攻击游戏。

阶段1敌手可以在任意多项式时间内查询以下预言机OKeyGen,OToken。

阶段2假设∃δ∈Zp,对于gδ,若敌手能够从预言机的输出中构造出e(g,g)δa(t1+t2),则敌手可以区分gΘ,ga(t1+t2)。因此,我们需要证明敌手只能以可以忽略的优势构造e(g,g)δa(t1+t2),即敌手只能以可以忽略的优势赢得选择关键字攻击游戏。

在通用模型中φ0,φ1是从Zp到一个元素个数为p3集合的内射函数,敌手只能以可以忽略的概率从φ0,φ1的映射中猜中元素。因此,我们考虑敌手从预言机输出中构造e(g,g)δa(t1+t2)的概率。

我们考虑对一些gδ如何构造e(g,g)δa(t1+t2),t1只在ct1中出现,为了构造e(g,g)δa(t1+t2),δ需要包含c。δ=δ′c,对δ′,敌手为了构造e(g,g)δa(t1+t2),需要构造δ′act2。这将要使用到t2,ac+bt,因为,t2·(ac+bt)=act2+btt2。敌手需要消去btt2,为了消去btt2,需要使用λi,ri,t,λi是根据访问结构(M,ρ)共享t2的共享秘密。但是根据这些元组不可能构造出btt2。因为btt2当且仅当和密钥相关的属性集合满足密文的访问策略时可以被重构。

因此我们可以得出结论,敌手只能以一个可以忽略的优势赢得改进的选择关键字攻击游戏。 证毕。

5.3抗合谋攻击

基于属性的可搜索加密算法最大的威胁就是防止合谋用户的攻击。在本方案中秘密共享值嵌入在密文之中,用户或者合谋攻击者需要将e(g,g)btst2恢复出来才能进行关键字的比较操作。合谋用户必须使用密文组件Ci,Di及其他合谋用户的密钥组件L,Kx做相应的双线性对配对运算。用户的密钥由系统主密钥和一个随机值t唯一生成。因为每个用户的t值不相同,并且对于给定的密钥组合谋者不能分离出t值,因此即使用户合谋也不能恢复出e(g,g)btst2,也就不能通过合谋进行关键字查询。

5.4用户密钥安全

目前大多数基于属性的可搜索加密方案中,用户的密钥在不加密的情况下直接交给服务器,服务器利用密钥判断用户密钥属性是否满足密文的方案结构。这直接导致了用户密钥的泄露,密钥的保密性和安全性得不到保证。本方案在执行门限产生算法时,用户密钥使用随机值盲化,保证了用户密钥的安全性和保密性。

5.5前向和后向安全

某个用户在某一个时刻获得满足密文访问结构的属性集合,某一时刻该用户属性集中的某个属性需要进行更新,系统通知合法用户进行密钥更新,并通过安全的渠道将更新后的密钥和门限值返回给有效用户。而密文中与秘密值t2相关的所有密文组件使用一个新的值s′重新加密,同时密文中与更新属性相关的密文使用新的属性密钥进行重新加密。即使该用户保存了获得属性集合之前的系统中的密文,该用户也无法进行关键字搜索操作。因为即使该用户可以计算出e(g,g)bts(t2+s′),由于无法获得s′,该用户无法计算出e(g,g)btst2。因此,本方案的撤销算法具有后向安全。

某个用户拥有满足访问结构的属性集,某一时刻该属性集中某个属性需要被撤销。系统通知未被撤销该属性的用户进行密钥和门限的更新(不包含该用户),系统通过安全渠道将更新后的密钥和门限返回给有效用户。密文中与秘密值t2相关的密文组件都需要通过云服务器产生一个随机值s′重新加密,同时与更新的属性相关的组件使用新的属性密钥进行重新加密。被撤销的属性,由于无法获得更新的属性密钥,无法对密钥和门限值进行重新计算,因此,不能对更新的密文进行合法的搜索。即使该用户保存了没更新之前的e(g,g)btst2,由于密文使用了随机值s′进行了重加密,因而该用户无法计算出e(g,g)bts(t2+s′)。因此,无法进行关键字的匹配,所以本方案的属性撤销具有前向安全。

6性能分析

下面首先给出本文提出的方案和文献[16]提出的CP-ABKS方案在通信开销、存储开销、计算开销方面的性能比较和分析。接着对方案进行了实验仿真,并与文献[16]提出的CP-ABKS方案进行了仿真比较。

6.1理论分析

下面从通信,存储开销和计算开销方面对方案进行性能分析。其中,N指的是方案中访问结构中的属性个数,S指的是用户所拥有的属性个数,U指的是系统所拥有的属性个数。

1)通信、存储开销。

通过对本方案和文献[16]方案的比较。2个方案存储开销比较见表2,|G|表示G群中一个元素的长度,|GT|表示GT群中一个元素的长度。在可搜索加密方案中,通信开销主要指密文长度,存储开销主要指密钥长度。文献[16]在通信开销上与本方案相同,但是其存储开销是与密钥相关属性的2倍,而本方案仅仅是密钥属性值的1倍。并且本方案支持属性撤销功能,而文献[16]方案却不能。

表2 方案性能比较

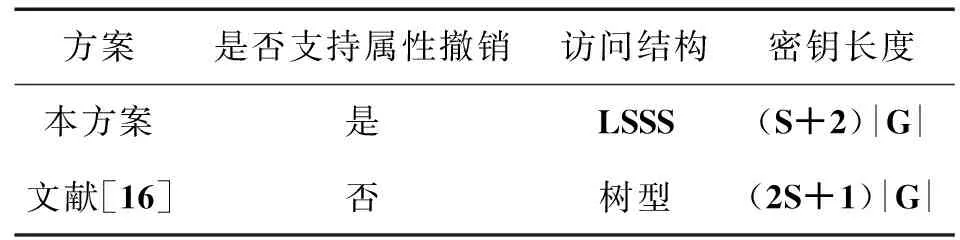

2)计算开销。

通过对本文方案和文献[16]方案计算量进行理论分析,得到表3。分别使用Pair,E,ET表示双线性配对运算、G上的指数运算和GT上的指数运算。H1是将属性值映射成G上元素的哈希函数。从表3可以看出本方案大大减少了密钥计算的开销,并且由于文献[16]在加密算法中使用的哈希函数比G上的指数运算开销大,此外,文献[16]加密和解密算法都使用递归运算,而本方案所使用的LSSS访问结构则不需要,因此,本方案在加密和解密效率上也是高于文献[16]的方案。

表3 计算开销比较

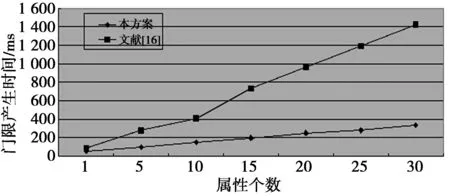

6.2实验仿真

为了证实上述理论分析,评估本方案的效率,对本方案及文献[16]方案的密钥产生算法、门限产生算法及加密和验证算法进行了实验仿真。仿真硬件为Intel(R)Core(TM)i5-3230MCPU@2.60GHz,内存为4GB,仿真平台:Windows7,代码库PBC,使用的大素数为512位。本文使用椭圆曲线为512位,该椭圆曲线的阶数为160位,即p是一个160位的大数。

本方案与文献[16]在密钥产生算法上的计算开销仿真结果如图2。图2表明文献[16]方案和本方案的密钥算法在计算开销上虽然都和属性呈线性关系,但是本方案的计算开销的增幅远小于文献[16],可见本方案的密钥产生算法的计算开销优于文献[16]方案。

图2 密钥产生算法计算开销Fig.2 Computation cost of KeyGen arithmetic

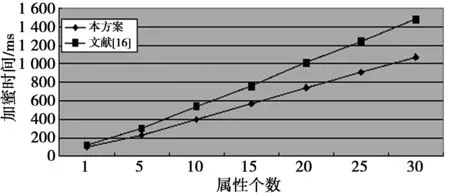

本方案和文献[16]方案的加密和验证算法计算开销的仿真结果如图3、图4所示。图3表明本方案和文献[16]的加密计算开销都与属性个数呈线性关系,但是由于文献[16]方案中需要使用哈希函数和递归算法,而哈希函数的计算开销比G上的指数运算开销要大,仿真结果和理论分析相符,本方案的计算开销明显优于文献[16]。图4表明本方案和文献[16]在验证算法上的计算开销也与属性个数呈线性关系,仿真结果和理论分析相符合。文献[16]方案采用效率较低的树形访问结构,验证算法需要使用递归,而本方案不需要。因此,本方案在验证算法的计算开销上略高于文献[16]。

图3 加密算法计算开销Fig.3 Computation cost of Encryption arithmetic

图4 验证算法计算开销Fig.4 Computation cost of Test arithmetic

7结束语

本方案是在基于属性的可搜索加密基础上,引入了属性撤销的概念,进而提出了一种支持属性撤销功能的基于属性的可搜索加密方案。本方案采用LSSS访问控制结构,提升了方案的密钥产生、门限产生及加密和验证算法的效率。在属性撤销的过程中,将密文重加密的计算负担交给云服务提供商,密钥和门限的重加密过程交由授权中心完成,这样大大降低了用户端的计算开销。本文具有抗合谋攻击前向,后向安全。但本文的密文长度和验证过程的双线性对配对个数仍然和属性个数呈线性关系,如何减少密文长度和验证过程的双线性配对个数是我们今后需要进一步研究的问题。

参考文献:

[1]WAGNER S D, PERRIG A. Practical Techniques for Searches on Encrypted Data[C]∥Proceeding of the 2000 IEEE symposium on Security and Privacy. Berkeley, CA: IEEE Computer Society, 2000:44-55.

[2]CHANG Y, MITZENMACHER M. Privacy preserving keyword searches on remote encrypted data[C]∥Proceeding of the third International Conference on Applied Cryptography and Network Security, ACNS 2005. New York, USA: Springer Verlag, 2005: 442-455.

[3]LI J, WANG Q, WANG C, et al. Fuzzy keyword search over encrypted data in cloud computing[C]∥Proceeding of the 2010 INFO-COM IEEE conference on computer communication. San Diego, CA: IEEE Computer Society, 2010:1-5.

[4]CURTMOLA R, GARAY J, KAMARA S, et al. Searchable symmetric encryption: Improved definitions and efficient constructions[C]∥Proceeding of ACM Conference on Computer and Communications Security. New York: ACM, 2006:79-88.

[5]BONEH D, FRANKLIN M. Identity-Based encryption from the Weil pairing[C]∥Proceeding of 21stAnnual International Cryptology Conference, CRYPTO 2001. Santa Barbara, CA: Springer Verlag,2001:213-229.

[6]BONEH D, CRESCENZO G, OSTROVSKY R, et al. Public key encryption with keyword search[C]∥Proceeding of 23rd International Conference on the Theory and Applications of Cryptographic Techniques, Eurocrypt. Interlaken, Switzerland: Springer Verlag, 2004:506-522.

[7]GOLLE P, STADDON J, WATERS B. Secure conjunctive keyword search over encrypted data[C]∥Proceeding of 2ndInternational Conference on Applied Cryptography and Network Security, ACNS 2004. Yellow Mountain, China: Springer Verlag,2004:31-45.

[8]KHADER D. Public key encryption with keyword search based on K-resilient IBE[C]∥Proceeding of ICCSA 2006: International Conference on Computational Science and Its Applications. Glasgow, United kingdom: Springer Verlag, 2006:298-308.

[9]ABDALLA M, BELLARE M, CATALANO D, et al. Searchable encryption revisited: Consistency properties, relation to anonymous IBE, and extensions[J]. Springer New York LLC, 2008:21(3):350-391.

[10] XU P, JIN H. Public-Key encryption with fuzzy keyword search: A provably secure scheme under keyword guessing attack[J]. IEEE Computer Society, 2013, 62(11):2266-2277.

[11] SAHAI A, WATERS B. Fuzzy identity-based encryption[C]∥Proceeding of 24th Annual International Conference on the Theory and Applications of Cryptographic Techniques: Advances in Cryptology-EUROCRYPT 2005.arhus,Denmark:Springer Verlag,2005:457-473.

[12] GOYAL V, PANDEY O, SAHAI A, et al. Attribute based encryption for fine-grained access control of encrypted data[C]∥Proceedings of the 13th ACM Conference on Computer and Communications Security. New York: ACM,2006:89-98.

[13] BETHENCOURT J, SAHAI A, WATERS B. Ciphertext policy Attribute-based Encryption[C]∥Proceedings of the 2007 IEEE Symposium on Security and Privacy. Washington: IEEE Computer Society, 2007: 321-334.

[14] WATERS B. Ciphertext-policy attribute-based encryption: An expressive, efficient, and provably secure realization[C]∥Proceedings of 14th International Conference on Practice and Theory in Public Key Cryptography, PKC 2011. Taormina, Italy: Springer Verlag, 2011: 53-70.

[15] KULVAIBHAV K, VIJAYARAGHAVAN V, RAJARATHNAM N. Multi-user Attribute Based Searchable Encryption[C]∥Proceeding of International Conference on Mobile Data Management. Milan: IEEE Computer Society, 2013: 200-205.

[16] ZHENG Q, XU S, ATENIESE G. VABKS: Verifiable attribute-based keyword search over outsourced encrypted data[C]∥Proceeding of the 2014 INFO-COM IEEE conference on computer communication. Toronto, ON: IEEE Computer Society, 2014:522-530.

[17] 李双,徐志茂. 基于属性的可搜索加密[J].计算机学报, 2014, 37(5):1018-1024.

LI Shuang,XU Zhimao.Attribute-Based Public Encryption with Keyword Search[J]. Journal of Computer Science,

2014, 37(5):1018-1024.[18] LIANG K, SUSILO W. Searchable Attribute-Based Mechanism With Efficient Data Sharing for Secure Cloud Storage[J]. Information Forensics and Security, IEEE Transactions on, 2015, 10(9): 1981-1992.

[19] LI H, LIU D, JIA K, et al. Achieving authorized and ranked multi-keyword search over encrypted cloud data[C]∥Communications (ICC), 2015 IEEE International Conference on.[s.l.] :IEEE, 2015: 7450-7455.

[20] LIAO Zhenhua, WANG Jinmiao, LANG Bo. A ciphertext-policy hidden vector encryption scheme supporting multiuser keyword search[J]. Security and Communication Networks, 2015, 8(6): 879-887.

DOI:10.3979/j.issn.1673-825X.2016.04.016

收稿日期:2016-03-02

修订日期:2016-06-15通讯作者:杨华山744925473@qq.com

基金项目:国家自然科学基金资助项目(编号:61272084,61202004,61202353,61300240,61302158)、江苏省自然科学基金(BK2011754)、江苏省高校自然科学研究重大项目“无线传感器网络数据融合安全关键技术研究”(11KJA520002)

Foundation Items:The National Nature Science Foundation of China(61272084,61202004,61202353,61300240,61302158);The Natural Science Foundation of Jiangsu Province(BK2011754); The Natural Science Foundation of the Jiangsu Higher Education Institutions of China(11KJA520002)

中图分类号:TP393.08

文献标志码:A

文章编号:1673-825X(2016)04-0545-10

作者简介:

陈燕俐(1969-),女,江苏苏州常熟人,教授,博士。主要研究方向为计算机网络,信息安全。E-mail: chenyl@njupt.edu.cn。

杨华山(1991-),男,安徽滁州明光市人,研究生,主要研究方向为信息安全。E-mail: 744925473@qq.com.

(编辑:魏琴芳)

CP-ABE based searchable encryption with attribute revocation

CHEN Yanli,YANG Huashan

(College of Computer Science and Technology, Nanjing University of Posts and Telecommunications, Nanjing 210023, P.R. China)

Abstract:Against the drawback of present searchable encryistion based attribute in secret key leak and non-supported attribute revocation, a secure and efficient CP-ABE (ciphertext-policy attribute based ercryption) searchable encryption scheme supporting attribute revocation is presented. It supports fine-grained access control, and has perfect computational efficiency. Moreover, the secret key is blinded by using a random number before submitting to sever. In the process of attribute revocation, the work of re-encryption ciphertext is completed by the cloud sever. Furthermore, the analysis shows that the security can be proved under the Decisional Linear assumption. And in the general model, the formula can achieve chosen plaintext attack security. Moreover it can resist collusion attack and has forward and backward secrecy.

Keywords:searchable encryption; attribute revocation; attribute-based encryption; access control structure; could computing