可扩展的社交多媒体安全分享方法研究

叶从欢,熊曾刚,张学敏,王光伟,徐 方,刘 振

(湖北工程学院 计算机与信息科学学院,湖北 孝感 432000)

可扩展的社交多媒体安全分享方法研究

叶从欢,熊曾刚,张学敏,王光伟,徐方,刘振

(湖北工程学院 计算机与信息科学学院,湖北 孝感 432000)

摘要:社交多媒体在社交网络中的分享面临安全与隐私威胁,多媒体加密可以解决保密性问题,数字指纹技术可以实现叛逆者追踪,但现有数字指纹技术还不能应用于大规模社交网络。现有指纹码不能容纳社交网络中数以亿计的海量用户,为每位用户单独生成指纹拷贝,对数亿计的用户而言,会造成巨额的空间和时间开销,此类问题的产生源于现有的安全分享算法缺乏可扩展性。面向社交多媒体安全分享在确保保密性、可追踪性的同时,更需要保证可扩展性,以适应社交网络的动态变化。基于混沌加密和社交网络指纹技术,提出一种面向社交多媒体安全分享的树结构Haar(tree structure Haar,TSH)变换域的联合多媒体指纹与加密技术,实验结果与理论分析证明了该方法不仅可以保证社交多媒体的安全分享,而且可以实现可扩展性。

关键词:多媒体社交网络;社交多媒体分享;安全分享;多媒体指纹;可扩展性

0引言

随着在线社交网络的兴起与不断发展,Facebook,Flickr以及微信等平台上社交多媒体的分享规模已达到前所未有的程度,社交网络可以在任何时间为任何地点的终端提供社交多媒体的分享服务,快捷的社交多媒体的复制与传播造成社交多媒体的滥用,导致隐私泄露、产权纠纷等一系列安全问题。因此,如何应对社交多媒体分享过程中所面临的安全威胁,实现安全性、可追踪性甚至可扩展性的分享,是数字指纹技术应用于社交网络环境的前提。

加密的多媒体内容一旦被解密,用户可随意控制社交多媒体内容,所以,还需要其他技术保护解密的多媒体内容。水印标志就可以对多媒体内容的使用进行持续监控,并验证版权[1]。因此,数字水印技术与加密技术的结合使用,可以提高多媒体内容分享过程中的安全级别,进一步实现隐私保护。虽然数字水印技术可以验证版权,但是数字水印技术不能对社交网络环境下社交多媒体内容的二次分发者进行追踪,而指纹技术通过为每位用户单独嵌入一个独一无二的数字指纹信息,可以确定非法的再次分发者,因而,可以对版权违规者进行追踪[2]。为了对多媒体提供保密性与版权验证兼具的更高级别的安全防护,近来,一些研究者,采取联合指纹(水印)与加密的技术对多媒体内容进行保护[3- 4]。

为了实现对医疗图像的保护,D. Bouslimi等[5]在医疗图像中采取了联合加密和数字水印的技术。Cancellaro等[6]通过对图像实施小波变换,并进行小波系数位平面分解,在小波系数的位平面实施联合水印与加密技术。Subramanyam等[7]先对图像进行联合JPEG2000编码与加密,然后在压缩兼密域中嵌入水印来提高安全防护级别。为了在提供保密性与版权验证的基础上,对非法分发行为进行监控,廉士国[8]研究并分析了一种服务器端的不分先后次序的联合数字指纹与多媒体加密技术,叶从欢等[9]提出了一种面向社交多媒体安全分享的双重保护技术,该技术主要基于小波域的数字指纹和多媒体加密技术。联合数字指纹与多媒体加密技术有如下弊端:①为每位用户单独生成指纹拷贝,增加了服务器端的空间与时间开销;②指纹拷贝只能通过单播技术分发,不能满足可扩展性需求。基于社交网络的属性[10],叶从欢等[11]提出了一种自适应于社交网络层次结构属性的多级分段先行指纹码,但因仅采取数字指纹技术,仅能实现可追踪型,于是,叶从欢[12-13]提出树结构小波域和混合域的联合指纹与加密算法。

为了减轻服务器的负载,提高分发效率,联合指纹与解密技术受到了广泛关注[3-4, 14-15],其指纹嵌入主要通过给定不同的解密密钥在客户端来实现。例如,Kundur等[4]提出了实用性兼安全性的联合指纹与解密技术及近来涌现的量化域的联合指纹与解密技术[14-15]。这类技术虽然解决了联合指纹与加密技术面临的部分问题,但又引起了一些新的弊端:每位用户需要独立地解密密钥,对拥有海量用户的社交网络来说,需要庞大的解密密钥空间,海量用户的密钥存储、管理、加密和传输需要额外的开销。

服务器端的指纹嵌入增加了服务器的时间与空间开销,接收端的联合指纹与解密操作增加了接收端的时间开销,对智能手机等移动终端来说,这种开销足以影响到可扩展性。实际上,上述相关性工作的指纹技术均不具有自适应性与可扩展性。现有的指纹码不能容纳社交网络中数以亿计的海量用户,目前,最多能容纳千万级用户的分组指纹码是马里兰大学的吴旻教授[16]提出的,但其分组是固定的,而社交网络中的社区是动态演化的[17],显然,分组码不具有可扩展性,对于拥有海量用户的动态社交网络来说,固定的分组模式使得分组码完全失去追踪能力。因此,如何利用动态社交网络分析研究得到可扩展性的指纹码,使之可直接应用于社交多媒体的分享是本文首先要解决的问题。为此,根据不同层次结构的社交网络,我们将设计与之对应的层次指纹码,并根据指纹码的层次树结构实施树结构Haar(tree structure Haar,TSH),进而在TSH变换域进行联合指纹与加密操作,实现安全可扩展的社交多媒体分享。

1TSH变换的基函数

TSH变换的分界点可以在任何非二分处的位置。借助一种标签二元树,可进行TSH变换[18],对于标签二叉树,假定根节点为一个有限区间,区间的定义如下。

1)Iroot=(0,1),Iroot为根区间,I1和I0为Iroot的2个子区间,I1=[v1,1)和I0=[0,v1),其中,v1为2个子区间在根区间Iroot上的分界点。

(1)

2TSH变换域联合指纹与加密

2.1基于层次社区结构的分界点向量

给定一个社交网络,其用户数为Nu,提取社交网络的社区。根据层次社区结构的其他划分节点v1,v2,…,vn-2及联合区间[1,Nu]的2个端点,可以确定该区间的离散点向量、分界点向量(discontinuouspointvector,DPV),所以,一棵根节点权值为Nu的二元分裂树, 它的TSH分解可以由DPV来决定。基于DPV的区间二元分裂树如图1所示,产生的树结构Haar小波分解(见图1b),DPV=[3,4,5,1],继续分解直到每个叶子节点的权值为1,则可以构造一棵完全二元树(见图1c)。一旦树根向量所对应的二元区间分裂树被构造完成,则DPV向量也确定。

图1 基于DPV的区间二元分裂树Fig.1 Binary interval splitting tree

2.2基于层次社交网络结构的TSH变换

根据社交网络的层次结构,可以确定DPV,DPV进而可辅助对二维图像进行TSH分解[6]。对一幅图像进行二维TSH变换,可先后变换图像的行向量与列向量,通过社交网络分析来确定DPV向量,例如,社区结构的层数为n+1,则DPV向量的长度为n, 也即是该向量有n个元素,可以把一个线段分为n+1段。则区间I(I为包含若干个数的一个区间)就会被分解为n+1个子区间, 每个子区间的大小由层次指纹码中每个码段的长度决定。

2.3Arnold映射

Arnold变换[19]属于一种混沌变化映射,对于图像加密而言,可以移动元素的位置而不修改其值。二维Arnold混沌变换可表示为

(2)

(2)式中:a,b分别为控制参数,它们可以控制混沌系统的动态混沌变化轨迹;H为图像大小。

2.4基于混沌映射的TSH系数加密

对图像进行TSH变换后,进行指纹嵌入和系数加密。指纹的嵌入和加密都在TSH变换域进行,其中,近似子带(又称为基本内容)嵌入内码,其余系数为补充内容,用来嵌入多级指纹码的各级社区码段。基本内容和补充内容均通过混沌映射进行混排。指纹嵌入与加密算法如算法1所示。

算法1TSH变换域中联合指纹与加密算法。

输入:待保护图像I。

输出:含有指纹信息的加密图像IFE。

1)利用TSH小波变换对I进行树结构小波分解;

2)基本内容嵌入内码,部分补充内容嵌入外码,得到指纹图像IF;

3)对嵌入指纹的图像,利用Arnold对LL子带,LH子带,HL子带进行单独加密;

4)把嵌入指纹并加密的系数进行可逆的TSH变换操作,得到嵌入指纹的加密图像IFE。

由于采用扩频指纹技术在树结构小波域中嵌入指纹,加密也在TSH变换域中进行,为了得到解密的指纹内容,在接收端对接收到的加密指纹内容进行TSH变换,得到TSH变换域中的小波系数,通过私有密钥来对嵌入用户码的低频近似子带进行解密,该密钥与用户码密切相关。而对其他的子带,则需要使用不同的公共密钥来解密。通过基本内容和补充内容分别进行解密,最终得到一个携带指纹的拷贝。由于TSH小波分解和指纹码之间具有双射关系,可在TSH变换域的各级子带独立并行地嵌入对应的码段,社区码段不需要重复嵌入,这种优化方式降低了时间与空间开销。采用扩频水印嵌入机制在TSH小波域的嵌入指纹。把层次指纹码字的各个码段并行地嵌入到小波域中对应级的系数中。

利用Arnold混沌变换映射来实现对小波系数的混排,从而打破原始像素之间的相关性,主要变换过程如下。

3实验结果与理论分析

通常,联合指纹与加密算法应该具有加密内容和指纹信息的不可感知性,指纹的嵌入应该不影响原始多媒体内容的视觉质量。实验结果如图2所示。

图2 实验结果 Fig.2 Experimental results

3.1保密性

首先,指纹通过扩频的方式嵌入到TSH变换域中;然后,嵌入了指纹信息的各子带中的小波系数通过Arnold映射进行混沌置换,加密后的视觉效果如图2b所示。从图2b可以看出,与原始图像图2a相比,从加密后的图像中看不出有关原始图像的任何信息。加密的图像也没有任何意义。因此,在TSH变换域中的加密方法具有高度的感知安全性。

3.2指纹信息的隐蔽性

指纹信息在置换过程之前被嵌入到TSH变换域中,指纹图像的质量应该没有受到影响,解密图像中残留的指纹信息对原始图像的视觉质量应该不会在感知上引起变化,而且同时要确保指纹信息的隐蔽性。图2c给出了解密的指纹图像,从图2c可以看出,隐藏了指纹信息的图像,其视觉质量没有受到影响,而且指纹信息从图像中也不可感知。

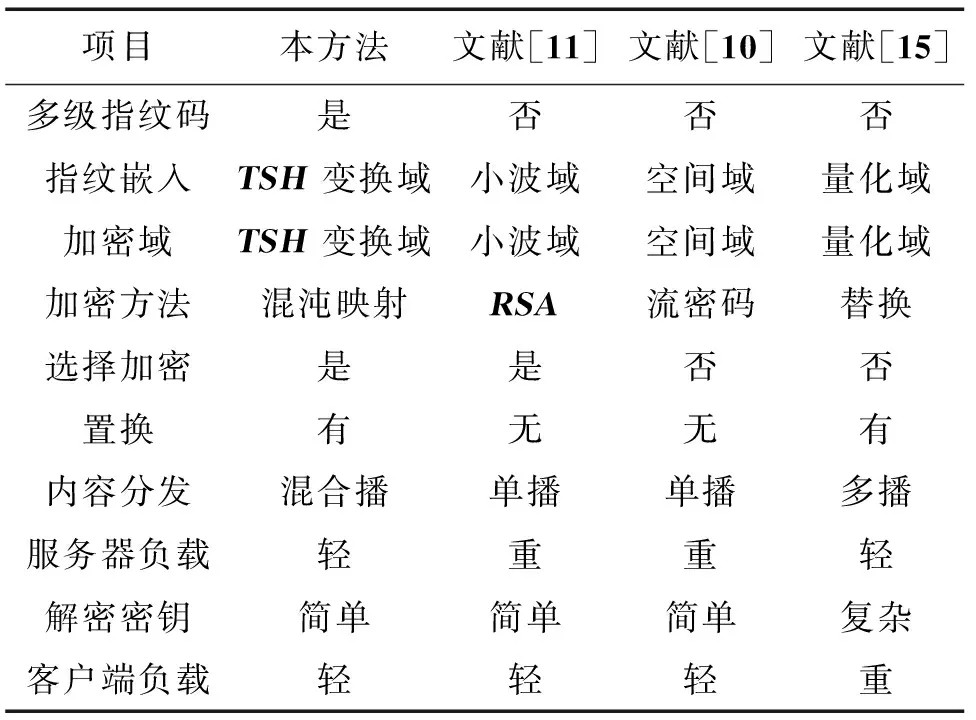

3.3相关算法比较分析

虽然签名与加密技术已被广泛用于社交多媒体分享过程中的访问控制[20-21],但是不能进行版权验证。而Bouslimi等[10]提出的联合加密与水印的医疗图像验证技术,主要联合流密码RC45算法和基于量化索引调制的水印来进行医疗图像分发,用流密码算法来对像素值进行全加密,对于图像这种数据量比较大的多媒体内容来说,时间复杂度非常高,另外,加密和水印都是在空间域中进行的。这种方法效率不高,主要是要花大量的时间来对每个元素进行加密。文献[11]虽然对小波系数中的一些高位平面进行选择加密,但是其加密算法时间复杂度高。而文献[15]提出的是一种基于替换的加密方法,这种方法类似流密码算法,需要对每个分块进行替换,从而实现加密,但是其密钥树的构造比较复杂。这些方法没有采用多级指纹码,前2种方法在发送端嵌入指纹会需要为每位用户一一生成指纹拷贝,且只能以单播的模式传播指纹拷贝,会增加服务器的负载,降低指纹内容的分发效率。而文献[15]提出的方法在客户端嵌入指纹虽然降低了服务器的负载,但是解密过于复杂,同时也加重了客户端的负载。

一个系统D的效率可以用(6)式来衡量

(6)

(6)式中:ηd为分发效率;md为网络分发模式;m0为单播分发模式。

如果系统d2比系统d1更有效,则会有

(7)

假设待分享的图像的其容量大小为M,一级离散小波变换后,基本内容为M/4,补充内容为3M/4。 分发效率可以表示为

(8)

(8)式中,Nu为网络中N个用户总的分发模式。

而对基本内容生成不同的指纹拷贝,补充内容产生相同拷贝,效率为

(9)

因为Nu>1,所以,推荐的算法效率要优于传统的指纹拷贝分发模式。

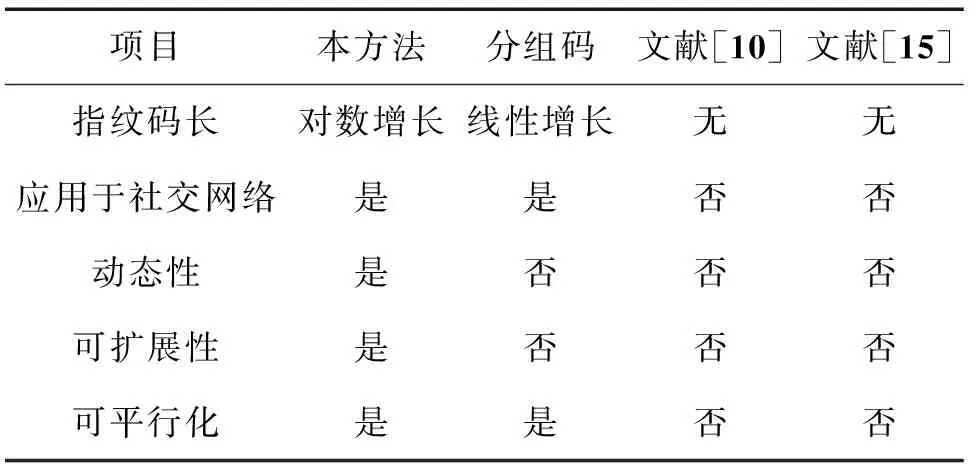

本文方法和相关算法的比较如表1所示。

表1 和相关算法的比较

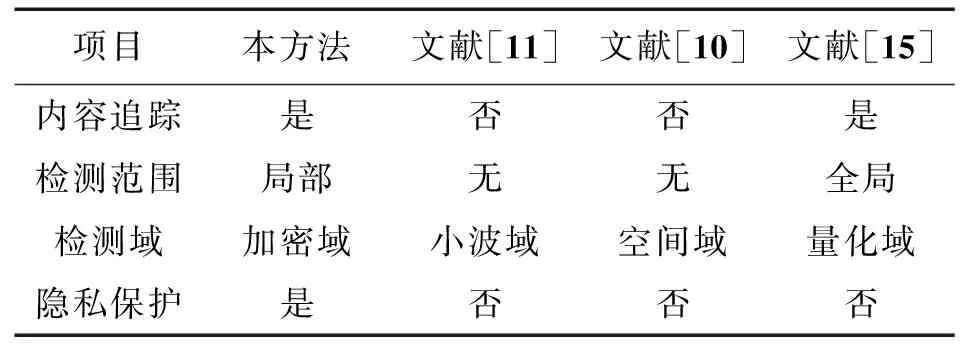

3.4叛逆者追踪分析

以Tardos码为基码来构造可扩展指纹码。假定Ln为社区结构层次树的高度,若根节点的高度为0,则社区节点的高度为Ln;Db为树的分支数;Sc为最大社区中的成员数;ε为叛逆者追踪出错概率,则实际的码长为LFCBSN=Ln(Db)3log(Db/ε)+100Sc2·[log(Sc/ε)],外码的长度为Ln(Db)3log(Db/ε),则内码的长度为100Sc2[log(Sc/ε)]。

本文方法和相关叛逆者追踪算法的比较如表2所示。通过表2可知,本文的叛逆者追踪算法不仅可以在基于社区的局部范围内来检测指纹实施叛逆者追踪,而且可以在加密域进行指纹提取,从而在指纹的提取过程中可实现隐私保护,而相应的其他叛逆者追踪方法,则只能在明文域实施指纹提取,使得在指纹提取时造成隐私泄露。

表2 和相关叛逆者追踪算法的比较

3.5可扩展性分析

随着用户数量达到数以亿计,一方面,Tardos码的码长显著增加,在大规模社交网络中将变得不可用;另一方面,随着社交网络的规模扩大,多级指纹码的码长只呈现对数级增加,外码的长度将忽略不计,多级指纹码的码长将大致和内码的码长相等。

由此可见,对多级指纹编码而言,其指纹码的码长为对数增长级,而分组码随着用户人数的增加,码长为线性增长,此外,面向社交网络的指纹码能随着社交网络结构的动态变化而自适应性地变化,但是分组码则是固定的。由于多级指纹码与TSH变换、与社交网络的层次社区机构之间具有映射关系,因此,本文的联合指纹与加密算法可并行化,并具有可扩展性,可适应于不同规模不同结构的社交网络,算法可扩展性的比较如表3所示。

表3 算法可扩展性比较

通过表3可知,基于社交网络的层次社区结构来设计指纹码,并进行TSH变换,从而可以在多级指纹码与TSH变换之间形成双射关系,不仅使得联合指纹与加密算法可并行化,而且指纹码也具有社交网络结构自适应性,所以该算法能够适应社交网络的动态变化,具有可扩展性,而一些相关的算法则不具有这一特点,应用于社交网络中的多媒体安全分享也就不能适应于各种不同规模不同结构的社交网络。

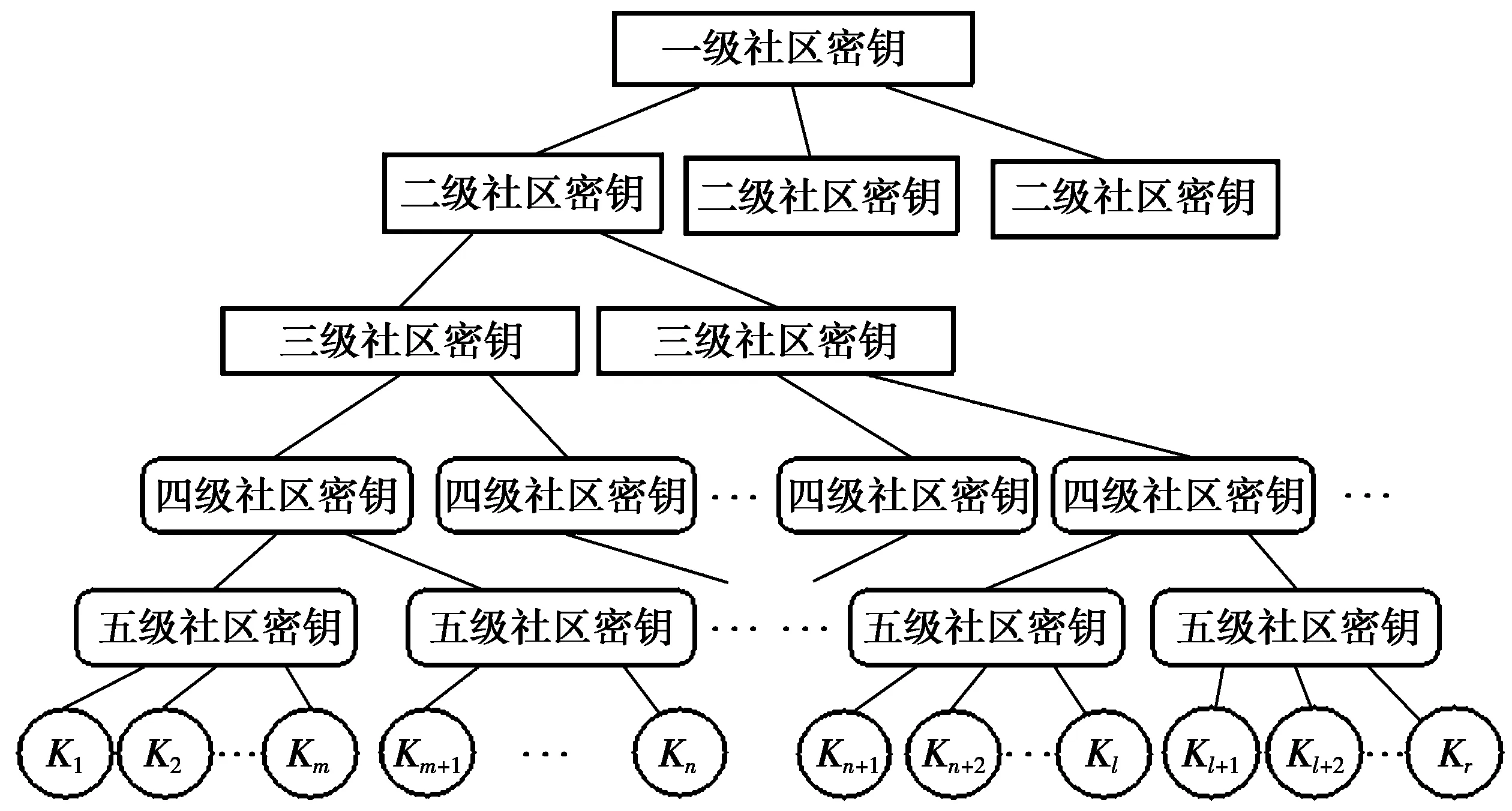

3.6树结构密钥分配

由于指纹嵌入与加密操作都是在TSH变换域中进行的,如图3所示。用户接收到的基本内容,用私有密钥解密,所有的补充内容用各级公共密钥来解密。对每位用户来说,其完整的密钥为从树根到树叶整个路径上所有密钥组成的。这种单独加密方式可以扩大密钥空间,增强加密算法对穷举攻击的能力。

图3 层次树结构的密钥分配Fig.3 Key assignment based on tree

3.7密钥空间分析

加密算法主要通过Arnold映射进行混沌置换实现加密保护,Arnold映射的控制参数与初始条件都可以作为密钥,密钥有控制参数与初始条件参数,分别为a,b,x0,y0,以及TSH变换的级数N与每级TSH变换的坐标,若图像的大小为512×512,则变换坐标位置的密钥数218,所以密钥空间为Arnold原始的密钥空间的218倍,如此大的密钥空间,可以有效地抵制穷举攻击。

4结论

本文利用树结构的小波变换,在指纹码和层次社交网络结构之间建立联系,使得它们彼此之间形成双射关系,从而解决原来的指纹技术应用于社交网络面临的可扩展性制约问题,与此同时,通过实验与算法对比分析,发现该算法可以实现社交网络环境下社交多媒体内容的安全分享,而且相对于现有的算法在叛逆者追踪的时间复杂度、可扩展性等方面具有很大的优越性。

参考文献:

[1]COX I J,KILIAN J,LEIGHTON F T,et al.Secure spread spectrum watermarking for multimedia[J].IEEE Transactions on Image Processing,1997,6(9):1673-1687.[2]BONEH D, SHAW J. Collusion-secure fingerprinting for digital data[J]. IEEE Transactions on Information Theory, 1998,44(12):1897-1905.

[3]LIAN S, CHEN X. Traceable content protection based on chaos and neural networks[J]. Applied Soft Computing, 2011, 11(11): 4293-4301.

[4]KUNDUR D, KARTHIK K.Video fingerprinting and encryption principles for digital rights management[J]. Proceedings of the IEEE, 2004,92(8):918-932.

[5]BOUSLIMI D,COATRIEUX G,COZIC M,et al.Joint encryption/watermarking system for verifying the reliability of medical images[J].IEEE Transactions on Information Technology in Biomedicine,2012,16(10):891-899.

[6]CANCELLARO M,BATTISTI F,CARLI M,et al.A commutative digital image watermarking and encryption method in the tree structured Haar transform domain[J].Signal Processing:Image Communication,2011,26(1):1-12.[7]SUBRAMANYAM A, EMMANUEL S, KANKANHALLI M. S. Robust watermarking of compressed and encrypted JPEG2000 images[J]. IEEE Transactions on Multimedia, 2012, 14(1):703-716.

[8]LIAN S. Quasi-commutative watermarking and encryption for secure media content distribution[J]. Multimedia Tools and Applications, 2009,43(1):91-107.

[9]YE C, LING H, ZOU F, et al. Secure content sharing for social network using fingerprinting and encryption in the TSH transform domain[C]//ACM.Proceedings of the 20th ACM international conference on Multimedia.New York:ACM,2012, 1117-1120.

[10] CLAUSET A, MOORE C, NEWMAN M E. Hierarchical structure and the prediction of missing links in networks[J]. Nature, 2008, 453(1):98-101.

[11] YE C,LING H,ZOU F,et al.A new fingerprinting scheme using social network analysis for majority attack[J]. Telecommunication Systems,2013,54(3):315-331.

[12] 叶从欢, 熊曾刚, 丁么明,等. 面向社交多媒体安全分享的树结构小波域联合指纹与加密[J]. 小型微型计算机系统, 2014, 35(10): 2375-2379.

YE Conghuan, XIONG Zenggang, DING Yaomin, et al. Joint Fingerprinting and Encryption in the Tree Structure Wavelet Domain for Social Multi-media Sharing[J]. Mini-micro Systems, 2014,35(10): 2375-2379.

[13] YE C, XIONG Z, DING Y, et al. Joint fingerprinting and encryption in hybrid domains for multimedia sharing in social networks[J]. Journal of Visual Languages & Computing, 2014,25(6): 658-666.

[14] LIN C Y, PRANGJAROTE P, YEH C H, et al. Reversible joint fingerprinting and decryption based on side match vector quantization[J].Signal Processing, 2014,98(2): 52-61.

[15] LI M, XIAO D, ZHANG Y, et al. Attack and improvement of the joint fingerprinting and decryption method for vector quantization images[J]. Signal Processing, 2014, 99(1):17-28.

[16] HE S, WU M. Adaptive detection for group-based multimedia fingerprinting[J]. IEEE Signal Processing Letters, 2007,14(6):964-967.

[17] MUCHA P J, RICHARDSON T, MACON K, et al. Community structure in time-dependent, multiscale, and multiplex networks[J]. Science, 2010, 328(3):876-878.

[18] EGIAZARIAN K,ASTOLA J. Tree-structured Haar transforms[J].Journal of Mathematical Imaging and Vision, 2002,16(5):269-279.

[19] YE G,WONG K W. An efficient chaotic image encryption algorithm based on a generalized Arnold map[J]. Nonlinear dynamics, 2012,69(3):2079-2087.

[20] 季一木, 朱曈晖,柴博周,等.云环境下用户隐私混合加密方案及其性能分析[J].重庆邮电大学学报:自然科学版, 2015,27(5): 631-638.

JI Yimu, ZHU Tonghui, CAI Bozhou,et al. Hybrid encryption scheme and performance analysis for user's privacy in cloud[J].Journal of Chongqing University of Posts and Telecommunications: Natural Science Edition,2015,27(5): 631-638.

[21] 曹阳.基于秘密共享的数字签名方案[J]. 重庆邮电大学学报:自然科学版, 2015,27(3): 418-421.

CAO Yang. Digital signature scheme based on secret sharing[J].Journal of Chongqing University of Posts and Telecommunications:Natural Science Edition,2015,27(3): 418-421.

DOI:10.3979/j.issn.1673-825X.2016.04.011

收稿日期:2015-12-30

修订日期:2016-04-13通讯作者:叶从欢ychzzw@163.com

基金项目:国家自然科学基金(61502154, 61370092,61370223);湖北省自然科学基金(2015CFB236,2014CFB188);湖北省高校中青年团队项目(T201410)

Foundation Items:The National Natural Science Foundation of China(61502154, 61370092,61370223);The Natural Science Foundation of Hubei Province of China(2015CFB236,2014CFB188);The Youth Innovation Team Project in Hubei Provincial Department of Education(T201410)

中图分类号:TP37

文献标志码:A

文章编号:1673-825X(2016)04-0511-07

作者简介:

叶从欢(1980-),男,湖北孝感人,博士,副教授,主要研究方向为多媒体大数据安全。E-mail:ychzzw@163.com。

熊曾刚(1974-),男,湖北汉川人,博士,教授,主要研究方向为大数据。E-mail:jkxxzg@163.com。

张学敏(1977-),女,湖北襄阳人,硕士,副教授,主要研究方向为云计算。E-mail:p2pgrid@gmail.com。

王光伟(1978-),男,湖北云梦人,博士,副教授,主要研究方向为计算机视觉与视频分析。E-mail:wgw1949@gmail.com。

徐方(1981-),男,湖北孝感人,博士生,主要研究方向为移动社交网络。 E-mail:FangXu81@hbeu.edu.cn

刘振(1985-),男,湖北孝感人,硕士,主要研究方向为图像处理与模式识别。E-mail:Liuz@hbeu.edu.cn

(编辑:王敏琦)

Secure and scalable social multimedia sharing for social network

YE Conghuan, XIONG Zenggang, ZHANG Xuemin, WANG Guangwei, XU Fang, LIU Zhen

(Hubei Engineering University, School of Computer and Information Science, Xiaogan 432000,P.R.China)

Abstract:Social multimedia sharing in social network faces threat of security and privacy. This paper explores the notion of the hierarchical community structure of social network and its intrinsic properties to assign fingerprints to users. The motivation is to assist tree structure Haar(TSH) transform for fingerprinting adaptively, in the end; any size of segment of fingerprint codeword can be embedded into the corresponding coefficients in the TSH domain. The use of fingerprinting along with encryption in the TSH transform domain can not only provide a double-layer of protection to multimedia sharing in social networks, but also provide a fingerprinting scheme with scalability for social multimedia sharing in social networks. Theory analysis and experimental results show the effectiveness of the proposed joint fingerprinting and encryption scheme in the TSH domain.

Keywords:multimedia social network; social multimedia sharing; security sharing; multimedia fingerprinting; scalability