一种具有可扩展性的RFID标签轻量级组证明协议

尹毅峰+刘扬+徐明明

摘 要: 组证明(Grouping?proof)协议的目的是证明阅读器扫描范围内待扫描标签组内标签是否同时存在。随着标签组和组内标签数量的增长,协议中存在的计算时间复杂度、通信总量、组证明生成机制和标签干扰等制约扩展性的因素严重影响了生成有效组证明的成功率。通过比较分析相关协议,设计了一个适用于大规模标签组的只需简单异或和伪随机运算的轻量级组证明协议。在相同的假设模型下,协议能抵抗常见安全攻击,满足强隐私特性的同时,符合超高频段低成本被动式标签的硬件成本要求,具有更高的执行效率。

关键词: 组证明; 可扩展性; 轻量级; 强隐私

中图分类号: TN915?34; TP393 文献标识码: A 文章编号: 1004?373X(2017)17?0086?05

A scalable lightweight grouping?proof protocol for RFID tags

YIN Yifeng, LIU Yang, XU Mingming

(College of Computer and Communication Engineering, Zhengzhou University of Light Industry, Zhengzhou 450001, China)

Abstract: The purpose of the grouping?proof protocol is to prove if the intra?group tags under scanning exist simultaneously within the scan range of reader. With the quantity increase of tags group and intra?group tags, the factors (such as time complexity computing, communication total quality, grouping?proof generation mechanism and tags interference existing in the protocol) restricting scalability affects on the success rate of the generated effective grouping?proof. On the basis of the comparative analysis of related protocols, a lightweight grouping?proof protocol suitable for large?scale tags group was designed, in which the simple XOR operation and pseudo random operation are carried out for each tag. Under the same presumptive model, the protocol can resist the common security attacks, satisfy the strong privacy characteristic, conform to the hardware cost requirements of the low?cost passive UHF RFID tags, and has high execution efficiency.

Keywords: grouping?proof; scalability; lightweight; strong privacy

0 引 言

RFID(Radio Frequency Identification)技术作为物联网感知层的重要技术之一,实现了对物联网末端节点信息的采集与处理。由于RFID系统非接触的识别方式和标签自身成本低廉,便于携带或粘贴的特性,十分适合动态环境中大规模部署物品的管理。然而在开放的无线环境中,阅读器和标签的交互易受敌手攻击,低廉的成本限制了标签中用于安全操作的硬件资源,这些都给用户的安全与隐私保护带来了巨大挑战。

实际应用场景中物联网末端物体常呈现明显的群组特性。如分销商处需要进行所有权转让的物品[1],仓库各生产批次物品的管理[2],农产品的安全溯源[3]等。而安全的获取标签信息离不开针对所选择标签组的扫描认证。鉴于此种需求,文献[4]利用两个标签互相签名的思想,首次提出联合证明(Yoking?proofs)协议。随后很多研究对标签数量进行了扩展,直到文献[5]将标签组标识加入,为组证明完成多个标签组的扫描认证提供了可能。然而随着功能的完善,协议执行过程却变得复杂且耗时,标签碰撞和会话干扰也使协议的执行效率和成功率极大地降低。

1 可扩展性分析

很多研究通过降低计算时间复杂度和总通信量来提高组证明执行效率,从而使每个标签组容纳更多的标签。由于针对可扩展性的讨论只局限于密码学操作,并没有考虑执行过程中组证明的生成机制,因此可扩展性问题依然没有有效解决。

目前提出较多的是继承Yoking?proof 协议的链式认证模式[5?6]。由阅读器依次扫描所有标签执行多次挑战?响应过程来生成一个组证明。最后一个被扫描标签需等待的不仅包括所有标签与阅读器交互的时间,还有标签计算所耗费的总时间。如果标签组过于庞大,容易造成最后一个标签还没完成与阅读器的交互,而第一个标签已不在阅读器扫描范围内的情况。

文献[7]尝试使用(n,n)门限秘密共享的方案生成组证明。该类基于秘密共享的协议[7?8]虽然有效地解决了消息重传和标签计算等待的问题,但在组证明的产生阶段要通过阅读器向标签组发送不同的子密钥来发起认证,而在低成本的RFID系统中,标签一旦进入阅读器磁场就会自动上电进入等待状态,只要阅读器发送消息,所有阅读器扫描范围内的标签都会进行响应。因此该机制必然会存在多个标签相互干扰的问题。endprint

文献[9]提出一种通过两次广播一个随机数来生成组证明的协议。该协议极大地改善了认证效率,遗憾的是,在组证明生成阶段,标签不加判断地对阅读器发送的消息进行响应,导致阅读器第二次广播的随机数包含其他组标签的响应消息,这样一来,在协议运行过程中一旦有组外标签处于阅读器扫描范围内,将会影响正常的标签组组证明生成,导致验证失败。

2 可扩展的轻量级组证明协议

2.1 系统模型假设

为了更好地分析比较,本文基于通用被动式标签工作环境进行系统模型假设:

(1) RFID系统由验证者(扮演服务器和数据库的角色,提供可信服务的同时存储阅读器的授权信息)、阅读器和标签三种实体组成;

(2) 阅读器和标签间为不安全信道,验证者与阅读器之间为安全信道;

(3) 只有阅读器可以发起组证明,标签只有进入阅读器的扫描范围内才能发送应答消息;

(4) 协议的三个实体拥有一个相同结构的伪随机数发生器。

2.2 协议描述

由于系统的初始化是在标签出厂前进行的,因此协议执行包括请求授權、组证明生成和验证三个阶段。

为表述方便,将协议中涉及的符号和相关操作在表1中进行描述。

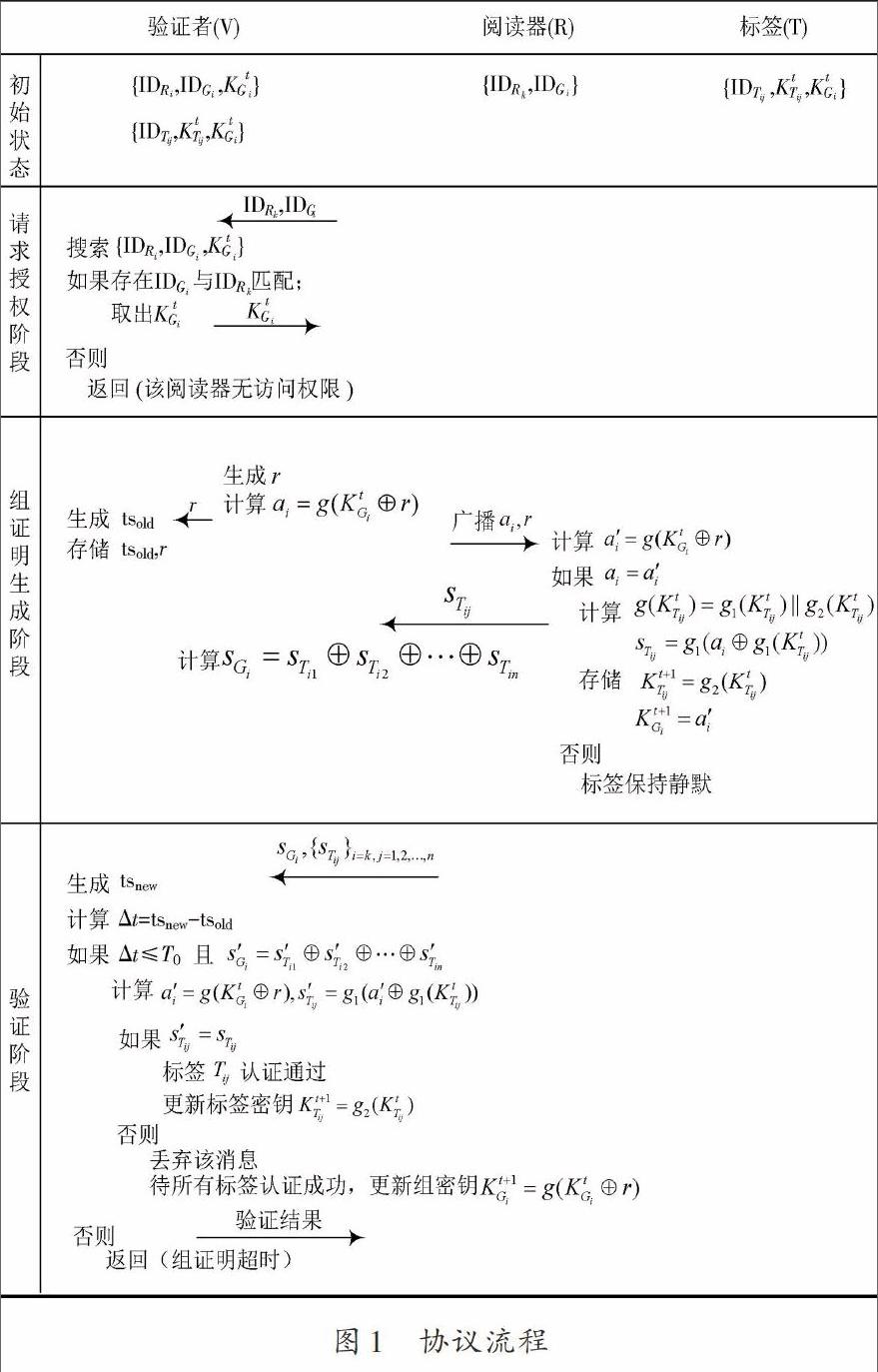

图1描述的是编号为的阅读器正在与编组为的第个标签进行第次组证明。

2.2.1 系统初始化

标签初始化:生产商为每个标签设置惟一标识和一串作为标签初始密钥的伪随机数属于同一标签组的标签还会存储一个相同的初始组密钥;

阅读器初始化:阅读器拥有出厂时携带的惟一标识和所有需要扫描的标签组标识

验证者初始化:验证者存储所有有权扫描标签组的阅读器的标识和对应的标签组标识以及该标签组经过轮认证的当前密钥存储每个标签组内的标签标识和每个标签经过轮认证的当前密钥

2.2.2 请求授权阶段

步骤1:阅读器选择欲扫描的标签组标识连同自身标识一同发送给验证者;

步骤2:验证者通过搜索数据表通过查找是否存在对应的二元组对阅读器进行认证。若存在,则取出该标签组对应的组密钥发送给该阅读器;反之终止协议。

2.2.3 组证明生成阶段

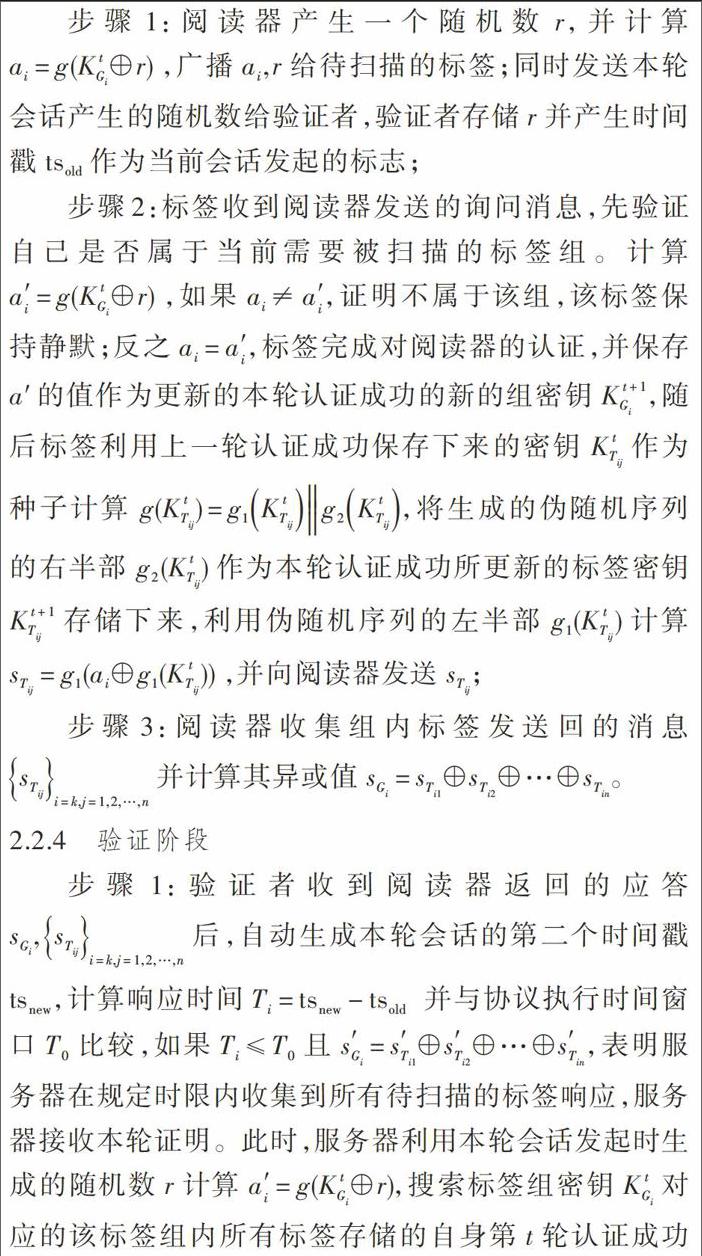

步骤1:阅读器产生一个随机数并计算,广播给待扫描的标签;同时发送本轮会话产生的随机数给验证者,验证者存储并产生时间戳作为当前会话发起的标志;

步骤2:标签收到阅读器发送的询问消息,先验证自己是否属于当前需要被扫描的标签组。计算,如果证明不属于该组,该标签保持静默;反之标签完成对阅读器的认证,并保存的值作为更新的本轮认证成功的新的组密钥随后标签利用上一轮认证成功保存下来的密钥作为种子计算将生成的伪随机序列的右半部作为本轮认证成功所更新的标签密钥存储下来,利用伪随机序列的左半部计算,并向阅读器发送

步骤3:阅读器收集组内标签发送回的消息并计算其异或值

2.2.4 验证阶段

步骤1:验证者收到阅读器返回的应答后,自动生成本轮会话的第二个时间戳计算响应时间 并与协议执行时间窗口比较,如果且表明服务器在规定时限内收集到所有待扫描的标签响应,服务器接收本轮证明。此时,服务器利用本轮会话发起时生成的随机数计算搜索标签组密钥对应的该标签组内所有标签存储的自身第轮认证成功后存储的密钥计算如果标签认证成功并更新服务器中存储的标签密钥,待标签组内所有标签的响应消息都通过认证,服务器更新标签组密钥;如果服务器丢弃本轮会话信息,重新发起认证;

步骤2:验证者中返回验证结果。

3 协议分析

3.1 安全与隐私性分析

协议的安全威胁主要来源于一个潜在的攻击者,可能在真实标签不存在的情况下生成一个组证明来骗取验证者使其认为这些标签存在于扫描区域内。针对组证明生成阶段易遭受攻击的分析如下:

(1) 防阅读器假冒攻击:由于未经授权的阅读器不能获取标签组当前组密钥,假冒阅读器发送的请求无法通过标签认证得到标签响应,进而伪造组证明,因此协议能够抵抗阅读器的假冒攻击。

(2) 防拒接服务攻击:本协议在标签端和验证者端都采用了先认证,认证通过再更新密钥的策略,因此不会出现标签当前密钥与数据库中保存的密钥不同步的情况,从而避免了拒绝服务攻击。

(3) 防重放攻击[10]:由于标签和验证者每成功认证一次便会更新密钥,如果敌手在第轮会话中重放第轮的认证消息,由于会话中包含的是上一轮的密钥信息,而标签端存储的是更新过的密钥,重放会话消息无法通过标签的认证,因此无法伪造证明。

(4) 防中继攻击[11]:协议在验证者处加入了记录组证明产生时间的时间戳,每当有组证明返回需要验证时,服务器会先判断本轮会话是否在规定时限内完成,这就限制了敌手进行中继攻击的时间。假设敌手接收阅读器询问并中继给不在阅读器扫描范围内的合法标签,收集标签响应返回给阅读器,由于会话时间的限制,该组证明将被丢弃,敌手并不能产生一个包含这个标签的组证明。

在隐私方面,协议要保证每个标签和标签组的身份和位置信息不被泄露。通常将阅读器和标签交互的隐私级别划分为“弱隐私”和“强隐私”。其中弱隐私包括标签匿名性和不可追踪性。“强隐私”指的是标签的前向隐私安全。

(1) 标签匿名性:在协议的三个实体之间没有任何标签身份标识的传输,而是不断更新的标签密钥和标签组密钥且他们都是伪随机化后进行传输的,因此可保证标签的匿名性。

(2) 不可追踪性:由于每一次发起组证明都会加入与本轮会话对应的随机数因此同一标签多次执行协议所传输的消息是不同的,敌手通过监听得到的信息看起来只是很多随机数的集合,并不能区分哪些位置收集到的消息属于相同的标签,因此也推测不出该标签的位置隐私。endprint

(3) 前向隐私安全:假设一个合法的标签落入了敌手,敌手通过物理手段分析出标签当前存储的标签密钥和标签组密钥。由于标签在每一轮认证中都加入了随机数,并采用伪随机函数对消息进行加密,在标签内部的伪随机加密方法被破译之前,敌手不能追踪到之前标签参与过哪些会话,因此可保证之前的所有会话信息是安全的。

根据不同的组证明生成机制,选取了6个具有代表性的组证明协议与本文提出的协议就安全与隐私方面进行了比较,如表2所示。“╳”表示不能抵抗该攻击或不具有此种隐私特性,“√”表示能抵抗该攻击并具有此种隐私特性。可以看出,本文提出的协议具有较强的安全与隐私特性。

3.2 标签成本及计算复杂度分析

针对协议标签端的计算复杂度和硬件成本进行比较分析,如表3所示。存储开销表示每个标签需要存储字符串的个数,字母代表该标签认证过的阅读器个数,计算代价表示每完成一次扫描,每个标签需要进行的操作数,需要指出的是,省略了简单的位移和异或操作。其中代表哈希运算,表示带密钥的哈希函数运算,表示进行一次伪随机数生成运算。为了更直观的对比,参照文献[13]选用了适当的加密算法,将计算复杂度和硬件成本进一步量化,表示每一个标签执行加密运算硬件所需的额外逻辑门电路数和时钟周期数。可以看出,本协议在标签端具有更低的硬件需求和更小的计算时间复杂度。

3.3 扩展性分析

协议的可扩展性比較结果如表4所示。消息数表示执行包括个标签的标签组的组证明协议共需要传输的消息总数。时延包括标签计算时延和消息传输时延考虑到标签碰撞是属于链路层的协议,因此忽略执行标签防碰撞算法时退避碰撞所消耗的时间。标签干扰指的是协议执行时是否有不同消息在扫描区域同时传输,从而产生干扰。

可以看出,通过对组证明生成机制的改进,本文协议避免标签干扰的同时缩短了消息中继和计算等待造成的时延,极大地减少了产生无效组证明的情况。又由于标签在应答阅读器响应之前加入了先判断再响应的流程,因此协议支持多个标签组同时存在情况下的组证明协议的执行。

4 结 语

本文针对组证明协议普遍存在的扩展性问题,设计了一种安全高效的组证明协议。相较之前提出的组证明协议,不仅满足被动式标签用于安全操作300~2 000个逻辑门硬件成本的限制,并且计算复杂度低,时延少,不存在标签干扰,且支持多标签组共存时的协议执行,因此具有良好的扩展性,适用于动态环境中大规模部署物品的管理。

参考文献

[1] KAPOOR G, ZHOU W, PIRAMUTHU S. Multi?tag and multi?owner RFID ownership transfer in supply chains [J]. Decision support systems, 2011, 52(1): 258?270.

[2] 郭伟男.射频识别技术理论及其在物流领域的应用研究[J].现代电子技术,2014,37(7):129?132.

[3] 刘艳飞,余明辉.基于物联网技术的猪肉防伪追溯系统研究[J].现代电子技术,2016,39(3):55?57.

[4] JUELS A. "Yoking?proofs" for RFID tags [C]// Proceedings of 2004 IEEE Conference on Pervasive Computing and Communications Workshops. Orlando: IEEE. 2004: 138?143.

[5] BURMESTER M, MEDEIROS B D, MOTTA R. Provably secure grouping?proofs for RFID tags [C]// Proceedings of 2008 International Conference on Smart Card Research and Advanced Applications, Ifip Wg 8.8/11.2. London: [s.n.], 2008: 176?190.

[6] SUNDARESAN S, DOSS R, PIRAMUTHU S, et al. A robust grouping proof protocol for RFID EPC C1G2 tags [J]. IEEE transactions on information forensics & security, 2014, 9(6): 961?975.

[7] DANG N D, KIM K. Grouping?proof protocol for RFID tags: security definition and scalable construction [J]. IACR cryptology eprint archive, 2009, 9: 1?5.

[8] LIU Yali, QIN Xiaolin, LI Bohan, et al. A forward?secure grouping?proof protocol for multiple RFID tags [J]. International journal of computational intelligence systems, 2012, 5(5): 824?833.

[9] 张忠,徐秋亮.物联网环境下UC安全的组证明RFID协议[J].计算机学报,2011,34(7):1188?1194.

[10] PERIS?LOPEZ P, ORFILA A, HERNANDEZ?CASTRO J C, et al. Flaws on RFID grouping?proofs: guidelines for future sound protocols [J]. Journal of network & computer applications, 2011, 34(3): 833?845.

[11] DANG D N, KIM K. On the security of RFID group scanning protocols [J]. IEICE transactions on information & systems, 2010, 93?D(3): 528?530.

[12] HAM H, KIM I, SONG J. An efficient offline grouping proof protocol using multiple types of tags [C]// Proceedings of 2015 International Conference on Ubiquitous Information Management and Communication. [S.l.]: ACM, 2015: 1?8.

[13] 马昌社.前向隐私安全的低成本RFID认证协议[J].计算机学报,2011,34(8):1387?1398.endprint