网电空间攻击研究与对抗技术分析*

成天桢,余继周,邢德奎

(北京无线电测量研究所,北京 100039)

探测跟踪技术

网电空间攻击研究与对抗技术分析*

成天桢,余继周,邢德奎

(北京无线电测量研究所,北京100039)

摘要:网电技术的发展,促成了全新的未来战争“第五个作战域”——网络电磁空间,制网电权变得与20世纪制空权一样重要。以战例为线索分析了网电攻击的发展历程,阐述了网电攻击的定义内涵与攻击类别,通过对网电攻击效果的预想和攻击机理的分析,提出了网电攻击和网电对抗的核心技术和发展趋势,能为后续我国网电攻防技术的发展提供支持。

关键词:网电空间;网电攻击;网电攻击预想;网电攻击机理;网电对抗;网电技术

0引言

“网电空间”最早见于1984年威廉.吉布森的科幻小说《神经漫游者》。随着人类技术的发展,人们对它的认识经历了从传统的网络空间概念到一种涵盖物理逻辑和社会领域全新理念的过程[1]。据美国资料定义[2],网电空间是一个物理域,该域由包括互联网、电信网、计算机系统以及嵌入式处理器和控制器在内的相互依赖的信息技术基础设施组成,使用电子和电磁频谱来存储、修改或交换数据。

美军将网电空间视为与陆、海、空、天四大自然领域并列的第五维空间,进入21世纪以来的数场规模较大的局部战争证明了网电空间中攻击对抗在现代军事战争中的重要作用。美学者指出[3]:“21世纪掌握制网络权与19世纪掌握制海权、20世纪掌握制空权一样具有决定意义。”

网电空间攻击与对抗技术既是攻击和摧毁敌方网电空间的重要手段,也是防范和抵御敌方网电攻击的基础[4]。要实现网电空间对抗胜利,掌握制网电空间权,认识和研究网电空间攻击与对抗技术显得尤为重要。

1网电攻击的发展

网电攻击的发展历程可以大约概括为5个阶段(也是5个认识层次)[3—7]:①孤立的窃密和破坏行动阶段;②伴随计算机和互联网发展的网络攻击阶段;③伴随电子技术发展和对抗升级的电磁攻击阶段;④伴随信息技术的认识和发展而提出的信息作战阶段;⑤网电空间认识深化,涵盖网络、电子、信息的网电攻击阶段。图1为网电攻击发展阶段示意图,展示了各个阶段在时间发展上的先后顺序。

孤立的窃密和破坏行动阶段:早期军事对抗中的间谍行动多属于这个阶段,行动大多处于技术简单、彼此孤立、涉及面窄、攻击线路短的状态,部分涉及网电空间(如通讯工具和网络等)成为网电攻击雏形。1982年加拿大利用含“逻辑炸弹”的计算机代码致使前苏联天然气管道爆炸即属此阶段[3]。

(1) 网络攻击阶段

目标和途径均为计算机互联网络,其影响也主要局限于计算机系统和互联网络,逐渐受到政府和军事方面的关注。1990年伊拉克防空指挥控制网受到美国的病毒攻击是典型战例之一[4]。

(2) 电磁攻击阶段

电子对抗、电子战、电子进攻等概念和武器逐渐发展,在正面军事对抗中使用,集中于电磁空间领域。2004年美EC-130H“罗盘呼叫”电子战设备利用电磁攻击,成功干扰了伊拉克军队的通信网络,阻断了伊拉克政府对军队的控制[7]。

(3) 信息作战阶段

信息作战概念由美国国防部第TS-3600.1号指令中提出,包括探测、影响敌方获取战场真实图像信息或干扰敌方对军队的指挥控制而采取的一切行动。2007年俄罗斯采用分布式拒绝服务攻击手段攻击了爱沙尼亚的新闻网站、网上银行,使其通讯和金融系统遭受巨大损失,是此阶段信息作战的典型战例。

(4) 网电攻击阶段

2007年美空军成立网电空间作战部队,涵盖网络作战、电磁作战、信息作战的网电空间作战概念确立,网电空间概念开始受到各国关注。用于战场网电环境入侵、欺骗、甚至接管敌方综合防空电子系统的美军“舒特”系统、伊朗遭遇的“Stuxnet”(震网)恶意软件攻击和感染中东地区300多个目标的“火焰”病毒均为此阶段的武器代表。

以上可见网电攻击发展的5个阶段并非各自独立互不重叠,而是一个随时间变化,认识不断深入和内涵逐渐丰富的过程。网电攻击在各个阶段一直存在,它攻击的对象从军事机密、传统的互联网、计算机系统扩展到包含工业设施、电力网络等更广泛的工业、商业领域,它攻击的形式也从单一、个别发展到复杂、多样。随着网电空间的发展和扩大,网电攻击越演越烈,能够造成影响也越来越大,已成为军事战争的重要手段。

图1 网电攻击概念发展历程/认识层次图Fig.1 Evolution of concept of cyberattacks

2网电攻击定义与分类

2.1网电攻击定义

网电攻击,是指通过侵入敌方网电空间,窃取、修改或破坏敌方信息,散布对敌方不利信息,或破坏敌方网电的硬件和软件,从而降低或破坏敌方网电的作战效能。它利用敌方网电系统自身存在的漏洞或薄弱环节,通过网电指令或专用软件进入敌方网电系统进行破坏,或利用强电磁武器干扰乃至摧毁敌方网电系统的硬件设备[7]。

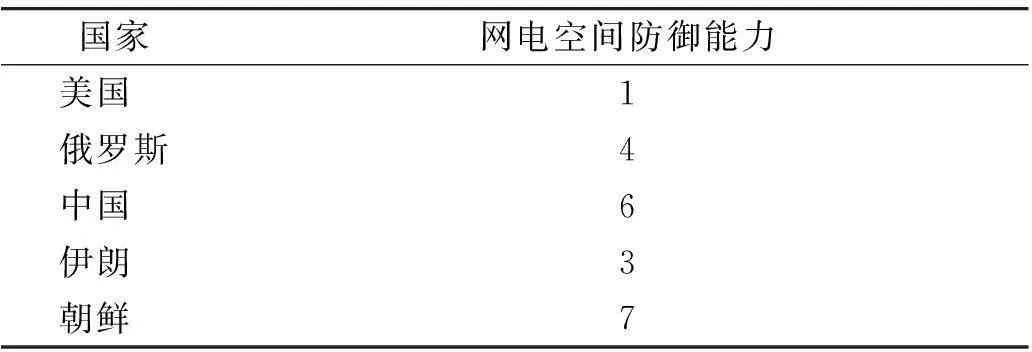

从定义知,网电攻击是发生在网电空间中,针对网电空间元素(信息、电磁信号、硬件、软件、控制逻辑)的攻击行为。由于网电空间内涵广泛,涉及众多独立和交叉学科领域,网电空间的攻击行为也需运用计算机技术、网络安全技术、电子通讯技术、微电子技术、电子对抗技术等多项专业知识,方能实现对众多网电空间元素的窃取、篡改、扰乱或破坏,进而影响或破坏敌方军事设施和意图,实现军事对抗的优势。故此,网电攻击的破坏力与敌方网电空间范围、网络化程度和网电依赖程度成正比,敌方网电空间范围越广泛、网络化和网电依赖程度越高,就越易受到网电攻击,防御难度也越大,一旦网电空间被攻陷造成的影响也越发不可估量。表1为美国学者针对各国所做网电空间攻击防御能力的评估[7],从表中可以发现网络化程度较高的国家其网电攻击防御能力也相对较低(表中数值越大代表其防御能力也越强)。

表1 各国网电空间防御力评估

2.2网电攻击分类

网电空间作为涵盖电磁域空间、电子和网络空间、信息技术和互联网基础设施等多种虚拟和实体的第五领域,组成结构和互联关系复杂,使得针对网电空间的攻击同样复杂多样。按不同的分类标准,网电攻击可以分为不同类型[7—10]。本文根据网电攻击的目标对象,将网电攻击分为如下5类:

(1) 针对互联网络的攻击

传统的互联网、各类专用局域网、电信通讯网等均为网电空间的重要组成,针对这些网络的攻击是影响最严重的网电攻击形式之一。此类攻击多利用敌方网络信息系统自身存在的安全漏洞,通过网络命令和专用软件或电磁武器,进入敌方网络系统,对敌方网络的关键主机、节点、网络实施攻击,达到干扰、阻塞和破坏敌方网络系统的目的,通过网络攻击形成网络优势,夺取制网络权。

(2) 针对电磁频谱的攻击

针对电磁频谱的攻击,亦称电子战、电磁攻击,是现代军事战场上最常见的对抗形式之一。随着无线电技术与电子元器件日新月异的发展,电磁频谱在社会和军事领域应用越来越广泛,成为数据、信息和控制指令专递的重要渠道。电磁攻击即为使用电磁能和定向能以控制电磁频谱或攻击敌方的军事行动。谁能控制电磁频谱,谁就能有效地压制对方情报侦察和信息传递,降低或摧毁对方依赖于电磁频谱的作战效能。

(3) 针对计算机系统的攻击

目前,工业、商业和军事领域多使用计算机进行智能化控制和自动化调度工作,这些计算机大多采用商业或开源操作系统,极易受到网络黑客和病毒软件的侵入和攻击,基于此类攻击数量巨大、危害严重,故单独列为一类,攻击目标主要集中在针对Windows操作系统和Linux操作系统2类。通过对计算机操作系统的攻击,获取或篡改敌方计算机内部关键信息,甚至接管敌方计算机控制权,进而降低敌方网电系统效能,以计算机为跳板实施针对其他网电目标的攻击。

(4) 针对网电设备软件的攻击

网电空间中除计算机系统外,复杂电子设备或仪器多需要相应系统或控制软件完成数据操作、命令处理、逻辑控制等工作。对此类软件的攻击多基于对目标软件或系统的深入分析,利用软件设计的安全漏洞或代码错误,实现对软件功能的干扰、破坏,进而使软件发生故障或控制错误,更严重的可以实现对软件的代码重新编写和功能的更改,将软件彻底变为安插在敌方网电空间中的“间谍”或“定时炸弹”。

(5) 针对网电硬件的攻击

针对网电硬件的攻击,是指通过高功率电磁武器等攻击实现对网电空间硬件设备和电子器件的损坏和摧毁,或者利用错误的控制指令实现网电空间硬件的不安全或不规范操作,进而导致硬件设备和电子器件损毁。后一种攻击形式需要对目标网电空间硬件具有深入的了解和详细的薄弱环节分析,针对性较强,攻击的隐蔽性也较好。

(6) 针对网电控制逻辑/模型的攻击

针对网电控制逻辑/模型的攻击,是指通过阻塞、屏蔽、修改网电空间中数据和控制信息,或干扰、破坏网电空间中设备和节点功能,达到扰乱、降低和破坏敌方网电空间作战效能的攻击。这类攻击建立在对目标网电空间架构和模型有足够的信息和分析的基础上,攻击方法复杂多样,攻击造成的影响也是最大的。

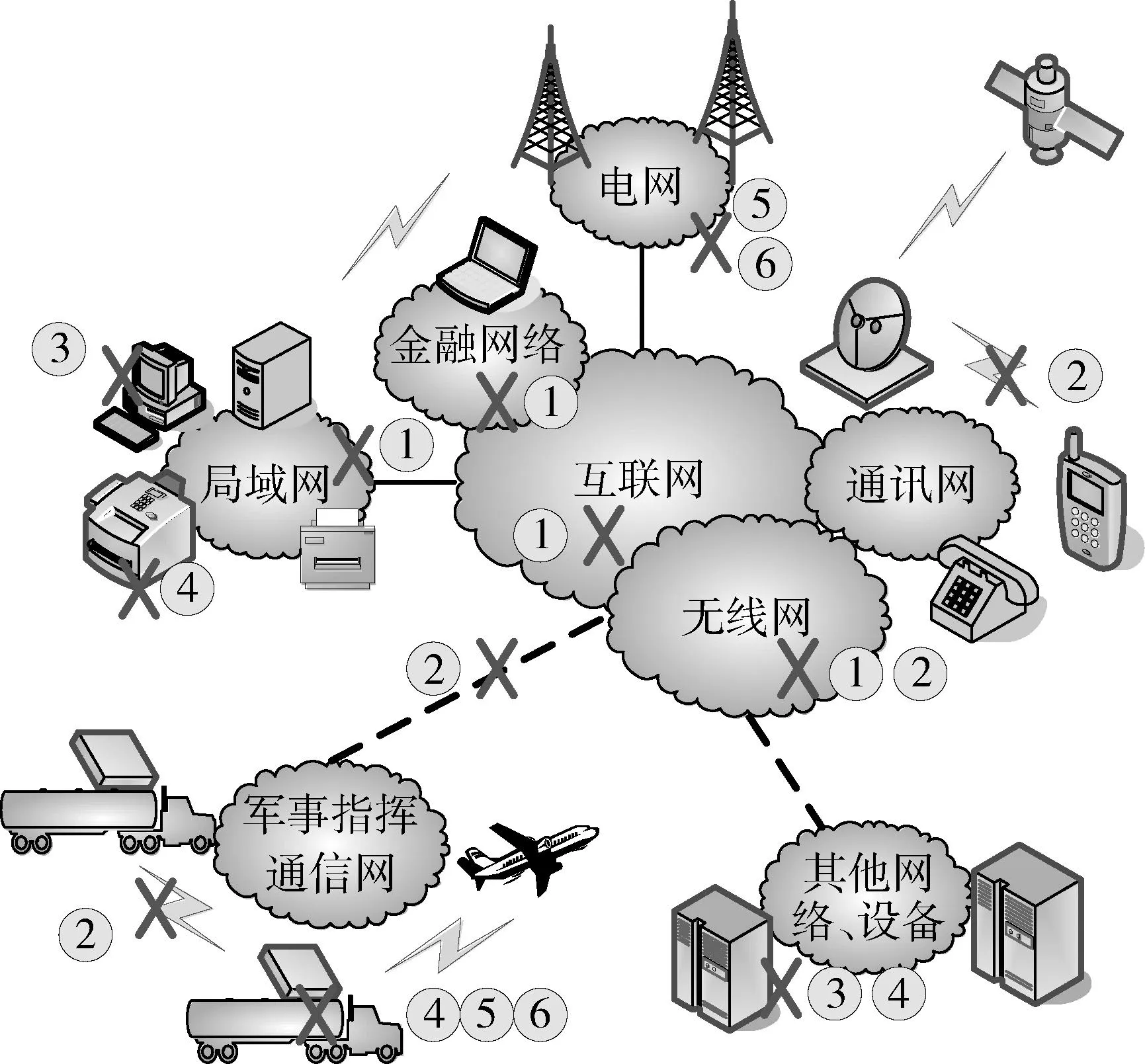

图2为简要的网电攻击示意图,该图提供了一个简要的网电空间模型,其中包括互联网、无线网、通讯网、智能电网、军事指挥网等常见网络形式以及各类接入这些网络的电子设备。图中的“×”代表网电攻击可能实施的位置,旁边的数字代表前文介绍的6种攻击类型(攻击对象较多,“×”仅为示意,可能并未覆盖所有网电攻击对象,重复的攻击对象不重复标记)。

图2 网电攻击示意图Fig.2 Sketch map of cyberattacks

从图2所示,网电攻击的对象较多,同一网电实体可能遭受多种类型的网电攻击。网电攻击对现代网电空间安全威胁显而易见。

3网电攻击预想与机理

网电攻击作为一种对未来战争胜负具有重大影响的全新作战模式,作为具有战略威慑力的制网络、电磁和信息的利剑,在一定程度上改变了传统的弱守强攻的战争法则,为劣势一方开辟了以弱胜强的新途径。预想网电攻击的效果,研究其攻击机理,对于指导我们发展网电攻击技术,研究网电防御技术均有极大帮助。

3.1网电攻击预想

1995年,美国兰德公司进行了一次网电攻击预想[7]:美国受到网电空间攻击,首先,多个恶意程序在美国互联网上大规模传播,危及关键基础设施;同时,美国国防非密信息网遭到破坏,网络中大量路由器出现故障,不断重启,网络业务实际上已被中断。紧接着,重要工厂和设施发生火灾和危险化学品泄漏等突发情况,匹兹堡美国计算机应急事件处理小组疲于处理海量系统故障。华盛顿信息系统运行失灵,银行网络几乎中断,金融系统冻结,股市狂泻;联邦航空管理局下属国家空中交通控制中心的空管系统完全崩溃,逻辑炸弹致使地面交通系统发生紊乱,车祸事故频发。美军事指挥系统和数据库遭到严重摧毁,作战系统发生紊乱,美军不战而败[2]。

推演结论令美国政府和军方大为震惊。 12年后,爱沙尼亚成为历史上第一个政府和关键基础设施经历大规模网络攻击的国家,来自俄罗斯的分布式拒止服务攻击横扫了爱重要行业和政府部门网站,其中包括爱沙尼亚议会、银行和新闻媒体集团,致使爱沙尼亚各方面的运行瘫痪数周。

3.2网电攻击机理

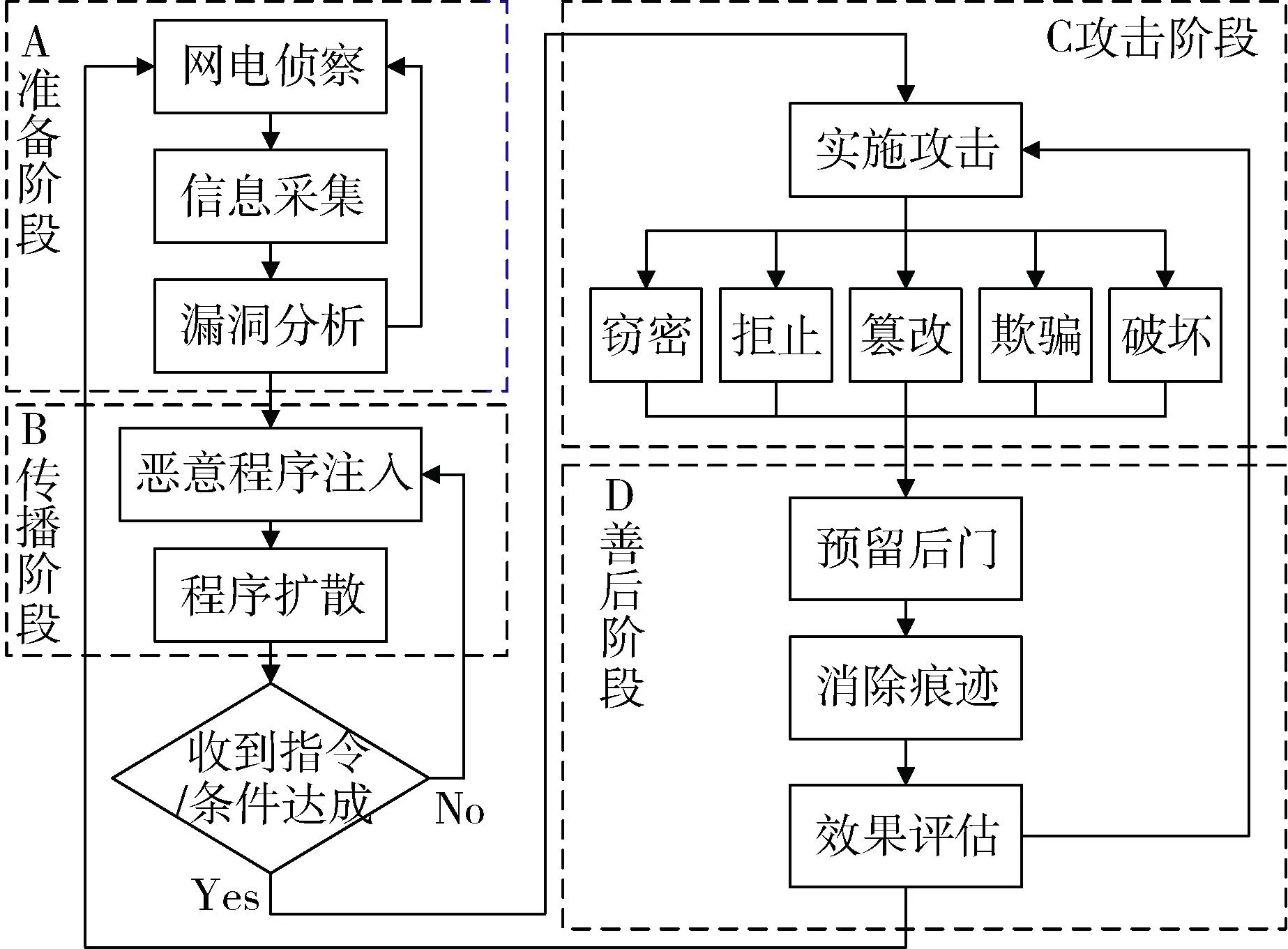

要研究网电空间对抗技术,首先需要认识和了解网电空间攻击的攻击渠道和实现机理,部分文献根据研究需要仅对此做了简单分析,仅为文献中模型搭建服务,未能全面和抽象地提炼网电空间攻击机理[11-16]。本文从网电攻击实施的途径和方法,详细分析和介绍了网电攻击的机理。图3为网电攻击机理流程图,图中将网电攻击的过程划分为4个阶段:准备阶段、传播阶段、攻击阶段和善后阶段。

图3 网电攻击机理流程图Fig.3 Flow chart of cyberattack mechanism

准备阶段包括网电侦察、信息采集和漏洞分析3步,首先攻击方通过网络、电磁或间谍等渠道实施网电侦察获取目标网电空间情报,大量收集目标网电空间资料数据,然后基于网电攻击技术对采集的数据进行薄弱环节分析和漏洞扫描,寻找到可行的攻击途径和方法,编制恶意程序或形成攻击策略。

传播阶段包括恶意程序注入和程序扩散2个环节。由于目标网电空间通常较为独立,与传统互联网网电空间或其他网电空间通过有限接口连接,或者在物理上和其他网电空间是隔绝的,因此恶意程序注入是网电攻击实施的关键环节。恶意程序的注入方式多种多样,根据目标网电空间情况不同亦有所差别,通常包括网络注入、电磁耦合、软(硬)件植入、人工注入等方式。部分网电攻击(攻击对象较多或需要大量攻击源配合),在实现恶意程序注入后,需将恶意程序在目标网电空间进行扩散传播,以实现对目标网电空间大部分组件的感染。常见的恶意程序基本上都具备自我复制和传播能力。

在攻击条件达成或者接收到外部攻击指令后,网电攻击进入到攻击阶段,其攻击模式根据攻击效果可以分为5类:窃密、拒止、篡改、欺骗和破坏。窃密,指网电攻击的目的在于收集目标网电空间秘密数据和信息,并将之传递到己方网电空间。拒止,指恶意软件通过分布式拒绝服务攻击等方式降低目标网电空间工作效能,甚至瘫痪目标网电空间。篡改,指对目标网电空间中的数据或指令按攻击方意图修改,误导目标网电空间。欺骗,指恶意软件伪造虚假的数据或指令,扰乱目标网电空间工作逻辑,诱使或控制目标网电空间使之误操作。破坏,指通过错误指令、超负荷攻击、高能电磁攻击等方法实现对目标网电空间软硬件的直接损坏或摧毁。

完成攻击阶段,网电攻击则进入善后阶段,包括预留后门、消除痕迹和攻击效果评估3项工作。预留后门,是在恶意程序成功注入、网电攻击成功实施后,为下一次的网电攻击准备,为了能够继续保持对目标网电空间的访问特权而采用的一种技术,它能使攻击者即使在目标网电空间试图增强系统安全性的情况下照样能够进入,实现最小被发现概率和最短入侵时间的再次攻击。同时,为降低被目标网电空间系统管理者发现的可能,在每次攻击结束后,攻击者都需要尽可能全面仔细地清除攻击痕迹,掩饰攻击的方法和途径,以降低目标网电空间管理者的警惕,确保攻击所利用的漏洞和渠道不被发现和再次利用。攻击效果评估则是对本次网电攻击的效果进行分析和评定,加深对目标网电空间分析和认识,指导和提升网电攻击技术。

4网电攻击与对抗技术

4.1网电攻击技术

网电攻击,既可以运用计算机成像、电子显示、语音识别和合成、传感等技术在网电空间以虚拟现实的形式实施,又可以通过电磁、计算机病毒、木马程序、逻辑炸弹等技术降低网电空间效能或破坏网电物理设备,是包含了网络战、电子战与信息战等多种现代战争概念的综合对抗形式[17-21]。

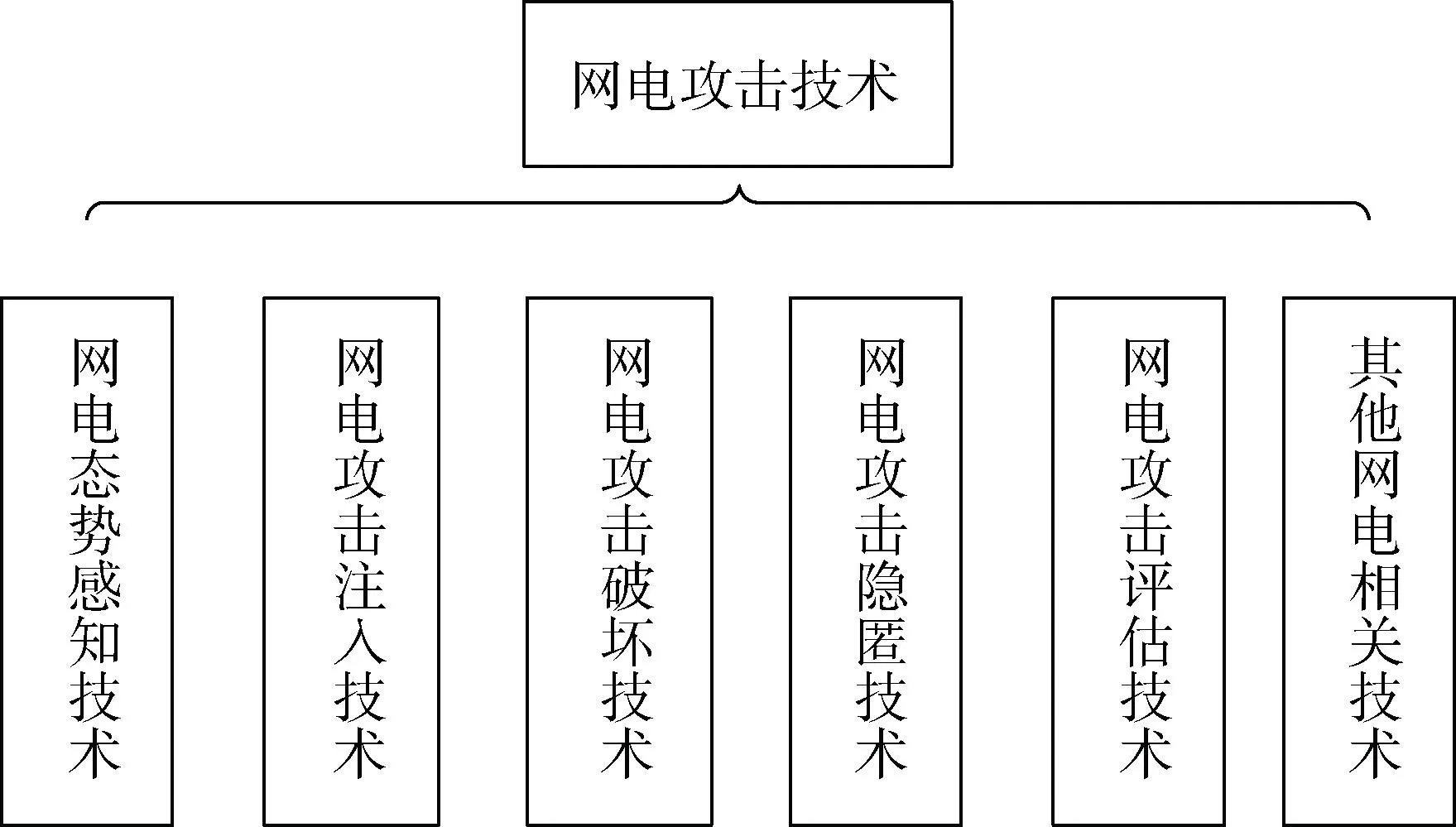

网电攻击技术主要集中在网络攻击、计算机攻击和电磁攻击3类网电空最主要攻击途径方面,其内容涵盖了传统电子战、网络战和信息战,涉及了网络、电磁和信息领域最前沿的攻防技术,是一门结合了众多学科领域的综合应用技术。它可以简要分为几个方面:网电态势感知技术、网电攻击注入技术、网电攻击破坏技术、网电攻击隐匿技术、网电攻击评估技术和其他网电相关技术,如图4所示。

图4 网电攻击技术结构图Fig.4 Cyberattack-technology structure

图4为网电攻击技术结构示意图,将网电攻击技术分为6部分:网电态势感知技术,实现网电攻击前的目标分析和策略选择;网电攻击注入技术,关注网电攻击实现的途径和转播方法;网电攻击破坏技术,是网电攻击有效无效的关键点,也影响网电攻击最终效能的好坏;网电攻击隐匿技术,是实现网电攻击潜伏能力和多次入侵网电空间的重要技术;网电攻击评估技术,有助于攻击方对攻击效果的分析和评价,指导攻击手段和技术的提升改进;其他网电相关技术,则包含网电空间相关基础理论和技术,以及与网电攻击相关的其他领域技术。

随着相关技术的深入发展,网电空间攻击技术也必将进一步发展,其未来的发展趋势除进一步加强各种基础支撑技术的融合应用外,必然将发展出其自身独有的技术,主要有4个方向:①以电磁为手段的空间攻击注入技术,通过电磁脉冲实现对敌方网络和电子设备注入攻击代码或指令;②电磁域的网电空间扫描技术,在电磁域进行网电空间态势探知和敌方网电空间漏洞扫描;③网电空间攻击传播技术,实现恶意程序在各物理隔绝或有限连接的网电空间或实体间的传播;④自动化控制技术,助力对现代化复杂电子设备网电空间的漏洞/薄弱环节分析,并通过恶意程序或电磁攻击对敌方复杂电子设备实现破坏和控制。

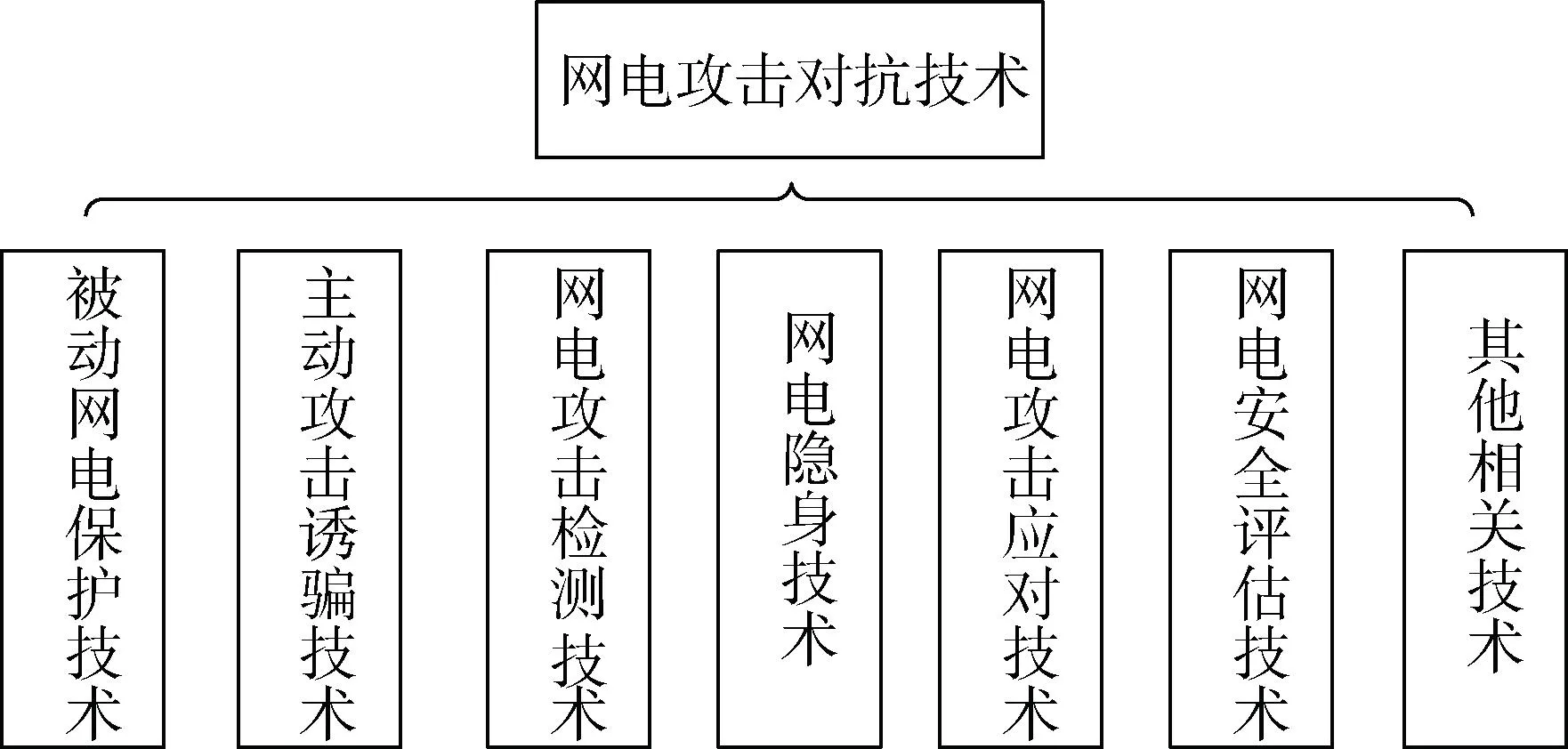

4.2网电攻击对抗技术

网电攻击对抗,也称为网电防御,是网电空间战的关键要素之一,是保护网电空间信息、逻辑和架构免受网电攻击窃取和扰乱,计算机、网络和设备免受网电攻击侵入或摧毁的网电攻击对抗措施。网电攻击对抗主要的行动包括提升网电空间安全防御能力,监视、检测和响应所有非法授权的网电空间动作。基于前文对网电攻击机理的详细剖析,本文将网电攻击应对技术划分为以下几个方面,如图5所示。这几个方面将会成为未来网电空间攻击对抗技术的主要方面[13,15,20]。

图5 网电攻击对抗技术结构图Fig.5 Cyberdefence-technology structure

(1) 被动网电保护技术

被动网电保护技术是指根据各类网电攻击手段和途径,加强相应网电薄弱环节,减少安全漏洞,提升网电空间整体安全防护水平的技术,主要包括网电信息加密技术、网电安全认证技术、网络安全技术、电磁屏蔽与防护技术、电磁抗干扰技术、计算机安全技术等。此类技术的主要目的在于增加网电攻击实施的难度,延长网电攻击时间,或削弱网电攻击效果,为网电攻击应对技术赢得机会。

(2) 主动攻击诱骗技术

主动攻击诱骗技术是指通过主动设置典型独立的“虚假”网电空间,形成网电攻击“陷阱”,吸引网电侵入与攻击破坏,以此获取网电攻击的攻击手段、途径、算法和特征等情报信息的主动防御技术,例如蜜罐/蜜网技术、电磁掩护与欺骗技术等。此类主动防御技术可以牵制和转移网电攻击行为,并对攻击方法进行技术分析,使防御方有可能获得未知的攻击技术资料,更新网电攻击信息库,并对网电攻击行为取证并对攻击者进行监视和跟踪,能够有效弥补被动防御的不足,提升网电安全性能。

(3) 网电攻击监测技术

网电攻击监测技术,是指依赖网电空间态势感知,实现网电空间数据流动、信息传输、逻辑执行等运行情况的监控,分析网电安全漏洞,检测攻击并发出警报的技术。这类技术能够在网电空间运行过程中实时监控,实现实时检测与预警,为网电攻击应对措施提供信息支援。

(4) 网电隐身技术

网电隐身技术,是指针对网电攻击准备阶段和传播阶段而采取的将网电空间中的无线网络、计算机、路由设备和电磁设备等隐藏起来,使未经授权方无法对网电空间进行扫描和侦察的技术。此类技术能够通过网络隐身技术、电磁隐身技术,减小网电空间被敌方侦察到的概率,减小网电攻击传播范围,从而降低受到网电攻击的风险。

(5) 网电攻击应对技术

网电攻击应对技术是指通过网电攻击监测技术检测到正在实施的攻击或监测到攻击痕迹,发生在攻击过程中或之后,迅速定位和分析网电攻击模式,采取应急处置措施的技术,其目的在于将网电攻击的影响降到最低,迅速恢复网电正常运作。

(6) 网电安全评估技术

网电安全评估技术是指基于网电攻击特征信息数据库和网电空间安全分析技术,对网电空间建模分析,安全漏洞与薄弱环节梳理,定性和定量地评估网电安全状况的技术[22]。它对于分析和确定网电空间所面临的风险,指导网电空间安全设计和完善,控制网电空间及其运作过程中的风险,确保网电空间以高安全水平运作具有重要意义。

5结束语

为了在网电空间对抗中获得优势,美国率先颁布网电空间战略,创立网电空间指挥机构,成立网电空间特种部队,加速研发网电空间攻防武器,开展各种网电空间对抗演习。俄、日、德、法等世界强国也纷纷发展网电空间能力,网电空间军备竞赛正如火如荼。在此背景下,本文深入研究了网电攻击的发展历程,诠释了网电攻击定义,提出了基于攻击目标的网电攻击分类,通过对网电攻击效果和机理的分析,指出了网电攻击技术和网电对抗技术内容和发展趋势,为后续我国网电空间功防能力的发展提供了必要的支持。

参考文献:

[1]Steven K Rogers. A Qualia Framework for Awareness in Cyberspace[C]∥ IEEE Conference on Network Security, 2007:162-168.

[2]DoD of Us. Department of Defense Strategy for Operating in Cyberspace[EB/OL]. (2015-01-05)[2015-03-04].http://www.defense.gov/news/d20110714cyber.pdf, 2011.

[3]马林立. 外军网电空间战——现状与发展[M].北京:国防工业出版社, 2012.

MA Lin-li . Foreign Army’s Cyber War——Actuality and Progress[M]. Beijing: National Defence and Industry,2012.

[4]杨欣,杨作宾,杨阳. 赛博空间作战安全研究[C]∥ 2013中国指挥控制大会论文集,2013:717-720.

YANG Xin, YANG Zuo-bing , YANG Yang. Researches of the Security of the CyberWar[C]∥ 2013 China Conference of Command and Control,2013:717-720.

[5]Phister Paul W, Fayette Dan, Krzysiak Emily. The “CyberCraft” Concept[J].Military Technology,2007,31(9):35-41.

[6]张明智,胡晓峰. 赛博空间作战及其对战争仿真建模的影响[J]. 军事运筹与系统工程,2012,26(4):10-15.

ZHANG Ming-zhi ,HU Xiao-feng. Cyberspace War and its Influence [J]. Military Operations Research and Systems Engineering, 2012,26(4):10-15.

[7]理查德.A.克拉克,罗伯特.K.科奈克. 网电空间战[M]. 北京:国防工业出版社, 2011.

Richard A Clarke,Robert K Knake. Cyber War[M]. Beijing: National Defence Industry Press, 2011.

[8]许抗,胡德峰,顾敬民. 电子战先锋——美军“舒特”攻击系统[J].国防,2010(8):100-108.

XU Kang, HU De-feng, GU Jing-min. American Army Suter System[J]. National Defense,2010(8):100-108.

[9]王源,张博. 赛博武器的现状与发展[J]. 中国电子科学研究院学报, 2011,6(3):221-225.

WANG Yuan, ZHANG Bo. The Status and Development of Cyber Weapon[J]. Journal of CAEIT,2011,6(3):221-225.

[10]蒋盘林. 电子信息对抗作战对象的未来发展特点及其对抗体系发展战略研究[J]. 电子信息对抗技术,2009,5(24):40-46.

JIANG Pan-lin. Analysis of Future Operational Targets of EW-IW and the Development Strategy of the Relative EW Architecture Framework[J]. Electronic Information Countermeasure Technology,2009,5(24):40-46.

[11]Alireza Shameli-Sendi, Michel Dagenais. ARITO: Cyber-Attack Response System Using Accurate Risk Impact Tolerance[J]. International Journal of Information Security,2014,13(4):367-390.

[12]Michael T, Kurdziel. A Cyber Threat Model for Tactical Radio Networks[C]∥Proc. of SPIE.2014,9103(5):1-16.

[13]George Cybenko, Sushil Jajodia. Adversarial and Uncertain Reasoning for Adaptive Cyber Defense: Building the Scientific Foundation[C]∥ Lecture Notes in Computer Science,2014:1-8.

[14]Robert M McGrawa, Mark J Fowler. Cyber Threat Impact Assessment and Analysis for Space Vehicle Architectures[C]∥ Proc. of SPIE,Sensors and Systems for Space Applications VII, 2014,9085(K)1-11.

[15]Jinsoo Shina, HanseongSon. Development of a Cyber Security Risk Model Using Bayesian Networks[J]. Reliability Engineering and System Safety, 2015,1(54):208-217.

[16]张勇. 网络安全态势感知模型研究与系统实现[D]. 合肥:中国科技大学,2010.

ZHANG Yong. Internet Security Environment Sensing Model and System[D]. Hefei: University of Science and Technology of China, 2010.

[17]聂忠,黄高明,李仙茂. 海战场赛博空间态势感知能力定量分析[J]. 舰船电子对抗,2011,34(6):39-41.

NIE Zhong, HUANG Gao-ming, LI Xian-mao. Quantitative Analysis on Sea Battlefield Cyberspace Situation Awareness Capability[J]. Shipboard Electronic Countermeasure,2011,34(6):39-41.

[18]苏抗,黄岩,王奎. 战场网电空间层次与对抗功能需求研究[J]. 航天电子对抗,2013,29(3):36-38.

SU Kang,HUANG Yan,WANG Kui. Study on Cyberspace Hierarchical Structure and Countermeasures Function Requirement in Battlefield[J]. Aerospace Electronic Warfare, 2013,29(3):36-38.

[19]吴根水, 邢起峰, 赵西帅. 网电空间战及其仿真技术[C]∥2014第二届中国指挥控制大会,2014:438-441.

WU Gen-shui ,XING Qi-feng, ZHAO Xi-shuai . Electric Space War and Simulation[C]∥ 2014 China Conference of Command and Control, 2014:438-441.

[20]姜军, 李敬辉, 陈志刚. 赛博空间背景下指挥信息系统建设、运用与发展[J]. 指挥信息系统与技术,2014(4):1-4.

JIANG Jun,LI Jing-hui,CHEN Zhi-gang . Construction,Application and Development of Command Information Systems Against Background of Cyberspace[J]. Command Information System and Technology,2014(4):1-4.

[21]David Ward,Ireri Ibarra. Threat Analysis and Risk Assessment in Automotive Cyber Security[C]∥ SAE World Congress, 2013,6(2):507-513.

Attacks in Cyberspace and Corresponding Countermeasures

CHENG Tian-zhen ,YU Ji-zhou ,XING De-kui

(Beijing Institute of Radio-Meterage,Beijing 100039,China)

Abstract:Due to the development of cyber technologies, the cyberspace becomes a new “fifth battle field”, and the mastery of the cyberspace is as important as the mastery of the sky. The evolution of cyber attacks is discussed based on some well known examples, and the definition and classification of cyberattacks are given. By making an imagination of a fictitious cyber War against America, the attack influence and its mechanism are analyzed. In the end, the key technologies of cyberattacks and cyberdefences are proposed.

Key words:cyberspace;cyberattack;cyberattack anticipator; cyberattack mechanism; cyberdefence; cyber technology

*收稿日期:2015-05-13;修回日期:2015-07-23

作者简介:成天桢(1985-),男,重庆人。博士,高工,研究方向为雷达系统与抗干扰技术、网电安全技术、无线电传感器网络安全技术等。

通信地址:100854北京市142信箱203分箱1号E-mail:rickchina23@163.com

doi:10.3969/j.issn.1009-086x.2016.03.015

中图分类号:TN97

文献标志码:A

文章编号:1009-086X(2016)-03-0091-08