基于多元信息融合的网络威胁动态评估

彭 武,黄 琦,孟小娟,陈君华

(1.中国电子科学研究院,北京 100041; 2.北京联海信息系统有限公司,北京 100041;3.中航工业北京青云航空仪表有限公司,北京 100086;4.云南民族大学云南省高校物联网应用技术重点实验室,昆明 650500)

基础理论

基于多元信息融合的网络威胁动态评估

彭武1, 2,黄琦1,2,孟小娟3,陈君华4

(1.中国电子科学研究院,北京100041; 2.北京联海信息系统有限公司,北京100041;3.中航工业北京青云航空仪表有限公司,北京100086;4.云南民族大学云南省高校物联网应用技术重点实验室,昆明650500)

摘要:威胁评估是根据网络环境、脆弱性、攻击行为、防护措施等信息预测和评估攻击者的入侵意图和攻击行为的过程。 针对网络信息的多源性和复杂性,提出了一种基于多源信息融合理论和方法的网络威胁动态评估方法。该方法在攻击图的基础上,通过分析脆弱性的利用难度来定义攻击状态之间的转换概率,应用D-S证据理论融合入侵检测系统的报警得到攻击者的攻击行为和攻击者的能力,最终预测攻击者的攻击意图以及攻击规则,并对网络威胁进行量化分析。 实验验证了该方法的可行性和有效性。

关键词:威胁评估;攻击路径;D-S证据理论;马尔可夫过程中图分类号:TP393.08

文献标识码:A

文章编号:1673-5692(2016)03-250-07

0引言

对网络安全态势的感知是网络安全管理和决策响应的基础和重要内容。随着网络规模和复杂度的增加,基于单一事件或者单一数据源的关联与评估难以满足安全评估的需要,利用多元数据以及多源数据融合理论对网络安全态势的感知已经成为网络安全领域的研究热点。

JDL模型作为信息融合的经典模型,广泛应用于军事战场上的态势描述和威胁评估,正为越来越多的实际系统所采用[1]。在JDL模型中,将数据融合分为目标评估、态势评估、威胁评估和过程评估等四个级别,为数据融合的研究者提供了一个公共参考框架。借鉴JDL模型的理论和方法,对网络安全态势评估的研究已经取得了一些成果[2-5]。Bass提出利用多传感器数据融合建立网络空间态势感知的框架,通过推理识别攻击的存在性、攻击速度、攻击者身份、攻击者行为、状态和威胁,进而从不同层次来描述网络空间的安全,但没有实现具体原型系统[2]。文献[3-4]应用信息融合理论跟踪和预测复合攻击行为并评估这些攻击行为对网络安全的影响,在此基础上提出了威胁评估框架TANDI,为该领域的研究提供了很好的借鉴。但该框架主要是基于攻击信息和网络拓扑信息,对脆弱性信息、防护措施信息等考虑得还不够充分,方法过于简单,因此还需更深入的研究。文献[5]提出了基于马尔可夫博弈理论的网络威胁评估模型,该模型在防御方应用Nash策略对攻击方的威胁进行定性分析和预测,但是对网络威胁的量化研究还没有开展。文献[6]提出的层次化的网络安全威胁态势定量评估模型能够直观地给出整个网络系统、主机和服务3个层次的安全威胁态势,使网络安全管理员能够及时了解系统安全动态,及时调整安全策略。但是该模型主要基于网络入侵检测系统的报警和网络带宽占有率,这些信息还不能全面反映攻击者的行为。文献[7]提出将脆弱性分析结果与依据标准的评估相结合进行网络安全评估的方法,建立了基于网络状态域的网络评估模型。但该方法主要进行的是静态分析,不能根据攻击行为的变化动态地描述网络的安全状态。Sheyner等提出利用网络的脆弱性信息和攻击图自动生成的方法,通过对攻击图分析可以了解攻击者可能的攻击路径[8]。本文在攻击图的基础上,通过分析攻击者可能的攻击路径来推理攻击者的入侵意图,并结合攻击者可能采取的攻击规划实时评估网络的威胁。

1威胁及其多源信息

1.1威胁评估定义

定义1 (威胁评估)。威胁评估是指在网络攻防对抗中,根据单方或双方的行为、状态来评估和预测攻击者的攻击行为对网络安全造成的影响,包括预测潜在的攻击行为和评估这些行为可能造成的后果。

在JDL信息融合模型中,威胁评估是第3级的数据融合过程。威胁评估是一种多层视图处理过程,根据具体的网络环境,依据一定的知识和规则,对网络容易受到攻击的部件做出评估,以及对威胁事件出现的可能性进行估计,并对攻击者的企图给出指示和告警。

1.2攻击路径

定义2 (攻击图[8])。攻击图是一个有向图G=(S,τ,s0,sf),其中,S是攻击状态集,表示网络可能遭受的一个个的攻击,可由网络中存在的脆弱性及其依赖关系推导出来;τ⊆S×S是攻击状态之间的传递关系,由攻击间的因果关系及网络连接状态决定;s0⊆S是初始状态集;sf⊆S是终止状态集,表示攻击者达到攻击目的后的状态。

给定具体的目标网络,应用模型检测技术自动生成攻击图。文献[8]详细描述了攻击图的生成算法,而且该方法能够在多项式时间内完成。

本文假设攻击图中状态si到状态sj的转移概率由脆弱性的利用难度决定。借鉴文献[9]给出的脆弱性的利用难度的量化方法来定义状态转移概率。因此,状态之间的转移矩阵M如下式定义:

(1)

其中,0<ω(i,j)<1。

(2)

(3)

定义3(攻击路径)。在有向图G=(S,τ,s0,sf)中,攻击路径是指一个从节点ni到节点nj的一条有向边,path(ni,nj) =

定义4 (攻击意图)。攻击意图是攻击者意愿的描述,它主要描述为对网络系统造成什么样的危害或达到什么样的自身目的。在有向图G= (S,τ,s0,sf)中,攻击者达到某终止状态时攻击者实现其对应的某一攻击意图。

1.3攻击行为

攻击行为[10]是攻击者利用网络脆弱性导致主机或网络安全状态发生转移的一个动作。入侵检测系统是检测攻击行为的网络安全设备。然而,入侵检测系统的报警存在虚警多、报警量大、报警层次低等问题,不能直接使用,需要将同一个时间窗内多条属性相似的报警融合成一条攻击行为信息。

攻击行为可以表示为:action= (name,class,time,aci),分别表示为攻击行为的名称,类别,作用时间和可信度等。本文把入侵检测系统的报警作为攻击行为的证据,将多条属性相似的报警应用D-S证据理论融合成攻击行为信息。探测、权限提升、DOS攻击等不同类型的攻击特征差别很大,因此其触发的报警的信度有所不同。根据历史统计数据并结合网络结构、入侵检测系统的配置以及经验知识给出不同攻击类型的信度分配函数。

定义5 (匹配函数)。报警到攻击行为的匹配函数EXT()定义为入侵检测系统的报警空间到攻击者的攻击行为空间之间的映射:EXT(alert) →action。

定义6 (时间窗)。时间窗(Time Window, TW)是一个攻击行为作用的最大时间单元,本文只将一个时间窗内的相似报警提炼为一个攻击行为。δ为给定的时间窗的大小。对于已有报警alerti和新报警alertj,其时间戳分别为alerti.time和alertj.time,如果│alertj.time-alerti.time│<δ,且EXT(alerti) =EXT(alertj) =actionk,则将新报警alertj与报警alerti合并,则actionk的作用时间为[alerti.time,alertj.time].

设m1,m2为两个报警的信度分配函数,则这两个证据的组合可以通过D-S证据理论得到组合后的信度分配函数如式(4)所示:

(4)

假定攻击行为在时间窗TW内有n条报警,其信度分配函数分别为m1,m2,…,mn,可以通过D-S证据理论对报警的信度分配函数进行组合,那么可以得到攻击行为的信度aci计算式如下所示:

(5)

1.4攻击者能力

定义7 (攻击者能力)。攻击者能力Cap是指攻击者所具有的知识、技术和工具等资源。

假设攻击者的初始能力为空,为了推断攻击者的攻击能力,可以通过观察攻击者的攻击行为,然后来间接不断将攻击者使用过的攻击行为加入到其能力库中。例如:cap1= {name,class,difficulty},分别代表能力名称、类别和难度系数,如果观察到攻击者成功发动cap1相应的攻击行为,则我们认为攻击者具有cap1的能力,将cap1添加到攻击者的能力集Cap中。

2威胁评估算法

假设由攻击行为引起的系统状态转移过程是马尔科夫过程,即系统将来的状态仅仅与当前的状态有关,独立于系统过去的状态。本文将根据马尔科夫假设对网络威胁进行动态评估。

给定特定网络,首先根据网络防护需求建立针对关键资源和重要服务的攻击意图库;然后扫描网络发现网络的脆弱性和拓扑结构,建立攻击图,搜索通往攻击意图的攻击路径;最后融合攻击状态之间的转换关系、入侵检测系统观察到的攻击行为和攻击者能力来推断攻击者成功实现这些意图的概率,对概率最大或者大于某一阈值的攻击意图及其攻击路径发出警告,并根据攻击意图和攻击行为对网络安全的影响量化网络威胁。

2.1攻击意图识别及攻击路径预测

假设G=(S,τ,s0,sf)是目标网络的攻击图,Int是该网络的攻击意图集。实时观察攻击行为,如果接受到攻击行为action= (name,class,time,aci),且当aci>ξ时,我们认为攻击行为action发生,ξ为事先根据经验设定的阈值。同时认为当前系统处于攻击行为action成功后的状态su,并将action添加到攻击者的能力集Cap中。

在攻击路径集Path(su,sj),状态sj对应攻击意图Intv,其中:su∈S,sj∈sf,Intv∈Int。搜索攻击者的能力集Cap,如果存在攻击行为action*使得状态sp向状态sq转移,并且sp,sq∈Path(su,sj),action*∈Cap,则令状态转移矩阵中的概率ω(p,q)=1。

攻击意图Intv的实现概率计算如(6)式所示,k′代表su到sj的所有路径的最大长度。

(6)

在攻击路径集Path(su,sj),状态sj对应攻击意图Intv,其中:su∈S,sj∈sf,Intv∈Int。通过攻击意图Intv,推断攻击者将采用的攻击路径。

针对某个特定的入侵意图,可能有多条攻击路径可以达到,预测每条路径的概率对于安全防护来说是很有意义的。假设有l*条路径能达到意图intv,即pathl∈Path(su,sj),l=1,2,…,l*,则pathl的概率如(7)式所示,其中ωl(i,i+1)表示攻击路径pathl中状态节点之间的转移概率。

(7)

应用(8)式可得实现意图Intv的攻击路径相对概率排列,通过可预测攻击者未来的攻击规划,从而制定可靠的防护措施。

(8)

2.2威胁量化算法

假设Intv是针对实体Entityx的一个攻击意图,则Intv对Entityx的威胁值计算如(9)式所示。Entityx可以是主机、服务、用户等。

(9)

上式中O(Intv)表示攻击意图Intv对实体Entityx的保密性、完整性和可用性的破坏程度,且O(Intv)∈[0,1]。多个网络实体EntityX的威胁值如式(11)所示,其中x表示EntityX,在公式中为了简写为x,c(x)表示实体x的重要程度,c(x)∈[0,1]。

(10)

3实验及分析

为了验证本文的模型和算法,搭建如图1所示的实验环境。网络可分为DMZ,D1和D2三个保护域。保护域内各主机之间的连接不受限制。在DMZ中,VPN服务器和Web服务器直接连接因特网。D1域内的所有主机均可与DMZ域内的服务器相互访问。D2域内的主机与D1域内的主机可以相互访问。

图1 实验网络拓扑结构图

使用脆弱性扫描器对实验网络进行扫描,通过分析扫描结果生成脆弱性报告。通过分析网络中主机运行的服务信息和结合脆弱性的属性,生成如表1所示的主机及其脆弱性信息表,表中V1~V12代表脆弱性的编号ID。

表1 主机及其脆弱性信息

为了得到主机间的连接关系以及脆弱性之间的依赖关系, 可根据实验环境中的防火墙规则并利用文献[8]的算法生成如图2所示的攻击图. 本文将在攻击图上结合攻击行为来推理攻击者的攻击意图。

图2 试验网络的攻击图

在图2中,0代表攻击图的起始节点,V1到V12为试验网络中的12个脆弱性,脆弱性的具体信息见表1。根据攻击的时间顺序,可将攻击者对每个脆弱性的攻击分为三个状态:获取脆弱性信息、攻击脆弱性和成功利用脆弱性等。

本文主要关注威胁最大的三个攻击意图[10]:获取主机H6的管理员权限(Int1),获取主机H7的管理员权限(Int2)和获取主机H8的管理员权限

(Int3)。由攻击图可知,有24条攻击路径通向意图Int1,各有12条攻击路径通向意图Int2和Int3。

利用IDS探测网络中的攻击事件信息,共收集报警3632条,去除无关报警,将剩余报警按照本文方法提炼成17条攻击行为信息,如表2所示,取报警关联的时间窗δ=120 s。表中Confidence, Number和aci分别表示IDS报警的可信度,报警条数和应用D-S证据理论将报警融合成攻击行为后该行为的可信度,H0代表Internet上的主机。本文参照文献[11]的数据,结合实验网络的具体环境以及专家经验,给出IDS针对脆弱性扫描的报警可信度为0.6,针对权限获取的报警可信度为0.8,其它为0.7. 主机H4装有入侵响应系统,当主机上的脆弱性被攻击时将立即切断网络24 h。

表2 攻击行为信息

使用本文的意图识别算法,得到如图3所示的攻击意图概率.

图3 攻击意图概率

由图3可知[10],在初始阶段,攻击意图Int1,Int2和Int3的实现需要较多的攻击步骤,存在的随机性很大,因此各个意图的概率较小,此时难以判断攻击者的真实意图。而且,攻击意图Int1的概率小于Int2和Int3,这是由于实现Int1的攻击步骤更多,攻击的难度大等原因造成的。随着攻击的深入,通过图3观察攻击者的行为轨迹,攻击者的意图越来越明显。如图所示,从原点起,每一个坐标横轴代表一个action,从左到右第15个点表示action15,在发生攻击行为action15时,攻击意图Int1的概率为0.73,如果给定阈值0.7,可以判断攻击者的攻击意图即为Int1,这为网络安全预警以及提前做好安全防护提供了依据。图中箭头位置为攻击行为触发了主机H4上的入侵响应系统,主机H4上装有入侵响应系统,当主机H4收到严重攻击(如非法获取权限等)时通过防火墙立即阻断所有主机对H4的访问。响应措施使得攻击受阻从而导致攻击意图概率的下降。此后,攻击者调整了攻击策略,通过攻击主机H5作为跳板来实现攻击意图。图3客观地反映了攻击策略的变化和攻击者的入侵进程。意图Int1,Int2和Int3是实验网络中威胁最大的攻击意图,同时也是安全管理员关注的焦点。因此,攻击意图的概率大小是网络安全态势的一种量化反映。通过防护措施或者入侵响应来降低攻击意图的概率,从而使得网络状态向安全方向迁移。

以攻击意图Int1为研究对象,共有24条攻击路径,计算各攻击路径的概率,从而预测攻击者的攻击规划在各个时刻,各攻击路径的概率如图4所示在系统初始时刻(t=1),各攻击路径的概率由攻击路径的难易程度决定。随后结合观察到的攻击行为,逐步识别攻击者的攻击规划。当t>6666时,攻击路径13的(0→V2→V6→V8→V9→Int1)概率最大,因此可以推测攻击者利用攻击路径13实现其攻击意图的可能性最大,在此基础上预测后续的攻击行为,为提前做好防范措施提供支持。

图4 攻击路径概率

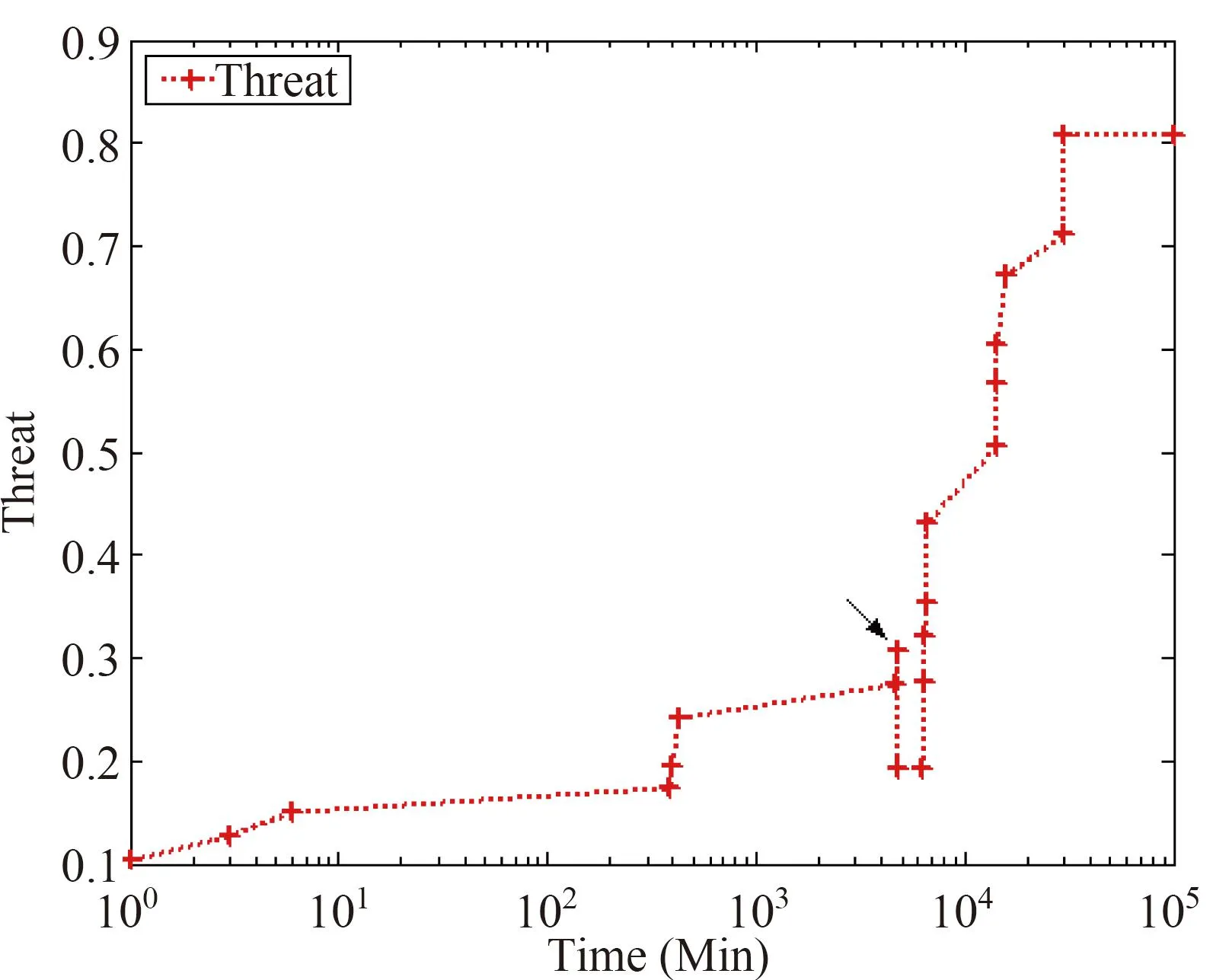

Int1,Int2和Int3都是获取主机H6,H7和H8的管理员权限,因此彻底破坏了系统的保密性和完整性,因此O(Int1)=1,O(Int2)=1,O(Int3)=1。应用公式(10),计算各攻击意图对H6,H7和H8等网络实体的威胁值,如图5所示。

图5 攻击意图产生的威胁

假定试验网络只考虑针对主机H6,H7和H8.根据H6,H7和H8等网络实体的重要性,给定c(H6)=0.5,c(H7)=0.3,c(H8)=0.2,根据公式(11)计算整个网络的威胁值,如图6所示。随着入侵行为的深入,攻击行为对网络的威胁逐渐增大。图中箭头所指的时刻是攻击行为触发的H4上的入侵响应措施导致的网络威胁值降低。图6客观地描述了网络威胁随时间的动态变化。

图6 网络威胁图

4结语

本文应用多源信息融合理论和方法提出了一种网络威胁动态评估方法。该方法在攻击图的基础上,通过分析攻击状态之间的转换概率、攻击者的攻击行为和攻击者的能力,预测攻击者的攻击意图以及攻击规则,并在此基础上对网络威胁进行量化分析。实验证明了本文方法的可行性和有效性。

参考文献:

[1]Steinberg Alan N. An Approach to Threat Assessment. 7th International Conference on Information Fusion [M]. 2005: 1256-1263.

[2]Bass T. Intrusion systems and multisensor data fusion: Creating cyberspace situational awareness. Communications of the ACM [J]. 2000, 43(4): 99-105.

[3]Holsopple J and Yang S J. FuSIA: Future Situation and Impact Awareness. 11th ISIF/IEEE International Conference on Information Fusion [M]. Cologne, Germany, July1-3, 2008.

[4]Yang S J, Stotz A, Holsopple J et al. High Level Information Fusion for Tracking and Projection of Multistage Cyber Attacks. International Journal on Information Fusion [J]. 2009, 10(1):107-121.

[5]Shen D, Chen G, Blasch E et al. Adaptive Markov Game Theoretic Data Fusion Approach for Cyber Network Defense. IEEE Conference on Military Communications [M], October, 2007.

[6]陈秀真,郑庆华,管小红等.层次化网络安全威胁态势量化评估方法.软件学报, 2006, 17 (4): 885-897.

[7]张海霞,连一峰,苏璞睿等.基于安全状态域的网络评估模型.软件学报,2009,20(2): 451-461.

[8]Sheyner O, Haines J, Jha S et al. Automated Generation and Analysis of Attack Graphs. Proceedings of the 2002 IEEE Symposium on Security and Privacy [M]. Oakland, CA, 2002: 273-284.

[9]张永铮,云晓春,胡铭曾.基于特权提升的多维量化属性弱点分类法的研究.通信学报, 2004, 25(7):107-114.

[10]彭武,胡昌振,姚淑萍,王志刚.基于时间自动机的入侵意图动态识别方法.计算机研究与发展,2011,15(7):1584-1585,1586,1587-1588.

[11]Tanachaiwiwat S, Hwang K and Chen Y. Adaptive intrusion response to minimize risk over multiple network attacks. [2002-08-27]. http://ceng.usc.edu/~kaih wang/papers/ACM827.pdf.

A Dynamic Network Threat Assessment Method Based on Multi-Source Information Fusion

PENG Wu1,2,HUANG Qi1,2, MENG Xiao-juan3, CHEN Jun-hua4

(1. China Academy of Electronics and Information Technology, Beijing 100041,China;2. Beijing Lianhai Information CO. LTD., Beijing 100041;3. China AVIC Beijing Keeven Aviation Instrument CO. LTD, Beijing 100086;4. Key Laboratory of IOT Application Technology of University in Yunnan Province, Yunnan Minzu University, Kunming 650500)

Abstract:Threat assessment is a process of prediction and estimation intrusive intention and attack action of an attacker according to network configurations, vulnerabilities, attack actions, safeguards and so on. Because of the variety and complexity of network information, a novel network threat assessment method based on multi-source fusion theory is proposed in this paper. On the basis of attack graph, the probabilities of attack state transition is defined by the difficulty analysis of vulnerability exploit. Then applying D-S evidence theory, attack actions and capabilities of the attacker are obtained from alerts of intrusion detection system. Finally,intrusive intentions and attack plans can be projected through this method. The experimental results also prove the validity of the algorithm.

Key words:threat assessment; attack path; D-S evidence theory; Markov process

doi:10.3969/j.issn.1673-5692.2016.03.007

收稿日期:2016-04-09

修订日期:2016-06-01

作者简介

彭武(1979—),男,湖北省宜昌市人, 博士,高级工程师,主要研究方向为信息安全;

E-mail:pw_bit@126.com

黄琦(1993—),男,江西省樟树市人,硕士,主要研究方向为软件安全;

孟小娟(1973—),女,博士,主要研究方向为信息安全;

陈君华(1975—),男,云南省昆明市人,博士,主要研究方向为信息安全。