云计算访问控制模型研究

刘珏

摘要:访问控制的任务是保证信息资源不被非法使用和访问。在具有开放性、动态性和异构性特征的云计算环境下,访问控制技术朝着细粒度、层次化的方向发展,认证授权凭据也越来越多地加入了主客体的相关属性,出现了基于任务、属性、UCON、行为和信任等一系列新型访问控制模型及其管理模型。对现有访问控制模型进行分析和梳理,从安全性和机密性等个多方面进行对比,最后提出云计算环境下访问模型的发展趋势。

关键词:云计算;访问控制;UCON模型

DOIDOI:10.11907/rjdk.161006

中图分类号:TP393

文献标识码:A 文章编号:1672-7800(2016)005-0176-03

0 引言

访问控制是指在鉴别用户的合法身份后,通过某种途径显式地准许或限制用户对数据信息的访问能力及范围,从而控制对关键资源的访问,防止非法用户的侵入或者合法用户的不慎操作造成破坏。

经典的访问控制模型主要包括3种:①自主访问控制模型(DAC),该模型是由主体把客体的访问权或部分访问权授予其它主体的访问控制模型。通过比对访问主体和受访客体对象,及相应权限构成的访问控制矩阵表进行判定;②强制访问控制模型(MAC),用户(或其它主体)与文件(或其它客体)都被标记了固定的安全属性(如安全级、访问权限等),在每次访问发生时,系统检测安全属性以便确定一个用户是否有权访问该文件;③基于角色的访问控制模型(RBAC)[1],该模型在用户和权限之间加入了“角色”这一概念,“角色”可以灵活地集成和继承权限,解决了在传统访问控制中主体始终与特定实体捆绑在一起而导致的不灵活问题。

在此基础上,很多学者从不同层面解决了系统中的访问控制问题。但在云计算环境下,机构的信任边界变成动态的,传统访问控制机制面临云计算用户缺乏身份认证、云计算用户对获得的资源权限缺乏控制、用户和云服务提供商之间缺乏信任、多租户间的恶意抢占资源等新的挑战。访问控制技术朝着细化粒度、多级层次的方向发展,认证授权凭据也越来越多地加入了主客体的相关属性,出现了基于任务、属性、UCON、行为和信任等一系列新型访问控制模型及其管理模型。

1 基于任务的访问控制模型

云计算环境中,执行操作的用户是动态变化的。因此,用户权限也随之改变,传统的访问控制技术已经不能满足动态授权的安全需求。工作流是按一定的业务逻辑将一组任务组织起来达到一个目标。工作流中的数据在不同的任务和用户间进行传递与执行[2],在访问控制模型中引入任务概念,实现云计算环境下的动态授权。基于任务的访问控制模型(TBAC)[3]是从任务的角度来建立访问控制模型和授权机制,随着任务的切换提供动态实时的安全管理。由于同一工作流可以创建不同任务实例,该模型同样适用[4]。文献[5]基于RBAC模型,提出了T-RBAC模型。该模型在角色和客体之间插入工作流的多个任务节点,将任务分配给角色,角色通过即将执行的任务获得权限。文献[6]将RBAC 应用于可扩展的分布式工作流系统中,增强了对执行任务用户的授权控制,但对工作流在虚拟环境下访问控制的问题没有加以考虑。

2 基于安全属性的访问控制模型

2.1 基于属性的访问控制模型

基于属性的访问控制模型(ABAC)将云环境归纳为若干实体,例如用户、资源、环境等。该模型通过对用户、资源和环境等实体安全属性的统一建模,描述授权和访问控制策略,使其具有足够的灵活性和可扩展性,较好地解决了细粒度访问控制和大规模用户动态扩展问题。

在多域环境下,ABAC访问控制决策所需的属性可能来自不同的组织域,多重组织域间的决策描述是ABAC研究中需要解决的一个重要问题。语义Web技术的引入,为实体属性提供了更精确的描述,进而定义更灵活的访问规则,实现语义推理功能,有效解决属性语义互操作问题。目前研究使用的安全断言标记语言(SAML)[7]、服务供应标记语言(SPML)[8]和可扩展的访问控制标记语言(XACM)[9]都是基于XML的标准。SAML侧重于不同安全域之间的交换认证和授权数据;SPML致力于IT配置任务的自动化和标准化,以及通过标准的SPM接口实现不同配置系统间的互操作;XACML定义了一种表示授权规则和策略的标准格式,还定义了一种评估规则和策略,以做出授权决策的标准方法,但上述描述语言都没有考虑到属性间的语义关系。文献[10]提出了一种新的语义访问控制策略描述语言(SACPL),并设计了一个面向本体的访问控制模型(ACOOS)。在该模型中使用SACPL描述了主体、客体、行为和属性四大本体元素之间的元数据模型。SACPL在(S,O,A)三元组的基础上增加了优先级、条件和机密性3个元素成为六元组来描述访问规则,并增加了优先级规则生成算法。ACOOS解决了云计算环境下跨机构分布式资源访问中的语义互通和互操作问题。文献[11]在资源描述框架下利用统一资源定位(URI)来描述属性,不仅实现了属性在全局范围内的标准化,还管理了整个服务的访问决策过程。在该模型中,服务和用户想要获得特定的权限必须获得对应的安全标记,安全标记拥有若干属性,即要求服务或用户也具有这些属性才能获得该安全标记。ABAC策略合成不仅应考虑组织域间不同的安全约束,还应保证合成策略对资源访问判决结果的确定性,避免策略冲突。针对ABAC具有访问控制规则冲突这一问题,文献[12]提出了基于本体理论的云服务访问控制(CSAC)的元数据模型,根据该元数据模型,定义了规则的对立冲突、排斥冲突和对立许可,一旦用户出现上述冲突,则拒绝为该用户授权。

2.2 基于UCON的云计算访问控制模型

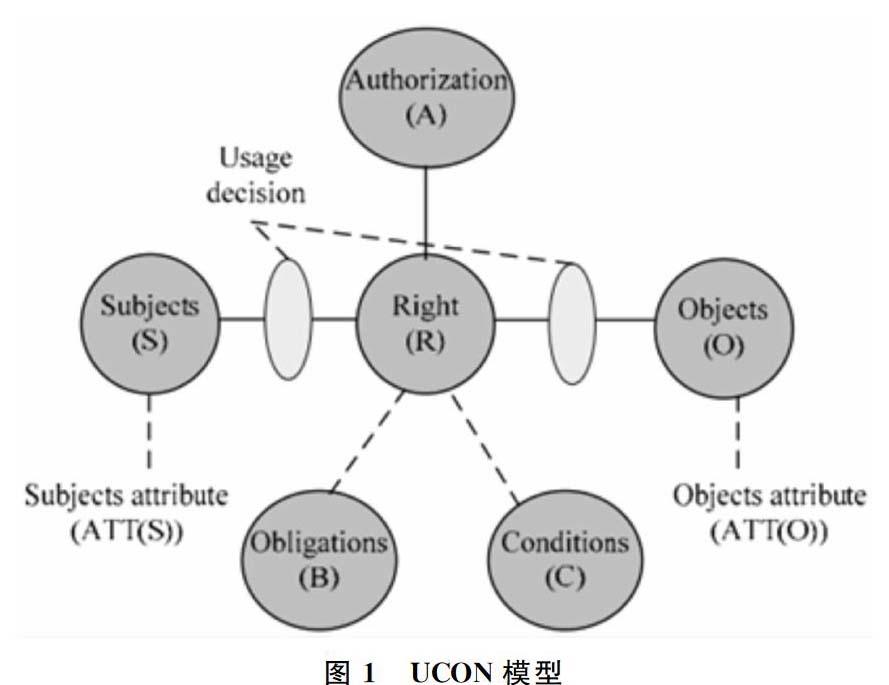

基于UCON[13]的模型不仅继承了传统的DAC、MAC和RBAC的安全策略,而且还包括数字版权管理所覆盖的安全和隐私问题,是一个最综合的模型。UCON模型由6部分组成:主体、权利、客体、授权、义务和条件,每个元素都有其相关属性。其中主体、权利、客体和授权都是传统访问控制模型中涉及的元素,义务(obligation)就是在访问请求执行以前或执行过程中必须由义务主体履行的行为;条件(condition)是访问请求的执行必须满足某些系统和环境的约束,比如系统负载、访问时间限制等,如图1所示。

义务代表行为元素,条件代表环境元素,加上访问控制模型原有的元素,很好地实现了传统访问控制模型、信任管理和数字版权管理3种技术的融合[14-15],还因为共同作用使得控制范围有所扩展,极大地提高了模型的灵活性和描述能力,从而更好地应用于云计算环境。

基于协商的UCON模型是在原来的基础上,增加协商模块,允许用户在访问请求被拒后,通过改变相关参数和属性进行协商从而获得第二次访问的机会,提高了云访问控制的灵活性[16]。蔡婷等[17]针对云环境下使用中的安全授权管理难的问题,提出一种基于加密方式的授权管理控制模型,该模型以多方验证的方法提高了UCON模型中属性更新的可信性以及授权的正确性。

2.3 基于行为的访问控制模型

关于行为访问控制模型的研究主要集中在与BLP模型相结合构建多级安全模型。BLP模型是强制访问控制模型,主要用于强调安全等级的系统。该模型中允许下读、上写两个安全特性,使信息单向流动,保证了信息的机密性。BLP模型[18]的不足之处在于对完整性控制不够且多以主客体的安全等级为依据进行授权的判定,对时态因素的论述较为简单,忽略了云计算环境下环境信息对访问授权的影响,权限管理缺乏灵活性和通用性。文献[19]综合考虑了角色、时态状态和环境状态之间的依赖关系以及对行为的影响,形式化描述了行为状态管理函数,使该模型灵活地处理各种信息系统中的访问控制问题。文献[20]提出了CCACSM模型,将访问控制分为权限层次和行为层次,权限层次继承了BLP 模型的上读下写特性,行为层次综合了角色时态和环境因素,行为随之动态改变。该模型兼顾了完整性和保密性。

2.4 基于信任的访问控制模型

云计算模式的松散架构为信任评估这一弹性机制引入云计算提供了广阔空间。信任管理使用表达性更强的凭证,此类凭证可以将公钥绑定到授予的权限、密钥持有者的各种属性或者完全可编程的“能力”,使得信任管理可以统一表示安全策略、凭证以及信任关系,并以灵活、通用、可靠的方式解决开放分布式系统的访问控制和授权问题。文献[21]中提出了基于信任的访问控制模型TrustBAC。该模型首先为用户划分信任等级,然后通过信任级别决定角色。文献[22]将信任机制应用到网格社区授权服务中,根据信任度评估算法计算网格实体的信任度,使CAS服务器能依据实体的信任度动态改变实体的角色,从而实现访问控制的动态性。文献[23]将信任管理与群签名机制相结合,将用户信任度作为群签名分组的依据,再利用群签名机制实现用户认证,能有效识别恶意用户,但该模型信任度计算与群签名机制是松散耦合的,从而降低了签名效率。

在动态开放的云计算环境中,由于有大量的实体动态访问云服务,即使用户身份可信,其行为仍然存在相当程度的不确定性。因此,需要在身份认证后,继续对实体行为进行检测,根据实体的历史行为记录对其进行等级评价。文献[24]提出了一种基于用户行为信任的云计算访问控制模型,根据综合用户的直接和间接信任值得到的信任值确定其信任等级,激活其所对应的角色以及赋予该角色一定的访问权限,提供请求的资源,但该模型没有考虑不可信的云服务。文献[25]从动态授权、角色扩散和性能方面进行考虑,提出了基于用户行为信任评估的动态角色访问控制(UT-DRBAC)模型,该模型通过动态指派角色实现了模型授权的动态性,并将身份信任和行为信任相结合,改变了现有访问控制模型单一基于身份信任的静态授权机制。但该模型追求角色数量和属性数量之间的平衡时,从而在一定程度上偏离了最小权限原则。

3 结语

通过上述对各种类型访问控制模型的分析和梳理,引用文献[26]中定义的指标,并进行了比较。这些指标包括安全性、机密性、最小特权、描述能力、细粒度控制、云环境属性、约束描述、动态授权,如表1所示。

综上所述,访问控制模型在云计算环境下的相关研究取得了一些进展,但是仍然有许多尚待解决的问题。 访问控制技术的发展将呈现如下趋势:①云计算环境中,用户和租户都称为模型的主体,都有各自的安全属性,因此需进一步形式化描述云计算中用户和租户的关系及其在模型中的作用;②充分考虑云计算环境中安全属性的影响,研究访问权限的可伸缩性动态调整方法;③由于不同信息域之间的差异,相应的安全策略存在语义不一致甚至相互矛盾的问题,因此消解访问控制策略的冲突也是访问控制模型需要重点关注的方面。

参考文献:

[1]FERRAIOLO D,KUHN DR.Role-based access control[C]. In: Proc. of the 15th National Computer Security Conf.,1992:554-563.

[2]E BERTINO,E FERRARI,V ATLURI.The specification and enforcement of authorization constraints in workflow management systems[J].ACM Transaction on Information System Security,1999,2(1):65-104 .

[3]THOMAS R,SANDHU R.Task-Based authorization controls (TBAC):a family of models for active and enterprise oriented authorization management[C].Proc. of the 11th IFIP WG11.3 Conf.on Database Security, 1997:166-181.

[4]DENG JB,HONG F.Task-based access control model[J]. Ruan Jian Xue Bao/Journal of Software, 2003,14(1):76-82.

[5]王小威,赵一鸣.一种基于任务角色的云计算访问控制模型[J].计算机工程[J],2012,38(24):9-13.

[6]SUN YQ,MENG XX,LIU SJ,et al.Flexible workflow incorporated with RBAC[C].In: Proc. of the 9th Intl Conf. in Computer Supported Cooperative Work in Design (CSCWD 2005), 2005:525-534.

[7]CANTOR S,MOREH J,PHILPOTT R,et al.Metadata for the OASIS security assertion markup language (SAML)[M].V2.0. OASIS Open,2005.

[8]GARY C,SUN M,OASIS.Service provisioning markup language (SPML)[M].Versions 2.0.OASIS Open,2006.

[9]ERIK R,AXIOMATICS AB.OASIS extensible access control markup language (XACML) [M].Versions 3.0.OASIS Open,2013.

[10]LUOKAI HU,SHI YING,XIANGYANG JIA,et al.Towards an approach of semantic access control for cloud computing cloud[M].LNCS 5931,2009:145-156.

[11]ZAHID IQBAL,JOSEF NOLL.Towards semantic-enhanced attribute-based access control for cloud services[C].Proc. of the 11th Trust, Security and Privacy in Computing and Communications Conf.,2012.

[12]CHI-LUN LIU.Cloud service access control system based on ontologies[J].Advances in Engineering Software,2014(4):26-36.

[13]PARK J,SANDHU R.Towards usage control models:beyond traditional access control[C].Proc. of the 7th ACM Symp.on Access Control Models and Technologies (SACMAT 2002),2002:57-64.

[14]聂丽平.基于UCON访问控制模型的分析与研究[D].合肥:合肥工业大学,2006.

[15]崔永泉,洪帆,龙涛,等.基于使用控制和上下文的动态网络访问控制模型研究[J].计算机科学,2008,35(2):37-41.

[16]C DANWEI,H XIULI,R XUNYI.Access control of cloud service based on UCON[M].Cloud LNCS 5931,2009:559-564.

[17]蔡婷,陈昌志.云环境下基于UCON的访问控制模型研究[J].计算机科学,2014,41(zl):262-264.

[18]LIN T,BELL Y,AXIOMS L.A new paradigm for an old model[C].Proc 1992 ACM SIGSAC New Security Paradigms Workshop,1992.

[19]李凤华,王巍,马建峰,等.基于行为的访问控制模型及其行为管理[J].电子学报, 2008,10,36(10):1881-1890.

[20]林果园,贺珊,黄皓,等.基于行为的云计算访问控制安全模型[J].通信学报,2012,33(3):59-66.

[21]S CHAKRABORTY,I RAY.TrustBAC:integrating trust relationships into the RBAC model for access control in open systems[C].California:In Proceedings of the 11th ACM Symposium on Access Control Models and Technologies (SACMAT' 2006),2006:49-58.

[22]邓勇,张琳,王汝传,等.网格计算中基于信任度的动态角色访问控制的研究[J].计算机科学, 2010,37(2):51-54.

[23]李丙戌,吴礼发,周振吉,等.基于信任的云计算身份管理模型设计与实现[J].计算机科学, 2014,41(3):144-148.

[24]张凯,潘晓中.云计算下基于用户行为信任的访问控制模型[J].计算机应用, 2014,34(4):1051-1054.

[25]田立勤,冀铁果,林闯,等.一种基于用户行为信任的动态角色访问控制[J].计算机工程与应用,2008,44(6):12-15.

[26]王于丁,杨家海,徐聪,等.云计算访问控制技术研究综述[J].软件学报, 2015,26(5):1129-1150.

(责任编辑:孙 娟)