云计算环境下基于灰色FAHP的用户行为评估方法研究

胡晓燕

[摘要]随着云计算的快速发展,云安全成为人们越来越关心的问题。针对目前访问控制中存在的安全问题,论文提出了一种基于灰色FAHP的用户行为信任评估方法,并通过实例进行了验证。

[关键词]云计算;访问控制;用户行为;模糊层次分析法;灰色理论

1 引言

随着信息网络技术的飞速发展,云计算在互联网中的应用也越来越广泛,它提供了硬件、软件、计算和数据存储等服务,人们在享受它带来方便的同时,也面临着更加严峻的挑战——信息安全。在云计算领域中云安全问题成为亟待解决的重要问题。访问控制是云安全问题的重中之重,其任务是通过限制用户对数据信息的访问能力及访问范围,保证信息资源不被非法使用和访问。

用户信任分为用户身份信任和用户行为信任,在认证用户身份的同时,也要对用户的行为进行信任评估。传统的网络安全模型往往重点考虑的只是身份信任,也就是用户或者服务器的相关身份认证,身份认证技术现在已经很成熟,但仅用身份认证并不能完全阻止恶意攻击对云资源的破坏,因此对用户行为进行分析评估是有效提升云环境安全的关键。用户行为认证技术现在已经成为云计算安全问题研究中的一个重点内容。

在国外,现有的比较典型的信任模型有Beth模型、Josang模型和Abdul-Rahman模型等,这些模型并不能准确地描述信任模型中的不确定因素,因为大都是以数学中的概率论来解决信任模型中遇到的问题,不能从实际的云环境下云服务提供商对云用户的若干属性进行评价,有约束性,并且计算出的评价值会受到恶意推荐。因此,云环境下服务商对用户的多属性综合评估数据不具有科学性和合理性,也就无法科学地对云环境下的用户行为整体信任度做出评估。灰色系统理论是一种研究信息部分清楚、部分不清楚并带有不确定性现象的新方法,是由我国学者邓聚龙教授提出的。由于云计算环境下的用户都在云中,所有的用户在某种意义上来说都是虚拟的。云用户在云环境中访问时相当于在一个无形的空间进行操作,那么云用户也是虚拟,云用户访问后的行为数据存在大量的不确定、主观因素,收集到的信息是否准确也无法确定,从而形成一个灰色系统。

当前,基于灰色系统理论的信任机制的深入研究并不是很多,且尚处于初级阶段。徐兰芳等人提出的一种基于灰色系统理论的信誉报告机制,利用灰色聚类评估计算出实体所属信任等级灰类,但不能计算出用户行为的具体信任评估值。徐兰芳等人提出了基于灰色系统的主观信任模型以灰关联度为基础能计算出实体的综合信任值的方法,但该方法求出的信任值只是对于一个特定待评实体集中各实体的相对综合信任值,当待评实体集改变时求出的信任值将会改变,所以该模型不适用于云计算这种大规模开放网络环境。

2 用户行为信任评估模型

在对云服务安全影响因素分析的基础上创建了云服务商对云用户信任评估指标体系,依据层次分析法的基本原理构建用户行为信任评估层次模型。该模型从高到低主要分为目标层(0),准则层(R),指标层(T)如图1所示。

3 基于灰色FAHP的用户行为信任评估研究

为了减少评价过程中存在较大的主观误差,结合灰色理论和模糊层次分析法对用户行为进行综合评价。

3.1 建立模糊一致性矩阵并确立各属性权重

3.1.1 建立评价指标属性集

根据建立的用户行为评价指标体系模型,建立评价对象属性集,其中目标层0共有3个一级指标,即0={R1,R2,R3}={性能信任属性,可靠性信任属性,安全信任属性}。准则层R1共有3个二级指标,分别是用户平均IP包传输延迟、用户平均所占线程数和用户平均IP包响应时间;准则层R2共有3个二级指标,分别是用户平均运行威胁程序次数、用户IP平均异常率和用户平均携带病毒数;准则层R3共有3个二级指标,分别是用户平均扫描重要端口次数、用户平均尝试非法越权次数和用户攻击其它用户次数。

3.1.2 建立优先关系矩阵R

假定有元素a1,a2…,an,则优先关系矩阵为:R={rij,i=1,2,…,n;j=1,2,…,m}。其中:元素rij,表示元素ai和aj进行比较时,元素ai和aj具有的模糊关系的隶属度,可用0.1~0.9九标度给予定理描述。显然,优先关系矩阵R(rij)n*m是模糊互补矩阵。

3.1.3 构造模糊一致性矩阵,确定评价指标权重集

将模糊互补矩阵R(rij)n×m转换为模糊一致矩阵,由模糊一致判断矩阵求元素a1,a2,…,an的权重值ω1,ω2,…,ωn。设模糊互补矩阵R=(rij)n×m对矩阵R按行求和:ai=,i=1,2,…,n,作如下数学变换:

aij=(ai-aj)/2(n-1)+0.5 (1)

得到模糊一致性矩阵A=(aij)n×m,对模糊一致判断矩阵A采用行和归一化求得排序向量ω=(ω1,ω2…,ωn)T,满足:

ωo=,i=1,2,…,n (2)

经过专家评分以及上述步骤的计算,得到指标体系权重集如表1所示。

3.2 灰色模糊综合评价

(1)组织评价专家评分。假设有p位评价者,按0~10的取值范围进行评分,根据评价者的评价结果得到评价样本矩阵X。

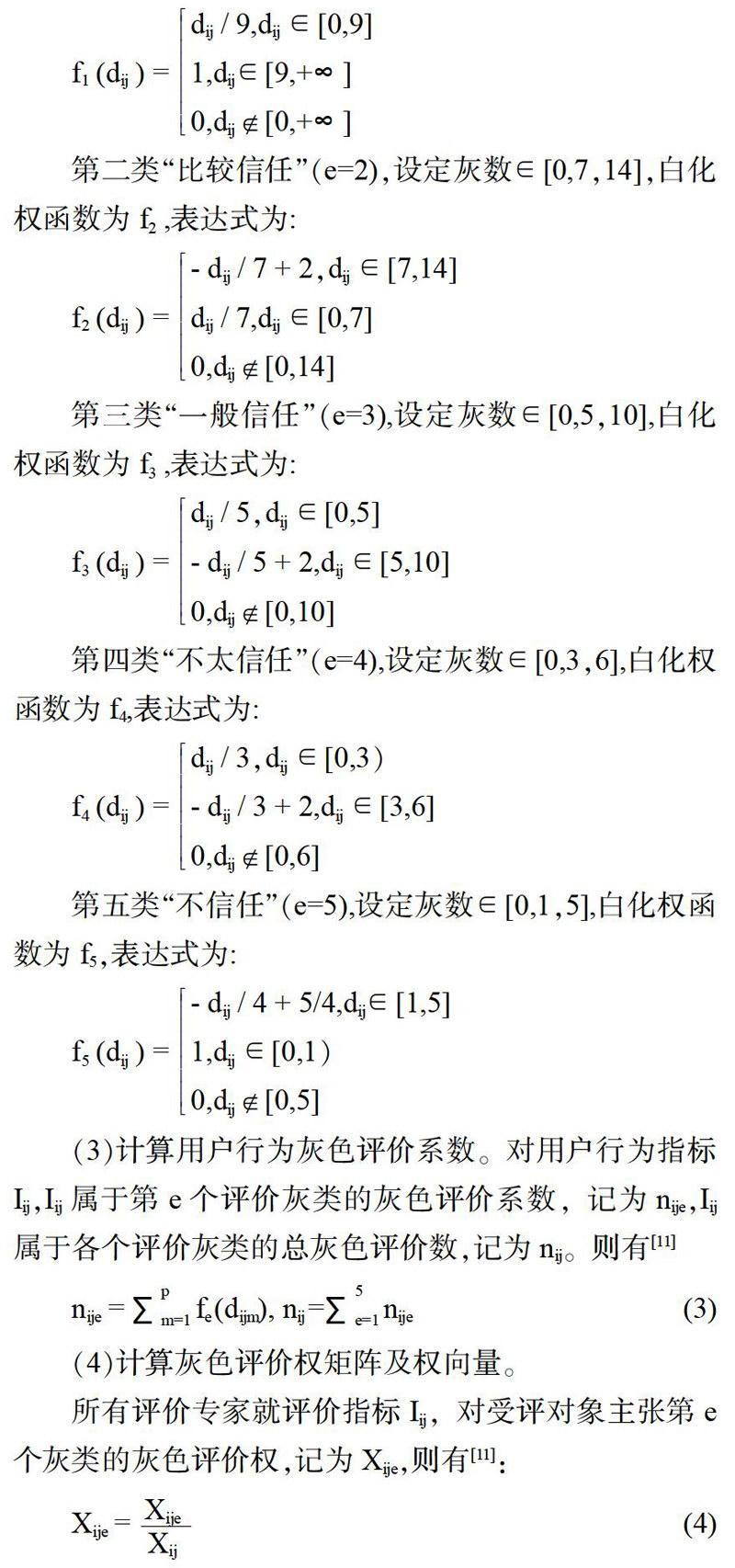

(2)确定评价灰类。确定评价灰类要确定评价灰类的等级数、灰类的白化权函数以及灰类的灰数,为了使最后的结果便于区分,评价等级设为5级,v表示用户行为评价结论集,分别为非常信任、比较信任、一般信任、不太信任、不信任,即V={非常信任、比较信任、一般信任、不太信任、不信任}。[其相应的灰数和白化权函数如下。

第一类“非常信任”(e=1),设定灰数∈[9,∞],白化权函数为f1,表达式为:

第二类“比较信任”(e=2),设定灰数∈[0,7,14],白化权函数为f2,表达式为:

第三类“一般信任”(e=3),设定灰数∈[0,5,10],白化权函数为f3,表达式为:

第四类“不太信任”(e=4),设定灰数∈[0,3,6],白化权函数为f4,表达式为:

第五类“不信任”(e=5),设定灰数∈[0,1,5],白化权函数为f5,表达式为:

(3)计算用户行为灰色评价系数。对用户行为指标Iij,Iij属于第e个评价灰类的灰色评价系数,记为nije,Iij属于各个评价灰类的总灰色评价数,记为nij。则有

(4)计算灰色评价权矩阵及权向量。

所有评价专家就评价指标Iij,对受评对象主张第e个灰类的灰色评价权,记为Xije,则有:

考虑到评价灰类有5个:e=l,2,3,4,5,便有受评对象的评价指标Iij对于各灰类的灰色评价权向量yij:

yij=(rij1,rij2,rij3,rij4,rij5) (5)

从而得到受评对象的Ri所属指标Iii对于各评价灰类的灰色评价矩阵Yi,若yij中第q个权数最大,即yijq=max(rij1,rij2,rij3,rij4,rij5),则评价指标Iij属于第q个评估灰类。

(5)对用户指标层Ii计算模糊综合向量。对指标层Ii作综合评价,其综合评价结果可记为Ai则有:

Aj=Wi·Yi;i∈{1,2,3,4,5} (6)

其中,Ai表示评价等级的隶属度。

(6)灰色模糊综合评价。

S=W*(A1,A2,A3,A4,A5)T (7)

根据最大隶属的原则对用户行为进行评价,灰色模糊评价结果用s表示。

4 灰色模糊层次分析法模型实例分析

在实验室主要使用PhpDisk和Ucenter Home进行搭建飞天云应用平台,模拟用户1访问云中资源,再根据萨克斯入侵检测软件取得各个用户行为的实际值,制定评分标准,采用5位专家评价小组对用户行为评价表打分的形式进行,对各因素进行灰色模糊综合评价,如表2所示。

对评价指标Iij,计算灰色评价系数,也就是受评指标属于第几个灰类的灰色评价系数nij:

同理e=3、4、5那么n113,n114,n115分别等于2.6、0.33、0。最后求得用户1的受评指标的总灰色评价系数。同理得到其它受评指标的灰色评价系数和总灰色评价系数。最后根据公式(3)得到受评指标灰色权向量矩阵Yi:如Y1=(0.3777,0.3509,0.2407,0.0305,0)结合权重计算可得到二级指标的灰色模糊综合评价向量A。

如:AI=W1*Y1=(0.2756,0.3689,0.2437,0.1653,0.056),最后通过公式(6)算出灰色模糊综合评价用户的评价值:

S=W*(A1,A2,A3,A4,A5)T

=(0.3012,0.3645,0.2746,0.0632,0.0178)

最终评价向量s中,根据最大隶属度原则,确定用户1为比较信任用户。

5 结束语

根据萨克斯入侵检测软件取得各个用户行为的实际值,制定评分标准,采用专家评价小组对用户行为评价表打分的形式进行,对各因素进行灰色模糊综合评价,最后把所有用户的综合值收集起来,根据用户行为评价结论集。确定用户的最终评价结果是可信还是不可信,来阻止恶意攻击用户对云资源的破坏。