基于复杂网络的网构软件信任模型研究*

谢新强,周进刚,张德阳,谢秋菊.软件架构国家重点实验室(东软集团),沈阳079.黑龙江八一农垦大学信息技术学院,黑龙江大庆6339

* The 2014 Special Cloud Computing Project of National Development and Reform Commission of China (发改委2014年云计算工程专项). Received 2015-04,Accepted 2015-06.

CNKI网络优先出版:2015-07-01, http://www.cnki.net/kcms/detail/11.5602.TP.20150701.1735.002.html

ISSN 1673-9418 CODEN JKYTA8

Journal of Frontiers of Computer Science and Technology

1673-9418/2016/10(01)-0056-09

基于复杂网络的网构软件信任模型研究*

谢新强1+,周进刚1,张德阳1,谢秋菊2

1.软件架构国家重点实验室(东软集团),沈阳110179

2.黑龙江八一农垦大学信息技术学院,黑龙江大庆163319

* The 2014 Special Cloud Computing Project of National Development and Reform Commission of China (发改委2014年云计算工程专项). Received 2015-04,Accepted 2015-06.

CNKI网络优先出版:2015-07-01, http://www.cnki.net/kcms/detail/11.5602.TP.20150701.1735.002.html

ISSN 1673-9418 CODEN JKYTA8

Journal of Frontiers of Computer Science and Technology

1673-9418/2016/10(01)-0056-09

E-mail: fcst@vip.163.com

http://www.ceaj.org

Tel: +86-10-89056056

摘要:信任问题是网构软件实体交互与协作需要解决的首要问题。传统信任模型在解决大规模复杂网络环境的信任问题方面存在网络开销大,信任收敛慢等问题。为解决该问题,提出了基于复杂网络的网构软件信任模型,将复杂网络的小世界特征和无标度特性引入到网构软件的信任模型当中,并给出了模型的定义、构造、信book=57,ebook=61任计算及模型的动力学演化证明。PeerSim仿真实验表明,复杂网络思想的引入,减小了信任链长度,降低了网络消息量,加快了信任收敛速率,为解决大规模分布式环境下构件节点的信任问题提供了有价值的新思路。关键词:网构软件;信任模型;复杂网络;动力学演化;分布式复杂系统

1 引言

Internet和WWW技术的迅猛发展,已经引发了软件技术的新一轮变革,软件的发展呈现出明显的网络化、主体化、开放性与复杂化特征。网构软件(Internetware)正是在这种环境下应运而生,它是一种基于Internet平台的新型软件形态,以Internet为媒介,在开放、动态、难控环境下实现各类资源的共享与集成。由于Internet平台缺乏统一的控制中心,构件实体的高度自治性,节点连接的开放性和动态性,以及人、设备和软件之间的多重异构性,使得构件实体的行为难以预测[1]。随着网络规模的日益膨胀,大量实体分布在Internet上,使得信任问题成为实体间跨域协作的瓶颈性难题[2]。

目前,已有的信任模型从不同的方面对信任问题进行了研究,提出了许多值得借鉴的思路。比较典型的如文献[3]提出了一种利用信任值的传递特性进行迭代计算,采用直接信任值迭代计算全网信任值的模型EigenTrust,其不足是当网络规模较大时,性能较差。文献[4]提出了一种集中式体系结构的信任模型TMBS(trust model in eBay system),其优点是实现简单,不足是依赖中心节点,性能和可靠性无法保障。文献[5]提出了一种基于信息熵理论的信任度量模型,将信息熵引入到信任的权重计算上。文献[6]提出了一种基于系统动力学的信任分析模型,基于社会系统动力学原理给出信任机制的动力学分析过程。文献[7]提出了基于改进的D-S证据理论的信任关系强度评价方法。尽管对模型的研究已经从静态的基于身份认证的方式逐步演变成动态的基于行为和信誉的评价方式[8],但多数模型仍然主要关注在算法自身的设计和优化上,对于大规模网络的拓扑特征,社团结构,复杂网络上节点的信任传播动力学性质以及大规模分布式复杂网络环境下可能出现的信任收敛、网络负载等问题的研究却不多[9]。

随着云计算、大数据、移动互联网技术应用的不断深入,现有信任模型对于以Internet为基础,分布广泛,节点交互错综复杂且持续演化的大规模分布式构件网络而言,已经难以满足实体间信任关系的预测、评估和模型动态演化问题。

本文试图引入复杂网络理论来解决网构软件的信任问题,通过复杂网络理论研究网构软件的整体拓扑特征、群落结构以及节点间的信任传播机理和动力学演化特性,提出了一种基于复杂网络思想的网构软件信任模型(trust model based on complex network,TMC)。基于复杂网络的小世界性和无标度特征对构件实体间的信任机制进行建模与仿真,为解决复杂网络环境下构件实体的信任问题提供了一个全新视角。

2 复杂性与复杂网络

2.1复杂网络基本理论

从1998年开始,对于复杂网络的研究发生了重要的转变,人们逐渐开始认识到节点数量庞大,连接结构复杂的实际真实网络的整体特性,并引起了众多学科对复杂网络的研究热潮,甚至将复杂网络的研究称为“网络的新科学”。其中,最具开创性的两篇文章是复杂网络的研究发生转变的标志,一篇是发表在《Nature》上题为《“小世界”网络的集体动力学》[10]的文章,另一篇是发表在《Science》上题为《随机网路中标度的涌现》[11]的文章。这两篇文章首次阐述了复杂网络的小世界特征和无标度性质,并通过建立相应的模型论述了这些特性的产生机理。

小世界特征是指绝大多数大规模真实系统都具有非常小的平均最短路径和较高的聚类系数。研究证明社会关系网的平均最短路径长度仅为6,即“六度分隔”。无标度特性则是指绝大多数大规模真实网络上节点度的分布是服从幂律分布的,即p(k)∝k−γ,其中γ∈(2,3),p(k)表示节点的度为k的概率。

2.2复杂网络与信任模型

网构软件各节点在Internet上的分布既不是随机的,也不是规则的,而是呈现小世界聚类分布的,整个网络实际上是由大量的“末梢节点”和少量的度数很高的节点构成,并且构件网络可以划分成若干个构件节点的小集团。集团内联系紧密,集团间联系相对稀疏。构件网络不是静止不变的,它是动态演化的,随着网络的形成、增长和演化以及网络中节点的动态加入和退出,网络拓扑结构也是不断变化的。构件信任网络的复杂性主要体现在如下两个方面:

(1)节点复杂性

构件网络中的信任实体是具有分岔和混沌等复杂非线性行为的动力学系统,每个构件实体实质上都嵌入了人类社会行为的相关因素,都具有复杂的时间演化行为,节点的可信度也是随着时间不断变化的,特别是在规模庞大的构件网络中,如何提升收敛速率,降低风险,快速、有效地评价目标节点的可信性是网构软件技术面临的重要问题。

(2)结构复杂性

构件网络的连接结构复杂,层次交叠,节点的动态加入和退出频繁,并且难以预测。在这种情况下,信任实体的可信度也是不断变化的,这对信任网络的收敛速率和网络负载提出了更高的要求。而现有的多数信任模型在信任值计算以及可信节点搜索方面往往基于一种较为理想的网络拓扑结构,例如基于随机分布的网络拓扑模型、基于存在全局控制中心的集中式网络拓扑模型、基于存在局部控制中心的混合式网络拓扑模型等。现有模型在网络规模较小时是可行的,因为节点数量较小,节点间的链接并不复杂,节点间的平均路径长度也并不大,对信任搜索效率的影响尚不明显。但随着网络规模的不断膨胀,网络平均路径长度迅速增加,在这样一个庞大的构件网络中,无论采用全局迭代式的计算方式,还是局部混合式的迭代计算方式,都难以有效提升这种大规模分布式网络环境下节点的信任计算和搜索效率。

随着构件网络规模的不断膨胀,构件信任评估和可信节点搜索会受到各种因素的相互制约以及耦合的影响,而构件网络拓扑结构的复杂性也将会变得更加难以预测。为此,从网络的整体拓扑结构特征入手,通过将复杂网络思想引入到网构软件的信任模型当中,以解决大规模分布式网络环境下网构软件节点的信任问题已经成为一种可能的途径。

3 基于复杂网络的信任模型构建

3.1模型定义

根据复杂网络的集群(即集聚程度,clustering coefficient)概念[12],绝大多数真实网络都可以划分成若干个群落的集合。为此,本文试图将构件网络抽象成若干个群落的集合,下面给出构件群落的定义。

定义1(构件群落)假设构件网络N能够划分成若干个群落,群落内节点联系紧密且路径可达,群落间节点联系稀疏且群之间的节点不重叠,即对于网络N,若满足N =,且对∀Gi,Gj,当Gi≠Gj时,有Gi∩Gj=Ø,则称G为构件群落。

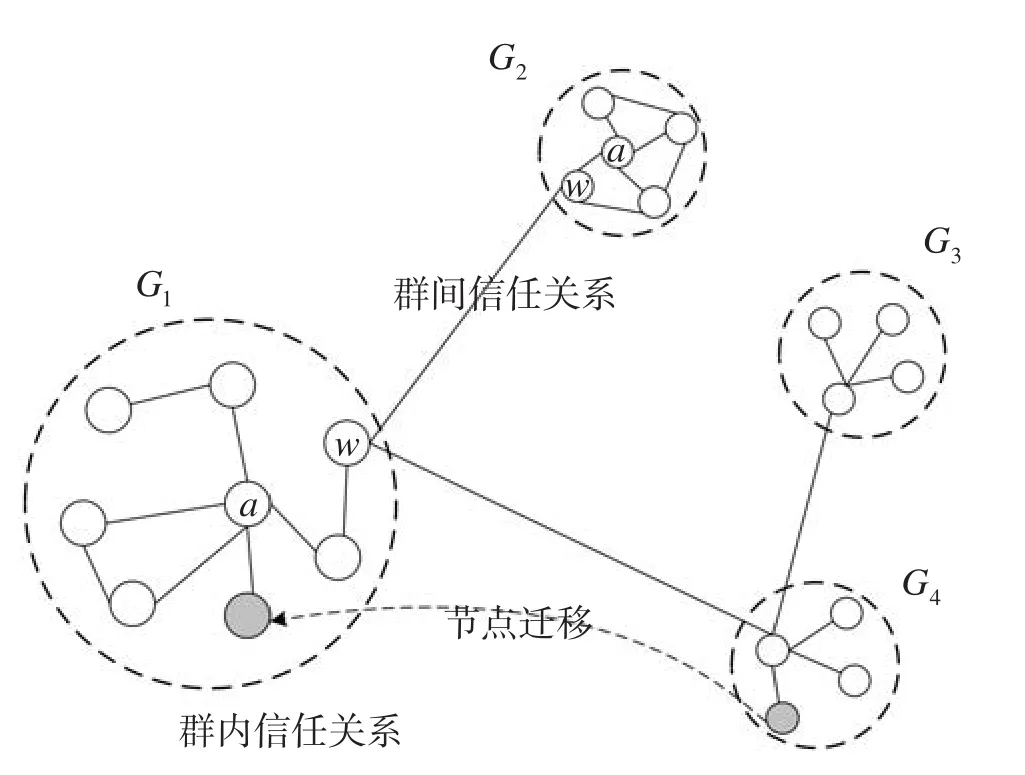

群落的划分符合复杂网络的小世界社团(cluster)特征,而群内节点的连接规则是基于复杂网络中无标度特性建立起的连接关系,并且群与群之间的节点存在迁移。如图1,群内节点之间、群间节点之间的连接关系分别对应复杂网络中的“短程连接”、“长程连接”[12]。

Fig.1 Sketch map for topology structure of TMC community图1 TMC模型的群落拓扑结构示意图

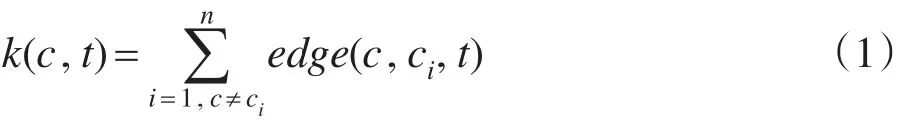

定义2(节点度)度描述构件节点c在t时刻与网络N中节点的关联边数[12],包括群内和群外的连接,记作k(c,t)∈[0,∝),形式化描述如式(1)所示:

其中,edge(c,ci,t)∈{0,1},当edge(c,ci,t)=1时,节点c与ci有直接边关联,当edge(c,ci,t)=0时,节点c 与ci没有直接边关联;n为网络的总节点数。节点度越大,意味着该节点的网络拓扑重要程度越高。

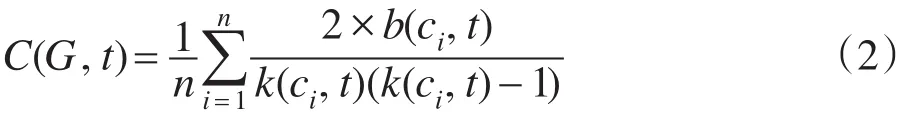

定义3(群系数)群系数描述群G在t时刻小世界结构的紧密程度,记作C(G,t)∈[0,1],形式化描述如式(2)所示[13]:

其中,b(ci,t)表示t时刻节点ci的所有邻居节点(即与之有直接边关联的节点)之间的连接边数;k(ci,t)为节点ci的度;n为群G的节点个数。群系数越大,意味着群落的紧密程度越高,从而构件节点间的搜索和评估效率也就可能越高。

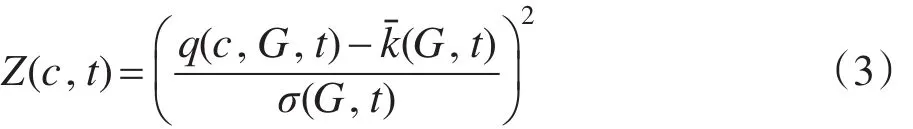

定义4(群内度)群内度描述t时刻群G中的节点c在该群中的拓扑重要程度,记作Z(c,t)∈[0,1],形式化描述如式(3)所示[13]:

其中,q(c,G,t)表示t时刻节点c(c∈G)与群G中的节点关联边数;kˉ(G,t)为t时刻群G内所有节点度的平均值;σ2(G,t)表示t时刻群G内所有节点度的方差。群内度是对信任模型中的“短程连接”的量化。

相应的对于∀c∈G,若满足max{α×trust(c,t)+(1−α)×Z(c,t)},则称节点c为群G的内联节点,trust(c,t)∈[0,1]表示节点c的信任度(见定义6),α∈[0,1]为权重因子。

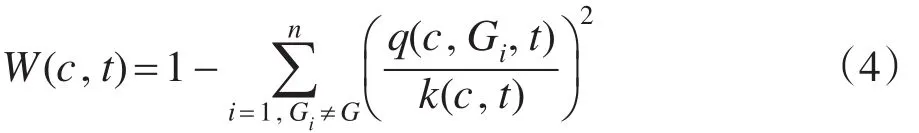

定义5(群外度)群外度描述t时刻群G内的节点c与其他群的节点联系的紧密程度,记作W(c,t)∈[0,1],形式化描述如式(4)所示[13]:

其中,k(c,t)为节点c的度;n为群个数;q(c,Gi,t)为节点c(c∈G)与群Gi(Gi≠G)的关联边数。群外度是对信任模型中“长程连接”的具体量化。

相应的对于∀c∈G,若满足max{α×trust(c,t)+(1−α)×W(c,t)},则将c称为群G的外联节点,trust(c,t)∈[0,1]为节点c的信任度(见定义6),α∈[0,1]为权重因子。

定义6(信任度)信任度描述t时刻构件c的可信程度,包括直接信任和推荐信任,记作trust(c,t)∈[0,1],形式化描述如式(5)所示[7]:

trust(c,t)=λ×Dtrust(c,t)+(1−λ)×Retrust(c,t)(5)其中,Dtrust(c,t)=Si∈[0,1]表示t时刻对节点c的直接信任,Si∈[0,1]表示每次交互后对节点c的直接信任值,m为交互次数。Retrust(c,t)=Ri∈[0,1]表示t时刻构件节点c的推荐信任,k为与节点c有过交互的k个节点,Ri∈[0,1]表示节点c的推荐信任值,λ∈[0,1]为权重因子。

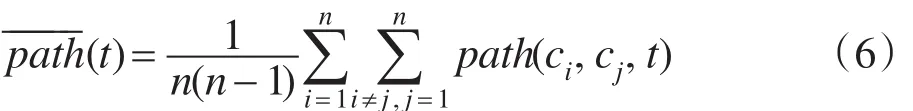

定义7(信任链)信任链也称为信任路径,定义为t时刻构件ci、cj之间的最短信任路径,记作path(ci,cj,t)∈[0,∝)。构件节点间可能存在多条可达的路径,最短路径是指所有可达信任路径当中,跳数最短的路径。t时刻构件节点的平均信任路径长度(t)∈[0,∝),定义为网络中所有构件节点对之间最短路径的平均值,如式(6)所示[9]:

其中,n为网络中所有构件节点个数。式(6)描述了t时刻构件搜索过程中网络消息传递的平均步数。信任路径过长不仅影响搜索效率,增大网络负载,而且也会增加信任风险。

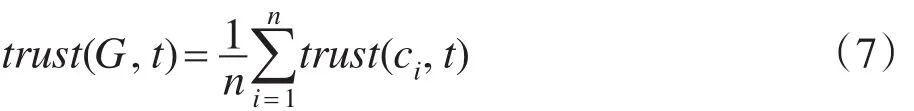

定义8(群落可信度)群落可信度描述t时刻群内各节点的平均信任度,记作trust(G,t)∈[0,1],如式(7)所示[9]:

其中,trust(ci,t)∈[0,1]为节点ci(ci∈G)的信任度(见定义6的描述);n为群G内节点数。构件群落是一个基于局部信息的群落集合。假设模型中的节点都是领域相关的,即节点之间能够通过交互、共享与协作的方式实现构件系统的业务组合、配置、部署等功能。

3.2模型构造

对于构件网络,当一个节点加入某个已知群落时,既要考虑节点的可信性,同时又要考虑节点的度。因为根据复杂网络的基本思想,选择度数越高的节点与之建立连接,意味着查询效率可能会越高,所以信任路径的长度以及网络负载应该会越小。选择可信度高的节点则意味着交互成功,并获取可信服务的可能性也就越大。

基于上述思想并结合无标度网络模型构造的基本原理[13],给出TMC模型的构造算法(TMC construction algorithm,TMCC)。假设初始条件下存在m0个节点,并形成n0个群,引入新节点cp连接到群G(∀G∈{G1,G2,…,Gn0})中的m(1≤m<m0)个节点上。下面给出TMCC的算法描述。

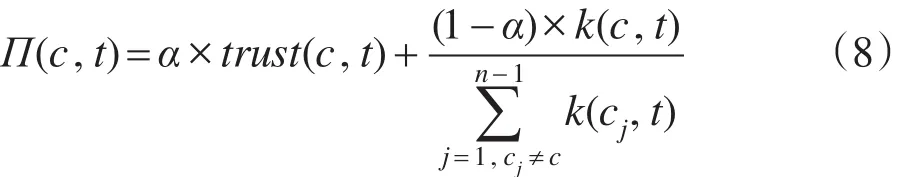

(1)对任意节点c∈G,计算节点cp与c的连接概率Π(c,t):

其中,trust(c,t)∈[0,1]为t时刻节点c的可信度;α∈[0,1]为权重因子;n为群G内节点数。

(2)选择连接概率最大的前m个节点作为目标节点并与cp建立连接。

(3)重复(1)、(2)直到所有的新节点全部加入群G。

TMCC算法在无标度网络模型构造基础上综合考虑了节点的信任度,并且可以根据实际情况,通过权重因子α对二者的权重比值进行调整,以适应动态变化的网络环境。

红土镍矿主要分为褐铁矿型和硅镁镍矿型两种。褐铁矿类型红土镍矿组成特点是:含Fe较高,一般40%~50%,MgO 0~5% , SiO2 10%~30%;硅镁镍矿型红土镍矿组成特点是:含Fe较低,一般15%~30%,含MgO 15%~35%,SiO2 10%~30%。采用还原熔炼工艺后,由于该法属于熔池熔炼,可通过改变炉内的还原氛围实现镍铁的选择性还原性。由于金属镍熔点为1 450 ℃,冶炼熔渣温度必须在该温度以上。

3.3模型信任计算

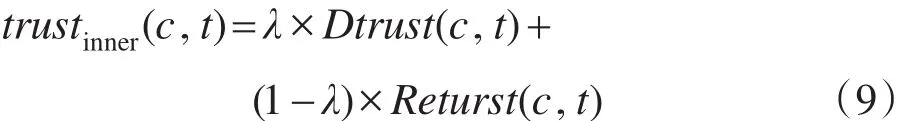

(1)群内信任计算

群内所有节点交互结束后都要向群的内联节点(见定义4的描述)发送反馈信息,对本次交互进行评价。群的内联节点存储了群内节点的信任信息、拓扑信息和地址信息等。群内节点间的信任称为“群内信任”,包括直接信任和推荐信任。直接信任是节点根据自身历史交互经验所作出的判断,而推荐信任依赖于群内节点和群外节点的推荐值,通过权重因子计算直接信任和推荐信任的关系。式(9)给出了群内信任计算的形式化描述:

其中,trustinner(c,t)∈[0,1]表示群内信任;Dtrust(c,t)、Retrust(c,t)∈[0,1]为对节点c的直接信任度和推荐信任度(见定义6);λ∈[0,1]为权重因子。

(2)群间信任计算

对节点c的信任计算既要考虑c在其所在群里的可信度,同时也要考虑c所在群的群系数和群落可信度。选择可信度高的群可以预防群体欺诈行为,而选择群系数高的节点意味着在该群内进行评估和查询的效率可能会更高,群内节点的联系可能更紧密,因而网络的平均查找路径长度也应该会更小。式(10)给出了对节点c群间信任计算的形式化描述:

其中,C(G,t)和trust(G,t)的定义见式(2)和式(7);α、μ、φ∈[0,1]为权重因子,且α+μ+φ=1。

3.4模型演化

随着节点的不断加入,构件群落是不断演化的,模型是否具备稳定的演化状态,是评价模型的重要条件。本节通过建立模型的动力学演化方程,证明TMC模型是具备稳定演化特征的。

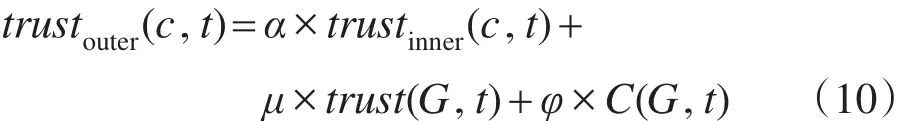

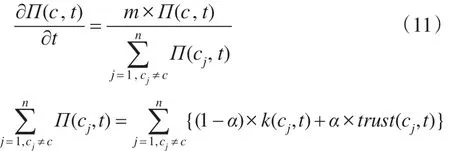

引理1 TMC模型随着时间t的增大,节点的连接概率Π(c,t)(见式(8)定义)服从幂律分布,且具备稳定的演化特征。

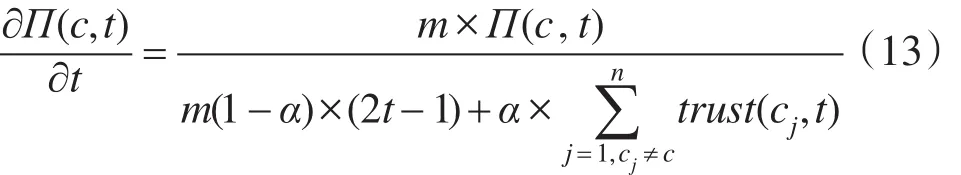

证明根据节点连接概率Π(c,t)的定义,结合平均场方程[13],给出连接概率Π(c,t)的演化解析方程如式(11)所示:

其中,n表示群G的节点数;α∈[0,1]为权重因子;m为与群G内建立连接的新节点个数(见模型构造方法TMCC中的描述);k(cj,t)为t时刻的节点cj的度,又因为在t时刻:

将式(12)代入式(11)得:

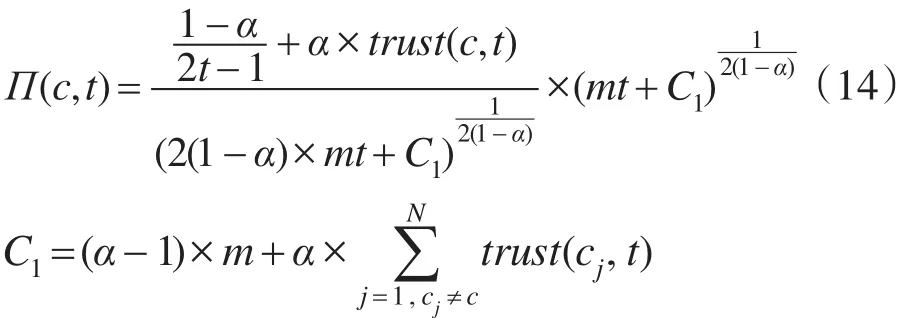

对式(13)积分并化简得:

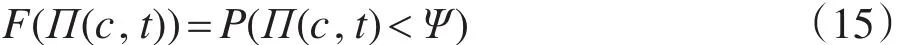

令F(Π(c,t))为Π(c,t)的分布函数,Ψ表示Π(c,t)的随机变量,根据概率与分布函数的关系有:

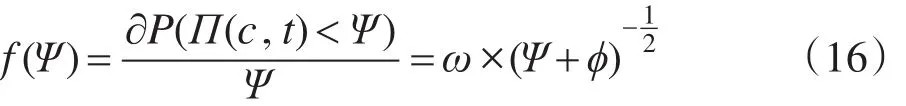

对式(15)求导并化简得:

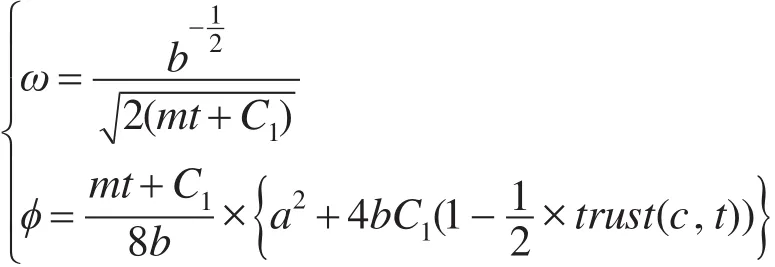

Ψ为Π(c,t)的随机变量,ω、ϕ的表达式如下:

其中a、b、d表达式如下所示:

由式(16)可证TMC模型节点连接概率Π(c,t)的分布函数f(Ψ)是服从幂律分布的,具备稳定的演化状态。

引理1从动力学演化推理的角度证明了TMC模型拓扑分布既不是随机的,也不是规则的,而是具备复杂网络特征,遵循幂律分布的网络拓扑模型,随着模型的不断演化,模型能够达到稳定收敛的平衡状态。

4 仿真实验与分析

4.1实验配置

仿真实验硬件环境为Intel®CoreTMi3-21203.3GHz, 4.00 GB内存,软件环境为Win7,PeerSim-1.0.4仿真平台。实验从信任链长度、网络开销、模型收敛速率等方面对TMC模型进行了模拟和验证,并选取较典型的信任模型TLT模型[14]和P2PRep模型[15],通过对比证明TMC模型在面向大规模网络节点的信任管理方面具有更好的性能。

实验场景是模拟真实环境中构件节点的交互和信任计算过程,并基于TMCC算法对模型进行了构造。相比现有信任模型的节点分布拓扑结构而言,TMCC基于复杂网络的小世界特征和无标度特性,其在节点的拓扑分布上更接近真实网络环境中节点的拓扑分布,因此仿真结果也更具有可信性。但与真实环境相比,仿真环境的不足在于本实验假定网络传输状况是良好的,并且假定个别节点的恶意欺诈行为以及节点迁移的影响是可以忽略的。

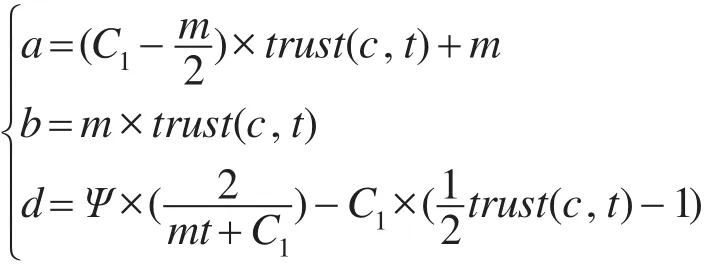

如表1所示,假设初始节点数m0为100个,初始群落个数n0为5个,每次连接边数m∈[1,100),m值取随机数,最终生成的节点总数Nnode为1 000个,构件群个数Ngroup为20个,节点初始时刻的信任值trust(c,t0)为0.5。直接信任和推荐信任的权重因子λ 为0.6(λ的定义见式(9)),相比推荐信任,直接信任权重更大一些,这与真实社会环境中信任关系的评估也是相似的。群内信任度的权重因子α为0.7,其充分借鉴了真实环境中节点所在的“朋友圈”对其作出的评价通常更具客观性。群落可信度权重因子μ 为0.2,群系数φ取值0.1,群系数的权重从网络搜索效率方面对信任节点给出了约束,即同等条件下,优先选择群系数高的节点作为下一跳(α、μ、φ的定义见式(10))。

Table1 Parameter configuration table表1 参数配置表

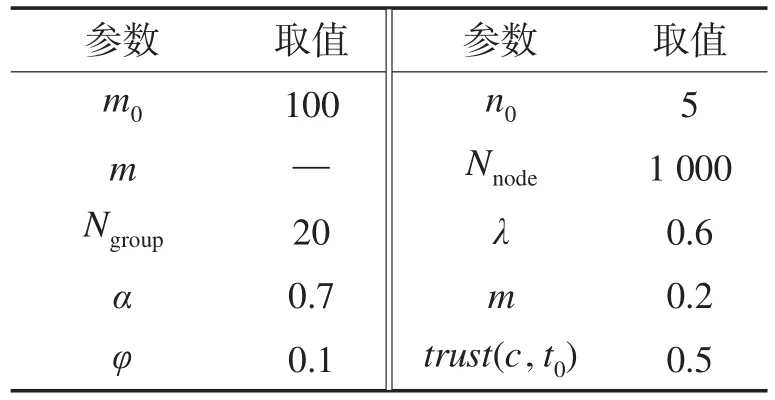

4.2信任链长度分析

本节通过仿真实验对信任链长度进行了对比分析。假设每个周期随机选择30%的节点发送可信节点查询请求,并假设搜索成功的概率不低于50%,对每个周期内节点查询成功时的信任链长度取平均值,实验共模拟了100个周期。

如图2所示,P2Prep平均信任链长度介于13.509 0 与6.744 5之间,TLT的信任链长度介于7.309 2和5.444 5之间,TMC信任链的长度介于5.509 2和4.743 1之间,可见TMC的信任链长度低于TLT和P2Prep。因为TMC模型不仅考虑了节点的可信性,而且在模型的构建和可信评估、搜索过程中充分考虑了构件的复杂网络特征。

Fig.2 Experimental comparison of the length of trust chain for TMC model图2 TMC模型信任链长度实验对比

构件群落的划分实际上是一种两层式的混合结构。与TMC不同,TLT模型虽然也是两层式的体系结构,但没有考虑节点的拓扑分布特征,而P2Prep为分散式的结构,因此收敛速率慢,信任链长。

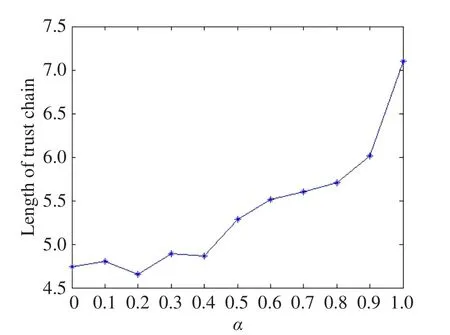

当参数α取不同值时TMC模型的平均信任链长度的变化情况如图3所示。从图中可以看出,当α=0时,模型不再考虑节点的可信性,只考虑节点的拓扑特征,虽然此时的平均查找路径接近最小值,但忽略节点的可信性也必然使得节点间交互、合作的成功率降低。随着α权重的增大,信任链长度也在增加。因为α越大,模型对可信因素的侧重程度越大,节点成功交互的概率也就越大,当α=1时,忽略网络拓扑结构的影响,模型的平均信任链长度将增加到最大值。权重α的取值取决于不同业务对节点可信性、网络收敛速度的需求。

Fig.3 Relationship between the length of trust chain and parameter α for TMC model图3 TMC模型信任链长度与α的变化关系

4.3网络开销实验分析

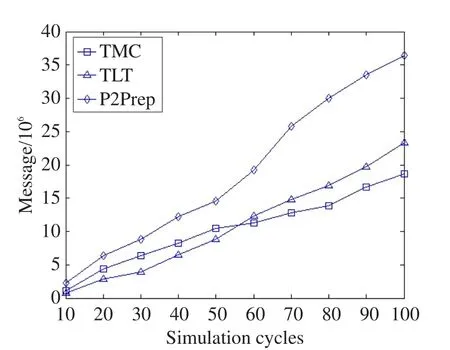

本节对信任搜索过程中产生的消息数进行了仿真。假设每个周期内随机选择30%的节点发送可信节点搜索请求。

如图4所示,通过对3个模型的实验对比可见,随着时间t的增加,P2Prep产生的平均消息量从2.350 9× 106个增加到3.670 6×107个,TLT产生的平均消息量从8.012 4×105个增加到2.330 6×107个,TMC所产生的平均消息量则从1.109 2×106个增加到1.870 6× 107个。并且从图中可以看出P2Prep曲线的斜率最大,其网络开销也是最大的。这主要是因为P2Prep是基于分散式的结构,并且采用洪泛式全局迭代的搜索方式,所以信任收敛较慢,且网络开销较大。通过对比TMC和TLT的曲线趋势,可以发现初始时TMC模型在第10~55个仿真周期内的消息量高于TLT模型,但随着仿真实验的进行,TMC曲线的斜率开始逐渐减小,当仿真周期介于第55~100之间时,TMC模型的消息量低于TLT模型的消息量。这主要是因为TMC模型的构造以及可信节点查找方面,充分考虑了节点的可信性和拓扑结构特征,节点在选择下一跳时尽可能地选择那些最可能接近目标的节点。TLT模型采用受限的洪泛机制,当节点规模较小时,这种方法的效率很高,但随着查询节点数量的增加,这种受限的洪泛机制同样会产生大量的查询消息。

Fig.4 Experimental comparison of the number of messages for TMC model图4 TMC模型网络消息量实验对比

5 结束语

本文将复杂网络思想引入到网构软件的信任模型中,基于复杂网络的小世界聚团特性和无标度特征对构件网络进行了模型抽象和刻画,提出了一种新的符合复杂网络特征的网构软件信任模型,对模型的定义、构造、信任计算及模型的演化过程给出了系统的分析和证明。实验表明,当网络规模迅速膨胀时,模型具有较小的平均信任链长度和较低的网络开销,能够实现信任值的快速收敛,从而降低信任风险,提高构件网络整体信任评估和可信节点搜索效率,为解决大规模分布式网络环境下节点的信任问题提供一种可行的思路。下一步工作将深入研究网构软件的复杂网络特征,建立大规模复杂网络环境下构件实体间信任评测、监管与控制的仿真平台,为解决真实环境中网构软件的信任问题奠定基础。

References:

[1] Lv Jian, Ma Xiaoxing, Tao Xianping, et al. Research and development of software[J]. Science in China: Series E Information Sciences, 2006, 36(10): 1037-1080.

[2] Li Jianxin, Huai Jinpeng, Li Xianxian, et al. DTM: a dynamic trust management model for Internet computing environments[J]. Chinese Journal of Computers, 2009, 32(3): 494-504.

[3] Sepandar D K, Mario T S, Hector G M. The EigenTrust algorithm for reputation management in P2P networks[C]//Proceedings of the 12th International Conference on World Wide Web, Budapest, Hungary, May 20-24, 2003. New York, USA: ACM, 2003: 640-651.

[4] Wang Yao, Vassileva J. A review on trust and reputation for Web service selection[C]//Proceedings of the 27th International Conference on Distributed Computing Systems Workshops, Toronto, Canada, Jun 25-29, 2007. Washington, USA: IEEE Computer Society, 2007: 25.

[5] Yin Guisheng, Wang Yingjie, Dong Yuxin. Study of trust measurement model for Internetware based on rough-fuzzy[J]. Journalof Harbin Engineering University,2013,34(2):222-226.

[6] Xie Qiuju, Su Zhongbin, Zheng Ping, et al. Study on system dynamics model for trust mechanism of Internetware[J]. Journal of System Simulation, 2012, 24(5): 952-956.

[7] Zhao Qiuyue, Zuo Wanli, Tian Zhongsheng, et al. A method for assessment of trust relationship strength based on the improved D-S evidence theory[J]. Chinese Journal of Computers, 2014, 37(4): 875-882.

[8] Li Yongjun, Dai Yafei. Research on trust mechanism for peerto-peer network[J]. Chinese Journal of Computers, 2010, 33 (3): 401-402.

[9] Yin Guisheng, Zhang Jianguo, Zhang Wansong, et al. Internetware trust evaluation and search algorithm based on complex network[J]. Computer Engineering, 2013, 39(9): 99-103.

[10] Watts D J, Strogatz S H. Collective dynamics of‘smallworld’networks[J]. Nature, 1998, 393(6684): 440-442.

[11] Barabasi A L, Albert R. Emergence of scaling in random networks[J]. Science, 1999, 286(5439): 509-512.

[12] Wang Xiaofan, Li Xiang, Chen Guanrong. Complex networks and its application[M]. Beijing: Tsinghua University Press, 2006: 3-48.

[13] He Daren, Liu Zonghua, Wang Binghong. Complex systems and complex networks[M]. Beijing: Higher Education Press, 2009: 105-186.

[14] Jin Yu, Gu Zhimin, Gu Guangjin, et al. Two-level trust model based on mutual trust in peer-to-peer networks[J]. Journal of Software, 2009, 20(7): 1909-1920.

[15] Cornelli F, Damiani E, di Vimercati S D C. Choosing reputable servents in a P2P network[C]//Proceedings of the 12th International Conference on World Wide Web, Honolulu,USA,May7-11,2002.NewYork,USA:ACM,2002:376-386.

附中文参考文献:

[1]吕建,马晓星,陶先平,等.网构软件的研究与进展[J].中国科学: E辑信息科学, 2006, 36(10): 1037-1080.

[2]李建欣,怀进鹏,李先贤,等. DTM:一种面向网络计算的动态信任管理模型[J].计算机学报, 2009, 32(3): 494-504.

[5]印桂生,王莹杰,董雨欣.基于Rough-Fuzzy的网构软件信任度量模型[J].哈尔滨工程大学学报, 2013, 34(2): 222-226.

[6]谢秋菊,苏中滨,郑萍,等.网构软件信任机制的系统动力学模型研究[J].系统仿真学报, 2012, 24(5): 952-956.

[7]赵秋月,左万利,田中生,等.一种基于改进D-S证据理论的信任关系强度评估方法研究[J].计算机学报, 2014, 37 (4): 875-882.

[8]李勇军,代亚非.对等网络信任机制研究[J].计算机学报, 2010, 33(3): 401-402.

[9]印桂生,张建国,张万松,等.基于复杂网络的网构软件信任评估与搜索算法[J].计算机工程, 2013, 39(9): 98-103.

[12]汪小帆,李翔,陈关荣.复杂网络理论及其应用[M].北京:清华大学出版社, 2006: 3-48.

[13]何大韧,刘宗华,汪秉宏.复杂系统与复杂网络[M].北京:高等教育出版社, 2009: 105-186.

[14]金瑜,谷志民,顾广进,等.一种对等网中基于相互信任的两层信任模型[J].软件学报, 2009, 20(7): 1909-1920.

XIE Xinqiang was born in 1982. He received the M.S. degree from Harbin Engineering University in 2012. Now he is a senior software engineer at Neusoft Corporation. His research interests include software reuse, component techniques and trusted software technology, etc.

谢新强(1982—),男,2012年于哈尔滨工程大学获得硕士学位,现为软件架构国家重点实验室(东软集团)高级软件工程师,主要研究领域为软件复用,软件构件技术,软件可信技术等。

ZHOU Jingang was born in 1979. He received the Ph.D. degree from Northeastern University in 2013. Now he is a researcher and architect at State Key Laboratory of Software Architecture (Neusoft Corporation), and the senior member of CCF. His research interests include software reuse, component techniques, model-driven software development and software product line engineering, etc.

周进刚(1979—),男,河北深泽人,2013年于东北大学获得博士学位,现为软件架构国家重点实验室(东软集团)研究员、架构师,CCF高级会员,主要研究领域为软件复用,软件构件技术,模型驱动的软件开发方法,软件产品线技术等。

ZHANG Deyang was born in 1980. He received the M.S. degree from Dalian University of Technology in 2004. Now he is an architect at State Key Laboratory of Software Architecture (Neusoft Corporation). His research interests include software reuse, component techniques, model-driven software development and software product line engineering, etc.

张德阳(1980—),男,2004年于大连理工大学获得硕士学位,现为软件架构国家重点实验室(东软集团)架构师,主要研究领域为软件复用,软件构件技术,模型驱动的软件开发方法,软件产品线技术等。

XIE Qiuju was born in 1976. She received the Ph.D. degree from Northeast Agriculture University in 2015. Now she is an associate professor and M.S. supervisor at Heilongjiang Bayi Agricultural University. Her research interests include agricultural information technology and intelligent simulation.

谢秋菊(1976—),女,2015年于东北农业大学获得博士学位,现为黑龙江八一农垦大学副教授、硕士生导师,主要研究领域为农业信息技术,智能模拟。

Research on Trust Model of Internetware Based on Complex Network*

XIE Xinqiang1+, ZHOU Jingang1, ZHANG Deyang1, XIE Qiuju2

1. State Key Laboratory of Software Architecture (Neusoft Corporation), Shenyang 110179, China

2. Institute of Information Technology, Heilongjiang Bayi Agricultural University, Daqing, Heilongjiang 163319, China

+ Corresponding author: E-mail: xiexq@neusoft.com

XIE Xinqiang, ZHOU Jingang, ZHANG Deyang, et al. Research on trust model of Internetware based on complex network. Journal of Frontiers of Computer Science and Technology, 2016, 10(1):56-64.

Abstract:Trust is the most important problem for Internetware entities interaction and collaboration. Traditional trust models have problems of large overhead and slow convergence in large-scale and complex network environments. In order to address these problems, this paper puts forward a trust model for Internetware based on complex network, introduces the characteristics of small-world and scale-free of complex network into this model, and elaborates the model’s definition, structure, trust computation rules and proof for its dynamic evolution. PeerSim simulation results show that the adoption of complex network concepts into Internetware helps to reduce the trust chain length and the amount of network messages, accelerate the convergence rate of trust, and provide valuable new ideas to resolve trust issues of Internetware in large-scale distributed networks.

Key words:Internetware; trust model; complex network; dynamic evolution; distributed complex systems

文献标志码:A

中图分类号:TP393

doi:10.3778/j.issn.1673-9418.1504040