计算机网络与信息安全系统的构建及相关技术分析

刘旭光

(黑龙江生态工程职业学院,150025)

信息化时代背景下已经离不开计算机网络的应用。计算机凭借着其高速运转能力以及资源共享、开放、大众化等优势被广泛应用于各行业领域中。在网络飞速发展的同时,其信息安全成为其开发使用过程中的最大问题。如何更加有效的保障的计算机网络信息安全,成为计算机网络信息安全系统构建过程中的关键性问题。本文将从计算机网络信息安全问题着手分析,着重探讨安全系统构建及技术分析。旨在通过本文的分析论述,提高网络信息安全指数,为计算机网络创造出一个更安全可靠的信息共享环境。

1 计算机网络安全问题

计算机网络安全问题是伴随着网络广泛应用产生的,在不同环境下、不同应用者手中有着不同的安全影响因素。影响计算机网络安全,造成信息受到攻击或破坏的原因较多,下面从计算机网络安全存在的问题以及影响要素进行简要分析:

首先,计算机网络的共享会造成系统不稳定。客户在利用网络分享时,会给破坏分子创造可乘之机,这时破坏分子就会充分运用共享资源对用户的计算机系统进行攻击,从而造成计算机数据损失或是系统网络不稳定。

其次,计算机网络结构在软硬件配置方面不健全。而文件服务器作为计算机网络中枢系统,对此其安全、可靠、稳定运行严重影响着计算机网络系统的整体质量,同时网络功能还关系到用户的信息数据安全。其中网络应用需求为影响计算机网络系统自身安全性与兼容性的关键要素,若是不能有效处理,就会造成计算机网络系统瘫痪。

最后,计算机病毒造成的网络不安全。因为计算机网络可以为各种节点接收信息,所以比较容易造成病毒侵入计算机系统的内部,从而导致系统发生感染。由于病毒在侵入系统之后会在计算机网络内部快速的进行大量的繁殖与传播,在相对较短的时间之内散发到网络系统中所有的节点,进一步造成网络系统发生瘫痪。

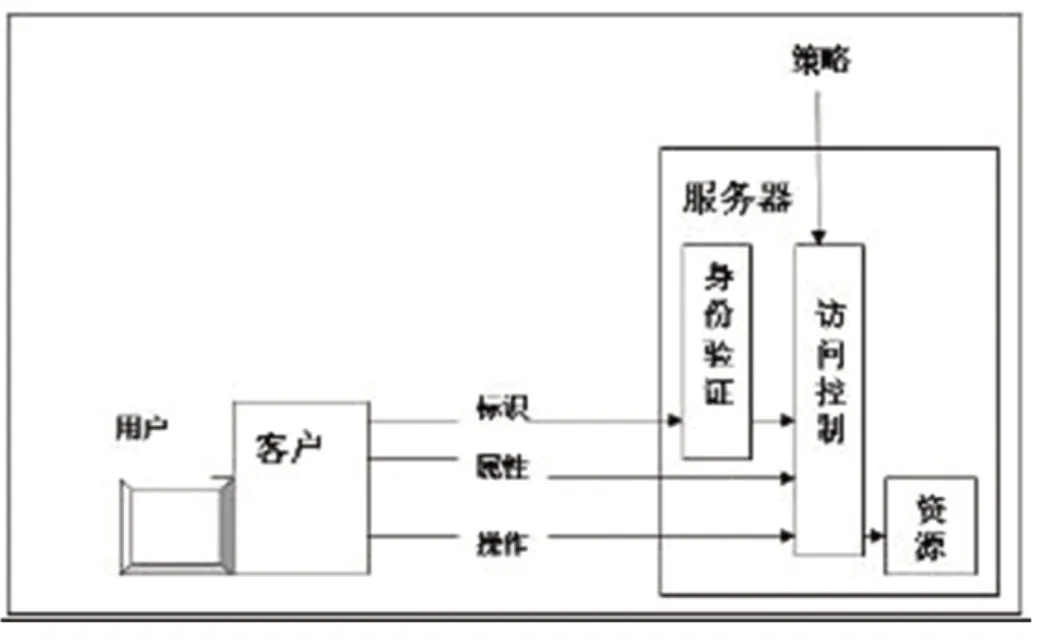

图1 访问控制技术示意图

2 计算机网络与信息安全系统及技术分析

计算机网络应用中,信息安全是影响其整体运行的关键因素。为增强网络安全系数,要实现计算机网路与信息安全系统的有效构建,结合各种技术手段和科技力量,实现安全信息传播环境的建立是计算机信息安全网络构建的重要方向。

2.1 访问控制技术

访问控制技术是加强信息安全系统构建的重要前提,能够有效提高网络防范效果,更高效的进行信息资源保护。例如,在入口访问控制设计中,通过账号验证以及口令访问等进行安全访问,否则为非法无效访问。如下图1 为访问控制技术简图。

对账号以及口令的设置要求要十分严格,增强安全可靠性。同时,由于使用者信息保护意识不强,容易出现隐私泄露或因口令密码设置简单造成信息被窃取,因此加强访问控制是第一道关口。

2.2 加密认证技术

信息加密是电子网络商务中最常用的技术手段,能够保证在Internet 环境中进行安全的电子交易。加密技术,是对信息和数据安全的有效保护,增强信息机密性。认证技术则保证信息不被破坏,保证信息完整。应用该技术能够对网路信息起到良好的防御作用。加强计算机网络信息保护的同时,对口令以及各种数据的安全也进行有效防护。认证技术能够使网络口令在安全的环境下运行,从而提高计算机整体保密性。

2.3 病毒防范技术

计算机网络与信息安全系统自身若存在问题,会直接造成病毒的侵入,因此加强病毒防范技术的研究和应用至关重要。首先要对系统自身存在的问题和漏洞进行检测,然后对监测到的病毒进行预防。要选择性能较强的杀毒软件,以保证对病毒的准确的查找,在实时的监测下进行准确杀毒。通过安装杀毒软件并及时更新能够提高整体计算机网络系统的安全指数和防御能力,保证信息安全。

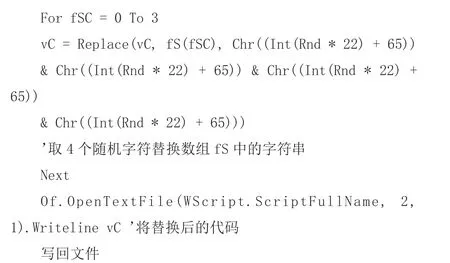

以VBS 脚本病毒为对象,为有效得到该病毒的控制权可以通过代码编写程序进行病毒控制和查杀:

上面这段代码使得该VBS 文件在每次运行后,其Of,vC,fS,fSC 四字符串都会用随机字符串来代替,这在很大程度上可以防止反病毒软件用特征值查毒法将其查出。

2.4 防火墙技术

防火墙技术,是一种有效的防御技术,能够对本地网络和外界网络进行隔离,具有良好的安全性能。防火墙主要是对安全区和风险区进行安全隔离,防治外界网络入侵。该技术包括多种功能,包过滤、地址转换、认证和应用代理以及透明和路由。以防火墙包过滤技术来看,防火墙数据包的数据传输具有差异性。

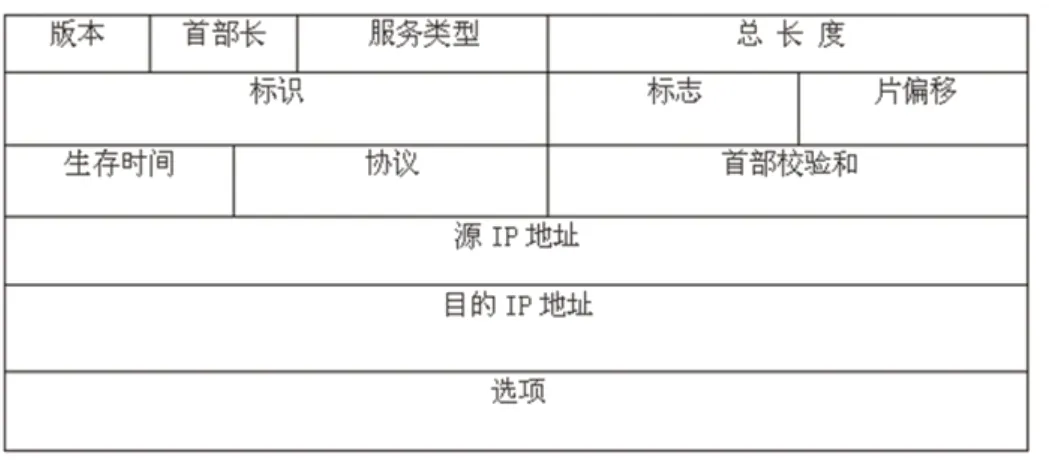

应用程序采用TCP 进行数据的传送过程中,会将数据传送到协议栈,再经过每一层,作为比特流送入网络,每一层的过滤都会增加首部信息。在防火墙的数据包中,其TCP 与IP 的数据获取与其他方式存在明显差异,如下表1、2 所示:

表1 IP 首部格式

表2 TCP 首部格式

对于帧的头部信息主要是源/目的主机的MAC 地址;IP 数据报头部信息主要是源/目的主机的IP 地址;TCP 头部的主要字段包括源/目的端口、发送及确认序号、状态标识等。

从理论角度分析,数据包的头部信息能够对数据包是否通过做出判断,同时其荷载情况也能够做出相同判断;从实际角度出发,包过滤技术是对某些字段信息的获取并应用,在结合字段信息的基础上达到访问控制的效果,通过控制列表进行包过滤,提升整体系统的安全系数。

3 结束语

综上所述,计算机网络安全影响因素来自多方面,因此在加强信息安全系统构建的过程中要从全方面、多角度入手。在构建该信息安全系统过程中,主要采用的技术手段包括访问控制技术、加密技术、防火墙技术、病毒防范技术等。通过全面技术应用,提高计算机网络安全系数,增强信息运行环境安全。在今后的信息安全系统构建中,要不断开发新技术和新手段,通过加强科技研发力度,实现更加安全、可靠的信息运行环境的创造。

[1] 张旭红.试析计算机网络与信息安全系统的构建与关键技术[J].网络安全技术与应用,2014,05(15):444-446.

[2] 薛跟娣.计算机网络与信息安全系统的建立与技术探究[J].电子技术与软件工程,2014,10(10):234-236.

[3] 孟学奇.关于计算机网络与信息安全系统的建立与技术探究[J].网络安全技术与应用,2014,08(15):132-135.

[4] 杨托娅.当前计算机网络与信息安全系统的建立与技术分析[J].电子技术与软件工程,2014,04(15):122-123.

[5] 苏良捷.基于模糊理论的网络通信安全评估系统的研究与应用[D].沈阳:东北大学,2010(12).

[6] 蔡昂.高职院校计算机网络安全管理系统的设计与实现[D].天津:天津大学,2012(05).

[7] Ioannis Votsis.Is Structure Not Enough[J.Chicago:Philosophy of Science.2003(5).