基于信任相似度的RBAC机制

邹佳顺,张永胜+,高 艳

(1.山东师范大学 信息科学与工程学院,山东 济南250014;2.山东师范大学 山东省分布式计算机软件新技术重点实验室,山东 济南250014)

0 引 言

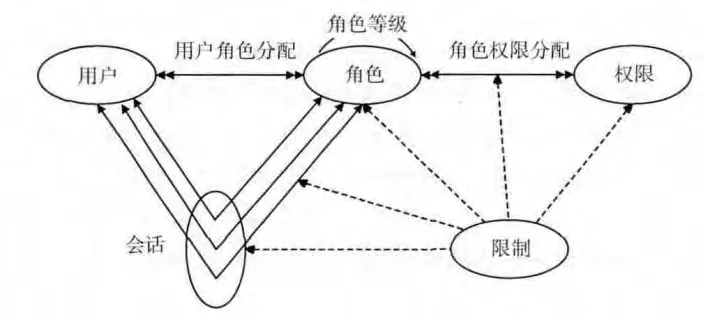

RBAC模型是一种应用比较广泛的访问控制模型[1,2]。通过用户与角色、角色与权限之间的映射关系实现用户与权限的分离。RBAC 模型通过为用户分配相应的角色实现授权,具有自主访问控制DAC 与强制访问控制MAC 两者的优点。

传统RBAC存在权限细粒度监控不足、授权方式不灵活等缺点。在传统RBAC模型中,角色一旦分配给用户后,用户拥有的权限通常便固定不变,往往很难适应新环境下复杂多变的要求。针对上述不足,许多学者提出了相应的改进模型,其中就包括社会学中的信任管理概念的引入[3]。如文献 [4]对RBAC模型进行了扩展,提出了一种基于信任的TRBAC模型;文献 [5]在RBAC中引入授权信任约束,在研究regret系统中信任度计算算法的基础上提出一种基于忠诚度的信任度计算方法,实现细粒度访问控制;文献 [6,7]分别在网格计算环境下提出一种基于信任度的RBAC访问控制模型。

由于信任具有主观性、不确定性、模糊性等特征,信任度计算准确度也影响着授权的正确性。目前基于信任度的访问控制研究通常是在利用各种方法计算出用户或网络节点的信任度后,按照信任度所在范围进行相应的授权[8]。考虑到信任度的计算准确性难度,本文另辟蹊径,利用协同过滤相关原理,通过求取主体的信任相似度方式实现对用户权限的细粒度控制,避开了访问主体信任度的精确计算问题。

1 基于信任相似度的RBAC机制

1.1 传统RBAC模型描述

传统RBAC模型的基本组成元素如下:

(1)用户集、角色集、权限集及会话集,分别用符号U、R、P、S表示。

(4)S→U。每个会话只与单一用户间产生映射关系。

(5)S→2R。一个会话可与多个角色产生映射关系。

图1为RBAC的关系模型,用户通过建立会话后形成相应的会话子集。该角色会话子集也被称为激活的角色集,用户拥有的访问权限也在该角色集中被定义。

图1 RBAC关系模型

1.2 协同过滤相关算法

协同过滤[9-13]算法通常用于电子商务系统中的商品推荐,其基本思想是根据用户对商品的评分,通过寻找与目标用户或项目相似的对象作为推荐的对象。

传统协同过滤算法通常可分为数据表述、寻找最近邻和产生推荐数据集3步,具体过程如下:

(1)获得一个m×n的用户-项目评分矩阵,其中矩阵元素Rij表示用户i对用户j的评分值。

(2)根据该评分矩阵计算用户或项目的相似度,并且按照相似度从大到小排列,最后形成当前用户或项目求得的一个最近邻集合。

(3)产生推荐数据集。通过最近邻集合产生Top-N 推荐集。

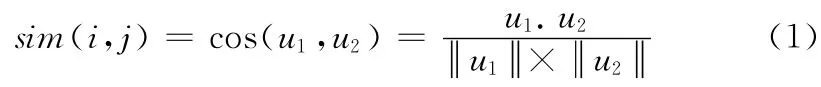

关于相似性度量通常可用Pearson相关相似性式、余弦相似性式 (1)、以及修正的余弦相似性式进行计算

式中:u1与u2为两用户的评分向量,在Pearson相关相似性式中以及修正的余弦相似性式中通过引入用户的平均评分珚R 作为参考,来弥补不同用户评分尺度的缺陷,而在本文不存在评分尺度问题,因此采用的是余弦相似性式。

1.3 信任相似度相关定义

信任的模糊性与主观性导致了信任度计算的困难,目前关于信任度计算方法的研究很多,而本文则是从另一角度讨论用户的信任度。

定义1 信任特征是用来反应用户在当前上下文环境中安全等级的属性,用符号tf表示。

不同系统环境下可以通过不同的信任特征对用户授权行为进行约束,如考虑用户IP地址段的信任特征、考虑用户违法操作次数的信任特征等。信任特征值可以用1 或0来表示是否安全,也可以根据用户上下文环境的安全程度进行自动评分,如设定满分为5分。后者的实现较为复杂,因此本文采用1或0进行表示。

定义2 信任特征向量p= (tf1,tf2,…,tfn)。其中n为信任特征个数。系统存储每个用户的信任特征向量作为用户的当前上下文信息。

定义3 标准特征向量p’= (1,1,…,1)是一个n维向量,其中每个信任特征值均为1,表示所有信任特征都满足系统安全要求,拥有标准特征向量的用户本文称为标准用户。

定义4 信任相似度是指用户的信任特征向量与标准特征向量或用户与标准用户之间的相似度,本文用符号ξ表示,取值范围为 [0,1]

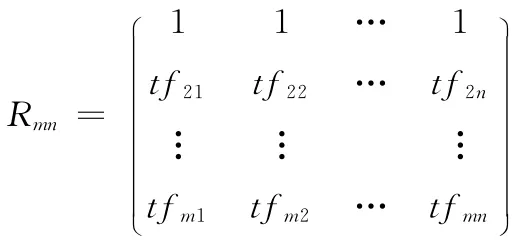

矩阵Rmn为一个m×n的用户-信任特征矩阵,第一行为标准信任特征向量,其余每行分别代表一个用户的信任特征向量值。拥有标准特征向量的用户是最理想的用户,其余用户与标准用户间的相似度也代表了用户本身的可信程度,因此本文通过计算其余用户与标准用户的相似度实现对RBAC中权限的限制。

1.4 基于信任相似度的RBAC模型授权方法

与传统研究根据信任度范围的不同分配不同的角色有所区别,本文则是根据信任相似度范围的不同进行相应的权限限制。具体授权方法如下:

(1)用户通过会话映射到相应的角色集RU= {R1,R2,…,Rn},用户被分配的权限为P(RU)P。

(2)用户发出访问请求。获得当前上下文环境中该用户的信任特征向量值,通过式 (1)与标准向量进行相似度计算,求得该用户的信任相似度ξ∈ [0,1]。

(3)与信任相似度最低阈值φ进行比较,若大于阈值则对该用户的权限进行进一步细粒度的限制,否则禁用该用户的所有权限。阈值φ的选取根据系统对安全性的需求确定。对于用户权限的限制可分为3种:权限裁剪、权限约束、联合权限约束。权限裁剪是指根据相关裁剪策略对用户已分配的权限P(RU)进行裁剪。权限约束是指根据相关约束策略对用户已分配的权限P(RU)进行细粒度的限制,如根据约束策略对用户已有的下载权限进行下载速率的进一步约束等。而联合权限约束则是根据特殊需要进行的限制,如存在这样的情况:当用户当前的一个或几个信任特征值为0 时,根据安全需要必须禁止用户的B 权限,而实际上通过计算得出的该用户的相似信任值却没有达到B权限的阈值下限,此时就需要通过特殊的约束条件tfa=0∧…∧tfk=0→ξ=δ,其中δ为B权限的开区间下限。这种约束条件称为联合权限约束。实际生活中该类现象很多,如进行电子交易时若检测到电脑中未安装相关插件,则禁止用户进行交易,此时若单靠普通信任相似度的计算方法很难实现该效果,因此需要进行特殊的强制赋值。

当存在权限限制操作时,3 种操作的优先权为:联合权限约束>权限裁剪>权限约束。

(4)用户访问结束。

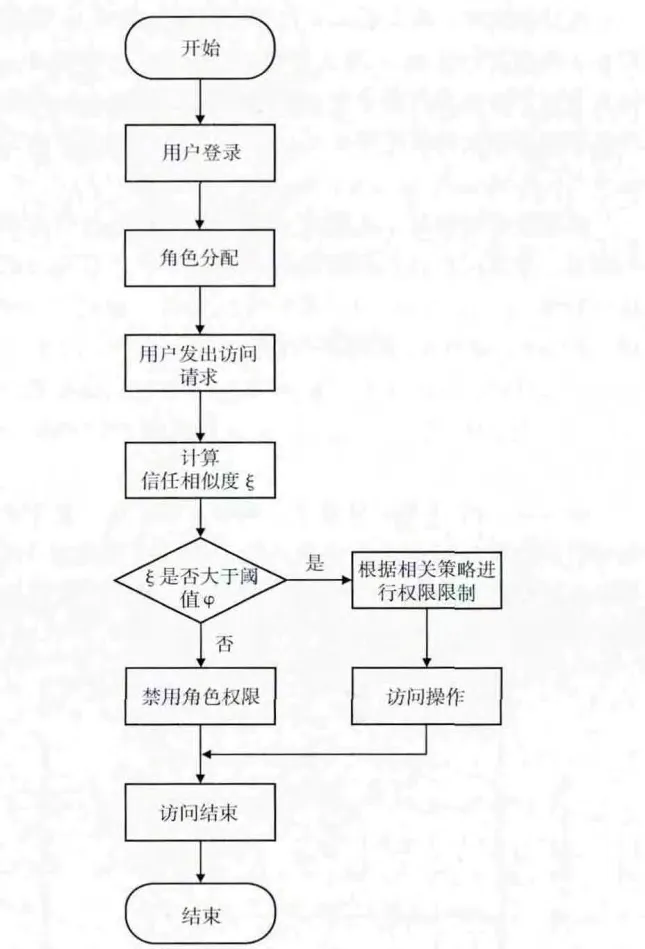

图2为基于信任相似度的RBAC 模型授权流程。该授权方式可以根据上下文环境实现对权限的细粒度控制。

1.5 特征值的获取及冷启动问题

用户发出访问请求时,系统是根据该用户的信任特征向量进行分析的。信任特征向量其实就是该用户的相关访问信息的表述,可以在一定程度上反映出该用户的历史访问情况。如可以根据某信任特征值是1或0判断该用户是否在常用IP地址段上网。对于该类特征值,可以通过计算该用户在当前环境下访问次数占历史次数的比例,然后与系统设定的阈值θ进行比较完成赋值。如某用户当前登陆IP地址段在历史记录中出现的比例大于阈值θ,则可以认为属于在常用登陆地区登陆,可将相应的信任特征值设为1。对于不同类型特征值的获取也可以采用不同的计算算法,而对于反映当前上下文环境的信任特征,系统将直接根据用户反馈信息自动进行赋值。此外,系统管理员也可以根据用户的行为对该用户的信任特征值进行强制清零,实现对该用户的冻结。

对于第一次访问的用户,系统可能由于缺少该用户的历史信息,无法计算出某些与历史信息相关的信任特征值,也就是所谓的冷启动问题。为鼓励更多用户注册登陆,对于该类信任特征,本文采用自动置1操作。

2 仿真实验及性能分析

图2 基于信任相似度的授权流程

本文在Windows XP平台上使用C#语言及ASP.NET相关技术设计并实现了具有上传、存储及评论功能的用户留言板系统。硬件环境为Pentium(R)Dual-Core 2GHz,1 GB内存,并使用Matlab7.0作为数据分析软件。用户可以通过登陆该系统进行文件上传下载、私密文件存储、文件阅读、评论及对其余用户的评论进行评分操作。通过对该系统的访问控制过程进行举例说明基于信任相似度的RBAC模型授权过程。

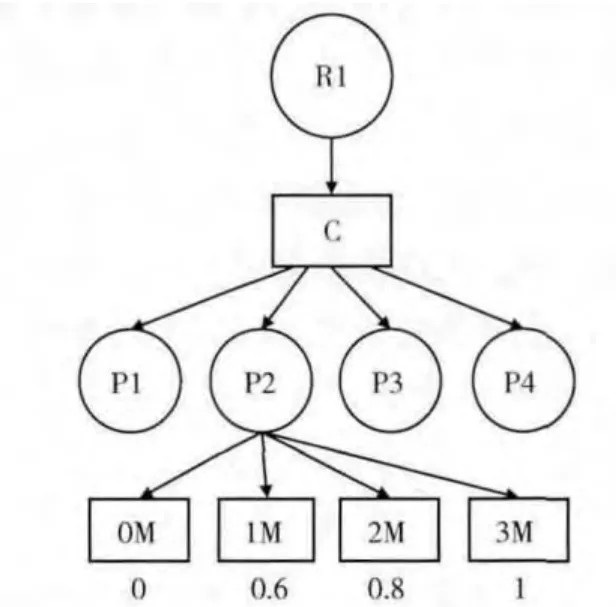

本文设定角色R1如图3所示。其中C 为上下文环境,权限P1、P2、P3、P4 分别为上传下载权限、存储权限、阅读权限、评论及评分权限。

图3 角色权限分配

在该系统中,本文引入4种信任特征分别为与IP地址段相关的信任特征tfIP,与上传频率相关的信任特征tfUpload,与其余用户对该用户评分相关的信任特征tfComment,与该用户登录操作相关的信任特征tfLogin。用户的信任特征向量为pa= (tfIP,tfUpload,tfComment,tfLogin)。

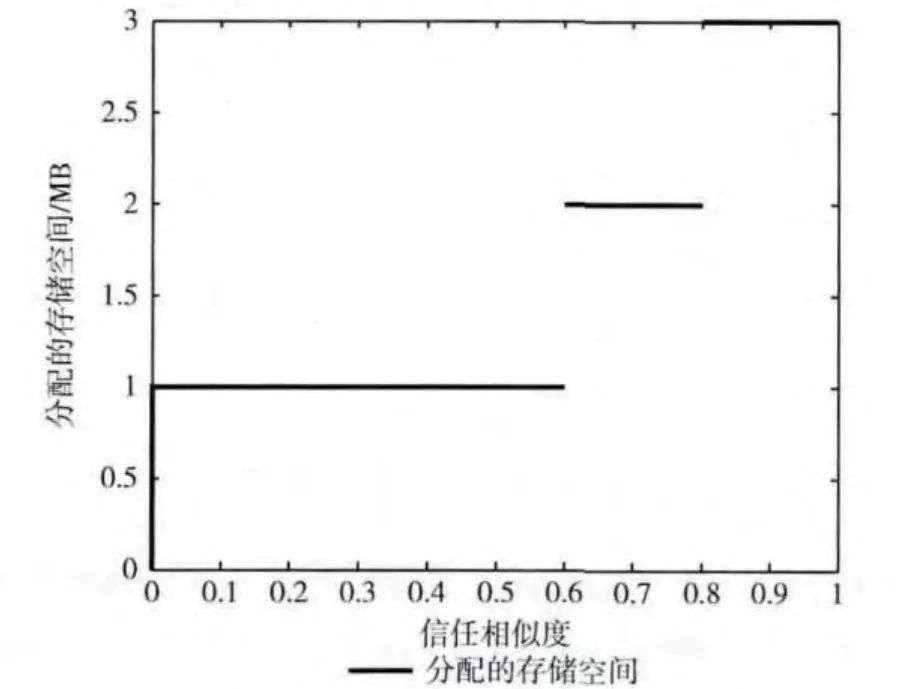

根据信任相似度ξ范围的不同对存储权限进行细粒度的限制。考虑到信任相似度的可能取值,本文设定ξ的阈值分别为0、0.6、0.8、1。其中当ξ≤0时,分配用户的存储空间为0,即对P2权限进行裁剪。当0<ξ≤0.6时,分配用户的存储空间为1M。当0.6<ξ≤0.8时,分配用户的存储空间为2M。当0.8<ξ≤1 时,分配用户的存储空间为3M。

通过在不同IP地址段登录、增加下载次数、使用不同账号对实验账号用户进行差评、登录错误次数超过3 次4种操作不断降低实验用户的信任相似度ξ,则该用户所拥有的存储空间变化如图4所示。

图4 存储空间与信任相似度的关系

通过图4可以明显的看出,系统分配用户的存储空间随着信任相似度的降低也逐渐减少。当信任相似度降为0时,用户所拥有的存储空间为0,即相应的存储权限P2被裁减掉。在这个过程中,存在着权限裁减与权限约束两种权限限制操作。

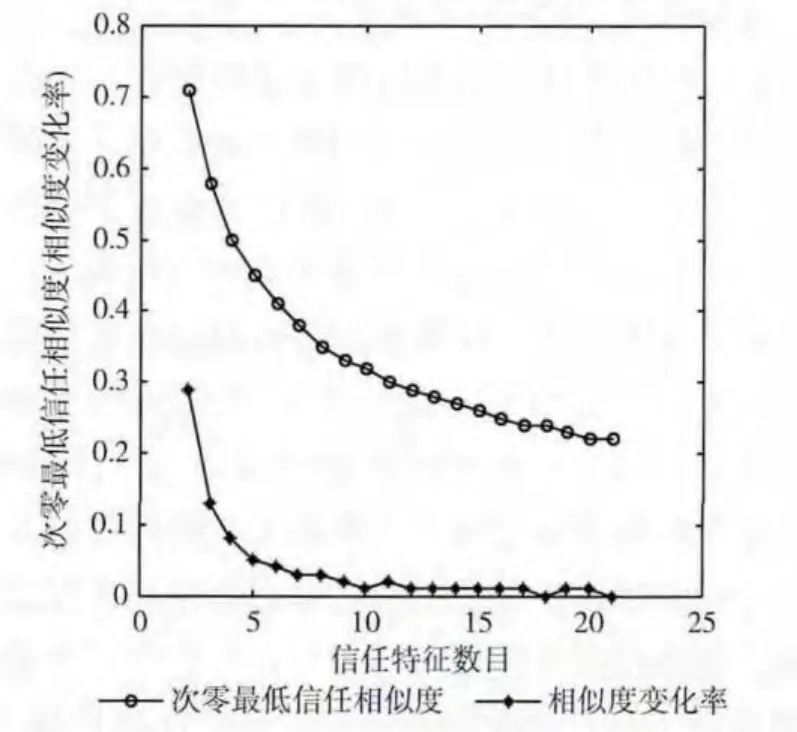

为进一步分析如何确定系统中信任特征的数目,本文通过增加信任特征数目从2到21,观察用户的次零最低信任相似度Ψ 以及相似度变化率如图5所示。

定义5 次零最低信任相似度是指用户能取到的除0以外的相似度最小值。次零最低信任在一定程度上反映了该用户信任相似度变化范围的大小、取值的稠密程度以及精确性。本文用符号Ψ 表示,其中系统中信任特征数目越多,Ψ 值越接近0,系统对用户权限的限制也就越细粒度。

因此通常来说,一个系统在其负载允许范围内信任特征数目越多,其功能越强大。对于相似度变化率本文采用式 (2)计算

图5 次零最低信任相似度与信任特征数目的关系

式中:Ψ——用户当前的次零最低信任相似度,n——用户当前的信任特征的数目。

由图5可知,当信任特征的数目增加到5 时,次零最低信任相似度Ψ 的变化速度出现了大幅度的减缓,相似度变化率的取值也逐渐接近于0。当信任特征的数目增加到10时,由相似度变化率可以看出相似度变化的范围已经很小。因此,对于普通的小型访问控制系统可以将信任特征数目定为5,而对于中大型访问控制系统,可以将信任特征数目选择为10。当然,信任特征数目越多,系统对权限的控制越精细,具体的数目选择可依据系统的负载能力进行确定。

3 结束语

本文在研究RBAC访问控制机制的基础上提出信任相似度的相关概念,并进一步提出一种基于信任相似度的RBAC模型。与传统基于信任度的访问控制研究不同的是,基于信任相似度的RBAC 模型授权不需要计算出用户的具体信任度数值,而是采用比较普通用户与标准用户之间相似度的方式来确定用户的可信程度。与传统RBAC 模型相比,基于信任相似度的RBAC 模型具有细粒度权限控制、动态灵活授权等优点。

[1]ZHAO Jing,YANG Rui,JIANG Luansheng.RBAC permission access control model based on data objects[J].Computer Engineering and Design,2010,31 (15):3353-3355 (in Chinese).[赵静,杨蕊,姜滦生.基于数据对象的RBAC 权限访问控制模型 [J].计算机工程与设计,2010,31 (15):3353-3355.]

[2]ZHAO Weidong,BI Xiaoqing,LU Xinming.Design and implemention of fine-grained RBAC model[J].Computer Engi-neering and Design,2013,34 (2):474-479 (in Chinese).[赵卫东,毕晓清,卢新明.基于角色的细粒度访问控制模型的设计与实现 [J].计算机工程与设计,2013,34 (2):474-479.]

[3]LANG Bo.Access control oriented quantified trust degree representation model for distributed systems[J].Journal on Communications,2010,31 (12):45-54 (in Chinese).[郎波.面向分布式系统访问控制的信任度量化模型 [J].通信学报,2010,31 (12):45-54.]

[4]LIU Wu,DUAN Haixin,ZHANG Hong,et al.TRBAC:Trust based access control model[J].Journal of Computer Research and Development,2011,48 (8):1414-1420 (in Chinese).[刘武,段海新,张洪,等.TRBAC:基于信任的访问控制模型 [J].计算机研究与发展,2011,48 (8):1414-1420.]

[5]XIA Qishou,YIN Xiaoling,WANG Ruchuan.Studies on fine-grained access control based on trust in RBAC [J].Computer Engineering and Applications,2012,48 (21):75-78(in Chinese).[夏启寿,殷晓玲,王汝传.RBAC 中基于信任的细粒度访问控制研究 [J].计算机工程与应用,2012,48(21):75-78.]

[6]HUANG Gang,WANG Ruchuan,TIAN Kai.RBAC-based trusted access control model for grid [J].Application Research of Computers,2010,27 (4):1473-1476 (in Chinese). [黄刚,王汝传,田凯.基于RBAC策略的可信网格访问控制模型[J].计算机应用研究,2010,27 (4):1473-1476.]

[7]DENG Yong,ZHANG Lin,WANG Ruchuan,et al.Research on dynamic role-based access control based on trust mechanism in grid environment[J].Computer Science,2010,37 (1):51-54 (in Chinese).[邓勇,张琳,王汝传,等.传网格计算中基于信任度的动态角色访问控制的研究 [J].计算机科学,2010,37 (1):51-54.]

[8]QIAO Xiuquan,YANG Chun,LI Xiaofeng,et al.A trust calculating algorithm based on social networking service users’context[J].Chinese Journal of Computers,2011,34 (12):2403-2413 (in Chinese).[乔秀全,杨春,李晓峰,等.社交网络服务中一种基于用户上下文的信任度计算方法 [J].计算机学报,2011,34 (12):2403-2413.]

[9]WEI Suyun,YE Ning,ZHU Jian,et al.Collaborative filtering recommendation algorithm based on item clustering and global similarity [J].Computer Science,2012,39 (12):149-152 (in Chinese).[韦素云,业宁,朱健,等.基于项目聚类的全局最近邻的协同过滤算法 [J].计算机科学,2012,39 (12):149-152.]

[10]HUANG Chuangguang,YIN Jian,WANG Jing,et al.Uncertain neighbors’collaborative filtering recommendation algorithm [J].Chinese Journal of Computers,2010,33 (8):1369-1377 (in Chinese).[黄创光,印鉴,汪静,等.不确定近邻的协同过滤推荐算法 [J].计算机学报,2010,33 (8):1369-1377.]

[11]WANG Jing,YIN Jian,ZHENG Lirong,et al.Collaborative filtering recommendation algorithm based on co-ratings and similarity weight [J].Computer Science,2010,37 (2):99-104 (in Chinese).[汪静,印鉴,郑利荣,等.基于共同评分和相似性权重的协同过滤推荐算法 [J].计算机科学,2010,37 (2):99-104.]

[12]WANG Jing,YIN Jian.Optimized item-based collaborative filtering recommendation algorithm [J].Journal of Chinese Computer Systems,2010,31 (12):2337-2342 (in Chinese).[汪静,印鉴.一种优化的Item-based协同过滤推荐算法 [J]. 小型微型计算机系统,2010,31 (12):2337-2342.]

[13]SUN Guangfu,WU Le,LIU Qi,et al.Recommendations based on collaborative filtering by exploiting sequential behaviors[J].Journal of Software,2013,24 (11):2721-2733(in Chinese).[孙光福,吴乐,刘淇,等.基于时序行为的协同过滤推荐算法 [J].软件学报,2013,24 (11):2721-2733.]