具有防伪功能的RFID标签所有权转移安全协议

周 洲,彭长根,杨玉龙,张晓培

(1.贵州大学 计算机科学与技术学院,贵州 贵阳550025;2.贵州大学 理学院,贵州 贵阳550025;3.贵州大学 密码学与数据安全研究所,贵州 贵阳550025)

0 引 言

RFID 标签在其生命周期中随着宿主物品在不断流动,所有者也在变换,从而标签所有权需要转换。如供应链环境下,带有标签的商品会沿着既定的路线贯穿于不同的供应节点,如果各节点只是简单的移交标签,那么原所有者仍然能通过自己掌握的秘密信息对商品进行追踪[1],这样新所有者的隐私遭受侵犯。因此为保证整个供应环节节点关键信息的安全,必须保证原所有者掌握的秘密信息失效,无法再与标签交互,同时新所有者也不能根据当前标签信息推导出原所者的秘信,转移后新所有者和标签的认证恢复。

然而,如果方案仅单纯的执行所有权转移,从实际需求和效率出发,具有一定的约束。因此,在权限转移的同时引入其它辅助功能,将更能满足应用需求。例如以下应用场景:用户A 从制造厂商P购买某产品G 后,现将G 卖给B,通过一般的所有权转移模式,尽管保证了B、A 的个人隐私,但B不能确定产品G 是否为真。

本文针对上述应用需求,基于椭圆曲线密码体制,采用传递加密的方法设计一种兼有防伪认证功能并适合移动RFID 系统的所有权转移方案。该方案能较好应用于供应行业,标签端存储与制造商的共享密钥,在可信制造商的协助下进行转移,加上确认机制的使用,只要所有权转移成功完成,就能保证标签商品的真实性。

1 相关工作

针对RFID 系统中物品标签产权转移引发的安全和隐私问题,Molnar等提出RFID 标签所有权转移的概念,基于密钥树,采取为标签设置假名的方式来进行隐私保护,但以树结点的形式存储标签的多个密钥易遭受连锁攻击,并且这些密钥需要一个个更新,这种模式会导致窗口问题的发生[2];Saito等采用对称密码加密,提出了密钥更新方案,确保了后向安全,但协议没有解决去同步攻击,并且以明文的形式传送加密密钥,攻击者很容易由截获的密文算出秘密值;Seo等通过为标签设置代理,基于重加密更新标签端秘密值,设计一个离线访问控制的转移协议,虽然减轻了标签端的计算量,但在为标签传递新的秘密值的过程中,忽略了消息可能遭受篡改和阻塞的情形;Kulseng等应用PUF 和LFSR 设计了轻量级的标签所有权转移协议[3],该方案仅需要784个逻辑门,但Kardas 等就Kulseng等的协议进行了安全性分析[4],发现该协议不能抵抗拒绝服务攻击,也无法保证后向安全,并且传送消息缺乏完整性认证,还易遭受中间人攻击;Kapoor等分析并指出之前的某些方案[5,6]存在漏洞后,针对标签组所有权转移的应用需求提出了一套轻量级的协议[7],随后,Munilla等就Kapoor的协议进行了严格的分析,指出其不能适用于实际场景,并利用噪声标签代替TTP设计了新的轻量级协议[8]。

上述协议大多数基于对称密码,主要是因为其较非对称密码简易,但最近的研究工作[9-11]表明椭圆曲线密码也适用于轻量级的RFID 标签。Lee等[12]为自己的基于ECC的协议量身设计了RFID 处理器;Cheng等[13]基于ECC 提出了具有委托和授权恢复控制的适于轻量级标签的协议,进一步研究将ECC 用于标签所有权转移方案也是有必要的。

在移动RFID 系统中研究标签所有权转移也受到了关注。Yang等[14,15]针对移动RFID 系统中跨数据域的标签所有权转移进行研究,提出了方案,其涉及到的密钥树的管理会增大系统负载量;Chen等针对移动RFID 支付购物提出了低成本的所有权转移方案,采用指纹身份识别、哈希函数等机制确保了传输信息的安全性[16];Munilla等[17]指出攻击者可以恢复标签秘密值来实施跟踪和假冒攻击;Ray等[18]采用改进的Diffie-Hellman算法进行实体认证和授权,作者声明该方案适应于低成本标签,可以用于所有权转移场景。然而这些协议仍存在一定的安全漏洞,并且只能单纯执行所有权转移。

2 准备工作

2.1 椭圆曲线密码相关假设

本方案的安全性规约到椭圆曲线离散对数问题 (DLP)和碰撞攻击假设 (K-CAA)上,下面分别给出这两个困难问题的定义。

若Ep是有限域F(p)上的椭圆曲线群,P 为Ep上阶为n 的基点,Ep上所有点的表示为G ={(x,y):x,y∈F(p),Ep(x,y)=0}∪{O},则有如下密码学假设。

定义1 对于给定的点P,Q ∈G,很难找到一个存在的整数x,0<x<n,使得Q=xP ,确定整数x的问题称为椭圆曲线离散对数问题。

2.2 系统模型描述

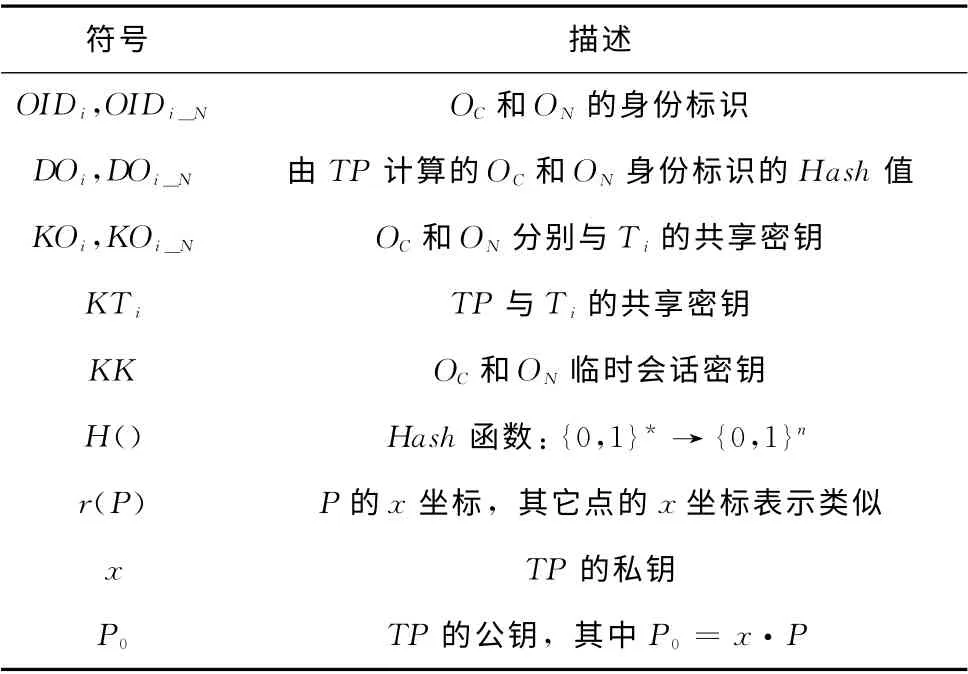

提出的兼有防伪功能的RFID 标签所有权转移安全模型主要由可信的制造方TP 、旧所有者OC、新所有者ON和标签Ti组成,符号描述见表1。

表1 符号说明

商品制造方TP 是可信方的数据库中心,任何欲获取商品标签Ti访问控制权的买家OC必须向TP 进行注册,获得标签的读写权,其中每位买家Oi拥有一个阅读器Ri和一个本地数据库Di,或者持有一个带有一定存储能力的可移动阅读器Ri(统一用Oi来表示买家的RFID 设备)。当买家OC注册成功后,TP 为标签创建初始化信息 (除了标签基本信息外,还包括OC对标签的访问权信息),交易成功后,OC可以修改标签控制权信息。如果OC欲将含有标签Ti的商品转卖给新的买家ON,则需要保证所有权安全转移,并让ON相信该商品确实为真。那么,ON需要向TP 提交注册信息,并在TP 的参与下,OC与ON完成权限转移。成功转移后,若ON能对Ti行使访问控制权,则说明商品为正品。

假设商品制造方TP 是一个不可攻陷的可信实体,攻击者可以任意窃听、篡改、重放实体间的传递消息,也可以仿冒一方与另一方发起通信。但不考虑物理方式的攻击方式,如篡改标签或阅读器内部信息,因为现有技术足以抵抗此类攻击。

RFID标签所有权转移除了满足一般的认证协议的安全需求外,还需要较高级别的隐私安全属性,下面给出定义。

匿名性:攻击者不能将标签状态信息与一个随机数区分开来,则标签满足匿名性。

前向安全性和后向安全性:在某t时刻,敌手A(A 也可理解为新所有者)掌握了标签当前信息,A 无法由此追踪到标签在t′<t时刻的状态,则称之为前向安全;敌手A′(A′也可理解为原所有者)无法由t′时刻掌握的标签信息追踪到标签在t>t′时刻的状态,则称之为后向安全。

窗口问题:在RFID 标签所有权转移协议中,由于新所有者ON起初没有享有对标签Ti的控制权,于是,需要借助原所有者OC来传递已加密的秘密值M ,这就可能存在恶意的OC篡改M 而导致去同步性攻击等问题,该现象称之为 “窗口问题”。

3 协议描述

协议由3个阶段构成,分别为初始化阶段、标签鉴权认证阶段和秘密值更新阶段,描述如下。

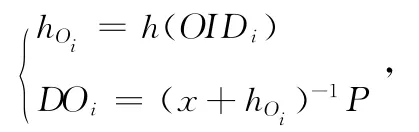

3.1 协议初始化阶段

可信的制造方TP 、参与者Oi和Ti共享有限域F(p)上一条安全的椭圆曲线Ep,P 是椭圆曲线上的一个阶为n的基点,Ep、P 和n 作为公开系统参数。(注:对于下面的所有模运算,简写省略了 (modp)。)

制造商随机生成区域[1,n-1]内的整数KTi和KOi,将OIDi、KOi和KTi写入标签,并将KOi传给直接购买者OC。其中KTi作为标签的标识,KOi为所有者OC与标签的通信密钥,KOi的初始值为K ,随后OC与Ti协商更改KOi的值,使其仅为OC与Ti拥有。

图1 用户注册

当用户OC和ON要对Ti的所有权进行变更时,OC和ON会协商出临时会话密钥KK ,为所有权转移阶段身份认证做准备。

3.2 标签认证阶段

在所有权转移进行前,当前所有者OC需要认证标签,确定该标签Ti是否保持有效或存在,如图2所示,描述如下:

图2 标签认证

(1)OC向Ti发送所有权转移请求,包括自己和新所有者的身份标识OIDi,OIDi_N及产生的随机值R1=r1·P,1<r1<n。

(3)OC由r1和M1,计算得到R2′=r-11·M,由存储的KOi计算KOi·P+R2′=M2′,验证M′2=?M2,验证通过则证明标签有效。

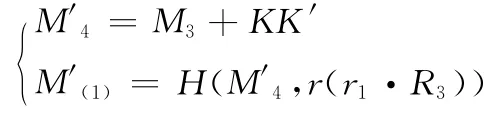

3.3 所有权转移阶段

当前所有者OC成功认证标签Ti后,通知ON可以执行所有权转移,并发送随机值R1。如图3所示,具体转移过程如下:

(6)若OC在规定时间内没有收到Ti发送的消息,则请求Ti重发 (如果消息4遭受阻塞,Ti向OC发送KOi·R2的值,返回第 (4)步,否则重发消息5),否则通过M10,M(4)验证r(M9)·R3的正确性。如果验证未通过,则返回第 (5)步,否则向ON发送ACK1=r(M9)·r1·R3。

(7)若ON等待一定时间后没收到确认消息或收到的确认值无法通过验证,则向OC发送重发请求,否则作密钥更新KOi_N←r(KOi_N·P0)。

这样,ON和Ti协商出了新的会话密钥r(KOi_N·P0)。

图3 所有权转移阶段

4 协议性能分析

4.1 正确性分析

下面采用GNY 逻辑证明协议的正确性,推理规则参照文献 [19]。

本协议所有权转移阶段中标签秘密值更新的前提是各交互方之间正确传送信息,利用GNY 逻辑先对各参与方交互信息的正确性进行证明,再证明标签更新了正确的秘密值。

4.1.1 双向验证阶段

首先用形式化方法描述协议的认证过程:

消息1:OC*M3,*M(1),*R3

消息3:OC*M6,*M(2)

消息4:Ti*M7,*M(3),*R1,*R3

初始化假设如下:

A5:OCKK

证明:

由消息1,规则T1和P1,得OCM3,OCr(R3),而M4等价于{M3}KK,由规则P6,A5,得OCM4;由消息 M(1), A6, 规则 F1和 I3, 得; 由规则 J2,J1, 得由规则R6和R2,得OC≡Φ(M3),再由规则I1,得

G3,G4的证明类似于G1,G2,在此不赘述。

4.1.2 秘密值更新阶段

协议形式化描述:

消息5:OC*M10,*M(4)

消息6:ON*ACK1

协议假设如下:

A9:OCr1,R1

A11:TiKOi

A12:TiKTi

证明:

G5:Tir(KOi_N·P0)

在消息5 中,Ti*M7,由规则T1,P1和P6,得TiM8;同理可得Tir(KOi_N·P0)。

消息5 中,OC*M10等价于OC*{r(M9)·R3}R1,由A9,规则T1,T3和P1,得OCr(M9)·R1;消息3中,OC*M6的功能等价于OC*{(KOi_N+KK +KTi)·P0}r1,由A9 和规则T1,T3和P1,得OC(KOi_N+KK +KTi)·P0,同理得OCM8,OCr(M9)·R3;又因为OC*M(4),当执行完消息4后,有;由 A6, 消息M(4), 规则 F1和 I3, 得·R3,M8),再由I7,得·R3;

消息6中,ON*ACK1等价于ON*H(r(M9)·R3,r1·R3),显然,ON(r(M9)·R3,r1·R3),由A7,规则F2,I3和I7,得结合已证的~r(KOi_N·P0)·R3,得R3;由A7和规则F2,得,再由规则I6,得;当ON收到ACK1并通过验证,有,而r(M9)·R3的功能是等价于 {R3}r(M9), 由 A7、A8, 规则 F1和 I1, 可得,即得证。

由G5和G6可知,ON和Ti已经协商出了用来认证的秘密值。

4.2 安全性分析

4.2.1 授权访问

只有合法的所有者才能阅读标签信息。标签Ti根据OC发送的消息验证其身份,验证通过后才向OC发送确认信息;OC也根据掌握的消息认证标签,验证通过后才向新所有者ON传递确认值,赋予ON访问标签的权力。

4.2.2 双向认证

协议参与方两两交互时,彼此通过共享秘钥隐藏关键消息,在Hash 函数的作用下,保证消息的完整性。具体证明如4.1.1节的双向验证。

4.2.3 标签匿名性

定理1 任意的概率多项式时间敌手区分Ti的会话密钥与等长的随机串的概率优势是不可忽略的ε,则满足标签匿名性。

证明:每一次转移过程中,新所有者独立生成随机数KOi_N,标签认证后解密获得与之通信的会话密钥r(KOi_N·P0),即标签的临时身份,攻击者区分开Ti的身份和长度为的随机数的概率为,而实际实用中n的长度不小于64bit,因此成功识别的优势极小,可忽略不计,从而证明协议能保证标签匿名性。

4.2.4 不可追踪性

定理2 若有定义1,则协议能提供前向安全和后向安全。

证明:在所有权转移过程中,新所有者与原所有者的交互仅限于第1 步的传递新秘密值和第6 步的反馈确认,新所有者没有得到关于KOi的任何信息。即使新所有者是恶意的,有能力窃听到消息M6和M7,但基于DLP,ON无法解得(KOi_N+KK+KTi)·x,从而无法获得KTi·P0,故无法由M7得到KOi·R2,从而保证了前向安全;同理,新秘钥KOi_N是由新所有者随机生成,并且在传递过程中,OC无法直接接触到KOi_N相关值,因此原所有者无法利用KOi_N·P0与标签交互来追踪标签将来的信息,从而保证了后向安全。

4.2.5 重放攻击

每一次会话消息中都引入了随机数,使传递的消息具有新鲜性,攻击者无法利用重放消息通过本轮的认证。假如攻击者阻塞消息1,OC等待一定时间后,重新通知ON进行所有权转移,这时ON生成新的KOi_N和随机数,传递新的消息1,此时攻击者再次截获消息1,重放上一轮的消息,OC利用新的R1验证消息1,显然不能通过验证。同理,攻击者也不能重放消息3和消息4通过验证。

4.2.6 去同步攻击

在4.2.5小节中已分析出重放攻击不可能,故攻击者想通过重放消息的方式引起ON和Ti的异步也不可能。协议中引入了确认机制,如果消息5遭受阻塞,OC会请求Ti重发;如果ON没有收到确认消息6,ON会通知OC重发,因此通过阻塞消息的方式实施去同步攻击是不可能。

4.2.7 窗口问题

ON生成秘密值后,通过OC将关键值传递给Ti,在这一过程中OC企图更改关键信息以改变Ti获取的新秘密值,但这样做无法通过Ti和ON的验证。此外,攻击者也无法成功实施重放攻击来改变Ti获取的新秘密值。

4.2.8 假冒攻击

定理3 若有定义2,则协议能抵抗敌手对所有者的假冒攻击。

证明:假设某强攻击者A 获取了ON和OC之间的会话密钥KK ,欲冒充ON并仿冒ON的行为通过后续认证,除非A 能通过访问随机预言机得到的信息计算出DOi_N,但这与K-CAA 相矛盾。

4.2.9 防伪验证功能定理4 该所有权转移协议具备防伪验证功能。

证明:标签中存储制造商TP 为其分配的秘密值KTi,代表标签身份的唯一性,ON产生的新密钥经由KTi加密后传送给Ti,结合4.1.1节已证的消息的正确性,Ti解密得到了正确的新的会话密钥r(KOi_N·P0)。当ON收到确认信息ACK1并验证通过后,ON可以确定所有权转移成功,从而说明Ti拥有正确的KTi,从而保证标签的真实性。

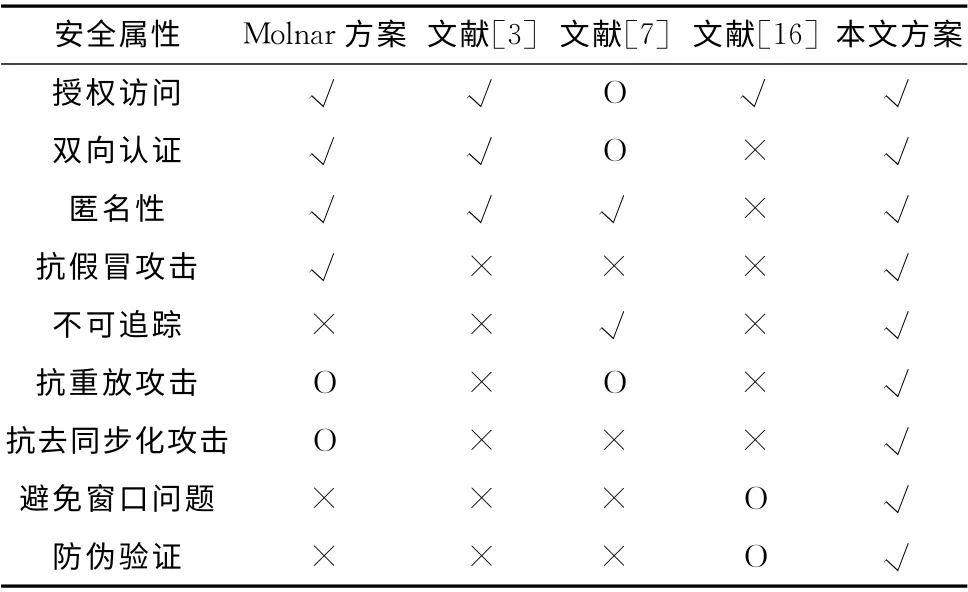

结合上述安全性分析,将本协议与现有的部分研究成果进行对比,结果见表2。

表2 方案安全性比较

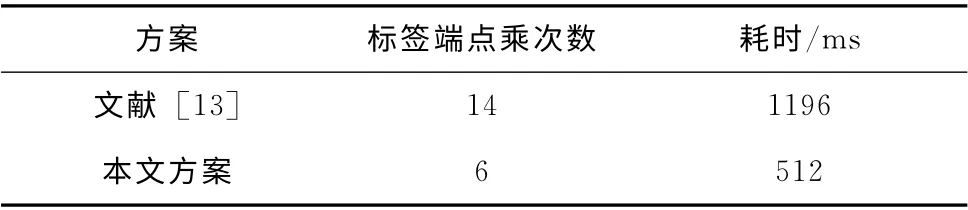

5 协议效率分析

本文基于椭圆曲线密码提出了所有权转移协议,协议利用的运算操作有模加、模乘、Hash运算、点加和点乘,其中点乘是最耗费资源的。Lee等针对自己协议中的标签的特性提出了RFID 处理器[12],其频率为700KHZ,功率为13.8uW,一次点乘操作所需59790个周期,约85.4ms,所消耗的能量为1.18uJ。本文的协议相对于Lee等的协议,标签端减少了点乘的次数,增加了Hash运算,但是Hash运算速度快、能耗低 (生成64-bit消息摘要的Hash函数只需约1379个门电路即可)[20],比较适用于低成本RFID 标签的硬件执行。基于Lee等的RFID 处理器,对本协议标签端的执行效率进行了类比换算,见表3,与文献 [13]比较结果见表4。

表3 标签端执行效率

表4 标签端执行效率比较

6 结束语

本文基于椭圆曲线,借用重加密思想,采用传递加密的方式设计一套RFID 标签所有权转移协议,同时基于共享秘密,该方案具有检验标签真伪的功能。在DLP 和K-CAA1的作用下,结合GNY 逻辑,论证了协议能满足较高的安全和隐私需求。基于Lee等的RFID 处理器,标签端点乘的计算可在512 ms内完成,与Cheng等的方案相比,计算效率明显提高。下一步工作主要在于研究如何以批处理的方法执行标签组的所有权转移以满足更广泛的应用需求,并设计出更高效的协议。

[1]Lo NW,Ruan SH,Wu TC.Ownership transfer protocol for rfid objects using lightweight computing operators[C]//International Conference on Internet Technology and Secured Transactions,IEEE,2011:484-489.

[2]Zuo Y.Changing hands together:A secure group ownership transfer protocol for RFID tags[C]//43rd Hawaii International Conference on System Sciences,IEEE,2010:1-10.

[3]Kulseng L,Yu Z,Wei Y,et al.Lightweight mutual authentication and ownership transfer for RFID systems[C]//INFOCOM,Proceedings IEEE,2010:1-5.

[4]Kardas S,Akgun M,Kiraz MS,et al.Cryptanalysis of lightweight mutual authentication and ownership transfer for RFID systems[C]//Workshop on Lightweight Security &Privacy:Devices,Protocols and Applications,IEEE,2011:20-25.

[5]Chen CL,Lai YL,Chen CC,et al.RFID ownership transfer authorization systems conforming EPCglobal Class-1generation-2Standards[J].IJ Network Security,2011,13 (1):41-48.

[6]Song B,Mitchell CJ.Scalable RFID security protocols supporting tag ownership transfer [J].Computer Communications,2011,34 (4):556-566.

[7]Kapoor G,Zhou W,Piramuthu S.Multi-tag and multi-owner RFID ownership transfer in supply chains [J].Decision Support Systems,2011,52 (1):258-270.

[8]Munilla J,Peinado A,Yang G,et al.Enhanced ownership transfer protocol for RFID in an extended communication model[J].ACR Cryptology ePrint Archive,2013:187.

[9]Hein D,Wolkerstorfer J,Felber N.ECC is ready for RFID-A proof in silicon [G].LNCS 5381:Selected Areas in Cryptography.Springer Berlin Heidelberg,2009:401-413.

[10]Lee YK,Sakiyama K,Batina L,et al.Elliptic-curve-based security processor for RFID [J].IEEE Transactions on Computers,2008,57 (11):1514-1527.

[11]Liao YP,Hsiao CM.A secure ECC-based RFID authentication scheme integrated with ID-verifier transfer protocol[J].Ad Hoc Networks,2013,18:133-146.

[12]Lee YK,Batina L,Singelée D,et al.Low-cost untraceable authentication protocols for RFID [C]//Proceedings of the 3rd ACM Conference on Wireless Network Security,2010:55-64.

[13]Cheng S,Varadharajan V,Mu Y,et al.A secure elliptic curve based RFID ownership transfer scheme with controlled delegation [J].Cryptology and Information Security Series,2013,11:31-43.

[14]Yang MH.Across-authority lightweight ownership transfer protocol[J].Electronic Commerce Research and Applications,2011,10 (4):375-383.

[15]Yang MH.Secure multiple group ownership transfer protocol for mobile RFID [J].Electronic Commerce Research and Applications,2012,11 (4):361-373.

[16]Chen CL,Chien CF.An ownership transfer scheme using mobile RFIDs [J]. Wireless Personal Communications,2013,68 (3):1093-1119.

[17]Munilla J,Guo F,Susilo W.Cryptanalaysis of an EPCC1G2 standard compliant ownership transfer scheme [J].Wireless Personal Communications,2013,72 (1):245-258.

[18]Ray BR,Chowdhury M,Abawajy J.Secure mobile RFID ownership transfer protocol to cover all transfer scenarios[C]//Proceeding of the 7th International Conference on Computing and Convergence Technology,IEEE,2012:1185-1192.

[19]WANG Cong,LIU Jun,WANG Xiaoguo,et al.Security protocol principle and verification [M].Beijing:Beijing University of Posts and Telecommunications Publishing House,2011:168-177 (in Chinese).[王聪,刘军,王孝国,等.安全协议原理与验证 [M].北京:北京邮电大学出版社,2011:168-177.]

[20]Aumasson JP,Henzen L,Meier W,et al.Quark:A lightweight hash [J].Journal of Cryptology,2013,26 (2):313-339.