多服务器架构下基于混沌映射的认证密钥协商协议

潘 恒,郑秋生

(1.河南省计算机信息系统安全评估工程实验室,河南 郑州450007;2.中原工学院 计算机学院,河南 郑州450007)

0 引 言

多服务器架构 (multi-server architecture)能够为用户提供众多网络服务。传统认证机制要求用户在多个服务器重复注册并记住不同的身份与口令,既给用户造成不便,也使安全基础设施维护成本高昂。因此,设计一种安全的远程用户认证与密钥协商协议是多服务器架构安全运行需解决的基础问题之一。现有多服务器架构下用户远程认证机制主要包括两大类:基于哈希的认证机制以及基于公钥密码体制的认证机制。早期的基于哈希认证机制多使用用户静态标识,易被追踪[1]。Liao等[2]提出的使用动态标识的认证机制,已经成为主流[3-6];Das等提出了基于公钥密码体制的一种远程用户认证机制,该机制的核心是双线性对,同时在用户端使用了智能卡。然而,该机制不支持双向认证和密钥协商功能;之后,基于双线性对的用户远程认证机制不断被提出[7-9],在安全性和实现效率方面均有改进;Liao等[10]指出Tseng等[9]提出的基于双线性对的用户远程认证协议也未实现互认证与密钥协商,易遭内部攻击、口令猜测攻击和重放攻击。然后,基于自认证公钥机制,Liao等提出了一种基于双线性对的用户远程认证方案。然而,该方案不支持用户强匿名性,同时双线性对操作也大大增加了计算开销。

针对上述现状,本文引入扩展切比雪夫混沌映射机制,提出一种基于智能卡的认证密钥协商协议。新协议具有现有认证密钥协商协议的优点,同时实现了用户强匿名性。性能分析结果表明,与现有同类协议相比,该协议计算开销较小,更适用于多服务器架构环境。

1 背景知识

混沌系统具有遍历性、敏感性和混合性等基本特性,同密码学中混乱与扩散联系紧密,已经被人们用来设计各种密码体制[11]。本节将介绍扩展的切比雪夫 (Chebyshev)混沌映射及其特性。

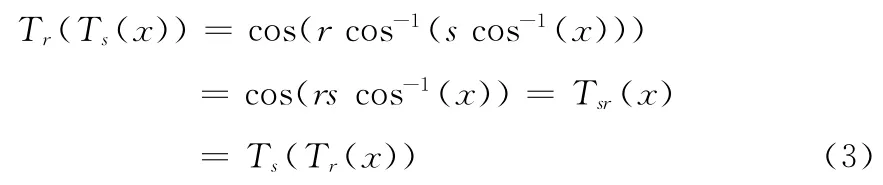

定义1 n 为整数,变量x 取值区间为 [-1,1],定义切比雪夫多项式Tn(x):[-1,1]→ [-1,1]为

由定义1可知,Tn(x)的迭代关系为

定义1给出的切比雪夫多项式Tn(x)具有两个重要特性,即半群特性和混沌特性。

(1)半群特性

(2)混沌特性

当n大于1时,Tn(x):[-1,1]→ [-1,1]为混沌映射,且具有不变测度

Zhang等[12]证明了当x∈ (-∞,+∞)时,Tn(x)仍满足半群特性

这里的P 为大素数,不难证明Tr(Ts(x))≡Tsr(x)≡Ts(Tr(x))mod P。

本文设计的远程用户认证密钥协商协议就是基于扩展Tn(x)的[12]。其安全性建立在扩展Tn(x)上的离散对数问题和计算Diffie-Hellman问题都是多项式时间难解的。

定义2 扩展Tn(x)上的离散对数问题 (discrete logarithm problem,DLP)。

给定两个元素x 和y,找到整数s,使得Ts(x)≡y。

定义3 扩 展Tn(x)上 的 计 算Diffie-Hellman 问 题(computational Diffie-Hellman problem,CDHP)

给定3个元素x、Tr(x)和Ts(x),计算Trs(x)。

2 新协议描述

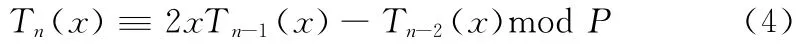

新的用户远程认证密钥协商协议包含3 种参与角色:一个注册中心RC、提供网络服务的多个服务器Sj以及一组远程用户Ui。由于RC 负责协助服务器Sj认证远程用户Ui的身份,所以被认为是可信的。新协议被划分为3个阶段:系统初始化阶段、用户注册阶段、认证和会话密钥协商阶段。表1给出了新协议所使用的符号释义。

表1 新协议使用的符号

2.1 系统初始化阶段

在该阶段,注册中心RC 为实现对多个服务器Sj的监控,将为每个服务器Sj生成一个秘密密钥。具体过程如下:RC 首先随机选择数sr作为自身主密钥,然后计算ωj=H(sr||IDSj),并且经过安全通道分发给服务器Sj。此外,注册中心RC 选择满足扩展切比雪夫混沌映射的随机数x 和 大 素 数P 。

2.2 用户注册阶段

在这一阶段,所有远程用户Ui必须向RC 注册,才能够获得服务器Sj提供的服务。具体过程如下:

(1)远程用户Ui首先选择自身标识IDUi、口令PWUi以及随机数NUi,然后经过安全通道将 (IDUi,PWUi⊕NUi)作为注册请求消息提交给RC。

(2)如果RC 接受Ui为合法用户,那么RC 首先计算Vij=H(IDUi||ωj||Tij)和μij =Vij⊕PWUi⊕NUi,然后计算扩展切比雪夫混沌映射Tωj(x),最后将 (IDUi,μij,Tij,H(·),x,P,Tωj(x))存储到Ui的智能卡中,并将该智能卡经过安全通道发送给Ui。

(3)合法用户Ui从收到的智能卡中读出μij ,然后计算μ′ij=μij ⊕NUi,将智能卡中μij 替换为μ′ij。

2.3 认证和会话密钥协商阶段

在这一阶段,合法用户Ui和服务器Sj将进行相互认证,同时为后继的保密通讯协商得到一个会话密钥。具体过程如下:

(1)用户Ui将自身智能卡插入读卡器,提示输入口令PW′Ui,若PW′Ui≠PWUi,则退出会话。

(2)智能卡首先生成一个随机数r,使用扩展切比雪夫 混 沌 映 射 计 算 N1= Tr(x)mod P,N2=Tr(Tωj(x))mod P;然 后 计 算Vij=μij ⊕PWUi,N3=EN2(IDUi||Vij||Tij)。

(3)用户Ui将消息M1={N1,N3}发送给服务器Sj。

(4)收 到 M1后,服 务 器Sj首 先 计 算N′2=Tωj(N1)mod P 和D′N2(N3),得到(IDUiVijTij),检查Tij是否超出时限,若是,则退出会话;然后计算V′ij=H(IDiωjTij),若V′ij≠Vij,则退出会话;然后Sj生成一随机数s,计算N4=Ts(x)mod P,SK =Ts(N1)mod P 以及N5=E′N2(IDUiSjN4);最后将消息M2={N5}发送给用户Ui。

(5)收到M2后,用户Ui首先计算DN2(N5),得到(IDUiSjN4);然后计算SK′=Tr(N4)mod P 以及N6=H(N4SK′);最后将消息M3={N6}发送给服务器Sj。

(6)收 到 M3后,服 务 器Sj首 先 计 算N7=H(N4SK),若N7≠N6,则退出会话;否则,密钥协商过程完成。

在第 (4)和第 (5)步中,服务器Sj和合法用户Ui分别计算得到了会话密钥SK 和SK′。根据第2节给出的扩展切比雪夫混沌映射具备的半群特性,SK 和SK′是相等的。

3 性能分析

本节将对新协议的安全性和计算开销进行深入分析。

3.1 安全性分析

(1)新协议可实现双向认证功能:新协议以扩展的切比雪夫多项式为基础得到共享对称密钥,并用该共享对称密钥对后继消息进行加密传输。当收到密文消息后,收方只有掌握正确的共享对称密钥才能恢复出正确的消息明文,成功认证对方身份。这里的密文同时实现了保密性和认证性。而攻击者无法通过公开信道获取双方私钥,所以无法计算出正确的共享对称密钥并通过对方认证。

(2)新协议可实现完美前向安全性:完美前向安全特性是指通信双方部分或全部长期私钥即使在某个时刻被泄露,也不会破坏双方在此时刻前所生成会话密钥的安全。新协议假设攻击者已经知晓合法用户Ui的口令PWUi以及服务器Sj的私钥ωj,并可截获包括Tr(x)mod P 和Ts(x)mod P 在内的所有消息。攻击者要想由这两个参数计算出共享会话密钥Trs(x)mod P,相当于要解决定义3描述的扩展Tn(x)上计算Diffie-Hellman问题。由该问题的难解性可知,新协议可实现完美前向安全性。

(3)新协议可抵御特权用户攻击:在多服务器架构下,用户可通过访问不同服务器享受不同服务。由于绝大多数用户习惯于使用同一口令进行访问,这就可能导致该口令被泄露给某一服务器的特权用户 (根用户)并且被其非法使用。为抵御该安全威胁,新协议要求用户Ui在注册时向注册中心RC 发送消息PWUi⊕NUi,即利用随机数NUi隐藏其口令PWUi。这一措施使得任意服务器上的特权用户(根用户)只能知晓随机数PWUi⊕NUi,但无法推导得到PWUi,所以无法发起特权用户攻击。

(4)新协议可抵御重放攻击:攻击者可截获用户Ui与服务器Sj之间的消息M1、M2和M3,并在Ui与Sj再次协商认证密钥时重放消息M1。为抵御重放攻击,新协议要求服务器Sj在每次协商密钥时均使用不同的临时私钥s,即使消息M2被攻击者截获,也无法生成正确的消息M3,从而导致服务器Sj退出当前会话。同样,即使攻击者截获并重放消息M2,也会因为不知晓用户Ui的新鲜随机数r,无法通过用户端验证,从而导致用户Ui退出当前会话。类似的,攻击者重放M3也无法通过服务器Sj验证,使得服务器Sj退出当前会话。

(5)新协议可抵御离线口令猜测攻击:设攻击者已知晓合法用户Ui智能卡中信息 (μij,Tij,x,Tωj(x)),并截获消息M1,则攻击者可以通过下列步骤发起离线口令猜测攻击:①猜测合法用户Ui的口令为PW′Ui;②计算Vij=μij⊕PW′Ui;③检查Vij是否等于与消息M1中分量T3的V′ij,若相等,则猜测口令正确。否则,返回执行步骤(1)。

攻击者无法知晓消息M1中分量T1使用的临时私钥r,也无法知晓Tωj(x)使用的服务器Sj私钥ωj。因此,攻击者只有先解决定义3描述的扩展Tn(x)上计算Diffie-Hellman问题,才能够计算得到T2。由该问题的难解性可知,攻击者无法有效验证其猜测口令,新协议可抵御离线口令猜测攻击。类似的,攻击者也无法通过监听消息M2发起离线口令猜测攻击。

(6)新协议可实现用户强匿名性:在多服务器架构下,认证密钥协商协议除满足单服务器要求的匿名性之外,还应确保未参与某次会话的其它服务器无法获得该次会话通信双方的标识信息,即可实现用户强匿名性。

设攻击者可控制用户和服务器之间的公开信道,并尝试获取用户或服务器的标识信息,进而收集通信双方的消息密文。在本文提出的新协议中,用户Ui向服务器Sj分别发送消息M1={x,N1,N3}以及M3=T6。在消息M1中,用户标识被隐 藏在分量N3中 (N3=EN2(IDUi||Vij||Tij))。因此,若攻击者要获取用户Ui的标识,就必须解密T3,这意味着必须计算得到密钥N2。然而,攻击者不知道服务器Sj的私钥ωj。在这种情况下,攻击者要计算得到密钥N2,相当于解决第二节定义2给出的扩展Tn(x)上的离散对数问题。由该问题的难解性可知,攻击者是无法做到的。在新协议的每次会话中,用户都将随机选择一个随机数r,因此M1消息中分量N1,N3也都是随机的,即攻击者无法追踪用户标识与多个消息M1之间的联系。此外,新协议中的消息M3未包含任何标识信息。当收到消息M1后,服务器Sj向用户Ui发送消息M2={N5},用户和服务器的标识被隐藏在N5中(EN′2(IDUi||Sj||N4))。因此,若攻击者要获取用户和服务器的标识,就必须解密N5,这意味着必须计算得到密钥N′2。然而,攻击者不知道服务器Sj的私钥ωj。在这种情况下,攻击者要计算得到密钥N′2,相当于解决定义2描述的扩展Tn(x)上的离散对数问题。由该问题的难解性可知,攻击者无法完成上述计算。综上,攻击者无法根据消息密文获知用户Ui或服务器Sj的任何标识信息。因此,新协议可实现用户强匿名性。

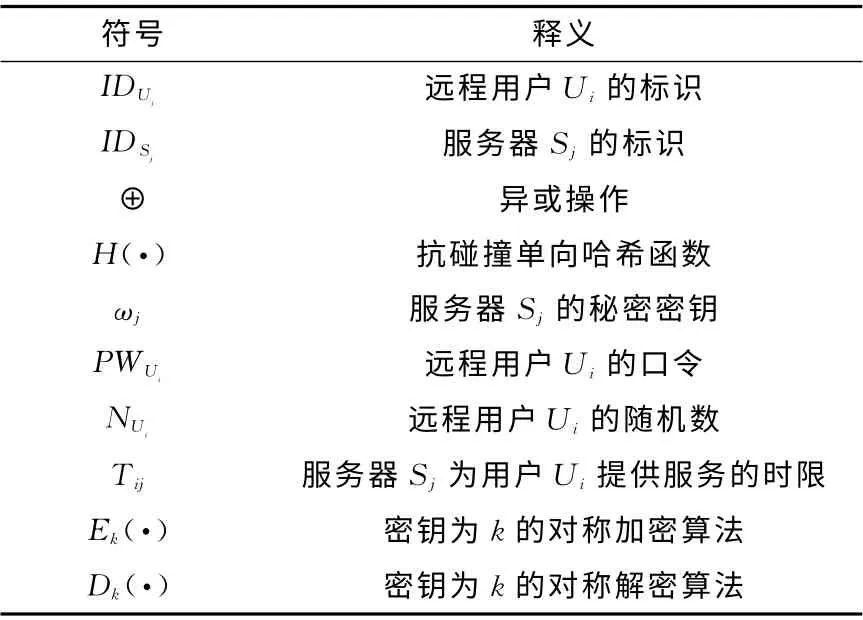

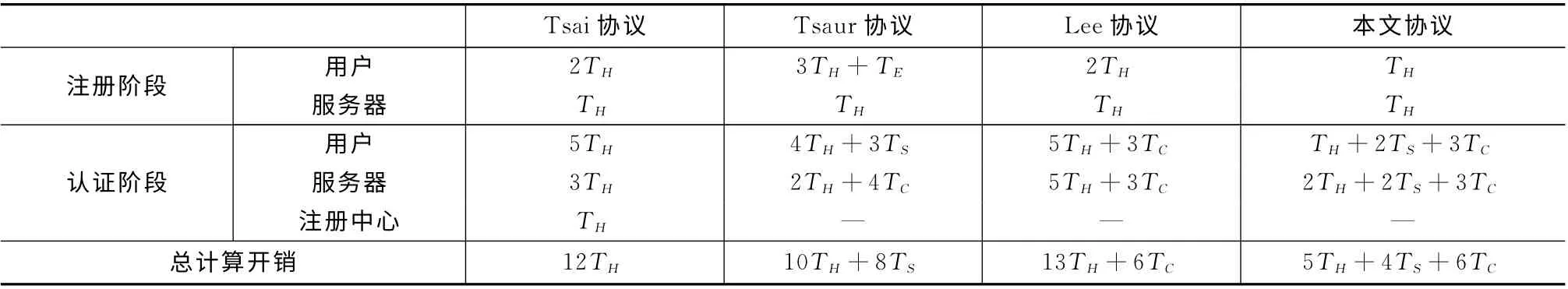

3.2 协议计算开销分析

本节首先给出对应关键步骤的计算时间符号:

TC:计算切比雪夫多项式的时间;

TS:计算对称加/解密算法的时间;

TH:计算抗碰撞单向哈希函数的时间。

这里,由于异或运算 (⊕)的计算复杂度较低,因而在分析时未包含这部分计算开销。

表2给出了新协议与现有同类协议的计算开销比较。不难看出,Tsai等所提协议 (下面简称Tsai协议)[13]仅使用单向哈希函数实现认证功能,计算开销最低。然而,该协议在认证阶段需要注册中心RC,协议灵活性较差。此外,该协议不能抵御特权用户攻击与重放攻击。Tsaur等[14]所提出的协议 (下面简称为Tsaur协议)仅使用了对称密码体制,相对于基于扩展切比雪夫混沌映射的新协议而言,协议计算开销较低,但是协议却无法抵御特权用户攻击,未实现用户强匿名性。Lee等[15]所提协议 (下面简称为Lee协议)也使用了混沌映射密码体制,其计算开销和本文所提新协议相当,并且这两个协议都能够抵御已知各种安全攻击行为。但是,Lee协议只能实现用户弱匿名特性,本文所提新协议则实现了用户强匿名特性。综上,新协议在未增加协议计算开销的条件下有效提高了认证密钥协商协议的安全性能,具有更强的实用性。

表2 新协议与同类协议的计算开销比较

4 结束语

基于混沌系统的密码系统因其具有的良好特性受到了越来越多的关注和越来越广泛的营养。本文基于扩展的切比雪夫混沌映射及其特性提出了一种面向多服务器架构的认证密钥协商协议。该协议使用基于扩展切比雪夫多项式的密码体制生成远程用户与服务器之间的共享对称密钥,通信双方利用该共享对称密钥实现会话消息的保密性以及认证性。同时,该协议基于切比雪夫多项式的半群特性得到通信双方的会话密钥。安全性分析结果表明,本文提出的新协议不仅具有现有同类协议抵御多种攻击行为的优点,而且在未增加计算开销的条件下实现了用户强匿名性,实用性更强,更适用于多服务器架构环境。

[1]Tsai JL.Efficient multi-server authentication scheme based on one-way hash function without verification table [J].Computers and Security,2008,27 (3-4):115-121.

[2]Liao YP,Wang SS.A secure dynamic ID based remote user authentication scheme for multi-server environment[J].Computer Standards and Interfaces,2009,31 (1):24-29.

[3]Hsiang HC,Shih WK.Improvement of the secure dynamic ID based remote user authentication scheme for multi-server envi-ronment[J].Computer Standards and Interfaces,2009,31(6):1118-1123.

[4]Lee CC,Lin TH,Chang RX.A secure dynamic ID based remote user authentication scheme for multi-server environment using smart cards [J].Expert Systems with Applications,2011,38 (11):13863-13870.

[5]Li X,Xiong YP,Ma J,et al.An efficient and security dynamic identity based authentication protocol for multi-server architecture using smart cards[J].Journal of Network and Computer Applications,2012,35 (2):763-769.

[6]Sood SK,Sarje AK,Singh K.A secure dynamic identity based authentication protocol for multi-server architecture[J].Journal of Network and Computer Applications,2011,34 (2):609-618.

[7]Goriparthi T,Das ML,Saxena A.An improved bilinear pairing based remote user authentication scheme [J].Computer Standards and Interfaces,2009,31 (1):181-185.

[8]Juang WS,Nien WK.Efficient password authenticated key agreement using bilinear pairings [J]. Mathematical and Computer Modelling,2008,47 (11-12):1238-1245.

[9]Tseng YM,Wu TY,Wu JD.A pairing-based user authentication scheme for wireless clients with smart cards [J].Informatics,2008,19 (2):285-302.

[10]Liao YP,Hsiao CM.A novel multi-server remote user authentication scheme using selfcertified public keys for mobile clients[J].Future Generation Computer Systems,2013,29(3):886-900.

[11]SHU Jian.An authenticated key agreement protocol based on extended chaotic maps [J].Acta Phys Sin,2014,63 (5):1-5 (in Chinese).[舒剑.基于扩展混沌映射的认证密钥协商协议 [J].物理学报,2014,63 (5):1-5.]

[12]Zhang L.Cryptanalysis of the public key encryption based on multiple chaotic systems [J].Chaos,Solitons & Fractals,2008,37 (3):669-674.

[13]Tsai JL.Efficient multi-server authentication scheme based on one-way hash function without verification table [J].Computers &Security,2008,27 (3):115-121.

[14]Tsaur WJ,Li JH,Lee WB.An efficient and secure multiserver authentication scheme with key agreement[J].Journal of Systems and Software,2012,85 (4)876-882.

[15]Lee CC,Lou DC,Li CT.An extended chaotic-maps-based protocol with key agreement for multi-server environments[J].Nonlinear Dynamics,2013,71 (11):206-218.