由“震网”病毒事件浅议核电站信息安全现状及监管

胡 江,孙国臣,张加军,侯秦脉

(环境保护部核与辐射安全中心,北京100082)

1 “震网”病毒暴露工业控制领域的安全隐患

2010年6月,德国首先监测到“Stuxnet”病毒(中文名为“震网”病毒),随后加拿大警告称,“震网”病毒会针对西门子的SIMATIC“WinCC”或者“Step-7”软件的SCADA系统发动恶意攻击[1]。2010年11月,伊朗总统穆罕默德首次承认一种电脑病毒使位于纳坦兹(Natanz)的工厂的离心机出现问题。该病毒已经使超过1 000台用于铀浓缩的离心机损坏。“震网”病毒攻击离心机的方式非常巧妙。在入侵离心机的控制系统后,它首先记录离心机的正常转速,接着使离心机的速度周期性异常变换,但监控设备收到的却是病毒发送的正常数据,因此离心机的异常运转无法及时被察觉,最终导致了物理破坏[2]。

华盛顿邮报援引赛门铁克公司研究员的评论称,这个名为“震网”的蠕虫病毒是已知的第一个旨在破坏工业控制系统的恶意软件。该病毒的复杂程度和编写过程中所需要的大量工艺流程信息都证明这不是普通黑客所为,而应该是某些国家或组织的制造的[3]。震网余波未平,2012年5月又有多家计算机安全公司宣布发现一种名为“火焰(Flame)”的全新计算机恶意程序,它已经使得伊朗和中东其他国家的上万台计算机被感染。有证据表明“火焰”和“震网”均由同一国家或组织控制,而“火焰”病毒的代码量相当于“震网”病毒的20倍以上。

随着工业系统数字化和网络化的发展,工业系统受到的信息安全威胁和攻击也越来越多,工业信息安全事件层出不穷。早在2007年3月,美国的爱达荷国家实验室(INL)完成了一项代号为“极光(Aurora)”的实验。实验结果是一台价值100万美元的柴油发电机在受到网络攻击之后,开始震动摇晃,渐渐冒出白烟,最终完全停止运转[4]。2008年,一名少年攻击了波兰Lodz的城铁系统,用一个电视遥控器改变轨道扳道器,导致4节车厢出轨[5]。2013年4月11日,在阿姆斯特丹召开的黑客大会上,德国网络安全专家Hugo Teso展示了如何利用一款Android手机上的APP和一台无线电发射装置来向商业飞机发送信号,从而影响飞机导航系统。他的模拟引起了霍尼韦尔等几家航空仪控系统厂家的高度重视,目前美国联邦航空管理局(FAA)和欧洲航空安全局(EASA)开始就此问题开始修改飞行安全程序[6]。

工业控制系统及工业通信信息的安全性已经成为迫在眉睫的问题,通过操纵鼠标键盘来使得城市交通混乱、股市崩溃、关键基础设施停顿等科幻电影中出现的场景将不仅仅只是一种构想,而可能成为现实。

2 核电站的信息安全威胁

近几年来,随着核电站数字化网络化程度的不断提高,在提高控制精度、方便操作和维护的同时,核电站所面临的信息安全威胁也越来越显著。这里的信息安全既包括电厂内办公通信所用的网络及计算机安全,也包括工业控制系统的安全。目前的核电站已普遍使用基于计算机和联网技术的数字化控制系统,常见的包括数据采集和监控系统(SCADA)、分布式控制系统(DCS)、可编程逻辑控制器(PLC)等。控制系统的数字化打破了虚拟数字世界与实体物理世界的隔阂。数字化系统可以将数字信息通过PID、APC(Advanced Process Control)等控制算法运算后传送至物理世界的各类阀门、泵等执行器执行动作。这种系统属于信息物理系统(cyber-physical systems)。与单纯的信息系统(cyber systems)不同,信息物理系统在受到信息攻击后,会对物理世界造成破坏和损失[7]。核电站的工业控制系统若出现问题,可能对设备的可靠性和可用性造成影响,威胁电厂的安全运行。

虽然核电站在设计已经考虑了一些安全措施,但是随着攻击技术的发展以及控制系统本身的缺陷,仍使得核电站面临着一定的风险,列举一些简单的例子:

(1)物理隔离存在风险。理论上看物理隔离可以实现内部信息系统与外部的隔绝,是绝对安全的。但是,实际上物理隔绝网络也并不是绝对安全的。信息系统存在的一个重要价值就是为了存储和共享信息,“信息孤岛”没有办法满足信息共享的需求。实际中,物理隔离网络同外界,特别是互联网往往存在着某种“逻辑联系”,存在交流就产生了风险[8]。

(a)可能存在非法外连的情况,即没有按照物理隔离的要求,使物理隔离内网和外网之间存在了通信通道,这样使得物理隔离失去原本的意义,应该严格予以杜绝。

(b)可能存在一机双网的问题,即一台主机交替接入互联网或其他公共信息网与物理隔离内网,使得入侵者有机会借此机会入侵、渗透、搜集甚至攻击内部网络。

(c)可能受到摆渡攻击。摆渡攻击是指移动存储介质像渡船一样在不同网络之间传输文档和恶意程序,从而打破网络隔离,实现窃取机密或实施攻击的目的。由于现在U盘、移动硬盘等移动存储介质的普遍使用,这种数据交换的随机性、不可控性越来越强。

(d)WIFI的广泛使用使得受到无线网络攻击可能性增加。核电厂开始使用WIFI作为无线通讯的手段之一,而WIFI的加密技术并不完全可靠,即使是使用了较先进的WPA2加密技术,也存在被破解的可能性。另外,由于很多DCS设备均为国外厂商生产,如果在设备内预置WIFI模块,需要时再激活进行通讯,将会使得电厂的实体保护及网络安全防线形同虚设。

(2)工业控制系统固有缺陷。目前防火墙技术是IT行业内广泛应用的防护手段,但防火墙存在限制数据流通与允许流通之间的矛盾,而工业信息系统要求小的信息时延;系统软件要减少更改以减少外部信息进入的机会,但这与要及时更新升级相矛盾;一些工业控制软件基于Unix/Linux系统,Unix/Linux系统一方面大大减少了误中Windows病毒的概率,但是由于其独特性,容易被单独研究而爆出漏洞,而安全相关厂家对这种系统的关注度不够,使用者误以为安全无误而产生麻痹大意的思想,长期没有更新系统,反而使最安全的地方变成了最危险的地方。

(3)专业性攻击的日益简单化。黑客技术已经不再是过去人们所认为的那种需要很高深的计算机安全知识才能掌握的尖端技术。目前网上有大量的黑客工具软件供普通民众下载,一个网民不需要多少时间就能学会发动一次分布式拒绝服务DDoS攻击。而且随着越来越多采用TCP/IP协议的工业控制系统接入互联网,这些系统可能会通过Shodan搜索引擎直接搜索到,这将导致其面临更多的攻击。

(4)核电站工业控制系统的标准化。标准化的工业控制系统往往具有更高的稳定性,但是也更容易受到攻击,因为攻击者可以很容易找到相关的技术资料并寻找类似系统进行试验。另外,如果所有核电站都使用一款基于WinCC服务器的软件,而攻击者利用了一个Windows 0day漏洞,那么可能会导致多个核电厂同时受到攻击。

针对工业系统的恶意攻击还具有针对性和隐藏性,这是不同于商业网络威胁的两大特点。不像其他的病毒或木马以获取商业利益为目的或出于黑客自身恶作剧的心理,工业病毒有着极精准的目的性,例如“震网”病毒的目的其实就是伊朗的核电站和离心机。而与之相伴的就是其隐蔽性,即在没有找到目标之前不会表现出危害特性。这一特点使得此类威胁一般难以发现。绿盟安全技术研究院的技术报告指出,近年来针对关键信息基础设施(CII),尤其是针对工业控制系统(SCADA)的攻击越来越引人关注[9]。核电站属于典型的关键信息基础设施,其安全性不仅关系到电力供应,还会对社会舆论公众信心产生极大影响。而此类CII由于已经采取一些安全措施,因此攻击者往往采用APT攻击的方式。APT是指一个特定组织,具备相应的能力和意图,并持续和有效的针对特定实体的威胁。这类攻击需要大量的人力和财力支持,虽然可能性很小,但其攻击能力也并非常规防护措施所能阻挡,一旦发生,危害巨大。

综上所述,要对核电站的信息安全包括工业控制系统的安全给予更充分的重视。

3 美国对核电站数字化系统安全和网络安全监管的发展历史

2001年的“9·11”恐怖袭击给美国全国带来了巨大的震动,核电站作为核心要害设施,其安全性得到了公众和核能业界的极大关注。虽然没有受到网络袭击,但核能业界已经意识到需要一个可靠的程序来确保核电站的信息安全。为了响应“9·11”袭击,根据情报执法机构提供的信息,美国核管会NRC于2002年2月发布了NRC Order EA-02-026“核电站临时安全及安保补充措施(Interim Safeguards and Security Compensatory Measures for Nuclear Power Plants)”。这个文件包括指导核电站业主来处理某些网络安全漏洞的特别要求[10]。

NRC随后在2003年4月发布了后续的Order EA-03-086,此文件将网络攻击纳入核电站设计基准威胁(DBT),并对有关网络攻击的设计基准威胁做出进一步的定义[11]。按照10CFR73.1的要求,业主必须能够应对额外的网络攻击。

2004年10月,NRC发布NUREG/CR-6847,“美国核电站网络安全自我评估方法(Cyber Security Self-Assessment Method for US Nuclear Power Plants)”。这一文件由于涉及国家安全,没有向公众开放。美国核能研究所(NEI)与NRC和西北太平洋国家研究所集中力量对四座核电站开展了安全措施检查和潜在缺陷测试。2005年开发了NEI04-04,“反应堆网络安全(Cyber Security for Power Reactors)”,该程序为核电业主单位提供了开发并维护核电厂网络安全的办法[12]。

在2006年1月,NRC发布管理导则1.152(Regulatory Guide 1.152)第2版,“核电站安全系统计算机使用准则(Criteria for Use of Computers in Safety Systems of Nuclear Power Plants)”。RG1.152第2版为核电站业主在数字化仪控系统的设计、开发和应用实施等方面提供指导。导则特别强调了安全系统内的那些不能充分满足IEEE Std 7-4.3.2-2003的内容(目前国内所使用的GB/T 13629—2008“核电厂安全系统的数字计算机的使用准则”就来自IEEE的此项标准)。RG1.152第2版包含了对于评估安全系统的管理准则,确保开发环境是被保护的,以应对无文件证明的、不需要的代码或其他会危及安全系统运行的代码[13]。

2007年3月,NRC发布Branch Technical Position(BTP)7-14第5版,“数字化仪控系统的软件审评指导(Guidance on Software Reviews for Digital Computer Based Instrumentation and Control Systems)”。BTP7-14提供了针对评估核电站安全相关数字化仪控系统的软件生命周期过程的指导[14]。

2009年3月,NRC发布10CFR73.54,“数字化计算机、通讯系统和网络的保护(Protection of Digital Computer and Communication Systems and Networks)”。2009年9月,NEI08-09第三版“核反应堆网络安全计划(Cyber Security Plan for Nuclear Power Reactors)”发布,该文件帮助核电站业主构建和实施满足10CFR73.54要求的网络安全计划。

2010年1月,NRC发布RG5.71,“核设施的网络安全程序(Cyber Security Programs for Nuclear Facilities)”。RG5.71描述了由防御架构和一系列基于标准的安全控制组成的监管立场防御策略,其中采用了2008年版的NIST SP800-53和NIST SP800-82所提供的标准。它强调建立并贯彻一个网络安全程序。通过对关键数字化资产(Critical Digital Assets,CDAs)的识别确定,建立一整套纵深防御策略和安全防御架构,借助技术和管理手段,实现对网络安全的有效控制[15]。

2011年6月,NRC将RG1.152升级为第三版。RG1.152第三版强调建立一个保护数字化安全系统的开发和运行环境(SDOE),针对数字化安全系统的生命周期各阶段存在的可能导致系统可靠性降级的弱点和漏洞提出要求。整个生命周期包括概念阶段(Concept Phase)、需求阶段(Requirement Phase)、设计阶段(Design Phase)、实施阶段(Implementation)、测试阶段(Test Phase)、安装检验和验收阶段(Installation,checkout,and acceptance testing Phase)、运行阶段(Operation Phase)、维护阶段(Maintenance Phase)、退役阶段(Retirement Phase)[16]。

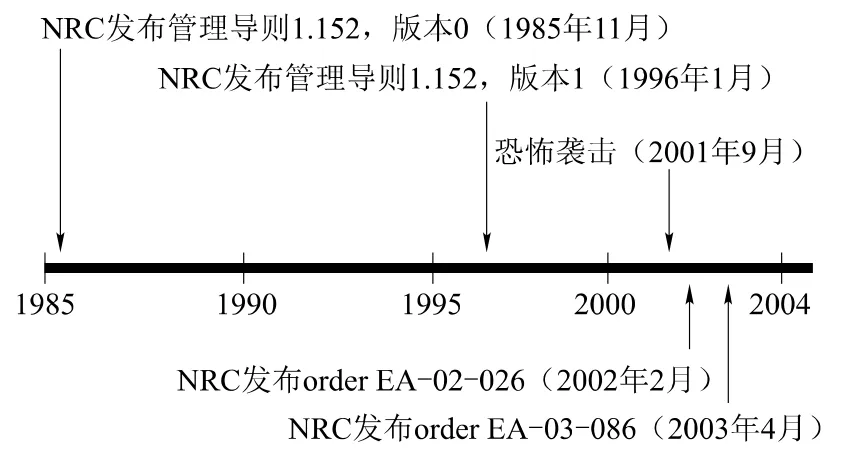

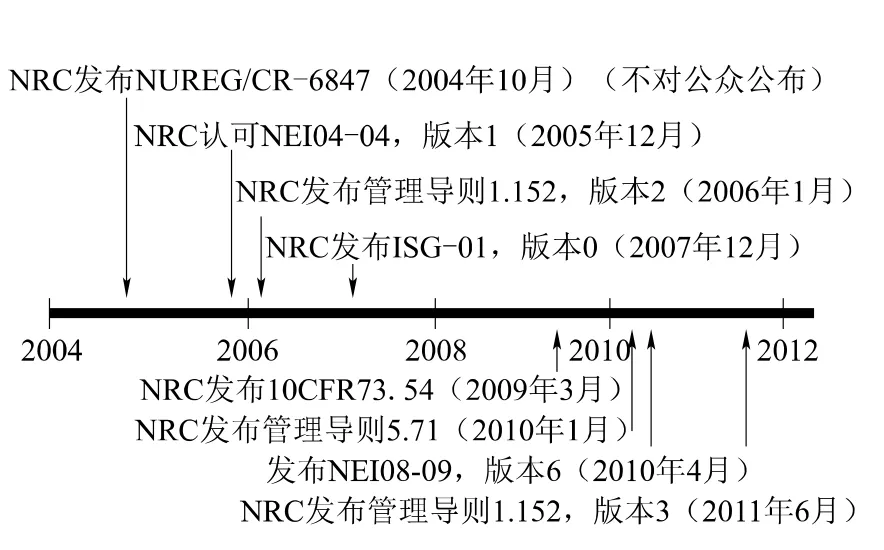

相关监管导则发布的时间轴如图1、图2所示。

图1 相关管理导则发布时间轴1Fig.1 Related regulatory guides timeline 1

图2 相关管理导则发布时间轴2Fig.2 Related regulatory guides timeline 2

4 对我国核电厂信息安全监管的一些思考

我国早期建设的秦山核电站和大亚湾核电站采用的主要是使用模拟信号的仪控系统,而田湾核电站是第一个采用全数字化DCS系统的核电站。DCS系统其实早已在其他工业领域广泛使用,核电行业出于安全性和可靠性的保守考虑,在DCS系统得到充分验证后才应用在核电领域。近年来,数字化控制的巨大优点和可靠性得到了业内的普遍认同,除了新建电厂均采用全数字化仪控系统外,老的核电站也开始逐步改造,将数字化系统部分地应用在电厂中。但是数字化仪控系统和网络技术的快速发展,结合我国的现实国情,使得我国核电站的信息安全面临着以下几个严峻的问题:

(1)我国一些核电站的仪控系统在初始设计时准备应用在封闭环境或专网环境中,所以安全防范措施程度较低。但是随着时代的发展和需求的演变,应用环境发生了变化,与其他网络建立了连接,却没有对安全机制进行足够的强化,这就形成了安全上的弱点;

(2)国内使用的工控系统普遍采用西方电子设备厂商的系统和设备,国内厂商缺乏核心知识产权和关键技术,使得我们在技术和设备上都受制于人。如果进口设备内置了无线通信模块,我们很难察觉;

(3)国内对于网络安全以及工业控制系统安全的研究起步晚、层次低,在产品、技术、操作系统、网络架构、企业自身管理水平以及一线操作人员的技术素养等方面都还存在诸多不足。

因此,我们需要对核电站的信息安全保持高度关注。近日,国家成立了中央网络安全和信息化小组来统筹协调国内的网络安全和信息化的重大问题,这反映了国家对网络安全问题的高度重视。作为核安全监管当局也应该更加重视核电厂的信息安全问题,从思想上认识到信息安全对核安全的重要意义,认识到核电厂信息安全对国家安全的重要意义。由于信息技术发展迅猛的特点,要求监管也要紧跟时代,以最新的标准进行要求,调动整个业界对此问题给予重视。同时积极开展研究,加强与有关部门的合作,寻求技术支持,同时借鉴参考国际先进监管水平及国内其他行业的经验,有针对性地建立我国核电厂信息安全风险评估模型,对各电厂开展评估和检查,落实整改,这样才能保证对核安全的有效监管和强力保障,确保核电站的安全运行。

[1] Government of Canada PSC.AVl0-023:Siemens SIMATIC WinCC or Siemens Step 7software vulnerabilities[EB/OL].(2011-10-22).http://www.publicsafety.gc.ca/prg/em/ccirc/2010/av10-023-eng.aspx.

[2] ALBRIGHT D,BRANNAN P,WALROND C.Did Stuxnet take out 1,000centrifuges at the Natanz enrichment plant?[R].USA:Institute for Science and International Security,2010.

[3] ERDBRlNK T,NAKASHIMA E.Iran struggling to contain”foreign-made””Stuxnet”computer virus[N].The Washington Post,2010-09-27.

[4] CNN.Mouse click could plunge city into darkness,experts say[EB/OL].(2007-09-27).http://edition.cnn.com/2007/us/09/27'power.at.risk/index.html.

[5] 唐文.工业基础设施信息安全[J].2011.

[6] “PlaneSploit,Hugo Teso's App,Lets Android Users Hack Airplanes”Huffington Post.[EB/OL].[2013-04-11].http://www.huffingtonpost.ca/2013/04/11/planesploitapp-plane-hack_n_3063587.html.

[7] 李江海,黄晓津.核电数字化控制系统安全综述[J].原子能科学技术,2012,46(B09):411-416.

[8] 宋纯梁,黄威,吴灏.物理隔离网络的安全风险研究[J].计算机工程与设计,2008,29(23):5943-5946.

[9] 张玮.网络攻击防范技术研究与实现[J].学位论文.重庆大学,2007.

[10] U.S.Nuclear Regulatory Commission(NRC),Order EA-02-026,Feb.2002.

[11] U.S.Nuclear Regulatory Commission(NRC),Order EA-03-086,Apr.2003.

[12] Nuclear Energy Institute(NEI),“Cyber security program for power reactors.”Std.NEI04-04,Feb.2005.

[13] Guide R.1.152revision 2[J].Criteria for Use of Computers in Safety Systems of Nuclear Power Plants,US Nuclear Regulatory Commission,2006,12(10).

[14] U.S.Nuclear Regulatory Commission(NRC),Branch Technical Position 7-14,Mar.2007.

[15] Guide R.5.71[J].Cyber Security Programs for Nuclear Facilities,US Nuclear Regulatory Commission(January 2010),2010.

[16] Guide R.1.152revision 3[J].Criteria for Use of Computers in Safety Systems of Nuclear Power Plants,US Nuclear Regulatory Commission,(June 2011),2011.