一种共享数据完整性验证方案的分析与改进

杨同豪,李俊全,郁滨

解放军信息工程大学,郑州450001

一种共享数据完整性验证方案的分析与改进

杨同豪,李俊全,郁滨

解放军信息工程大学,郑州450001

首先分析了一种云计算环境下公开可验证的共享数据完整性验证方案,指出其无法抵抗数据恢复攻击和完整性伪造攻击,从而存在数据泄露和完整性欺骗的风险。在此基础上提出一个安全性增强的改进方案并对其进行了安全性分析和性能开销分析,分析结果表明该方案保持了数据存储安全性和隐私保护性,并且能够高效实现共享数据的完整性验证,具备较高的安全性和验证效率。

云计算;共享数据;安全存储;数据完整性;公开可验证

1 引言

在云计算环境下,用户将大量数据存储于云服务器中,当需要对数据进行完整性验证时,传统方案需先将数据下载至用户本地,这将显著增加用户的通信与计算开销,同时也失去了云存储的应用价值[1-2]。因此,如何安全高效进行数据完整性验证成为影响云存储进一步推广应用的重要因素[3]。云存储数据完整性验证方案需要考虑的因素主要有计算及通信开销、数据隐私性、公开可验证性和批量处理能力等[4-5]。而针对云环境下的共享数据,由于其可以被多用户进行修改及签名,共享数据的完整性验证还需要考虑用户更新、用户身份信息保护以及数据重签名等问题[6]。

目前,针对云存储数据的完整性验证已提出多种方案。典型方案主要有支持公开可验证的数据持有可证明方案(Proofs of Data Possession,PDP)[7]和面向用户单独验证的数据恢复可证明方案(Proofs of Retrievability,POR)[8]。PDP方案改进后能够支持动态数据更新操作[9-10],但其通信和计算复杂度较高,验证效率和实用性不高。基于BLS签名[11]的POR方案[12]能够支持公开验证,但利用上述方案在进行数据完整性验证的过程中会造成数据拥有者身份信息的泄露。近来,相关学者提出了能够保护数据拥有者身份信息的共享数据完整性验证方案[13-14],但方案[13]中的通信开销将随用户数量的增多而线性增长,当用户数量较多时方案效率不高,而方案[14]则缺乏对公开可验证性的支持。

文献[15]提出一种面向云存储的共享数据完整性验证方案,方案开销小、效率高,同时还能够支持公开可验证和用户身份信息保护。此外,基于Shamir门限秘密共享的思想[16],该方案还可以进行支持动态用户更新及批量验证的扩展。方案主要利用一个群组用户可信的安全中间人来实现共享数据的签名和匿名化,从而达到用户身份信息保护的目的,但该方案仍存在一定的安全缺陷;同样的,文献[17]中的方案也存在此类问题。由此,本文在分析此类典型方案流程的基础上,提出一个能够抵抗数据恢复攻击和完整性伪造攻击的共享数据完整性验证方案,解决了数据泄露和完整性欺骗问题,具备较高的安全性。

2 典型流程分析及问题提出

典型的共享数据完整性验证方案系统模型如图1所示,其主要包括数据拥有者(Data Owner)、数据使用者(Data User)、云服务器(Cloud Sever)和安全中间人(Security Mediator)四种实体。数据拥有者生成数据并将其上传至云服务器,数据使用者能够从云服务器中获取共享数据并对其完整性进行验证,云服务器为数据拥有者和使用者等用户提供数据存储及共享服务,安全中间人可为数据拥有者提供数据签名等安全服务。

图1 方案系统模型

2.1典型流程分析

为实现匿名化的共享数据存储,数据拥有者首先将原始数据进行盲化后统一交由安全中间人进行签名。此后,数据拥有者对此盲化签名信息进行解盲并将其作为数据签名与原始数据合并提交至云服务器存储。当需要对共享数据进行完整性验证时,公开验证者向云服务器发送挑战信息,云服务器生成相应响应信息并将其返回至公开验证者,验证者据此判断共享数据的完整性。此类方案的典型流程主要包括7个步骤[15],具体实现过程如下。

(1)参数建立:选定一个安全参数λ,生成公开参数(G1,G2,e,p,g,H,u1,u2,…,uk)。其中,G1,G2是阶为p的乘法群,g为G1的生成元,e为双线性映射e:G1×G1→G2,H为哈希函数H:{0,1}*→G1,u1,u2,…,uk为从群G1中选择的k个随机数。安全中间人生成私钥sk=y∈Zp及公钥pk=gy∈G1。数据拥有者将原始数据M进行如下划分:M=(m1,m2,…,mn),mi=(mi,1,mi,2,…,mi,k),其中mi,l∈Zp。

(2)数据盲化:数据拥有者随机选取r∈Zp,为数据块mi生成盲化数据,并将其发送至安全中间人。

并将其返回至数据拥有者。

(4)数据解盲:数据拥有者计算σi=·pk-r=(H(idi)·,对盲化签名进行解盲得到最终数据签名信息。此后,数据拥有者将原始数据M=(m1,m2,…,mn)及其对应签名信息(σ1,σ2,…,σn)上传至云服务器。

(5)挑战:公开验证者生成挑战信息C={(idi,βi)}i∈I,{I:i∈I|1≤i≤n}并将其发送至云服务器。其中,idi为数据块(m1,m2,…,mn)的索引,βi∈Zp为公开验证者选取的随机数。

(6)响应:收到挑战信息后,云服务器计算σ*=,并将响应信息R=(σ*,α1, α2,…,αk)返回至公开验证者。

2.2问题提出

上述典型流程能够以较小的计算及通信开销实现对云存储中共享数据的完整性验证,且方案支持公开验证、用户更新、用户身份信息保护及批量验证等特性。但是,通过分析发现方案存在数据泄露及完整性欺骗等安全问题。

(1)数据泄露风险:方案的公开可验证性使得任意用户均可发起完整性验证挑战,此时攻击者可以通过自行发起验证挑战或截获合法用户的挑战响应数据等方式得到正确的挑战及响应信息,而当得到足够多的挑战及响应信息后,攻击者可以恢复出合法用户的共享数据。即方案无法抵抗数据恢复攻击。

数据恢复攻击:首先,攻击者通过自行发起验证挑战或截获合法用户的挑战响应数据得到以下n次挑战及响应信息:{C1={(idi,β1,i)}i∈I,R1=(σ1*,α1,1,α1,2,…,α1,k)},{C2={(idi,β2,i)}i∈I,R2=(σ2*,α2,1,α2,2,…,α2,k)},…,{Cn={(idi,βn,i)}i∈I,Rn=(σn*,αn,1,αn,2,…,αn,k)}。β2=(β2,1,β2,2,…,β2,n),…,βn=(βn,1,βn,2,…,βn,n),当βj,i不存在时,令其为0即可。

(2)完整性欺骗风险:当保存有足够多的完整性验证信息时,攻击者可以在接收到任意完整性验证挑战后伪造出正确的响应信息。此缺陷将使得攻击者能够假冒合法的云服务器欺骗用户,或者恶意云服务器(已保存足够多完整性验证信息)在数据丢失等完整性破坏的情况下对用户进行欺骗。即方案无法抵抗完整性伪造攻击。

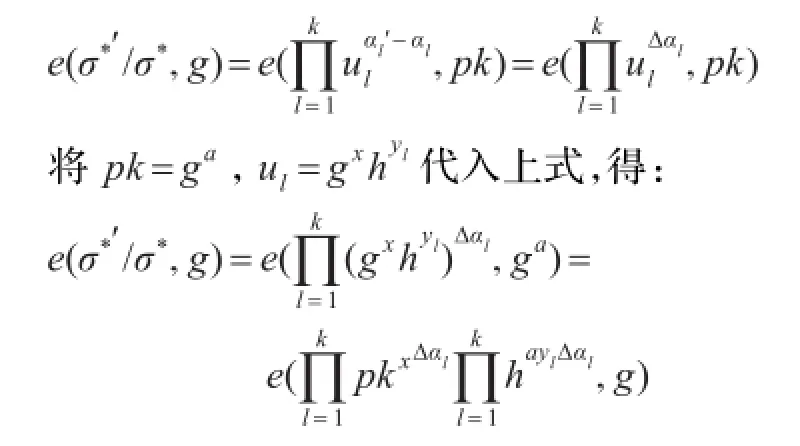

完整性伪造攻击:在已保存有n次挑战及响应信息的基础上,攻击者接收到新挑战信息。令,则存在aj,1≤j≤n使得β′=a1β1+ a2β2+…+anβn,即,则攻击者可为新挑战信息返回响应R′=(σ*′,,',…,),其正确性可由以下等式得出:

即当收到任意完整性验证挑战后,攻击者在既无共享数据也无用户合法签名的基础上,仅通过其得到的n次完整性验证信息便伪造出了正确的响应。

3 安全增强方案设计

基于上述分析,本章提出一个安全性增强的改进方案,该方案系统模型及安全性基础等均与典型方案相同。但安全增强方案为验证响应信息加入了随机扰乱,从而使攻击者无论得到多少完整性挑战与响应信息,均无法得出原始共享数据,而利用改进后的完整性验证等式依然能够进行共享数据的完整性验证。该安全增强方案能够保护共享数据的隐私性,同时抵抗完整性伪造攻击,能够提高共享数据完整性验证的安全性。

安全增强方案流程包括参数建立、数据盲化、盲化签名、数据解盲、挑战、响应及验证等7个步骤。与典型方案流程相比,参数建立过程中仅加入一个哈希函数h:G1→Zp作为方案新增公开参数,而涉及数据匿名化的数据盲化、盲化签名和数据解盲等3个步骤均与典型流程相同,挑战、响应及验证等3个步骤的改进方法如图2所示。

图2 改进方案的挑战、响应及验证流程

此改进方案依然可以进行支持动态用户更新及批量验证的扩展,其方法与原方案相同,在此不再细述。

4 安全增强方案分析

安全增强方案的安全性分析主要包括数据存储安全性和隐私保护性的分析与证明,证明过程基于以下两个假设。

(1)对未知的a,b∈Zp,给定g,ga,gb∈G1,计算gab∈G1是困难的,即计算性Diffie-Hellman问题。

(2)对未知的a∈Zp,给定g,ga∈G1,得出a是困难的,即离散对数问题。

4.1存储安全性

云环境下共享数据的存储安全性主要由完整性验证方案的正确性与完备性来保证,方案的正确性显而易见,后文主要证明其完备性。

引理1[11]方案中采用的BLS签名方案是存在性不可伪造的。

定理1云服务器能通过数据完整性验证当且仅当其真实存储了用户的完整数据。

证明(1)充分条件证明,即完整性验证方案的正确性证明。

由上文完整性验证等式的推导过程,充分条件显然成立,即当云服务器真实存储了用户的完整数据时,其能够通过数据完整性验证。

(2)必要条件证明,即完整性验证方案的完备性证明。

采用反证法,如果云服务器没有存储完整的用户数据,则不能通过完整性验证。

在随机预言机模型下,将云服务器视为敌手,挑战者控制随机预言机H(·)的输出并回答云服务器提出的哈希查询。将证明如果敌手以一个不可忽略的概率通过完整性验证,则能够解决计算性Diffie-Hellman问题,即给定g,ga,h∈G1,能够输出ha∈G1。

随机选取x,y1,y2,…,yk∈Zp并且令pk=ga,ul= gxhyl,l∈[1,k]。针对任意idi,选择ri∈Zp并控制随机预言机H(·)的输出为。当接收到云服务器提出的签名查询时,输出:

针对挑战者提出的完整性验证挑战,云服务器输出R=(σ*,γ1,γ2,…,γk,α1,α2,…,αk)作为响应信息并且其满足:

针对相同的ri∈Zp,敌手返回R′=(σ*′,γ1,γ2,…,γk,作为完整性响应信息并且其满足:

式(2)除以式(1),得到:

所以有:

因此,除非敌手真实存储了用户的完整数据,否则其将以一个可忽略的概率通过数据完整性验证。即证明了云服务器能通过数据完整性验证仅当其真实存储了用户的完整数据。证毕。

4.2隐私保护性

隐私保护性主要指完整性验证方案无消息泄露,验证者无法通过验证响应信息恢复出用户数据。

定理2在数据完整性验证过程中,公开验证者不能够从响应信息R=(σ*,γ1,γ2,…,γk,α1,α2,…,αk)中获得原始数据。

表1 性能对比分析

因此,从云服务器返回的响应信息R=(σ*,γ1,γ2,…,γk,α1,α2,…,αk)中,公开验证者无法得到与原始数据相关的信息。证毕。

通过以上安全性分析可知,安全增强方案具备数据存储安全性与隐私保护性,能够抵抗数据恢复攻击和完整性伪造攻击,提高了共享数据完整性验证过程的安全水平。

5 方案性能分析

安全增强方案的性能分析主要从通信及计算开销两方面进行分析。

(1)通信开销。在数据盲化、盲化签名及数据解盲阶段,针对数据块M=(m1,m2,…,mn),数据拥有者与安全中间人之间的通信开销为2n|p|,|p|为Zp中元素的数据长度,此过程中的通信开销与典型方案相同。在验证及响应阶段,通信开销为n|id|+(n+2k+1)|p|,与典型方案相比仅增加了k|p|即由(γ1,γ2,…,γk)带来的通信量。由此,安全增强方案的总通信开销为n|id|+(3n+2k+1)|p|。

(2)计算开销。由于指数运算和双线性对运算相比于其他运算需要更多的资源,因此计算开销分析主要针对此两种运算进行。以ExpG1表示一次群G1上的指数运算,Pair表示一次双线性映射e:G1×G1→G2上的双线性对运算。数据块M=(m1,m2,…,mn)在数据盲化、盲化签名及数据解盲阶段所带来的计算开销为n(k+3)ExpG1+ 2nPair,与典型方案相同。在验证及响应阶段,验证者所需计算开销为(n+2k)ExpG1+2Pair,与典型方案相比增加了k ExpG1。由此,安全增强方案的总计算开销为(nk+4n+2k)ExpG1+2(n+1)Pair。

典型方案与安全增强方案的性能对比分析如表1所示。

本章主要针对安全增强方案的通信与计算开销进行分析,分析结果表明,安全增强方案依然能够保持较小的通信与计算开销,拥有较大的性能优势。

6 结束语

共享数据的云端存储需要综合考虑数据的隐私性、完整性验证的准确性以及完备性等安全因素。由于验证发起方身份的不确定性,公开可验证的数据完整性验证方案所面临的安全威胁更加严峻。本文分析了一种典型的云环境下共享数据完整性验证方案,指出其在安全方面存在的不足,并提出了一种安全性增强的改进方案,安全性分析及性能开销分析的结果显示本文方案能够提高数据完整性验证的安全性,同时依然保持较小的通信及计算开销。

[1]冯朝胜,秦志光,袁丁.云数据安全存储技术[J].计算机学报,2015,38(1):150-163.

[2]颜湘涛,李益发.基于消息认证函数的云端数据完整性检测方案[J].电子与信息学报,2013,35(2):310-313.

[3]Yang T H,Yu B.Study of cryptography-based cyberspace data security[C]//5th IEEE International Conference on Computing,Communication and Networking Technologies,Hefei,China,2014:289-295.

[4]Hao Z,Zhong S,Yu N H.A privacy-preserving remote data integrity checking protocol with data dynamics and publicverifiability[J].IEEETransactionsonKnowledge and Data Engineering,2011,23(9):1432-1437.

[5]Juels A,Oprea A.New approaches to security and avail-ability for cloud data[J].Communications of the ACM,2013,56(2):64-73.

[6]Wang B Y,Li B C,Li H.Public auditing for shared data with efficient user revocation in the cloud[C]//32nd IEEE International Conference on Computer Communications,Turin,Italy,2013:2904-2912.

[7]Ateniese G,Di Pietro R,Mancini L V,et al.Scalable and efficient provable data possession[C]//4th International Conference on Security and Privacy in Communication Netowrks,Istanbul,Turkey,2008:1-10.

[8]Juels A,Kaliski Jr B S.PORs:Proofs of retrievability for large files[C]//14th ACM Conference on Computer and CommunicationsSecurity,Alexandria,VA,USA,2007:584-597.

[9]Erway C C,Kupcu A,Papamanthou C,et al.Dynamic provable data possession[C]//2009 ACM Workshop on Cloud Computing Security,Chicago,IL,USA,2009:213-222.

[10]Wang Q,Wang C,Ren K,et al.Enabling public auditability and data dynamics for storage security in cloud computing[J].IEEE Transactions on Parallel and Distributed Systems,2011,22(5):847-859.

[11]Boneh D,Lynn B,Shacham H.Short signatures from the Weil pairing[J].Journal of Cryptology,2004,17(4):297-319.

[12]Shacham H,Waters B.Compact proofs of retrievability[J]. Journal of Cryptology,2013,26(3):442-483.

[13]Wang B Y,Li B C,Li H.Oruta:privacy-preserving public auditing for shared data in the cloud[C]//5th IEEE InternationalConferenceonCloudComputing,Honolulu,HI,USA,2012:295-302.

[14]Wang B Y,Li B C,Li H.Knox:privacy-preserving auditing for shared data with large groups in the cloud[C]//10th International Conference on Applied Cryptography and Network Security,Singapore,2012:507-525.

[15]Wang B Y,Chow S S,Li M,et al.Storing shared data on the cloud via security-mediator[C]//33rd IEEE International Conference on Distributed Computing Systems,Philadelphia,PA,USA,2013:124-133.

[16]Shamir A.How to share a secret[J].Communications of the ACM,1979,22(11):612-613.

[17]Wang B Y,Li B C,Li H.Panda:Public auditing for shared data with efficient user revocation in the cloud[J].IEEE Transactions on Services Computing,2015,8(1):92-106.

Analysis and improvement of shared data integrity verification sheme.

YANG Tonghao,LI Junquan,YU Bin

PLA Information Engineering University,Zhengzhou 450001,China

Firstly,a shared data integrity verification sheme which supports public verifiability in the cloud is analyzed. The analysis shows that the sheme is vulnerable to data recovery attack and integrity forgery attack,which bring the risk of privacy disclosure and integrity deception.Then,on the basis of this analysis,an improved sheme with security enhancement is proposed.Finally,the security analysis and performance analysis of this improved sheme are made.The results indicate that this sheme can keep the security and privacy of data storage while implement shared data integrity verification efficiently. Thus this scheme provides a higher level of security along with high efficiency.

cloud computing;shared data;security storage;data integrity;public verifiability

A

TP309

10.3778/j.issn.1002-8331.1503-0172

全军军事类研究生资助课题(No.2014JY170)。

杨同豪(1987—),男,博士研究生,研究领域为网络空间数据安全;李俊全(1965—),男,博士,研究员,研究领域为密码学和网络空间安全等;郁滨(1964—),男,博士,教授,研究领域为信息安全、无线网络安全技术和视觉密码等。E-mail:youngtonghao@163.com

2015-03-15

2015-10-20

1002-8331(2015)22-0016-06