基于 Client Honeypot的网络入侵检测系统

忻俊

摘要:随着使用者的需求变化与 Web应用技术的快速发展, Web应用更为开放并更强调分享及互动,使得 Web应用成为当今网络应用的潮流,但也成为黑客新的攻击目标。黑客对网站植入恶意程序代码,造成 Web事件威胁不断衍生,Web已变成信息安全攻击重要感染途径之一。该文将介绍一种恶意网页检测方法 - Client Honeypot。Client Honeypot系利用 Client端主动与 Web Server产生互动以进行探测及诱捕,有别于传统的入侵检测系统被动式检测模式。该研究以 Open Source 工具 Honey C为基础进行研究改进,实现对恶意网页检测的应用。

关键词: 客户端蜜罐;恶意网页

中图分类号:TP393 文献标识码:A 文章编号:1009-3044(2015)03-0069-03

Network Intrusion Detection System Based on Client Honeypot

XIN Jun

(Shanghai Jiguang Polytechnic College,Shanghai 201901, China)

Abstract: with the user's demand changes with the rapid development of Web application technology, Web application more open and more emphasis on sharing and interactive, making Web applications become the trends of network applications, but also become a new target of hackers. Hackers malicious code to your website to make the Web event threat derived from tradition, the Web has become a information security against one of the important infection. This article introduces a kind of malicious web pages detection method - Client Honeypot. Client Honeypot system using Client side active interactions with a Web Server to detect and trapping, passive detection is different from the traditional intrusion detection system model. This study is based on Open Source tools Honey C study improvement, for the application of detecting malicious web pages.

Key words: client Honeypot; malicious web pages

1 概述

随着 Web-based应用服务范畴多元化(如社交型网站:Facebook、Twitter),直接拉近与使用者间的距离与提升浏览网页的便利性,但也成为黑客新的攻击目标。Web应用服务平台所面临的信息安全问题越来越受到重视,如:窃取网站敏感资料等。依据 Web sense安全实验室[11]提出 2010年八大威胁预警表示,随 Web 2.0而衍生的攻击将更趋成熟。此外,信息安全厂商赛门铁克网络安全威胁报告[10,12]第 15期调查指出网页式攻击依然盛行,尤其是针对 Web浏览器及 PDF相关应用程序的弱点所进行的攻击。文中提到很值得注意的事: 2009年针对 PDF阅读器的弱点所进行的网页式攻击事件大幅的成长,占所有网页式攻击的 49%,相较于 2008年的 11%,其成长相当显着。由此可知,Web已成为现今信息安全威胁主要攻击目标,对企业及使用者造成信誉及个人隐私的极大伤害。

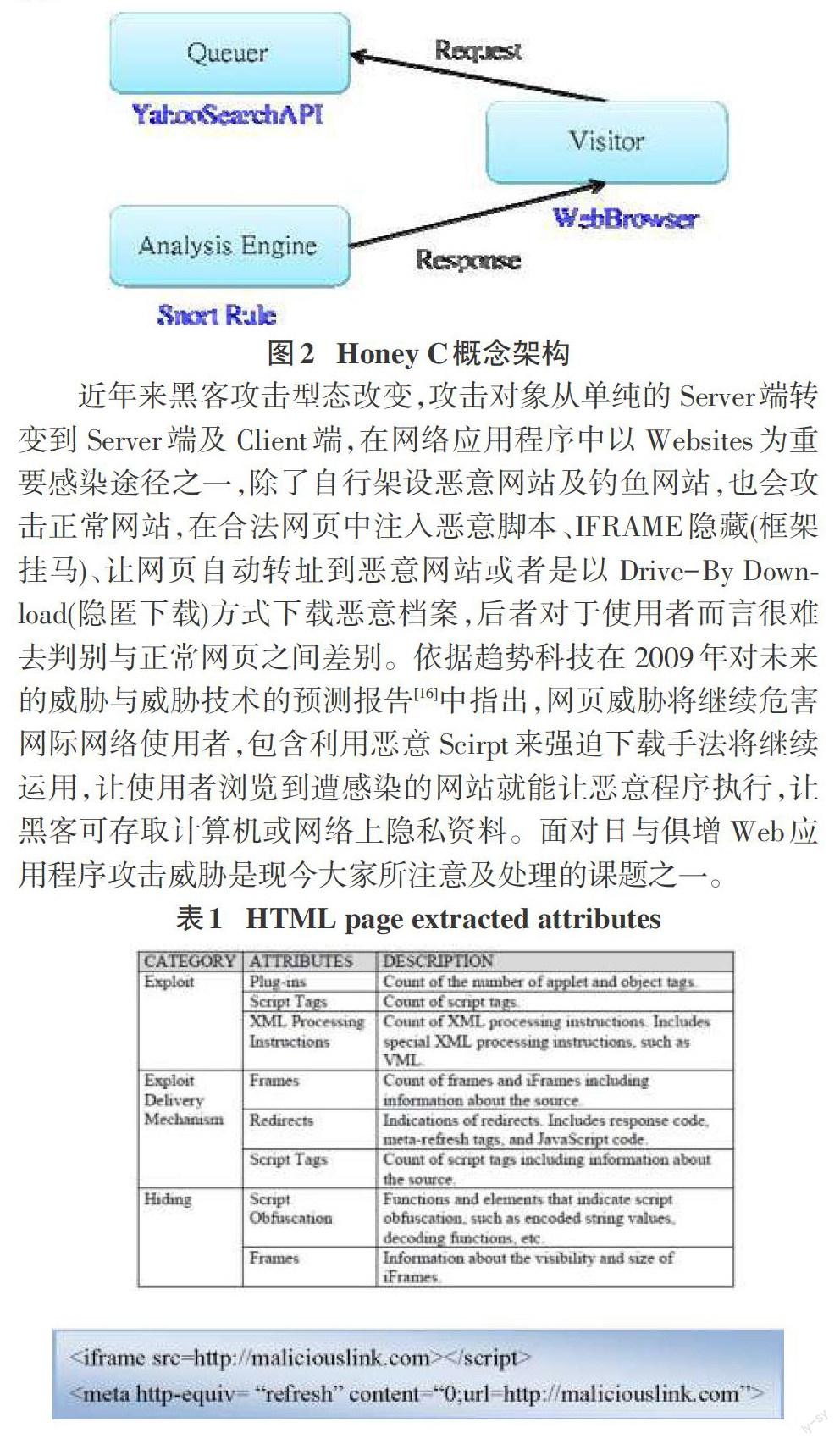

网络安全问题已经被大家所重视,网管人员常会使用入侵检测系统 (IDS, Intrusion detection system)或诱捕系统(Honeypot)来建构网络防护系统,而 Honeypot是设计来引诱撷取恶意活动的程序进而产生警告信息,以提升防护能力。 IDS和 Honeypot本质上是属于被动式的检测,往往等到有攻击事件发生,才有进一步的防护作为,这种的防护措施有其限制存在。上面所描述是偏向 Server端的防护,需要等待入侵者进行攻击才能发挥作用,因此 Lance Spizner (June,2004)[5]提出新的概念称为 Client Honeypot,如图1所示。 Client Honeypot与传统的 Server Honeypot差别在于它是属于主动式的检测,被设计能主动检测恶意主机的攻击行为模式。有别于 Server端的被动防护,Client Honeypot能主动地检测网络上所提供的 Web服务是否含有可疑的恶意攻击行为存在。

图1 Client Honeypot架构概念

2 研究架构与方法

2.1 研究内容介绍

本研究以 Client Honeypot为架构进行研发,并以 Honey C为基础进行研究。Honey Monkey、Capture-HPC属于高互动性的 Client Honeypot,主要缺点是硬件成本高、执行效率慢以及不易建置部署,而本研究采用 Honey C是开放原始码,属于低互动性的 Client Honeypot,优点为低成本、执行效率快、容易部署,其本身会仿真 Client端代替真实系统与目标网站互动,发出 HTTP Request并接收 HTTP Response,并且自回传 Response的资料中与 Snort rule Signature比对是否为恶意可疑行为。

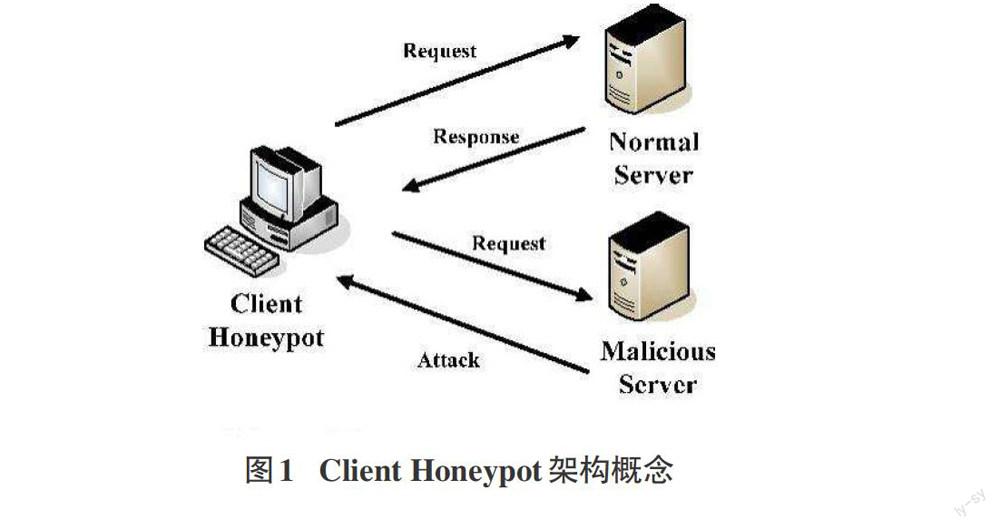

Honey C为独立跨平台架构,由 Ruby语言撰写而成,延续低互动性 Client Honeypot概念为基础,分别在三个模块概念中加入不同的功能性的需求:

● Queuer:使用 Yahoo所提供的 Yahoo Search API进行目标网址搜寻。

● Visitor:模拟 Web浏览器(使用 Wget替代真实浏览器)行为向目标主机进行互动。

● Analysis engine:采用 Snort Rule为基础进行特征比对分析。

图2 Honey C概念架构

近年来黑客攻击型态改变,攻击对象从单纯的 Server端转变到 Server端及 Client端,在网络应用程序中以 Websites为重要感染途径之一,除了自行架设恶意网站及钓鱼网站,也会攻击正常网站,在合法网页中注入恶意脚本、IFRAME隐藏(框架挂马)、让网页自动转址到恶意网站或者是以 Drive-By Download(隐匿下载)方式下载恶意档案,后者对于使用者而言很难去判别与正常网页之间差别。依据趋势科技在 2009年对未来的威胁与威胁技术的预测报告[16]中指出,网页威胁将继续危害网际网络使用者,包含利用恶意 Scirpt来强迫下载手法将继续运用,让使用者浏览到遭感染的网站就能让恶意程序执行,让黑客可存取计算机或网络上隐私资料。面对日与俱增 Web应用程序攻击威胁是现今大家所注意及处理的课题之一。

表1 HTML page extracted attributes

Honey C仿真 Web-based(Web Browser)环境,采用特征比对 Response网页内容,能快速分析结果,但缺点是误报情形较高,本研究加强对网页内容的静态分析[2],对网页原始码检测是否含有隐藏可疑语法脚本,并与 Google Safe Browsing[4](本研究称 iConan) URL黑名单结合判别。

HTML常会被黑客所误用,嵌入恶意脚本行为如表1所示 [1],像 IFRAME、 Meta等例子如下。

2.2 系统架构的改良

本研究基于 Honey C功能加以延伸与改进。本研究增加 Html卷标 Tag语法脚本自动连结隐藏判别,结合 iConan系统(Google Safe Browsing)恶意网址黑名单,进行 Tag link判别,并修改原有操作模式(CMD.EXE),采用 Ruby on rails网页应用程序开发框架 MVC(Model-View-Controller)架构撰写,以 Web GUI接口方式将结果信息呈现。

本系统功能模块主要分成五大功能模块,分别为检测模块、Web GUI模块、规则资料库模块、检测结果模块及 iConan功能模块,以下为功能介绍:

2.2.1检测模块

此模块功能在于接收目标主机 Response网页内容,第一阶段主要针对所回传内容检测网页原始码是否包含有可自动连结标签(Tag)去做 URL crawler动作,取出网页的各链接(Links)卷标 URL,如 IFRAME、Src、Href等,根据这些 Tag链接爬行下去,取得 URL link后产生 URL Queue传给 iConan模块判断 URL是否为黑名单,如果此 URL经判断为黑名单即将 URL Http request动作停止,此动作可缩短检测时间。此外,系统判别网页是否含有隐藏可疑语法脚本,包含在 URL后插入恶意脚本(可疑 URL特征行为)及 JavaScript自动转址语法(URL无预警转址动作)。在第一阶段若没有上述特性时,系统将进入第二阶段,进行 Snort rule特征比对动作。

众多黑客会利用自动连结标签来嵌入恶意网址链接,以及注入恶意脚本、进行 URL无预警转址动作或 URL无预警自动下载档案等动作。利用检测网页原始码、可疑 URL特征行为判别[13]及跟规则资料库模块连结进行恶意特征(Snort rule set)结合判断,可筛选出可疑的网页。

2.2.2Web GUI模块

Web GUI模块修改原本操作模式使得操作变的更简易,本研究采用 Ruby on rails网页应用程序开发框架 MVC(Model-View-Controller)架构撰写,提供网页操作接口提供使用者输入想要检测的 URL,并将 URL传送给检测模块进行检测动作并接收检测结果。分析的结果,于网页上以 Table栏位呈现,包括 localhost(URL路径)、Rule(信息名称)、Type(攻击类型)及 Priority(优先考虑事件)。 Priority栏位以数字图形颜色呈现,共分成三种 Priority(1、2及 3)情况,数字越小代表此 URL的可疑度越高,能立即明白此 URL网页的可疑度。

2.2.3规则资料库模块

规则资料库依据 Bleeding Edge Threats、Emerging Threats组织所提供 Snort rule,及依据官方 Snort针对网页服务器的特征规则,使用众多规则文件来提升对已知恶意网页行为判断精确度。Bleeding Edge Threats、Emerging Threats组织所提供 Snort rule专注在 IE exploit弱点的 Snort rule,供网络使用者下戴自行使用。其中 Rules类型包含:scan.rules、malware.rules、 virus.rules、polcicy.rules、p2p.rules、dos.rules、inappropriate.rules、web.rules、 exploit.rules、attack response.rules、game.rules及 voip.rules。官方 Snort针对网页服务器的特征规则包含: web-attack.rules、 web-cgi.rules、 web-frontage.rules、web-iis.rules、web-misc.rules及 web-php.rules。

2.2.4检测结果模块

此模块提供检测模块储存检测的结果,并提供 Web GUI模块连结功能取得检测的结果,窗体栏位包括 Localhost、Rule、Type及 Priority。

2.2.5iConan功能模块

此模块接 Google Safe Browsing API取得 Google有安全疑虑 URL网址黑名单。此模块负责接收检测模块所传送 URL Queue,透过 Google所提供的 API进行 URL比对,检查是否与黑名单资料库是否相符,依其判断结果信息传回检测模块,接续检测流程动作。

2.3检测范例应用

本研究建置四个恶意网页范例脚本,包含 Google Safe Browsing URL黑名单连结以及含有可疑 URL特征(URL后插入 Java Script语法)、IFRAME隐藏 (框架挂马)以及 Phishing特征的范例,于本系统进行检测验证动作:

case1、case2及 case3基于检测模块第一阶段自动连结隐藏卷标语法判别,其检测结果显示为此网页含有可疑连结特征信息警示。

Case4:Phishing特征本范例使用 JavaScript语法,伪装成假网址列 URL图片覆盖至原始网址列上,让使用者误认为连结至原本网站。在检测模块第一阶段未检测出含有可疑自动连结隐藏标签脚本,则进入检测模块第二阶段,进行 Snort rule特征比对,产生相对应可疑行为信息。

上述范例中经与本系统检测后,有效检测出网页含有可疑行为特征,并依不同的行为特征产生对应的信息类型,让使用者能快速辨别。

3 结论

Client Honeypot是一个新兴的技术,它是属于主动式的检测,能主动检测恶意主机的攻击行为模式。本文中探讨介绍 Client Honeypot概念,并修改低互动性 Client Honeypot-Honey C开放原始码,强化 Honey C的网页内容静态分析,对网页内容进行语法判断及恶意特征行为比对,检测含有隐藏自动连结的恶意脚本并与 Google Safe Browsing黑名单比对,在第一阶段对 URL链接及网页原始码进行检测,分析有无不正当连结行为特征,第二阶段则以特征比对动作分析恶意脚本。第二阶段使用 Web相关的扩充规则文件,来提升整体检测率。本研究针对正常网页及含有黑名单连结、可疑 URL特征、IFRAME隐藏及 Phishing脚本的恶意网页进行实测,可有效检测、发掘潜藏可疑的恶意网页。然而 Web应用与攻击型态瞬息万变, Web应用开发者、网络管理者必须提高自我信息安全意识,并加强系统与网络的信息安全防护,才能避免遭受到攻击。

参考文献 :

[1] Aikaterinaki Niki.DRIVE-BY DOWNLOAD ATTACKS: EFFECTS AND DETECTION METHODS[C]. IT Security Conference for the Next Generation, 2008:34.

[2] Seifert C, Welch I.Identification of Malicious Web Pages with Static Heuristics[C].IEEE ATNAC, 2008.

[3] Christian Seifert, Ramon Steenson, Thorsten Holz.Know Your Enemy: Malicious Web Servers[Z].The Honey net Project, 2007:3-4.

[4] Google Safe Browsing API[EB/OL].http://code.google.com/apis/safebrowsing/.

[5] Lance Spitzner .Honeypot Catching the Insider Threat [EB/OL].(2004).www.acsa-admin.org/2003/papers/spitzner.pdf .

[6] Niles Provos, Panayiotis Mavrommatis, Moheeb Abu Rajab,and Fabian Monrose.All Your iFRAMEs Point to Us[R].Google Technical Report provos,2008.

[7] Radek Hes, Dr Peter Komisarczuk, Ramon Steenson, Christian Seifert.The Capture-HPC client architecture[EB/OL].(2009).http://ecs.victoria.ac.nz/twiki/pub/Main/TechnicalReport Series/ECSTR09-11.pdf.

[8]Seifert, Honey C - The Low-Interaction Client Honeypot[EB/OL].(2006). http://Honey C.sourceforge.net/.

[9] Yi-Min Wang, Doug Beck, Xuxian Jiang,et al.Automated Web Partrol with Strider Honey Monkeys: Finding Web Site That Exploit Browser Vulnerabilities[EB/OL].(2005). http://research.microsoft.com/en-us/um/redmond/projects/strider/honeymonkey.

[10] 赛门铁克(Symantec).络安全威胁研究报告第 15 期[EB/OL].http://www4.symantec.com/Vrt/wl?tu_id=SUKX1271711282503126202.

[11] Web sense.2010 八大威胁预警[EB/OL].http://www.websense.com/content/Regional/TCH/NewsRoom.aspx?ID=1900.

[12] 数位之墙[EB/OL].http://www.digitalwall.com/scripts/displaypr.asp?UID=18342.