基于二项分布的无线传感器网络信任管理系统*

房卫东,张小珑,石志东*,孙彦赞,单联海

(1.上海大学特种光纤与光接入网省部共建重点实验室,上海 201899;2.中国科学院上海微系统与信息技术研究所无线传感网与通信重点实验室,上海 200051;3.上海物联网有限公司,上海 201800;4.上海无线通信研究中心,上海 200335)

基于二项分布的无线传感器网络信任管理系统*

房卫东1,2,张小珑1,石志东1*,孙彦赞1,单联海3,4

(1.上海大学特种光纤与光接入网省部共建重点实验室,上海 201899;2.中国科学院上海微系统与信息技术研究所无线传感网与通信重点实验室,上海 200051;3.上海物联网有限公司,上海 201800;4.上海无线通信研究中心,上海 200335)

由于无线传感器网络不同于传统网络的特点,导致其很容易受到来自妥协节点的内部攻击。信任管理系统是防御无线传感器网络内部攻击的最有效方法。针对无线传感器网络节点信誉和信任的评估,我们改进了用于无线传感器网络的基于贝塔的信誉系统BRSN(Beta Reputation System for Sensor Networks),提出了基于二项分布的无线传感器网络信任评估系统BTMS(Binomial-based Trust Management System)。BTMS基于对节点行为的监控,利用二项分布来描述节点信誉的分布,并进一步得到节点信任值,从而指导中继节点的选择,降低内部攻击的危害。实验结果表明,利用BTMS可以有效的防御来自妥协节点的内部攻击,提高网络安全性。

无线传感器网络(WSNs);信息安全;信任管理系统;二项分布

无线传感器网络WSNs(Wireless Sensor Networks)的应用领域非常广泛,已经从最初的军事领域发展到工业、农业和商业等领域,无线传感器网络的安全问题也越来越受到重视[1]。无线传感器网络的安全问题在商业应用中会影响到经济利益和隐私问题,而在军事应用中的影响更为明显。因此,对无线传感器网络安全性的研究尤为重要[2]。

WSNs节点廉价,而且会部署在无人值守的区域,因此节点容易被捕获。另一方面,由于WSNs节点在能量、计算和存储等方面的限制,节点容易发生故障导致出现自私节点或低竞争力节点。传统的加密和认证的安全机制仅能防御外部攻击,如何防御来自妥协节点或问题节点的内部攻击,已经成为WSNs安全机制研究的主要方向之一。来自妥协节点或问题节点的内部攻击包括诽谤攻击、共谋攻击、选择性转发攻击、黑洞攻击、Flooding攻击、Sybil攻击等。而在防御WSNs内部攻击时,目前较有效的方法就是信任管理系统[3]。

信任管理系统已经发展了很多年,根据不同的应用,信任和信誉的定义也有所差别[4]。在WSNs中,信任一般是指一个节点对另一个节点未来行为可靠性的预测,信任一般是一个定值,两个节点是否交互一般由信任决定。现有的信任管理系统大多是基于贝塔分布,其中Ganeriwal S等人提出的基于信誉的RFSN(Reputation Based Framework for Sensor Networks)模型[5]最为经典,RFSN模型简单易于实现,为信任管理系统的发展奠定了基础。

本文主要是在已有的信任管理系统基础上,利用二项分布描述节点的信誉分布,提出了基于二项分布的无线传感器网络信任管理系统(BTMS),指导节点间的交互,从而防御妥协节点的内部攻击。

本文首先介绍了当前一些典型及最新的信任管理系统;然后利用二项分布来描述节点的信誉分布并计算信任值。仿真结果表明,基于二项分布的信任管理系统同样可以防御恶意节点的内部攻击,并且可以防御针对信任管理系统的诽谤攻击和共谋攻击。

1 相关工作

信任管理系统的核心就是信誉和信任模型,目前关于信任管理系统信誉和信任模型有很多种。最常见的是基于概率统计的模型,其中基于贝塔分布的信誉模型是最常见的。除此之外,还有基于博弈论的模型、TinyAFD入侵检测的模型和D-S证据理论的模型等。

Ganeriwal S等人提出了用于无线传感器网络的基于信誉的框架RFSN[5]。框架包括直接信誉评估、间接信誉评估、信誉合成、信任转换和节点行为5个部分,完整的给出了传感器节点信任评估的一般流程。然后,作者根据贝塔分布和贝叶斯公式,提出了用于无线传感器网络的基于贝塔的信誉系统BRSN(Beta Reputation System for Sensor Networks)。通过公式推导验证了贝塔分布的可行性,并详细解释了信誉更新、时效、间接信息和信任计算。BRSN是一种简单且适用性强的信任评估系统,被广泛的研究和使用。

H Yu等人总结了在无线通信系统中的信任和信誉管理TRM(Trust and Reputation Management)系统[6]。作者将已有的TRM系统分为两类:个体层次的系统模型和系统层次的信任模型。个体层次的系统模型主要关注于一个节点对另一个节点的信任值评估;而系统层次的信任模型既包含信任和信誉评估模型,又包含协议,重点的根据节点的可信度对其进行赏罚。作者以几种主要的个体层次系统模型为例,详细介绍了信任和信誉初始阶段、直接和间接信誉评估合成、信任评估和指定节点行为决策等几个方面。作者还对几种系统层次信任模型的赏罚机制做了介绍。在最后比较了这些TRM系统的优势和不足。

Duan J等人提出了一种基于博弈论的信任推导方法TDDG(Trust Derivation Dilemma Game)[7]。作者首先分析了网络安全需求和机制。然后,在保证网络安全的前提下,提出了一种风险战略模型来刺激WSNs节点的合作,从而导出最优的合作节点数量。最后,使用困境博弈论法在满足网络安全的前提下尽可能的减少能量和时间消耗。

Li X等人用于分簇WSNs的轻量级可靠信任系统LDTS(Lightweight and Dependable Trust System)[8]。作者首先基于节点在分簇WSNs中的身份提出了一种轻量级的信任决策方案;然后,通过取消簇成员或簇首之间的反馈,大大提高了系统效率并降低恶意节点的危害;最后,由于簇首有大量的数据转发和通信任务,考虑到簇首的重要性,定义了一种用于簇首间合作的信任评估方法来提高系统可靠性。此外,定义了一种由于簇首层的信任合成的自适应权重方法。

Sinha R K等人提出了用于衰落MIMO无线传感器网络的高斯信任和信誉计算模型[9]。作者基于多元高斯分布和贝叶斯定理,考虑了MIMO无线衰落信道的影响,对直接和间接信誉信息进行合成,并计算节点的信誉和信任值。这种方法可以有效的孤立恶意节点,但计算复杂,不适合于能量受限的WSNs。

Gheorghe L等人提出了基于入侵检测的WSNs自适应信任管理协议ATMP(Adaptive Trust Management Protocol)[10]。ATMP使用在TinyOS系统中,通过结合TinyAFD入侵检测框架,从而可以防御更多种攻击。ATMP包括3个阶段:学习阶段,基于从TinyAFD接收到的警告来计算经验值;交换阶段,邻节点间交换经验值信息;更新阶段,信任和信誉基于经验值更新。这种协议计算简单,但只能运行在TinyOS系统上,且没有考虑节点剩余能量问题。

于艳莉等人借鉴Rasch理论,提出了一种用于平面无线传感器网络的能量有效的信任模型EETM(Energy-Efficient Trust Model)[11]。作者指出由于节点在无线网络环境中的脆弱性,节点可能偶尔失效,但现有的信任管理系统没有考虑这种情况,因此可能影响网络性能。此外,作者使用分段的方式计算信任值,从而减少了通信能耗,增加了无线传感器网络的能量有效性。但作者没有考虑针对信任管理系统的攻击与防御问题。

潘巨龙等人基于确定性理论提出了一种信任模型nTRUST-E[12]。nTRUST-E为了降低恶意节点的危害动态选择更新权重,并利用C-Means聚类算法过滤恶意节点的间接信誉,此外nTRUST-E还考虑了节点的剩余能量,提高了无线传感器网络的使用寿命。但作者没有考虑恶意节点共谋攻击对模型的影响。

现有的信任管理系统大多原理复杂,对传感器节点的计算和存储要求高,而且使用范围有局限性。在本文,我们主要研究通信信任和数据信任方面,能量信任可以很容易的集成到我们的系统中。我们以BRSN为基础,提出了基于二项分布信任管理系统,使信任评估系统的算法更加简单且可以有效的防御诽谤攻击和共谋攻击,并且容易集成在现有的网络中。

2 基于二项分布的信任管理系统

2.1 二项分布

二项分布B(n,k)表示n次实验有k次成功的概率,可以表示为:

Bin(n,k)=C(n,k)pk(1-p)n-k

(1)

式中:p是成功的概率,C(n,k)为:

(2)

当节点间互动时,只有两种情况,即合作和不合作。因此,可以使用二项分布模拟节点之间互动的情况。在这里,我们假设节点间互动了a+b次,a代表合作的次数,b代表不合作的次数,并假设合作的概率为p。则我们利用二项分布得到节点信誉p的概率分布,即:

(3)

2.2 模拟信誉和信任

节点i持有节点j的信誉为:

Rij=Bin(a+b,a)

(4)

因为f(p)是信誉p的概率分布函数,因此函数的最大值点代表了p的可能性最大,所以我们取分布的最大值点作为节点的信任值,令:

(5)

(6)

2.3 信任值初始化

在信任值初始化时,通常是将所有节点定义为相同的初始信任值,假设所有节点都是好节点(即让节点信任值为最高)。这样假定的优点是系统不需要初始化时间,但缺点是它不仅允许,而且鼓励信誉恶意节点仅仅伪造一个新ID,再以新的信誉重新进入系统。相反,假设所有节点都是恶意节点,即节点信任值都为最低。这种方法可以解决伪造ID的问题,但缺点是系统的初始信任值都为0,节点之间都相互不信任,系统需要时间建立信任才能正常运行。折中这两种方法,我们假设节点的信任值为中间值0.5,即让a=b(因为当a=b=0时分母为零,因此假设当a=b=0时信任值为0.5)。但通过式(6)可以看出,当a=b=1和a=b=100时,信任值都是0.5,但这两种情况有明显的区别。在初始化时,如果a和b的值很小,则表示交互次数不多,得到的信任值还不够准确,如当存在干扰等非恶意节点造成的节点交互失败时,对信任值的评估影响较大;而如果a和b的值很大,则会使历史信任信息权重增大,对后续的信任评估影响较大,信任值收敛所需要的时间增加,可能会影响网络正常运行。因此要选择适当的初始a、b值。

2.4 信誉更新

我们假设节点i已经建立了关于节点j的一些信誉指标Rij。节点i和节点j还要再交互r+s次;r代表合作的次数,s代表不合作的次数,因此目前交互的次数共:a+b+r+s次。于是节点j的最新信誉Rij为:

(7)

由此可以看出,信誉更新仅仅只是更新两个参数:

anew=a+r,bnew=b+s

(8)

2.5 时效

新获得的信息应该得到更多的权重,这可以通过加入时效权重指数达到:

anew=(wage·a)+r,bnew=(wage·b)+s

(9)

式中:wage是时效权重,取值范围为(0,1)。时效权重也负责确保所有节点一直合作。一个恶意节点可以选择在开始合作的策略,然后再利用开始得到的信誉破坏网络。合适的选择时效权重以保证历史信誉信息权重逐渐降低;节点需要一直合作来维持好信誉。

2.6 间接信息

(10)

2.7 防御内部攻击与信誉传递

WSNs常见的内部攻击有诽谤攻击和共谋攻击。妥协节点可以故意传递关于好节点的非公平的否定评估,从而降低它们的信誉,这种攻击称为诽谤攻击。此外,妥协节点可以如同正常节点一样运行,累积足够高的信誉,从而为其他妥协节点提供错误的信任评估,这种攻击称为共谋攻击。

为了防御诽谤攻击,在传递间接信誉信息时只传递正面的信誉信息;为了防御共谋攻击,在结合间接信誉时,如果邻节点传递的信誉信息与直接观察不符,则降低邻节点信誉,由此逐渐降低共谋节点的间接信誉信息权重,从而减轻共谋攻击危害。

由于节点要相互传递信誉信息,所以为了避免信息自环现象的发生,节点之间只传递它们直接观察的信誉信息。

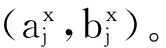

综上所述,信誉传递如图1所示,每个节点的信誉包括直接、间接信息与合作、不合作信息,节点之间传递的间接信息只包含直接且合作的信息,间接信息再被用于评估其他节点的信誉。

图1 信誉传递

3 系统分析与仿真

在初始化阶段,假设a=b=5,因此信任值的初始值为0.5。假设节点i要评估邻节点j的信任值,每次交互一次,每次交互节点i都更新一次节点j的信任值。假设信道是理想情况,没有串扰和干扰,即数据包都能正常传输。假设节点i和节点j的共同邻节点有两个。我们分别对正常节点和妥协节点,以及邻节点中包含妥协节点等4种情况进行了评估,并和BRSN进行了比较。

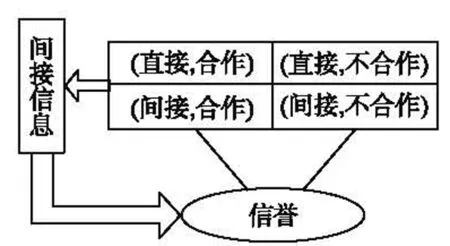

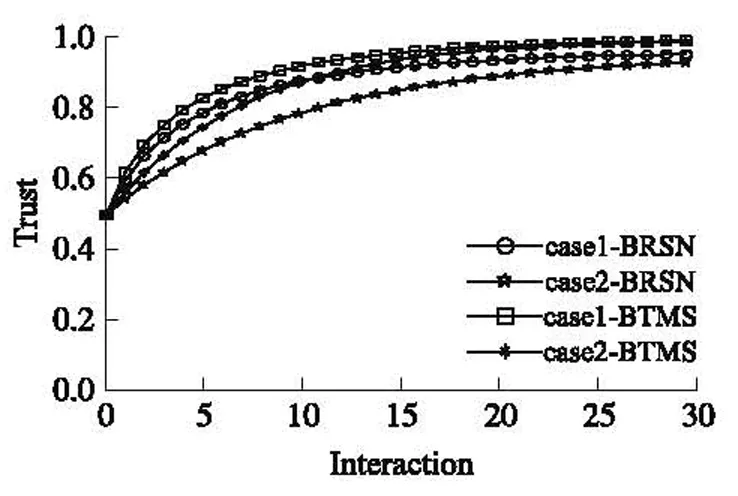

场景1:假设节点i的邻节点j是正常节点,节点i的邻节点是正常节点,节点i想要与节点j交互,对节点j进行信任评估。

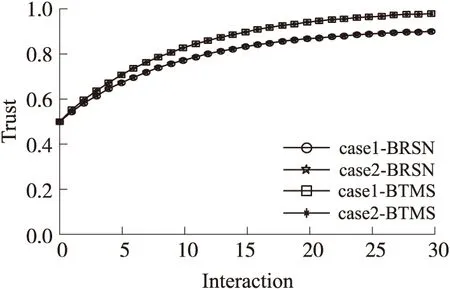

由于节点j是正常节点,因此与节点i能正常交互。节点i对节点j的信誉更新值为(r,s)=(1,0),表示节点合作。假设邻节点关于节点j的初始信誉信息都设为(5,5)。节点i关于两个邻节点的信誉信息分两种情况考虑:①节点i关于两个邻节点的信誉信息都为(35,5),代表节点i评估邻节点的信誉较好;②节点i关于两个邻节点的信誉信息都为(5,35),代表节点i评估邻节点的信誉较差。时效权重wage取0.9。仿真得到的节点i持有节点j信任值的情况如图2所示。

图2 正常节点的信任值评估

图3 时效权重不同时,正常节点的信任值评估

当时效权重wage分别取0.9、0.7和0.5时。假设邻节点关于节点j的初始信誉信息都设为(5,5)。节点i关于两个邻节点的信誉信息都为(35,5)。BTMS算法仿真得到的节点i持有节点j信任值的情况如图3所示。

可以看出,时效权重wage越小,则当前信誉信息的权重越大,信任值变化的也越快。

场景2:假设节点i的邻节点j是恶意节点,节点i的邻节点是正常节点,节点i想要与节点j交互,对节点j进行信任评估。

由于节点j是恶意节点,因此与节点i不能正常交互。节点i对节点j的信誉更新值为(r,s)=(0,1),表示节点不合作。假设邻节点关于节点j的初始信誉信息都设为(5,5)。节点i关于两个邻节点的信誉信息分两种情况考虑:①节点i关于两个邻节点的信誉信息都为(35,5),代表节点i评估邻节点的信誉较好;②节点i关于两个邻节点的信誉信息都为(5,35),代表节点i评估邻节点的信誉较差。时效权重wage取0.9。仿真得到的节点i持有节点j信任值的情况如图4所示。由于间接信息只包含正面评估,正常邻节点对恶意目标节点为负面评估,因此其初始值不会对结果造成影响;并且从图2和图4中可以看出,由于BTMS和BRSN算法信任值公式的区别,BTMS比BRSN算法的上升(或下降)速率要快,且信任值更大(或小)。

图4 恶意节点的信任值评估

场景3:假设节点i的邻节点j是正常节点,节点i的邻节点中存在妥协节点,节点i想要与节点j交互,对节点j进行信任评估。

由于节点j是正常节点,因此与节点i能正常交互。节点i对节点j的信誉更新值为(r,s)=(1,0),表示节点合作。假设邻节点关于节点j的初始信誉信息都设为(5,5)。两个邻节点都是恶意节点,发动诽谤攻击。节点i关于两个邻节点的信誉信息分两种情况考虑:①节点i关于两个邻节点的信誉信息都为(35,5),代表节点i评估邻节点的信誉较好;②节点i关于两个邻节点的信誉信息都为(5,35),代表节点i评估邻节点的信誉较差。时效权重wage取0.9。仿真得到的节点i持有节点j信任值的情况如图5所示。

图5 邻节点中有恶意节点发动诽谤攻击时,对正常节点的信任值评估

场景4:假设节点i的邻节点j是恶意节点,节点i的邻节点中存在恶意节点,节点i想要与节点j交互,对节点j进行信任评估。

由于节点j是恶意节点,因此与节点i不能正常交互。节点i对节点j的信誉更新值为(r,s)=(0,1),表示节点不合作。假设邻节点关于节点j的初始信誉信息都设为(5,5)。两个邻节点都是恶意节点,发动共谋攻击。节点i关于两个邻节点的信誉信息分两种情况考虑:①节点i关于两个邻节点的信誉信息都为(35,5),代表节点i评估邻节点的信誉较好;②节点i关于两个邻节点的信誉信息都为(5,35),代表节点i评估邻节点的信誉较差。时效权重wage取0.9。仿真得到的节点i持有节点j信任值的情况如图6所示。

图6 邻节点中有妥协节点发动共谋攻击时,妥协节点的信任值评估

通过仿真可以看出,当邻节点中没有恶意节点时,如果被评估节点是正常节点评估,如图2所示,正常节点的信任值都会逐渐增加,可以看出BTMS上升的速度比BRSN快,这是由于BTMS结合邻节点信誉的权重大;如果被评估节点是恶意节点,如图4所示,恶意节点的信任值都会逐渐下降,可以看出BTMS下降的速度比BRSN快,此外,邻节点的信誉不同时的下降速度也相同,这是由于不传递负面的信誉信息。当邻节点中有恶意节点时,如果恶意节点发动诽谤攻击,如图5所示,正常节点的信任值都会逐渐增加,而且可以看出邻节点的信誉不同时的上升的速度也相同;如果恶意节点发动共谋攻击,如图6所示,在开始时由于共谋节点的攻击,信任值都会短暂上升,但随着共谋节点的信任值逐渐下降,间接信誉的权重会越来越小,信任值最终会下降。

4 结语

本文针对WSNs的安全问题,提出了基于二项分布的无线传感器网络信任管理系统(BTMS),防御来自妥协节点的内部攻击。BTMS基于节点之间的交互信息,利用二项分布模拟节点的信誉,再进一步计算节点的信任值。节点的信任值可以被用在路由协议或聚合机制中,在选择路由路径或聚合数据时优先现在信任值高的节点,从而确保网络的安全。在未来工作中,我们将要考虑能量消耗、传输与信任管理的关联。

[1] Prathap U,Shenoy D P,Venugopal K R,et al. Wireless Sensor Networks Applications and Routing Protocols:Survey and Research Challenges[C]//Proceedings of the Cloud and Services Computing(ISCOS),2012 International Symposium on. IEEE,2012:49-56.

[2]Shashikala,Kavitha,C. A Survey on Secured Routing Protocols for Wireless Sensor Network[C]//Proceedings of Computing Communication and Networking Technologies(ICCCNT),2012 Third International Conference on. IEEE,2012:1-8.

[3]荆琦,唐礼勇,陈钟. 无线传感器网络中的信任管理[J]. 软件学报,2008,19(7):1716-1730.

[4]Momani M. Trust Models in Wireless Sensor Networks:a Survey[M]//Recent Trends in Network Security and Applications. Springer Berlin Heidelberg,2010:37-46.

[5]Ganeriwal S,Srivastava M B. Reputation-Based Framework for High Integrity Sensor Networks[C]//Proceedings of the 2nd ACM workshop on Security of Ad Hoc and Sensor Networks(SASN’04),Washington,D C,USA:ACM,2004:66-77.

[6]Yu H,Shen Z,Miao C,et al. A Survey of Trust and Reputation Management Systems in Wireless Communications[J]. Proceedings of the IEEE,2010,98(10):1755-1772.

[7]Duan J,Gao D,Yang D,et al. An Energy-Aware Trust Derivation Scheme with Game Theoretic Approach in Wireless Sensor Networks for Iot Applications[J]. IEEE Internet of Things Journal,2014,1(1):58-69.

[8]Li X,Zhou F,Du J. LDTS:A Lightweight and Dependable Trust System for Clustered Wireless Sensor Networks[J]. IEEE Transactions on Information Forensics and Security,2013,8(6):924-935.

[9]Sinha R K,Jagannatham A K,Gaussian Trust and Reputation for Fading MIMO Wireless Sensor Networks[C]//Proceedings of Electronics,Computing and Communication Technologies(IEEE CONECCT),2014 IEEE International Conference on. IEEE,2014:1-6.

[10]Gheorghe L,Rughinis R,Tataroiu R. Adaptive Trust Management Protocol Based on Intrusion Detection for Wireless Sensor Networks[C]//Proceedings of the Networking in Education and Research,2013 RoEduNet International Conference 12th Edition. IEEE,2013:1-7.

[11]于艳莉,李克秋,鞠龙. 一种能量有效的平面式无线传感器网络的信任管理模型[J]. 传感技术学报,2012,25(11):1543-1548.

[12]潘巨龙,高建桥,徐展翼,等. 一种基于确定性理论的无线传感器网络信任机制nTRUST[J]. 传感技术学报,2012,25(2):240-245.

Binomial-Based Trust Management System in Wireless Sensor Networks*

FANGWeidong1,2,ZHANGXiaolong1,SHIZhidong1*,SUNYanzan1,SHANLianhai3,4

(1.Key Laboratory of Specialty Fiber Optics and Optical Access Networks,Shanghai University,Shanghai 201899,China;2.Key Laboratory of Wireless Sensor Network and Communication,Shanghai Institute of Microsystem and Information Technology,CAS,Shanghai 200051,China;3.Shanghai Internet of Things Co.,Ltd.,Shanghai 201800,China;4.Shanghai Research Center for Wireless Communications,Shanghai 200335,China)

Since the wireless sensor networks(WSNs)are different from the traditional networks,it is very susceptible to the internal attacks from the compromised nodes. The trust management system is the most effective method to defense the internal attacks of WSNs. Aiming at the reputation and trust evaluation of WSNs,the beta reputation system for sensor networks is improved,and the binomial-based trust management system(BTMS)is proposed in this paper. Based on the monitoring of node behavior,the binomial distribution is used to describe the node reputation distribution and calculates the node trust value in order to optimize relay nodes selection and mitigate the risks of internal attacks. Simulation results show that the proposed BTMS can effectively defense the internal attacks from the compromised nodes and improve the network security.

wireless sensor networks(WSNs);information security;trust management system;binomial

房卫东(1971-),男,山东济南人,高级工程师,中国科学院上海微系统与信息技术研究所,主要研究方向为无线传感器网络可信传输,无线传输性能测试技术等,wd_fang@126.com;

张小珑(1989-),男,黑龙江人,硕士研究生,上海大学通信与信息工程学院,主要研究方向为无线传感器网络信息安全,能量有效性技术研究;

石志东(1964-),男,安徽人,研究员,博导,上海大学通信与信息工程学院,主要研究方向为光纤通信,物联网技术,zdshi@shu.edu.cn。

项目来源:国家自然科学基金青年基金项目(61302113);上海市自然科学基金项目(13ZR1440800);上海市青年科技启明星计划项目(14QB1404400);上海市特种光纤与光接入网重点实验室开放课题项目(SKLSFO2014-03);上海市青年科技英才扬帆计划项目(15YF1414500,14YF1408900);上海市科委国际合作项目(13510721100)

2014-09-28 修改日期:2015-02-02

C:6150P

10.3969/j.issn.1004-1699.2015.05.016

TP301.6

A

1004-1699(2015)05-0703-06