基于脆弱零水印的RFID标签篡改检测

陈泓宇,姚孝明,寇瑜琨

(海南大学 信息科学技术学院,海南 海口570228)

0 引 言

RFID技术主要由标签、阅读器和RFID中间件组成。标签和阅读器之间的通信采用双向认证技术来保障安全。但是在无线传输、信号广播和资源局限等条件下,RFID标签面临篡改、跟踪、监听等安全攻击。现有的大多数研究都是关注标签的隐私性和标签与阅读器之间的通信安全[1-3],而对标签安全性关注得甚少,然而,现有的EPC-global[4]标准——EPC Class 1Gen 2 (EPCC1G2)是允许对标签进行读写操作的。恶意攻击者不仅可以通过RFID标签追溯商品的特点来获取消费者的喜好,而且可以随时对标签进行访问进而篡改标签。由于RFID标签成本低廉,其计算、存储与通讯能力都十分有限,现在需设计出一个既不增加运算复杂度又不增加存储空间的方法。基于传统加密技术或Hash函数等安全隐私保护方案并不适用于低成本的RFID标签中,当前基于硬件更改的RFID标签方案无法遵循现有的EPCC1G2标准,其技术难以得到推广。数字水印技术一个卓越的特性是人眼无法察觉但是机器可以识别。值得注意的是,基于数字水印的方法可以在不修改当前标准的前提下提高标签的安全性。虽然现有应用于RFID标签中的脆弱数字水印方案在提高标签的安全性方面取得了一定进步,但其本身的局限性使恶意攻击者能够获取水印,无法保证RFID标签数据安全性。

针对以上问题,基于脆弱零水印的RFID标签篡改检测方案将水印和标签载体进行物理分离,并且把水印存放在后台数据库中,这使得只有合法阅读器才能获取水印信息。该方案在与现有的标准相兼容的前提下提高了RFID标签的安全性。

1 相关研究

最初在安全性和隐私性方面,RFID研究的主流是隐私性问题。到目前为止,EPCglobal协议群中关于RFID安全性问题的描述并不多。由于大多数RFID数据传输都是在没有任何保护下的无线通信信道,这样就给恶意攻击者窃听数据以及篡改标签留有漏洞。影响RFID标签安全性的主要因素有:低成本标签计算能力有限、存储空间小、阅读器和标签之间的射频通信是开放式的。根据RFID技术的特点,获取RFID标签有两种方法:①直接获取标签实体;②通过射频通信获取。在第1种情况下,即恶意攻击者对标签拥有者不知情,对目标标签进行物理破坏是几乎不可能发生的。在第2种情况下,恶意攻击者无需知道标签拥有者的任何信息可以通过射频通信对标签中可复写存储区中的数据进行修改,这种情况是容易发生的。例如L.Grunwald设计的RFDump软件,恶意攻击者只需把这个软件装在电脑中且安装上阅读器,他就能轻易地读取标签数据、修改标签数据。所以标签的安全性是一个不容忽视的问题,怎样提高标签的安全性是我们亟待解决的问题。

到目前为止,关于RFID标签数据篡改检测的方法可以分为3大类:基于标签数据加密的篡改检测方案;基于硬件更改的篡改检测方案;基于软件更改的篡改检测方案。

1.1 基于标签数据加密的篡改检测方案

Palo Bernardi等[5]提出了基于RSA加密标准的身份认证方案,即对标签ID加密且存放在标签中。如果对标签解密后的ID与实际ID不相符,则认定该标签是伪造的。该方案的优点是既能够防止标签数据被复制,又能防止标签数据被篡改。但是该方案是基于公钥加密的,低成本RFID标签不具备加密的能力,所以这个方案在实际情况中难以实现。S.Spiekermann[6]提出了一种基于对称加密系统的方案。在对标签进行篡改检测时,只需解密数据,且只有授权方才能够对标签检测。恶意攻击者当且仅当获得密钥才有可能篡改数据。该方案对读/写数据没有特殊要求,并且简单易实现。但是该方案只适用于遵循ISO14443标准的标签,该标签存储区容量多达8000位。然而,目前应用最广泛的是只有96位存储区的EPCC1G2标签,大多数标签是没有足够的存储空间去存储这些加密信息。此外,由于该方案系统的鲁棒性是基于密钥安全的,所以该方案依赖于参与实体间高度信任。

以上基于标签数据加密的篡改检测方案的缺点是:广泛应用于实际中的RFID低成本标签没有高效的计算能力和强大的存储空间,所以以上方案难以在实际情况中实施。

1.2 基于硬件更改的篡改检测方案

EPCC1G2标准下的标签存储区分为保留区、EPC区、TagID区和用户区,Yamamoto等[7]提出了基于写活动记录的方案,该方案把标签存储区中用户存储区的部分区域定义为隐私存储区。在这个区域中只有标签自己能够读和写,而阅读器只能读数据。判断标签是否被篡改过,只要检查该隐私存储区是否被复写过。如果此区域没有被复写则认定标签未被篡改过。该方案的优点是:在能够检测出标签是否被篡改过的基础上提高了标签的安全性,并且不涉及加密技术和繁复的运算。但是该方案的缺点是不仅需要增加额外的存储区,而且需要更改中间件,况且错误的数据在未用过的区域中是无法检测出来的。该方案同样不适用于信息系统等需要重复使用存储区域的系统。索尼的灵通芯片在RFID芯片中增加了安全机制,即在首次写入数据后将存储区锁住。由于灵通芯片需要很多的集成电路使得制造该标签的成本会很高。HITACHI安全标签[8]是基于块的读写锁函数,它将用户区分成5个块,一旦多于5个用户需要使用,那么就需要用口令区分这几个部分,况且基于锁机制的这个方案和现有的标准不兼容。

以上基于硬件更改的篡改检测方案的缺点有二。其一:如果制造商希望充分使用标签并且多次写标签数据,这些首次写锁机制的方案就不能满足制造商们的需求。其二:这些方案和现有EPCC1G2标准不兼容。

1.3 基于软件更改的篡改检测方案

数字水印技术是利用特定的算法在数字作品中嵌入具有标志性的信息的同时不影响原作品的价值。数字水印系统主要包括水印的嵌入和水印的提取。Potdar[9]最先将数字水印技术引入到RFID领域,即将标签数据中EM位或OC位作为脆弱数字水印形成的输入。在形成8位的水印后,将形成的水印和1位奇偶校验码一起嵌入到标签数据结构中的序列号位置。通过对比水印的方法判断标签是否被篡改过。Potdar提出的这个方案在不需要对现有的标签和阅读器之间的通讯协议做修改的条件下不仅能够检测出标签是否被篡改过,而且能够检测出被篡改过的具体位置。但是,该方案存在一些缺陷:首先,由于该方案是基于单向函数的,如果恶意攻击者猜测出这个方法,大量的标签数据将会被篡改。其次,由于该方案中的数据信息在任何情况下都是不变的,以至于恶意攻击者可以通过多次对比标签,确定数字水印放在序列号的具体位置从而篡改标签、克隆标签。此外该方案只能应用于96位的RFID标签中,致使其应用受限。Noman[10]提出的方案是用32位的灭活口令作为载体,它可以检测RFID中任何位置的篡改。虽然将水印嵌入到灭活口令域中直接降低了数字水印被修改的可能性。但是这种将水印嵌入标签中并且没有加密形式的方法都有可能被恶意攻击者获取,进而危害到标签的安全性。Curran等[11]提出了用混沌映射的数字水印的篡改检测方法,先将EM位和OC位分别填充扩展至32位后通过哈希函数产生6位的水印。EM产生的6位水印嵌入到OC位中,OC产生的6位水印嵌入到SN位中。该方案在和现有的标准相兼容的同时又适用于低成本标签。但是把OC和SN作为载体,可能会使标签被恶意攻击者篡改。

以上基于软件更改的篡改检测方案的缺点是:水印存放在标签中,恶意攻击者可以对比标签猜测出水印的形成和存放的位置从而篡改标签。

2 技术方案

数字水印原本应用于数字产品的版权认证[12],它被广泛应用于数字图像、数字音频以及数字视频中,鲜有应用于RFID中数据完整性和安全性。数字水印的出现为保护数据不被非法操纵和控制提供了一个低成本的实现方法。在全国第三届信息隐藏学术研讨会上,温泉等首次提出了“零水印”的概念。“零水印”的提出是为了增强脆弱数字水印的鲁棒性,实际上是鲁棒零水印。而本方案提出的零水印是对脆弱数字水印的一种扩充,实际上是脆弱零水印。基于脆弱零水印技术RFID标签方案并不将水印嵌入到作品载体中,而是存放在后台数据库中。这种将水印和标签载体进行物理隔离的方法使得未被授权者和恶意攻击者难以获得水印,从而保护了标签的安全性。

我们所提出的方案需要满足:①在遵循EPCC1G2标准的同时又对现有的RFID标签不增加额外的负担;②水印的形成和篡改检测方法应该足够简单的同时又能提供较好的安全性,使恶意攻击者不能获取水印。

具体分为3个步骤:水印的形成;水印的存放;篡改检测。

我们所讨论的标签是符合EPCC1G2标准的96位的EPC标签。在EPC标签数据结构的4个域中,H位和EM位都是由EPCGlobal机构决定的。H位代表EPC标签固定标识符,即对H位的任何篡改都会使整个标签无效。最具有篡改价值的是EM位和OC位,它们分别代表的是具体公司和产品类型,因此EM位和OC位是最有可能被篡改的。SN位代表具体的产品,它的商业价值较小,篡改SN位所需成本较大。因此,我们把相对重要的EM位和OC位作为形成水印的输入。

符号定义见表1。

表1 符号定义

2.1 零水印的形成

输入:RFID标签中EM位和OC位 (将28位的EM位填充到32位,OC位同上)

输出:通过伪随机数发生器产生一个唯一的数值串,即水印Wz。

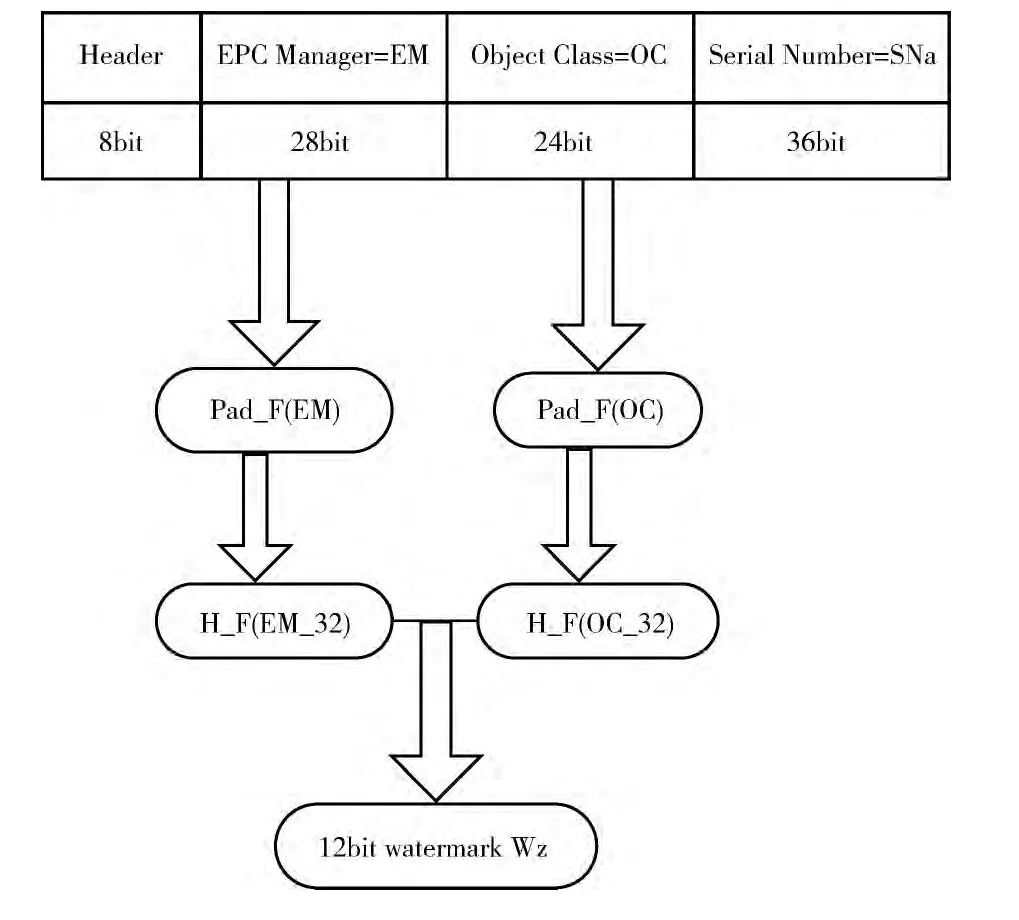

水印的形成如图1所示。

图1 水印的形成

水印形成算法

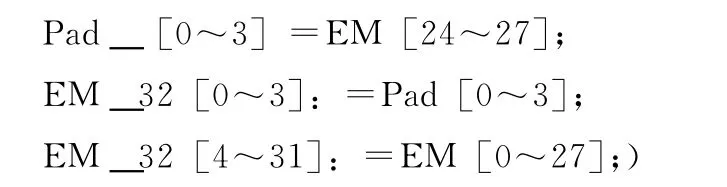

(1)将28位EM和24位OC填充到32位。

Pad_F函数的伪代码:

开始

1)计算需要填充的位数j。(例如:EM位需要填充4位)。

2)用j位长的最高有效位作为填充数对低位填充至32位。

(例如

结束

(2)通过伪随机函数发生器产生16位的输出。

H_F函数的伪代码:

开始

1)执行LAMED-EPC函数产生16位输出,Out[0~15]

2)将Out[0~7]和Out[8~15]异或产生8位输出,最终将Out[0~7]中高6位作为输出。

3)6位由EM位产生的水印和6位由OC位产生的水印都产生了。

结束

LAMED-EPC函数[13]:这个用于低成本标签的基于遗传算法的伪随机函数和EPCC1G2标准是相兼容的。该函数的初始向量有iv和只有合法阅读器和标签知道的s。

开始

1)32位输出由以下等式形成

其中n是内部状态变量 (本例中是32),a0和a1都是32位长的随机形成的无符号整数,O是马特赛特旋转演算发生器。

2)产生的32位输出被分成两部分高16位和低16位

3)高16位和低16位异或产生16位输出。

结束

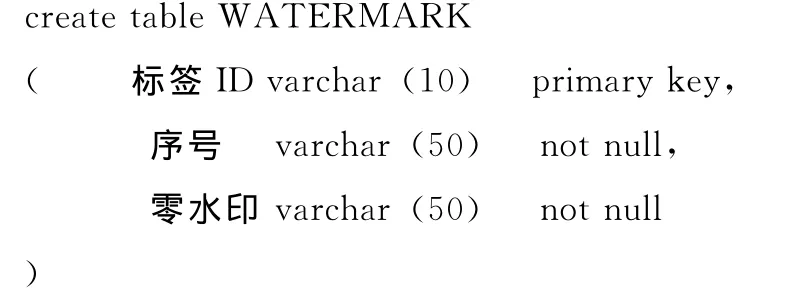

2.2 水印的存放

在后台数据库中建立一个表,存放水印Wz。

2.3 篡改检测

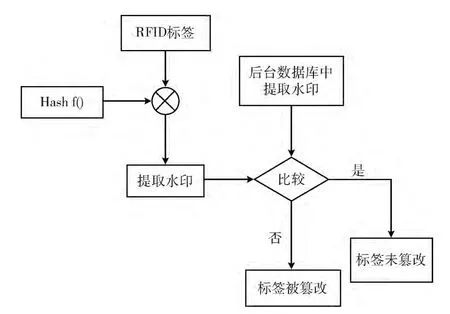

通过后台数据库的验证后,阅读器获得水印Wz,进行水印比对。如图2所示。

输入:Wz,哈希函数f(.)

输出:判断标签是否被篡改过

图2 篡改检测

再次用伪随机数发生器生成数字水印Wz~,通过和后台数据库取出的Wz比对。若相等则没有被篡改过,否则标签被篡改过。

3 安全性分析

这部分将要讨论该方案在满足EPCC1G2标准的前提下,与现有方案的安全性做比较以及是否能在低成本RFID标签中应用。

与现有的方案相比,可能出现的最坏的情况是:没有察觉到恶意攻击者篡改了标签或者修改标签并且形成相应的水印。例如,恶意攻击者通过非法手段获取了标签,与此同时他篡改了标签中EM位。在脆弱数字水印方案中,由于水印存放在标签载体中,所以这种情况是可能发生的。但是在本方案中,由于未授权者无法获取后台数据库中的水印,因此这种情况是不会发生的。只要后台数据库中存放水印的表足够安全,我们提出的脆弱零水印技术就能准确判断出标签是否被修改过。

该方案有3个操作算法,异或操作、填充数操作和伪随机函数。其中异或操作和填充数操作都是轻量级算法,而相对繁复的LAMED-EPC函数是符合EPCC1G2标准的。因为LAMED-EPC的标准安全性分析要求:从之前随机数发生器产生的结果去预测现在所形成结果的概率要小于0.025%。而且它需要逻辑门的个数远远少于存储阈值。所提出方案的安全性是依赖于LAMED-EPC的强度的,因此该方案的安全性更强。水印的形成和篡改检测过程都是基于已证明过的数学性质。所以和现有方案相比,该方案在满足EPCC1G2标准的前提下又能提高标签的安全性。

4 结束语

针对RFID标签面临的安全性问题和现有方案的局限性,提出基于脆弱零水印的RFID标签篡改检测方案。该方案详细地介绍了一个既能够适用于现有低成本RFID标签的环境中,又在细节实现上是容易的。该方案把标签和水印进行物理隔离从而保护标签水印不被恶意攻击者获取。将水印存放在后台数据库中使得只有合法的阅读器才能获取后台数据库的水印的方案不仅节省了低成本标签有限空间成本,而且提供了更高的安全性。此外该方案满足EPCC1G2标准。在今后的研究中,我们将进一步研究如何将该方案和标签与阅读器双向认证技术结合起来。

[1]Cho Jung-Sik,Yeo Sang-Soo,Sung Kwon Kim.Securing against brute-force attack:A hash-based RFID mutual authentication protocol using a secret value [J].Computer Communications,2010,34 (3):391-397.

[2]Dang Nguyen Duc,Kwangjo Kim.Defending RFID authentication protocols against DoS attacks [J].Computer Communications,2011,34 (3):384-390.

[3]ZHANG Fan,SUN Xuan,MA Jianfeng,et al.Universal composable secure RFID communication protocol in supply chain [J].Journal of Computers,2008,31 (10):1754-1767(in Chinese).[张帆,孙璇,马建峰,等.供应链环境下通用可组合安全的RFID通信协议 [J].计算机学报,2008,31(10):1754-1767.]

[4]EPCglobal Inc,EPC radio-frequency identity protocols class-1 generation-2UHF RFID protocol for communications at 860MHz-960MHz version 1.4 [S].USA:GS1EPCglobal,2008.

[5]Bernardi P.An anti-counterfeit mechanism for the application layer in low cost RFID devices [C]//Proc 4th European Conference on Circuits and Systems for Communications,2008:227-231.

[6]Spiekermann S.Critical RFID privacy enhancing technologies[J].IEEE Security and Privacy,2009,7 (2):56-62.

[7]Yamamoto A.A tamper detection method for RFID tag data[C]//IEEE International Conference on RFID,2008:51-57.

[8]Han S,Chu C,Luo Z.Tamper detection in the EPC network using digital watermarking [J].IEEE Security & Privacy,2011,9 (5):62-69.

[9]Fan M,Wang H.Tamper discrimination in RFID tags using chaotic fragile watermark [C]//International Conference on Networks Security, Wireless Communications and Trusted Computing,2009:147-150.

[10]Ali Nur Mohammad Noman,Kevin Curran,Tom Lunney.A watermarking based tamper detection solution for RFID tags[C]//Sixth International Conference on Intelligent Information Hiding and Multimedia Signal Processing,2010:98-101.

[11]Curran K,Lunney T,Noman A N M.Tamper detection for low cost RFID Tags:Using watermarking with chaotic mapping [J].International Journal of Engineering and Technology,2011 (1):27-32.

[12]YE Tianyu,MA Zhaofeng.Strong robust watermarking technology [J].Beijing University of Posts and Telecommunications,2010,33 (3):126-129 (in Chinese).[叶天语,马兆丰.强鲁棒零水印技术 [J].北京邮电大学学报,2010,33(3):126-129.]

[13]Pedro Peris-Lopez,Julio Cesar Hernandez-Castro,Juan M Estevez-Tapiador,et al.LAMED-A PRNG for EPC class-1 generation-2RFID specification [J].Computer Standards and Interfaces,2009,31 (1):88-97.