基于网络编码和ECC 的无线体域网安全签名方案*

蒙云番,孙光昊,邢 杰,万海斌,覃团发,**

(1.广西大学 计算机与电子信息学院,南宁530004;2.广西大学 广西多媒体通信与网络技术重点实验室培育基地,南宁530004;3.广西大学 广西高校多媒体通信与信息处理重点实验室,南宁530004)

1 引 言

随着无线体域网(Wireless Body Area Network,WBAN)[1]在各个领域应用的日渐广泛,其安全问题越来越不可忽视。与一般无线传感器网络以物理环境为主要监控对象不同,无线体域网以人为监测中心,网络中数据更加敏感,传感器移动性更强,潜在的攻击威胁更大。为保证无线体域网的安全需求,许多学者展开了研究,提出了多种安全机制。Poon等人[2]提出了一种新颖的基于生物测量学的方案,该方案以脉搏间隔为生物特征,能够保证主控节点和其他传感器节点间的数据传输的安全。类似地,Ramli 等人[3]以心电图作为生物特征提出一种基于生物测量学的数据签名机制,该方案以生物信息取代传统签名系统的密钥分配,极大降低了签名成本。除此之外,Latre 等人[4]提出了一种轻量级模块化无线体域网框架,有助于提高网络的灵活性和能量效率;Tan 等人[5]提出了一种基于身份加密的密钥协议,该协议通过灵活的数据访问控制为无线体域网提供安全和隐私保障;Jang 等人[6]提出了一种混合安全协议,该协议同时采用对称密码算法和非对称密码算法,为无线体域网络提供强有力的安全保障;Mare 等人[7]提出了一种自适应安全机制,一旦监测到有可能会发生伪造攻击时,网络节点可以动态地调节数据负载的大小。

网络编码[8]在网络吞吐量、负载均衡性以及节能等方面拥有优异的性能,如何在无线体域网中有效应用网络编码逐渐成为研究的热点问题[9-10]。本文在引入随机网络编码[11]以提高网络性能的基础上,结合椭圆曲线密码(Elliptic Curve Cryptography,ECC)同态哈希函数[12]和Elgamal 等人[13]签名方案,设计了一种无线体域网安全签名方案,并从理论上证明了该方案是安全的,实现了过滤被污染信息与确定被污染节点的功能。

2 背景知识

2.1 无线体域网安全问题

图1所示是一个典型的无线体域网网络架构。生物传感器(穿戴式或植入式)被放置在人体的特定位置上,用于监测不同的生命体征信号(如体温、血压、心率、血样浓度等),并将监测结果发送到邻近的个人设备上。个人设备拥有更高的处理功,在接收到生物传感器的监测数据后,根据需要发送到医护人员的个人设备、住宅或病房的监测预警设备、本地服务器(本地服务器通过无线访问点或基站与因特网相连,医疗专家、救护中心、政府部门等用户通过授权访问病人的生理数据)等。

图1 无线体域网网络架构Fig.1 A general architecture of WBAN

近年来,随着可穿戴生物传感器和无线通信技术的快速发展,无线体域网的应用价值愈发明显。通过无线体域网,医生能够随时获取病患的生理数据,进而做出正确的医疗诊断和进一步的治疗方案。即使是没有出现健康问题的正常人,同样可以借助无线体域网随时监测自己的健康状况,改善和管理人体的功能,让身体以更加协调有序的节奏运作。

然而,无线通信方式的脆弱性使得无线体域网在数据传输过程中极易受到非法攻击。为了能有效地抵抗安全威胁,在无线体域网中建立一个保障数据传输安全的机制至关重要[14]。

2.2 随机网络编码

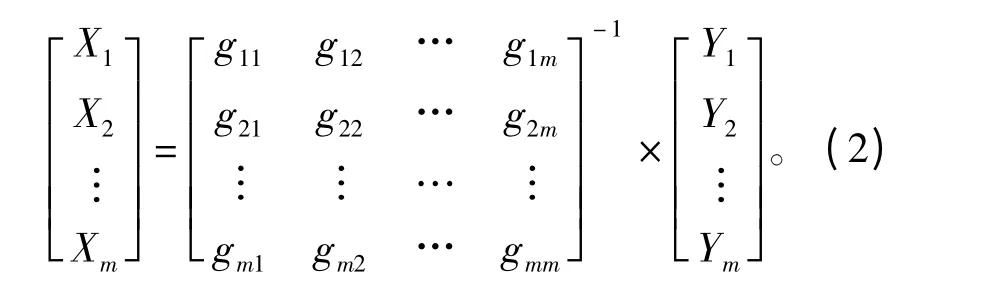

假设G=(V,E)表示一个有向图,其中V 是节点的集合,E 是边的集合。信源节点将信息向量[X1X2… Xm]传输给信宿节点TV。在随机网络编码中,各链路上的系数在有限域Fp中随机选取,而且链路上的系数与该链路的线性组合均需要传输至下一个节点。每条链路i 上传输的编码信息有一个全局编码向量与信源发送的原始信息相对应,即

假设信宿节点的m 条输入链路分别为1,2,…,m,并且各条链路上传输的编码信息构成向量[Y1Y2… Ym],则可根据式(2)解码得到原始数据:

式中,gij(i=1,2,…,m;j=1,2,…,m)为信宿节点得到的编码系数,亦即全局编码向量。

2.3 ECC 算法简介

椭圆曲线密码(ECC)体制,即基于椭圆曲线离散对数问题的公钥密码体制,是利用有限域上的椭圆曲线有限群代替基于离散对数密码体制中的有限循环群后所得到的一类密码体制。由于与现有的其他公钥密码体制(比如RSA)相比,ECC 具有安全性好、计算量小、处理速度快等优势,逐渐成为无线网络安全领域的研究热点。

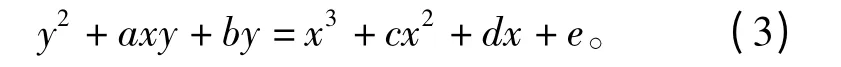

椭圆曲线指的是韦尔斯特拉斯(Weierstrass)方程所确定的平面曲线,记为E:

式中a,b,c,d,e∈Fp;Fp为有限域。满足式(3)的(x,y)称为Fp域上的点。此外,椭圆曲线还定义了一个特殊的无穷点O (O" (0,1,0))。

ECC 感兴趣的是模p椭圆群,即给定一个素数p,在有限域Fp中选择两个小于p 的非负整数,使得4a3+27b2(modp)≠0,那么这个群中的数偶(x,y)均满足如下方程且是小于p 的非负整数(外加无穷点O):

3 签名方案

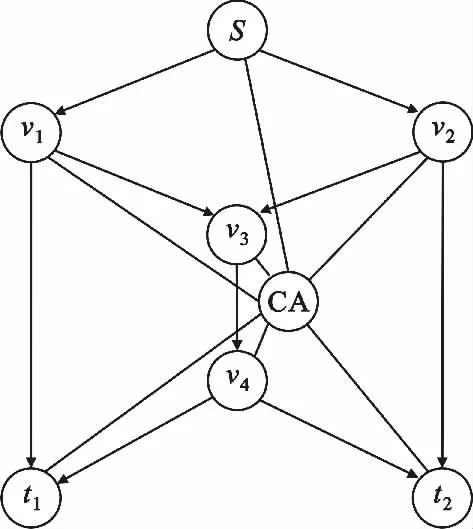

由于生物传感器到邻近个人设备的通信属于超短距离通信,本文假设此通信过程中的数据传输是安全的,转而把网络安全问题集中在个人设备在收到病人的生理数据后转发给各个用户的通信过程上。根据随机网络编码的思想,这部分通信过程完全可以看作是一个单源多播的有向无环网络,如图2所示。

图2 无线体域网多播网络模型Fig.2 Multicast network model in WBAN

该网络以一有向图G=(V,E)表示,其中V 是节点的集合,E 是边的集合。信源节点(个人设备)将接收到的生理数据直接或间接(通过中继节点,即图中v1、v2、v3、v4)传输给信宿节点集合(共享生理数据的各个用户,即图中t1、t2)TV。假设有向图中有一个可信节点——认证中心(Certification Authority,CA),其能量与传输功率无限,并且所有节点间都拥有一条稳定的信道以传输数字签名信息。

本文通过将Elgamal 签名方案与ECC 同态哈希函数相结合的方法,以普通节点验证信息的完整性,以CA 验证信息的真实性,从而保证网络不被污染攻击破坏,最大限度地保证网络的安全传输。本文签名方案划分为三个阶段,即创建、签名、验证。

3.1 创建阶段

创建阶段用来建立网络参数和密钥的生成与分发。选取某一椭圆曲线y2≡x3+ax +b mod()p ,记为E(a,b)。该椭圆曲线通过一组参数(p,a,b,G,q,h)唯一确定,其中p 为域的大小,一般取一个足够大的素数,表示一个有限域Fp;a,b∈Fp为椭圆曲线方程的参数,满足方程G(x,y)为椭圆曲线上的一个点,称为基点,阶为大素数q,q<<p,且q >2160和为了抵御MOV和FR 攻击,应当满足q 不能整除pk-1,1≤k≤C,一般取C 为20。整数h 为椭圆曲线群的阶与G 的阶的商,即h=#E(Fp)/q,称为椭圆曲线伴随因子。为了抵御一些已知的椭圆曲线攻击算法,应使得随机生成的曲线满足#E(Fp)能被一个大素数整除,即满足以上条件的椭圆曲线几乎可以认为是安全的。除了需要确定椭圆曲线以外,还需再确定Z*p 的一个生成元α。最后,CA 将生成的参数(p,a,b,G,q,h)、α 公开到整个网络,作为本次传输的公共参数。

在网络节点都收到以上参数后执行下列步骤。

(1)源节点

假设无线体域网中数据信息向量V∈Fp,随机选择椭圆曲线上的一组基点集R:(R1,R2,…,Rm),且Ri(i =1,2,…,m)的阶均为q。根据文献[12],此无线体域网数据信息的同态哈希函数为

根据文献[13]的签名方案,源节点随机选取x∈Z*p作为私钥,计算β =αxmod p 作为公钥,并选择k (∈Z*p-1)作为一个秘密随机数。

(2)中间节点

与源节点一样,中间节点随机选取xid∈Z*p 作为私钥(id=1,2,…,l,l 为中间节点的数量),计算β=αxidmod p 作为公钥,并选取作为一个秘密随机数(id=1,2,…,l(l 为中间节点的数量))。另外,所有中间节点均有全网唯一固化的身份ID∈{0,1}*,用以标识网络身份。

3.2 签名阶段

签名阶段用来实现源节点及中间节点的签名。由于在源节点与中间节点都要进行签名,在本文中,定义SignV、SignW 分别表示源节点和中间节点的签名函数:

式中,ID0为当前节点的身份ID 以及该节点所有入边节点的身份ID。

(1)源节点的签名过程

源节点随机生成全局编码向量 μ =(μ1,μ2,…,μm)对原始信息进行编码组合W =并计算编码信息向量W 的哈希值:

根据Elgamal 签名方案计算签名:

签名完成后,源节点选取的k 将会立即销毁。输出签名SignV= γ,()δ 。

(2)中间节点的签名过程

中间节点随机生成局部编码向量ηid=(η1,η2,…,ηn)对收到的信息向量Wi进行编码组合并计算编码信息向量ω 的哈希值:

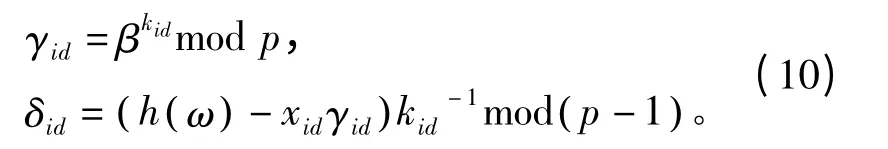

根据Elgamal 签名方案计算签名:

签名完成后,中间节点选取的kid将会立即销毁。输出签名SignW = (γid,δid,ηid,ID0),源节点与中间节点所生成的消息签名SignV 与SignW 均传输给CA,所生成的输出向量ω、哈希值h 及本节点ID则传输给下一跳节点。

3.3 验证阶段

验证阶段用来实现对签名函数的验证。本文以VerN(Wi,hi,R)、VerCA(γ,δ,h,,PK,α)分别表示中间节点与CA 的验证函数,其中,VerN 函数用来验证消息的完整性,VerCA 函数用来验证消息的真实性。验证过程如下:

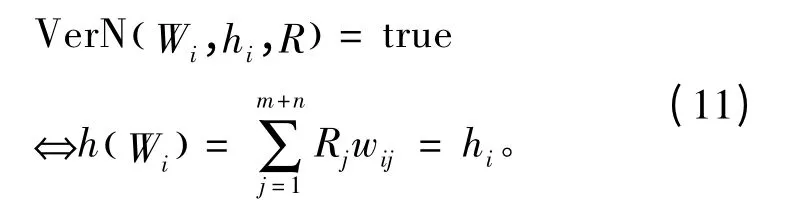

(1)中间节点处使用验证函数VerN 验证消息是否完整,进行验证:

若VerN=true,则认为消息完整,在传输过程中无错误;若VerN=false,则认为消息不完整,该数据包丢弃;

(2)完整性验证结束后,向CA 发送ID 节点的哈希值h,VerN 验证结果,并且当VerN =true 时等待CA 返回VerCA 验证结果;

(3)CA 接收到中间节点发送的数据后,使用验证函数VerCA 验证消息是否被篡改。在CA 收到节点签名后,根据参数ID0选出对应的k +1 个节点(k个入边对应的k 个节点,还有当前节点)的参数(γj,δj,PKj),j = 1,2,…,k + 1,其 中(γk+1,δk+1,PKk+1)为当前节点的参数,则该节点验证函数的所有参数为

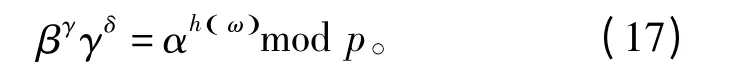

然后进行验证:

若VerCA=true,则认为消息真实,没有被恶意篡改,然后将该节点的VerN 验证结果与VerCA 验证结果进行保存。该函数的正确性将在第4.2 节中进行证明;

(4)返回对ID 的VerCA 验证结果(若VerN =true),中间节点收到的VerCA 验证结果若为true 则该数据包验证通过;若为false 则验证失败,数据包丢弃,若CA 查询不到ID,则认为该节点是非法节点,该数据包同样丢弃;

(5)通信结束后,CA 观察所有ID 节点的VerN验证结果和VerCA 验证结果,若验证均通过,则该节点是安全节点;若VerN 验证失败而VerCA 验证通过,则该节点的通信可能受到干扰,极有可能在传输过程中发生了错误;若VerN 验证通过但VerCA验证失败,则该节点可能受到了污染攻击,并且信息受到了恶意篡改;若VerN 与VerCA 均验证失败,则该节点可能受到严重干扰或已损坏。网络拓扑结构可根据以上信息进行适当调整,避开受污染的节点。

4 方案的效率与安全性分析

4.1 效率分析

本签名方案采用了ECC 同态哈希函数以及El-Gamal 签名方案相结合的方式,保证了网络的安全传输。由于没有指数运算,相比于其他签名方案,本签名方案运算速度更快,计算长度更小,有利于在资源严重受限的无线体域网中应用。

其次,在本文签名方案中,消息的完整性验证和真实性验证进行了分别处理,将运算量较小、需要参数较多的完整性检验由能量有限的中间节点进行,而将运算量较大、需要参数较少的真实性验证由能量无限的CA 进行,有效地降低了网络节点的运算负担。

此外,本签名方案不仅能够对污染攻击进行检测,还能有效确定受污染攻击节点的位置。这有助于动态调整网络拓扑结构,避开被污染的节点,有利于增强网络的鲁棒性。

4.2 安全性分析

4.2.1 哈希函数同态性证明

设m 维向量组Vi,i =(1,2,…,k)经线性编码后生成向量W,编码向量为αi,i=(1,2,…,k),则有

4.2.2 VerCA 函数正确性证明

已知:

式中,x 为私钥,k 为随机数,则

因此,该节点的第i 个入边节点所对应的签名向量βi、γi、δi可计算得到

同理,该节点的签名β、γ、δ 可计算得到

因此,验证函数VerCA 在所有输入参数均未受到任何攻击篡改或伪造的情况下有此时验证通过。

4.2.3 方案安全性证明

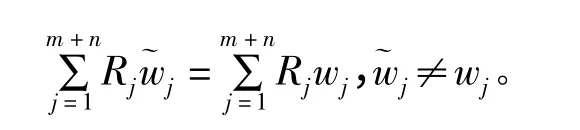

在本文方案中,为防止签名被伪造或加入不合法信息,在编码过程中造成数据的污染,设计在每次转发时由转发节点进行一次签名,在接收时接收节点与CA 共同进行一次验证,该过程的安全性由ECC 同态哈希函数的安全性与ElGamal 签名方案的安全性共同保证。假设攻击者可以攻击任意中间节点,且攻破该节点后攻击者可以得到所有的公共信息与该节点的私有信息,下面我们将证明攻击者在这样的情况下要伪造可以通过验证的信息可以归类到求解离散对数难题与椭圆曲线难题,保证了网络的安全传输不受到污染攻击的影响。

这类情况属于哈希函数的碰撞问题。根据文献[12],可以证明哈希碰撞在本签名方案发生的概率小于(p 是一个很大的素数)。

(2)根据验证函数VerCA 可知,方式二的攻击等价于寻找 珘(≠h)使得=αhmod p,又等价于在上的离散对数问题:给定一个素数,在等式αx≡β mod p 中,已知α 和β,求解x。根据Elgamal 签名方案,该问题在多项式时间内不可解。

综上所述,本签名方案是安全的。

5 结束语

本文首先讨论了当前无线体域网存在的安全问题,为保证网络数据的安全传输,提出了一种结合网络编码和ECC 的无线体域网签名方案。该方案引入随机网络编码构造网络模型,采用结合ECC 同态哈希函数和Elgamal 签名方案的方法保证无线体域网中关键生理数据的传输安全。从理论上证明了在现存的签名攻击模式下本文提出的方案是安全的,可以对消息进行完整性和真实性验证,并且确定受攻击节点的位置,对及时动态调整网络拓扑有一定参考意义。下一步将重点研究本方案在实际应用中的可行性。

[1] Latre B,Braem B,Moerman I,et al.A Survey on Wireless Body Area Networks[J]. Wireless Networks,2011,17(1):1-18.

[2] Poon C C Y,Zhang Y T,Bao S D. A novel biometrics method to secure wireless body area sensor networks for telemedicine and m- health[J]. IEEE Communications Magazine,2006,44(4):73-81.

[3] Ramli S N,Ahmad R,Abdollah M F,et al.A biometricbased security for data authentication in wireless body area network (WBAN)[C]//Proceedings of 15th International Conference on Advanced Communication Technology.Pyeongchang,Korea:IEEE,2013:998-1001.

[4] Latre B,De Poorter E,Moerman I,et al. MOFBAN:A lightweight modular framework for body area networks[M]//Embedded and Ubiquitous Computing. Berlin:Springer Berlin Heidelberg,2007:610-622.

[5] Tan C C,Wang H,Zhong S,et al.IBE-lite:a lightweight identity- based cryptography for body sensor networks[J].IEEE Transactions on Information Technology in Biomedicine,2009,13(6):926-932.

[6] Jang C S,Lee D G,Han J,et al.Hybrid security protocol for wireless body area networks[J].Wireless Communications and Mobile Computing,2011,11(2):277-288.

[7] Mare S,Sorber J,Shin M,et al.Adaptive security and privacy for mHealth sensing[C]//Proceedings of the 2nd USENIX Workshop on Health Security and Privacy.Berkeley,CA,USA:IEEE,2011:1-5.

[8] Ahlswede R,Cai N,Li S Y R,et al. Network information flow[J].IEEE Transactions on Information Theory,2000,46(4):1204-1216.

[9] Arrobo G A,Gitlin R D. Improving the Reliability of Wireless Body Area Networks[C]// Proceedings of 33rd Annual International Conference of the IEEE Engineering in Medicine and Biology Society. Boston,MA:IEEE,2011:2192-2195.

[10] 闫龙,覃团发,李亮亮,等.基于网络编码的无线体域网多中继协作节能策略[J].电讯技术,2014,54(3):355-360.YAN Long,QIN Tuanfa,LI Liangliang,et al.A Multi-relay Cooperative Energy- saving Strategy Based on Network Coding in Wireless Body Area Networks[J].Telecommunication Engineering,2014,54(3):355-360.(in Chinese)

[11] Tracey H,Medard M,Koetter R,et al.A random linear network coding approach to multicast[J].IEEE Transactions on Information Theory,2006,52(10):4413-4430.

[12] Charles D,Jain K,Lauter K.Signatures for network coding[C]//Proceedings of 2009 40th Annual Conference on Information Sciences and Systems. Princeton,NJ:IEEE,2009:857-863.

[13] Elgamal T. A public key cryptosystem and a signature scheme based on discrete logarithms[J].IEEE Transactions on Information Theory,1985,31(4):469-472.

[14] Mohammed M,Mohammed F,Boucif A B. SEKEBAN(secure and efficient key exchange for wireless body area network)[J].International Journal of Advanced Science and Technology,2009,12(3):45-60.