基于信任和风险评估的异构无线网络安全模型

刘 和,王维英,张本利

(黑龙江省电力有限公司信息通信公司 信息通信工程中心,黑龙江 哈尔滨 150090)

基于信任和风险评估的异构无线网络安全模型

刘 和,王维英,张本利

(黑龙江省电力有限公司信息通信公司 信息通信工程中心,黑龙江 哈尔滨 150090)

由于现有的信任模型仅针对应用,并没有引入风险评估,不能适应新的网络环境特点,而异构无线网络环境由于具有异构性、开放性、动态性和适应性的特点,适合新环境下的系统网络安全需要。提出一种主动安全模型,从分析安全的保护机制出发,基于服务提供者和请求者的不同角度,引入网络风险评估和用户历史交互行为的信任评估,动态地为系统资源提供主动保护能力,以提升安全性。通过仿真实验得出,模型能够在恶意攻击增加情况下,及时识别风险,并正确有效地预测实体行为,保持良好运行状况,为下一步系统决策提供保障。

异构无线网络;信任;风险评估

在异构融合的网络中,移动蜂窝网、广播网、无线局域网甚至无线传感网等网络协同共存,宏蜂窝、微蜂窝、微微蜂窝以及毫微微蜂窝等组网形式相互融合,发挥各种网络自身优势,为用户提供更好的服务。随着通信技术的发展,下一代网络(Next Generation Network,NGN)的发展将为用户提供永远在线、高速的传输速率以及动态的网络接入。下一代网络技术将实现多种异构接入网络的集成与融合。在满足用户高速率、低时延、广范围通信需求和灵活多变的个性化服务的同时,对其网络安全提出了更高的要求。

融合多种网络通信技术或组网方式,满足用户需要的同时,也将各种网络的安全缺陷带进融合网络中。在NGN环境下,用户的分布方式不再是集中的、封闭的和可控的,而是开放的、动态的和分布式的,为了有效保证下一代网络(NGN)的安全和正常运行,即保障其可靠性、可用性和完整性,就必须在威胁源对NGN安全形成威胁之前消除安全隐患。系统的主动保护安全能力对于异构融合网络,是发现系统脆弱性和薄弱环节的有效手段,是保障系统安全的有效方法。

目前,大多数网络安全模型研究集中在信任关系上面,信任模型只针对相应的应用背景。普适计算环境的信任模型定义了基于普适环境的域间动态信任模型,主要采用改进的证据理论方法进行建模,信任度的评估采用概率加权平均的方法。不足之处是不能处理由于部分信息和新未知实体所引起的不确定性问题,没有详细的风险分析以及建模风险和信任之间的关系。Song 等人提出了网格计算环境下的实体之间基于模糊算法的动态信任模型,包括描述、评估和更新。模型没有考虑间接信任值,不能反映全局信任度。George等人提出了一种适用于Ad-hoc网络的基于半环代数理论的信任模型,模型没有风险评估机制。He等人提出了基于云模型的普适环境下的信任模型,用云的形式来描述实体之间的信任关系,考虑了信任的不确定性,理论上更合理,但没有风险评估,也没有考虑协同欺骗和恶意节点等问题。

1 异构无线网络安全机制

异构无线网络(Heterogeneous Wireless Network,HWN)作为NGN的先驱和代表,与传统的网络系统相比具有一些新的特点:(1)异构性。宏观方面体现在HWN中包含多种资源,例如组网方式、切换方式等,这些资源有可能分布在不同区域;微观方面体现在构成系统的计算机有多种类型,包括操作系统、体系结构等多个层次上具有不同的结构。(2)动态性。在HWN系统中,由于资源的开放性和共享性,使其具有动态和不可预测的系统行为。(3)开放性。随着系统的不断加入,系统的规模不断扩大。(4)适应性。HWN系统的管理必须能动态适应各种情况的发生,例如资源发生故障,系统加入或退出等。

对于大规模、分布式、动态的HWN系统在集合各种网络的同时,面临着各个系统引入的种种安全问题,主要分为两大类:一类来自系统内部,如数据被窃取、假冒合法用户、节点间信息传递的内容遭毁坏;另一类来自系统外部,如提供虚假服务、实体可信赖程度低等。

安全机制作为整个网络系统设计的薄弱环节,对于HWN来说,系统设计之初就融入安全机制在这种动态开放的环境下具有重大意义。目前流行的安全机制包括主动安全(active-security)和被动安全(reactive-security),无线网络系统目前采用比较多的是被动安全模式,即一般采用基于身份的安全管理模式,并且作为用户访问控制权限的依据,然而这种模式是被动而且静态的,不能适用于HWN的网络环境,在这种安全现状下,需要建立一种主动安全的模式,从信任角度出发,为网络实体建立信任关系,使得资源在被监测和分析历史交互作用信息的基础上,动态控制访问,主动协商,可预判系统的潜在安全风险,将信任关系转化成信任链,形成一个安全网络空间。

2 基于风险和信任评估的安全模型

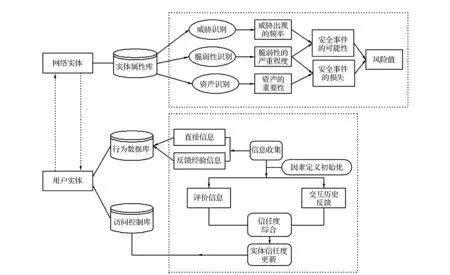

针对HWN网络特点,安全模型研究内容主要是动态收集相关信息,将影响系统间安全关系的多种因素进行分析和量化表示,根据因素的变化及时调整信任关系的评估结果,做出可信决策和重新评估的可预测的、可控制的、可信赖的动态循环过程。研究内容涉及到两个实体:一个是服务提供者-网络实体,即在HWN环境下对网络实体属性进行预判,进行风险评估,防止服务请求者接入恶意的或不诚信的网络实体;另一个是服务请求者-用户,对用户行为的动态信任评估,使得网络实体可以预测请求用户信任值,阻止恶意用户伪装接入网络进行破坏。基于风险和信任评估的安全模型如图1所示。

风险评估是指从风险管理角度,运用定性、定量的科学分析方法和手段,系统地分析信息和信息系统等资产所面临的人为和自然的威胁,以及威胁事件一旦发生可能遭受的危害,有针对性地提出了抵御威胁的安全等级防护对策和整改措施。网络实体的风险评估通过识别并量化资产重要性、威胁和脆弱性、严重程度,更加全面地保护系统安全。

信任是提供网络安全的重要手段,通过预先引入信任评估,可以极大地保护系统安全,提高通信效率。基于用户行为的动态信任评估使得服务网络可以预判请求服务的用户信任等级,来判断是否允许其接入网络。

2.1 模型定义

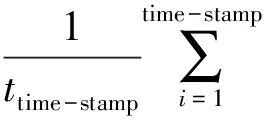

根据HWN开放性和动态性特点,模型参数主要考虑可信任度参数Cn、风险参数Rn和时间参数tn。时间参数反映了系统动态性和及时性,一个周期包括服务请求、服务选择、服务提供和更新,计算公式为

Tn=f(Cn,Rn,tn).

(1)

2.2 信任评估类型与量化表示

基于知识获取,信任定义了两种类型:一种是直接信任,另一种是间接信任。

图1 基于信任和风险评估的安全模型

直接信任评估是根据用户历史交互记录而得出对其信任度的预测值。设Pi与Pj共发生n次交互,每次交互完成后,进行交互评价,将其表示为

DTD={〈t1,d1〉,〈t2,d2〉…〈tn,dn〉}.

(2)

对直接信任度的评估公式为

(3)

其属性主要有:1)直接信任是随时间而动态衰减的,计算依赖于时间窗,新的信任记录更加重要;2)信任值增加缓慢,但减少的速度较快。

间接(反馈)信任评估是在交互信息缺乏情况下,由第三方提供的间接信任值。

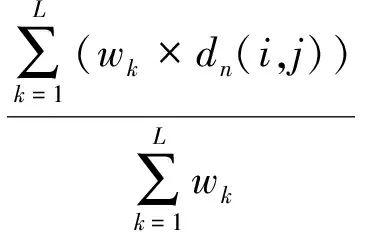

设反馈者的集合为{F1,F2,…,FW},聚合函数定义为

(4)

式中:L为反馈者个数,Wk为反馈因子。

反馈信息的有效聚合主要是对每一个反馈信息加权,涉及可信因子、时间因子和距离因子

(5)

属性:1)间接信任评估的收敛性是通过可信因子的生存周期来控制;2)聚合速度主要通过调节距离参数来控制其计算规模。

2.3 风险评估与参数定义

根据HWN开放性和动态性特点,安全模型主要考虑可信任度评估和风险评估。信任评估参数是用户行为参数,主要表征用户实体历史交互行为,也可以称为行为参数,通过对历史数据(记录)进行分类或聚合,若为直接知识则可直接进行分类,若为反馈知识则要进行聚合,获得相关知识,利用数学方法来确定指标的权重,使其具有客观性。风险评估对于安全度要求较高的网络实体来说极为重要,风险评估可影响决策,即是否与相关实体进行交互。

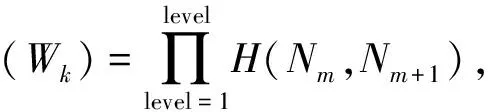

风险参数通过计算服务的重要程度和量化分层结构来计算,ω为风险因子,R为风险值,将资产重要性、威胁严重性和脆弱严重性均划分为5个等级,赋值范围[0~10],其中TS为威胁严重性等级值,AV为脆弱性严重程度等级值,V为资产重要性等级值。

(6)

2.4 全局可信度

通过对待选网络进行风险评估,得到风险值的预判,根据待接入实体的直接交互得到直接信任关系,根据反馈得到间接信任关系,综合计算得到实体信任度,再将信任度和风险值进行分析得到全局可信度。

3 仿真分析

本文通过NetLOGO5.0.1平台实现了一个模拟的HWN计算环境来对模型进行性能分析,NetLOGO5.0.1平台是美国西北大学网络学习和计算机建模中心推出的可编程建模环境,是基于多主体的复杂开放系统仿真建模。使用仿真平台可以评估模型的有效性,并对其在HWN环境下的性能进行测量。

假设每个网络实体是服务提供者(service provider,SP),分为三种类型:GSP,总能提供可靠和稳定的服务,其风险值较低; BSP,总拒绝提供任何服务,风险值随时间而增加;LSP,提供服务动态变化,风险值随其服务质量而变化。另外一种是请求服务的用户实体,同时作为服务评价者(rater),也分为两种类型:一种为HR,总能提供真实的反馈;另一种为MR,可以提供错误的反馈。

3.1 网络状态

模型的主要功能之一就是检测用户实体的恶意行为。这种能力通过交互成功率反映出来,通过TSR(transaction Success Rate)来评估模型方法的有效性,计算方法为

(7)

由图2分析可以看出模型的有效性,在诚实网络环境下,模型的TSR表现比较高,平均值在90%以上,随着交互时间的增加,系统越来越稳定,意味着模型的有效性和准确性。在恶意网络环境下,TSR相较于诚实网络环境,下降了4个百分点,但仍维持在较高的TSR,意味着模型可以及时发现环境变化带来的威胁。

图2 正常环境和恶意环境下TSR比较

3.2 实体行为

基于HWN动态性的特点,每个参与实体可以随时随地加入或离开HWN环境。必须测试模型实体行为的动态性,如图3所示。图3显示出实体行为的表现,随着实体的恶意行为不断被检测处理,实体的风险值急剧下降,信任度缓慢上升,表明模型在有限时间内运行良好。

图3 系统动态性检测

4 结束语

本文在分析异构无线网络环境特点的基础上,针对现有安全模式存在的问题,提出一个基于网络风险评估和实体行为信任评估主动安全模式的模型,在风险评估的基础上来实现恶意服务检测,通过请求服务实体交互历史行为进行预测。仿真试验结果表明,该模型能够正确地分析网络风险,预测实体行为的风险及信任度,其有效性和动态特征得到实验平台的验证。下一步工作将以本文工作为基础,进行信任决策等方面的继续研究。

[1]ALMENAREZ F,MARIN A,DIAZ D,et al.Developing a model for trust management in pervasive devices[C].Pisa,ITALY,2006:267-271.

[2]SONG S,HWANG K,MACWAN M.Fuzzy trust integration for security enforcement in grid computing[C].Wuhan,PEOPLES R CHINA,2004:9-21.

[3]LIANG Z,SHI W.Analysis of recommendations on trust inference in open environment[J].Journal of Performance Evaluation,2008,65 (2) :99-128.

[4]THEODORAKOPOULOS G,BARAS J S.On trust models and trust evaluation metrics for ad hoc networks[J].IEEE Journal on Selected Areas in Communications,2006,24(2):318-329.

[5]LI X,GUI X,MAO Q,et al.Adaptive dynamic trust measurement and prediction model based on behavior monitoring [J].Chinee Journal Computers ,2009,32 (4):664-674.

[6]HUANG H S,WANG R C.Subjective trust evaluation based on membership cloud theory[J].Journal on Communications,2008,29(4):13-19.

[7]HE R,NIU J W,ZHANG G W.CBTM: A trust model with uncertainty quantification and reasoning for pervasive computing[C].Nanjing,PEOPLES R CHINA,2005: 541-552.

[8]SELVARAJ C,ANAND S.A survey on Security Issues of Reputation Management Systems for Peer-to-Peer Networks[J],2012,4(7):1-16.

[9]TCHEPNDA C,RIGUIDEL M.Distributed Trust Infrastructure and Trust-Security Articulation: Application to Heterogeneous Networks[C].Proceedings of the 20th International Conference on Advanced Information Networking and Applications,50-56.

[10]MARMOL F,PEREZ G.Towards pre-standardization of trust and reputation models for distributed and heterogeneous systems[J].Computer Standards & Interfaces,2010,4(32):185-197.

[11]WEN L.Trust Model of Users’ behavior in Trustworthy Internet[C].WASE International Conference on Information Engineering,2009:403-407.

[12]ZHU Q,GUI X.Study on the method of active deployment of soft-sensors in grid monitoring system[J].Journal of Chinese Computer Systems ,2007,28 (9):1630-1636.

[13]SATSIOU A,TASSIULAS L.Reputation-based resource allocation in P2P systems of rational users[J].IEEE Trans.Parallel Distrib.Syst,2010,21 (4):466-479.

[14]Information on http:// ccl.northwestern.edu./netlogo/.

[15]林闯,彭雪海.可信网络研究[J].计算机学报,2005,28(5):751-758.

[16]李小勇,桂小林.大规模分布式环境下动态信任模型研究[J].软件学报,2007,18(6):1510-1512.

[17]张润莲.一种基于实体行为评估的信任模型[J].计算机学报,2009,4(32):688-698.

[18]姜东兴,叶震.一种基于风险评估的信任模型[J].微计算机信息,2012,28(4):122-125.

[19]朱重,吴国新.分布式信任域信任管理技术研究综述[J].计算机科学,2011,38(4):38-45.

[20]马力,郑国宁,孙朋.节点信任度模型的算法研究与设计[J].计算机科学,2012,39(6):81-89.

Heterogeneous wireless network security model based on trust and risk assessment

LIU He,WANG Wei-ying,ZHANG Ben-li

(Heilongjiang Electric Power Co.Telematics Telematics Engineering Center,Harbin 150090,China)

The existing trust models only for applications,because of the lack of risk assessment,can not adapt to the new network environment characteristics.The heterogeneous wireless network environment due to the heterogeneous,open,dynamic and adaptive characteristics,can suit the system network security needed for the new environment.A proactive security model is proposed to analyze the security protection mechanism based on different perspectives of service providers and requestors.The trust evaluation network risk assessment and user interaction behavior history are given to dynamically provide an active protection for the system resources.Through simulation results,the model can be effective in the case of malicious attacks,to identify risks promptly,correctly predict physical behavior effectively and maintain good health,and to provide the protection for the next system decision.

heterogeneous wireless networks; trust; risk assessment

2014-08-06

刘 和(1983-),男,工程师,研究方向:通信信息网络工程规划;信息安全.

TN915.08

A

1671-4679(2014)06-0040-05

郝丽英]