Source-Location Privacy Protocol Based on the Minimum Cost Routing*

LIU Xuejun,LI Jiang,LI Bin

(College of Electronic and Information Engineering,Nanjing University of Technology,Nanjing 211816,China)

Source-Location Privacy Protocol Based on the Minimum Cost Routing*

LIU Xuejun*,LI Jiang,LI Bin

(College of Electronic and Information Engineering,Nanjing University of Technology,Nanjing 211816,China)

Source-location privacy protection is already one of the key technologies which restrict the promotion of wireless sensor network(WSN).At the same time,the energy issue is also a big constraint,so we have been committed to find a balance between privacy protection and energy consumption.In the paper,we proposed a source-location privacy protocol based on the minimum cost routing(LPBMR).The protocol is divided into two parts:In the first phase,The data is sent to the phantom node with directional random walk at a certain energy consumption;In the second phase,the phantom node send the data to the Sink along with the minimum energy routing which can avoid the visual of the source node.The results of the simulation showed that LPBMR can achieve a good privacy protection with less energy consumption.

wireless sensor network;privacy preservation;source-location;the minimum cost routing

近年来,随着在无线通信、微系统技术和传感器设备等领域里取得了新的进展,无线传感器网络WSN (Wireless Sensor Networks)得到了显著的发展。WSN常常应用于一些特殊的物理环境,网络中包含大量成本小、能耗低、效率高的节点,每个节点从周围的环境中收集信息,以多跳的方式将数据传输到一个接收器上。WSN在医疗卫生、环境监测、军事侦察、工业控制、智能家居等领域得到越来越广泛的应用[1]。

但是WSN是基于无线通信技术传播信息的,这使得它容易受到外界的攻击,同时网络中的节点能源有限也使得WSN的安全问题更加突出。所以隐私保护问题已经成为制约着WSN的推广的关键技术之一。WSN中的安全隐私保护可以分为两类:内容隐私保护和环境隐私保护。内容隐私保护主要是抵御一些非法用户通过窃听、破译、篡改等方式盗取和破坏网络传输过程中的数据信息。其主要技术有数据加密、数据融合、用户认证等。而环境隐私保护相对比较复杂,WSN中的一些敏感信息往往与数据发送方式和数据流量有关,攻击者可以在不破译数据的情况下通过流量分析推断出网络中的这些敏感信息。位置隐私保护作为环境隐私保护的一种有着非常重要的意义。当WSN应用于环境资源监测时,数据源节点作为无线传感器网络中的关键节点,如果缺少对它的位置隐私保护会给这些资源带来巨大安全隐患。例如,在用于监测濒危物种野生大熊猫的生活习性的无线传感器网络中,一旦源节点位置信息暴露给猎人,这将会危害到熊猫的生命安全。

本文提出了一种基于最小能耗路由的源节点位置隐私保护协议LPBMR(Source-Location Privacy Protection Based on the Minimum Cost Routing)。与以往的协议不同,LPBMR协议建立在最小能耗路由[2]的基础上,以改进的定向随机步和避开源节点可视区的路由策略,达到了较高的隐私保护要求。经本文的分析表明,LPBMR可以保证以较少的能耗提供更强大的、更高效的源节点位置隐私保护。

1 相关研究

根据过去的相关研究,WSN面临的源位置隐私安全威胁可以分为两类比较典型的攻击者模型:局部流量攻击者和全局流量攻击者。局部流量攻击者受到设备的约束监听半径相对较小,只能监听网络中部分节点的通信流量,同时不会干涉网络的正常运行,以免触发网络中的其他安全机制。攻击者通过分析节点间的流量,以逆向追踪的方式朝着源节点的方向快速移动。为了抵御这种局部流量攻击者,Ozturk[3]等人首次提出了幻影路由协议,通过完全随机的方式制造一个远离源节点的幻影节点,以幻影节点代替源节点向基站发送数据,这样攻击者就很难追踪到真实的源节点。而全局流量攻击者的威胁更大,攻击者以大量的监测设备长时间地监听整个网络的通信流量并进行实时分析。当源节点向基站发送数据时,其周围的数据流量必然要大于其他地方,这样攻击者就能快速准确地定位到源节点所在的位置。文献[4]提出了一种抵御全局攻击者的路由策略,将网络分成若干小组,每个小组中的空闲节点会在设定的时间内向网络中植入虚假数据流量,使得网络中的流量在匿名统计时以等概率的形式出现。这样当源节点发送感知数据时就被这些虚假数据所掩盖,攻击者就很难通过分析全局流量来推测出源节点的位置。

在实际应用中,全局流量攻击者因为设备要求高、监听时间长、容易被防御等因素并不常见。相反,局部流量攻击者因为要求低、代价小、不易被防御等因素相对比较普遍。因此,本文主要研究用于抵御局部流量攻击者的路由协议。文献[5]对文献[3]提出的幻影路由协议进行了分析,发现完全随机的转发策略不能保证幻影节点与源节点的距离足够远。为了使幻影节点能快速地远离真实源节点,姚剑波[6]等人提出了定向随机步发送方式,中间节点把收到的数据以等概率的方式转发给它的父节点。虽然这种定向随机步的方式可以快速地产生远离源节点的幻影节点,但是产生的幻影节点会集中在某一区域内,对于源节点的隐私保护效果不佳。文献[7]中首次提出源节点可视区的概念,认为攻击者一旦跟踪到源节点的一定范围内就可以直接通过目测识别源节点,该范围就称为源节点的可视区。如果幻影节点向基站发送数据的路由经过源节点的可视区,那么攻击者在逆向追踪的过程中很容易发现源节点,幻影节点就没有达到真正保护源节点的作用,称该路由为“失效路径”。因此,Wang等人[7]引入节点偏移夹角信息,提出了一种基于角度的源位置隐私保护协议——PRLA,该协议通过源节点有限洪泛的方式收集源节点有限范围内节点的偏移夹角信息。在数据转发过程中,节点的偏移夹角越大转发概率就越大。这样使得幻影节点到基站的路径会最大程度地偏离源节点到基站的最短路径,尽可能地避开源节点的可视区。虽然PRLA一定程度上降低了失效路径的产生,但是角度的计算带来了节点额外的计算开支,同时也没有达到完全避开“失效路径”的效果。陈娟[8]等人又提出了PUSBRF协议和EPUSBRF协议。在EPUSBRF协议中,源节点在监测到目标后进行h跳有限洪泛并标记出可视区内的节点,然后全网广播一个避开可视区的路由建立消息。虽然该协议相对地避免了“失效路径”的产生,但是在实际应用中会存在一些问题:首先,源节点在监测到目标后采用洪泛的方式标记可视区,当监测目标移动较快时,节点要进行多次洪泛,这会使得网络的能量消耗过快;其次路由建立的消息在源节点洪泛之后才进行全网广播,这种方式实现起来比较困难。

与传统的幻影路由协议不同,文献[9]中首次提出了一种可控能耗的信贷路由(Credit Routing)。Credit Routing是建立在最小能耗路由的基础上,当源节点发送数据时,节点根据隐私保护的要求分配一个额外的能耗值δ,在数据转发过程中,根据要求:通过邻节点转发的成本要小于等于剩余的能耗,生成一个转发列表,转发节点在转发列表中随机选取。剩余的能耗随着数据的转发而越来越少,最终数据包会沿着最小能耗路由向基站发送数据。为了达到更好的隐私保护,文献[9]又提出了一种混合路由(Hybrid Routing)。Hybrid Routing分为3个路由阶段:随机路由、有向路由、信贷路由。同时将分配的额外能耗分为3部分,分别用在不同的路由阶段。不管是Credit Routing或是Hybrid Routing都是通过随机的方式转发数据,这不能有效的保证数据包在转发过程中与真实的源节点的距离足够远,同时这两种协议都没有考虑到“可视区”。本文在这两种协议的基础上进行了改进,提出了LPBMR协议。LPBMR同样也建立在最小能耗路由的基础上,在源节点转发数据时根据隐私保护要求设定额外能耗,以定向随机步的方式快速地将数据包发送至远离源节点的幻影节点;然后,幻影节点开始沿着最小能耗路由向基站转发,通过计算转发节点与源节点的距离避开“可视区”。通过实验对比分析,本文提出的LPBMR协议有效地解决了Credit Routing和Hybrid Routing中的不足。

2 网络模型和攻击模型

2.1 网络模型

为了便于研究和分析,本文假设无线传感网络中只包含一个Sink节点和大量的普通节点。Sink节点的位置信息公开,每个节点通过多跳的方式将感知数据传输给Sink节点。每个节点都有最大传输距离,在最大传输距离内的两个节点可以直接通信。当节点监测到目标后,开始向Sink发送感知数据,这时该节点就成为数据源节点,简称“源节点”。源节点会在一段时间内连续地向Sink发送数据。

本文参照文献[2]提出的方法建立最小能耗路由。路由协议可以将跳数、距离、延迟等作为节点间能耗的衡量标准,本文为方便将距离作为能耗的衡量标准。根据两点间直线最短,节点到Sink的最小能耗路由趋于直线。

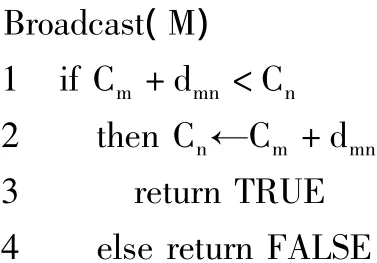

每个节点在部署前都会植入一个与基站共享的公匙,而只有基站拥有密匙,这样保证了节点发送的加密数据只有基站能够正确读取。每个节点中都有一个能耗字段,用于表示节点到Sink的最小能耗,其初始值为∞。节点部署完成以后,由Sink开始向全网广播一个路由建立的消息,消息中记录了转发过程中消耗的能量值。当节点接收到广播消息后,将本身的能耗值与数据包中记录的能耗进行比较。例如,当节点N接收到节点M转发来的广播消息时,将Cn与Cm+dmn进行比较。其中Cn表示N到Sink的能耗,Cm表示M到Sink的能耗,dmn表示从M到N所消耗的能量。如果Cn>Cm+dmn,则更新Cn=Cm+dmn,并转发广播消息;否则不转发。以此类推,直到每个节点都得到了到Sink的最小能耗,以及所有邻节点到Sink的最小能耗值。关于节点转发广播信息的代码实现如下:

//其中M表示发送节点,N表示接受节点

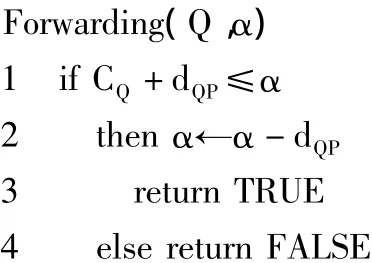

当最小能耗路由建立完成以后,网络设定节点的转发协议:①源节点发送数据包时向数据包头部加入最小能耗值;②每次转发都会消耗一部分能耗,转发完成以后更新数据包中的剩余能耗;③中间节点选择下一跳转发节点满足:当前节点到下一跳节点所需的能耗+下一跳节点到Sink的最小能耗≤数据包中剩余的能耗。

关于选择转发节点的操作由如下代码实现:

//其中P表示发送节点,Q表示转发候选节点,α表示

数据包中的剩余能耗

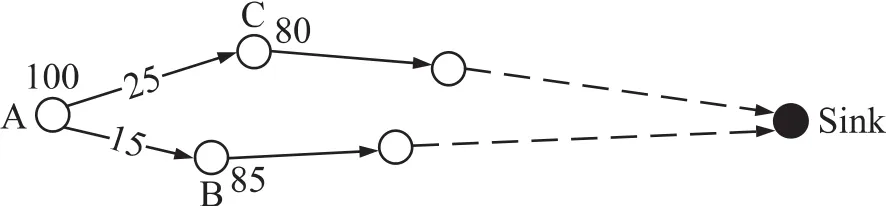

当源节点发送感知数据时,只需在数据包中加入转发的能耗信息,数据包就会自动沿着最小能耗路径向Sink转发。具体如图1所示,假设节点A到Sink的最小能耗CA=100,节点B到Sink的最小能耗CB=85,节点C到Sink的最小能耗CC=80。节点A到节点B的能耗dBA=15,节点A到节点C的能耗dcA=25。当数据包由节点A向Sink转发时,数据包中的剩余能耗α=100,节点A通过计算发现:通过C转发所需的能耗CC+dCA≥α,不满足转发条件;而通过B转发所需的能耗CB+dBA≤α,满足转发条件。所以节点A选择节点B为下一跳转发节点。

图1 最小能耗路径

2.2 攻击模型

本文主要研究抵御局部流量攻击者的攻击模型,根据以往的研究,局部流量攻击者可以按照耐心程度分为:耐心攻击者和谨慎攻击者。在逆向追踪过程中,耐心攻击者会一直在一个节点附近等待,直到监听到有新的数据包向这个节点发送,然后攻击者向发送方快速移动。而谨慎攻击者会限制在一个位置上的监听时间,攻击者如果在规定的时间内没有监听到任何新的数据包,就会回到上一跳节点的位置继续监听。根据文献[5]中的讨论,耐心攻击者要比谨慎攻击者更具有威胁性。

本文参考“熊猫—猎人”[8]博弈模型,假设节点间转发的数据内容都经过加密处理,攻击者有如下特点:①攻击者具有优良的设备、足够的能源、高效的计算能力和数据存储能力。②攻击者通过监听网络中局部的数据流量可以推测出数据发送方的位置,但是攻击者的监听范围有限(等于节点的通信半径),所以只能逐跳地进行逆向追踪。③攻击者不会通过其他方式来攻击网络,如篡改数据包,破坏节点等,因为这些攻击方式会触发网络的其他安全机制。④攻击者一开始位于Sink节点的附近,一旦监听到有数据包向Sink发送,就开始向发送节点移动。⑤当攻击者进入源节点一定范围内时,可以直接识别源节点。

3 隐私保护协议的描述

3.1 协议概述

根据本文第2节中网络模型的讨论,以节点间的距离为能耗的衡量标准,建立最小能耗路由。但是由于最小能耗路由是相对固定的,所以很容易被攻击者通过逆向追踪方式找到源节点的位置信息。为了达到源节点位置隐私保护的要求,本文提出了一种基于最小能耗路由的源节点位置隐私保护协议(LPBMR)。LPBMR增加数据传输的路由随机性,使得攻击者不能轻易找到源节点。

LPBMR协议分为两个阶段:

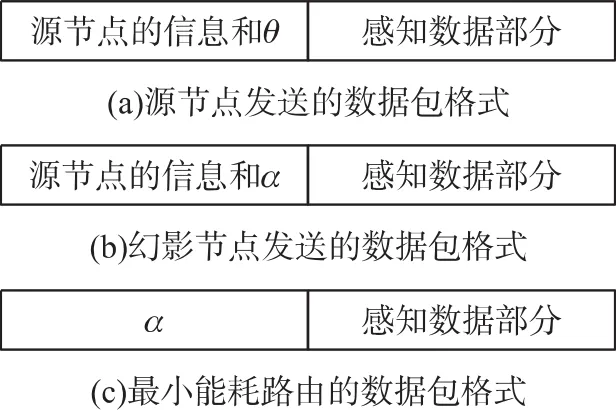

第1阶段,源节点以定向随机步的方式将数据包快速地向幻影节点转发。在LPBMR协议中,当最小能耗路由建立的时候,每个节点不仅得到了自己和邻节点到Sink的最小能耗,而且根据到Sink的能耗将其邻节点划分为两类:能耗小于自己的邻节点划为近节点集合,能耗大于自己的邻节点划为远节点集合。在定向随机步转发过程中,选定远节点集合作为转发节点的候选集合,节点在每次转发时在候选集合中随机地选取一个节点作为数据包的下一跳转发节点。如图2(a)所示,源节点S发送感知数据前,先根据隐私保护的要求在数据包的头部植入一个能耗值θ和源节点的位置信息,其中,θ为定向随机步阶段可以消耗的总能耗值。每次定向随机转发会消耗一部分能耗值,当θ消耗为0时,停止转发。这时,数据包到达一个随机的幻影节点P。

图2 不同过程中的数据包格式

第2阶段,幻影节点沿着避开源节点可视区的转发。如图2(b)所示,幻影节点P发送的数据包头部包含有源节点信息和剩余能耗α,设定剩余能耗值α=CP+β,其中CP为幻影节点到Sink的最小能耗,β为额外的能耗,用于避开源节点的可视区和增加幻影路由的随机性。在避开可视区的转发过程中,中间节点在近节点集合中随机选取一个节点,根据数据包中的源节点位置信息,计算该节点到源节点的距离。数据包的每次转发满足以下条件:(1)每次转发选取距离源节点较远的节点作为下一跳转发节点;(2)由该节点向Sink转发所需的能耗小于当前剩余的能耗值。这样能确保节点在能耗允许的情况下,在远离源节点的同时朝着Sink转发。

Event:Avoid source routing

1int temp=0,ID;

2while(从近节点集合中选取一个节点)do

3if(通过该节点的所需的能耗≤α)

4then if(该节点到源节点的距离>temp)

5then temp=该节点到源节点的距离

6ID=该节点的ID号

7return ID

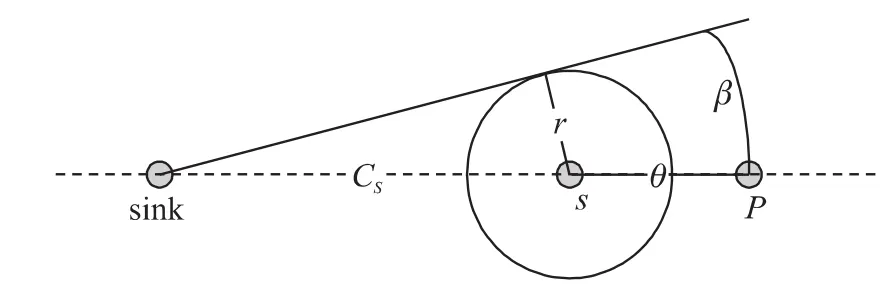

如图3所示,假设Sink的坐标为(0,0),源节点S的坐标为(CS,0),可视区的半径为r。当幻影节点P与Sink和源节点在同一直线上,并且到源节点S的能耗为θ时,数据包避开源节点可视区所需的额外能耗β为最大值。所以,为了使得数据包在转发时可以有效地避开源节点的可视区,取β=(CS+θ)·

图3 避开源节点可视区的最大能耗

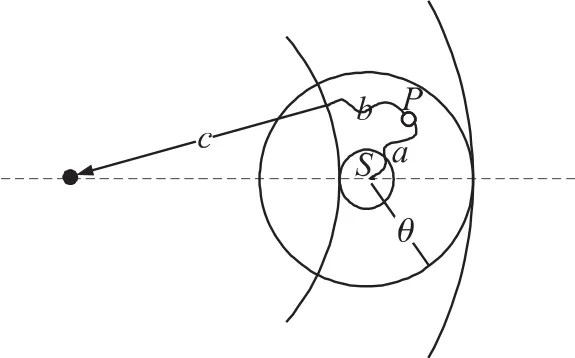

最后,当节点到Sink的最小能耗Cu≤CS-r时,数据包抛弃存放在头部的源节点信息,并沿着最小能耗路由转发。因为当Cu≤CS-r时,数据包转发的将不再会经过源节点的可视区,所以转发过程中不再需要计算节点与源节点的距离,为了安全考虑,将数据包头部的源节点信息抛弃,如图2(c)所示。同时,将剩余能耗值设为α=Cu,数据包将开始沿着最小能耗路由转发。整个转发过程如图4所示。

图4LPBMR协议的转发示意图

3.2 性能分析

3.2.1 安全分析

源节点位置隐私保护并不能绝对防止攻击者发现源节点,如果能使得期望的时间内攻击者不能到达源节点位置,那么就认为源节点的位置隐私已经得到了保护。文献[5]定义协议的安全时间为攻击者通过逆向跟踪数据包到达源节点所需要的时间。经研究表明,安全时间与幻影节点位置的随机性以及幻影节点到源节点的距离有关。根据文献[10],数据包经过λ跳完全随机转发后,在源节点d跳范围内的概率为P=1-exp(-d2/λ)。如图5所示,当λ=42时,数据包在源节点13跳(d=λ/3曲线)范围内的概率趋向于100%;当λ=60时,数据包在源节点15跳(d=λ/4曲线)范围内的概率趋向于100%。由此可知,完全随机的转发数据包不能保证幻影节点离源节点足够远。文献[5]提出采用定向随机步的路由策略,基于邻节点到基站的最小跳数,从当前节点的子节点中选取下一跳的转发节点,使得数据包一直朝着远离Sink的方向转发。这种定向路由有效地避免了完全随机转发产生的回绕现象,保证数据包能够快速地远离源节点位置。

图5 幻影节点在源节点d跳范围内的概率

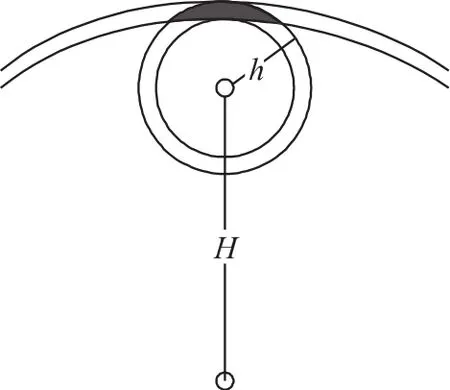

但是,文献[8]中提出的定理1:以邻节点距离基站的最小跳数进行前h跳有向路由,产生的幻影源节点集中于某些区域。以这种有向路由产生的幻影节点不具有地理位置的随机性。如图6所示,其中源节点S距离Sink节点H跳,源节点进行h跳定向转发后,幻影节点距离Sink的跳数H+h,那么幻影节点到Sink的距离(H+h-1)·R≤D≤(H+h)· R,到源节点的距离为(h-1)·R≤d≤h·R,即幻影节点分布分布在图中的红色交集区域。所以LPBMR对定向随机步做了改进,不再以邻节点距离基站的最小跳数进行有向路由转发,而是以邻节点到基站的最小能耗进行有向路由转发。这样幻影节点的位置就会随机地分布在到源节点的最小能耗为θ的半圆内,有效保证了幻想节点的随机性。

图6 幻影节点的地理位置分布

3.2.2 可控能耗的意义

在WSN中节点的能量是非常有限的,所以知道节点转发一条信息到目标节点所需的能耗是非常重要的。最小能耗路由可以让节点很好的了解每次转发所需的能耗,节点通过调整发送功率使得每次转发的能耗最小,延长使用寿命。但是最小能耗的路由相对固定,不能保护源节点的位置信息。为了达到隐私保护的要求,路由需要额外的能耗来产生具有一定随机性的幻影路由。协议需要更加精确地控制能耗,利用有限的能耗尽可能地提高隐私保护的能力。

传统的源节点位置隐私保护协议都没有考虑发送一条消息到Sink所需的能耗。例如,在文献[3]的幻影路由中,从源节点到幻影节点都是随机转发h跳后结束,节点每次转发都是需要以最大功率发送;从幻影节点到Sink的跳数和距离都是不确定的,那么这阶段的能耗也就不能确定。文献[8]中提出的PUSBRF路由是通过洪泛的方式来确定幻影节点,这种方式的能耗是不可控制且最大的。文献[9]首次提出了能耗可控的路由——Credit Routing和Hybrid Routing,在最小能耗路由的基础上,源节点每次发送节点都加上额外的能耗,即控制了转发所需的能耗,而且增加了路由的多样性。但是文献[9]以随机的方式转发,并且没有考虑“失效路径”的问题,所以协议对源节点位置的隐私保护是有限的。本文在此基础上提出了LPBMR协议,将最小能耗路由和定向随机步相结合,而且避免了“失效路径”的产生。在LPBMR协议的3个路由阶段中,在每个阶段中数据包转发所需的能耗都是可以控制的。第1阶段的额外能耗为θ,第2和第3阶段的能耗小于等于α,整个路由的总能耗就小于等于α+ θ。所以LPBMR以较少的能耗达到较高的隐私保护要求,有效地提高了整个网络的工作效率。

4 仿真实验

在模拟实验过程中,本文从安全时间和通信开销两个方面对协议进行评价,将协议分别与PRLA协议[7]、Credit协议[9]和Hybrid协议[9]进行对比。文本在Ubuntu12.04的平台上,利用NS2模拟仿真软件构建了一个简单的无线传感器网络。NS2是一个面向对象的网络模拟器,用C++编写,以OTCL解释器作为前端。在仿真实验过程中,首先进行一个NS2的扩展,包括数据包的包头文件、C++与OTCL之间的接口、协议算法等,实现本文中所需的协议。然后开始编写OTCL脚本,设置网络参数和Trace对象。当仿真模拟结束以后,根据Trace数据文件和NAM图形输出进行网络仿真结果的分析。为了便于实验结果对比,本文参考文献[9]的环境配置。在网络中,将1 000个节点均匀的分布在750 m×750 m的正方形区域内。每个节点都是静止的,通信半径为10 m。因为Sink节点的位置是公开的,所以攻击者一开始在Sink位置等待其他节点向Sink转发数据,攻击者的监听半径等于节点的通信半径,在逆向追踪过程中攻击者的可视范围为30 m。本文的实验结果是经过多少次实验所得的平均值。

4.1 安全时间对比

安全时间是衡量网络安全性能的一个重要指标。由本文第3节分析可知,安全时间为攻击者追踪到幻影节点的时间与攻击者从幻影节点到源节点的时间之和。在实验过程中,本文将源节点被攻击者捕获前发送的数据包个数作为安全时间的衡量标准。在Credit协议中,转发列表是根据设定的额外能耗生成的,所以它的安全时间与设定的额外能耗有关;同理,在Hybrid协议中,额外能耗被分为3个部分,分别在3个不同的路由阶段消耗,所以它安全的安全时间也与设定的额外能耗有关;在PRLA协议中,节点的转发概率跟偏移夹角有关,偏移夹角又与幻影节点到源节点的距离和节点到Sink的距离有关。因为本文将距离作为能耗的衡量标准,为了便于实验结果比较,在实验结果对比过程中将PRLA协议中的路由距离转化为能耗。

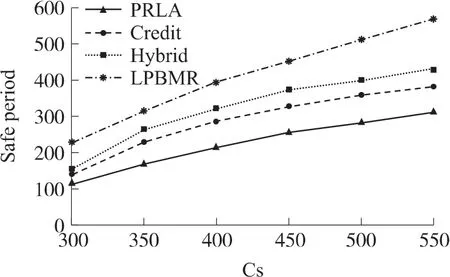

图7安全时间随Cs的增加而增加

图7 是不同协议的安全时间在额定能耗相同的情况下随着Cs(源节点到Sink的能耗)增加而增加。其中横坐标为源节点到Sink的能耗(用源节点与Sink的距离表示),纵坐标为安全时间(用用源节点被捕获前发送的数据包个数表示)。随着Cs的增加,攻击者逆向追踪需要的时间增加,所以不同协议的安全时间都有所增加。PRLA协议通过节点的偏移夹角决定数据包的转发概率,这样的路由相对固定,而且偏移夹角的引入不能完全地避免源节点的可视区,所以PRLA的安全时间最少。Credit和Hybrid协议通过剩余能耗决定数据包的转发,这样的路由具有一定的随机性。但是两者都没有考虑到可视区的问题,数据包在转发过程中会产生“失效路径”,协议的安全时间也相对较少。而Hybrid通过将路由分为3个阶段增加了路由的随机性,所以Hybrid的安全时间要比Credit多。LPBMR增加了路由的随机性,同时也有效的避免了“失效路径”的产生,所以安全时间最多。

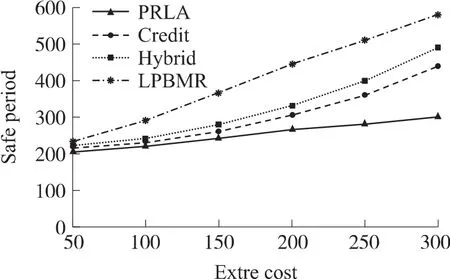

图8为不同协议的安全时间与额外能耗的关系对比。其中横坐标为额外能耗(用数据的路由距离来表示),纵坐标为安全时间(用用源节点被捕获前发送的数据包个数表示)。其中PRLA协议的安全时间的增长最为平缓,而Credit和Hybrid协议当消耗的额外能耗比较大时增长的比较快,因为LPBMR协议很好地控制了路由的能耗,将尽可能多的额外能耗用于避开源节点的可视区和增加幻影路由的多样性,所以与其他协议相比增长速率是最快的。

图8 安全时间随额外能耗的增加而增加

4.2 能耗对比

对于大多数的无线传感器网络应用,能源问题是一个很大的约束条件。WSN的隐私保护协议要在隐私保护和能耗节省之间寻找一个平衡点。根据本文第3节可知,控制能耗对于平衡隐私保护与能耗是很有意义的。

在本文的仿真实验中,将节点转发数据包的次数作为整个网络能量消耗的衡量标准。由图8可知,为了达到相同的隐私保护要求,各个协议所需要的能耗都不同。在PRLA协议中,源节点以洪泛的方式收集节点的偏移夹角,所以PRLA协议所需的能耗最大。而在Credit协议和Hybrid协议的能耗虽然是可控制的,但是协议没有考虑可视区的问题,为了达到较高的隐私保护要求所需的能耗也相对较大。而本文提出的LPBMR协议将能耗分为两个阶段:源节点到幻影节点的能耗和幻影节点到Sink的能耗。第1阶段的能耗用于产生幻影节点,并使得幻影节点具有随机性的;第2阶段的额外能耗同时用于避开源节点的可视区和增加幻影路由的随机性。所以LPBMR协议以最小的能耗提供最大的隐私保护能力。

文献[6]还提出了“保护效率”的概念,定义保护效率为将保护力度与平均能耗的比率。根据以上的比较可知,PRLA协议的保护效率最低,Credit协议和Hybrid协议没有考虑可视区的问题,所以它们的保护效率也很有限。本文在Credit协议和Hybrid协议的基础上考虑了可视区的问题提出的LPBMR协议,通过有效的路由策略避免了“失效路径”产生,其保护效率得到了提升,与Hybrid协议相比提高了18%左右。

5 总结

本文在Credit Routing的基础上进行了改进,提出了LPBMR协议,协议将路由分为3个阶段:首先,当源节点发送感知数据时,根据隐私保护要求设定到幻影节点的能耗,以“远节点”集合为候选集合通过定向随机步的方式将数据包转发给幻影节点;然后,幻影节点根据存储在数据包头部中的源节点位置信息,从“近节点”集合中选取到源节点的距离较远的节点作为转发节点,来避免源节点的“可视区”;最后,节点沿着最小能耗路由向Sink节点转发数据包。本文还通过安全时间、通信能耗等性能指标,将LPBMR协议与其他两个协议进行模拟实验比较。实验结果表明,与其他协议相比,本文提出的协议更安全、更高效。

[1]潘巨龙,李善平,张道远.无线医疗传感器网络中基于Feistel加密算法研究[J].传感技术学报,2010,23(7):1030-1036.

[2]Ye F,Chen A,Lu S,et al.A Scalable Solution to Minimum Cost Forwarding in Large Sensor Networks[C]//Computer Communications and Networks,2001.Proceedings.Tenth International Conference on.IEEE,2001:304-309.

[3]Ozturk C,Zhang Y,Trappe W.Source-Location Privacy in Energy Constrained Sensor Networks Routing[C]//Proceedings of the ACM Workshop on Security of Ad Hoc and Sensor Networks (SASN).Washing DC,USA,2004:88-93.

[4]Kokalj-Filipovic S,Le Fessant F,Spasojevic P.Trade-offs of Source Location Protection in Globally Attacked Sensor Networks:A Case Analysis[C]//Proceedings of the Sensor,Mesh and Ad Hoc Communications and Networks(SECON),2011 8th Annual IEEE Communications Society Conference,27-30 June 2011:323-331.

[5]Kamat P,Zhang Y,Trappe W,et al.Enhancing Source-Location

[6]姚剑波,郝晓青,文光俊.无线传感器网络中的位置隐私保护[J].传感技术学报,2008,21(8):1437-1441.

[7]Wang W P,Chen L,Wang J X.A Source-Location Privacy Protocol in WSN Based on Locational Angle[C]//Proceedings of the IEEE International Conference on Communications(ICC),Beijing,China,2008:1630-1634.

[8]陈娟,方滨兴,殷丽华,等.传感器网络中基于源节点有限洪泛的源位置隐私保护协议[J].计算机学报,2010,33(9):1737 -1747.

[9]Lu Zongqing,Wen Yonggang.Credit Routing for Source-Location Privacy Protection in Wireless Sensor Networks[C]//Mobile Adhoc and Sensor Systems(MASS),2012 IEEE 9th International Conference on.8-11 Oct.2012:164-172.

[10]Yun L,Lightfoot L,JIAN R.Routing-Based Source-Location Privacy Protection in Wireless Sensor Networks[C]//Proceedings of the Electro/Information Technology,2009 IEEE International Conference. 2009:29-34.

[11]Chen H,Lou W.From Nowhere to Somewhere:Protecting End-to-End Location Privacy in Wireless Sensor Networks[C]//Performance Computing and Communications Conference(IPCCC),2010 IEEE 29th International,dec.2010:1-8.

[12]Shao M,Yang Y,Zhu S,et al.Towards Statistically Strong Source Anonymity for Sensor Networks[C]//Infocom 2008.The 27th Conference on Computer Communications.IEEE,2008:51-55.

刘学军(1971-),男,江苏南京人,副教授,博士,主要研究方向包括数据库,传感器网络等;

李江(1989-),男,硕士,主要研究方向为传感器网络,lijiang518@yeah.net;

李斌(1979),男,讲师,硕士,主要研究方向为传感器网络。

基于最小能耗路由的源节点位置隐私保护协议*

刘学军*,李江,李斌

(南京工业大学电子与信息工程学院,南京211816)

源节点的位置隐私保护已经是制约着无线传感器网络推广的关键技术之一。同时,能源问题又是一个很大的约束,所以人们一直致力于在位置隐私保护和能量消耗之间寻找一个平衡点。本文一种基于最小能耗路由的源节点位置隐私保护协议,协议分为两个阶段:第1阶段,源节点通过定向随机步的方式以额定能耗快速地向幻影节点转发数据;第2阶段,幻影节点以避开源节点可视区的最小能耗路由向Sink转发数据。实验表明,提出的路由协议以较小的能耗达到了较高的隐私保护要求。

无线传感器网络;隐私保护;源位置;最小能耗路由

TP393

A

1004-1699(2014)03-0394-07

Privacy in Sensor Net Routing[C]//Proceedings of the 25th International Conference on Distributed Computing Systems(ICDCS). Ohio,USA,2005:599-608.

2013-10-08修改日期:2014-03-04

C:6150P

10.3969/j.issn.1004-1699.2014.03.023

项目来源:国家自然科学基金项目(61073197);江苏省科技支撑计划项目(SBE201077457)

- 传感技术学报的其它文章

- Oil Water Content Detector Based on Dielectric Constant Method with High Accuracy*

- Mobile Path Selection Algorithm of Sink Node for Optimizing Network Lifetime*

- Abnormal Series Detection Based on Trend Analysis with Point Compression*

- An Improved Location Fingerprint Localization Matching Algorithm in Coal Mine*

- Survivability Estimation Model for Clustered Wireless Sensor Network Based on SMP*

- Research on Distributed Computing WSN Task Scheduling in Intelligent Building Indoor Environment*