基于指纹识别的网络授权系统

肖 倩,敖 欣

(东莞理工学院 计算机学院,广东 东莞 523808)

基于指纹识别的网络授权系统

肖 倩,敖 欣

(东莞理工学院 计算机学院,广东 东莞 523808)

随着以电子商务为典型的互联网应用的迅猛发展,网络安全问题越来越受到人们的重视。其中,如何通过网络授权来保障网络资源的安全已成为目前的一个研究热点。当前主流方案采用的是基于非对称加密的公众密钥系统(Public Key Infrastructure)。该系统下用户私有密钥需要由用户自己存储保管,存在一定的丢失、被盗风险。为了解决这一问题,本文提出了一种融合自动指纹认证与PKI技术的新型网络授权机制。相比于传统的PKI机制,新系统利用易采集的人体指纹信息不仅提高了认证授权过程的便捷性,也增强了授权系统的整体安全性。

指纹识别;身份认证;网络授权;公钥密码基础设施

随着互联网技术的发展,电子商务、电子政务等线上应用极大提升了社会的运转效率。随之而来的信息安全问题也日益突出。其中,如何通过网络授权来保障网络资源的安全已成为目前的一个研究热点。当前被普遍采用的是一种被称为公钥密码基础设施(Public Key Infrastructure,PKI)的机制[1]。它的核心理论基础源于Henman和Dime博士1978年提出的非对称密码理论[2],即密码由互相关的一对公钥及私钥所构成。任何由私钥加密的信息仅能够通过公钥解密;同样,任何用公钥加密的信息也仅能够通过私钥解密。PKI即是在此基础上提供公私钥生成、保管、加解密及其它衍生安全服务的一套完整的安全防护机制。

PKI在网络环境下建立了可信的连接、可信的传输。但是,在对人接口上,PKI仍然是基于密码或者口令的,即公私钥仍然是基于密码或者口令而生成。这也就意味着数字身份和物理身份是相互脱离的。目前存在的最大隐患就是数字信息和密钥的安全保护以及合法用户的身份认证问题[3]。一方面,在PKI的应用中,由于证书密钥等均存储在智能卡等存储介质中,而目前对存储介质的安全访问大多还是通过传统的密码或者口令等弱安全因子实现。显然,在有高安全需求的场景下,这种认证还是不够的;另一方面,由于需要过多地涉及第三方的参与才能够完成加解密及认证等,PKI机制也日益暴露出其使用复杂、手续繁琐和效率低下等问题。

针对以上不足,本文结合人体指纹的高安全性特点,提出了一个融合指纹身份认证与PKI机制的新型网络授权系统。与采用密码认证的传统PKI机制不同的是,新系统下采用的指纹认证技术具有下列有不可比拟的优点:1) 稳定性:每个人的指纹一生就被决定,很难改变;2) 便捷性:指纹与具体人绑定,易采集、易保管;3)多样性:每个人的十指指纹皆不相同,便于利用多个指纹构成多重口令,提高系统的安全性;4)信息可压缩性:实用中,指纹认证仅需要提取完整指纹图的一些关键特征即可完成一定安全级别的认证[4],从而便于系统弹性控制指纹信息的存储、网络传输成本; 5) 双强因子带来的高安全性:利用指纹认证取代传统的口令、密码等弱安全因子来保障存储私钥信息的媒介(如U盘)安全,从而降低了私钥丢失、被盗的风险,形成双强因子(指纹+证书)的双层安全防护机制,进而最终提高系统的整体安全性。

1 研究现状

近年来,随着生物特征识别技术的发展,如何将生物特征识别技术应用在信息安全上,已经受到各国普遍的重视。特别是在“9·11”恐怖事件以后,以美国为代表的各发达国家越发重视信息安全,并纷纷将其提到国家战略高度立法加以推进。在多方力量推动下,各类生物特征识别技术纷纷涌现。

1) 指纹识别:利用人手指(指腹)上的条状纹路的分布特征来识别不同的人。这些条状纹路通常由交替出现的宽度大致相同的脊和谷构成。其具体的特征点包括脊、谷、分叉点和端点等。这些特征通常是先天随机形成,并具有后天稳定性。指纹识别技术具有最为悠久的历史,技术相对比较成熟,所需设备也比较小巧,具备价格低、产业成熟度高等特征。因此,其目前占据整个生物特征识别市场四成以上的份额[5]。

2) 手形识别:利用手的外部轮廓所构成的图形进行身份识别。手形的具体信息包括手掌宽度、厚度,不同手指的宽度及长度等。与指纹特征类似,手形的形成也具有先天随机性及后天稳定性。但与指纹信息相比,手形信息相对比较单一,存在着多人手形高度相似的可能。因此,为了进一步提升该技术的识别率,更为精细的掌纹特征被引入手形识别[6],从而提高了技术的可靠性及识别率。

3) 人脸识别:与指纹识别类似,人脸识别利用人脸上的某些特征进行个体差异的标定[7],包括脸的形状、五官位置及各自的具体形状等。与指纹、掌纹等技术相比,人脸识别的识别精度虽然不够高,但其突出的优点在于能够利用自动摄像头及图像识别等技术实现无意识的被动识别,从而被广泛应用于视频监控、智能相机及其它低安全性需求的认证场合(如个人电脑的人脸识别)。

4) 耳廓识别:利用人体耳朵独特的生理特征[8],如耳廓形状、内外耳廓比例等,来标志个体差异。由于该特征受人情绪的影响较小,也易于在个体无意识的情况下获取(摄像头拍照),因此,通常是作为人脸识别技术的一种比较好的次选方案。

5) 虹膜识别及视网膜识别: 利用人眼图像中虹膜区域的多特征(如环状物、皱纹、斑点、冠状物),来联合完成个体的识别[9]。该技术是目前识别精度最高的生物特征识别方法。由于人的眼睛非常精细,因此,几乎不可能通过手术等方式来改变虹膜特征。这也确保了该技术极高的防伪性。此外,与指纹识别不同,虹膜如果离开宿体,将立即萎缩并丧失原先的特征。因此,无法利用死去的虹膜来欺骗认证系统。

2 系统关键技术

系统的实现依赖于两项关键技术,即如何利用指纹识别来匹配个体,以及如何用指纹特征用来加密信息。

1)指纹识别技术:该技术主要研究如何利用手指指纹这项生物特征来匹配、验证所需测试的个体。其主要又包括以下4个方面的子项研究内容:

1)低质量指纹图像增强算法:低质量指纹图像主要是因为自然环境、传感器等在较恶劣的条件下采集所得。我们研究不同种类的低质量指纹图像,分析其不同的特性参量。研究这些特性参量所能反映的各种不同的低质量情况,如指纹图像残缺程度,脊线模糊程度等,并最终得出比较客观的指纹质量分数,质量分数可以用于指纹图像增强的初始量以及用于评估算法的执行度的参考。同时对于各种低质量条件下的指纹图像增强给予一种准确的评价方式。从统计学上研究特定样本试验下的可行评价方式。

2)低配置环境下的指纹匹配算法:由于采集条件的限制,常常采集的指纹图像质量比较差。为了可靠地提取指纹特征需要增强指纹图像,我们在非理想的采集条件下提取指纹特征方面做了大量的工作,利用计算机视觉里的二尺度理论,算法首先在大尺度下得到指纹的整体信息,逐步分析各个尺度下的细节信息,提取不同尺度下的指纹特征。我们已经在二尺度下得到了指纹特征提取的结果。进一步需研究的是各个尺度下整体信息的融合以及相应匹配算法的动态选取。

3)指纹匹配算法的采集设备无关性问题:如果识别算法要具备图像采集设备无关性,则指纹匹配中除了要考虑指纹采集时采集位置的随机性而造成的图像旋转和平移问题、弹性形变问题以及由于指纹本身质量比较差、特征提取算法不完善和每次采集的部位不同而造成的真正特征点的缺失、伪特征的出现、两次采集的重合区域有限等模糊性或非精确性问题等因素外,还涉及到由于不同的指纹图像采集设备分辨率的差别而造成待识别的两个特征模式比例不一致,即模式匹配中的比例变换问题,以及由于不同的图像采集设备所采集到的指纹图像质量差异问题,从而使得指纹匹配的难度进一步加大了。通过计算来自不同采集设备的两幅指纹图像(实际上是两个待匹配的特征模式的拓扑结构)的比例关系、并以样本特征模式为参照对输入特征模式进行比例,以解决指纹匹配算法与图像采集设备无关性问题。同时,还有充分考虑实际指纹匹配中,由于受到诸多因素的影响,即使信息来自同一个手指,两个待匹配的特征模式在结构上也不是完全相同的,存在着真正特征点的缺失、个别伪特征点的存在、特征点定位存在偏差、两个待匹配模式只有部分匹配等问题。

4)大容量指纹数据库分类检索技术:自动指纹识别系统一般需要实现两大任务,一是身份验证(1:1匹配),就是通过把一个现场采集到的指纹与一个已经登记的指纹进行一对一的比对来确认身份的过程。这是应用系统中使用得较多的方法。二是身份辨识(1:N匹配),就是把现场采集到的指纹同指纹数据库中的指纹逐一对比,从中找出与现场指纹相匹配的指纹。身份辨识比身份验证要复杂得多,在最坏的情况下,它需要N倍的指纹验证时间(N为数据库容量),当N很大时,辨识所需时间相当长,因此一般要采用分类技术来加快检索的速度。目前有关指纹检索技术的研究主要包括唯一性分类检索方法、连续性分类检索方法和神经网络分类检索方法。针对唯一性和神经网络分类检索方法的不足,我们采用了基于MKL变换理论的连续性分类检索方法,对每一枚指纹产生一个数字索引值,大大降低了数据库的检索次数,提高检索的速度。这种方法的核心思想就是为每一类指纹找到能最好表示它们的一系列KL子空间,在具有类别代表性的指纹训练集上根据均方重构误差最小这一优化准则求得这些子空间。因此是以两个步骤确定子空间:首先以监督的方式根据类别信息将训练集划分成五个子集,然后对每一子集,以非监督的方式计算子空间。

2)指纹加密技术:研究使用公钥、私钥相结合的密码机制与指纹认证相结合,既保证客户端与服务器传输的安全性,也保证用户与外界安全的通信。将用户的密钥和用户指纹特征统一存储在服务器中,用户在使用密钥时通过自动指纹认证从服务器获取。具体采用IDEA私钥密码机制、RSA公钥密码机制。用户首先在本机上以IDEA算法产生一个用户密钥,然后将其与用户指纹特征及用户号一起用认证中心的RSA公钥进行加密,通过网络传送到服务器。服务器用它的RSA私钥对这些信息进行解密,接下来服务器按照用户号从数据库中取出相应指纹特征,并与传送来的指纹特征进行对比,若认证成功则为用户取出其RSA私钥,否则拒绝给出RSA私钥。取出来的用户RSA私钥再被以用户传送过来的IDEA公钥进行加密,通过网络送回客户端,最后用户用其IDEA私钥进行解密,从而获得其RSA私钥,便可以与外界进行安全的保密通信。

3 系统方案

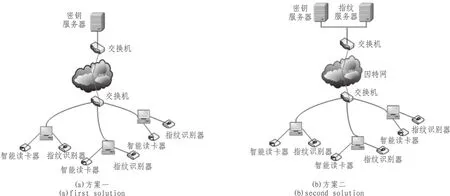

考虑到不同场景下的安全性等级需求的差异性,以及系统成本等因素,本文提出了两个不同安全级别的指纹识别与网络授权的融合方案。其中,第一种方案直接针对传统PKI机制中私钥存储存在的丢失、被盗等风险,提出了融合指纹识别的客户私钥加密方案。该方案不改变现有PKI机制的加密流程和运行方式,只在客户端运用指纹信息来认证用户的合法身份,具有成本低、融合便捷等特点;为了进一步满足更高安全性的需求,本文还提出了第二种方案,即除了利用指纹识别在客户端来认证用户的合法性外,还进一步利用存储在服务器端的指纹信息来完全取代传统的密码,进而增强所衍生的公私钥、数字证书等信息的安全性。与第一种方案对比,第二种方案需要适当在服务器端增设指纹信息库等额外设施,进而也需求更高的成本投入。两种方案的具体内容如下:

1)方案一

本方案不改变现有系统的加密流程和运行方式,只在客户端运用指纹信息来认证用户合法身份,从而对数字证书中的私钥进行保护。系统的网络拓扑图如图1(a)所示。在该方案下,每个用户的公钥仍然由原PKI机制中的认证中心负责保管;而用户访问网络时必须先利用自己的指纹通过私钥保管器(如存储有私钥的智能卡)的验证后,方可取出私钥来完成后续的常规认证,从而增强私钥信息的安全性,确保网络授权给合法用户访问。

具体流程如下:

①用户前往认证中心注册,获得自己的私钥信息,并将其存储在IC卡式的智能卡上。公钥信息由认证中心负责存储、保管。

图1 两种不同安全级别的网络授权方案Fig. 1 Two network authorization solutions of different security Level

②智能卡带指纹认证功能,用户需在认证中心的授权下将个人指纹信息(视情况可存储多个用户的指纹)写入智能卡。任何其它个人或者机构无法更新或者修改智能卡上的指纹信息。

③当用户想访问认证中心资源时,须先将智能卡接上读卡设备,并将个人指纹附在指纹识别器上。

④当且仅当指纹识别器获得的指纹信息与智能卡已存储的指纹信息匹配时,智能卡才能允许程序访问其存储的私钥信息,并上传至认证中心进行认证;否则,提示错误信息。

⑤如果用户通过认证,则认证中心根据当前用户信息返回成功登录信息,并允许其进行后续业务。

⑥如果用户不再需要智能卡,则必须自行销毁或者送回认证中心销毁。

2)方案二

该方案将指纹识别技术和PKI机制相结合,从而实现用易携带、高安全的用户指纹来取代传统的用户密码,增强所衍生的公私钥、数字证书等信息的安全性。如图1(b)所示,方案二需要在硬件方面额外部署指纹服务器,以完成用户指纹的存储、检索、对比等功能。此外,与方案一不同,用户拥有两对公私钥,即认证中心生成的公私钥以及用户自己负责生成的公私钥。认证中心的公私钥采用RSA算法生成,而用户自生成的公私钥则采用IKEA算法生成。RSA公私钥用来帮助用户完成由认证中心监管的用户签名、加密及第三方认证等业务;而IKEA公私钥仅用来保障用户获取RSA私钥过程中的安全性。

①用户前往认证中心注册,并提供个人资料、指纹等信息。

②认证中心根据用户个人资料生成用户档案,并将用户代码等信息写入智能卡发放给用户。

③认证中心为每个用户利用RAS算法生成一对公私钥,并将其安全存储至相应服务器。

④认证中心将每个用户的指纹特征信息存储至专门的指纹服务器。

⑤当用户想获得认证中心的RSA私钥时,须先在本地生成一对IKEA公私钥。

⑥用户利用指纹识别器采集个人指纹信息,并将智能卡存储的用户代码信息及本地IKEA公钥一并通过网络发送给认证中心。

⑦认证中心收到用户代码后,从指纹数据库调出用户指纹信息,并与收到的用户指纹信息进行比对。

⑧如果指纹信息匹配成功,则认证中心访问RSA私钥服务器,调出用户RSA私钥;否则,返回失败信息。

⑨认证中心分别用收到的用户IKEA私钥、自己的RSA公钥加密用户RSA私钥信息,并回送给用户。

⑩用户收到RSA私钥信息后,进行后续业务。当使用完毕后,用户删除RSA私钥信息以确保私钥安全。

(11)如果用户不再需要智能卡,可自行销毁或者送回认证中心销毁。

5 结束语

互联网的高速发展催生了人们对信息安全的高度关注与迫切需求。因此,如何为用户提供安全可信、方便快捷的网络授权也一直是科技工作者的研究重点。现行的PKI网络授权机制利用非对称密码理论保证了一定的安全性,并成功在各行业获得了广泛的应用。然而,该机制下最为关键的私钥信息仍然是通过密码、口令等弱安全信息进行保管,存在着丢失、被窃取的安全隐患。而私钥一旦丢失,整个PKI机制的防护将无效。因此,针对这一安全隐患,本文融合指纹认证这一高安全性的安全技术与传统的PKI机制,提出了一种改进型的网络授权系统。相比于传统的PKI机制,新系统利用易采集的人体指纹信息不仅提高了认证授权过程的便捷性,也增强了授权系统的整体安全性。

[1]曹珍富, 薛庆水. 密码学的发展方向与最新进展[J].计算机教育,2005:19-21.

CAO Fu-zhen,XUE Qing-shui.Directions and progress in cryptography[J].Computer Education,2005:19-21.

[2]沈昌祥, 张焕国, 冯登国, 等. 信息安全综述[J].中国科学 E辑: 信息科学,2007,37(2)129-150.

SHEN Chang-xiang, ZHANG Huan-guo, FENG Deng-guo,et al. Survey of information security[J].China Science(Issue E):Information Science, 2007,37(2):129-150.

[3]张明光, 魏琦. 电子商务安全体系的探讨[J].计算机工程与

设计, 2005,26(2):394-396.

ZHANG Ming-guang,WEI Qi.Discussion of the security system of electronic business[J].Computer Engineering and Design, 2005,26(2):394-396.

[4]陈桂友. 自动指纹识别系统中的关键算法研究及应用[D].山东:山东大学,2005.

[5]罗希平, 田捷. 自动指纹识别中的图像增强和细节匹配算法[J]. 软件学报,2002,13(5):946-956.

LUO-Xi ping, TIAN Jie. Algorithm of image enhancement and detail matching in automatic finger-print identification [J].Journal of Software, 2002,13(5):946-956.

[6]苏晓生, 林喜荣, 丁天怀. 基于小波变换的掌纹特征提取[J].清华大学学报:自然科学版, 2003(8):1049-1051,1055.

SU Xiao-sheng,LIU Xin-rong,DING Tian-huai.Palm-print Feature Extraction Based on Wavelet Transform [J].Journal of Tsinghua University:Science, 2003(8):1049-1051,1055.

[7]卢春雨, 张长水, 闻芳. 基于区域特征的快速人脸检测法[J].清华大学学报: 自然科学版,1999,39(1):101-105.

LU Chun-yu, ZHANG Chang-shui,WEN fang.Quick face recognition based on area characteristics[J].Journal of Tsinghua University:Science,1999,39(1):101-105.

[8]苑玮琦, 田莹, 邹达. 基于多尺度 Canny 算子人耳几何特征提取与识别[J].光电子 激光,2008,19(11):1554-1557.

YUAN Wei-yi,TIAN Ying,ZHOU Da.Ear geometric feature extraction and recognition based on multi-scale canny [J].Journal of Optoeletronics Laser, 2008, 19(11):1554-1557.

[9]王蕴红, 朱勇, 谭铁牛. 基于虹膜识别的身份鉴别[J]. 自动化学报, 2002,28(1):1-10.

WANG Yun-hong,ZHU Yong,TAN Tie-niu.Biometrics personal identification based on IRIS pattern[J].ACTA Automatic SINICA,2002, 28(1):1-10.

Network authorization system based on fi ngerprint authentication

XIAO Qian, AO Xin

(School of Computer,Dongguan University of Technology,Guangdong523808,China)

With the development of extensive Internet applications represented by electronic business, the network security problem has raised more and more attentions. Specifically, network authorization system which aims at safeguarding network resources has been a research focus. Present solutions mainly adopt Public Key Infrastructure (PKI) based on asymmetric cryptographic algorithms. In such systems, users have to storage and protect their own private keys and suffer the risks of loosing them. In allusion to this problem, this paper proposes a new network authorization system which combines automatic fingerprint authentication and the existing PKI mechanism. Compared with the traditional PKI, the new system can not only simplify the authorization process, but also improve the security level by exploiting the easy-accessible human fingerprints.

fingerprint recognition; authentication; network authorization; PKI

TN914

A

1674-6236(2014)07-0128-04

2013-06-01稿件编号201306002

国家自然科学基金资助项目(61170216)

肖 倩(1973—),女,湖南桃江人,实验师。研究方向:无线传感器网络。