Shearlet变换和奇异值分解的图像隐藏方法

郑 伟,杨 虎,,杨云霞,于天燕

(1.河北大学电子信息工程学院,河北保定071002;2.河北省数字医疗工程重点实验室,河北保定071002; 3.中国人民解放军66165部队,河北保定071000)

Shearlet变换和奇异值分解的图像隐藏方法

郑 伟1,2,杨 虎1,2,3,杨云霞1,2,于天燕3

(1.河北大学电子信息工程学院,河北保定071002;2.河北省数字医疗工程重点实验室,河北保定071002; 3.中国人民解放军66165部队,河北保定071000)

为了更好地平衡Shearlet域图像隐藏不可见性、鲁棒性和算法时间复杂度之间的关系,提出了一种基于Shearlet变换和奇异值分解的图像隐藏方法。利用Shearlet变换的能量聚集性、小波包分解低频子带抗攻击性强和矩阵奇异值良好的稳定性,载体图像先进行Shearlet分解,得到的低频子带再进行二级小波包分解。将秘密图像的重要信息位平面隐藏到小波包分解低频系数的奇异值矩阵中,次要信息嵌入Shearlet高频子带中。实验表明,该算法对高斯噪声、滤波和剪切等攻击都有较好的鲁棒性,同时,不可见性较好,时间复杂度较低。

数字图像;图像隐藏;Shearlet;奇异值分解

网络技术的不断发展使人们的工作和生活变得空前便利,同时,也对信息安全提出了新的要求。图像是人们进行信息交流的主要方式之一。确保图像能够隐蔽安全的传输是图像隐藏技术的目的,图像隐藏技术的发展进一步丰富了隐蔽通信的形式,因此隐蔽通信成为了政府特殊职能部门和军事部门的研究重点[1]。

图像隐藏算法主要有空间域算法和变换域算法。比较算法的鲁棒性和不可见性,变换域算法具有明显的优势,如小波变换[2]、离散余弦变换[3]和奇异值变换[4]等。对于具有各向异性的奇异性的对象,比如线状和边界特征等,小波变换并不能很好地表示[5-6]。而Shearlet变换将尺度和方向分解分开进行,允许各层变换上具有不同数目的方向分解,可以完成对图像的稀疏表示[7]。奇异值变换对旋转、缩放等几何攻击的抵抗能力较强。本文将Shearlet变换、小波包变换和奇异值分解结合起来,先对载体图像进行Shearlet变换,再对Shearlet低频图像进行二级小波包分解,将秘密图像重要位平面信息通过奇异值分解隐藏在小波包系数中,次要位平面信息隐藏在Shearlet变换的高频子带中。实验表明,在具有较低时间复杂度和较高不可见性的前提下,该算法的鲁棒性较好。

1 算法基础

1.1 Shearlet变换

2005年K.Guo和D.Labate提出了Shearlet变换[8]。图像进行 Shearlet变换时,首先经过拉普拉斯金字塔(Laplacian Pyramid,LP)变换进行多尺度分解,从而对图像中的奇异点进行“捕捉”,然后高频分量采用Shear滤波器组进行多方向分解,最后实现图像的多尺度分析和多方向分析分开进行。图1为图像经Shearlet分解的示意图。

I为原图像,Ia1和Id1分别为经拉普拉斯金字塔变换后得到的低通子带和带通子带,其中带通子带又被Shear滤波器组进一步分解为多个方向的带通子带,低通子带又经变换得到和。

1.2 奇异值分解

计算机对图像的处理实质上就是对一系列非负矩阵的运算。奇异值分解(SVD)是线性代数中对矩阵对角化的最常用的方法之一[9-10]。设1幅大小为m×n的数字图像A定义为A∈Rm×n,其中R为实数域,则矩阵A的奇异值分解可表示为

式中:U∈Rm×m;V∈Rn×n均为正交方阵;S∈Rm×n是一个含有非负元素的对角阵,S为奇异值矩阵,且其n个奇异值满足

式中:d是矩阵A的秩。矩阵S可以表示为

式中:D=diag(a1,a2,…,ad)。

矩阵的奇异值不仅具有良好的稳定性,而且它所反映的是矩阵元素之间的内在特性,而非图像的视觉特性,因此,将信息嵌入到奇异值中必然会有很好的不可见性和鲁棒性[11]。

2 图像隐藏算法

2.1 秘密图像预处理

先对秘密图像进行位平面分解得到Bk(k=7,6,…,0),然后对 Bk进行 Arnold置乱,产生伪随机序列BAk(i)。

2.2 载体图像处理

先对载体图像做Shearlet变换(分解尺度p=3),得到一组高频子带Wg和低频子带LL,再对LL进行二级小波包变换,得到4个低频子带图像系数矩阵Wt,t= LL1,LL2,LL3,LL4,对Wt做奇异值分解

2.3 秘密图像的隐藏

步骤1:将主要信息位平面Bk(k=7,6,5,4)隐藏在Wt奇异值分解得到的矩阵St中。

首先,修改奇异值

然后,对修改后的系数矩阵进行如下变换

式中:St1为新的奇异值矩阵;λt为二级隐藏调节系数。由St1,Ut和VtT重构小波包系数W't

步骤2:将次要信息位平面Bk(k=3,2,1,0)隐藏在Wg中。

式中:g=1,2,3,4;μk为隐藏调节系数。

步骤3:由式(7)中的W't和其他未改变的小波包系数进行二级小波包反变换,进而得到Shearlet低频系数,结合式(8)得到的W'g以及其他未改变的Shearlet系数,做Shearlet反变换,最终得到载密图像。

2.4 秘密图像的提取

步骤1:对载密图像进行Shearlet分解(分解尺度q=2),得到一组高频子带Wgh和低频子带,对低频子带做二级小波包变换得到低频子带系数矩阵Wtl。

步骤2:对系数矩阵Wtl做奇异值分解

由式(6)中的Ut1和计算W't

提取重要信息位平面矩阵

式中:k=7,6,5,4;t=LL1,LL2,LL3,LL4。

提取次要信息位平面矩阵

式中:k=3,2,1,0;g=HH1,HH2,HH3,HH4。

步骤3:组合所有二进制位平面信息生成灰度图像,并进行Arnold反变换得到秘密图像。

3 试验结果分析

图像经过某种变换后,其变换特征主要体现在能量分布上[12]。图像经Shearlet分解后,能量的分布和分解尺度有一定的关系。当分解尺度逐渐变大时,变化后低频区域所含的能量却在减少,但是由于Shearlet变换具有能量聚集性,即使进行六尺度分解,低频区域内的能量仍然达到了90%以上[13]。因此,Shearlet变换的分解尺度会影响图像隐藏的性能。

3.1 Shearlet分解尺度对图像隐藏性能的影响

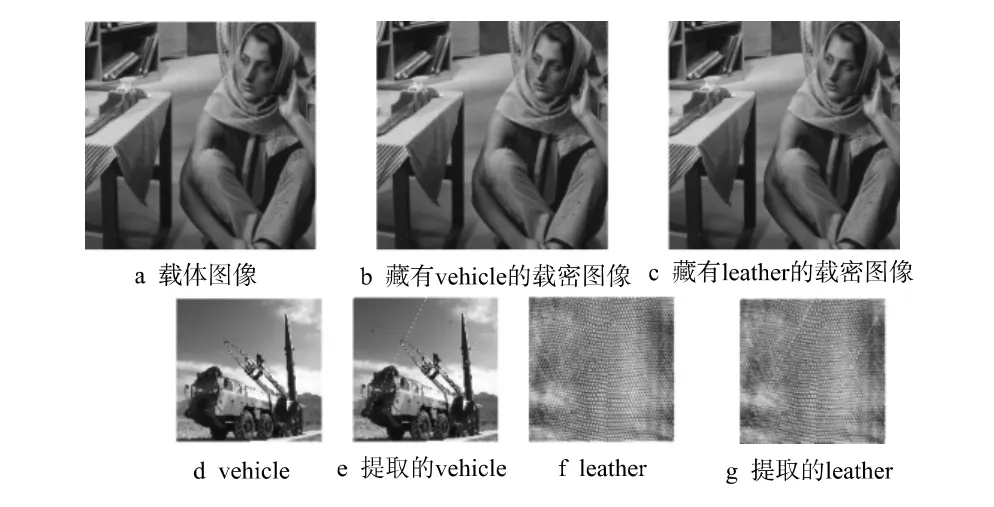

试验采用512×512的灰度图像barbara作为载体图像,采用128×128的灰度图像vehicle和leather分别作为秘密图像。图像隐藏的不可见性和鲁棒性分别用峰值性噪比(PSNR)和归一化系数(NC)来衡量,算法的时间复杂度用T来表征。表1为Shearlet分解尺度对图像隐藏性能的影响。

表1 Shearlet分解尺度对图像隐藏性能的影响

表1中,p代表隐藏秘密图像时对载体图像的Shearlet分解尺度;q代表提取秘密图像时对载密图像的Shearlet分解尺度。在不受时间限制时,对载体图像和载密图像的分解尺度可以分别选为5和2,此时,算法的不可见性和鲁棒性都很高。综合分析峰值性噪比、归一化系数和时间复杂度这3个指标,本文在试验过程中,对载体图像进行分解时尺度选为3,即p=3,对载密图像进行分解时尺度选为2,即q=2。图2为2幅秘密图像隐藏和提取的实验效果图,此时,图像vehicle和leather的PSNR值分别为57.578 0 dB和57.206 3 dB,人们从视觉上几乎看不出载密图像与原始图像的差别;图像vehicle和leather的NC值分别为0.998 8和0.999 2,这表明算法的鲁棒性较好。同时,算法的时间复杂度很低,T分别为16.951 6 s和17.083 2 s。

3.2 不可见性分析

峰值信噪比(PSNR)表示了载密图像与载体图像的相似程度,即不可见性。以图像vehicle和barbara分别作为秘密图像和载体图像进行实验,表2为本文算法和另外两种算法的PSNR比较。可以看出,本文算法的PSNR更高,不可见性更好。

图2 秘密图像的隐藏与提取

表2 本文算法和文献[14]、文献[15]算法PSNR比较 dB

3.3 鲁棒性分析

归一化系数(NC)表示了秘密图像与恢复图像的相似程度,用来衡量算法的抗攻击能力,即鲁棒性。以图像leather和barbara分别作为秘密图像和载体图像进行实验,表3为载密图像受到攻击时,本文算法和另外一种算法的NC对比。

表3 本文算法和文献[14]算法NC值的对比

4 小结

本文利用Shearlet变换分解尺度对图像隐藏性能的影响,结合小波包变换和奇异值分解提出了一种图像隐藏算法。将秘密图像的高位平面信息隐藏到载体图像低频系数的奇异值矩阵中,低位平面自适应嵌入到其他系数中。在隐藏秘密图像和提取秘密图像过程中,采用不同的Shearlet分解尺度。试验表明,该算法很好地平衡了不可见性、鲁棒性以及时间复杂度三者之间的关系,为隐蔽通信提供了新的思路。

[1]李晓博,周诠.统计量移位的鲁棒无损图像信息隐藏[J].中国图象图形学报,2012,17(11):1359-1366.

[2]鲁江,王旭强,蔺鹏,等.基于小波变换的数字水印算法[J].计算机工程与设计,2006,27(9):1685-1688.

[3]袁修贵,周振.一种新的基于DWT、DCT和SVD的鲁棒水印算法[J].计算机工程与科学,2011,33(1):112-115.

[4]BERGMAN C,DAVIDSON J.Unitary embedding for data hiding with the SVD[C]//Proc.The International Society for Optical Engineering.San Jose:IEEE Press,2005:619-630.

[5]李慧斌,刘峰.小波变换和稀疏冗余表示的融合图像去噪[J].中国图象图形学报,2012,17(9):1061-1068

[6]石程.基于Shearlet的图像融合方法研究[D].西安:西安电子科技大学,2012.

[7]SHENG Y,LABATE D,EASLEY G,et al.A Shearlet approach to edge analysis and detection[J].IEEE Trans.Image Processing,2009,18(5):929-941.

[8]邓承志,饶伟.基于Shearlet变换的红外与可见光图像自适应融合[J].激光与红外,2013,43(4):399-403.

[9]GUL G,KURUGOLLU F.SVD-based universal spatial domain image steganalysis[J].IEEE Trans.Information Forensics and Security,2010,5(2):349-353.

[10]叶天语.基于方差的奇异值分解域鲁棒零水印算法[J].光子学报,2011,40(6):961-966.

[11]李瑶,朱桂斌,曾伟,等.奇异值分解和超混沌加密相结合的视频零水印[J].电视技术,2009,33(9):19-22.

[12]叶天语.基于子块区域分割和自嵌入技术的全盲多功能图像水印算法[J].通信学报,2013,34(3):148-156.

[13]曲艳.基于剪切波变换的人脸表情识别技术[D].郑州:郑州大学,2012.

[14]LEE S,YOO C,KALKER T.Reversible image watermarking based on integer-to-integer wavelet transform[J].IEEE Trans.Information Forensics and Security,2007,2(3):321-330.

[15]张旭,张贵仓.一种基于小波包分解的自适应数字水印算法[J].计算机辅助设计与图形学学报,2007,19(7):931-934.

Image Hiding M ethod Based on Shearlet Transform and SVD

ZHENGWei1,2,YANG Hu1,2,3,YANG Yunxia1,2,YU Tianyan3

(1.College of Electronic and Information Engineering,Hebei University,Hebei Baoding 071002,China; 2.Key Laboratory of Hebeion Digital Medical Engineering,Hebei Baoding 071002,China; 3.66165 Force of Chinese People's Liberation Army,Hebei Baoding 071000,China)

In order to balance the relationship between image hiding imperceptibility,robustness and time complexity of the algorithm in the shearlet,a kind of image hidingmethod is proposed based on shearlet combination and Singular Value Decomposition(SVD),which uses the energy aggregation of shearlet combination,the strong anti-jamming of low frequency coefficientmatrix ofwavelet packers transform and the stability of singular value.The carrier image is firstly decomposed by the shearlet transformation,and then the low-frequency sub-band from the shearlet transformation is decomposed by the two level wavelet packets.The key bit-planes of secret image are hidden into the singular values of the wavelet low-frequency sub-band,and the bit-planes that contain less information are hidden into the high-frequency sub-band of the shearlet.The results show that,the algorithm is effectively against the normal image attacks,such as cutting processing,filtering processing and adding noise.Meanwhile,the invisibility and the time complexity are good.

digital image;image hiding;Shearlet;singular value decomposition(SVD)

TN911.73;TP391.4

A

�� 雯

2013-12-12

【本文献信息】郑伟,杨虎,杨云霞,等.Shearlet变换和奇异值分解的图像隐藏方法[J].电视技术,2014,38(23).

河北省教育厅高等学校科学研究计划项目(2010218)