基于秘密共享的分布式广义不经意传输协议

解咪咪,廖晓峰,周 庆

基于秘密共享的分布式广义不经意传输协议

解咪咪,廖晓峰,周 庆

(重庆大学计算机学院,重庆 400044)

对不经意传输进行分布式设置可以更好地保障发送方的安全以及秘密消息的可达性。为此,提出一种基于秘密共享的分布式广义不经意传输协议,允许用户按发送方设定的特殊规则选择并获取一个合法的秘密消息集合。应用广义秘密共享接入结构的补集设置消息的检索规则,通过对多项式的构建以及重构实现协议的分布式特性。发送者根据加密消息、密钥以及校验值产生 3个对应的多项式,并将多项式分配给多个服务器,用户通过与一定数目的服务器通信获取所需信息。分析结果表明,该协议易于实现、计算简单,同时具有较高的通信效率和安全性。

不经意传输;秘密共享;分布式模型;广义模型;检索结构;接入结构

1 概述

不经意传输[1]是一个双方密码学原语,被研究者应用于密码学协议的构建中[2],如比特检验、零知识证明和多方计算协议等[3]。随着网络的发展,不经意传输协议变得愈加重要,在实践中被广泛应用[4]。不经意传输受到越来越多研究者的关注,许多新的不经意传输协议被提出[5-6]。

在文献[1]协议中,Alice持有一条消息,她与Bob协商传递此消息。最终的结果是Bob或者获得了这条消息或者没有获得。2个事件的概率相等,均为1/2,同时,Alice无法获知Bob是否获得了此消息。随后,1取2、1取和取[7]的协议接连被提出。在取不经意传输协议中,Alice持有个秘密消息,Bob只能从这个秘密消息中选取个秘密消息与Alice协商获取。最终,Alice对于Bob的选择毫不知情,而Bob只能获得他要求的个消息。分布式不经意传输协议将Alice的角色分发给几个服务器,Bob通过与一定数目的服务器通信获得需要的消息。分布式的模型使协议变得更加安全和灵活。比如在不经意传输应用中,假如发送者不在线,那么用户就无法请求获取信息。而如果发送者被攻击成功的话,那么它持有的所有消息都会暴露。而在分布式模型下,只要服务器运行,即使Alice不在线,协议也可以进行。不经意传输的分布式模型解放了发送者。发送者无需保持在线,用户只需与一定数目的在线服务器通信来获取信息。与非分布式模型相比,在分布式的设置下,攻击者需要攻击多个服务器而不是单个发送者才能窃取信息,更好地保障了消息的安全。文献[8]则实现了取的分布式不经意传输协议。

在取不经意传输协议被提出之后,文献[9]提出了广义不经意传输协议,即Alice预先规定几个消息子集,每个子集中的消息数量不等,Bob只能从这几个子集中选择一个子集请求获取消息。广义不经意传输在现实中有很多重要的应用。如在电子商务中,假如Alice想要从商店购买一些物品,却不愿透露自己所买的物品名称,而店主想要确认Alice买的所有物品的总价格不超过一定数目。这种情况只需要将价格不超过一定数目的物品组合规定为合法消息子集,即可通过广义不经意传输模型简便实现。

本文研究广义的分布式不经意传输协议,基于广义秘密共享模型实现广义不经意传输协议的分布式模型构建,并通过分析证明该协议是安全、高效的。

2 相关概念

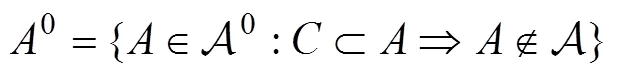

2.1 检索结构

2.2 接入结构

2.3 广义不经意传输的分布式模型

广义分布式不经意传输将发送者的角色分配给了多个服务器,发送者根据所持有的消息确定一个检索结构,用户通过与固定数目的服务器通信获取检索结构中的一个消息集合。具体模型如图1所示。

图1 不经意传输的分布式模型

一个分布式不经意传输协议包含3个参与方和2个阶段。安全的分布式不经意传输协议要满足多个安全条件。

(1)参与方

(2)协议构建

分布式协议包含构建阶段和传递阶段:

1)构建阶段(发送者和服务器):发送者按一定的方法将所持秘密消息份额分配给个服务器。

2)传递阶段(服务器和用户):用户与固定数目的服务器通信来获取持有消息的一个消息子集。

(3)安全属性

分布式不经意传输协议必须满足一般不经意传输协议的安全要求,同时由于其分布式设置也要满足一些附加的安全条件:

1)正确性:如果用户和个诚实的服务器中的个通信并且正确履行协议,那么用户可以正确获取他所选集合的消息。

2)发送者的安全:如果服务器诚实履行协议,那么用户不能获得所选消息之外的任何消息。另外,少于个服务器联合攻击不能重构任何发送者持有的消息。

3)用户的隐私:少于个服务器联合攻击也不能获悉用户对于秘密消息的选择。因为发送者在整个协议的传递阶段都没有参与,所以发送者绝不可能获取用户对于秘密消息的选择消息。

3 本文协议

3.1 协议原理

3.2 协议描述

然后设置:

(1)构建阶段(发送者和服务器)

1)生成3个多项式

2)多项式分配

(2)传递阶段(用户和服务器)

在协议的传递阶段,用户需要和服务器进行2轮通信。

第1轮:

1)选择消息和服务器

2)产生请求消息

第2轮:

1)恢复校验值

3)密钥传递

4)恢复请求的消息

4 安全性和效率分析

4.1 协议安全性

从用户、发送方2个方面讨论本文协议的安全性。

1)在传递阶段第1轮结束时,由于接入结构的完美性,仅当用户按照协议选择合法的消息集时才能重构校验值。在第2轮中,仅当校验值正确时,服务器才会返回密钥。因此,当用户选择的消息集不属于检索结构时,用户无法获得密钥,也无法恢复秘密消息。

4.2 协议效率

本节讨论协议的存储和通信效率。假设协议存在一个完美的秘密共享接入结构,那么由这个秘密共享模型产生的共享份额和秘密消息的大小相同。

5 结束语

分布式不经意传输在在线应用中扮演着非常重要的角色,与传统的不经意传输相比,分布式的设置可以更好地保障发送方的安全以及秘密消息的可达性。本文提出广义不经意传输的分布式协议,将发送者的角色分配给多个服务器,只要一定数目的服务器在线,不经意传输协议即可进行。协议应用广义秘密共享模型和检验值设置实现了检索结构的设计,又通过构建和重构多项式实现了发送者角色的分配以及用户和服务器之间的不经意传输。由于所用方法仅是多项式计算和多项式插值算法,因此协议计算量和通信负载都较低。同时,该协议建立在秘密共享模型的安全条件下,也能较好地保障发送方数据的安全以及用户的隐私。

[1] Rabin M O. How to Exchange Secrets by Oblivious Transfer[R]. Aiken Computation Laboratory, Tech. Rep.: TR-81, 1981.

[2] Kilian J. Founding Cryptography on Oblivious Transfer[C]// Proc. of the 20th Annual ACM Symposium on Theory of Computing. New York, USA: ACM Press, 1988: 20-31.

[3] Yao A C. Protocols for Secure Computation[C]//Proc. of FOCS’82. [S. l.]: IEEE Press, 1982: 160-164.

[4] 张云鹤, 朱艳琴. 基于价格不经意传输的隐私保护交易方案[J]. 计算机应用与软件, 2012, 29(5): 35-37.

[5] 王凤和, 胡予濮, 刘振华. 格基不经意传输协议[J]. 通信学报, 2011, 32(3): 125-130.

[6] 谢 娟, 朱艳琴, 罗喜召. 基于ECC 签名的接入控制不经意传输方案[J]. 计算机工程, 2010, 36(16): 140-142.

[7] Naor M, Pinkas B. Efficient Oblivious Transfer Protocols[C]// Proc. of SODA’01. [S. l.]: ACM Press, 2001: 448-457.

[8] Nanor M, Pinkas B. Distributed Oblivious Transfer[C]//Proc. of ASIACRYPT’00. Heidelberg, Germany: Springer-Verlag, 2000: 205-219.

[9] Ishai Y, Kushilevitz E. Private Simultaneous Messages Pro- tocols with Applications[C]//Proc. of ISTCS’97. [S. l.]: IEEE Computer Society, 1997: 174-184.

[10] BeimelA, Ishai Y. On the Power of Nonlinear Secret- sharing[C]//Proc. of the 16th Annual Conference on Structure in Complexity Theory. Chicago, USA: IEEE Press, 2001: 188-202.

[11] Christian L F, Ghodosi C H.-out-of-Distributed Oblivious Transfer Protocols in Non-adaptive and Adaptive Settings[C]// Proc.of the 8th International Conference on Information Security Practice and Experience. [S. l.]: IEEE Press, 2012: 126-143.

[12] TamirT. Generalized Oblivious Transfer by Secret Sharing[J]. Designs, Codes and Cryptography, 2011, 58(1): 11-21.

编辑 金胡考

Generalized Oblivious Transfer Protocol in Distributed Setting Based on Secret Sharing

XIE Mi-mi, LIAO Xiao-feng, ZHOU Qing

(College of Computer Science, Chongqing University, Chongqing 400044, China)

For oblivious transfer, distributed settings can better protect the safety of the sender and the accessibility of secret message. So this paper presents a generalized oblivious transfer protocol in distributed setting based on secret sharing, which allows a user to select and retrieve a qualified subset of secret messages according to specific rules set by the sender. This protocol combines generalized secret sharing scheme and construction of polynomials, predefines the retrieve rules of messages by introducing the complement of secret sharing access structure and realizes the distributed setting with construction and reconstruction of polynomials. In the phase of construction, the sender builds three polynomials according to the encrypted messages, keys and verification value and sends the polynomials to the participating servers. The user obtains his requested messages by communicating with predefined number of servers. Analysis result indicates that this protocol is easy to implement with low computation complexity and ensures high efficiency and security as well.

oblivious transfer; secret sharing; distributed model; generalized model; retrieve structure; access structure

1000-3428(2014)03-0184-04

A

TP309

重庆市自然科学基金资助重点项目(2009BA2024);输配电装备及系统安全与新技术国家重点实验室自主研究基金资助项目(2007DA10512709207)。

解咪咪(1987-),女,硕士研究生,主研方向:信息安全;廖晓峰,教授、博士;周 庆,副教授、博士。

2013-02-01

2013-03-09 E-mail:kaixinmier1106@163.com

10.3969/j.issn.1000-3428.2014.03.038