可信网络框架研究与设计

闫小侠 秦 华

(北京工业大学网络中心 北京 100124)

0 引言

可信网络已经成为终端用户以及网络开发者共同关注的一个焦点。网络由终端用户以及网络本身构成。网络的可信分成两个方面:终端对网络可信和网络对终端可信。

从网络的角度出发,网络本身希望每一个接入到网络中的终端都是安全的、可信的。可信计算组织TCG[1-4]2004年5月成立了可信网络连接小组,主要负责研究和制定可信网络连接TNC的框架和相关标准[1]。TNC从保护网络的安全性方面进行分析设计,保证终端或者终端接入的可信性问题。沈昌祥院士等结合可信计算理论提出了三元对等模型[1],微软的网络访问保护NAP架构[5]、思科的网络访问控制NAC架构[6,7]等都是很好的实用技术。

网络由终端用户、服务器、网络通信设备等构成。每个想要接入网络的终端用户都希望即将接入的网络本身是可信的、可靠的、安全的。但对网络可信性的研究还很不够,本文重点研究可信网络的构成,提出了一个可信网络框架模型[8]和一种多级信任机制,分析研究网络通信设备可信启动过程,并设计验证网络设备可信机制保证网络的可信性。

1 可信网络框架模型

建立一个可信网络必须要有三种机制:信任根、可信传递、可信度量,它们是保证网络平台可信的根本,是实现网络可信的理论依据[9,10]。在可信网络框架模型中,网络的可信度量从网络信任根开始,通过信任链传递机制实现对加入网络的各种设备、设备上运行的操作系统、以及应用的可信性进行度量。信任链[10,11]利用完整性度量机制在网络设备组件之间采取一级度量一级、一级信任一级的方式建立起来的一种信任传递的关系,从而将可信性从信任根传递至整个网络,确保整个网络的可信性。

网络可信根是整个可信网络的起点。网络可信根通过多级信任机制度量组成网络的各种设备的可信性,保证整个网络的可信。

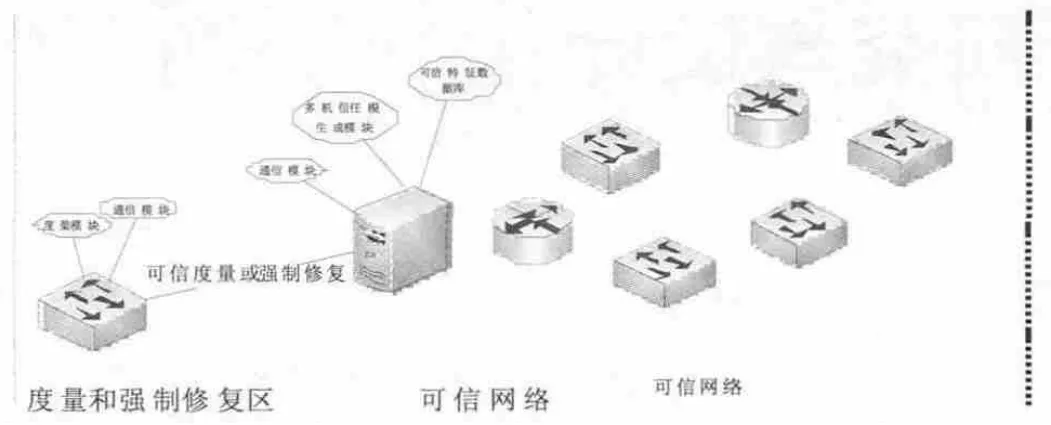

如图1所示,多级信任机制对组成网络的各种设备的可信性度量主要是静态可信性度量—即:各设备硬件、启动序列、操作系统以及在操作系统之上加载的应用的可信性。而动态可信度量则指的是设备上各种应用系统运行时的可信性评估,不属于本文的研究范畴。本文重点讨论网络通信设备(交换机、路由器等)的静态可信过程,即从硬件检测开始,直到加载完成配置文件整个过程的可信性,也称网络设备启动过程的可信性。

图1 多级信任机制

可信网络组建过程中,如果构成网络的每一台设备其硬件和软件在初始启动时都是可预期的,那么构成的网络是静态可信任的。将可信网络的硬件配置信息、引导程序特征信息、操作系统特征信息、配置文件特征信息等存放在网络可信根中,并依据这些信息利用多级信任机制对每台加入网络的设备进行入网评估,最终完成对该网络设备的可信度量。

一级信任根负责度量网络设备硬件的可信性,如果申请入网的设备的硬件特征满足网络可信根中的定义,则通过度量进入二级可信根度量。

二级信任根负责度量网络设备引导程序是否符合网络可信根中相关的特征定义,只有度量结果通过之后才允许网络设备加载操作系统。

三级信任根负责对网络设备上加载的操作系统进行度量并确保网络设备的操作系统具备网络可信根中定义的相关特征。

四级信任根按照网络可信根中定义的网络设备配置文件特征来评估设备是否加载了可信任的配置文件。

通过前四级信任根的度量,说明网络设备完全符合可信网络的静态特征,组成的网络是静态可信的,可以为用户提供网络接入服务。

2 网络静态可信度量系统设计

网络静态可信度量系统的网络拓扑环境示意图如图2所示。通过实验模拟对交换机加入可信网络前的静态可信性进行验证的过程。

图2 系统拓扑示意图

在交换机上设计两个功能模块,一个是通信模块,实现与网络可信根之间的通信,另一个是度量模块,在交换机正常启动的过程中插入多级度量检测点,以便检测该交换机的启动过程是否满足可信特征要求。

设计网络可信根服务器,包括三个主要功能模块:

(1)通信模块:负责与网络中的所有网络设备进行通信,支持设备的可信度量。

(2)多级信任根生成模块:负责根据交换机的角色(如:作接入交换机还是汇聚交换机等)确定评估标准,并生成多级信任根。

(3)可信特征数据库:存放各种可信设备的各项特征,支持对设备可信性进行评估。

2.1 可信特征数据库

可信特征数据库存放的是网络设备静态可信特征,包括设备硬件特征、设备引导程序特征、设备操作系统特征、设备配置文件特征,这些特征是各级信任根度量设备的依据。

对设备硬件信息的可信度量,主要是要确认硬件平台是否网络信任的平台,包括各存储芯片的版本及容量信息、交换芯片厂商信息和端口的厂商信息、设备的MAC地址等。

设备引导程序的度量保证由可信网络认可的引导程序来引导设备上的软件,确认其程序文件的大小和完整性,其可信特征包括引导程序厂商信息,如型号、版本号等。

设备操作系统可信特征包括操作系统加载路径、操作系统名称、版本和操作系统文件大小等,确认所加载的操作系统是可信网络认可的系统软件,保证其真实性和完整性。

设备的配置文件包括配置文件的路径、配置文件的名称、配置文件的大小及完整性等信息。确保设备的配置文件是可信网络认可的文件。

2.2 通信消息类型

交换机与网络可信根服务器之间的通信设计了统一的消息格式:消息类型码和消息内容。消息类型码为4位:0001/1001可信度量请求/应答,0101/1101强制加载可信操作系统请求/应答,0110/1110强制加载可信配置文件请求/应答,其余消息类型码保留为今后扩展使用。消息内容承载消息中具体传递的信息,如下表1所示。

表1 通信消息类型

2.3 多级信任根生成模块

根据交换机申请消息中的信息,在可信特征数据库中查找各级信任根对应的设备硬件特征、引导程序特征、操作系统特征和配置文件特征,拼接成输入字串,获取对应特征的 Hash值,作为对应级别的信任根。如某品牌型号的交换机申请作为接入层交换剂,则从科信特征数据库中查找对应的硬件特征信息取值拼接成一个大的字符串,求取其哈希值,得到一级信任根的值,发送给交换机,作为交换机上的度量模块在交换机的启动过程中度量其硬件信息可信性的依据。

2.4 模拟环境中的度量结果

图2给出了一台思科WS-C2950-24交换机向网络可信根服务器申请作为接入层交换机时,网络可信根服务器生成的该角色对应的各级信任根的值,哈希函数运算的长度为160位。

该交换机根据网络可信根服务器提供的可信度量依据对设备进行度量,结果如图3所示,PCR_init分别是四级可信度量根,之后的输出表示各级度量是否成功,该交换机所有的静态可信特征与网络可信根中的预期值是一致的。

图3 交换机可信度量截图

下图4的截图给出了设备不可信的例子。在交换机获取到表2-2的各级可信根之后,人为修改或更换了flash芯片,静态可信性度量过程中得到的硬件特征信息的哈希值与一级信任根不一致,因此可信度量失败,设备不可信。

图4 交换机不可信截图

2 结束语

本文针对可信网络当中网络设备的可信性问题进行了分析,并提出了一种可信网络框架模型。在可信网络中通过引入可信根来对网络设备进行可信控制,并且将可信计算理论、可信链的传递机制融入到可信网络当中,实现从网络设备启动到系统加载完毕的整个过程的信任传递,从而做到网络设备的安全可信。

[1]张焕国,陈璐,张立强.可信网络连接研究[J].计算机学报.2010(04):706-717.

[2]罗安安,林闯,王元卓,等.可信网络连接的安全量化分析与协议改进[J].计算机学报.2009(05):887-898.

[3]罗军舟,韩志耕,王良民,等.一种可信可控的网络体系及协议结构[J].计算机学报.2009,32(3).

[4]王功明,关永,赵春江,等.可信网络框架及研究[J].计算机工程与设计.2007(05):1016-1019.

[5]M icrosoft.Introduction to Network Access Protection[S].2004.

[6]Cisco.网络准入控制快览[S].2005.

[7]Cisco.思科NAC网络准入控制解决方案[S].

[8]汤建,宋顺林,赵磊.一种基于可信平台模块的可信网络模型[J].计算机工程.2011(11):117-119.

[9]曹基宏,李谢华,许名松,等.可信移动终端完整信任链模型的研究与设计[J].计算机工程与设计.2012(03):911-915.

[10]谭良,徐志伟.基于可信计算平台的信任链传递研究进展[J].计算机科学.2008(10):15-18.

[11]黄涛,沈昌祥.一种基于可信服务器的可信引导方案[J].武汉大学学报:理学版.2004,50(A01):12-14.

[12]许剑卓,戴英侠,等.类BAN逻辑基本模型及缺陷[J].软件学报.2000,11(12):1660-1665.

[13]于代荣,杨扬,马炳先,等.基于身份的TLS协议及其BAN逻辑分析[J].计算机工程.2011,37(1):142-144