正交中继-窃听信道的最优中继函数及其可达安全速率

陈驰阳, 邓志祥, 王保云

1.南京邮电大学通信与信息工程学院,南京210003

2.东南大学移动通信国家重点实验室,南京210096

3.南京邮电大学自动化学院,南京210003

无线信道的广播特性为节点间的协作提供了便利,但同时也使得通信容易遭到恶意节点的窃听.香农首先在文献[1]中提出了信道容量和信息速率的基本概念,并从信息论角度采用一种无噪声信道研究了密码学的理论模型.香农证明了只要密钥K的熵不小于消息的熵,就可以使用一次一密乱码本的方案实现安全通信,并且将安全容量定义为在窃听者不能译出任何消息的前提下,信道所能达到的最大传输速率.文献[2]考虑到信道传输的不确定性提出了三节点窃听信道,以疑义速率区域来衡量主信道速率和窃听者对消息的疑义度.当疑义速率无限接近于信息速率时,称为绝对安全速率.文献[3]推广了文献[2]的结论,研究了有保密消息的广播信道中的安全通信.

另外,无线信道的开放特性可以为节点间的协作通信提供条件.文献[4]首先提出了中继信道,引入中继节点来帮助源和目的节点间的通信.文献[5]提出了译码前传(decode-and-forward,DF)和压缩前传(compress-and-forward,CF)两个基础性的中继策略,得到了退化信道和逆退化信道的容量,并给出了一般中继信道的容量上界.文献[6]提出了四节点中继-窃听信道,比较了几种常用的中继策略在安全约束条件下的性能,得到了以下结论:即使窃听信道比主信道好,通过中继节点的协作也可以实现正的安全通信速率.文献[7]则研究了多级中继-窃听信道的安全通信问题,得到了多级中继-窃听信道的可达安全速率.文献[8-12]主要研究了不同中继策略的传输性能和安全性能,如AF和DF等中继策略.若采用传统的AF中继策略,则中继节点仅对其接收到的信号进行线性放大后发送,故无法充分利用信道资源.为此,文献[13]提出了分段线性中继的概念,于是中继函数不再是简单的线性函数.中继根据其接收信号的强度选择不同的放大系数,对分段线性的中继函数各段参数的优化可以逼近最优中继函数,从而达到接近CF策略的可达码率,但其复杂度低于DF和CF.文献[14]研究两跳线性中继信道的可达速率,并给出了中继输出为接收信号线性叠加情况下的可达速率.

本文针对有外在窃听者的正交中继-窃听信道的安全通信问题,研究了能够使得安全速率趋于最大的瞬时中继的最优中继函数形式.非线性最优中继函数的形式往往难以得到或难以表达,于是本文采用文献[13]提出的分段线性函数作为中继函数,给出了分段线性中继策略下的正交中继-窃听信道的可达安全速率的表示形式,通过数值计算以及对分段线性函数各段参数的优化得到了最优或次优的可达安全速率.

1 瞬时正交中继-窃听信道模型

正交中继-窃听信道模型如图1所示,源-中继节点以及源-目的节点信道是信道1,以实线标记;中继节点-目的节点信道是信道2,以虚线标记.信道1与信道2相互正交.窃听者同时窃听信道1和信道2的消息.符号x∈X以及xr∈Xr分别表示源和中继的输出.中继、目的节点以及窃听节点的接收符号分别表示为yr∈Yr,(y1,y2)∈Y1×Y2,(ye1,ye2)∈Ye1×Ye2.设信道是离散无记忆的,则该信道模型可用如下的条件转移概率函数表示:

图1 正交中继-窃听信道模型Figur e 1 Orthogonal relay-eavesdropper channel model

源节点通过编码(M,n)发送消息w∈W={1,2,···,M},(M,n)编码构成如下:

1)源节点的随机编码器φ:W→xn;

2)中继编码函数φr,i:(yr,1,yr,2,···,yr,i)→xr,i,本文限定为瞬时中继,中继输出仅与当前输入相关,即xr,i=φr,i(yr,i);

平均差错概率定义为

消息需要对窃听者保密,保密程度用疑义度表示,窃听节点的疑义码率定义为:Re=(1/n)H(W|,),当存在编码(M,n)使得对于任意ε>0,当n→∞时,式(2)成立,则称绝对安全速率Rs是可达的

安全容量为满足(2)的最大安全码率.

2 分段线性正交中继-窃听信道的可达安全速率

2.1 瞬时正交中继-窃听信道的可达安全速率

分段线性正交中继-窃听信道是瞬时正交中继-窃听信道的一种特殊情况,为分析其可达安全速率,本节将首先得到一般离散无记忆瞬时正交中继-窃听信道的可达安全速率的表示形式,如定理1所示.

证明 对于(2nR,n)编码,当R<I(X;Y1,Y2),n→∞时,目的节点对消息的译码差错概率可以任意小,设此错误概率为ε1,则由费诺不等式可得

疑义度的计算如下:

其中

(a)由链式准则得到;

(b)由编码规则φ:W→xn;

(c)由于信道是瞬时无记忆的,信道的输出只取决于当前时刻输入.

同理可以证明

于是可以得到

证毕.

2.2 分段线性高斯正交中继-窃听信道的可达安全速率

2.2.1 高斯信道模型及分段线性函数

考虑如图2所示的高斯正交中继-窃听信道,信道的输入输出满足以下关系:

式中,hij为节点i和节点j之间的信道增益,并且zr、z1、z2、ze1、ze2是两两相互独立的均值为0、方差为1的高斯加性白噪声,源节点的发送功率受限为Ps,即,中继节点的发送功率受限为Pr,即

图2 高斯正交中继-窃听信道模型Figure 2 Gaussian orthogonal relay-eavesdropper channel model

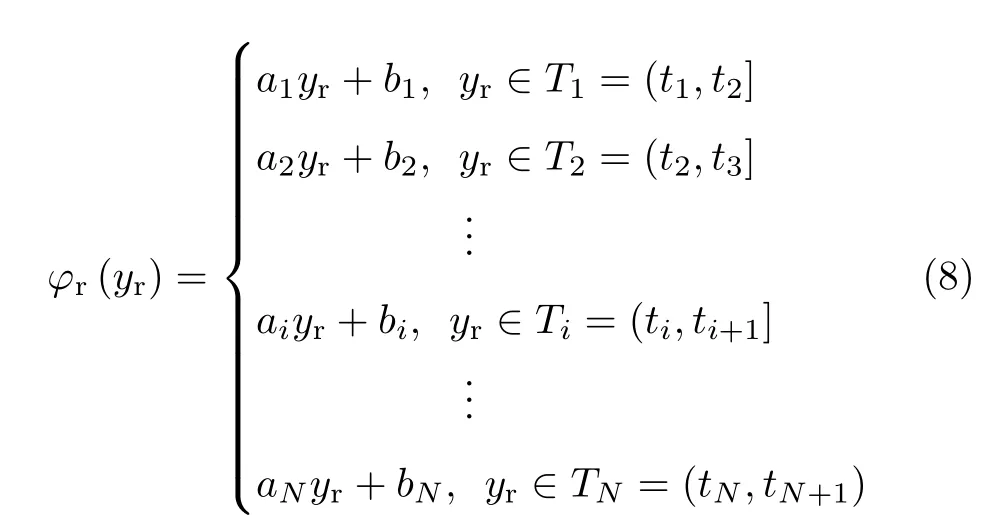

在传统AF策略中,中继函数φr(yr)=γyr,γ的选择满足中继的功率受限条件,中继的发送信号与其接收信号为线性关系.虽然AF策略复杂度较低,但AF策略无法与信道状态匹配,故在大多数通信场合下是次优的.文献[13]提出了非线性中继的概念,即φr(yr)是yr的非线性函数.非线性的中继策略可以在给定的功率限制条件下更充分地利用信号空间传输信息,然而确切的最优非线性函数的形式往往难以表达,于是文献[13]提出了通过分段线性函数逼近最优的非线性函数,其基本思想是:根据接收信号yr的强度将其分为多个区间,使每段区间内的中继函数是形式为aiyr+bi的线性函数,对每段的参数ai和bi进行优化可以得到逼近最优非线性函数性能的分段线性表示.为便于分析,可将分段线性函数表示为[13]

式中,t1<t2<···<tN+1.分段线性中继函数涉及3个系数的集合:

显然,AF是令a1=···=aN=γ,b1=···=bN=0的特殊情况,因此AF的性能是分段线性中继性能的下界.

2.2.2 分段线性高斯中继-窃听信道的可达安全速率

如前所述,非线性的中继函数有助于提高信道的可达速率.采用分段线性中继函数,并根据定理1可将信道的可达安全速率表示为

根据定理1可得

由文献[13]得到以下条件概率密度函数:

式中

式中

p(ye2|ye1)、p(ye2|x)分别与p(y2|y1)、p(y2|x)的形式相同.

根据p(ye2|ye1)、p(ye2|x)、p(y2|y1)、p(y2|x)以及式(11)可以计算Rs的数值,并对分段线性函数的各段参数进行优化以得到最大的安全速率.然而,该优化问题是非凸的,本文将采用迭代二维网格搜索法进行优化,优化算法将在仿真部分详述.

3 仿真与分析

本节将通过仿真比较分段线性中继与AF、DF中继策略下信道的可达安全速率.信道增益表示为hij=,其中dij为节点i和j之间的距离,g>1为信道的衰减系数.网络拓扑结构如图3所示,源节点坐标为(0,0),目的节点坐标为(1,0),窃听者坐标为(0,1),中继节点在x轴上移动,其坐标可以表示为(x,0).

图3 系统网络拓扑Figure 3 Network topology

对分段线性中继各段参数优化的迭代网格搜索算法如下:

初始化 设源节点功率Ps=10,中继节点功率Pr=10,信道衰落系数g=2,选择初始分段数量N=Nint=4,将区间平均分成50段作为集合A和B;再将区间平均分成N段作为集合T,设定迭代次数K=10;最后设置分段线性函数表达式(8)中的系数ai=a,b1=b2=···=bN=0,a的取值使得中继函数满足中继节点的功率限制条件.

步骤1 分段迭代

在满足式(10)所示的功率受限条件下,利用式(11)~(20)以及p(ye2|ye1)和p(ye2|x)计算安全速率,得到使得安全速率最大的ai和bi作为中继函数的系数.

步骤2 终止条件

重复执行步骤1,直到迭代次数超过K.

步骤3 增加分段的数目

步骤4 终止条件

重复步骤3,直到增加N后安全速率的增加值小于1%.

仿真中发现:一般当N≤32时,就可终止整个优化过程.图4比较了高斯正交中继-窃听信道分段线性AF(piecewise linear AF,PLAF)和传统AF、DF的安全速率.

从图4中可以看出:在(0,0.4]区间内,DF策略的可达安全速率最大,PLAF次之,传统AF最低.由于DF策略的性能受限于源-中继的链路增益,随着源-中继节点链路增益的减小,即x渐渐增大,DF策略的安全性能迅速降低,在x>0.65之后无法再提供正的安全速率,但通过AF策略和PLAF策略可以得到正的安全速率,且PLAF比传统AF有更高的安全速率.尤其是当x>0.8时,PLAF的可达安全速率接近安全容量的上界,比DF等策略具有更低的复杂度和更小的延时.

图4 PLAF和传统AF、DF安全速率比较Figure 4 Secrecy rate comparison between PLAF and AF,DF

图5 给出了中继节点在不同位置时最优的分段线性函数的形式.

图5 最优中继函数Figure 5 Optimal relaying function

在图5中,输入和输出根据它们相应的标准差进行归一化(输入样本落在图示区域的概率大于0.999).从图5中可以看出,中继输出可以根据其接收信号yr选择不同的转发系数,与AF相比可以更加充分地利用信道资源.另外,PLAF中继函数的非线性也在一定程度上增加了窃听节点的译码疑义度,提高了信道的安全速率.

4 结语

本文主要研究了正交中继-窃听信道的安全性能,当中继采用分段线性中继策略时得到了可达安全速率的数学表示,并通过数值计算方法计算了安全速率.仿真比较了中继在不同位置时分段线性中继策略与AF策略及DF策略的可达安全速率,同时仿真了安全容量的上界.仿真结果表明,当源-中继的信道增益较小时,分段线性中继以及AF可以比DF策略具有更大的安全速率,且分段线性中继策略的安全速率比AF更高.当源-中继的信道增益减小到一定程度时,分段线性中继的可达安全速率可以接近安全容量的上界.另外,对于采用分段线性中继策略的中继信道,中继节点无需译码源消息,且其输出仅由当前输入决定,故具有较低的复杂度与较小的时延.

[1]SHANNONC E.Communication theory of secrecy systems[J].Bell Systems Technical Journal,1949,28:656-715.

[2]WYNER A.The wire-tap channel[J].Bell Systems Technical Journal,1975,54(8):1355-1387.

[3]CSISZÁRI,KÖRNERJ.Broadcast channels with conf idential messages[J].IEEE Transactions on Information Theory,1978,24(3):339-348.

[4]Van der MEULEN E C.Three-terminal communication channels[J].Advances Applied Probability 1971,3:120-154.

[5]COVERT M,El A G.Capacity theorems for the relay channel[J].IEEE Transactions on Information Theory,1979,25(5):572-584.

[6]LAI L,GAMAL El.The relay-eavesdropper channel:cooperation for secrecy[J].IEEE Transactions on Information Theory,2008,54(9):4005-4019.

[7]陈莹,王保云.多级中继窃听信道的可达安全速率[J].应用科学学报,2011,29(3):243-250.

CHEN Ying,WANG Baoyun.Achievable secrecy rate of multiple-level relay-eavesdropper channel[J].Journal of Applied Sciences,2011,29(3):243-250.(in Chinese)

[8]SENDONARISA,ERKIP E,AAZHANG B.User cooperation diversity-part I:system description[J].IEEE Trans.on Communications,2003,51(11):1927-1938.

[9]LANEMANJ N,TSED N C,WORNEL G W.Cooperative diversity in wireless networks:efficient protocols and outage behavior[J].IEEE Transactions on Information Theory,2004,50(12):3062-3080.

[10]KRAMER G,GASTPAR M,GUPTA P.Cooperative strategies and capacity theorems for relay networks[J].IEEE Transactions on Information Theory,2005,51(9):3037-3063.

[11]DONG L,HAN Z,PETROPULU A P,POOR H V.Amplify-and-forward based cooperation for secure wireless communications[C]//IEEE International Conference on ASSP,2009(ICASSP 2009),Taipei,2009:2613-2616.

[12]EKREM E,ULUKUS S.Secrecy in cooperative relay broadcast channels[J].IEEE Transactions on Information Theory,2011,57(1):137-155.

[13]KHORMUJIM N,SKOGLUNDM.On instantaneous relaying[J].IEEE Transactions on Information Theory,2010,56(7):3378-3394.

[14]DENG Zhixiang,WANG Baoyun,LANG Fei,MA Yayan,LIU Chen.Two-hop Gaussian relay channel with linear relaying:achievable rate and optimization design[J].China Communication,2012,9(2):96-104.