一种基于安全域的网络信息系统安全性评估方法

罗 俊

(卫士通信息产业股份有限公司,四川成都610041)

一种基于安全域的网络信息系统安全性评估方法

罗 俊

(卫士通信息产业股份有限公司,四川成都610041)

针对大型网络信息系统的安全问题,提出了一种基于安全域的安全性评估方法。首先,基于安全域的划分原则将网络信息系统按照其所维护的数据类型和所承担的业务功能类别划分为六个安全域,并以电信运营商MBOSS系统为例进行了基于六大安全域的划分。然后,介绍了层次分析法AHP的基本数学原理,建立了电信运营商MBOSS系统的多级层次化结构模型。最后,讨论了基于该模型采用AHP方法对信息系统进行安全性评估的过程。

安全域 安全评估 层次分析法

0 引 言

网络信息系统是一个基于计算机网络的复杂系统和开放系统,随着网络技术日新月异的发展,基于信息系统的各种用户业务也获得了长足的进步,如何在保障用户业务的前提下保证网络信息系统的安全性是一个巨大的挑战[1-2]。面对一个开放的规模庞大的复杂信息系统,逐项确定单项信息资产的保护方法,是件工作量巨大的工作,难免由于人为的疏忽或错误导致出现安全漏洞。而从另外一个角度考虑,将整个系统划入同一个安全等级来防护,又容易造成防范层次和防范重点的缺失,对内部风险的控制能力不够。为了实现多层次多领域的立体保护,较好的处理方式是划分安全域,基于统一的资产划分规则,将各种不同的信息资产归入不同的安全域中,每个安全域内部都有着基本相同的安全特性,比如具备的安全级别,面临的安全威胁,存在的安全弱点,所处的安全运行环境,隐藏的安全风险等。对于属于同一个安全域内的信息资产,可以按照大致相同的标准和维度来对各种组成成分进行安全性的分析与评估,掌握该安全域进而整个网络信息系统的安全状况。在准确掌握各安全域和网络信息系统整体安全状况的基础上,确定各安全域以及整个网络信息系统的安全保护等级和防护手段,实现域内一体化、域间差别化、多层次多样化的信息系统安全保护[3]。

安全域是由一组具有相同的安全保护需求、相互信任且存在一定的协作关系的设备和软硬件系统构成的逻辑区域,属于同一安全域的软硬件系统和设备共享相同的安全策略。进行安全域划分的目的是把一个大规模复杂开放系统的粗粒度的安全问题,分解为更小区域的较细粒度的安全保护问题,进行层次化、差异化、有重点有步骤的分析、评估和保护,基于安全域的方法是实现大规模复杂开发信息系统安全评估和保护的有效方法。

1 安全域划分

安全域是指位于同一网络环境中的,具有相同业务功能要求、安全保护要求和安全策略配置的,相互信任并相互协作的信息系统多个要素的集合,是包括网络和主机、设备和模块、软件与硬件、物理环境和运行环境、安全策略和业务流程等诸多因素在内的逻辑共同体。综合业务、安全、管理等多个维度,安全域划分所遵循的基本原则如下:

1)业务保障原则:安全域划分的最根本目的是能够更好地保障所承载的业务,即可用性,必须在保障业务的正常运行和运行效率的前提下考虑适当的安全保护手段。安全只是手段,安全措施的实施不能以牺牲业务效用为代价。

2)结构简化原则:简单高效的网络结构不仅便于业务的开展,也便于防护体系的规划和设计。从系统可管理性和可操作性的角度考量,安全域的划分并不是粒度越细越好,划分过多过杂的安全域可能导致安全管理的复杂度和难度过高。

3)等级保护原则:安全域的划分要和等级保护结合起来,做到纵向和横向保护相结合。要做到同一个安全域内的信息资产价值相近,具有相同或相近的安全等级、运行在相似的安全环境下、配置大致相同的安全策略和采用类似的防护手段等。

4)立体协防原则:安全域的主要保护对象是网络信息系统,围绕安全域的防护需要考虑各个层次和类别的安全防护,包括物理层、链路层、网络层、传输层、会话层、表示层、应用层全七层网络模型相对应部分,包括物理链路、网络、主机、外设和接口等系统元素,包括客户端、应用服务器、后台数据库服务器等不同的业务系统组件;需要综合运用身份鉴别与授权、访问控制、日志审计、链路冗余、传输加密、内容合法性检测等各种安全功能实现立体多功能协防。

5)生命周期原则:对于安全域的划分,要考虑网络信息系统所固有的复杂性、动态性的特点,任何安全域的划分都不是一成不变的,要充分考虑到变化因素,对安全域的划分实行全生命周期管理,实时更新。

随着安全域方法的发展,力图用一种大一统的方法和结构去描述一个复杂的网络开放环境是非常困难的,可操作性和可控制性都存在问题。为了规避以上问题,文中采用同构性简化的方法来描述复杂开放的网络信息系统并划分相应的安全域,其基本思路是认为一个复杂的开放网络应当是由一些相通的网络结构元素所组成,这些网元通过相互连接构造出一个大的网络结构。

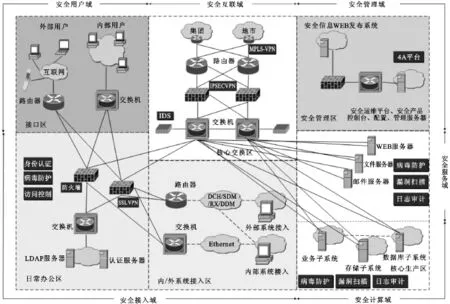

具体来说,可以将网络系统按照其所维护的数据类型和所承担的业务功能类别划分为安全互联域、安全接入域、安全服务域、安全计算域、安全用户域和安全管理域六类,在此基础上确定不同安全域的安全评估准则以及安全保护等级。同一安全区域内的信息资产实施统一的评估准则以及安全保护,如风险要素与权重、安全策略、信息流控制机制等。

(1)安全互联域

支撑整个系统的网络设备和网络拓扑,是安全域的承载子域,其主要功能就是保障整个网络信息系统网络连接(内、外网)的畅通。涵盖交换机、路由器、MPLS VPN等网络设备和IPSEC VPN等安全设备,防护重点是保障网络性能和进行各子域的安全隔离与边界防护。

(2)安全接入域

为系统提供接入认证和访问控制,是安全域的控制子域,包括用于远程访问的SSL VPN、Radius认证服务器等身份认证设备和防火墙等访问控制设备。其防护重点是保障合法用户的安全接入和不同授权实体的行为合规。

(3)安全服务域

为系统的所有合法用户提供统一门户的各类常用网络服务,是安全域的公共子域。包括统一的门户网站(WEB服务器)、文件服务器(FTP)、补丁服务器、邮件服务器等。其防护重点是保障各类公共服务器的正常运行,对各类合法用户提供可靠和可信的应用服务,努力避免各种恶意行为的入侵,如防病毒攻击、防木马、防黑客篡改等。

(4)安全计算域

系统业务实现的关键区域,包括核心业务主机、数据库、存储系统等,是安全域的核心子域。防护重点是避免各种恶意行为的入侵,如防病毒攻击、防木马、防黑客篡改等,同时要保障数据安全,做好灾备和冗错等措施,防止数据丢失。

(5)安全用户域

涵盖需要访问安全服务域和安全计算域的各类客户端和用户终端,是安全域的风险子域。防护重点是努力保障用户使用环境的安全性(客户端和终端的安全性),同时加强认证和审计,限制权限,严格遵守配置标准,保证用户各种行为的合规性。

(6)安全管理域

包含网络管理、安全运维、配置管理、4A(认证-Authentication、计费-Account、授权-Authorization、审计-Audit)等系统管理范畴的设备及软件系统,是安全域的管理子域。其防护重点是同时加强认证和审计,限制权限,严格遵守配置标准,保证各级各类管理员行为的合规性,同时努力避免各种恶意行为的入侵。

安全域的划分使网络信息系统的整体结构更为清晰,将具有相同安全防护要求的信息资产置于同一个安全域中,同一安全域内部署相同等级和类别的安全防护策略,不同的安全域内部署不同等级和类别的差异化安全防护策略,从而达到安全投资效益最大化。

以某运营商的MBOSS系统为例,通过对该系统进行数据流和控制流分析、网络结构和部署分析,结合考虑现有的安全隐患,从资产价值、脆弱性、安全威胁三者间的关系出发,可以得出整体的安全防护体系和各个业务系统自身的局部安全防护体系。

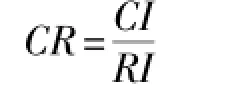

基于安全域划分的几大原则,该运营商的业务支撑系统(BSS)、企业信息系统(MSS)和网管系统(OSS)被分别划入不同的安全域,再根据每个安全域内部的特定安全需求进一步划分安全子域,包括:核心交换区、核心生产区、日常办公区、管理服务区、接口区、内部系统互联网区、外部系统互联区。如图1所示。

图1 运营商MBOSS系统安全域划分Fig.1 Security domains of MBOSS system

2 采用AHP方法评估安全性

层次分析法(AHP,The Analytic Hierarchy Process)[4-6]是由美国运筹学家萨第(T.L.Saaty)教授于本世纪70年代提出的一种无结构的多准则决策方法,主要应用在不确定情况下及具有多个评估准则的决策问题上。它将定性分析和定量分析相结合,通过思维过程的层次化和数量化,达到分析复杂问题的目的。层次分析法首先将决策的问题看作受多种因素影响的大系统,这些相互关联、相互制约的因素可以按照它们之间的隶属关系排成从高到低的若干层次,叫做构造阶梯式层次结构。然后对各因素两两比较重要性,再利用数学方法,对各因素层层排序,最后对排序结果进行分析,辅助进行决策。在确定各层次各因素之间的权重时采用因素比较法,不采用统一的标准把所有因素放在一起比较,而是两两相互比较;采用相对比较尺度来表征两个因素之间比较的权重,尽可能减少性质不同的诸因素相互比较的难度,提高比较结果的准确度。

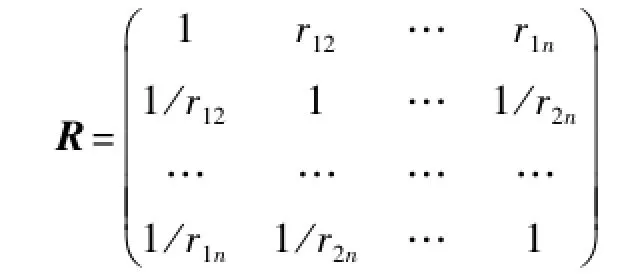

因素比较法的最终目的是要统一衡量某一层n个因素对上一层某个因素的影响。具体的方法是:每次取两个因素Fi和Fj,比较其对目标因素E的影响,比较结果用rij表示,全部比较的结果用判断矩阵表示,即:

将这个判断矩阵作为计算目标因素E的判断矩阵,然后计算判断矩阵的最大特征值和它的特征向量,经归一化后即可计算出下层因素相对于目标因素E的权重系数。权重向量的计算常采用行向量平均值标准化法:

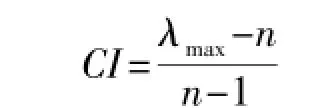

为了保证应用层次分析法得到的结论合理,还需要对构造的判断矩阵进行一致性验证,并作成一致性指标(CI,Consistency Index),检查根据决策者的主观判断所构成的判断矩阵是否为一致性矩阵。判断矩阵满足一致性,这样基于层次分析法得出的结论才合理。在计算完权重向量后,要判断判断矩阵的一致性时,需计算一致性指标(CI)的值,其公式为:

式中,λmax为判断矩阵对应于权重向量的最大特征值,n为判断矩阵的阶,λmax值为:

vi为一致性向量(Consistency vector),计算公式为:

式中,当CI=0,即λmax=n时,可以证明矩阵是一致性矩阵,表示前后判断完全一致。

根据Dak Ridge National laboratory与Wharton School进行的研究,从评估尺度1-9所产生的判断矩阵,在不同的阶数下,产生的CI值有一定的容许范围,称为随机指标(RI,Random Index)。RI的取值如表1所示。

表1 随机指标一致性对照Table 1 Contrast table of rank and random index

对于1,2阶的判断矩阵,RI只是形式上的,因为1,2阶判断矩阵总具有完全一致性。当阶数大于2时,判断矩阵的一致性指标CI与同阶数的随机指标RI之比称为一致性比率,记为CR(Consistency Ratio):

Saaty建议在CR<0.1的情况下,皆可视为有较好的一致性,也就是说构造的判断矩阵的不一致性可以接受,按照该判断矩阵计算得到的各层次的特征向量即为各层次元素相对于上级元素的重要性权重向量。否则就需要调整判断矩阵,并使之具有满意的一致性。

根据图1的安全域划分和各安全域内部的拓扑结构,可以得出如图2的系统层次结构(为了降低系统的复杂度,图2中没有再进一步划分安全子域)。

对照图1,图2将网络信息系统按照AHP层次分析方法划分为了三个大的层次,顶层即目标层为系统整体安全性;中间层由安全互联域、安全接入域、安全服务域、安全计算域、安全用户域和安全管理域这六个安全域的安全性评估构成;底层由每个安全域内部的各种主机和设备的安全性评估构成。

在各种设备内部,是由安全性评估的诸安全要素和子要素构成一个小的AHP层次结构,对各主机和设备进行安全性评估时根据具体情况选取不同的考量因素。一般来讲,某设备或主机的安全性评估要素包括该设备资产的重要性、所面临的威胁程度、资产自身的脆弱性、资产所处的运行环境安全性等几个方面,每个方面的评估要素如图2所示。

安全域内各设备在该域安全性评估时所占的权重由设备资产重要性的比值决定,设备资产重要性评估的AHP层次结构如图3所示。

图2 运营商MBOSS系统AHP层次结构Fig.2 AHP illustration of MBOSS system

图3 设备资产重要性AHP层次结构Fig.3 AHP illustration of device assets importance

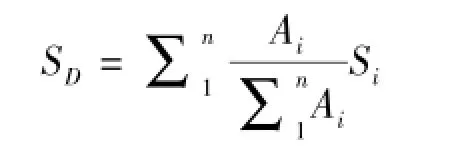

设某安全域D内有n台设备,每台设备通过AHP方法评估的安全性为Si,资产重要性为Ai,则该安全域的安全性评估结果为:

根据领域专家对六大安全域两两重要性打分得到的判断矩阵,采用行向量平均值标准化法得到各安全域的权重系数wi,则系统安全性评估值为:

3 结 语

网络信息系统作为开放性的大规模复杂系统,其安全问题也呈现出复杂化和多样化的特点。采用安全域划分和AHP层次分析法相结合的方法,能够把规模化的复杂问题自顶向下逐层分解为更小区域的安全保护问题,进行层次化、结构化、边界明晰、重点突出的分析、评估和保护,是实现大规模复杂网络信息系统安全评估和保护的有效方法。

[1] 张同升.信息系统安全防护控制策略研究[J].通信技术,2013,45(08):95-97.

ZHANG Tong-sheng.Safety Protection and Control Strategy for Information System[J].Communications Technology,2013,45(08):95-97.

[2] 陈颂,王光伟,刘欣宇,等.信息系统安全风险评估研究[J].通信技术,2012,45(01):128-130.

CHEN Song,WANG Guang-wei,LIU Xin-yu,et al.Study on Security Risk Assessment for Information System[J].Communications Technology,2012,45(01):128-130.

[3] 周志波.结合安全域的思想建设安全运营中心[J].信息安全与通信保密,2006(06):87-89.

ZHOU Zhi-bo.Establish Security Operation Center (SOC)based on Security Domain[J].China Information Security,2006(6):87-89.

[4] SAATY THOMAS L.Fundamentals of Decision Making with the Analytic Hierarchy Process[M].Pittsburgh: RWS Publications,1994.

[5] GE Yan,QI Xu,LI Hong.The Design and Application of a Generic AHP Evaluation System[C]//4th International Conference on Wireless Communications,Networking and Mobile Computing.[s.l.]:IEEE,2008:1-4.

[6] TANAKA H,TSUKAO S,YAMASHITA D,et al.Multiple Criteria Assessment of Substation Conditions by Pair-Wise Comparison of Analytic Hierarchy Process[J]. IEEE Transactions on Power Delivery,2010,25(04): 3017-3023.

LUO Jun(1975-),male,M.Sci.,senior engineer,majoring in network security.

A Security Domain-based Method for Security Evaluation of Information System

LUO Jun

(Westone Information Industry,Ltd.,Chengdu Sichuan 610041,China)

This paper presents a security evaluation method based on security domain for large-scale network information system.Firstly,based on the dividing principle of security domain,according to the data types and business functions,and with MBOSS system as an example,the information system is divided into six security domains.Then,the basic math theory of AHP is described and the multilayered hierarchy architecture model of MBOSS system established.Finally,how to evaluate the security of the information system by AHP method and the model established above are discussed.

security domain;security evaluation;AHP

TP391

A

1002-0802(2014)02-0210-05

10.3969/j.issn.1002-0802.2014.02.018

罗 俊(1975—),男,硕士,高级工程师,主要研究方向为网络安全。