工业控制系统安全防护技术研究

王斯梁,尹一桦

(卫士通信息产业股份有限公司,四川成都610041)

工业控制系统安全防护技术研究

王斯梁,尹一桦

(卫士通信息产业股份有限公司,四川成都610041)

工业化和信息化的融合给工业控制系统带来巨大的安全挑战。与传统信息系统的安全建设目标不同,工业控制系统安全建设的目标是在保证其高可用性的前提下提供相应的安全防护手段。首先从方法论角度分析了工业控制系统安全需求,其次,从数据安全和管理安全两个维度来讨论了工业控制系统安全防护技术的设计原则,最后,给出了区域划分、终端防护、通信管控、安全设备选择方法和安全操作策略和流程,在安全设备选择部分,给出了典型工业控制系统的安全部署图。

工业控制系统 安全防护技术 区域划分

0 引 言

工业控制系统(ICS)是运用控制理论、计算机科学、仪器仪表等技术,对生产过程的各种信息采集、分析、处理,并进行优化控制和合理的调度、管理,以达到提高生产效率的一种先进的现代工业系统[1]。

ICS常用在诸如石油、核电厂、化工、交通、电力等领域。ICS已经成为国家关键基础设施的重要组成部分,它的安全关系到国家的战略安全。

“两化融合”给ICS带来巨大的发展机遇,也带来前所未有的安全挑战。ICS面临的威胁从最初单机的“孤立可控”发展到现在网络级的“复杂不可控”。现有的安全威胁来自于ICS的各个组成部分,包括网络通信、软硬件设施、人员操作等,它们之间在业务上相互关联,这也使得安全威胁出现存在范围广,查找和预防难度大等新特征[2]。由于ICS多是部署在涉及国计民生的行业中,所以ICS的安全建设是目前我国信息化工作重要方向之一,也是从事信息安全的企业应拓展的重要市场。

现有商业化的ICS安全产品较少,这主要原因是在“两化融合”的背景下,工业控制系统的规模过于庞大和复杂,这使得为它实施安全防护的难度增大。

国外的研究机构和公司提出一些工控安全产品设计标准,如ISA-99/NERC-CIP等,并在此基础上开发出一些产品,如Tofino,C4等,这些标准和产品代表了工业控制系统安全技术发展趋势[3-5]。国内的研究机构和公司多从“软防护”角度出发,提出了一系列解决方案,但这些方案仅能作为解决工业控制系统边界安全的一种手段,对于解决ICS终端安全以及通信管控等问题作用不大。因此,既能解决边界安全,又能解决终端安全以及通信管控的ICS安全防护技术是需要进一步研发的重要目标容。

1 工业控制系统安全需求

由方法论可知,一个系统的需求应是由系统运行时所需各组成部分的需求所构成的。工业控制系统的运行涉及到主体(人)和客体(生产设备及终端)。工业控制系统的安全需求可以由公式(1)进行描述。

式中,R(di,mi)表示工控系统的总体安全需求;di表示安全分区i中数据的安全,包括数据产生、传输、使用、存储、销毁等生命周期各个阶段的安全;mi为安全分区i中安全管理需求,它由数据安全和人员安全管理hi来决定;i表示不同的安全区域;茌表示组合关系。式(1)表明应按不同的安全分区来分析数据安全需求和管理安全需求,各安全分区的安全需求构成了工控系统的总体安全需求。

从工控系统管理者的角度而言,需要制定相关工业控制系统安全操作规范,培养从业人员相关安全意识;从防护客体而言,需要防护终端设备安全,网络边界及网络通信的安全。

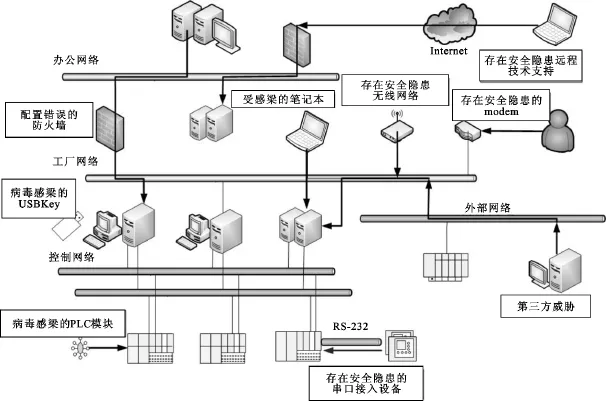

图1描绘了一种典型工业控制系统应用环境可能面临的安全风险。

图1 ICS所面临的安全风险Fig.1 Security risk of ICS

由图1可知,工业控制系统的安全风险主要是来自三个方面:

1)缺乏安全的操作规范和流程。管理人员和操作人员缺乏相应的安全操作培训。

2)终端的脆弱性。包括平台配置、硬件、软件的脆弱性。

3)网络的脆弱性。网络脆弱性一般来源于软件的漏洞、错误配置和ICS网络管理的失误。此外,工业控制系统与其它网络互连时缺乏安全边界控制也是导致网络脆弱性的重要原因。

ICS安全防护方案以建立“纵深防御”策略为主要思想,确保ICS中即使某一点发生网络安全事故,工业生产也能正常运行。同时,管理人员能够迅速地找到问题并进行处理,保证工控系统安全可用。

因此,ICS安全防护方案应达到以下目标:

1)区域隔离,能够过滤两个区域网络之间的通信。

2)深度检查,面向应用层对工业通讯协议进行内容深度分析和检查。

3)通信管控,通过管理平台能够管理不同区域之间通信。

4)实时报警,所有的防护设备都能由中央管控平台统一进行实时监控和预警。

2 工业控制系统安全防护技术

由上述的安全需求可知,工业控制系统安全防护方案的建设目标是提供一个“分区深度防护”的安全平台,该平台能够提供网络通信的管控、办公网和控制网(生产网络)之间的隔离防护、控制网络的冗余备份、终端安全防护、实时报警和中央监控等功能。

由方法论中的“自顶向下”设计原则可知,在获知安全需求后,首先进行安全区域划分,这是网络结构设计的先决条件。不同的区域应实施不同的安全防护策略(终端和通信控制)。在完成以上设计后,形成一个工业控制系统的详细网络安全结构设计图,然后在各安全节点处选择具体的安全设备,制定安全操作策略和流程,形成最终的安全防护方案,其设计流程图如图2所示。

图2 ICS安全防护方案设计流程Fig.2 Flow chart of security protection solution

2.1 区域划分

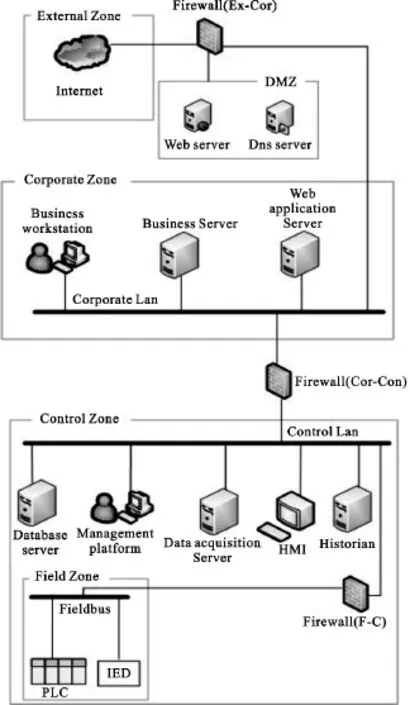

ICS安全区域划分如图3所示。在图3中,工业控制系统一般分为五个区域,即办公区域(Corporate Zone)、控制区(Control Zone)、生产区(Field Zone)、DMZ、外部区(External Zone)。

其中,办公区域(Corporate Zone)为满足办公业务需要的区域。控制区(Control Zone)为满足ICS管理与监控需要的区域,主要指SCADA,DCS等系统的监控层(包括HMI、Historian等)和生产线。生产区(Field Zone)是满足自动化作业需要的控制区域,一般指由PLC(可编程逻辑控制器)、RTU(远程控制单元)、IED(智能监测单元)等所在区域。生产区处于控制区内部,这使得生产区处于核心防护区域。DMZ(安全隔离区)是满足在线业务需要的隔离区域,主要存放提供Web服务、DNS解析服务以及邮件服务等外网可以访问的资源。

图3 ICS安全区域划分Fig.3 Partition of security zones in ICS

2.2 终端防护

(1)办公网络终端的安全防御

办公网络相对于控制网络而言是较为开放的,其防御的核心是确保各种办公业务终端的安全和授权使用,其通用的终端安全建设的内容包括:

1)木马病毒及恶意软件安全防护。

2)应用访问控制与安全审计。

3)用户访问控制与安全审计。

4)系统漏洞的检测与修复。

5)数据安全存储与防泄漏。

6)终端安全问题的应急响应及处理。

(2)工业控制网络终端的安全防御

工业控制网络安全防御的核心是确保控制与生产组件的可用性,其通用的终端安全建设的内容包括:

1)病毒及木马安全防护。

2)基于ICS协议的内容监测。

3)控制系统的漏洞检测及修复。

4)基于事件与行为的安全审计。

5)终端安全问题的应急响应与处理。

2.3 通信管控

在现代工业控制系统中,由DCS、PLC、SCADA构成的过程控制系统位于控制区(Control Zone)中,负责完成基本的生产及控制。随着“两化融合”建设的发展,迫切要求实现控制区与上层的办公区(Corporate Zone)之间的互联,完成经营管理层与生产制造执行层之间的双向信息交互[6]。这就要求在控制区和办公区之间应实施严格的通信管控,既要保证正常的交互,又要保证通信安全。

下面分别描述三类安全节点处的通信管控措施:

1)控制区与办公区之间的安全节点。见图3中防火墙Firewall(Cor-Con)。该防火墙应能管控TCP/IP通信协议;管控OPC服务器与授权管理客户端之间的通信;对安全事件和行为提供可靠的监控与审计。

2)生产区之间的安全节点。见图3中防火墙Firewall(F-C)。该防火墙应能管控TCP/IP通信协议,深度检测Modbus等工业通信协议;对安全事件和行为提供可靠的监控与审计。

3)办公区与外部区之间的安全节点。见图3中防火墙Firewall(Ex-Cor)。该防火墙应能管控TCP/IP通信协议;对安全事件和行为提供可靠的监控与审计。

2.4 安全设备及防护系统选择

在网络边界安全防护方面,应考虑部署如下设备保证安全:

(1)控制区与办公区之间的安全节点

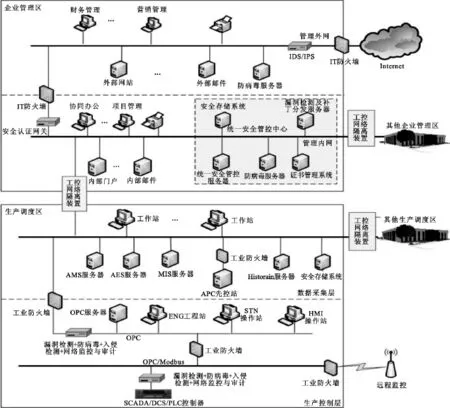

根据上一节的讨论可知,此处应部署工业防火墙、单向网闸(即图4中的工控网络隔离装置)等。

图4 典型工控系统安全防护部署示意Fig.4 A diagram of security protection solution in typical ICS

(2)生产区之间的安全节点

根据上一节的讨论可知,此处应部署工业防火墙,能对基于工业通信协议的应用层数据包进行深度检查。

(3)办公区与外部区之间的安全节点

根据上一节的讨论可知,此处应部署IT防火墙、IDS/IPS、安全认证网关。

在终端安全防护方面,应部署如下设备保证安全:

(1)办公区内

在终端上应安装具备访问控制和审计功能的软件(终端安全防护系统和主机监控与审计系统客户端)、漏洞检测与扫描客户端、防病毒软件等。

(2)控制区内

为保证工业终端的高可用,需要防护的工业终端应前置部署集成网络监控与审计功能、防病毒、入侵检测、漏洞检测与扫描等功能于一体的安全设备(见图4中在PLC/DCS/SCADA前串接的安全设备);数据存储可采用安全存储系统;监控平台可采用基于KVM监控系统,确保管理人员可在不进入生产线也能进行安全监管。

2.5 安全策略与流程

为保护工业控制系统安全,从管理者的角度,应制定安全管理策略和操作流程,确保不会出现因为操作人员的误操作和管理制度的漏洞而造成安全隐患。

如下为可供参考的安全策略与流程:

1)行政主管部门应制定工业控制系统的安全政策。

2)工控企业设计工业控制系统安全体系。

3)工控企业根据安全政策制定的正规、可备案的安全流程。

4)工控企业制定工业控制系统设备安全部署的实施指南。

5)第三方权威的安全评审机构应定期进行工业控制系统的安全审计,漏洞检测。

6)工控企业制定针对工业控制系统的业务连续性、灾难恢复计划以及应急处理机制。

7)对工控系统操作人员进行定期安全培训。

3 结 语

工业控制系统与传统信息系统之间的最大区别就在于其高可用性,尤其是核心区域(生产控制区)内,这方面需求更为明显。

由于“两化融合”需求,办公区与控制区需要互联,这也给工业控制系统带来了新的安全风险。为有效保护工控系统安全,在设计工业控制系统安全解决方案时,需要对安全区域进行划分,对核心区域进行深度防护。在技术层面上,需要实施区域划分、边界防护、通信管控,终端防护;在管理层面上,需要制定安全管理制度和操作流程,消除人员误操作带来的安全隐患。

[1] 郭强.工控系统信息安全案例[J].信息安全与通信保密,2012(12):68-70.

GUO Qiang.Security Cases in Industrial ControlSystem [J].Information Security and Communications Privacy, 2012(12):68-70.

[2] 张同升.信息系统安全防护控制策略研究[J].通信技术,2013,46(08):54-56. ZHANG Tong-sheng.Research on Strategy of Security Protection and Control in Information System[J].Communications Technology,2013,46(08):54-56.

[3] FRANZ M.Vulnerability Testing of Industrial Network Devices[EB/OL].(2003-09-12)[2014-01-01].http://blogfranz.googlecode.com/files/franz-isa-devicetesting-oct03.pdf.

[4] KUIPERS D,FABRO M.Control Systems Cyber Security:Defense in Depth Strategies[EB/OL].(2006-05-11)[2014-01-01].http://www.inl.gov/technicalpublications/documents/3375141.pdf.

[5] STAMP J,DILLINGER J,YOUNG W.Common Vulnerabilities in Critical Infrastructure Control Systems[EB/OL]. (2003-07-23)[2014-01-01].http://energy.sandia.gov/ wp/wp-content/gallery/uploads/031172C.pdf.

[6] STOUFFER K,FALCO J,SCARFONE K.Guide to Industrial Control System(ICS)Security[EB/OL].(2011-06-20)[2014-01-01].http://csrc.nist.gov/publications/nistpubs/800-82/SP800-82-final.pdf.

WANG Si-liang(1980-),male,Ph.D., engineer,majoring in information security.

尹一桦(1978—),男,硕士,工程师,主要研究方向为信息安全。

YIN Yi-hua(1978-),male,M.Sci.,engineer,majoring in information security.

Security Protection of Industrial Control System

WANG Si-liang,YIN Yi-hua

(Westone Information Industry,Ltd.,Chengdu Sichuan 610041,China)

The fusion of industrialization and informatization brings enormous security challenge to ICS(Industrial Control System).Different from that of traditional information system,the object of ICS is to provide corresponding security protective measures while ensuring its high usability.This paper firstly analyzes the security requirements of ICS in view of methodology.Secondly,the design principle for security protection of ICS is discussed according to the dimensionality of data security and management security.Finally, the methods for area partition,terminal protection,communication control,safe devices selection and safe operation policies and procedures are described in the paper.In the part of security devices selection,a diagram of typical security protection deployment is explained in detail.

industrial control system;security protection;area partition

TN91;TP393

A

1002-0802(2014)02-0205-05

10.3969/j.issn.1002-0802.2014.02.017

王斯梁(1980—),男,博士,工程师,主要研究方向为信息安全;