无线通信物理层安全技术综述*

刘在爽,王 坚,孙 瑞,王昭诚

(1.中国电子科技集团公司第三十研究所,四川成都610041;2.清华大学电子工程系,北京100084)

无线通信物理层安全技术综述*

刘在爽1,王 坚1,孙 瑞1,王昭诚2

(1.中国电子科技集团公司第三十研究所,四川成都610041;2.清华大学电子工程系,北京100084)

无线通信因其天然的开放性和广播性特点,总是受到窃听等安全威胁,窃听者极易通过无线信道进行非法接收。传统的安全手段多是依靠认证和密码技术,在无线通信系统上层来实施,而与物理层相对独立。近年来,以物理层的角度研究无线通信的安全性逐渐成为一个研究热点。无线通信物理层安全技术,作为传统安全体制的重要补充,能够对无线传输过程中的信息形成有力保护,有效阻止窃听者通过非法接收获取信息。对无线通信物理层安全技术进行综述,对信息理论安全原理、发射信号方式安全技术、扩频和跳频加密技术、信道编码加密技术、调制方式加密技术等几类具有代表性的物理层安全技术进行介绍和梳理,重申其重要作用和意义,最后对跨层安全设计以及动态目标防御做出展望。

无线通信 物理层 安全 加密 信息理论安全

0 引 言

随着无线通信技术的飞速发展以及多种无线通信网络的泛在共存,用户对无线通信系统传输性能的需求不断提升,同时也对安全性能提出了越来越高的要求。特别是对于涉及国家安全、军事信息、外交及商业机密的无线通信系统,通信的安全性能甚至比传输性能更为重要。安全可靠的无线通信系统已成为提供可靠服务、传递机密信息、保障社会稳定和维护国家安全的重要支撑。为此,通信安全领域的技术创新作为提高国防信息化水平、增强国际竞争力的重要手段,在世界各国均倍受重视。

无线通信,因其天然的开放性和广播性特点,极易受到窃听和干扰等安全威胁。在目前的无线通信网络中,其安全性通常都是依靠认证和密码技术,在通信协议栈的上层来解决。其中,用于信息加密的密码技术,是实现通信安全的最重要技术手段之一,也是其核心内容。传统的加密机制,是在链路层或应用层采用经典密码体制,通过一定的密码算法对信息流进行加/解密,其特点是建立在物理层之上,假设物理层的无差错传输。近年来,从物理层的角度对无线通信安全性的研究正蓬勃发展。物理层安全技术已成为无线通信领域的一个研究热点。

无线通信物理层安全具有十分丰富的内涵,它以信息论为根本出发点,可充分利用无线通信本身的信号格式和无线信道的物理特征,在物理层的各个组成部分均可寻求提升内在安全性、防止窃听的技术手段。物理层安全技术可依赖物理层特性致力于在信息论角度实现保密通信,也可结合密码技术,对物理层传输信息的特定格式进行加密,甚至实现跨层安全设计。从应用的角度来看,物理层安全技术具有易实现、易维护等优点,多载波、多天线、新型信道编码等技术的广泛应用为物理层安全技术研究提供了广阔的空间。

文中将对无线通信物理层安全技术进行综述,首先简单回顾经典密码体制和无线通信物理层模型,接着介绍物理层安全的理论基础——信息理论安全的理论体系,然后分别介绍当前学术界比较前沿的几种物理层安全技术,最后进行总结和展望。

1 经典密码体制和无线通信物理层模型

经典密码体制根据密钥类型分为私钥(对称)和公钥(非对称)密码体制两种。前者是使用同一个密钥进行加/解密操作,因此要求发送者和接收者在通信之前协商一个安全的密钥,并且必须保持密钥的秘密性,如20世纪70年代公开发表的作为美国联邦数据加密标准的DES算法[1]和在2000年被推荐为美国21世纪数据加密标准并在2001年成为美国联邦信息处理标准的AES算法[2]等。为了解决私钥密码体制中通信双方有时难以确定一条合理的安全通道用于传输密钥这一问题,Diffie和Hellman于1976年提出了公钥密码体制的思想[3],即加密密钥和解密密钥成对出现,且从其中一个推算出另一个在计算上不可行。这样就可以把加密密钥和算法公开,任何人都可以用之来加密要传送的明文消息,而只有拥有秘密的解密密钥的人才能将接收到的密文消息解密。RSA体制[4]是目前使用最为广泛的一种公钥密码体制。

采用传统加密机制的无线通信系统如图1所示。加密操作在物理层之外完成,加密后的密文信息输送到物理层进行无线传输。物理层的作用是将信息转换成适合无线信道传输的形式,发送端主要包括信道编码、数字调制、基带后处理、射频调制等功能模块,接收端对接收到的信号进行相应的恢复,主要包括射频解调、同步与信道估计、数字解调、信道解码等功能模块。

图1 采用传统加密机制的无线通信系统Fig.1 Wireless communication system with traditional cryptosystem

传统加密机制与物理层独立分开设计,具有两个基本假设:①加密机输出的密文与解密机接收的密文完全一致,即加/解密之间的信道是无差错传输的完美信道;②仅有信息发送者和合法接收者才知道用于加密和解密的密钥,而窃听者只能通过接收到的信号破译出密钥后才可能解密信息。对于第一点,由于无线信道的开放性、广播性和衰落性,以及无线信道中广泛存在的各种噪声和干扰,加/解密之间的信道是无差错传输的完美信道这一假设往往难以成立,且在无线通信网络中用于密钥传输的安全信道也往往难以保证。因此,当物理层不可靠时,仅采用传统加密机制的系统的安全性将有所下降。对于第二点,若物理层对窃听者完全透明,窃听者极易通过无线信道对传输信息进行非法接收。一旦窃听者破译出或通过其他途径知悉了上层信息加/解密的密钥,将严重威胁通信安全。而物理层安全技术可作为在无线通信的安全框架下对传统加密机制的必要补充,对上层加密信息在无线传输过程中形成有力保护,有效阻止窃听者通过非法接收获取有用信息,极大提高通过无线信道窃听和破译加密信息的难度,显著增强无线通信的安全性。

2 信息理论安全原理

Shannon于1949年提出保密通信的理论基础,信息理论安全(Information Theoretic Security)的概念随之建立[5]。在此基础上,Wyner于1975年提出了窃听信道(Wiretap Channel)的数学模型[6],这也成为了无线通信信息理论安全研究领域的基石。

如图2所示,发送者需要发送的原始信息x,经编码后形成发送信号X,通过无线信道传输给合法接收者,接收到的信号为Y;同时,窃听者通过窃听信道进行窃听,其接收到的信号为Z。Wyner已经证明,只要窃听信道是合法通信信道的“恶化版本”(Degraded Version),即窃听信道的噪声大于合法通信信道,则合法通信的双方总能够通过信道编码(注:广义上,按照Shannon的通信系统模型,除了信源编码,其余所有操作都属于信道编码)实现大于零的保密传输速率,即无线通信系统可以实现无条件的通信安全,即“完美保密性”(Perfect Secrecy)[6]。所谓完美保密性,就是合法接收者以可以忽略的误差来对接收信号进行解码,而窃听者则完全不能解码,即窃听者通过其接收信号Z试图获取原始信息x的信息量为零,表现为

上式也被称为信息理论安全的安全标准。

图2 无线通信窃听信道模型Fig.2 Wiretap channel model of wireless communication

保密容量(Secrecy Capacity)则定义为在保证完美保密性前提下系统所能达到的最大传输速率,即

保密容量给出了存在窃听信道的无线通信系统实现完美保密性传输的传输速率理论上界,所有可达的保密传输速率C须满足C≤Cs。

此后,Leung和Hellman将Wyner的理论推广至加性高斯白噪声信道,并求解出了高斯窃听信道的保密容量解析表达式[7],Csiszar和Korner则求解出了更一般的广播窃听信道的保密容量解析表达式[8]。近年来,信息理论安全领域的研究主要集中在无线衰落信道、MIMO信道、多用户窃听信道、混合窃听信道以及与实际调制方式(离散有限符号集)的结合,并在各种信道模型下研究保密容量、平均安全传输速率和保密通信中断概率等问题[9-14]。此外,文献[15]还研究了窃听者利用干扰中继的窃听信道模型下,力求最小化保密速率的干扰中继与力求最大化保密速率的发送者之间的博弈问题。

信息理论安全从信息论的角度给出了在各种信道模型下实现完美保密性传输的可行性,合法通信双方无需通过密码技术对信息进行加密传输,也能够达到保密通信防止窃听的目的。但是,信息理论安全目前仍然局限于理论研究的范畴,其用于研究的信道模型往往需要有一些限定或假设,例如一般要求合法通信信道优于窃听信道、要求信道信息准确可知等。理论研究虽然给出了可行性,但并未提出具体的实现方式——目前尚无实际可用的广义信道编码方案来实现信息理论安全保障的传输速率。在实际应用中,信息理论安全原理可以提供一些有益的参考思路,但人们仍然需要依靠具体的物理层安全技术来切实增强无线通信的安全性。

3 发射信号方式安全技术

在Wyner的窃听信道模型中,要获得大于零的保密容量,需假设窃听信道的容量小于合法接收信道的容量。然而,如果窃听信道的质量优于合法接收信道(例如窃听者的位置相对合法接收者距发送者更近),则保密容量为零,合法通信双方无法保证通信保密。为解决这一问题,Goel和Negi提出了对信道添加人为噪声以恶化窃听信道从而保证合法通信双方的“最低保密容量”(Minimum Guaranteed Secrecy Capacity)[16]。该思想基于无线衰落信道场景,假设发送者(或功放中继器模拟)的发射天线数量严格大于窃听者的接收天线数量,发送者可以利用一部分可用功率产生人为噪声,通过多天线发射到信道当中。

发端产生的人为噪声必须被设计成仅仅只对窃听信道形成干扰,而不影响合法接收信道的信息传输。为此,文献[16]提出,将人为噪声产生在合法接收信道的“零空间”(Null Space)之中,而信息则是通过合法接收信道的“值域空间”(Range Space)进行传输,如此散布在“零空间”中的人为噪声将不会影响合法接收信道的信息传输,这种设计必须依赖合法接收信道的精确信息。而通常情况下,由于窃听信道的“值域空间”与合法接收信道不同,散布在其“值域空间”中的人为噪声将对其形成干扰,严重恶化窃听信道的质量。如此,通过选择性地恶化窃听信道,合法通信双方即可保证大于零的保密容量。但是,这种技术需要精确知悉信道状态信息(CSI,Channel State Information),并且假设CSI完全公开,即通信的保密性独立于CSI的保密性,因此在实际应用中受限。

同样是针对MIMO无线通信中的信息理论安全问题,Li和Ratazzi提出了MIMO参数随机化技术[17],即在发端随机化MIMO发射参数,使得发射信号矢量对窃听者来说未知。由于窃听者必须通过盲解卷积来完成信道估计,而盲解卷积又需要发射信号矢量的统计信息作为先验信息,所以窃听者接收端的盲解卷积可被证明是不确定的,这直接导致窃听者的接收误码率为50%,理论上可实现完美保密性。而窃听者唯一的破解手段——穷举搜索,其计算复杂度处于极高的量级,这也使得该技术具有较好的实用性。文献[17]中还讨论了应用该技术实现密钥协商,在物理层以信息理论安全手段辅助上层的信息安全设计。

4 扩频和跳频加密技术

扩频通信,自20世纪50年代美国军方开始研究,因其优良的抗干扰性能,一直为军事通信所独有,直到近三十年才逐渐被应用到民用卫星通信和移动通信。由于跳频也是扩频的一种形式,为分开描述,本节所述的扩频专指直接序列扩频。

目前实际应用最多的物理层加密技术无疑是扩频加密和跳频加密,多用于高安全标准的军事卫星通信系统和战术无线通信系统,典型如美军的联合战术信息分发系统(JTIDS,Joint Tactical Information Distribution System)。直序扩频需要利用高频伪随机序列来进行扩频调制/解调,实现信号频谱扩展;跳频同样需要利用伪随机序列来控制载波频率跳变的时间和持续的时间,实现频率跳变规律的伪随机性。扩频和跳频对伪随机序列的依赖使得其天然适合于对称密码的传统加密机制。

采用传统加密机制的直序扩频通信系统物理层如图3所示。直序扩频将基带已调制信号按一定规则映射成具有伪随机性的高频扩频码序列,在传统加密机制框架内,扩频码序列的生成以及映射规则都属于密码算法的范畴。最简单的直序扩频采用线性反馈移位寄存器生成的m序列作为扩频码序列,而扩频加密则需采用高强度的密码算法来产生复杂的扩频码序列,在扩频的同时也完成了加密。

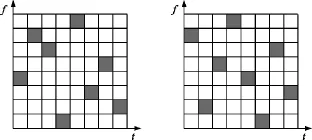

跳频通信有两个重要指标,一是跳频速率,二是频率跳变的随机性。前者主要反映其电子反对抗能力,而后者主要是对抗跟踪式干扰的威胁,保证通信的可靠性。跳频通信工作频率的跳变规律称为跳频图案,全部跳频点的数量称为跳频图案的周期。图4给出了周期为8的两种跳频图案示例。周期为N的跳频图案,根据跳频点顺序不同,可以有= N!种选择,也称跳频图案空间的大小为N!。可见,跳频点数量很大的军用跳频通信系统拥有极大的跳频图案空间。

图4 周期为8的跳频图案示例Fig.4 Frequency hopping patterns with the period 8

为保证跳频图案变化的随机性,在实际中通常采用伪随机码序列来控制跳频图案。由于只有收发双方知道跳频码序列,接收端一旦实现跳频图案的同步之后,就完全知道跳频点的变化信息,可持续对接收信号进行跟踪。军用跳频通信系统采用的跳频加密,一般是根据密钥、实时时间信息(TOD,Time of Day)等参数经高强度的密码算法产生跳频码序列,控制射频调制部分的频率合成器输出跳频工作频率。其中一种实现策略是,按一定的算法在巨大的跳频图案空间中随机选取若干种跳频图案,再按一定的算法控制这些跳频图案的切换规律,且每一天或者每一次通信所选取的跳频图案子空间都不相同,这样的跳频加密算法既保证了较高的强度,同时又具有较好的实用性和可操作性。

5 信道编码加密技术

信道编码不仅可以用于纠错,还可以用于公开密钥加密系统。McEliece于1978年提出基于代数编码理论的公钥密码体制,首次将纠错和加密结合到一起[18]。这种结合,使得人们有望通过信道编码与密码体制的一体化设计,同时满足通信系统可靠性和安全性两方面的要求,从而达到减少系统开销、降低资源需求、提高处理速度的目的。因此,信道编码加密技术在学术界一直受到广泛重视。而学者们很快也意识到,这种结合如果没有精良的设计,将使系统可靠性和安全性同时下降,所以这个问题颇具挑战性。

McEliece公钥密码体制最初使用的是Goppa码,缺点是密钥开销大,信息速率低。随着信道编码技术的不断发展,各种信道编码都有基于上述密码体制的研究,并且衍生出了基于McEliece体制的对称加密算法,即类McEliece加密算法。最近的研究主要集中在采用低密度奇偶校验(LDPC,Low-Density Parity-Check)码的加密体制。其中,准循环(QC-,Quasi-Cyclic)LDPC码因以下四个方面的优势而获得重点关注:①QC-LDPC码结构简单,便于设计,同时能够提供比拟于一般随机构造LDPC码的优异性能;②得益于其校验矩阵的低密度准循环阵列结构,可基于相同的码长、度分布等决定码性能的参数,构造大量不同的QC-LDPC码,增加系统的安全性;③QC-LDPC码便于利用比较简单的电路结构进行编码和解码,可以实现编/解码速率和硬件复杂度之间的良好折中,因此可以支持高速的加/解密;④校验矩阵的稀疏特性和规则的阵列结构,使得即使码长很长,也只需要很小的密钥开销。因此,将QC-LDPC码应用于McEliece体制的加密系统,可以获得较高的信息速率、较低的加/解密复杂度和很低的密钥开销。在此方面的研究主要是基于LDPC码的加密方案的设计或改进、可靠性和安全性的折中等[19-22],另一个研究方向则主要针对所提方案的安全性进行密码分析和攻击方法研究[23-25]。

6 调制方式加密技术

调制方式加密技术是近年来新出现的物理层加密技术,其思想是在基带数字调制时,对信息比特映射成星座符号的形式进行加密,典型方案是Ma等人提出的基于伪随机星座图旋转及添加微弱人为噪声的物理层加密方法[26]。

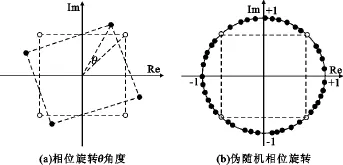

如图5所示,在发送端,信息比特完成星座调制之后,对整个星座图进行伪随机的相位旋转,旋转角度由合法通信双方约定的加密密钥产生。在高传输速率的情况下,窃听者破译该旋转角度序列的难度很大,因此无法正确恢复发送信号。而合法接收者一旦实现星座图旋转同步,即可持续跟踪并正常进行解调。控制星座图旋转角度的方式可以通过伪随机序列经可逆线性或者非线性变换来得到。文献[26]提出将混沌序列用于产生旋转角度序列,这种序列具有良好的伪随机特性,具备非周期的随机过程特征,因此安全性较好。

图5 QPSK星座图旋转Fig.5 Constellation rotations of QPSK

文献[26]同时提出,利用无线信道的物理不可逆性,在发送端将微弱人为噪声叠加到已经随机旋转后的星座图上,可进一步增强物理层安全性。该微弱人为噪声的功率远远小于系统归一化的信号功率,如噪声功率是信号功率的万分之一或十万分之一等不同的功率等级。噪声添加的方式可以直接添加高斯噪声,或者在假设存在回传信道的前提条件下根据信道信息来添加。图6中,图6(a)表示正常16QAM星座图;图6(b)表示伪随机相位旋转之后的星座图;图6(c)表示在旋转后的星座图上叠加微弱人为噪声后用于发射的星座图;图6(d)表示合法接收者完成旋转恢复后的星座图。可见,对于已知星座图随机旋转角度序列的合法接收者,该人为噪声的添加对解调影响极小,而对于未知星座图旋转角度的窃听者将会产生严重的误码,同时人为噪声的添加也大大降低了窃听者在信道噪声为零的极端最优条件下通过穷举等方式破译密钥的可能性。

图6 16QAM星座图旋转及人为噪声添加Fig.6 Constellation rotations of 16QAM and artificial noise insertion

另一方面的研究是根据信息理论安全原理对调制方式进行优化选择。对于高斯信道,输入为高斯随机码本被证明可以达到保密容量。然而在实际中无法实现理想的高斯输入分布,因此有必要研究常见的调制方式在星座图限制下的最大可达保密速率。在调制方式的选择上,现在主流的方案大都仍然采用均匀正交幅度调制(QAM,Quadrature Amplitude Modulation)星座图。而幅度相位移相键控(APSK,Amplitude Phase Shift Keying)星座图作为类高斯星座图的一种,相比于同阶数的QAM星座图,可以更加接近高斯分布,因此可获得可观的Shaping增益,在星座图限制下的信道容量更加逼近香农极限。Ma等人利用APSK星座图优异的互信息特性,将其应用于保密通信。通过研究对比APSK与QAM在星座图限制下的最大可达保密速率,证明了APSK应用于保密通信时的性能优势,同时还给出了根据不同保密速率的需求来选择调制方式的策略[27]。

7 其他物理层安全技术

除前面介绍的加密技术之外,还有很多增强物理层安全的技术,包括结合信道特性的预编码、射频指纹识别、定向天线等等。

结合信道特性的预编码技术[28]是基于代数信道分解多路(ACDM,Algebraic Channel Decomposition Multiplexing)通信的系统背景,在发端对合法通信信道的特征矩阵进行奇异值分解(SVD,Singular Value Decomposition),并对发射信号进行相应的预编码处理,生成一组时间离散的发射码矢(Transmit Code Vector),最终使得收端接收到的信号正交,码间(Inter-code)互不干扰。由于信道特性不同,窃听者通过自身的多径信道接收到的信号将存在严重的码间或子信道间(Inter-sub-channel)干扰,从而严重恶化接收质量,阻止窃听。

射频指纹识别技术[29]是基于从个体网络信息包的射频波形解析出的物理层特性,对无线局域网进行入侵检测。这些特性包括作为信息包来源的无线用户节点的固有特性,如开机瞬变特性、符号间空值宽度、频率偏差、I/Q不平衡等,以及与连接用户节点和网络接入节点的传播路径有关的特性,如信号强度等。这些特性的统计信息能够作为各个信息包来源在网络中的“指纹”,因此可以提供相应机制来识别恶意节点的欺骗攻击等行为,实现对非法用户的动态检测。采用物理层特性来识别无线节点可从根本上提高攻击者伪装成合法节点的难度。

定向天线技术[30]则主要是为了对抗无线网络中的干扰攻击。由于采用全向天线的无线通信容易受到干扰攻击而被阻断连接,在干扰环境下有效保证无线网络的连通性成为实现通信安全的一项前提。定向天线可以通过选择性地发射定向波束,避开干扰区域或选择干扰较弱的区域形成有效链路,从而保证无线网络的连通性。而定向天线与移动性相结合,则可更好地发挥抗干扰效果,提高整个无线网络合法用户的可用容量。

8 结 语

无线通信物理层安全涵盖了丰富的技术手段,能够对系统安全性的提升起到十分重要的作用。无线通信技术的飞速发展使得各种实用性物理层安全技术拥有广阔的研究空间和应用前景。多载波技术、多天线技术能够为安全技术的设计提供频域、空域自由度,而物理层的帧结构可以为加密方案的设计提供丰富资源。另外,可以利用物理层信号的细微特征来识别设备硬件的惟一性,以达到设备鉴权的目的。卫星通信和雷达系统中的射频指纹技术可以应用于无线通信系统的物理层鉴权。

结合物理层和上层安全技术的新型跨层安全设计,是目前无线通信安全领域的研究前沿,也是高安全标准的军事无线通信网络所期望实现的目标。一方面,物理层可以拥有自身的加密手段,如前文所述的扩频和跳频加密、信道编码加密、调制方式加密等,同时可以依靠上层的密码技术来对物理层加密提供支持和管理;另一方面,物理层安全技术也可以辅助上层的安全设计,如利用能够保证安全传输速率的安全信道来实现密钥协商、在物理层帧结构中嵌入特定密码功能标识用以增强上层的密码功能和安全性等。如何有效利用无线通信的物理层特性来辅助上层的安全设计,是在跨层安全设计中非常值得研究的问题。

从更高的层面来看,前文提到的基于密码的物理层安全技术和跨层安全设计,实际上都可纳入动态目标防御(MTD,Moving Target Defense)[31-32]的体系框架之内。动态目标防御的基本思想是利用通信手段解决安全问题。特别地,针对无线通信网络,其核心思想和手段之一就是使得物理层、链路层、网络层等各个层面的参数和特性实现动态、随机的配置变化(如物理层的频率、带宽、编码方式、调制方式等;网络层的IP地址、端口号、路由选择、IPSec通道等),以通信系统特征参数的高速切变来抵抗信息时代日益强大的计算能力对传统信息加密的威胁,以动态的、跨层的、多维随机化的变化方式,从根本上增强系统的反窃听、抗干扰、抗追踪、抗截获能力。基于密码的跨层安全设计,可以作为具备动态目标防御特性的通信系统内部通信和协调的安全保障机制和支撑手段。系统配置的随机变化、或系统内部资源的动态协调,都需要通过加密的方式进行。由此可见,动态目标防御已为无线通信的跨层安全设计提出了远期发展目标,而它也将开创通信安全技术发展的新局面。

[1] National Institute of Standards and Technology(NIST). DATA ENCRYPTION STANDARD(DES)[R].USA: Federal Information Processing Standards Publication 46, 1977.

[2] National Institute of Standards and Technology(NIST). Announcing the ADVANCED ENCRYPTION STANDARD (AES)[R].USA:Federal Information Processing Standards Publication 197,2001.

[3] DIFFIE W,HELLMAN M E.New Directions in Cryptography[J].IEEE Transactions on Information Theory, 1976,22(06):644-654.

[4] RIVEST R L,SHAMIR A,ADLEMAN L.A Method forObtaining Digital Signatures and Public Key Cryptosystems[J].Communications of the ACM,1978,21(02): 120-126.

[5] SHANNON C E.Communication Theory of Secrecy Systems[J].Bell System Technical Journal,1949,28(04): 656-715.

[6] WYNER A D.The Wire-tap Channel[J].Bell System Technical Journal,1975,54(08):1355-1387.

[7] LEUNG-Yan-Cheong S K,HELLMAN M E.The Gaussian Wire-tap Channel[J].IEEE Transactions on Information Theory,1978,24(04):451-456.

[8] CSISZAR I,KORNER J.Broadcast Channels with Confidential Messages[J].IEEE Transactions on Information Theory,1978,24(03):339-348.

[9] LIANG Ying-bin,POOR H V.Multiple Access Channels with Confidential Messages[J].IEEE Transactions on Information Theory,2008,54(03):976-1002.

[10] LIANG Ying-bin,POOR H V,SHAMAI S.Secure Communication over Fading Channels[J].IEEE Transactions on Information Theory,2008,54(06): 2470-2492.

[11] BLOCH M,BARROS J,RODRIGUES M R D,et al. Wireless Information-Theoretic Security[J].IEEE Transactions on Information Theory,2008,54(06): 2515-2534.

[12] LIU Tie,SHAMAI S.A Note on the Secrecy Capacity of the Multiple-Antenna Wiretap Channel[J].IEEE Transactions on Information Theory,2009,55(06): 2547-2553.

[13] BASHAR S,DING Zhi,XIAO Cheng-shan.On the Secrecy Rate of Multi-Antenna Wiretap Channel under Finite-Alphabet Input[J].IEEE Communications Letters,2011,15(05):527-529.

[14] OGGIER F,HASSIBI B.The Secrecy Capacity of the MIMO Wiretap Channel[J].IEEE Transactions on Information Theory,2011,57(08):4961-4972.

[15] 周洁.无线通信中源和干扰中继间的博弈[J].通信技术,2013,46(07):47-49.

ZHOU Jie.Game between Source and Jamming Relay in Wireless Communication[J].Communications Technology,2013,46(07):47-49.

[16] GOEL S,NEGI R.Guaranteeing SecrecyUsing Artificial Noise[J].IEEE Transactions on Wireless Communications,2008,7(06):2180-2189.

[17] LI Xiao-hua,RATAZZI E P.MIMO Transmissions with Information-Theoretic Secrecy for Secret-Key Agreement in Wireless Networks[C]//Proceedings of IEEE Military Communication Conference(MILCOM 2005). Atlantic City,USA:IEEE,2005:1353-1359.

[18] MCELIECE R J.A Public-Key Cryptosystem Based on Algebraic Coding Theory[R].USA:JPL DSN Progress Report,1978.

[19] BALDI M,CHIARALUCE F,GARELLO R,et al. Quasi-Cyclic Low-Density Parity-Check Codes in the McEliece Cryptosystem[C]//Proceedings of IEEE International Conference on Communications(ICC 2007). Glasgow,UK:IEEE,2007:951-956.

[20] SHOOSHTARI M K,AHMADIAN M,PAYANDEH A. Improving the Security of McEliece-Like Public Key Cryptosystem Based on LDPCCodes[C]//Proceedings of 11th International Conference on Advanced Communication Technology(ICACT 2009).Phoenix Park,Korea:IEEE,2009,2:1050-1053.

[21] SOBHI A A,EGHLIDOS T,AREF M R.Efficient Secure Channel Coding Based on Quasi-Cyclic Low-Density Parity-Check Codes[J].IET Communications, 2009,3(02):279-292.

[22] BALDI M,BIANCHI M,CHIARALUCE F.Security and Complexity of the McEliece Cryptosystem Based on Quasi-Cyclic Low-Density Parity-Check Codes[J]. IET Information Security,2013,7(03):212-220.

[23] BALDI M,CHIARALUCE F.Cryptanalysis of a New Instance of McEliece Cryptosystem Based on QC-LDPC Codes[C]//Proceedings of IEEE International Symposium Information Theory(ISIT 2007).Nice,France: IEEE,2007:2591-2595.

[24] FEZAL A,SUNJIV S.On Low Density Parity Check Codes for Combined Reliability and Security[C]//Proceedings of African Electrical Technology Conference (AFRICON2007).Windhoek,Namibia:IEEE, 2007:1-5.

[25] OTMANI A,TILLICH J P,DALLOT L.Cryptanalysis of Two McEliece Cryptosystems Based on Quasi-Cyclic Codes[J].MathematicsinComputerScience, 2010(03):129-140.

[26] MA Rui-feng,DAI Ling-long,WANG Zhao-cheng,et al.Secure Communication in TDS-OFDM System using Constellation Rotation and Noise Insertion[J].IEEE Transactions on Consumer Electronics,2010,56(03): 1328-1332.

[27] MA Rui-feng,WANG Zhao-cheng,YANG Zhi-xing. Improving Physical-layer Security using APSK Constellations with Finite-alphabet Inputs[C]//Proceedings of 9th International Wireless Communications and Mobile Computing Conference(IWCMC 2013).Cagliari,Italy:IEEE,2013:149-152.

[28] SPERANDIO C,FLIKKEMA P G.Wireless Physical-layer Security via Transmit Precoding over Dispersive Channels: Optimum Linear Eavesdropping[C]//Proceedings of IEEE Military Communication Conference(MILCOM 2002). Anaheim,USA:IEEE,2002:1113-1117.

[29] TOMKO A A,RIESER C J,BUELL L H.Physicallayer Intrusion Detection in Wireless Networks[C]// Proceedings of IEEE Military Communication Conference (MILCOM 2006).Washington,D.C.,USA:IEEE, 2006:1-7.

[30] NOUBIR G.On Connectivity in Ad Hoc Network under JammingusingDirectionalAntennasandMobility [C]//Proceedings of the 2nd International Conference onWiredandWirelessInternetCommunications (WWIC 2004).Frankfurt/Oder,Germany:Springer, 2004:54-62.

[31] JAJODIA S,GHOSH A K,SWARUP V,et al.Moving Target Defense[M].New York,USA:Springer,2011: 153-159.

[32] JAJODIA S,GHOSH A K,SUBRAHMANIAN V S,et al.Moving Target Defense II[M].New York,USA: Springer,2013:87-96.

LIU Zai-shuang(1982-),male,Ph.D., engineer,mainly engaged in the research of wireless communication and secure communication.

王 坚(1975—),男,硕士,高级工程师,主要研究方向为保密通信、信息安全;

WANG Jian(1975-),male,M.Sci.,senior engineer, mainly engaged in the research of secure communication and information security.

孙 瑞(1982—),男,学士,工程师,主要研究方向为信息网络安全、嵌入式应用;

SUN Rui(1982-),male,bachelor,engineer,majoring in the research of information network security and embedded application.

王昭诚(1968—),男,教授,博士生导师,主要研究方向为无线通信、数字多媒体广播与信号处理。

WANG Zhao-cheng(1968-),male,professor,doctoral tutor,mainly specialized in the research of wireless communication,digital multimedia broadcasting and signal processing.

Review on Physical-Layer Security Techniques of Wireless Communications

LIU Zai-shuang1,WANG Jian1,SUN Rui1,WANG Zhao-cheng2

(1.No.30 Institute of CETC,Chengdu Sichuan 610041,China; 2.Department of Electronic Engineering,Tsinghua University,Beijing 100084,China)

Due to the openness and broadcast nature of wireless mediums,wireless communication is always vulnerable to potential security threats such as eavesdropping,since unauthorized receiving is facilitated through wireless channels.Traditional system security is always implemented in the higher layers of the communication protocol stack,relying on authentication and cryptography,but independent of the physical layer.However,in recent years,wireless communications security gradually becomes a hot research topic from a physical layer perspective.As an important complement to the traditional security mechanism,the physical layer security technique can protect the information over wireless transmission and prevent the unauthorized from illegally receiving and extracting confidential messages.This paper makes a review on the physical layer security techniques,and introduces several representative paradigms,including principle of information theoretic security,transmit-signal security techniques,spread spectrum and frequency-hopping encryption techniques,cryptosystem based on channel coding,modulation encryption techniques and so on.Finally the prospects of cross-layer security design and moving target defense are also described.

wireless communication;physical-layer;security;encryption;information theoretic security

TN918

A

1002-0802(2014)02-0128-08

10.3969/j.issn.1002-0802.2014.02.002

刘在爽(1982—),男,博士,工程师,主要研究方向为无线通信、保密通信;

保密通信重点实验室基金(No.9140C11010111C1104)

Foundation Item:Foundation of Key Laboratory for Secure Communications(No.9140C11010111C1104)