RADIUS认证在校园网设备管理系统中的应用

李海军

河西学院信息技术中心 甘肃 734000

0 引言

随着 Internet网络用户的不断增长,我国校园计算机网络规模不断扩大,在校园网建设中形成了通信设备数量多、型号种类繁杂的网络环境,新形式下对校园网通信设备的管理有了更高的要求。原有管理方式简单、保密性差,设备管理认证方式混乱,认证用户不能统一管理,无法做到有效监控。校园网络运行的通信设备几乎都提供了AAA安全机制,其中的RADIUS协议能够对管理用户进行有效的统一身份认证,提高了管理效率,增强了保密性。

1 技术简介

RADIUS(Remote Authentication Dial-In User Service)协议是在 IETF的 RFC 2865中定义的。RADIUS认证遵循IEEE802.1X标准,符合IEEE802.1X标准的RADIUS协议实现了基于工作站/服务器模式的输入控制机制和认证协议,用户通过访问服务器对用户进行验证、授权和计费。RADIUS是基于无连接的协议,它通常是一个路由器、交换机或无线访问点。RADIUS 服务器是在Linux或Windows 2008服务器上运行的一个监护程序。

2 体系结构

RADIUS认证针对采用SIP、PPP、TELNET等协议的用户提供认证、授权和计费服务。根据其客户机/服务器的工作模式,RADIUS工作在三种体系结构下。

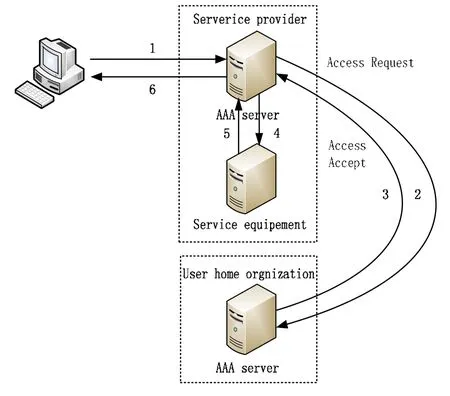

2.1 代理型结构

代理型体系结构中AAA服务器在用户端和NAS服务器之间扮演了中介的作用。首先,由用户向本地AAA服务器发起认证请求,本地AAA服务器判定为代理认证时,向代理服务器转发 AccessRequest包。其次,本地 AAA 服务器收到代理服务器的 AccessAccept 包时,将其转发给本地NAS(或 Service Equipment)。最后,用户通过了身份认证,获得了网络资源使用权,认证体系结构如图 1 所示。

图1 代理型结构

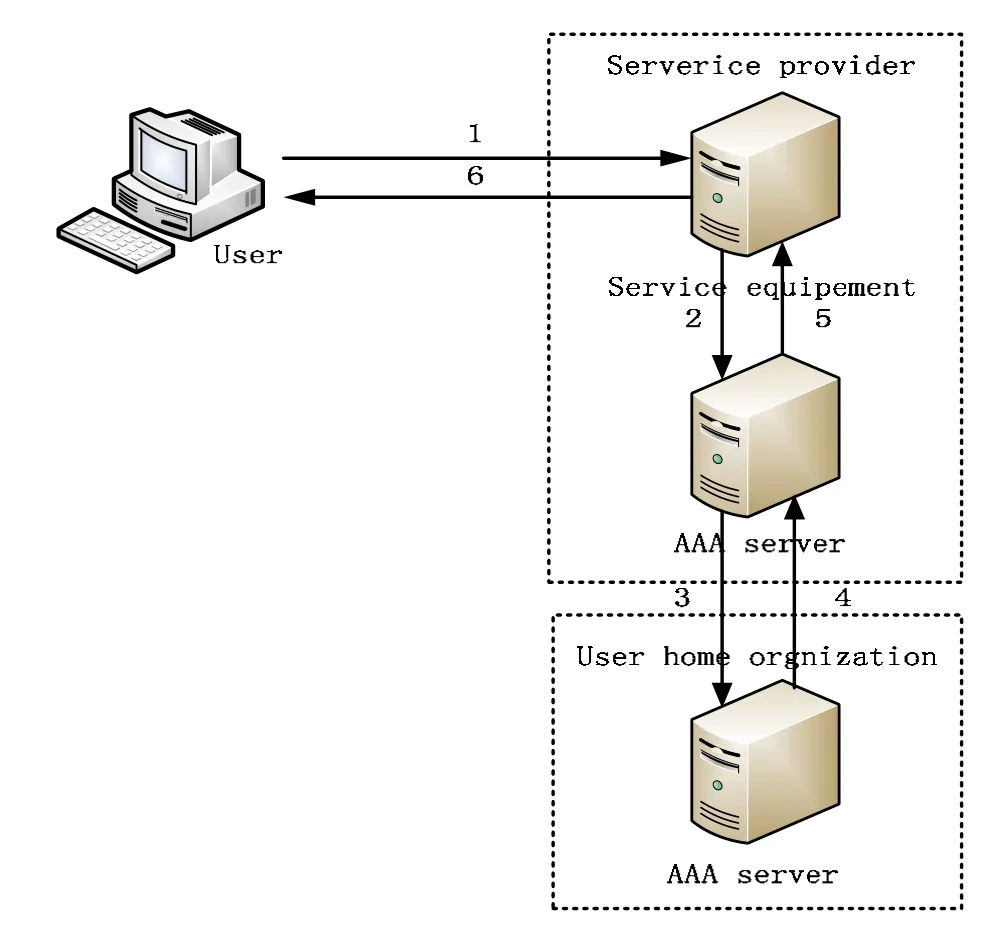

2.2 拉链式结构

拉链式体系结构与代理型结构相近,差异在于认证流程,用户直接向本地NAS发起认证请求,而不是本地AAA服务器。由于这种结构易于理解,具有实际意义,因此得到了广泛的应用(图2)。

图2 拉链式结构

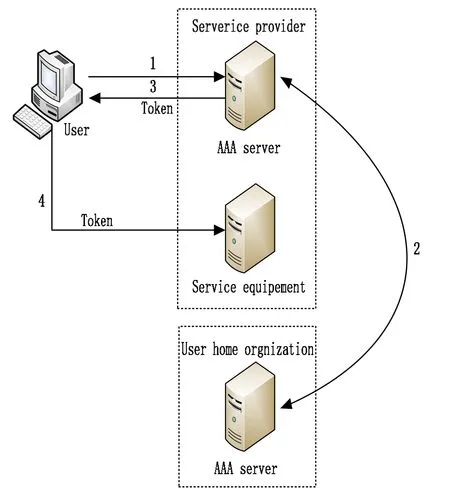

2.3 推式结构

推式结构同代理型和拉链式结构相似,但工作原理不同。当用户身份认证合法时,AAA服务器发一个 Token(数字证书或应答令牌)给用户,用户将Token转发给 NAS,NAS通过鉴定Token的合法性来认证用户身份,从而决定是否开放网络资源(如图3所示)。

图3 推式结构

3 校园网网络设备Radius认证设计

3.1 校园网Radius认证体系结构

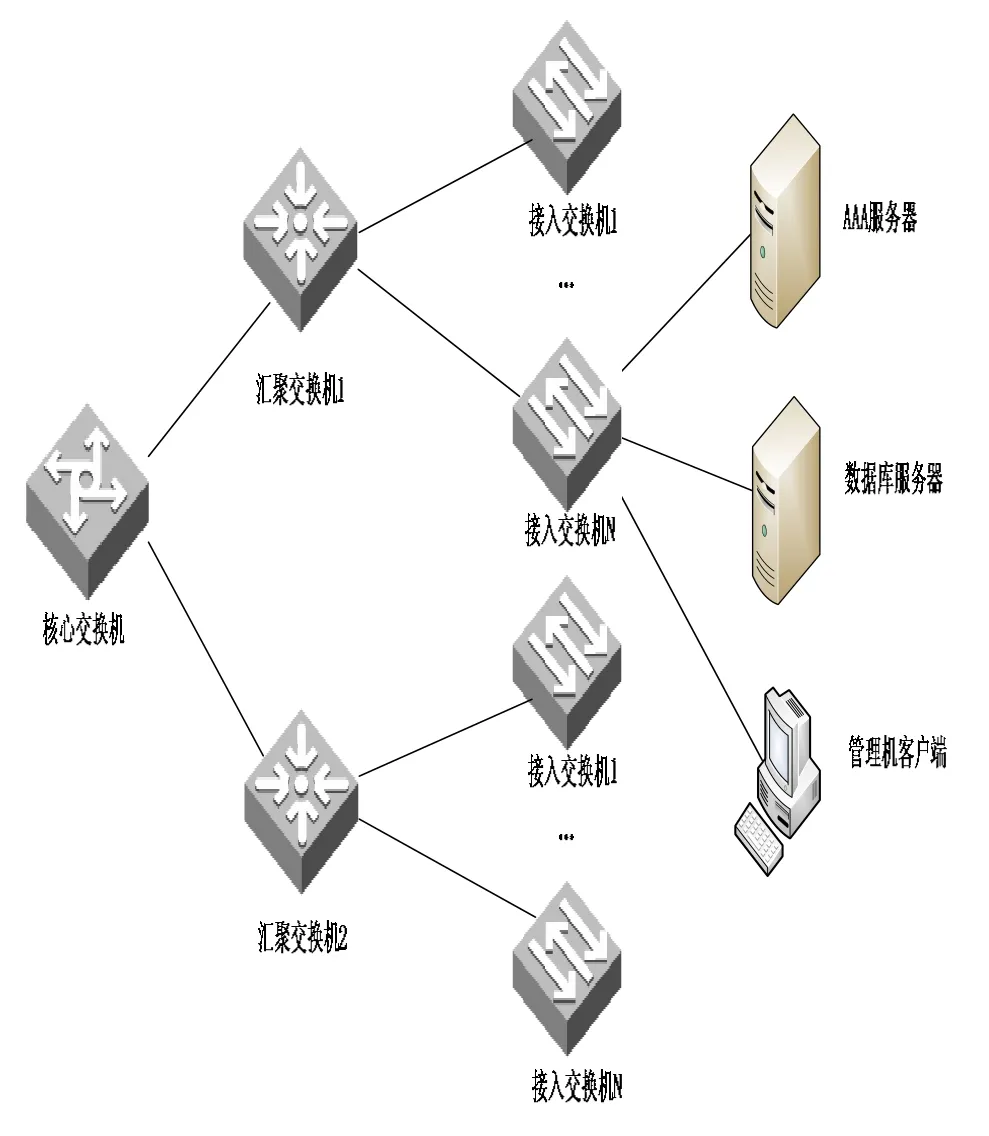

校园网网络通信设备采用Telnet协议远程管理设备,账号认证使用Radius协议,管理机、AAA服务器及管理客户机连接至接入交换机,实现对全网通信设备的Radius认证,拓扑结构如图4所示。

图4 校园网通信设备Radius认证拓扑结构图

3.2 Radius服务器端配置

使用FreeRadius配置Radius服务器,FreeRadius是一款开源软件,支持Linux、FreeBSD、NetBSD、Solaris等操作系统。可以在官网下载此软件,使用yum方式安装。

FreeRadius 服务器端配置分为两部分,一部分为基础配置,一部分为认证账户配置。

基础配置指定Radius客户端IP地址及服务器与客户端之间确认身份的共享密钥。通过配置Radius.conf来配置侦听地址及端口号。

FreeRadius的认证用户使用Mysql中定义的虚拟用户。

3.3 通信设备认证配置

以H3C交换机为例配置Radius认证。

(1) 创建Radius方案

radius scheme hxunic

primary authentication 202.201.106.10

key authentication simple hxunic-0

user-name-format without-domain

以上命令配置主Radius认证服务器IP地址,认证地址为 202.201.106.10,配置 Radius认证报文共享密钥为huxnic-0,配置认证用户名格式,此处用户名格式采用非域名格式。

(2) 配置ISP域认证方案

domain hxu

authentication default radius-scheme hxunic

authorization default radius-scheme hxunic

access-limit disable state active

idle-cut disable

self-service-url disable

配置 ISP域名为 hxu,该域认证及授权 Radius方案为hxunic,访问用户数量无限制,状态为活动状态。

(3) 配置用户视图

user-interface vty 0 4

authentication-mode scheme

user privilege level 3

set authentication password cipher->4104A-#5OQ=^Q`MAF4<1!!

(4) 配置默认ISP域名及启用telnet服务

domain default enable hxu

telnet server enable

(5) 设置用户级别切换密码

super password level 3 cipher nic2471

4 结语

随着局域网规模的逐渐扩大,网络通信设备的数量和种类将会增加,Radius认证可以屏蔽设备本地账号认证的差异性,实现帐号集中管理,集中认证,提高了帐号认证的安全性。Radius认证在校园网网络通信设备管理中的应用方便了管理员对设备的管理,同时,这种管理方式也适用于大中型企业及园区网络设备的管理和认证。

[1]李倩.AAA认证协议的分析[J].北京工商大学学报.2006.

[2]张琪,喻占武,李锐.基于AAA服务的协议分析与比较[J].计算机应用研究.2007.

[3]黄永锋,王滨,许晓东.RADIUS在 802.1x中的应用[J].计算机工程与设计.2006.

[4]梁根.基于 RADIUS的校园网认证管理系统的研究与实现[J].计算机技术与发展.2006.