蜜罐技术在网络安全中的应用研究

陈向东,谢华成

CHEN Xiang-dong, XIE Hua-cheng

(信阳师范学院 网络信息与计算中心,信阳 464000)

0 引言

计算机网络的普及和应用,特别是电子商务及电子政务的快速发展,针对计算机网络的各种攻击手段及攻击模式也呈现出快速发展之势,网络安全已经越来越重要。传统的网络安全防御工具,如:防火墙、杀毒软件,入侵检测系统(IDS)等,其运行机制大多是在网络或主机的关键入口等待入侵者来袭,采用被动的防御方式。由于计算机系统以及网络协议本身的设计缺陷,以及应用软件的快速发展所带来的安全隐患,这种基于已知事实攻击特征所建立的入侵特征库必然会产生一定的漏报和误报。如何变网络防御被动为主动是网络安全研究者面临的一个新问题。蜜罐(Honey pot)技术是一种主动的网络安全诱骗技术,通过建立一个受严格监控的,真实的或者模拟的网络诱骗系统来吸引入侵者的攻击,并收集攻击者入侵的行为和过程信息,对其特征进行分析,发现新的入侵行为,从而避免真实网络系统受到侵害。

1 蜜罐的简介

蜜罐(Honey pot)是一个包含漏洞的诱骗系统,它用真实的或虚拟的系统模拟一个或多个易受攻击的主机,给入侵者提供一个容易攻击的目标,蜜罐的价值在于被探测、被攻击[1]。简单的蜜罐可以用计算机所提供的仿真技术来模拟服务和漏洞,引诱攻击者的入侵。由于蜜罐不对外提供有价值的服务,所以一切对蜜罐的访问都被视为攻击行为。网络重定向技术能把攻击行为重定向到蜜罐系统,进而消耗入侵者的时间和资源,可以避免对真实系统的攻击。

网络安全人员通过监控平台实时监控到蜜罐系统所发生的一切行为,收集入侵者的入侵信息,分析其入侵方式和入侵工具,提取攻击特征,发现新的入侵行为特征,更好地防患入侵的发生。

蜜罐的分类:按照部署蜜罐的目的可以分为:产品型和研究型蜜罐;按照交互等级的划分可以分为:低交互、中交互和高交互蜜罐。代表性的蜜罐包括DTK、Honeyd、KFSensor和ManTraq等[2]。

蜜罐的优点:1)收集数据价值高:相比于IDS和防火墙来说,蜜罐收集的数据很少,但是却具有极高的价值,基本不需要数据过滤,可以直接进行数据统计建模,分析入侵攻击特征;2)搭建蜜罐系统所需资源少:防火墙和IDS在面对网络的大流量时,会有资源耗尽的可能,一旦出现出现资源耗尽,就会丢包或者阻断所有连接,导致无法为正常用户提供服务;而蜜罐系统不存在这些问题,不需要占用大量资源,仅仅是普通的计算机就可以了。

2 蜜罐的拓扑结构

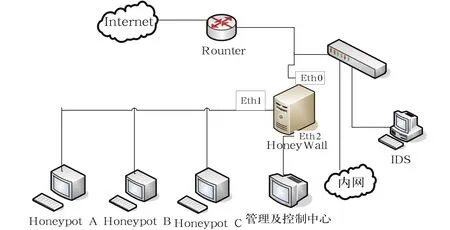

蜜罐的网络部署如图1所示,一般来讲,网络中可以部署几个高度受控的网络主机,简称蜜网(Honey net),它是由多个蜜罐组成的一个高度受控的网络[3]。蜜罐主机部署于防火墙之后,它可以是一个高交互的主机,向入侵者提供了一个完整的操作系统,在网络中蜜罐主机看起来更加真实可信,很难被攻击者察觉,是一个很好的研究攻击行为的工具。

图1蜜罐网络架构中,包含了三个蜜罐主机、一个网关(Honey Wall)和一个管理控制中心。蜜罐用来收集入侵者的活动日志,并通过专用通道传送到管理控制中心,经过对日志的分析处理,提取入侵特征,发现是否包含未知攻击特征,来达到保护网络安全的目的。

图1 蜜罐的网络位置

3 蜜罐中的核心技术分析

蜜罐的核心技术一般包括数据捕获技术,数据控制技术以及数据分析技术等[4]。

数据控制技术:蜜罐要想收集攻击者的活动日志,必须首先保证自身的安全。如果蜜罐被攻击者攻陷,攻击者就会破坏或者清除所收集的活动日志;或者以蜜罐为跳板向其它网络发动攻击,如:拒绝服务攻击(DoS)。蜜罐系统既要对系统的外出流量进行限制,又要给攻击者一定的活动自由与蜜罐网络进行交互。对于所有进入蜜罐系统的连接记录,蜜罐系统都允许进入;而对外出的连接要进行适当限制,或修改这些外出连接数据包目的地址,重定向到指定的主机,同时给攻击者造成网络数据包已正常发出的假象。

数据捕获技术:数据捕获就是在入侵者无察觉的情况下,完整地记录所有进入蜜罐系统的连接行为及其活动。捕获到的数据日志是数据分析的主要来源,通过对捕获到的日志的分析,发现入侵者的攻击方法、攻击目的、攻击技术和所使用的攻击工具。一般来说收集蜜罐系统日志有两种方式:基于主机的信息收集方式和基于网络的信息收集方式[5]。

数据分析技术:数据分析就是把蜜罐系统所捕获到的数据记录进行分析处理,提取入侵规则,从中分析是否有新的入侵特征。数据分析包括网络协议分析、网络行为分析和攻击特征分析等。对入侵数据的分析主要是找出所收集的数据哪些具有攻击行为特征,哪些是正常数据流[6]。分析的主要目的有两个:一个是分析攻击者在蜜罐系统中的活动、扫描击键行为、非法访问系统所使用工具、攻击目的何在以及提取攻击特征;另一个是对攻击者的行为建立数据统计模型,看其是否具有攻击特征,若有则发出预警,保护其它正常网络,避免受到相同攻击。

4 蜜罐的实例配置

如图1所示蜜罐系统,其中有三个蜜罐以及一个管理控制中心,构成的这个系统称为蜜网,其中关键部分是HoneyWall,它是蜜罐与其它用户之间的唯一连接点,是一个工作在数据链路层的桥接设备,所有进出蜜罐的数据流都要经过HoneyWall。HoneyWall有三个网卡,网络接口Eth0与外网连接,Eth1与蜜罐系统连接,Eth2配置一个安全的内部网络地址,通过接口Eth2可以把蜜罐系统收集到的网络数据包和系统日志转发到管理控制中心服务器。管理控制中心服务器负责对收集到的入侵数据日志进行处理和分析,并提取攻击特征,发现新的攻击特征。

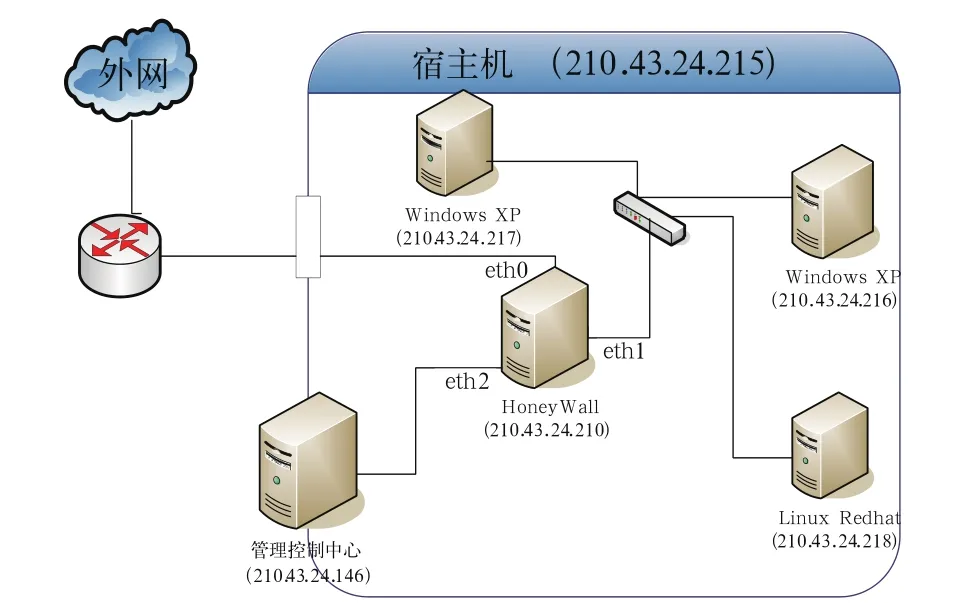

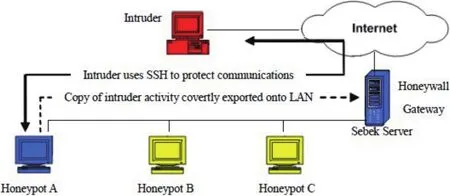

本实验环境将蜜罐网络部署安装在学校实验室网络当中,在网络拓扑结构图中,采用自包含虚拟蜜网架构,把各个组成部分都安装在一台机器上。按照Honeynet组织的定义:虚拟Honeynet是一种可让你在一台机器上运行所有系统的解决方案,运行在机器上的各个操作系统看起来与运行在单独一台机器的操作系统并没有什么外观上的区别[7]。蜜网的数据控制、数据捕获和日志系统均在一个虚拟出来的蜜网网关的系统上实现,而所有的蜜罐仍然在另一台主机上通过虚拟机实现,节省了部署多个物理蜜罐所带来的资源代价。宿主机通过一块网卡绑定两个IP地址也用作管理日志服务器,蜜罐主机上的Sebek客户端与日志服务器上的sebek服务器端来完成数据的传送,采用单向通信的机制,图2为蜜罐的实例配置图,图3为Sebek客户端和服务器端通信机制。

图2 蜜罐实例配置图

图3 Sebek的通信机制

HoneyWall是一台Linux Redhat9.0的网关,安装了HoneyWall CDROM—Roo,它集成了Iptables防火墙、蜜罐数据捕获sebek客户端以及Snort包抑制器三种功能,Iptables防火墙和Snort包抑制器用于数据控制及数据收集,它们所收集的数据量是所有通过网关的数据,数据量较大,并不用于数据分析的数据源,Sebek客户端所收集的日志才是数据分析的数据源,Iptables和Snort收集的数据只作为其补充。HoneyWall网关中无需再另行配置Iptables防火墙和Snort包抑制器。其中宿舍主机(Ip为210.43.24.215)上用VMware虚拟出两台Windows XP系统和一台Linux Redhat系统,其中宿主机也当作管理控制中心服务器,用作存放蜜罐主机所收集的日志记录,这样保证了日志记录远程存放的安全性。

Honeywall CDROMroo-1.4.h w-20090425114542.iso的下载地址链接:https://projects. honeynet.org/honeywall/.Sebek-Win32-latest.zip

客户端下载地址链接:https://projects.honeynet.org/sebek。

HoneyWall网关ROO的安装配置可以参照参考文献[8],需要配置相关环境的一些参数,目前ROO不支持不同网段的蜜罐IP,本系统三个蜜罐IP分别为210.43.24.216、210.43.24.217、210.43.24.218。由于在蜜罐系统只能识别四种协议:TCP、UDP、ICMP和除这三种协议之外的其它协议统称为OTHER,在对数据控制时,要对各协议设置单位时间内发送包的上限,对于超出发送上限包的方式处理有三种:Drop、Reject和Replace。蜜罐的配置:Sebek客户端对数据包的处理有Drop、Drop and Log、Accept和Accept and Log四种方式[9]。

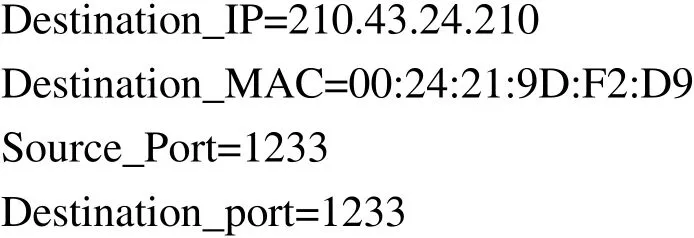

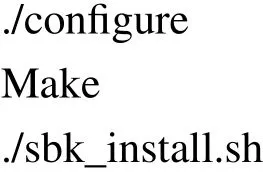

在Windows平台下sebek客户端可以直接安装。在Linux平台下安装sebek客户端需要理改sbk_install.sh文件,更改各个对应的参数如下:

参数设置后就可以进行安装了,安装命令如下:

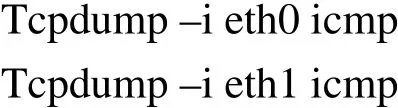

安装后可以用Ping命令来测试与宿主机是否连通,监听ICMP命令是否通过Eth0和Eth1网口

若监听到ICMP命令,说明蜜罐机与宿主机连接成功。

5 结束语

本文介绍了蜜罐系统及其核心技术,并借助现有蜜罐工具搭建了一简易的蜜罐网络,实现了蜜罐的主要功能,但仍有不足,比如:如何对收集到的数据进行分析,这也是蜜罐技术的难点和今后的研究方向。蜜罐技术作为一种主动的网络安全技术,有力地弥补了传统网络安全技术被动的缺点,在反蠕虫病毒,僵尸网络及遏制垃圾邮件方向都有极好的应用效果。随着网络技术的不断发展,蜜罐技术的理论和实现也将不断完善,与其它网络安全技术相互协同工作,一起保护网络的安全,促进整个网络安全体系结构的发展。

[1]Honeynet Project.Know Your Enemy:GenII Honeynets[EB/OL].http://old.honeynet.org/papers/honeynet/index.html,2006-5-31.

[2]曾晓光,郑成辉,赖海光,等.基于Honeyd的产品型蜜罐系统[J].郑州大学学报,2010.3(42):63-66.

[3]马胜甫,孟雅辉,田俊峰,等.蜜罐与入侵检测协作模型的研究[J].计算机工程与应用,2005.41(31):127-130.

[4]程仁杰,殷建平,刘运,等.蜜罐及蜜网技术研究进展[J].计算机研究与发展,2008.45:375-378.

[5]https://projects.honeynet.org/.[EB/OL].

[6]Zi Chen Li,Xiao jia li,Lei gong.Proceedings of the Third International Symposium on Computer Science andComputational Technology(ISCSCT'10).August 2010:336-337.

[7]胡义召,王贞,安利.虚拟蜜网的设计与实现[J].计算机工程与科学,2009.31(8):21-23.

[8]诸葛建伟.在Win32平台上基于VMware软件部署并测试第三代虚拟蜜网[R].北京:北京大学计算机科学技术研究所,2006.

[9]冯朝辉,范锐军,张彤.Honeynet技术研究与实例配置[J].计算机工程,2007.33(5):132-134.